Anfänger Frage zum DSL Modem Vigor 130

Hallo Leute,

wie vielleicht der ein oder andere mitbekommen hatte, hatte ich bis vor kurzen noch eine Fritz als DSL Modem im Einsatz.

Da ich noch ein Vigor 130 günstig ergattern konnte, wurde ein kleiner interner Switch durch die Fritzbox ersetzt. Diese ist nun lediglich noch für die Telefonie via DECT verantwortlich.

Somit ist mein Aufbau nun wie Folgt.

Internet ---> Vigor 130 ---> Sophos Xg --> Internes Netzwerk (Vlan 20 + 50)

-> Da ich leider keine direkt Anbindung direktes Kabel von dem Vigor 130 an die Sophos habe, wurde ein weiteres VLAN 70 aufgespannt, in dem nur der Vigor und die Sophos drin ist.

Die Sophos wurde so eingestellt, dass diese via PPOE die Verbindung ins Internet aufbaut.

Nun zu meiner eigentlichen Frage.

Gibt es es eine Möglichkeit die Konfigurationsseite des Vigors noch zu erreichen ?

Was ich noch kurz als Ergänzung beipacken möchte ist, dass die Sophos virtualisiert ist (ESXI Server).

Bitte entschuldigt die blöde frage, aber irgendwie scheine ich am Schlauch zu stehen, da ein Interface nun durch die PPOE Verbindung "blockiert" wird.

Danke schon einmal im Voraus

wie vielleicht der ein oder andere mitbekommen hatte, hatte ich bis vor kurzen noch eine Fritz als DSL Modem im Einsatz.

Da ich noch ein Vigor 130 günstig ergattern konnte, wurde ein kleiner interner Switch durch die Fritzbox ersetzt. Diese ist nun lediglich noch für die Telefonie via DECT verantwortlich.

Somit ist mein Aufbau nun wie Folgt.

Internet ---> Vigor 130 ---> Sophos Xg --> Internes Netzwerk (Vlan 20 + 50)

-> Da ich leider keine direkt Anbindung direktes Kabel von dem Vigor 130 an die Sophos habe, wurde ein weiteres VLAN 70 aufgespannt, in dem nur der Vigor und die Sophos drin ist.

Die Sophos wurde so eingestellt, dass diese via PPOE die Verbindung ins Internet aufbaut.

Nun zu meiner eigentlichen Frage.

Gibt es es eine Möglichkeit die Konfigurationsseite des Vigors noch zu erreichen ?

Was ich noch kurz als Ergänzung beipacken möchte ist, dass die Sophos virtualisiert ist (ESXI Server).

Bitte entschuldigt die blöde frage, aber irgendwie scheine ich am Schlauch zu stehen, da ein Interface nun durch die PPOE Verbindung "blockiert" wird.

Danke schon einmal im Voraus

Please also mark the comments that contributed to the solution of the article

Content-Key: 389564

Url: https://administrator.de/contentid/389564

Printed on: April 19, 2024 at 14:04 o'clock

18 Comments

Latest comment

Ich lasse die DSL Einwahl direkt vom Vigor machen, daher ist der für mich direkt im Netzwerk erreichbar. Das würde dann auch hinter der Sophos gehen, allerdings musst du hier noch die Firewall und eventuell NAT etc. beachten. Wie sich das Webinterface bei der von dir beschriebenen Einwahl über PPPoE verhält kann ich leider nicht sagen. Das Ding wird ja dann vermutlich gar nicht über IP angesprochen, zumindest nicht über PPPoE.

Zitat von @mario89:

Nun zu meiner eigentlichen Frage.

Gibt es es eine Möglichkeit die Konfigurationsseite des Vigors noch zu erreichen ?

Nun zu meiner eigentlichen Frage.

Gibt es es eine Möglichkeit die Konfigurationsseite des Vigors noch zu erreichen ?

Natürlich.

Du mußt Deiner Sophos sagen welches Netz zusätzlich zu dem PPPoE auf diesem Interface liegt und passend Routen und Firewallregeln anpassen.

Funktioniert zumindest mit einer Bintec und einen Zyxel hintr dem Draytek bei meinen Kunden ohne Probleme.

lks

Gern geschehen.

Aber jetzt nur eine blöde Frage - umgehe ich so nicht die Firewall ?

Vertraust Du deinem Draytek?

Und hast Du die Firewallregeln passend gesetzt?

Bzw. muss ich dann noch nachträglich eine neue Regel erstellen, wo ich den Traffic irgendwie unterbinde?

Natürlich mußt Du in der Firewall einstellen was auf die Draytek darf und wo due Pakete von der Draytek hin dürfen.

lks

Was ich noch kurz als Ergänzung beipacken möchte ist, dass die Sophos virtualisiert ist (ESXI Server).

Zur generellen Problematik Firewalls zu virtualisieren ist hier im Forum schon genug gesagt worden. Sicherheitstechnisch ist das schlecht und sollte man nie in Produktion betreiben...aber egal. Das ist eine vollkommen andere Baustelle die mit der Threadfrage hier nichts zu tun hat.Solange du das Transfer VLAN von Sophos WAN Port zum Vigor vollkommen und sauber getrennt hast ist das kein Problem.

Es stellt zwar ein potentielles Sicherheitsproblem dar, aber solange du nichts falsch patchst, oder auf dem VLAN Switch irgendwelche Konfig Fehler machst ist das zwar nicht ganz perfekt aber tolerierbar.

Gibt es es eine Möglichkeit die Konfigurationsseite des Vigors noch zu erreichen ?

Ja, natürlich !Allerdings ist es etwas problematisch....

Auf deinem VLAN was das Transfer Netz zwischen Sophos WAN Port und Vigor 130 Modem ist hast du im Normalfall das offene Internet sprich die PPPoE Access IP Adressierung des Providers.

Rein IP technisch gesehen müsstest du dem Management Port des Vigor hier also eine IP Adresse aus dem Provider PPPoE Pool geben um es transparent erreichen zu können.

Das Modem ist ja als Modem NICHT mehr am IP Forwarding beteiligt. Es ist quasi nur sowas wie ein PC oder Drucker im Netz, also ein stinknormales Endgerät.

Diese Adressierung ist natürlich nicht möglich und zudem bestünde auch die Gefahr das der Vigor dann direkt von überall aus dem Internet erreichbar wäre ohne Schutz.

Sowas wäre natürlich nicht tragbar und auch nicht machbar, also gleich vergessen.

Was geht, ist das du dem Vigor eine statische RFC 1918 Adresse verpasst, die er vermutlich schon so oder so als Default IP Adresse hat.

Laut Handbuch_Seite:_6 ist das die 192.168.1.1 /24. Die kannst du also so belassen.

Damit ist der Vigor 130 dann aus diesem Transfer VLAN damit erreichbar. Du musst nur einen weiteren untagged Port am Switch dort in das VLAN legen, einen PC mit statischer IP Adressierung im 192.168.1.x Netz daran anschliessen und schon kannst du den Vigor erreichen.

Je nachdem wie die Firewall ausgelegt ist könnte man die 192.168.1.1er IP Adresse des Vigor auch aus dem internen Netz erlauben. Ob das geht musst du ausprobieren.

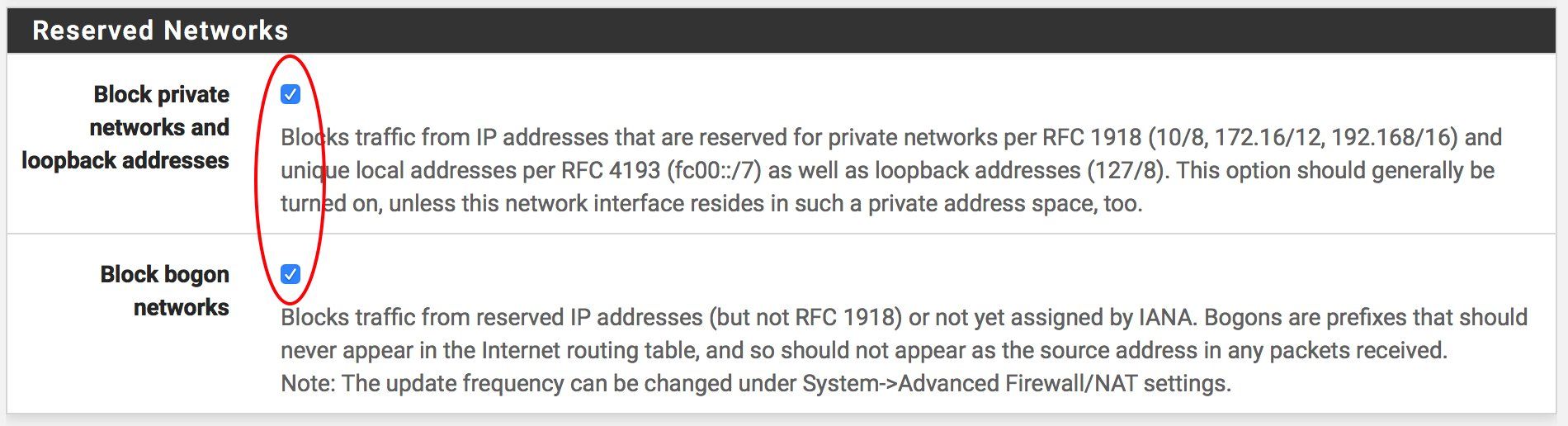

Firewalls haben in der Regel IMMER eine Blocking Regel am WAN Port aktiv die diese IP Netze die NICHT im Internet geroutet werden per Default blockt. Beispiel bei der bekannten pfSense Firewall:

Wenn das bei der Sophos anpassbar ist, müsstest du diese Regel entsprechend anpassen das aus dem Kontingent die 192.168.1.1 als Hostadresse passieren darf.

Ist aber sehr fraglich ob das klappt. Generell ist das PPP Tunnelinterface was den PPPoE Traffic handelt ein separates Interface mit separaten Regeln auf der FW das keinen Zugriff auf die PPPoE Access Adressierung erlaubt. Deshalb wird das direkte Erreichen der RFC 1918 Management IP des Vigor vermutlich fehlschlagen. Hängt davon ab wie sicher oder unsicher die Sophos ist.

Die zweite Problematik ist das der Vigor auch ein Gateway braucht. Das gibt es aber ja logischerweise im PPPoE Transfer VLAN Netz nicht, denn dort herrscht ja die Provider Adressierung und keinerlei RFC 1918 Adressen.

Du kannst also auch gar kein sinnvolles Gateway einstellen am Modem was aber zwingend wichtig wäre um die 192.168er Management IP von außen zu erreichen.

2 gravierende Punkte also warum das vermutlich scheitern wird.

Es bleibt dir dann weiter nur der physische Zugang über das Transfer VLAN direkt mit Umstecken des Management Rechners in dieses VLAN wie oben beschrieben. Das klappt immer. Von der Sicherheitsproblematik aber mal ganz abgesehen !

wo habe ich eigentlich die "direkte Internetanbindung"

Das ist doch ganz einfach....denk mal bitte selber etwas nach !Da der Vigor 130 als reines Modem (er darf NICHT als Router konfiguriert sein !!) nur Pegel-, bzw. Formatwandler ist und aktiv deshalb NICHT am IP Traffic, sprich Forwarding beteiligt ist, spielt sich die ganze IP bzw. PPPoE Kommunikation ausschliesslich direkt am Sophos WAN Port (oben bei dir mit "[2]" bezeichnet !) ab.

Auf der Sophos konfigurierst du den WAN Port ja als PPPoE Port (Mode PPPoE) und trägst dort auch deine PPPoE Zugangsdaten vom Provider ein.

Hat sich die Sophos dann erforlgreich beim Provider angemeldet bekommst du dort am WAN Port auch deine öffentliche IP vom Provider !

Gehst du also auf der Sophos mal in das Interface Status Menü und siehst dir die IP Adressierung an, erkennst du dort eine öffentliche IP Adresse !

Dort darf keine private RFC 1918 IP stehen !

Wenn doch hast du wieder eine Kaskade konfiguriert

wie ich rausfinden kann, ob das VLAN richtig abgeschottet ist.

Du machst von außen mal einen Port Scan mit dem Heise Sicherheitscheck !https://www.heise.de/security/dienste/Netzwerkcheck-2114.html

Zitat von @aqui:

Da der Vigor 130 als reines Modem (er darf NICHT als Router konfiguriert sein !!) nur Pegel-, bzw. Formatwandler ist und aktiv deshalb NICHT am IP Traffic, sprich Forwarding beteiligt ist, spielt sich die ganze IP bzw. PPPoE Kommunikation ausschliesslich direkt am Sophos WAN Port (oben bei dir mit "[2]" bezeichnet !) ab.

wo habe ich eigentlich die "direkte Internetanbindung"

Das ist doch ganz einfach....denk mal bitte selber etwas nach !Da der Vigor 130 als reines Modem (er darf NICHT als Router konfiguriert sein !!) nur Pegel-, bzw. Formatwandler ist und aktiv deshalb NICHT am IP Traffic, sprich Forwarding beteiligt ist, spielt sich die ganze IP bzw. PPPoE Kommunikation ausschliesslich direkt am Sophos WAN Port (oben bei dir mit "[2]" bezeichnet !) ab.

zusätzlich kann man aber bnoch für den WAN-Port eine RFC1918-Adresse eingeben, die zur Kommunikation und Konfiguration des Draytek dient.

Dann hat man quasi zwei "Schnittstellen": Eine die über PPPoE von der Draytek weitergeleitet wird und eine, die per Ethernet nur bis zur Draytek läuft.

Die "aktive Internetverbindung" ist dann diejenige die über PPPoE aufgebaute.

lks

Man muss diese IP nicht zwingend eingeben, denn der Vigor hat eine Default IP 192.168.1.1

Seite 5 im Handbuch: http://www.draytek.com/download_de/Vigor130/DrayTek_UG_Vigor130_V1.0.pd ...

Seite 5 im Handbuch: http://www.draytek.com/download_de/Vigor130/DrayTek_UG_Vigor130_V1.0.pd ...

Solltest du besser nicht machen, denn das ist nicht Standard konform. Damit fährst du mit 2 IP Adressen in einer L2 Collision Domain also "auf einem Draht".

Sowas ist nicht supportet und auf einer Firewall eher ein NoGo.

Kann man temporär für einen Migration mal machen aber nie im Produktivbetrieb. Allein die ganze ICMP Steuerung funktioniert dann nicht.

Besser also nicht. Am Modem muss man auch eigentlich nie fummeln. Und wenn dann steckst du eben mal einen Konfig PC in das Segment mit einer statischen IP und gut iss....

Sowas ist nicht supportet und auf einer Firewall eher ein NoGo.

Kann man temporär für einen Migration mal machen aber nie im Produktivbetrieb. Allein die ganze ICMP Steuerung funktioniert dann nicht.

Besser also nicht. Am Modem muss man auch eigentlich nie fummeln. Und wenn dann steckst du eben mal einen Konfig PC in das Segment mit einer statischen IP und gut iss....

Ja, per SNMP auf der Sophos mit einem Tool wie Observium http://www.observium.org/

oder einem kleinen Winblows SNMP Tool: http://leonidvm.chat.ru/

oder einem kleinen Winblows SNMP Tool: http://leonidvm.chat.ru/

und bitte entschuldige die weiteren Fragen.

Dafür ist ein Forum doch da. Also locker bleiben ! Gibt es hierfür auch eine Lösung zum überwachen der "Internetqualität" ?

Ja natürlich !Die pfSense kann SNMP und auch einige Flow Protokolle.

Hier findest du eine Übersicht was möglich ist:

Netzwerk Management Server mit Raspberry Pi

Zwingend ist das aber nicht, denn die pfSense hat solche Tools und Grafiken von sich aus schon an Bord