ASA 5505, Zugriff von außen per http

Ich möchte von außen auf einen internen Server "SBS2010, Webserver" kommen.

Bin Einsteigter und möchte das Thema ASA 5505 erlernene, setze das nicht in produktiver Umgebung ein!

Hallo Forum,

ich möchte mich ihn das Thema ASA 5505 einarbeiten.

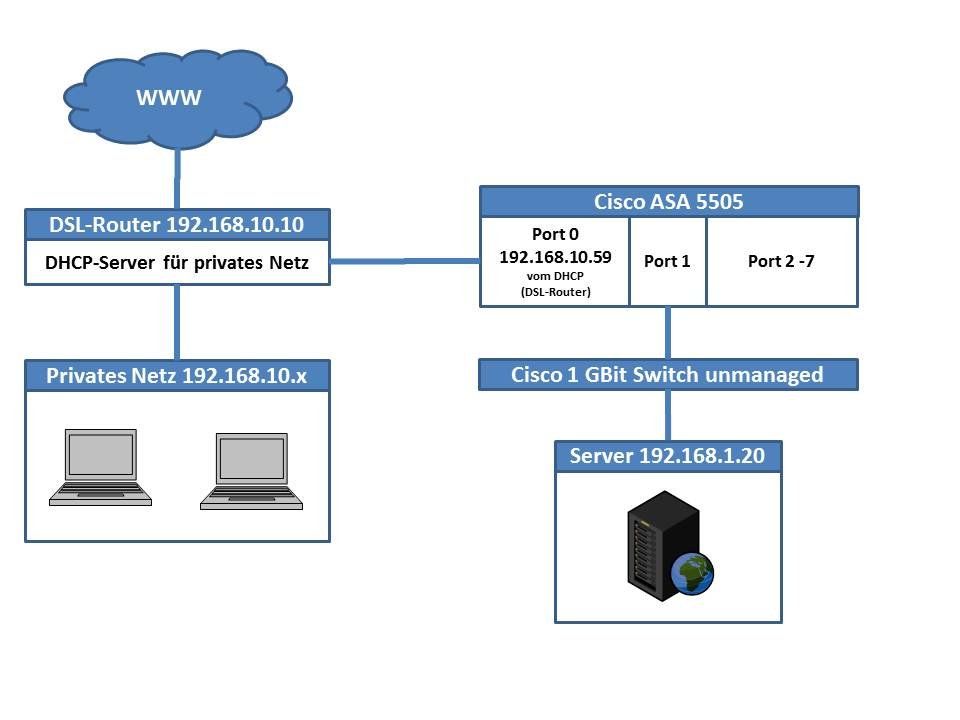

Aktuell habe ich das Testnetz 192.168.1.x und mein privates Netz 192.168.10.x

Mein DSL-Modem hat die IP-Adresse 192.168.10.10

Nachtrag: das DSL Modem wird auch vom 192.168.1.x Netz als WEg ins Internet verwendet und das klappt!

Die ASA 5505 hat an outside die IP 192.168.10.59 (wird fest vom DHCP im privaten Netz vergeben)

Im Testnetz steht ein SBS 2010 Server an der 192.168.1.20

Ich habe eine feste IP-Adresse ins Internet, die am DSL Modem 192.168.10.10 eingetragen ist, dort habe ich auch einen Port Forwarding für http, https und 987 auf die 192.168.10.59 eingerichtet.

Damit sollten alle Anfragen an http am outside Port der ASA,m also an 192.168.10.59 ankommen. Das klappt auch, denn ich bekomme beim Aufruf der IP Adresse folgende Fehlermeldung an der ASA:

Im real time Logviewer kommt folgende Info:

3 Mar 24 2012 10:38:05 710003 192.168.10.123 55357 192.168.10.59 80 TCP access denied by ACL from 192.168.10.123/55357 to outside:192.168.10.59/80

Was ich nun nicht verstehe ist, dass ich in in den ACE die EInträge angelegt habe:

access-list outside_access_in extended permit tcp any interface outside eq http

access-list outside_access_in extended permit tcp any interface outside eq https

access-list outside_access_in extended permit tcp any interface outside eq 987

eingetragen.

Ich möchte in das Thema einsteigen, aber die Dokumentation bringt mnich nicht weiter, da ich vieles grundsätzlich nicht verstehe.

Ich möchte mit der ASA auch keine produktive Umgebung "un"-sicher machen, da mir die Kenntnisse fehlen, möchte das aber lernen.

Vielen Dank bei der Hilfe meines ersten Beitragtes!

Stefan

Meine Konfiguration:

Result of the command: "show config"

!

ASA Version 8.4(2)

!

hostname hermes

enable password sHiWqBc2t1tdGm72 encrypted

passwd 2KFQnbNIdI.2KYOU encrypted

names

!

interface Ethernet0/0

switchport access vlan 2

!

interface Ethernet0/1

!

interface Ethernet0/2

!

interface Ethernet0/3

!

interface Ethernet0/4

!

interface Ethernet0/5

!

interface Ethernet0/6

!

interface Ethernet0/7

!

interface Vlan1

nameif inside

security-level 100

ip address 192.168.1.10 255.255.255.0

!

interface Vlan2

nameif outside

security-level 0

ip address dhcp setroute

!

ftp mode passive

object network obj_any

subnet 0.0.0.0 0.0.0.0

access-list outside_access_in extended permit tcp any interface outside eq 3389

access-list outside_access_in extended permit tcp any interface outside eq www

access-list outside_access_in extended permit tcp any interface outside eq https

access-list outside_access_in extended permit tcp any interface outside eq 987

pager lines 24

logging enable

logging asdm informational

mtu outside 1500

mtu inside 1500

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

!

object network obj_any

nat (inside,outside) dynamic interface

access-group outside_access_in in interface outside

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

timeout floating-conn 0:00:00

dynamic-access-policy-record DfltAccessPolicy

http server enable

http 192.168.1.0 255.255.255.0 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart warmstart

crypto ca trustpoint _SmartCallHome_ServerCA

crl configure

crypto ca certificate chain _SmartCallHome_ServerCA

certificate ca 6ecc7aa5a7032009b8cebcf4e952d491

308205ec 308204d4 a0030201 0202106e cc7aa5a7 032009b8 cebcf4e9 52d49130

snipp - snapp

6c2527b9 deb78458 c61f381e a4c4cb66

quit

telnet timeout 5

ssh timeout 5

console timeout 0

dhcpd auto_config outside

!

threat-detection basic-threat

threat-detection statistics access-list

no threat-detection statistics tcp-intercept

webvpn

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect ip-options

!

service-policy global_policy global

prompt hostname context

call-home reporting anonymous

Cryptochecksum:022f8bc34297bbc0364ad342086d33c8

ich möchte mich ihn das Thema ASA 5505 einarbeiten.

Aktuell habe ich das Testnetz 192.168.1.x und mein privates Netz 192.168.10.x

Mein DSL-Modem hat die IP-Adresse 192.168.10.10

Nachtrag: das DSL Modem wird auch vom 192.168.1.x Netz als WEg ins Internet verwendet und das klappt!

Die ASA 5505 hat an outside die IP 192.168.10.59 (wird fest vom DHCP im privaten Netz vergeben)

Im Testnetz steht ein SBS 2010 Server an der 192.168.1.20

Ich habe eine feste IP-Adresse ins Internet, die am DSL Modem 192.168.10.10 eingetragen ist, dort habe ich auch einen Port Forwarding für http, https und 987 auf die 192.168.10.59 eingerichtet.

Damit sollten alle Anfragen an http am outside Port der ASA,m also an 192.168.10.59 ankommen. Das klappt auch, denn ich bekomme beim Aufruf der IP Adresse folgende Fehlermeldung an der ASA:

Im real time Logviewer kommt folgende Info:

3 Mar 24 2012 10:38:05 710003 192.168.10.123 55357 192.168.10.59 80 TCP access denied by ACL from 192.168.10.123/55357 to outside:192.168.10.59/80

Was ich nun nicht verstehe ist, dass ich in in den ACE die EInträge angelegt habe:

access-list outside_access_in extended permit tcp any interface outside eq http

access-list outside_access_in extended permit tcp any interface outside eq https

access-list outside_access_in extended permit tcp any interface outside eq 987

eingetragen.

Ich möchte in das Thema einsteigen, aber die Dokumentation bringt mnich nicht weiter, da ich vieles grundsätzlich nicht verstehe.

Ich möchte mit der ASA auch keine produktive Umgebung "un"-sicher machen, da mir die Kenntnisse fehlen, möchte das aber lernen.

Vielen Dank bei der Hilfe meines ersten Beitragtes!

Stefan

Meine Konfiguration:

Result of the command: "show config"

- Saved

- Written by enable_15 at 10:34:56.479 UTC Sat Mar 24 2012

!

ASA Version 8.4(2)

!

hostname hermes

enable password sHiWqBc2t1tdGm72 encrypted

passwd 2KFQnbNIdI.2KYOU encrypted

names

!

interface Ethernet0/0

switchport access vlan 2

!

interface Ethernet0/1

!

interface Ethernet0/2

!

interface Ethernet0/3

!

interface Ethernet0/4

!

interface Ethernet0/5

!

interface Ethernet0/6

!

interface Ethernet0/7

!

interface Vlan1

nameif inside

security-level 100

ip address 192.168.1.10 255.255.255.0

!

interface Vlan2

nameif outside

security-level 0

ip address dhcp setroute

!

ftp mode passive

object network obj_any

subnet 0.0.0.0 0.0.0.0

access-list outside_access_in extended permit tcp any interface outside eq 3389

access-list outside_access_in extended permit tcp any interface outside eq www

access-list outside_access_in extended permit tcp any interface outside eq https

access-list outside_access_in extended permit tcp any interface outside eq 987

pager lines 24

logging enable

logging asdm informational

mtu outside 1500

mtu inside 1500

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

!

object network obj_any

nat (inside,outside) dynamic interface

access-group outside_access_in in interface outside

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

timeout floating-conn 0:00:00

dynamic-access-policy-record DfltAccessPolicy

http server enable

http 192.168.1.0 255.255.255.0 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart warmstart

crypto ca trustpoint _SmartCallHome_ServerCA

crl configure

crypto ca certificate chain _SmartCallHome_ServerCA

certificate ca 6ecc7aa5a7032009b8cebcf4e952d491

308205ec 308204d4 a0030201 0202106e cc7aa5a7 032009b8 cebcf4e9 52d49130

snipp - snapp

6c2527b9 deb78458 c61f381e a4c4cb66

quit

telnet timeout 5

ssh timeout 5

console timeout 0

dhcpd auto_config outside

!

threat-detection basic-threat

threat-detection statistics access-list

no threat-detection statistics tcp-intercept

webvpn

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect ip-options

!

service-policy global_policy global

prompt hostname context

call-home reporting anonymous

Cryptochecksum:022f8bc34297bbc0364ad342086d33c8

Please also mark the comments that contributed to the solution of the article

Content-Key: 182521

Url: https://administrator.de/contentid/182521

Printed on: April 24, 2024 at 15:04 o'clock

22 Comments

Latest comment

Imho ist deine ACL falsch.

Um das Mal zu übersetzen für dich:

deine ACL sagt:

accessliste NAME_DEINER_LISTE extended (extended meint mit source und destination) erlaube als Protokoll TCP Quelle: alle Ziel: Adressen richtung outside interface mit port=$XYZ

Zu deutsch, du erlaubst eingehenden Traffic, der in die selbe Richtung zurück möchte.

deine ACL sollte imho also aussehen:

access-list outside_access_in extended permit tcp any interface INSIDE eq 3389

allerdings schöner wäre

access-list outside_access_in extended permit tcp any host 192.168.1.20 eq 3389

Dazu rennt auf deiner ASA Native Address Translation, warum kein Routing?

lass mich gerne berichtigen.

gruß

lemming

Um das Mal zu übersetzen für dich:

deine ACL sagt:

accessliste NAME_DEINER_LISTE extended (extended meint mit source und destination) erlaube als Protokoll TCP Quelle: alle Ziel: Adressen richtung outside interface mit port=$XYZ

Zu deutsch, du erlaubst eingehenden Traffic, der in die selbe Richtung zurück möchte.

deine ACL sollte imho also aussehen:

access-list outside_access_in extended permit tcp any interface INSIDE eq 3389

allerdings schöner wäre

access-list outside_access_in extended permit tcp any host 192.168.1.20 eq 3389

Dazu rennt auf deiner ASA Native Address Translation, warum kein Routing?

lass mich gerne berichtigen.

gruß

lemming

jetzt fehlt das access-group statement, das die ACL "scharf" schaltet. oben in der config isses noch drin.

derzeit rennt die ASA im "deny any" per default.

wenn du lieber das gui nimmst ist das ok. Die Ablehnung hat sowohl nostalgische als auch pragmatische Gründe.

1. es reicht wenn die maschine zickt, da brauchs nicht noch die unzulänglichkeiten eines GUI Assistenten.

2. GUIs sind meist nicht so gesprächig, dabei bekommt man halt die krätze wenn was nicht funktioniert und die gui dir nicht sagt warum. sowas kostet sinnlos zeit.

Wir sind teuer, unsere Kunden dagegen sparen gerne. Bei Stundensätzen um die 120€ für externe will man nicht das der externe dann stundenlang da nicht vorankommt.

3. CLI ist flexibler als GUI. Pipelining, output redirection etc.

Die meisten Admins sind noch mit CLI großgeworden. Um nicht auf der Welt wollen wir diese Flexibilität wieder hergeben. Da kommt kein gui mit.

Vergleichen kannst du das mit Porschefahrern die über den Golf die Nase rümpfen. Rollt auch irgendwie, aber wer Porsche fährt will nun mal keinen Golf mehr, vielleicht nen Maserati, aber Golf, nääää. ;)

derzeit rennt die ASA im "deny any" per default.

wenn du lieber das gui nimmst ist das ok. Die Ablehnung hat sowohl nostalgische als auch pragmatische Gründe.

1. es reicht wenn die maschine zickt, da brauchs nicht noch die unzulänglichkeiten eines GUI Assistenten.

2. GUIs sind meist nicht so gesprächig, dabei bekommt man halt die krätze wenn was nicht funktioniert und die gui dir nicht sagt warum. sowas kostet sinnlos zeit.

Wir sind teuer, unsere Kunden dagegen sparen gerne. Bei Stundensätzen um die 120€ für externe will man nicht das der externe dann stundenlang da nicht vorankommt.

3. CLI ist flexibler als GUI. Pipelining, output redirection etc.

Die meisten Admins sind noch mit CLI großgeworden. Um nicht auf der Welt wollen wir diese Flexibilität wieder hergeben. Da kommt kein gui mit.

Vergleichen kannst du das mit Porschefahrern die über den Golf die Nase rümpfen. Rollt auch irgendwie, aber wer Porsche fährt will nun mal keinen Golf mehr, vielleicht nen Maserati, aber Golf, nääää. ;)

Ein "DSL Modem" hat niemals einen IP Adresse sondern ist immer passiv !!

Dein "Modem" ist also vermutlich ein DSL Router, oder ??

Sieh dir einmal diese ASA Beispielsammlung an Konfigs an:

http://www.cisco.com/en/US/products/ps6120/prod_configuration_examples_ ...

Unter "Allow and Block the Traffic Through the Security Appliance" wirst du fündig !

Dein "Modem" ist also vermutlich ein DSL Router, oder ??

Sieh dir einmal diese ASA Beispielsammlung an Konfigs an:

http://www.cisco.com/en/US/products/ps6120/prod_configuration_examples_ ...

Unter "Allow and Block the Traffic Through the Security Appliance" wirst du fündig !

Na ja der debug Output ist ja mehr als eindeutig:

TCP access denied by ACL from 192.168.10.129/50171 to outside:192.168.10.59/80

Kannst ja sehen hinter dem / steht immer der TCP Port. 192.168.10.129 schickt also ein TCP 80 (HTTP) Paket an die 192.168.10.59 die in der ACL hängenbleibt.

Was verwunderlich ist, ist auch die Tatsache das Absender und Ziel im gleichen IP netzwerk sind, was auch auf einen fehlerhafte IP Adressierung schliessen lässt, denn inside und outside können ja kaum im gleichen IP Netz liegen.

Zudem schlägt noch die ACL zu...also hast du hier wohl mehrere Fehler in der Konfig !!

TCP access denied by ACL from 192.168.10.129/50171 to outside:192.168.10.59/80

Kannst ja sehen hinter dem / steht immer der TCP Port. 192.168.10.129 schickt also ein TCP 80 (HTTP) Paket an die 192.168.10.59 die in der ACL hängenbleibt.

Was verwunderlich ist, ist auch die Tatsache das Absender und Ziel im gleichen IP netzwerk sind, was auch auf einen fehlerhafte IP Adressierung schliessen lässt, denn inside und outside können ja kaum im gleichen IP Netz liegen.

Zudem schlägt noch die ACL zu...also hast du hier wohl mehrere Fehler in der Konfig !!

Dir fehlt nur noch eine simple popelige Accessliste mit einem "permit" Statement....

Was die Grafik anbetrifft:

Was die Grafik anbetrifft:

- Auf "meine Beiträge" klicken

- Beitrag oben auswählen und "Bearbeiten" klicken

- "Bilder hochladen" anklicken

- Bild auswählen, hochladen und den dann erscheinenden Bilder URL mit einem Rechtsklick und cut and paste sichern

- In jeglichen Text hier Antworten usw. reinpasten. Sattt URL erscheint dann immer das Bild !