Ausbildung Aufgabe mehrere Netze

Hallöchen Administratoren,

ich mache gerade eine Ausbildung zum Fachinformatiker.

Bin zur Zeit bei den Netzwerkern eingesetzt.

Ich habe folgende Aufgabe bekommen, aber keinen Schimmer von der Umsetzung.

Vielleicht kann mir ja jemand helfen.

Ich habe 5 eingehende Leitungen mit öffentlichen IPs. Es sollen fünf Webserver angebunden werden.

Ich habe eine Firewall, welche konfiguriert ist und funktioniert mit zwei freien Netzwerkkarten.

Ich hatte das jetzt so gedacht, den Servern intern eine interne Adresse zu geben

und diese dann per NAT zu übersetzen.

Eine Maschine konnte ich anbinden. Dazu habe ich einer freien Netzwerkkarte einfach eine der public IPs gegeben.

Jetzt habe ich aber immer noch 4 Server welche ich anbinden soll...

In diese Firewall (ist eine Workstation) passen keine weiteren Netzwerkkarten mehr rein.

Also könnte ich mit meiner Methode noch eine Maschine anbinden.

Was mache ich aber mit den anderen drei?

Wie soll ich das anbinden? Kann ich alle 5 Maschinen z.B. per VLan über zwei Netzwerkkarten anbinden?

Wenn Ja wie sollte das aussehen?

Also ich komme da nicht weiter.

Meine Ausbilder wollen schon eine fundierte Antwort haben, warum es auch nicht gehen könnte.

Aber bevor ich da ankomme und sage, das geht nicht weil und die dann sagen... Ahh moment und so.

Deshalb will ich versuchen, das hinzubekommen. Switches und Router stünden auch zur Verfügung.

Weil eine Überlegung war auch schon mal von der Firewall aus alle 5 IPs auf den Router zu schicken.

Und dieser soll dann mit Hilfe der Routingtables weiterleiten. Von der Firewall aus, weil ich alle Badpackets etc. nicht ins Netz lassen will.

Wie soll ich es machen? Bitte euch um Unterstützung.

Danke.

Thomas

ich mache gerade eine Ausbildung zum Fachinformatiker.

Bin zur Zeit bei den Netzwerkern eingesetzt.

Ich habe folgende Aufgabe bekommen, aber keinen Schimmer von der Umsetzung.

Vielleicht kann mir ja jemand helfen.

Ich habe 5 eingehende Leitungen mit öffentlichen IPs. Es sollen fünf Webserver angebunden werden.

Ich habe eine Firewall, welche konfiguriert ist und funktioniert mit zwei freien Netzwerkkarten.

Ich hatte das jetzt so gedacht, den Servern intern eine interne Adresse zu geben

und diese dann per NAT zu übersetzen.

Eine Maschine konnte ich anbinden. Dazu habe ich einer freien Netzwerkkarte einfach eine der public IPs gegeben.

Jetzt habe ich aber immer noch 4 Server welche ich anbinden soll...

In diese Firewall (ist eine Workstation) passen keine weiteren Netzwerkkarten mehr rein.

Also könnte ich mit meiner Methode noch eine Maschine anbinden.

Was mache ich aber mit den anderen drei?

Wie soll ich das anbinden? Kann ich alle 5 Maschinen z.B. per VLan über zwei Netzwerkkarten anbinden?

Wenn Ja wie sollte das aussehen?

Also ich komme da nicht weiter.

Meine Ausbilder wollen schon eine fundierte Antwort haben, warum es auch nicht gehen könnte.

Aber bevor ich da ankomme und sage, das geht nicht weil und die dann sagen... Ahh moment und so.

Deshalb will ich versuchen, das hinzubekommen. Switches und Router stünden auch zur Verfügung.

Weil eine Überlegung war auch schon mal von der Firewall aus alle 5 IPs auf den Router zu schicken.

Und dieser soll dann mit Hilfe der Routingtables weiterleiten. Von der Firewall aus, weil ich alle Badpackets etc. nicht ins Netz lassen will.

Wie soll ich es machen? Bitte euch um Unterstützung.

Danke.

Thomas

Please also mark the comments that contributed to the solution of the article

Content-Key: 114796

Url: https://administrator.de/contentid/114796

Printed on: April 18, 2024 at 13:04 o'clock

8 Comments

Latest comment

Naja - du kannst da verschiedene Wege gehen...

Du kannst entweder deiner Netzwerkkarte 5 IPs geben (overkill - aber ok, in der Theorie muss nich alles Sinn machen). Dann musst du nur noch deinen Webserver so einrichten das er auf alle 5 IPs hört bzw. die entsprechenden Seiten gibt...

Du kannst das ganze mit 1 öffentlichen IP machen - indem du z.B. bei Linux mit Name-Based virtual Hosts arbeitest -> sofern die DNS-Einträge richtig sind kannst du dann mit www.server1.de und www.server2.de verschiedene Webseiten auf demselben Server aufrufen... (So würde ich das idR. machen).

Du kannst über den Router auch nen Port-Forward machen -> 5 Öffentliche IPs auf den Router und ein Forward auf jeweils einen dahinterliegenden Webserver (ebenfalls m.E. der technische Overkill).

Und ich glaube mir würden bei einigem Überlegen noch mehrere Lösungen einfallen (Port-Based virtual Hosts,...).

Du kannst entweder deiner Netzwerkkarte 5 IPs geben (overkill - aber ok, in der Theorie muss nich alles Sinn machen). Dann musst du nur noch deinen Webserver so einrichten das er auf alle 5 IPs hört bzw. die entsprechenden Seiten gibt...

Du kannst das ganze mit 1 öffentlichen IP machen - indem du z.B. bei Linux mit Name-Based virtual Hosts arbeitest -> sofern die DNS-Einträge richtig sind kannst du dann mit www.server1.de und www.server2.de verschiedene Webseiten auf demselben Server aufrufen... (So würde ich das idR. machen).

Du kannst über den Router auch nen Port-Forward machen -> 5 Öffentliche IPs auf den Router und ein Forward auf jeweils einen dahinterliegenden Webserver (ebenfalls m.E. der technische Overkill).

Und ich glaube mir würden bei einigem Überlegen noch mehrere Lösungen einfallen (Port-Based virtual Hosts,...).

natürlich kannst du es so auch machen - der router/die firewall bekommt dann eben 5 öffentliche IPs und macht nen forward auf die privaten ips der Webserver.

Ggf. hinter die Firewall noch nen Switch geklemmt (8 ports -> 5 für die Webserver, 1 für das firewall-interface) -> thema erledigt.

Du kannst hier auch einfach die Webserver in die DMZ stellen -> dann können die auch die öffentliche IP behalten - und je nach Firewall lässt du einfach den Verkehr direkt überwachen (transparenter Proxy wäre das Stichwort hier u.a.)

Bei Rechenzentren hängt es davon ab wofür die sind...Firmeninterne Serversysteme haben meist nur bestimmte Dienste die die anbieten -> entsprechend stehen die hinter der Firewall... Rechenzentren von Hostern wie Strato & Co. überlassen es dagegen den Mieter des Servers/vHosts sich um die Firewall zu kümmern - da steht der Server dann in der DMZ mit öffentlicher IP

Wie gesagt - es gibt für sowas keinen "generell" richtigen Aufbau. Dies kommt auf die Anforderung an die der Admin / die Firma stellt... Ich z.B. mag es nicht wenn da 5 Server für etwas stehen was auch 1 bis 2 leisten können -> kostet nur unnötig Strom und erzeugt Wärme die ich wieder loswerden muss... Dann lieber nur 2 Server und nen Load-Balancer davor gepackt (wenn entsprechend Traffic zu erwarten is) ...

Ggf. hinter die Firewall noch nen Switch geklemmt (8 ports -> 5 für die Webserver, 1 für das firewall-interface) -> thema erledigt.

Du kannst hier auch einfach die Webserver in die DMZ stellen -> dann können die auch die öffentliche IP behalten - und je nach Firewall lässt du einfach den Verkehr direkt überwachen (transparenter Proxy wäre das Stichwort hier u.a.)

Bei Rechenzentren hängt es davon ab wofür die sind...Firmeninterne Serversysteme haben meist nur bestimmte Dienste die die anbieten -> entsprechend stehen die hinter der Firewall... Rechenzentren von Hostern wie Strato & Co. überlassen es dagegen den Mieter des Servers/vHosts sich um die Firewall zu kümmern - da steht der Server dann in der DMZ mit öffentlicher IP

Wie gesagt - es gibt für sowas keinen "generell" richtigen Aufbau. Dies kommt auf die Anforderung an die der Admin / die Firma stellt... Ich z.B. mag es nicht wenn da 5 Server für etwas stehen was auch 1 bis 2 leisten können -> kostet nur unnötig Strom und erzeugt Wärme die ich wieder loswerden muss... Dann lieber nur 2 Server und nen Load-Balancer davor gepackt (wenn entsprechend Traffic zu erwarten is) ...

Nur nochmal ne Frage:

Du hast wirklich 5 (fünf) separate, eingehende Leitungen ???

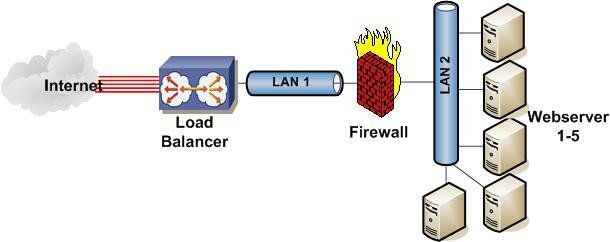

Wenn dem wirklich so ist, dann ist ist der Vorschlag von maretz mit dem Load Balancer das Beste, denn wie willst du sonst diese 5 Leitungen sinnvoll ausnutzen ?? Das soll ja sicher das Ziel sein eine Bandbreitenverteilung zu erreichen auf alle 5 Server.

Es macht ja nur Sinn wenn man den Traffic der 5 Webserver auch sinnvoll auf die 5 Leitungen verteilt !!!

Ein klassisches Szeario für so eine Anwendung sähe dann so aus:

Wenn man es ganz toll (professionell) machst, dann nimmst du 2 Load Balancer im sog. "High Availability" Modus und damit hast du dann eine volle Redundanz und der LB ist dann nicht ein sog. Single Point of Failure.

Solch ein Design ist heute Standard bei großen Webshops und anderen größeren Web Server Installationen !

Einfach Public IPs auf den Server und gut is.. wie du es gemacht hast ist laienhaft und nicht professionell für einen Fachinformatiker, denn das kann auch jeder Laie !

Sowas macht heute kein Mensch mehr um den Server nicht DDoS Attacken und anderen vielfältigen Gefahren auszusetzen. Von erheblichen Performanceeinbußen bei gesichertem HTTPS Betrieb (z.B. Bestell- oder Banking Webserver !) mal ganz abgesehen.

Zusätzlich zum Angriffsschutz nimmt man allein schon aus Redundanzgründen (Ausfall) bei größeren Installationen immer Load Balancer in solch einem Szenario wie deinem.

Die Firewall im o.a. Szenario ist (fast) überflüssig, denn heutige Load Balancer bieten fast alle ein zusätzlichen Angriffsschutz vor DDoS, Syn Flooding und anderen Attacken. Mit HTTPS Offload schützen sie auch HTTPS Server sicher vor einem Performanceverlust. Wer aber zum Gürtel noch den Hosenträger benötigt fährt mit einer zusätzlichen Firewall noch etwas sicherer....

Du hast wirklich 5 (fünf) separate, eingehende Leitungen ???

Wenn dem wirklich so ist, dann ist ist der Vorschlag von maretz mit dem Load Balancer das Beste, denn wie willst du sonst diese 5 Leitungen sinnvoll ausnutzen ?? Das soll ja sicher das Ziel sein eine Bandbreitenverteilung zu erreichen auf alle 5 Server.

Es macht ja nur Sinn wenn man den Traffic der 5 Webserver auch sinnvoll auf die 5 Leitungen verteilt !!!

Ein klassisches Szeario für so eine Anwendung sähe dann so aus:

Wenn man es ganz toll (professionell) machst, dann nimmst du 2 Load Balancer im sog. "High Availability" Modus und damit hast du dann eine volle Redundanz und der LB ist dann nicht ein sog. Single Point of Failure.

Solch ein Design ist heute Standard bei großen Webshops und anderen größeren Web Server Installationen !

Einfach Public IPs auf den Server und gut is.. wie du es gemacht hast ist laienhaft und nicht professionell für einen Fachinformatiker, denn das kann auch jeder Laie !

Sowas macht heute kein Mensch mehr um den Server nicht DDoS Attacken und anderen vielfältigen Gefahren auszusetzen. Von erheblichen Performanceeinbußen bei gesichertem HTTPS Betrieb (z.B. Bestell- oder Banking Webserver !) mal ganz abgesehen.

Zusätzlich zum Angriffsschutz nimmt man allein schon aus Redundanzgründen (Ausfall) bei größeren Installationen immer Load Balancer in solch einem Szenario wie deinem.

Die Firewall im o.a. Szenario ist (fast) überflüssig, denn heutige Load Balancer bieten fast alle ein zusätzlichen Angriffsschutz vor DDoS, Syn Flooding und anderen Attacken. Mit HTTPS Offload schützen sie auch HTTPS Server sicher vor einem Performanceverlust. Wer aber zum Gürtel noch den Hosenträger benötigt fährt mit einer zusätzlichen Firewall noch etwas sicherer....

Mmmmhhh, vermutlich hat er selber wenig Ahnung von der Materie oder er will dich mal ein bischen testen was du so drauf hast ??!!

Die beiden Möglichkeiten bestehen ja bei diesen Voraussetzungen...

OK, wenn man dich richtig versteht (leider sind deine Beschreibungen da etwas dürftig und noch nicht Fachinformatiker like.. ) dann hast du nicht 5 einzelne Links in jeweils separaten öffentlichen Netzen sondern lediglich ein einziges öffentliches Subnetz bekommen mit 5 (oder mehr) freien IP Adressen.

) dann hast du nicht 5 einzelne Links in jeweils separaten öffentlichen Netzen sondern lediglich ein einziges öffentliches Subnetz bekommen mit 5 (oder mehr) freien IP Adressen.

Dieses Subnetz liegt dann vermutlich an einem portbasierendem VLAN Switch in einem VLAN das dann 5 Ports hat für dich nach draussen hat ?!

Ist das so richtig ??

Was du dann machen willst ist eine laienhafte Banallösung mit einer Firewall und dahinter den Servern die wenig praxistauglich ist.... Sinnvolles Load Balancing spielt hier trotzt der 5 parallelen Links vermutlich dann keine Rolle, und diese Links sollen nur der Verwirrung dienen..???

Ist das auch richtig ?

Gut, wenn ja, dann ist die Lösung so banal wie einfach:

5 Ports benötigst du gar nicht wenn die Webserver hinter der NAT Firewall stehen und du kein Load Balancing machst wie oben beschrieben.

Vermutlich hat man das dann wirklich nur gemacht um dich in die Irre zu führen....einen Sinn hätte es dann nicht !

Was du dann machst ist ganz einfach wenn die FW nur 2 Ports hat.

Fertig bist du !

Mit einem praxistauglichen Design unter den o.a. Vorausetzungen hat das aber nix zu tun...

Die beiden Möglichkeiten bestehen ja bei diesen Voraussetzungen...

OK, wenn man dich richtig versteht (leider sind deine Beschreibungen da etwas dürftig und noch nicht Fachinformatiker like..

Dieses Subnetz liegt dann vermutlich an einem portbasierendem VLAN Switch in einem VLAN das dann 5 Ports hat für dich nach draussen hat ?!

Ist das so richtig ??

Was du dann machen willst ist eine laienhafte Banallösung mit einer Firewall und dahinter den Servern die wenig praxistauglich ist.... Sinnvolles Load Balancing spielt hier trotzt der 5 parallelen Links vermutlich dann keine Rolle, und diese Links sollen nur der Verwirrung dienen..???

Ist das auch richtig ?

Gut, wenn ja, dann ist die Lösung so banal wie einfach:

5 Ports benötigst du gar nicht wenn die Webserver hinter der NAT Firewall stehen und du kein Load Balancing machst wie oben beschrieben.

Vermutlich hat man das dann wirklich nur gemacht um dich in die Irre zu führen....einen Sinn hätte es dann nicht !

Was du dann machst ist ganz einfach wenn die FW nur 2 Ports hat.

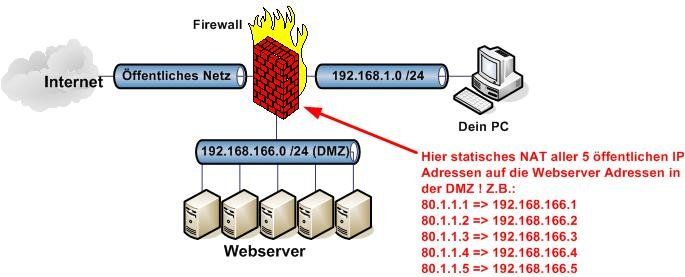

- Das DMZ Segment bekommt das öffentliche Netzwerk

- Die Webserver dahinter sind in einem RFC 1918 Netzwerk sagen wir mal 172.16.1.0 /24

- Auf der Firewall stellst du nun ein festes, statisches Port Forwarding ein indem du eine öffentliche IP der DMZ fest auf eine RFC 1918 IP im LAN mapst. Das kann entweder vollkommen protokolloffen geschehen so das alles rübergeht oder du begrenzt das auf die Ports TCP 80 und TCP 443 (HTTP u. HTTPS), das wär sinnvoll da es ja nur Webserver sind.

Fertig bist du !

Mit einem praxistauglichen Design unter den o.a. Vorausetzungen hat das aber nix zu tun...

Wenn du nur den Netzadmin kennst fehlt dir ja jeglicher Vergleich um beurteilen zu können ob er Ahnung hat oder nicht ??!!!

Egal, zurück zu deiner Aufgabe:

Wie er das macht ist so banal wie einfach: Er zieht dir einefach ein VLAN auf deinen Bastelswitch mit den öffentlichen IPs und schaltet dir im VLAN 5 untagged Ports frei. das ist Ethernet Grundschule 1. Klasse und kann jeder Fachinformatiker mit Links

Es bleibt immer noch die Frage offen warum er dir 5 Links gegeben hat. Entweder als Verwirrtaktik oder zum sharen der Bandbreite...nun ja das wird wohl ein Geheimnis bleiben, da du es ja auch nicht weisst oder mal nachgefragt hast ?!

Normalerweise hätte ein einzelner Port vollkommen ausgereicht als Link auf die Firewall !

Mit dem Platz in der FW hat er recht...eine Herausforderung aber eine recht einfach zu lösende die einen pfiffigen Fachinformatiker in spe eigentlich nur zum Schmunzeln verleiten sollte....

Die Lösung sieht so aus:

Da du ja nur FW und die Webserver hast bleibt kein anderes design übrig oder ist möglich.

So, da du ja nun 5 freie IPs hast trägst du diese IPs zusätzlich auf der Firewall mit einer statischen NAT Regel ein wie sie im Bild zu sehen ist.

Du mappst also mit dieser festen, statischen NAT (Network Adress Translation) Regel die 5 vorhandenen öffentlichen IPs vom WAN Interface auf die internen Webserver in der DMZ.

Auf Anfragen von außen an einer der 5 IP antwortet dann logischerweise die Firewall und forwardet diesen Datenstrom dann intern fest auf den zur NAT Regel korrespondierenden Webserver.

Fertig ist deine Aufgabe !!!

Das ist eine klassische Lösung für sowas ! Nicht besonders elegant aber mit dem was du zur Verfügung hast nicht anders zu machen !! Da kann auch dein kundiger Netzadmin nichts anderes zaubern. (Wenn man nur wüsste was er mit den 5 Ports will...???)

Wenn du jetzt deinem Netzwerkadmin zusätzlich etwas imponieren willst, dann legst du zusätzlich zur festen, statischen NAT Regel noch eine FW Regel auf für diese IP Adresspärchen an und filterst nur TCP Port 80 und TCP Port 443.

So erreichst du, das nur Webanfragen auf die Server kommen und keiner im Internet böse Dinge macht mit den Webservern !!

Egal, zurück zu deiner Aufgabe:

Wie er das macht ist so banal wie einfach: Er zieht dir einefach ein VLAN auf deinen Bastelswitch mit den öffentlichen IPs und schaltet dir im VLAN 5 untagged Ports frei. das ist Ethernet Grundschule 1. Klasse und kann jeder Fachinformatiker mit Links

Es bleibt immer noch die Frage offen warum er dir 5 Links gegeben hat. Entweder als Verwirrtaktik oder zum sharen der Bandbreite...nun ja das wird wohl ein Geheimnis bleiben, da du es ja auch nicht weisst oder mal nachgefragt hast ?!

Normalerweise hätte ein einzelner Port vollkommen ausgereicht als Link auf die Firewall !

Mit dem Platz in der FW hat er recht...eine Herausforderung aber eine recht einfach zu lösende die einen pfiffigen Fachinformatiker in spe eigentlich nur zum Schmunzeln verleiten sollte....

Die Lösung sieht so aus:

Da du ja nur FW und die Webserver hast bleibt kein anderes design übrig oder ist möglich.

So, da du ja nun 5 freie IPs hast trägst du diese IPs zusätzlich auf der Firewall mit einer statischen NAT Regel ein wie sie im Bild zu sehen ist.

Du mappst also mit dieser festen, statischen NAT (Network Adress Translation) Regel die 5 vorhandenen öffentlichen IPs vom WAN Interface auf die internen Webserver in der DMZ.

Auf Anfragen von außen an einer der 5 IP antwortet dann logischerweise die Firewall und forwardet diesen Datenstrom dann intern fest auf den zur NAT Regel korrespondierenden Webserver.

Fertig ist deine Aufgabe !!!

Das ist eine klassische Lösung für sowas ! Nicht besonders elegant aber mit dem was du zur Verfügung hast nicht anders zu machen !! Da kann auch dein kundiger Netzadmin nichts anderes zaubern. (Wenn man nur wüsste was er mit den 5 Ports will...???)

Wenn du jetzt deinem Netzwerkadmin zusätzlich etwas imponieren willst, dann legst du zusätzlich zur festen, statischen NAT Regel noch eine FW Regel auf für diese IP Adresspärchen an und filterst nur TCP Port 80 und TCP Port 443.

So erreichst du, das nur Webanfragen auf die Server kommen und keiner im Internet böse Dinge macht mit den Webservern !!