Cisco ASA5505 Zweites internes Netz auf selbem Interface erreichen, möglich?

Hallo,

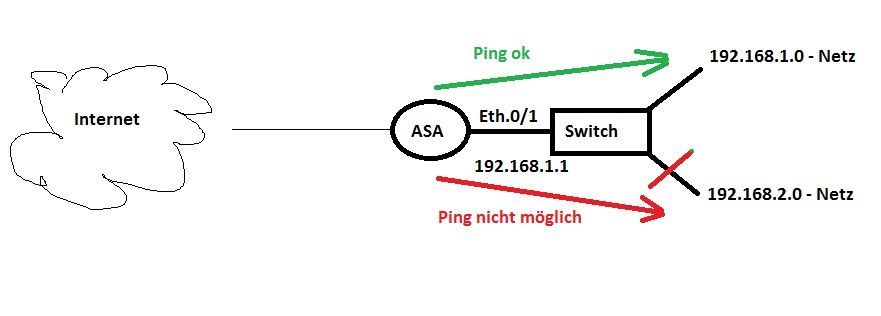

folgendes Problem stellt sich mir: es wird eine Cisco ASA5505 (security plus) eingesetzt. Auf Ethernet0/1 ist ein kleiner Switch angeschlossen. An diesem Switch hängt ein Endgerät im Netz 192.168.1.0 sowie ein weiteres Endgerät im Netz 192.168.2.0. Dem Switchport Ethernet0/1 ist als IP die 192.168.1.1 zugeordnet. Via VPN ist es problemlos möglich das Endgerät mit der 192.168.1.201 anzupingen. Das eigentliche Problem besteht darin, dass ich im Netz 192.168.2.0 keine Endgeräte erreichen kann. Selbst von der ASA ist dies über Ping nicht möglich.

Ist es technisch überhaupt möglich das 192.168.2.0-Netz über das selbe Interface Ethernet0/1 erreichbar zu machen?

Alternativ könnte ich auf Ethernet0/2 das 192.168.2.0-Netz einrichten und den Port ebenfalls mit dem vorhandenen Switch verbinden. Dann sollte von der ASA ein Endgerät im 192.168.2.0-Netz erreichbar sein, oder? Wie schaut es dann mit dem VPN Zugang aus, wie gelange ich in das 192.168.2.0-Netz, statt wie bisher in das 192.168.1.0-Netz?

mfg

mcgiga

Nachtrag:

Eine Skizze zur Veranschaulichung, kein Cisco-komformer Netzwerkplan

folgendes Problem stellt sich mir: es wird eine Cisco ASA5505 (security plus) eingesetzt. Auf Ethernet0/1 ist ein kleiner Switch angeschlossen. An diesem Switch hängt ein Endgerät im Netz 192.168.1.0 sowie ein weiteres Endgerät im Netz 192.168.2.0. Dem Switchport Ethernet0/1 ist als IP die 192.168.1.1 zugeordnet. Via VPN ist es problemlos möglich das Endgerät mit der 192.168.1.201 anzupingen. Das eigentliche Problem besteht darin, dass ich im Netz 192.168.2.0 keine Endgeräte erreichen kann. Selbst von der ASA ist dies über Ping nicht möglich.

Ist es technisch überhaupt möglich das 192.168.2.0-Netz über das selbe Interface Ethernet0/1 erreichbar zu machen?

Alternativ könnte ich auf Ethernet0/2 das 192.168.2.0-Netz einrichten und den Port ebenfalls mit dem vorhandenen Switch verbinden. Dann sollte von der ASA ein Endgerät im 192.168.2.0-Netz erreichbar sein, oder? Wie schaut es dann mit dem VPN Zugang aus, wie gelange ich in das 192.168.2.0-Netz, statt wie bisher in das 192.168.1.0-Netz?

mfg

mcgiga

Nachtrag:

Eine Skizze zur Veranschaulichung, kein Cisco-komformer Netzwerkplan

Please also mark the comments that contributed to the solution of the article

Content-Key: 167295

Url: https://administrator.de/contentid/167295

Printed on: April 19, 2024 at 18:04 o'clock

10 Comments

Latest comment

Hallo zurück,

Um von dem 2er Netz das 1er Netz zu erreichen brauchst du einen Router, der im gleichen Subnet hängt.

Wenn die Subnets nicht physikalisch getrennt sin, was ja eder Fall ist, wenn ich das richtig interpretiere, genügt ein Routing-Eintrag auf dem Client, der dem Client sagt, dass er keinen Router braucht, um das andere Netz zuerreichen.

Auf Windows-Systemen gibt es den Route Add Befehl.

Die Syntax von Route zeigt dir die Commandline.

Ein Beispiel:

Route ADD 192.168.2.0 MASK 255.255.255.0 [IP des lokalen Rechners]

Das musst du probieren, sicher bin ich mir ehrlich gesagt nicht...

Gruß

Dominique

Um von dem 2er Netz das 1er Netz zu erreichen brauchst du einen Router, der im gleichen Subnet hängt.

Wenn die Subnets nicht physikalisch getrennt sin, was ja eder Fall ist, wenn ich das richtig interpretiere, genügt ein Routing-Eintrag auf dem Client, der dem Client sagt, dass er keinen Router braucht, um das andere Netz zuerreichen.

Auf Windows-Systemen gibt es den Route Add Befehl.

Die Syntax von Route zeigt dir die Commandline.

Ein Beispiel:

Route ADD 192.168.2.0 MASK 255.255.255.0 [IP des lokalen Rechners]

Das musst du probieren, sicher bin ich mir ehrlich gesagt nicht...

Gruß

Dominique

Für die ASA gilt aber das Selbe.

Roter oder Routing-Eintrag. Die Einträge sehen (zumindest vom Inhalt) so aus, wie oben beschrieben.

Das ist nunmal (der fast einzige) Sinn eines Routers

UND: (aber da habe ich zu wenig Ahnung con SASs) vielleicht muss das Netz "freigegebn" werden? wirds vlt. noch zusätzlich geblockt?

Oder: ganz stumpf: Subnetzmaske anstelle von 255.255.255.0 machst du 255.255.0.0, wobei die Netze dann logisch betrachtet im selben Subnet sind...

Wenn die Subnetmask der VPN-Clients das aber trotzdem trennt (vorrausgesetzt sie sind (unwarscheinlicherweise) in den benannten 1er und 2er Netzen), kann Netz1 auch nur den Controller der diesem Netz zugeordnet ist ansprechen, bzw. andersherum.

Hoffe, das sind ein paar nützliche anreize

Gruß

Dominique

Roter oder Routing-Eintrag. Die Einträge sehen (zumindest vom Inhalt) so aus, wie oben beschrieben.

Das ist nunmal (der fast einzige) Sinn eines Routers

UND: (aber da habe ich zu wenig Ahnung con SASs) vielleicht muss das Netz "freigegebn" werden? wirds vlt. noch zusätzlich geblockt?

Oder: ganz stumpf: Subnetzmaske anstelle von 255.255.255.0 machst du 255.255.0.0, wobei die Netze dann logisch betrachtet im selben Subnet sind...

Wenn die Subnetmask der VPN-Clients das aber trotzdem trennt (vorrausgesetzt sie sind (unwarscheinlicherweise) in den benannten 1er und 2er Netzen), kann Netz1 auch nur den Controller der diesem Netz zugeordnet ist ansprechen, bzw. andersherum.

Hoffe, das sind ein paar nützliche anreize

Gruß

Dominique

Guten Morgen!

Um das ganze Sauber zu machen, sollte die GW-IP des 192.168.1.x/24 als auch die 192.168.2.x/24 auf der ASA realisiert werden.

Entweder auf jeweils verschiedenen Nics (ETH0+ETH1) oder über 1 Nic mit Vlan-Tagging - wofür aber ein Managebarer Switch benötigt wird.

Prinzipiell können auch beide separaten Nics auf einen unmanaged Switch wie oben beschrieben, rein technisch funktioniert dass auch - ist halt nicht schön und sollte wenn überhaupt nur temporär realisiert werden ...

Gruß

Yali0n

Um das ganze Sauber zu machen, sollte die GW-IP des 192.168.1.x/24 als auch die 192.168.2.x/24 auf der ASA realisiert werden.

Entweder auf jeweils verschiedenen Nics (ETH0+ETH1) oder über 1 Nic mit Vlan-Tagging - wofür aber ein Managebarer Switch benötigt wird.

Prinzipiell können auch beide separaten Nics auf einen unmanaged Switch wie oben beschrieben, rein technisch funktioniert dass auch - ist halt nicht schön und sollte wenn überhaupt nur temporär realisiert werden ...

Gruß

Yali0n

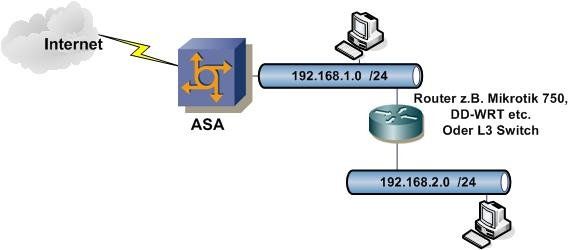

das kann man so nicht lösen, denn der Switch müsste ein Layer 3 Routing Switch sein der beide Netzwerke routen kann. Damit ist das dann ein Kinderspiel.

Alternativ kannst du das über VLAN und/oder einen externen Router lösen, das klappt dann auch.

So sähe sowas aus:

Oder eben mit VLANs

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

(P.S.:Was bitte soll ein "Cisco-konformer" Plan sein ? Netzwerk Pläne sind niemals zu einem Hersteller konform...vergiss das ganz schnell ! )

Alternativ kannst du das über VLAN und/oder einen externen Router lösen, das klappt dann auch.

So sähe sowas aus:

Oder eben mit VLANs

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

(P.S.:Was bitte soll ein "Cisco-konformer" Plan sein ? Netzwerk Pläne sind niemals zu einem Hersteller konform...vergiss das ganz schnell ! )

Ooops, hat ich doch glatt übersehen

Zu den 2 NIC Lösungen findest du hier noch weitere Infos:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

bzw. VLAN:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Allerdings macht dich ein kleiner 30 Euro Router wie der Mikrotik 750 unabhängig von PC Endgeräten oder Server mit 2 NICs. Damit fährst du also letztlich flexibler.

VLAN tagged Links supportet der Mikrotik ebenfalls ! Siehe obiges Tutorial.

Zu den 2 NIC Lösungen findest du hier noch weitere Infos:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

bzw. VLAN:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Allerdings macht dich ein kleiner 30 Euro Router wie der Mikrotik 750 unabhängig von PC Endgeräten oder Server mit 2 NICs. Damit fährst du also letztlich flexibler.

VLAN tagged Links supportet der Mikrotik ebenfalls ! Siehe obiges Tutorial.