Cisco BPDU-Guard und unmanaged Switch (Port Mirroring)

Hallo,

ich habe ein paar Verständnis-Fragen die Cisco's BPDU-Guard und Port-Mirroring betreffen:

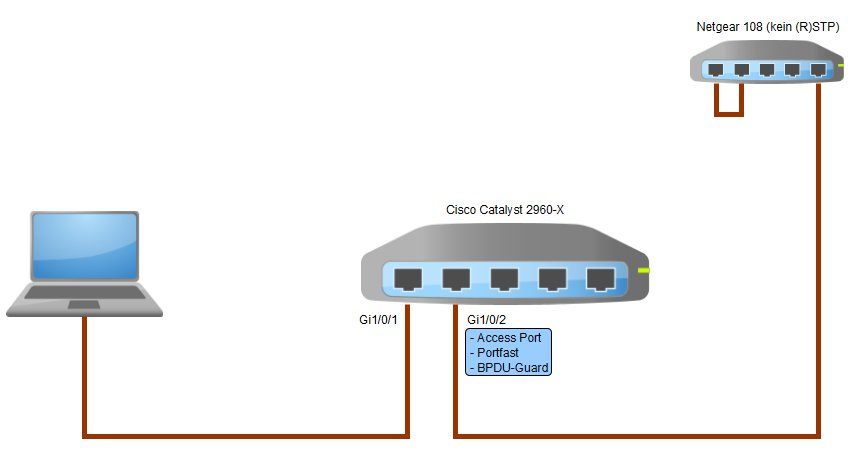

Mein Testaufbau sieht in etwa so aus:

Auf Gi1/0/1 ist nur Portfast aktiviert.

Auf Gi1/0/2 ist Portfast und BPDU-Guard aktiviert.

Am Gi1/0/2 ist ein kleiner unmanaged Switch (Netgear 108GE) angeschlossen der kein (R)STP kann, also auch keine BPDUs aussendet.

Wenn ich jetzt einen Loop am kleinen unmanaged Switch stecke, dann schaltet Gi1/0/2 seinen Port ab.

Zuerst habe ich nicht verstanden wieso das passiert, da der kleine Netgear ja keine BPDUs senden kann. Jedoch glaube ich, dass die BPDUs vom Cisco-Switch durch den Loop wieder an das Gi1/0/2 Interface zurückkommen und er deshalb abschaltet.

Meldung vom Switch nachdem ich den Loop gesteckt habe:

Sep 4 09:54:59.676 cest: %SPANTREE-2-BLOCK_BPDUGUARD: Received BPDU on port Gi1/0/2 with BPDU Guard enabled. Disabling port.

STB-SW-KfzWerkstatt#

Sep 4 09:54:59.676 cest: %PM-4-ERR_DISABLE: bpduguard error detected on Gi1/0/2, putting Gi1/0/2 in err-disable state

Sep 4 09:55:00.676 cest: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet1/0/2, changed state to down

STB-SW-KfzWerkstatt#

Sep 4 09:55:01.679 cest: %LINK-3-UPDOWN: Interface GigabitEthernet1/0/2, changed state to down

Um das ganze einmal nachvollziehen zu können, wollte ich den Traffic von Gi1/0/2 via Port-Mirroring (SPAN) auf Gi1/0/1 spiegeln und mit Wireshark analysieren. Sobald ich die Befehle dafür abgesetzt habe, kann ich nicht mehr per SSH von meinem Notebook aus auf den Switch (Gi1/0/1) zugreifen. Wieso ist das so?

Von den anderen Ports (Gi1/0/3 - 24) jedoch schon. Also ich kann quasi nicht mehr per SSH auf den Switch vom Mirror-Destination Port zugreifen.

Deaktiviere ich Port-Mirroring wieder auf den beiden Ports (Destination: Gi1/0/1; Source: Gi1/0/2), dann kann ich wieder problemlos über SSH arbeiten.

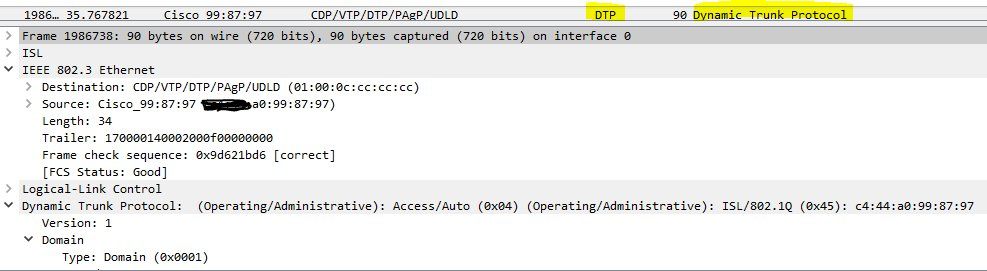

Mit Wireshark konnte ich auch lediglich ein "DTP-Protokoll" aufzeichen, aber kein BPDU-Paket:

Wie sieht es generell in produktiven Umgebungen aus, nutzt ihr Portfast und BPDU-Guard für Access-Ports?

Ich wäre dankbar wenn mir hier jemand weiter helfen könnte.

Switch# configure terminal

Switch(config)# no monitor session 1

Switch(config)# monitor session 1 source interface Gi1/0/2

Switch(config)# monitor session 1 destination interface Gi1/0/1

Switch(config)# exit

Vielen Dank im Voraus!

Gruß

ich habe ein paar Verständnis-Fragen die Cisco's BPDU-Guard und Port-Mirroring betreffen:

Mein Testaufbau sieht in etwa so aus:

Auf Gi1/0/1 ist nur Portfast aktiviert.

Auf Gi1/0/2 ist Portfast und BPDU-Guard aktiviert.

Am Gi1/0/2 ist ein kleiner unmanaged Switch (Netgear 108GE) angeschlossen der kein (R)STP kann, also auch keine BPDUs aussendet.

Wenn ich jetzt einen Loop am kleinen unmanaged Switch stecke, dann schaltet Gi1/0/2 seinen Port ab.

Zuerst habe ich nicht verstanden wieso das passiert, da der kleine Netgear ja keine BPDUs senden kann. Jedoch glaube ich, dass die BPDUs vom Cisco-Switch durch den Loop wieder an das Gi1/0/2 Interface zurückkommen und er deshalb abschaltet.

Meldung vom Switch nachdem ich den Loop gesteckt habe:

Sep 4 09:54:59.676 cest: %SPANTREE-2-BLOCK_BPDUGUARD: Received BPDU on port Gi1/0/2 with BPDU Guard enabled. Disabling port.

STB-SW-KfzWerkstatt#

Sep 4 09:54:59.676 cest: %PM-4-ERR_DISABLE: bpduguard error detected on Gi1/0/2, putting Gi1/0/2 in err-disable state

Sep 4 09:55:00.676 cest: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet1/0/2, changed state to down

STB-SW-KfzWerkstatt#

Sep 4 09:55:01.679 cest: %LINK-3-UPDOWN: Interface GigabitEthernet1/0/2, changed state to down

Um das ganze einmal nachvollziehen zu können, wollte ich den Traffic von Gi1/0/2 via Port-Mirroring (SPAN) auf Gi1/0/1 spiegeln und mit Wireshark analysieren. Sobald ich die Befehle dafür abgesetzt habe, kann ich nicht mehr per SSH von meinem Notebook aus auf den Switch (Gi1/0/1) zugreifen. Wieso ist das so?

Von den anderen Ports (Gi1/0/3 - 24) jedoch schon. Also ich kann quasi nicht mehr per SSH auf den Switch vom Mirror-Destination Port zugreifen.

Deaktiviere ich Port-Mirroring wieder auf den beiden Ports (Destination: Gi1/0/1; Source: Gi1/0/2), dann kann ich wieder problemlos über SSH arbeiten.

Mit Wireshark konnte ich auch lediglich ein "DTP-Protokoll" aufzeichen, aber kein BPDU-Paket:

Wie sieht es generell in produktiven Umgebungen aus, nutzt ihr Portfast und BPDU-Guard für Access-Ports?

Ich wäre dankbar wenn mir hier jemand weiter helfen könnte.

Switch# configure terminal

Switch(config)# no monitor session 1

Switch(config)# monitor session 1 source interface Gi1/0/2

Switch(config)# monitor session 1 destination interface Gi1/0/1

Switch(config)# exit

Vielen Dank im Voraus!

Gruß

Please also mark the comments that contributed to the solution of the article

Content-Key: 348110

Url: https://administrator.de/contentid/348110

Printed on: April 25, 2024 at 16:04 o'clock

2 Comments

Latest comment

Cisco's BPDU-Guard und Port-Mirroring betreffen:

Auf den Billigvarianten der SG Serie oder IOS basierte Switches der Catalyst Serie oder Nexus.Etwas präziser musst du schon werden sonst raten wir hier nur rum.

Die Syntax ist unterschiedlich zw. den Modellen.

die BPDUs vom Cisco-Switch durch den Loop wieder an das Gi1/0/2 Interface zurückkommen

Genau so ist es. Das ist der Klassiker um ungeschützte Ethernet Netzwewrke einfach in die Knie zu zwingen.BPDU Guard ist aber das falsche Feature, denn das sorgt dafür das der Port in Error disable geht wenn FREMDE Switches mit BPDU Paketen dort angeschlossen werden.

So kann man seine eigenen Spanning Tree Domain von Fremdswitchen schützen die die BPDU bzw. Spanning Tree Priority durcheinanderbringen.

Das was du benötigst ist Loop Protection. Sprich das der Switch den Port disabled wenn die eigenen BPDUs am Port zurückkommen wie in deinem Fall.

Wieso ist das so?

Mirror Ports sind keine Access Ports. Der Switch forwardet dann nicht mehr.Mit Wireshark konnte ich auch lediglich ein "DTP-Protokoll" aufzeichen, aber kein BPDU-Paket:

Dann hast du vermutlich kein Spanning Tree aktiv an dem zu mirrorenden Port.Die BPDUs kannst du auch an jedem normalen Access Port sofort sehen.