Cisco DHCP vergibt komische Adressen

Hallo,

hab grad den 886VA bekommen und möchte den nun einrichte. Reset war erfolgreich. Hab VLAN1 und DHCP sowie die Ethernet Interfaces eingerichtet.

Das komische ist jedoch, dass der DHCP-Server falsche Adressen vergibt. Er soll eig. 10.0.0.90- 10.0.0.181 vergeben und nicht 10.10.1.106 auf meinen Rechner. Der Router ist unter 10.0.0.254 pingbar, der Rechner 10.10.1.106 jedoch vom Router aus nicht. Wenn ich manuelle IPs am PC setze ist das genauso.

Was ist an dieser Konfig jetzt schon wieder verbockt?

Die physikalische Verbindung zum DSL tut schonmal, jedoch leuchtet weder PPP noch Data. Das ist aber erstmal sekundär. Erstmal muss der Rechner pingbar ein vom Router aus und der DHCP die richtigen Adressen vergeben.

LG Marco

hab grad den 886VA bekommen und möchte den nun einrichte. Reset war erfolgreich. Hab VLAN1 und DHCP sowie die Ethernet Interfaces eingerichtet.

Das komische ist jedoch, dass der DHCP-Server falsche Adressen vergibt. Er soll eig. 10.0.0.90- 10.0.0.181 vergeben und nicht 10.10.1.106 auf meinen Rechner. Der Router ist unter 10.0.0.254 pingbar, der Rechner 10.10.1.106 jedoch vom Router aus nicht. Wenn ich manuelle IPs am PC setze ist das genauso.

Was ist an dieser Konfig jetzt schon wieder verbockt?

Die physikalische Verbindung zum DSL tut schonmal, jedoch leuchtet weder PPP noch Data. Das ist aber erstmal sekundär. Erstmal muss der Rechner pingbar ein vom Router aus und der DHCP die richtigen Adressen vergeben.

LG Marco

!

version 15.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname cisco886va

!

boot-start-marker

boot-end-marker

!

aqm-register-fnf

!

enable secret 5 $1$/ZJg$8V0lw42rHQLG4ZEBSGJwy1

!

aaa new-model

!

!

aaa authentication login local_auth local

!

!

!

!

!

aaa session-id common

!

!

no ip source-route

no ip gratuitous-arps

!

!

!

!

!

!

!

ip dhcp binding cleanup interval 600

ip dhcp excluded-address 10.0.0.1 10.0.0.89

ip dhcp excluded-address 10.0.0.181 10.0.0.254

!

ip dhcp pool local

network 10.0.0.0 255.0.0.0

default-router 10.0.0.254

dns-server 10.0.0.254

domain-name joseph.stalin

!

!

!

ip inspect name myfw icmp router-traffic

ip inspect name myfw http

ip inspect name myfw https

ip inspect name myfw pop3s

ip inspect name myfw imaps

ip inspect name myfw esmtp

ip inspect name myfw ssh

ip inspect name myfw isakmp

ip inspect name myfw sip

ip inspect name myfw rtsp

ip inspect name myfw tcp router-traffic

ip inspect name myfw udp router-traffic

ip cef

no ipv6 cef

!

!

!

!

!

multilink bundle-name authenticated

!

!

!

!

!

!

!

license udi pid C886VA-K9 sn FCZ1831C17A

!

!

username admin privilege 15 password 0 stalin

!

!

!

!

!

controller VDSL 0

!

!

!

!

!

!

!

!

!

!

!

!

interface ATM0

no ip address

shutdown

no atm ilmi-keepalive

!

interface ATM0.1 point-to-point

pvc 1/32

pppoe-client dial-pool-number 1

!

!

interface BRI0

no ip address

encapsulation hdlc

shutdown

isdn termination multidrop

!

interface Ethernet0

no ip address

shutdown

!

interface FastEthernet0

no ip address

!

interface FastEthernet1

no ip address

!

interface FastEthernet2

no ip address

!

interface FastEthernet3

no ip address

!

interface Vlan1

description internal_LAN

ip address 10.0.0.254 255.0.0.0

ip nat inside

ip virtual-reassembly in

ip tcp adjust-mss 1452

!

interface Dialer0

description DSL-Dialup

ip address negotiated

ip access-group 111 in

no ip redirects

no ip proxy-arp

ip mtu 1492

ip nat outside

ip inspect myfw out

ip virtual-reassembly in

encapsulation ppp

dialer pool 1

dialer-group 1

no keepalive

ppp authentication pap callin

ppp pap sent-username Nutzername password 0 Kennwort

ppp ipcp dns request

ppp ipcp mask request

ppp ipcp route default

no cdp enable

!

interface Dialer1

no ip address

!

ip forward-protocol nd

no ip http server

no ip http secure-server

!

!

ip dns server

ip nat inside source list 101 interface Dialer0 overload

ip route 0.0.0.0 0.0.0.0 Dialer0

!

dialer-list 1 protocol ip list 101

!

access-list 101 permit ip 10.0.0.0 0.0.0.255 any

!

!

!

control-plane

!

!

mgcp behavior rsip-range tgcp-only

mgcp behavior comedia-role none

mgcp behavior comedia-check-media-src disable

mgcp behavior comedia-sdp-force disable

!

mgcp profile default

!

!

!

!

!

!

!

line con 0

no modem enable

line aux 0

no activation-character

no exec

transport preferred none

transport input all

line vty 0 4

login authentication local_auth

transport input telnet ssh

!

scheduler allocate 20000 1000

!

endPlease also mark the comments that contributed to the solution of the article

Content-Key: 344648

Url: https://administrator.de/contentid/344648

Printed on: April 25, 2024 at 15:04 o'clock

67 Comments

Latest comment

Zitat von @Windows10Gegner:

und wie macht mann dass er nur den o.g. Bereich vergibt? Warum ist der Rechner dann nicht pingbar? Was ist mit dem Rest der Config?

und wie macht mann dass er nur den o.g. Bereich vergibt? Warum ist der Rechner dann nicht pingbar? Was ist mit dem Rest der Config?

Oh je, lass das bloß aqui nicht lesen ;)

10.0.0.0 255.255.255.0

Edit: Und pass danach auch deine ACL an.

Hallo,

genauer gesagt du sagst dem Router das er per dhcp von vergeben soll, außer die IP Adressen du du per excluded aussschließt

aber wozu benötigst du ein /8 Netzwerk?

Ändere dein Netzwerk auf eine Sinnvolle Maske /24

brammer

genauer gesagt du sagst dem Router das er per dhcp von vergeben soll, außer die IP Adressen du du per excluded aussschließt

ip dhcp excluded-address 10.0.0.1 10.0.0.89

ip dhcp excluded-address 10.0.0.181 10.0.0.254aber wozu benötigst du ein /8 Netzwerk?

Ändere dein Netzwerk auf eine Sinnvolle Maske /24

ip dhcp pool local

no network 10.0.0.0 255.0.0.0

network 10.0.0.0 255.255.255.0brammer

Du hast ja recht merkwürdige Domains...?!

Wie Kollege Brammer schon richtig schreibt ist das Thema Subnetze bei IP Adressen wohl nicht wirklich deins.

Unsinng einen ein /8 Prefix zu vergeben, denn du willst nicht wirklich 16.777.214 Endgeräte adressieren oder ?

Auch hier hilft es zu lesen und zu verstehen wie eine Subnetzmaske funktioniert:

https://de.wikipedia.org/wiki/Netzmaske

Vergiss also den Blödsinn mit dem /8 Prefix und ändere die DHCP Konfig so ab wenn du von .90 bis .181 vergeben willst:

ip dhcp binding cleanup interval 600

ip dhcp excluded-address 10.0.0.1 10.0.0.89

ip dhcp excluded-address 10.0.0.182 10.0.0.254

!

ip dhcp pool local

network 10.0.0.0 255.255.255.0

default-router 10.0.0.254

dns-server 10.0.0.254

domain-name joseph.intern

!

interface Vlan1

description Lokales LAN

ip address 10.0.0.254 255.255.255.0

Wie immer kann ein Blick ins hiesige Cisco Tutorial nicht schaden:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Dort ist das, wie immer, alles explizit beschrieben.

Nochwas:

Die Default Route ip route 0.0.0.0 ... ist überflüssiger Blödsinn (und auch kontraproduktiv !) wenn du im Dialer ppp ipcp route default konfiguriert hast der das dynamisch injiziert.

Lösche also die dann unsinnige Default Route !

Auch das steht, du ahnst es schon... aus führlich im o.a. Tutorial !!!

Lesen hilft wirklich !!

Konfig Leichen wie den verunglückten Dialer 1 oben solltest du immer mit no int dialer 1 entfernen.

Es fehlt noch die CBAC Accessliste 111 und das DSL Interface ist auf shutdown. Hast du sicher schon selber gesehen. Ohne das funktioniert die Konfig nicht...siehe Tutorial

Wie Kollege Brammer schon richtig schreibt ist das Thema Subnetze bei IP Adressen wohl nicht wirklich deins.

Unsinng einen ein /8 Prefix zu vergeben, denn du willst nicht wirklich 16.777.214 Endgeräte adressieren oder ?

Auch hier hilft es zu lesen und zu verstehen wie eine Subnetzmaske funktioniert:

https://de.wikipedia.org/wiki/Netzmaske

Vergiss also den Blödsinn mit dem /8 Prefix und ändere die DHCP Konfig so ab wenn du von .90 bis .181 vergeben willst:

ip dhcp binding cleanup interval 600

ip dhcp excluded-address 10.0.0.1 10.0.0.89

ip dhcp excluded-address 10.0.0.182 10.0.0.254

!

ip dhcp pool local

network 10.0.0.0 255.255.255.0

default-router 10.0.0.254

dns-server 10.0.0.254

domain-name joseph.intern

!

interface Vlan1

description Lokales LAN

ip address 10.0.0.254 255.255.255.0

Wie immer kann ein Blick ins hiesige Cisco Tutorial nicht schaden:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Dort ist das, wie immer, alles explizit beschrieben.

Nochwas:

Die Default Route ip route 0.0.0.0 ... ist überflüssiger Blödsinn (und auch kontraproduktiv !) wenn du im Dialer ppp ipcp route default konfiguriert hast der das dynamisch injiziert.

Lösche also die dann unsinnige Default Route !

Auch das steht, du ahnst es schon... aus führlich im o.a. Tutorial !!!

Lesen hilft wirklich !!

Konfig Leichen wie den verunglückten Dialer 1 oben solltest du immer mit no int dialer 1 entfernen.

Es fehlt noch die CBAC Accessliste 111 und das DSL Interface ist auf shutdown. Hast du sicher schon selber gesehen. Ohne das funktioniert die Konfig nicht...siehe Tutorial

Er meint auf Basis der Mac Adresse !

Hier musst du auf das Mac Format achten, was du sicher falsch eingegeben hast !!

Cisco will es hier sehr genau wissen, denn es reicht nicht nur die nackte Mac anzugeben. Du musst im Least Significant Bit und dem folgenden Bit nach Standard definieren das es eine individual local administered address ist mit einem "01" davor.

https://de.wikipedia.org/wiki/MAC-Adresse#Besondere_Kennungen

So sähe es dann richtig aus:

ip dhcp pool WinSRV

host 192.168.1.222 255.255.255.0

client-identifier 01ab.7f3e.e7ce.1d

default-router 192.168.1.254

dns-server 192.168.1.254

client-name winserver

domain-name win10gegner.intern

!

Du kannst diese Macs auch sehen wenn du mal show ip dhcp bindings eingibst.

Aus der Liste kannst du die Macs direkt cut and pasten.

Dann klappt es auch mit dem festen IP Adressen

Hier musst du auf das Mac Format achten, was du sicher falsch eingegeben hast !!

Cisco will es hier sehr genau wissen, denn es reicht nicht nur die nackte Mac anzugeben. Du musst im Least Significant Bit und dem folgenden Bit nach Standard definieren das es eine individual local administered address ist mit einem "01" davor.

https://de.wikipedia.org/wiki/MAC-Adresse#Besondere_Kennungen

So sähe es dann richtig aus:

ip dhcp pool WinSRV

host 192.168.1.222 255.255.255.0

client-identifier 01ab.7f3e.e7ce.1d

default-router 192.168.1.254

dns-server 192.168.1.254

client-name winserver

domain-name win10gegner.intern

!

Du kannst diese Macs auch sehen wenn du mal show ip dhcp bindings eingibst.

Aus der Liste kannst du die Macs direkt cut and pasten.

Dann klappt es auch mit dem festen IP Adressen

Dir ist hoffentlich auch klar das diese Mac basierten DHCP IPs NICHT im definierten Pool liegen dürfen !

Es müssen bei dir IP Adressen zwischen .1 bis .89 oder .181 bis .254 sein !!

Eigentlich fällt die .100 ja darunter.

Irgendwas rennt da falsch. Vermuten wir mal einen Tippfehler bei der Mac was anderes bleibt eigentlich nicht mehr.

Bekommt dieser Rechner denn so ohne statische Konfig eine IP aus dem Pool ??

Wenn ja dann sieh dir seine zur IP korrespondierende Mac an mit show ip dhcp binding und cut and paste die.

Dann löschts du die Leases komplett mit clear ip dhcp binding * und konfigurierst den statischen Eintrag nochmal.

Danach muss das gehen.

Wenn wider Erwarten nicht startest du einen Wireshark und siehst dir die DHCP IP Adressvergabe mal genau an.

Es müssen bei dir IP Adressen zwischen .1 bis .89 oder .181 bis .254 sein !!

Eigentlich fällt die .100 ja darunter.

Irgendwas rennt da falsch. Vermuten wir mal einen Tippfehler bei der Mac was anderes bleibt eigentlich nicht mehr.

Bekommt dieser Rechner denn so ohne statische Konfig eine IP aus dem Pool ??

Wenn ja dann sieh dir seine zur IP korrespondierende Mac an mit show ip dhcp binding und cut and paste die.

Dann löschts du die Leases komplett mit clear ip dhcp binding * und konfigurierst den statischen Eintrag nochmal.

Danach muss das gehen.

Wenn wider Erwarten nicht startest du einen Wireshark und siehst dir die DHCP IP Adressvergabe mal genau an.

Da stimmt was nicht !! Das "00" vorne kann niemals stimmen !

Hier mal ein aktueller Output:

oder

Hier kannst du sehen das niemals vorne eine 00steht oder stehen darf !!

Im 2ten Beispiel sind die IPs .150 - .152 statische via Mac, der rest aus dem Pool.

Die dortigen Macs entsprechen exakt denen aus der Konfig.

Hier mal ein aktueller Output:

#sh ip dhcp bin

Bindings from all pools not associated with VRF:

IP address Client-ID/ Lease expiration Type

Hardware address/

User name

172.16.11.205 0100.1b63.9c79.e1 Jul 29 2017 03:05 PM Automatic sh ip dhcp bin

Bindings from all pools not associated with VRF:

IP address Client-ID/ Lease expiration Type

Hardware address/

User name

192.168.1.150 0128.e7cf.d726.c1 Infinite Manual

192.168.1.151 014c.5e0c.7f77.e2 Infinite Manual

192.168.1.152 0100.0c6c.0224.d2 Infinite Manual

192.168.1.164 01bc.6778.bae2.b4 Jul 29 2017 04:05 AM Automatic

192.168.1.170 01cc.c760.286d.79 Jul 29 2017 12:22 PM Automatic

192.168.1.173 0178.4f43.a5e9.f6 Jul 29 2017 09:16 AM Automatic

192.168.1.174 0178.a3e4.a273.53 Jul 29 2017 02:24 PM Automatic Hier kannst du sehen das niemals vorne eine 00steht oder stehen darf !!

Im 2ten Beispiel sind die IPs .150 - .152 statische via Mac, der rest aus dem Pool.

Die dortigen Macs entsprechen exakt denen aus der Konfig.

laut ifconfig beginnt aber die MAC mit 00.

Das ist falsch. Du darfst NICHT das ifconfig Kommando dafür verwenden !!!Lasse den Rechner eine IP aus dem Pool ziehen und sieh dir dann mit sh ip dhcp bin dessen im Cisco gecachte Mac Adresse an !!!

Das ist genau die Mac Adresse die in die Client Konfig auf dem Cisco muss. Dort wird ganz sicher eine "01.." am Anfang stehen !!

Also immer die Mac nehmen die der CISCO dir als show Output liefert und NICHT das was von ifconfig etc. kommt.

Damit sollte es ganz sicher klappen !

Sollte es das wider Erwarten nicht, dann schaltest du mal das DHCP Server Debugging an auf dem Cisco und siehst dir an was er auf den Requests dieses Clients ausgibt. Das geht mit:

debug dhcp server packet

debug dhcp server event

Denk dran wenn du mit Telnet oder SSH auf dem Cisco eingeloggt bist VORHER ein term mon einzugeben damit du den Debug Output siehst in der Session !

Wenn du das Debugging stoppen willst dann immer u all am Schluß eingeben.

Den Output dann hier posten.

Entferne mal komplett den statischen Eintrag !! Der ist der dir das "Infinite Manual" in der Konfig beschert.

Normalerweise meckert der Cisco sofort wenn er für eine statische Mac auch eine aus dem Pool vergeben soll bzw. eine im Pool hat die du dann auch statisch konfigurierst das er das nicht macht.

Dadurf das diese fehlermeldung bei dir nicht kommt siehst du schon das du die Client Mac falsch eingegeben hast.

Auch die Tatsache das der rechner Trotz statischem Eintrag noch eine Pool IP bekommt zeigt das die Mac nicht richtig konfiguriert ist !

Wenn der statische Eintrag komplett weg ist, dann löschst du den DHCP lease cache mit clear ip dhcp bin * und lässt den Rechner nochmal eine IP nur aus dem Pool ziehen.

Dann gibst du ein sh ip dhcp bin ein und postest das mal hier.

Die Mac die dann dort in dem Output zu sehen ist muss hinter den Client Identifier. Normal müsste da sowas stehen wie 01ac.7f3e.e8be.3d also in deinem Falle dann 0100.1321.cec2.70

Normalerweise meckert der Cisco sofort wenn er für eine statische Mac auch eine aus dem Pool vergeben soll bzw. eine im Pool hat die du dann auch statisch konfigurierst das er das nicht macht.

Dadurf das diese fehlermeldung bei dir nicht kommt siehst du schon das du die Client Mac falsch eingegeben hast.

Auch die Tatsache das der rechner Trotz statischem Eintrag noch eine Pool IP bekommt zeigt das die Mac nicht richtig konfiguriert ist !

Wenn der statische Eintrag komplett weg ist, dann löschst du den DHCP lease cache mit clear ip dhcp bin * und lässt den Rechner nochmal eine IP nur aus dem Pool ziehen.

Dann gibst du ein sh ip dhcp bin ein und postest das mal hier.

Die Mac die dann dort in dem Output zu sehen ist muss hinter den Client Identifier. Normal müsste da sowas stehen wie 01ac.7f3e.e8be.3d also in deinem Falle dann 0100.1321.cec2.70

Wird diese Mac genau so auch im sh ip dhcp bin angezeigt ??

Das wäre sehr merkwürdig ?! Passiert das auch bei anderen statisch definierten Endgeräten oder ist das nur dieser eine einzige der aus dem Rahmen fällt ?

Ist das ein Linux Rechner ?? Wenn ja da gab es mal einen Bug in allen Debian basierten Distros zu dem Thema.

Ich habe noch nie einen Eintrag ohne die fehlende "01" in einer Cisco Konfig gesehen. Ist hier bei ca. 10 aktiven Routern aller Coleur ebenso.

Das wäre sehr merkwürdig ?! Passiert das auch bei anderen statisch definierten Endgeräten oder ist das nur dieser eine einzige der aus dem Rahmen fällt ?

Ist das ein Linux Rechner ?? Wenn ja da gab es mal einen Bug in allen Debian basierten Distros zu dem Thema.

Ich habe noch nie einen Eintrag ohne die fehlende "01" in einer Cisco Konfig gesehen. Ist hier bei ca. 10 aktiven Routern aller Coleur ebenso.

Aqui,

Windows- und MAC-Clients senden in ihren DHCP-Requests einen Client-Identifier (DHCP option 61). Dieser wird über den Mediatype (für Ethernet 0x01) und die MAC-Adresse des Clients (z.B. 22-22-22-22-22-22) gebildet. Für statisches IP/MAC-Binding muss hier ein Pool angelegt und der client-identifier angeben werden.

Für Clients die keinen Identifier senden (Linux, per default) wird der Eintrag hardware-adress, gefolgt von der MAC-Adresse des Clients (44-44-44-44-44-44) benutzt.

Weiterhin arbeitet Cisco IOS mit einer hierarchischen Pool-Struktur und einem Feature namens "attribute inheritance". Man kann Parent- und Child-Pools anlegen und dort definierte Attribute (außer lease-time) werden nach unten vererbt. In Child-Pools muss zum Beispiel der DNS-Server nicht nochmal angegeben werden, wenn dieser bereits im Parent-Pool definiert wurde.

Statische Host-IP-Adressen im LAN werden mit dem Befehl ip dhcp excluded-address (192.168.1.200 192.168.1.201) aus dem Parent-Pool für normale DHCP-Clients ausgeschlossen.

Lies mal diesen Link, dort ist es viel besser und genauer erklärt.

BB

Zitat von @aqui:

Hier musst du auf das Mac Format achten, was du sicher falsch eingegeben hast !!

Cisco will es hier sehr genau wissen, denn es reicht nicht nur die nackte Mac anzugeben. Du musst im Least Significant Bit und dem folgenden Bit nach Standard definieren das es eine individual local administered address ist mit einem "01" davor.

https://de.wikipedia.org/wiki/MAC-Adresse#Besondere_Kennungen

Hier musst du auf das Mac Format achten, was du sicher falsch eingegeben hast !!

Cisco will es hier sehr genau wissen, denn es reicht nicht nur die nackte Mac anzugeben. Du musst im Least Significant Bit und dem folgenden Bit nach Standard definieren das es eine individual local administered address ist mit einem "01" davor.

https://de.wikipedia.org/wiki/MAC-Adresse#Besondere_Kennungen

Windows- und MAC-Clients senden in ihren DHCP-Requests einen Client-Identifier (DHCP option 61). Dieser wird über den Mediatype (für Ethernet 0x01) und die MAC-Adresse des Clients (z.B. 22-22-22-22-22-22) gebildet. Für statisches IP/MAC-Binding muss hier ein Pool angelegt und der client-identifier angeben werden.

ip dhcp pool Child-Pool-WIN

host 192.168.1.201 /24

client-identifier 0122.2222.2222.22Für Clients die keinen Identifier senden (Linux, per default) wird der Eintrag hardware-adress, gefolgt von der MAC-Adresse des Clients (44-44-44-44-44-44) benutzt.

ip dhcp pool Child-Pool-LINUX

host 192.168.1.200 /24

hardware-address 4444.4444.4444Weiterhin arbeitet Cisco IOS mit einer hierarchischen Pool-Struktur und einem Feature namens "attribute inheritance". Man kann Parent- und Child-Pools anlegen und dort definierte Attribute (außer lease-time) werden nach unten vererbt. In Child-Pools muss zum Beispiel der DNS-Server nicht nochmal angegeben werden, wenn dieser bereits im Parent-Pool definiert wurde.

ip dhcp pool Parent-Pool

network 192.168.1.0 /24

default-router 192.168.1.254 /24

dns-server 192.168.1.254Statische Host-IP-Adressen im LAN werden mit dem Befehl ip dhcp excluded-address (192.168.1.200 192.168.1.201) aus dem Parent-Pool für normale DHCP-Clients ausgeschlossen.

Lies mal diesen Link, dort ist es viel besser und genauer erklärt.

BB

Danke BitBurg für das Feedback. Wieder was gelernt. Mir war nicht bewusst das Linux per se keinen Identifier mitsendet. Zu faul mal den Wireshark anzuschmeissen.... Witzigerweise schicken embedded Devices auch auf Linux Basis diesen Identifier. Muss das mal mit dem RasPi checken...

Ich werde das gleich mal mit ins Tutorial aufnehmen.

Ich werde das gleich mal mit ins Tutorial aufnehmen.

In der dhclinet.conf geht das mit option dhcp-client-identifier string;

https://linux.die.net/man/5/dhcp-options

https://serverfault.com/questions/667063/how-can-a-dhcp-client-in-linux- ...

Dr. Google hat zig Beispiele...

https://linux.die.net/man/5/dhcp-options

https://serverfault.com/questions/667063/how-can-a-dhcp-client-in-linux- ...

Dr. Google hat zig Beispiele...

Das ist in der Tat die physisch mögliche Speed die der DSLAM kann.

Die ausgehandelte Geschwindigkeit steht unter "Speed (kbps)":

DS=DownStream, US=UpStream

Es reicht auch das verkürzte Kommando: sh control vdsl 0

Die ausgehandelte Geschwindigkeit steht unter "Speed (kbps)":

DS Channel1 DS Channel0 US Channel1 US Channel0

Speed (kbps): 0 55504 0 10047

SRA Previous Speed: 0 0 0 0 Es reicht auch das verkürzte Kommando: sh control vdsl 0

1,5 x 8 = 12 Mbit/s. Wenn man den PPPoE Overhead abzieht stimmt es ja fast. Also durchaus realistisch.

Es ist ja nur das was der DSLAM physisch negotiated hat. Ob das Provider Backend das dann auch leifern kann ist eine ganz andere Frage.

Bei einem Gigabit Switch der mit einem 10Mbit Link an einem Internet Router hängt negotiated das Endgerät ja auch auf 1 Gbit/s aber physisch kann der Gig Link logischerweise nur 10 Mbit Durchsatz liefern....

Wenn du noch 10 aktive User auf dem Link hast dann nur 1 Mbit/s.

Gleiches Szenario wie an deinem DSLAM..... Die Geschwindigkeitsangaben bezeichnen lediglich was physisch direkt am Port möglich ist sagen aber nichts über den wahren Durchsatz aus.

Es ist ja nur das was der DSLAM physisch negotiated hat. Ob das Provider Backend das dann auch leifern kann ist eine ganz andere Frage.

Bei einem Gigabit Switch der mit einem 10Mbit Link an einem Internet Router hängt negotiated das Endgerät ja auch auf 1 Gbit/s aber physisch kann der Gig Link logischerweise nur 10 Mbit Durchsatz liefern....

Wenn du noch 10 aktive User auf dem Link hast dann nur 1 Mbit/s.

Gleiches Szenario wie an deinem DSLAM..... Die Geschwindigkeitsangaben bezeichnen lediglich was physisch direkt am Port möglich ist sagen aber nichts über den wahren Durchsatz aus.

DIe IP, die ein Ping mir mitteilt, passt auch zu meiner aktuelle IP

Das ist jetzt etwas verwirrend und missverständlich... Du pingst den DynDNS Hostnamen und bekommst eine korrekte IP geliefert ??Klasse, denn rennt ja alles wie es soll !

Oder pings du die direkt IP ?? Dann wäre die o.a. Aussage recht sinnfrei. Das ist also unverständlich.

Wenn der Update Hostname zu IP nicht klappt bzw. der Hostname keine IP zurückliefert, dann ist der Update URL falsch oder fehlerhaft.

Dazu solltest du nochmals ganz genau in die Anleitung deines DynDNS Providers sehen !!

Was sagt denn der Debugger ??

Bitte vergiss No-IP, in der freien Version nicht mehr benutzbar.

https://www.spdyn.de/ ist aktuell das beste DynDNS, was ich kenne.

https://www.spdyn.de/ ist aktuell das beste DynDNS, was ich kenne.

Und den richtigen dazugehörigen Update URL findet man hier:

https://wiki.securepoint.de/SPDyn/FAQ#Wie_lautet_die_Update-URL_.3F

https://wiki.securepoint.de/SPDyn/FAQ#Wie_lautet_die_Update-URL_.3F

Halt, du schreibst ISDN-Anlage, dann hast du intern kein VOIP, sondern ISDN-Telefonie. Dann ist die VOIP-Diskussion komplett irrelevant, da die Telefonie in deiner Konstellation nicht mit der Netzwerkinfrastruktur in Berührung kommt.

Und das geht schon zwei Mal nicht, da im Internet Best Efford herrscht. Solange du keine MPLS-Leitung als Internetleitung hast, gibt es WAN-/Providerseitig keine QoS-Priorisierung.

Ich will, dass der Cisco den Trafic auf dem ATM Interface priorisiert. Alles, was VoIP ist, soll Vorrang bei der Übertragung zum DSLAM haben.

Und das geht schon zwei Mal nicht, da im Internet Best Efford herrscht. Solange du keine MPLS-Leitung als Internetleitung hast, gibt es WAN-/Providerseitig keine QoS-Priorisierung.

Zitat von @Windows10Gegner:

Alle Pakete, die dieses Gerät absendet, also die IP 10.0.0.20, sollen auf dem Weg zum Provider priorisiert werden.

Alle Pakete, die dieses Gerät absendet, also die IP 10.0.0.20, sollen auf dem Weg zum Provider priorisiert werden.

Das geht nicht, siehe mein Post oben dran.

Also die Fritzbox konnte das, indem dann für andere Applikationen nicht so viel upstream verfügbar war.

Dann musst du das richtig definieren, das ist keine Priorisierung, sondern Bandbreitenreservierung. Und das hat auch nichts mit dem Provider zu tun, das passiert lokal auf deinem Router.

ihr versteht einfach noch nicht, was ich genau möchte.

Und du verstehst nicht wie Provider agieren.Sämtliche Priorisierungen auf Basis von DSCP werden vom Provider am Eingangs DSL Router abgestrippt und auf 0 gesetzt.

Ist auch klar, denn wenn er das nicht machen würde könnte man sich so als User Vorteil in dessen netzwerk verschaffen.

Das kannst du also vergessen....

Das einzige was du machen kannst ist also deinen Traffic lokal im Router zu priorisieren, das der immer VOR allen anderen Pakete rausgeht sofern der Router mal überlastet.

Priorisierung greift nur im Congestion Fall (Überlast) es sei denn du konfigurierst sog. Strict Priority was aber nicht sein muß.

Wie das geht wird hier besser erklärt:

http://www.cisco.com/c/en/us/support/docs/quality-of-service-qos/qos-pa ...

Es ist rechjt einfach. Du klassifizierst deinen Voice Traffic über eine ACL und priorisierst den im Router am WAN Port.

Idealterweise setzen deine Voice Endgeräte die DSCP Bits schon von sich aus. Das ist immer besser als sie im Switch oder Router erst klassifizieren zu müssen.

Normalerweise machen alle Voice Geräte das (DSCP 46). Ob das bei dir der fall ist sagt dir immer der Wireshark.

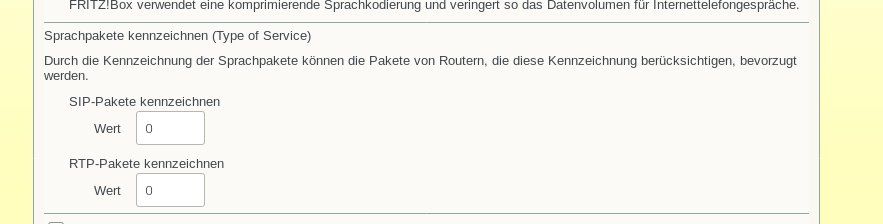

diese DSCP Bits müsste dann die Fritte setzen

Ja, in der Regel tun sie das auch auf DSCP 46 (EF = Expedited Forwarding). So gut wie alle Telefone und VoIP Adapter machen das weil auch viele Billigswitches heute schon per dewfault DSCP markierte Frames priorisieren.http://www.cisco.com/c/en/us/td/docs/switches/datacenter/nexus1000/sw/4 ...

Du solltest mal mit dem Wireshark checken ob das so gemacht wird.

Das Rate Limiting ist falsch oder muss nicht sein. Es reicht eigentlich wenn man dem Router sagt das er die entsprechend DSCP gelabelten Voice Pakete immer in die höchste Queue priorisieren soll (Strict Prio). Dann schickt der Router VoIP Paket immer zuerst raus.

Das reicht in der Regel vollkommen bei Voice.

Das bandwith Kommando hat übrigens rein gar nix mit irgendwie geartetem QoS zu tun.

Das ist lediglich ein Parameter damit der Router die eigne % Auslastungsanzeige auf dem Interface richtig berechnen kann.

Er kann z.B. nicht wissen wenn der DSLAM dynamisch 16Mbit am Dialer aushandelt das das Interface dann 16 Mbit hat. Das kannst du ihm dann mit dem bandwith Kommando sagen. Ansonsten nimmt Cisco auf Dialer Interface m.W. immer 64kBit als Default.

Das hat mit QoS wie gesagt nicht das Geringste zu tun.

Der Wireshark dröselt dir alle Bits in einem Ethernet Paket mundgerecht auf:

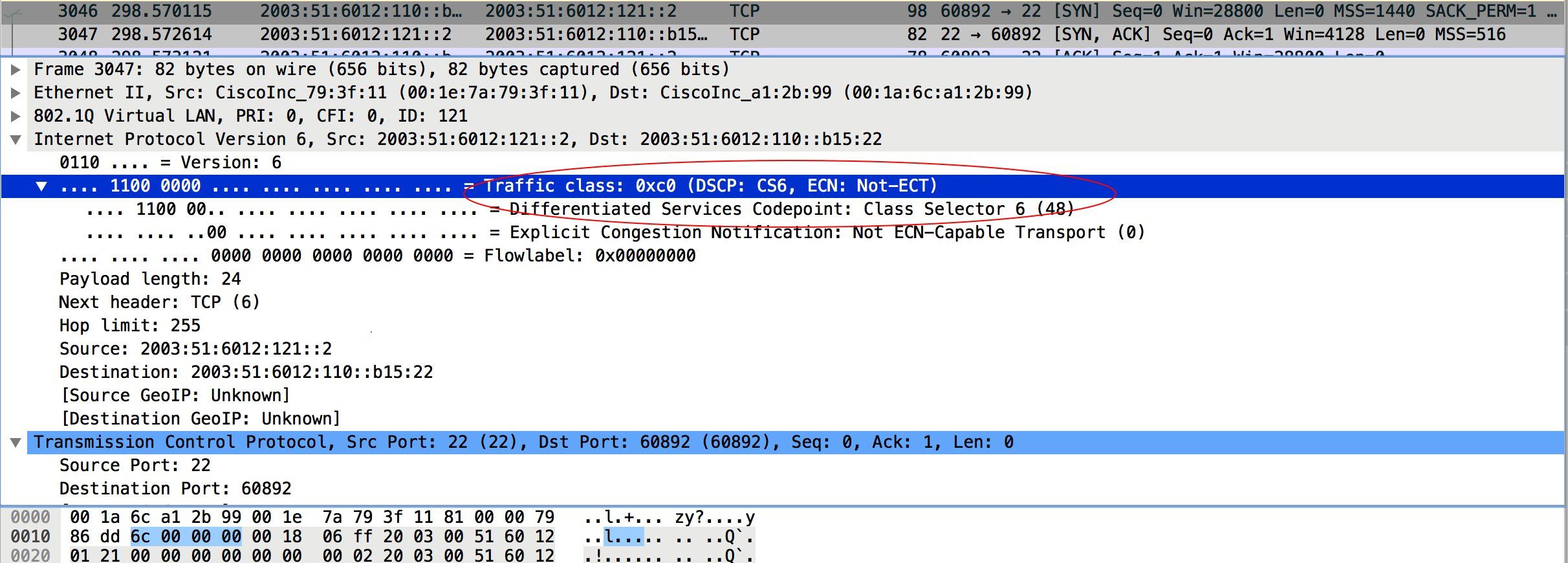

Hier siehst du ein Paket wo der DSCP Wert auf 48 (CS 6) gesetzt ist.

Du musst einfach nur ein paar Voice oder SIP Pakete deiner Telefonie Komponenten mitsniffern um zu checken ob die DSCP Werte entsprechend setzen und auf welchen Wert.

Die Konfigs findest du alle im Cisco QoS Configuration Guide:

http://www.cisco.com/c/en/us/td/docs/ios/solutions_docs/qos_solutions/Q ...

Hier siehst du ein Paket wo der DSCP Wert auf 48 (CS 6) gesetzt ist.

Du musst einfach nur ein paar Voice oder SIP Pakete deiner Telefonie Komponenten mitsniffern um zu checken ob die DSCP Werte entsprechend setzen und auf welchen Wert.

Die Konfigs findest du alle im Cisco QoS Configuration Guide:

http://www.cisco.com/c/en/us/td/docs/ios/solutions_docs/qos_solutions/Q ...

Du kannst dir auf dem Router einen Mirror Port generieren und dann dort messen.

Oder mit 2 NICs am Wireshark PC eine Bridge bauen, das geht auch.

https://www.heise.de/ct/artikel/Ethernet-Bridge-als-Sniffer-Quelle-22148 ...

Was die Konfig angeht musst du KEIN Marking machen wenn die Pakete durch die Voice Endgeräte schon mit DSCP "gemarkt" sind.

Dann reicht einfaches Priority Queueing über die Policy Map.

Oder mit 2 NICs am Wireshark PC eine Bridge bauen, das geht auch.

https://www.heise.de/ct/artikel/Ethernet-Bridge-als-Sniffer-Quelle-22148 ...

Was die Konfig angeht musst du KEIN Marking machen wenn die Pakete durch die Voice Endgeräte schon mit DSCP "gemarkt" sind.

Dann reicht einfaches Priority Queueing über die Policy Map.

Jau, das ist richtig. Port Mirroring ist das richtige Stichwort.

Du kennst ja die IP Adressen deiner Voice Endgeräte oder der VoIP Anlage.

Diese IP gibst du im Capture Filter des Hais an, dann sniffert er nur Traffic für diese IP.

Anders kannst du ihn aber auch alles sniffern lassen und filterst nachher mit dem Display Filter das raus was dich interessiert.

Das ist kinderleicht...

Hier findest du ein gutes Anfänger Tutorial:

https://www.heise.de/ct/artikel/Fehler-erschnueffeln-221587.html

Dann, wie finde ich mit dem Wireshark dir richtigen Pakete?

Das ist ganz einfach. Du hast mehrere Optionen:Du kennst ja die IP Adressen deiner Voice Endgeräte oder der VoIP Anlage.

Diese IP gibst du im Capture Filter des Hais an, dann sniffert er nur Traffic für diese IP.

Anders kannst du ihn aber auch alles sniffern lassen und filterst nachher mit dem Display Filter das raus was dich interessiert.

Das ist kinderleicht...

Hier findest du ein gutes Anfänger Tutorial:

https://www.heise.de/ct/artikel/Fehler-erschnueffeln-221587.html

Das ist dumm. Was hast du denn da für Komponenten das die das nicht können ?? Normal macht das jedes Baumarkt VoIP Telefon oder Anlage....?!

OK, wenn es partout nicht geht, dann musst du natürlich selber klassifizieren.

Das geht über eine ACL mit denen du diese Komponenten selektierst und den entsprechenden IP Adressen der Komponenten. Oben hattest du das schon richtig gemacht mit der Policy Map.

Die ist für dich sinnlos, denn die wirkt nur im Layer 2. Dein Router arbeitet wie jeder Netzwerker weiss aber auf Layer 3.

802.1p könnte der Router gar nicht lesen und erkennen.

OK, wenn es partout nicht geht, dann musst du natürlich selber klassifizieren.

Das geht über eine ACL mit denen du diese Komponenten selektierst und den entsprechenden IP Adressen der Komponenten. Oben hattest du das schon richtig gemacht mit der Policy Map.

Man kann die Pakete mit Tags versehen

Das wäre falsch. Tags sind ja VLAN Tags und damit meinst du vermutlich eine Layer 2 Priorisierung nach 802.1p.Die ist für dich sinnlos, denn die wirkt nur im Layer 2. Dein Router arbeitet wie jeder Netzwerker weiss aber auf Layer 3.

802.1p könnte der Router gar nicht lesen und erkennen.

Da hast du dann eine falsche oder fehlerhafte Firewall Konfig bzw. CBAC ACL konfiguriert ?! Richtig wäre bei IPsec VPNs:

!

ip inspect name myfw http

ip inspect name myfw https

ip inspect name myfw pop3s

ip inspect name myfw imaps

ip inspect name myfw esmtp

ip inspect name myfw sip

ip inspect name myfw rtsp

ip inspect name myfw icmp router-traffic

ip inspect name myfw tcp router-traffic

ip inspect name myfw udp router-traffic

!

interface Dialer0

description xDSL Einwahl Interface Internet

ip address negotiated

ip access-group 111 in

ip nat outside

ip inspect myfw out

!

access-list 111 permit icmp any any administratively-prohibited

access-list 111 permit icmp any any echo-reply

(access-list 111 permit icmp any any echo-request) --> Lässt eingehende Pings zu *)

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit udp any eq domain any

access-list 111 permit tcp any eq domain any

access-list 111 permit udp any eq 5060 any <-- VoIP (SIP)

access-list 111 permit udp any eq ntp any

access-list 111 deny ip any any

access-list 111 permit udp any any eq 500

access-list 111 permit udp any any eq non500-isakmp

access-list 111 permit esp any any

*) Eingehende Pings solltest du aber besser nur testweise mal zulassen. Generell ist es kontraproduktiv die Firewall dafür zu öffnen, denn bei zigtausend Angriffen pro Tag auf die WAN IP zeigt man so potentiellen Angreifern das hier was zu holen ist.

Besser also die Firewall antwortet eben nicht auf ICMP Echo Requests.

Die fettgedruckten Parameter lassen eingehende IPsec VPN Verbindungen zu.

Nutzt du L2TP VPNs mit ESP Tunneling musst du noch:

access-list 111 permit tcp any any eq 1701

hinzufügen zu obigen 3 Zeilen.

Nutzt du PPTP als VPN Protokoll dann musst du das ändern und die 3 Zeilen ersetzen mit:

access-list 111 permit tcp any any eq 1723

access-list 111 permit gre any any **

Wie immer bitte ins Cisco Tutorial sehen und lesen, dort sind für alle VPNs explizit die ACLs und Ports beschrieben:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Falls du eine modernere ZFW Firewall Konfig betreibst findest du hier die richtigen Einstellungen dafür:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

bzw.

https://www.cisco.com/c/en/us/support/docs/security/ios-firewall/98628-z ...

!

ip inspect name myfw http

ip inspect name myfw https

ip inspect name myfw pop3s

ip inspect name myfw imaps

ip inspect name myfw esmtp

ip inspect name myfw sip

ip inspect name myfw rtsp

ip inspect name myfw icmp router-traffic

ip inspect name myfw tcp router-traffic

ip inspect name myfw udp router-traffic

!

interface Dialer0

description xDSL Einwahl Interface Internet

ip address negotiated

ip access-group 111 in

ip nat outside

ip inspect myfw out

!

access-list 111 permit icmp any any administratively-prohibited

access-list 111 permit icmp any any echo-reply

(access-list 111 permit icmp any any echo-request) --> Lässt eingehende Pings zu *)

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit udp any eq domain any

access-list 111 permit tcp any eq domain any

access-list 111 permit udp any eq 5060 any <-- VoIP (SIP)

access-list 111 permit udp any eq ntp any

access-list 111 deny ip any any

access-list 111 permit udp any any eq 500

access-list 111 permit udp any any eq non500-isakmp

access-list 111 permit esp any any

*) Eingehende Pings solltest du aber besser nur testweise mal zulassen. Generell ist es kontraproduktiv die Firewall dafür zu öffnen, denn bei zigtausend Angriffen pro Tag auf die WAN IP zeigt man so potentiellen Angreifern das hier was zu holen ist.

Besser also die Firewall antwortet eben nicht auf ICMP Echo Requests.

Die fettgedruckten Parameter lassen eingehende IPsec VPN Verbindungen zu.

Nutzt du L2TP VPNs mit ESP Tunneling musst du noch:

access-list 111 permit tcp any any eq 1701

hinzufügen zu obigen 3 Zeilen.

Nutzt du PPTP als VPN Protokoll dann musst du das ändern und die 3 Zeilen ersetzen mit:

access-list 111 permit tcp any any eq 1723

access-list 111 permit gre any any **

Wie immer bitte ins Cisco Tutorial sehen und lesen, dort sind für alle VPNs explizit die ACLs und Ports beschrieben:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Falls du eine modernere ZFW Firewall Konfig betreibst findest du hier die richtigen Einstellungen dafür:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

bzw.

https://www.cisco.com/c/en/us/support/docs/security/ios-firewall/98628-z ...