DHCP bleedover bei Cisco WRVS4400N Router. Ersatz benötigt!

Hallo,

ich habe ein Problem und baue dabei auf eure Erfahrung.

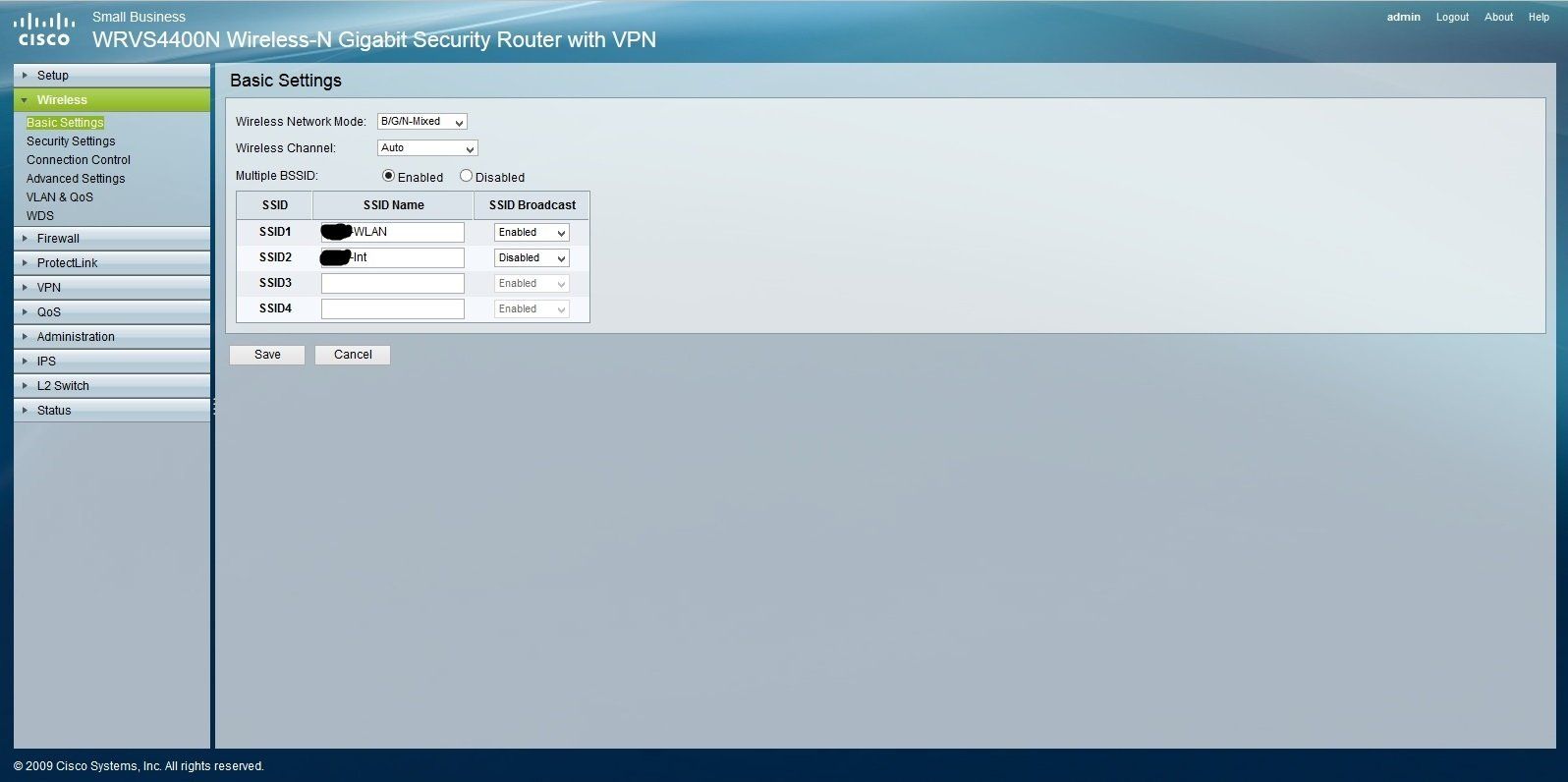

Die Grundidee war ein Gast- und ein Firmen- Wlan anzulegen und diese zusätzlich in Vlans zu separieren. Als Wlan- Router stand ein Cisco WRVS4400N zur Verfügung (übrigens tolle Reichweite das Ding!).

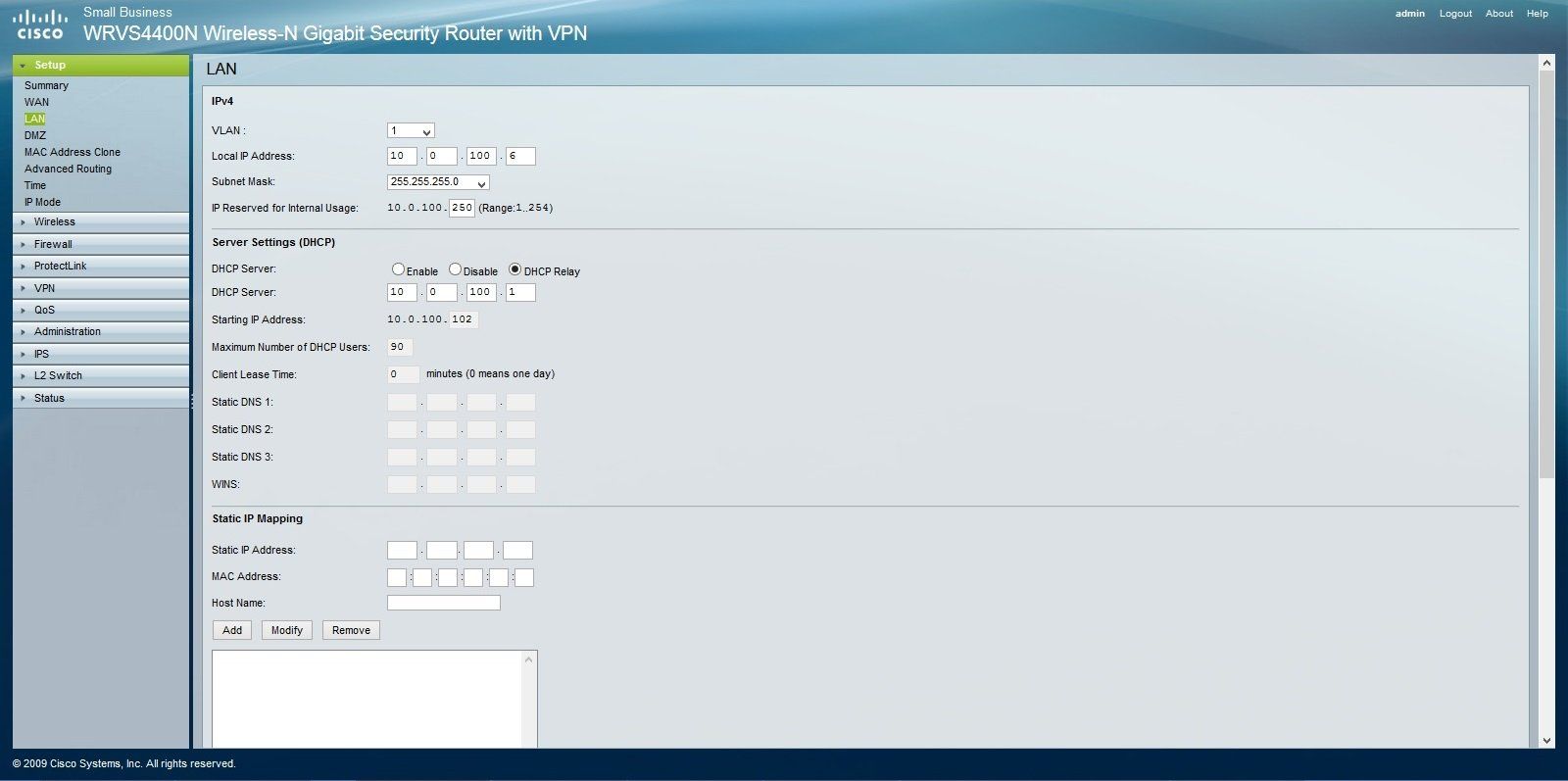

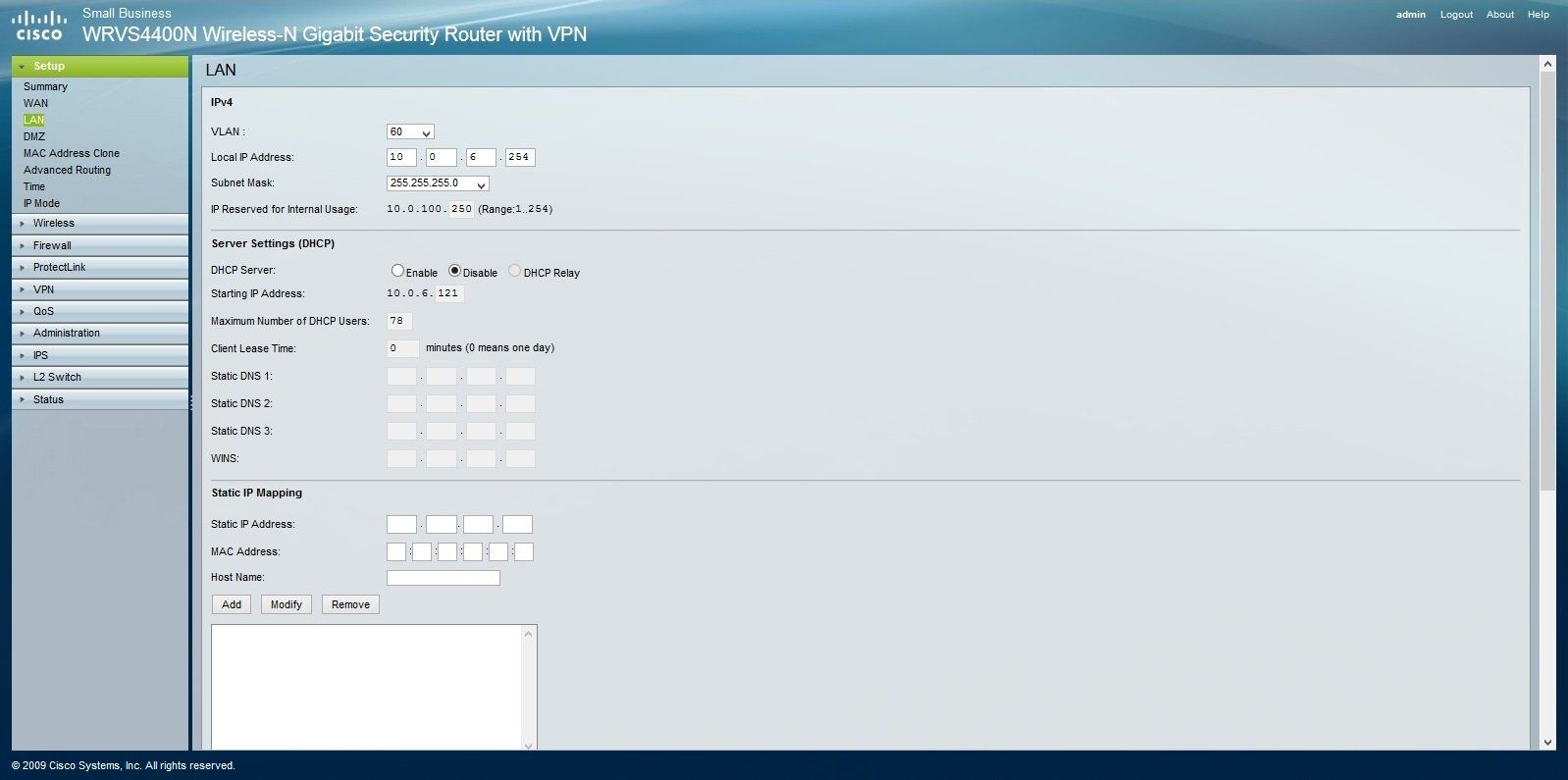

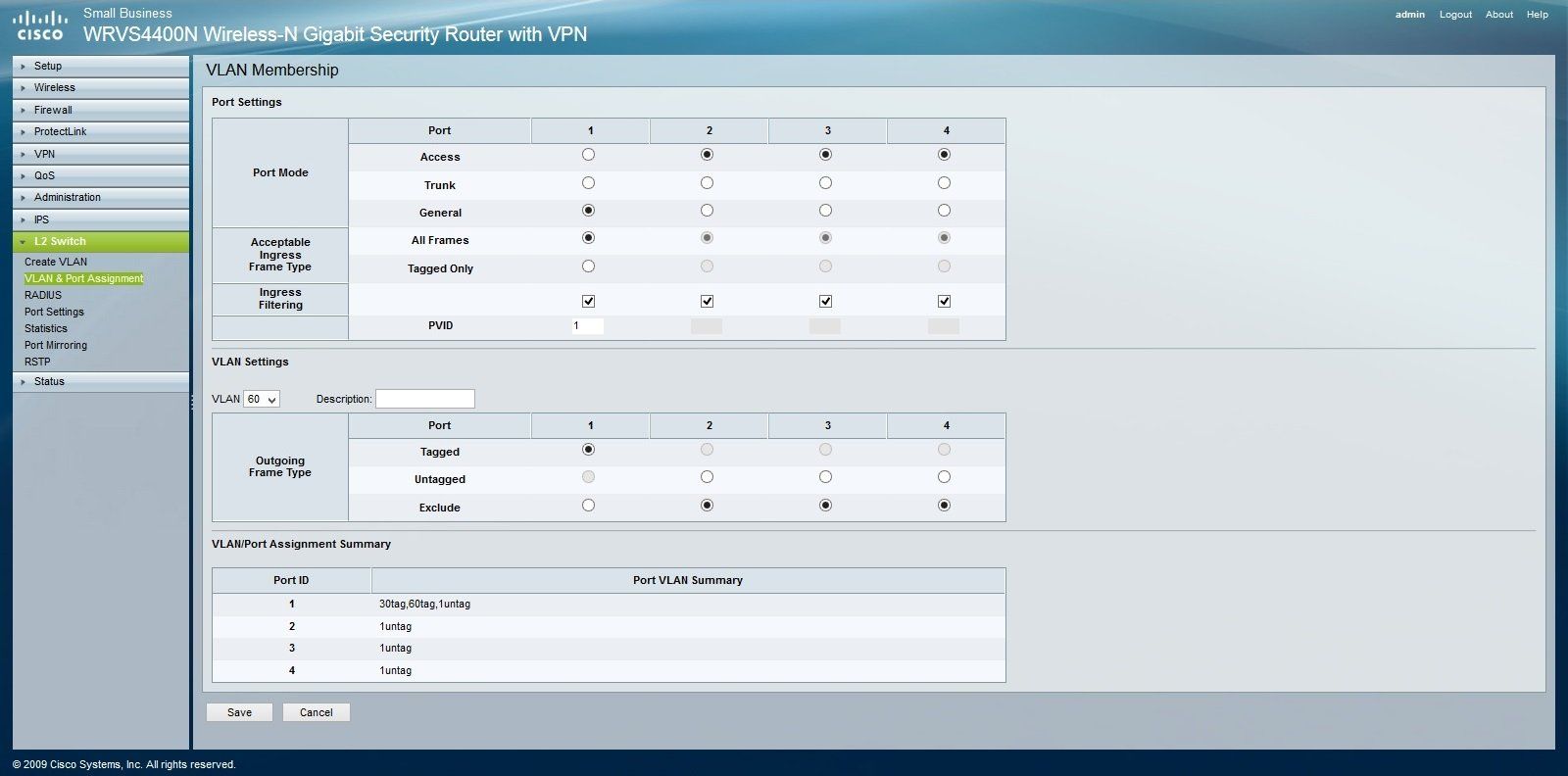

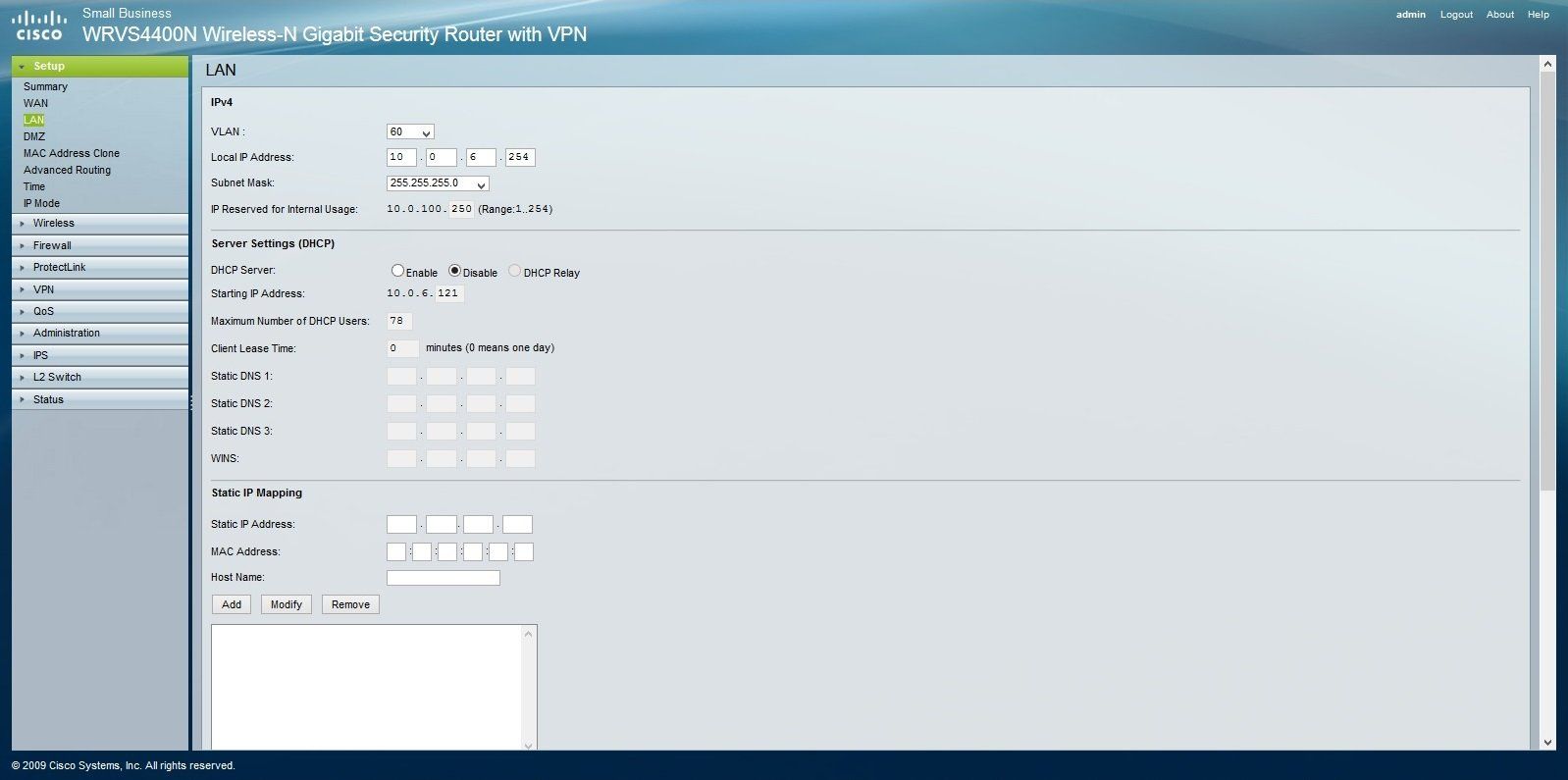

Also 2 SSIDs erstellt, Vlans angelegt und Ports am Wlan- Router konfiguriert. Das Firmen- Wlan sollte seine IPs per DHCP- relay über einen L3 Switch vom Windows DC bekommen. Das Gast- Wlan sollte keine Verbindung zum DHCP auf dem DC bekommen und sollte daher entweder selber DHCP auf dem WRVS4400N machen, oder seine IP von einer Watchguard- Firewall beziehen, die als Internetgateway dient.

So hätte ich das Gast Netz völlig isoliert. Die Einstellungen dafür waren jedenfalls auf dem Router vorhanden und laut Handbuch sprach auch nichts dagegen.

Es funktionierte nur nicht. Egal was für DHCP Einstellungen ich für die SSID vom Gast- Wlan vornahm, die Clients erhielten immer eine IP aus dem Firmennetz. Nach langem Rumprobieren bin ich auf folgendes gestoßen:

Link Cisco Forum

Stichwort „DHCP bleedover. Ich brauche also Ersatz.

Nun zu meiner eigentlichen Frage:

Hat jemand Erfahrungen mit den Nachfolgemodellen in dieser Preisklasse in Bezug auf DHCP bleedover: Z.B. Cisco RV130W / RV215W / RV110W oder zur Not auch HP PS110 / R100? Haben die das Problem beseitigt? Kann jemand sonst ein Gerät mit ähnlich guter Reichweite empfehlen bei dem es sicher klappt?

Vielen Dank im Voraus!

Gruß

Leo

ich habe ein Problem und baue dabei auf eure Erfahrung.

Die Grundidee war ein Gast- und ein Firmen- Wlan anzulegen und diese zusätzlich in Vlans zu separieren. Als Wlan- Router stand ein Cisco WRVS4400N zur Verfügung (übrigens tolle Reichweite das Ding!).

Also 2 SSIDs erstellt, Vlans angelegt und Ports am Wlan- Router konfiguriert. Das Firmen- Wlan sollte seine IPs per DHCP- relay über einen L3 Switch vom Windows DC bekommen. Das Gast- Wlan sollte keine Verbindung zum DHCP auf dem DC bekommen und sollte daher entweder selber DHCP auf dem WRVS4400N machen, oder seine IP von einer Watchguard- Firewall beziehen, die als Internetgateway dient.

So hätte ich das Gast Netz völlig isoliert. Die Einstellungen dafür waren jedenfalls auf dem Router vorhanden und laut Handbuch sprach auch nichts dagegen.

Es funktionierte nur nicht. Egal was für DHCP Einstellungen ich für die SSID vom Gast- Wlan vornahm, die Clients erhielten immer eine IP aus dem Firmennetz. Nach langem Rumprobieren bin ich auf folgendes gestoßen:

Link Cisco Forum

Stichwort „DHCP bleedover. Ich brauche also Ersatz.

Nun zu meiner eigentlichen Frage:

Hat jemand Erfahrungen mit den Nachfolgemodellen in dieser Preisklasse in Bezug auf DHCP bleedover: Z.B. Cisco RV130W / RV215W / RV110W oder zur Not auch HP PS110 / R100? Haben die das Problem beseitigt? Kann jemand sonst ein Gerät mit ähnlich guter Reichweite empfehlen bei dem es sicher klappt?

Vielen Dank im Voraus!

Gruß

Leo

Please also mark the comments that contributed to the solution of the article

Content-Key: 289289

Url: https://administrator.de/contentid/289289

Printed on: April 26, 2024 at 10:04 o'clock

11 Comments

Latest comment

Hallo,

sei mir nicht böse aber warum willst du in einer Firma ausgerechnet einen "Home" Router verwenden? Macht doch wenig Sinn.

Kauf einen Vernünftigen Firmen Access Point.

von denen hört man in letzter Zeit viel gutes

https://www.ubnt.com/

sei mir nicht böse aber warum willst du in einer Firma ausgerechnet einen "Home" Router verwenden? Macht doch wenig Sinn.

Kauf einen Vernünftigen Firmen Access Point.

von denen hört man in letzter Zeit viel gutes

https://www.ubnt.com/

Zitat von @Leo007:

Hallo Wiesi und danke für deine Antwort.

Ob die aufgeführten Geräte jetzt als Home, SOHO oder Small Office (so werden sie bei Cisco gelistet) bezeichnet werden ist ja erstmal egal. Der Funktionsumfang ist das entscheidende.

Hallo Wiesi und danke für deine Antwort.

Ob die aufgeführten Geräte jetzt als Home, SOHO oder Small Office (so werden sie bei Cisco gelistet) bezeichnet werden ist ja erstmal egal. Der Funktionsumfang ist das entscheidende.

Genau und zusätzlich auch die Qualität der Hardware.

Dein Cisco Router bietet ja anscheinend auch nicht den Funktionsumfang den du willst. Nein du kaufst sogar noch was ein das du eigentlich nicht brauchen würdest.

In diesem Fall muss der Router nichts anderes können als 2 SSIDs (Wireless-n) und VLANs (L2 801.1q) zur Verfügung zu stellen, Fast Ethernet und eine vernünftige Reichweite haben. Es werden auch nie mehr als 10 Geräte über WLAN angebunden sein. Dafür sollten die Small Office Router meiner Meinung nach ausreichen – wenn sie denn tun was sie sollen

Genau warum dann einen Router

Und nicht zuletzt bin ich natürlich auch immer verpflichtet, die im Hinblick auf Preis- Leistung beste Lösung zu finden. Wenn also ein Small Office Router die Anforderungen erfüllt, kann ich keine teure Enterprise Lösung a la Aruba und Co wählen.

Die Enterprise Lösung währ ja auch günstiger.Die Ubiquiti Lösungen sind mit Sicherheit gut und auch nicht zu teuer, allerdings bin ich mir nicht sicher ob die Geräte die Anforderungen erfüllen. Ich möchte die Netze ja bereits am Router physisch trennen. Das Firmen- WLAN soll über einen Ethernet Port in das Firmennetz gehen (L3 Switch), das Gast- WLAN soll über einen zweiten Ethernet Port direkt auf das Internetgateway (Watchguard Firewall) gelinkt werden. Es kämen also nur die Pro Accesspoints von Ubiquiti in Frage, da nur diese 2 Ethernet Ports haben. Aus dem Datasheet und Controller Software Handbuch kann ich nicht herauslesen ob einem Ethernet Port ein spezielles VLAN und damit WLAN (SSID) zugeordnet werden kann. Es sieht aber so aus als diene der 2. Ethernet Port lediglich als Uplink für einen weiteren Accesspoint.

Und hier ist ein eigentliches Problem. Du verstehst den Sinn von VLAN nicht. Warum hast du einen L3 Switch der sicher mit VLAN's umgehen kann, willst zusätzlichen einen Router/Accesspoint der mit VLANS umgehen kann, wenn du dann über eine seperate Verkabelung arbeiten willst?.Der Access Point braucht nur einen LAN Anschluss, und falls du Sicherheitsbedenken hast. Das ist ein alltägliches Konstrukt das in den Meisten Firmen so zu finden ist. Denn genau dafür gibt es VLAN's

Die Grundidee war ein Gast- und ein Firmen- Wlan anzulegen und diese zusätzlich in Vlans zu separieren.

Ist ja generell genau der richtige Weg und technisch auch ein Kinderspiel wie dir die hiesigen Tutorials dazu es zeigen:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Siehe "Praxisbeispiel". Und auch:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Es funktionierte nur nicht.

Ooops...da hast du dann aber einen gravierenden Konfig Fehler begangen, denn in der regel ist das mit Cisco Komponenten ein Kinderspiel wie bereits gesagt.Grundlagen für solch eine Konfig auch auf Cisco Komponeten auf dem AP zeigt dir ja das o.a. Praxisbeispiel im Tutorial.

Der Fehler liegt zu 99% an dir und einer fehlerhaften Konfig, denn das ist ein popeliges Standarddesign.

Leider fehlen Konfig Angaben und Screenshots zu deinem Setup so das eine zielgerichtet Hilfe ohne diese Infos schwer möglich ist.

Die o.a. Tutorials sollten dir aber helfen das problemlos umzusetzen.

Eine grundsätzliche Frage:

Du schreibst (Zitat) "Watchguard FW ist Gateway und hört auf 10.0.100.1, 10.0.3.1, 10.0.6.1. "

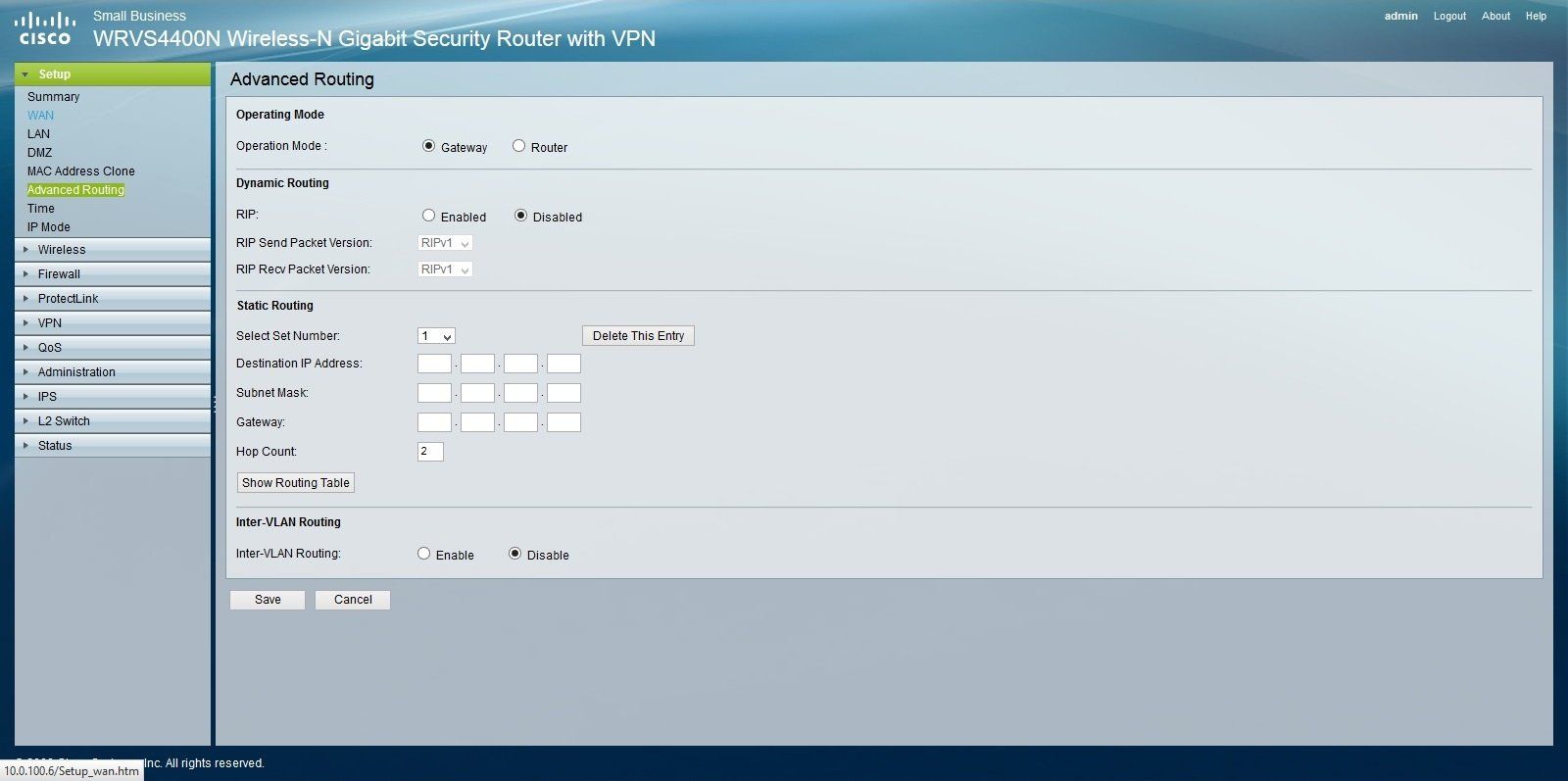

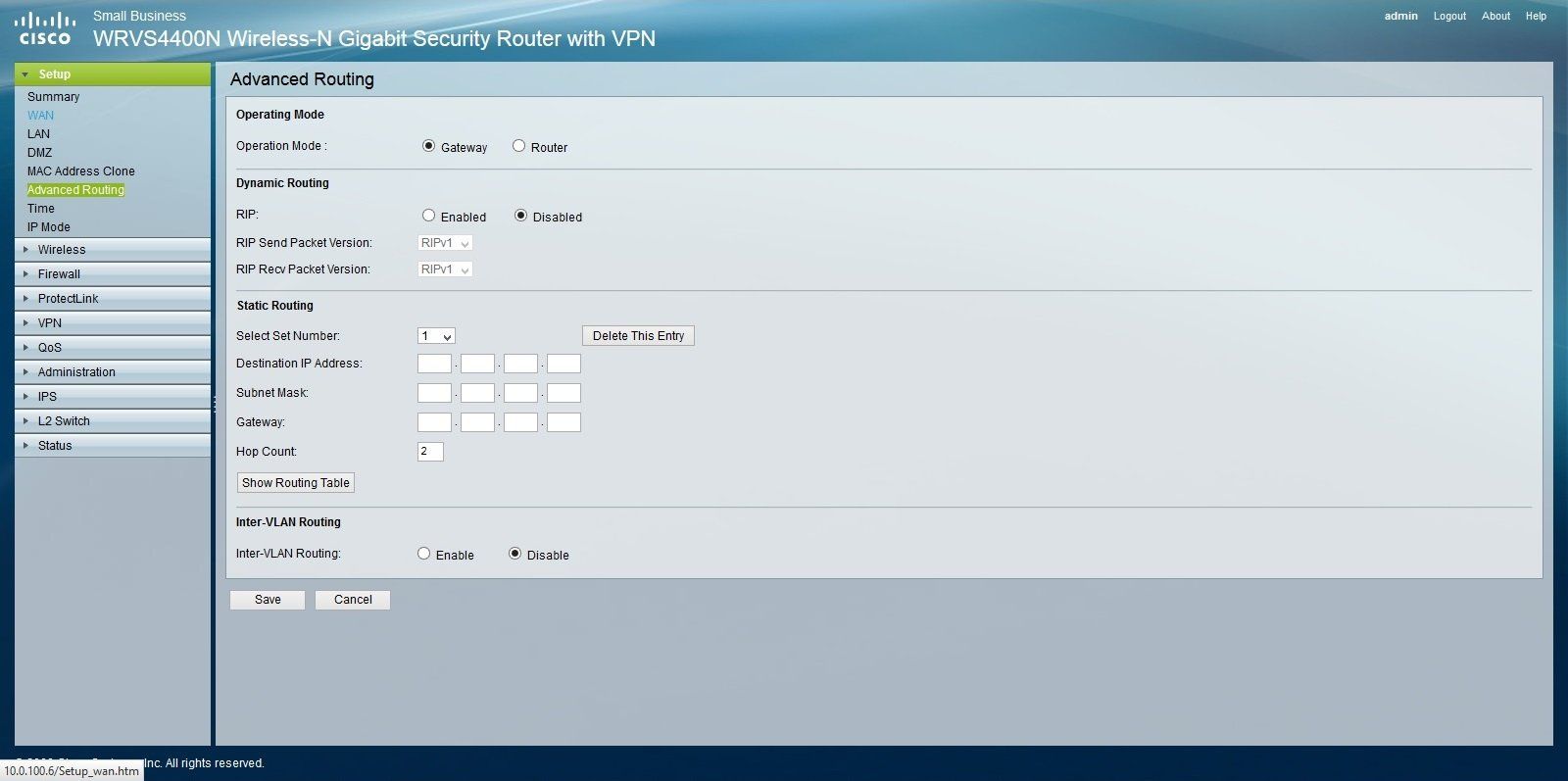

Warum versuchst du also noch parallel den Cisco Router auch noch routen zu lassen wenn es doch die Watchguard zentral macht ??

Das ist in deinem Setup vollkommen unverständlich...oder ich habs hier falsch verstanden.

Der Cisco soll doch m.E. hier nur als reiner simper AP laufen in den jeweiligen VLANs, oder ?

Was du dann dann nur machen musst ist die SSIDs einzurichten, die SSIDs auf die VLAN Tags zu mappen und gut iss.

Der Cisco bekommt im VLAN 1 seine IP Adresse zum managen und das ist dann doch schon alles. Er braucht de facto keine IP Adresse in jedem VLAN. Wozu auch, denn er arbeitet ja als simple Bridge und bridged im Layer 2 ja alles in die FW VLANs.

Warum soll der noch parallel zut FW routen ?

Du schreibst (Zitat) "Watchguard FW ist Gateway und hört auf 10.0.100.1, 10.0.3.1, 10.0.6.1. "

Warum versuchst du also noch parallel den Cisco Router auch noch routen zu lassen wenn es doch die Watchguard zentral macht ??

Das ist in deinem Setup vollkommen unverständlich...oder ich habs hier falsch verstanden.

Der Cisco soll doch m.E. hier nur als reiner simper AP laufen in den jeweiligen VLANs, oder ?

Was du dann dann nur machen musst ist die SSIDs einzurichten, die SSIDs auf die VLAN Tags zu mappen und gut iss.

Der Cisco bekommt im VLAN 1 seine IP Adresse zum managen und das ist dann doch schon alles. Er braucht de facto keine IP Adresse in jedem VLAN. Wozu auch, denn er arbeitet ja als simple Bridge und bridged im Layer 2 ja alles in die FW VLANs.

Warum soll der noch parallel zut FW routen ?