DMZ hinter LAN?

Hallo, normalerweise wird eine DMZ ja folgendermaßen aufgebaut: WAN>Router1>DMZ>Router2>LAN.

Aus organisatorischen Gründen würde ich gerne die Position von LAN und die DMZ tauschen und frage mich, ob sicherheitstechnisch was dagegen spricht. Die Pakete, die für die DMZ bestimmt sind, werden durch das port forwarding ja durch das erste LAN durchgeschleust und direkt an der 2. NIC und damit der DMZ abgeliefert, und ob ich jetzt die LAN Pakete durch die potentiell gefährliche DMZ schleuse oder die potentiell gefährlichen DMZ Pakete durch das LAN, ist von der funktionellen Sicherheit gesehen kein großer Unterschied, oder übersehe ich da was?

Danke im Voraus für die Hilfe.

Aus organisatorischen Gründen würde ich gerne die Position von LAN und die DMZ tauschen und frage mich, ob sicherheitstechnisch was dagegen spricht. Die Pakete, die für die DMZ bestimmt sind, werden durch das port forwarding ja durch das erste LAN durchgeschleust und direkt an der 2. NIC und damit der DMZ abgeliefert, und ob ich jetzt die LAN Pakete durch die potentiell gefährliche DMZ schleuse oder die potentiell gefährlichen DMZ Pakete durch das LAN, ist von der funktionellen Sicherheit gesehen kein großer Unterschied, oder übersehe ich da was?

Danke im Voraus für die Hilfe.

Please also mark the comments that contributed to the solution of the article

Content-Key: 326637

Url: https://administrator.de/contentid/326637

Printed on: April 25, 2024 at 05:04 o'clock

8 Comments

Latest comment

Hi,

das halte ich für sehr gewagt/ gefährlich.

Folgende Analogie:

Du hast eine Straße mit zwei Grenzkontrollen (deine beiden Router/ Firewalls)

Zwischen beiden Routern ist ein gepflasterter Weg, welche - in deinem Szenario - durch das LAN geht, also einem eigentlich geschützten Bereich. Links und rechts vom Weg sieht man eigentlich nichts bzw. ist der so ausgelegt, dass man offentsichtlich nur diesen Weg gehen kann. Jetzt kommt ein neugieriger Passant und läuft entgegen der Anweisung des Pförtners nicht den ausgebauten Weg weiter, sondern überquerrt die spärliche Abtrennung. Nun befindet er sich nicht mehr auf der angedachten Route, sondern irrt umher und findet auf einmal irgednwelche Häuser (Server/ Clients/ Drucker) und geht einfach durch die nur rudimentär verschlossenen Türen (Ports). Nun stellt er in den Gebäuden alles auf den Kopf und lässt irgendwelches Ungeziefer rumlaufen (Viren/ Trojaner, ...)

Wäre mir zu gewagt.

Im normalen Fall würde jeder am ersten Router auf zwei Türen treffen und die Pförtner würden direkt sagen "du links und du rechts". Geht er durch die Linke Tür, würde er nie sehen, was hinter der rechten liegt...

Fazit:

mach es so, wie es vorgesehen ist.

Was hindert dich denn daran,es wie vorgesehen umzusetzen?

Kommst du, wenn du die DMZ vor/ parallel zu deinem LAN setzt, dann nicht mehr aus dem LAN an die Geräte ind die DMZ?

Das wäre mit passenden Routern aber machbar, doch leider kennwn wir deine Devices ja nicht

Gruß

em-pie

das halte ich für sehr gewagt/ gefährlich.

Folgende Analogie:

Du hast eine Straße mit zwei Grenzkontrollen (deine beiden Router/ Firewalls)

Zwischen beiden Routern ist ein gepflasterter Weg, welche - in deinem Szenario - durch das LAN geht, also einem eigentlich geschützten Bereich. Links und rechts vom Weg sieht man eigentlich nichts bzw. ist der so ausgelegt, dass man offentsichtlich nur diesen Weg gehen kann. Jetzt kommt ein neugieriger Passant und läuft entgegen der Anweisung des Pförtners nicht den ausgebauten Weg weiter, sondern überquerrt die spärliche Abtrennung. Nun befindet er sich nicht mehr auf der angedachten Route, sondern irrt umher und findet auf einmal irgednwelche Häuser (Server/ Clients/ Drucker) und geht einfach durch die nur rudimentär verschlossenen Türen (Ports). Nun stellt er in den Gebäuden alles auf den Kopf und lässt irgendwelches Ungeziefer rumlaufen (Viren/ Trojaner, ...)

Wäre mir zu gewagt.

Im normalen Fall würde jeder am ersten Router auf zwei Türen treffen und die Pförtner würden direkt sagen "du links und du rechts". Geht er durch die Linke Tür, würde er nie sehen, was hinter der rechten liegt...

Fazit:

mach es so, wie es vorgesehen ist.

Was hindert dich denn daran,es wie vorgesehen umzusetzen?

Kommst du, wenn du die DMZ vor/ parallel zu deinem LAN setzt, dann nicht mehr aus dem LAN an die Geräte ind die DMZ?

Das wäre mit passenden Routern aber machbar, doch leider kennwn wir deine Devices ja nicht

Gruß

em-pie

Hallo,

Gruß,

Peter

Zitat von @Lars15:

Aus organisatorischen Gründen würde ich gerne die Position von LAN und die DMZ tauschen

Was bedeutet jetzt Organisatorische Gründe? Erläuter doch mal warum deine gewünschte DMZ durch dein LAN soll? Wie ist dein LAN von den Daten deiner DMZ denn getrennt bzw. geschützt? Sicher das du WAN - LAN - DMZ willst? Normal ist WAN an LAN und WAN an DMZ.Aus organisatorischen Gründen würde ich gerne die Position von LAN und die DMZ tauschen

Gruß,

Peter

Hallo, normalerweise wird eine DMZ ja folgendermaßen aufgebaut: WAN>Router1>DMZ>Router2>LAN.

Nööö !Reicht auch wenn es ein Router ist der z.B. 2 Interfaces hat. Dann kann man sich den überflüssigen 2ten Router sparen.

Sinnvollerweise realisiert man eine DMZ aber mit einer Firewall mindestens aber mit einem Firewall Router die minimal 3 Ports hat oder wenigstens VLAN fähig ist:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

durch das port forwarding ja durch das erste LAN durchgeschleust und direkt an der 2. NIC und damit der DMZ abgeliefert,

Aus Sicherheitsgründen tödlich ! Mal ganz abgesehen davon das man damit ein DMZ Konzept ja vollkommen konterkariert und damit obsolet macht !!Das sagt einem ja auch schon der gesunde menschenverstand. Insofern ist so ein Konzept völliger Blödsinn.

oder übersehe ich da was?

Oha ja ! Sehr viel übersiehst du hier.... Die sachlich richtigen Kommentare oben sagen ja schon alles.

Na wenn das nur dein Problem ist, die DMZ nicht wie geplant zu etablieren....

Lösungsweg:

Wenn man nur ein Transportmedium hat -> VLAN.

Mangelnde Steckdosen -> Switche mit einem PoE Eingang

Der Aufbau könnte wie folgt aussehen, wobei durch die VLAN-Thematik ein zweiter Router entfallen könnte. Hängt dann davon ab, was du für Router im Bestand hast:

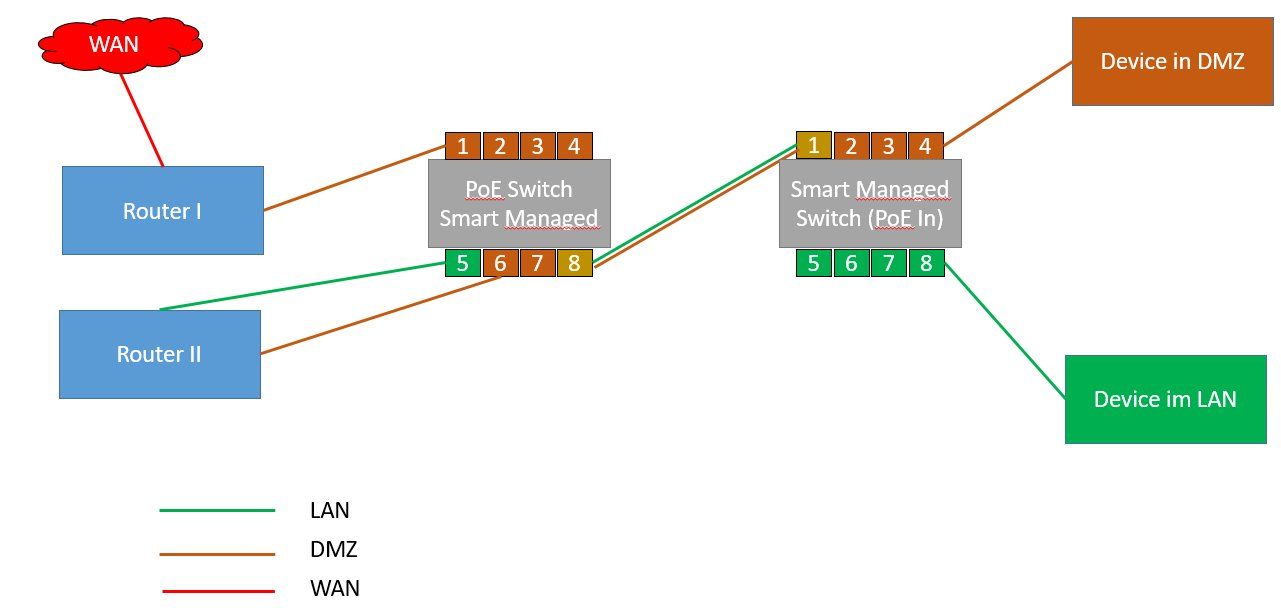

Variante 1:

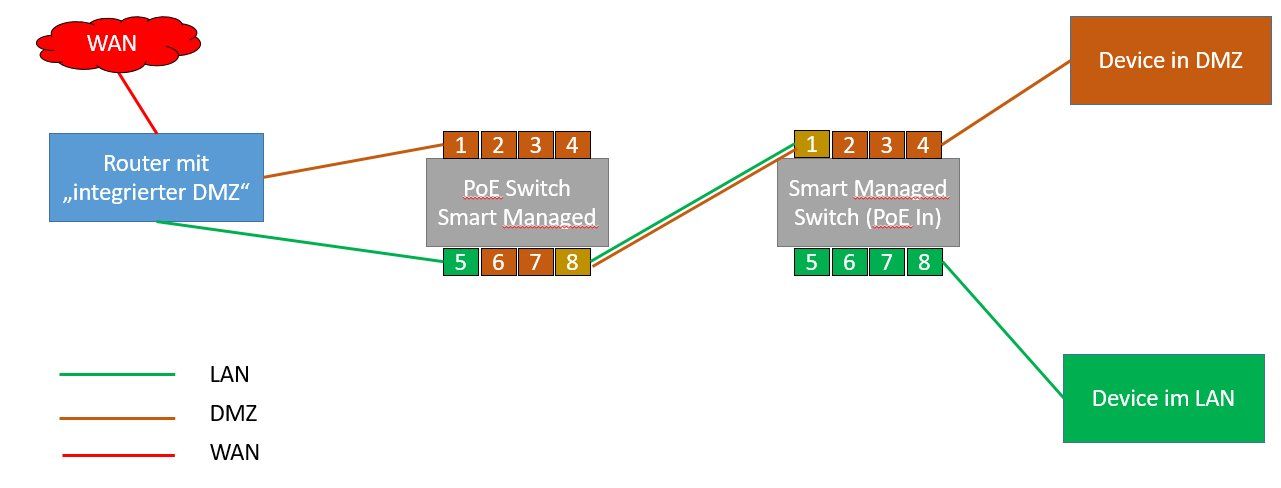

Variante 2:

P.S.

Jaaa, ich weiss, die o.g. Switche sind von HP, aber a) für hier reicht es und b) kenne ich spontan keine Switche, die PoE eingehend auf einem Port haben.

Lösungsweg:

Wenn man nur ein Transportmedium hat -> VLAN.

- Über die eine CAT-Leitung die Daten tagged transportieren und am anderen ende mittels eines passenden Switches (siehe Folgepunkt) wieder aufdröseln

Mangelnde Steckdosen -> Switche mit einem PoE Eingang

- Es gibt mittlerweile Switche, die sind VLAN fähig und haben einen PoE-Eingang (HPs 1820-8G (J9979A))

- du musst dann vorher nur einen PoE Switch setzen/ einen Injektor. Wobei, wenn dein Router ohnehin kein VLAN kann, waäre zweifelsfrei ein neuer Switch fällig, welcher ja dann PoE mitbringen darf, z.B.: HP1820-8G-PoE+ (J9982A). Womöglich reicht aber auch ein Injektor (bevor es auf den getaggeden Uplink geht). Ich weiss aber nicht, ob die VLAN-Tags "durchreichen"...

Der Aufbau könnte wie folgt aussehen, wobei durch die VLAN-Thematik ein zweiter Router entfallen könnte. Hängt dann davon ab, was du für Router im Bestand hast:

Variante 1:

Variante 2:

P.S.

Jaaa, ich weiss, die o.g. Switche sind von HP, aber a) für hier reicht es und b) kenne ich spontan keine Switche, die PoE eingehend auf einem Port haben.

Also sind bauliche Maßnahmen das Hindernis.

Überleg ob du die Strecke zur DMZ nicht als Funkstrecke implementieren willst.

das könnte in etwa so ausschauen.

router1 --- wlan -- fw -- dmz

!

+--- fw --- lokales netz

Nachteil : Du gehst immer über Router1

Vorteil: Kosten

Ob du die Firewalls brauchst oder nicht, lasse ich einmal dahingestellt. Ich will keinen Glaubenskrieg eröffnen. ich würde Sie allerdings vorsehen.

Überleg ob du die Strecke zur DMZ nicht als Funkstrecke implementieren willst.

das könnte in etwa so ausschauen.

router1 --- wlan -- fw -- dmz

!

+--- fw --- lokales netz

Nachteil : Du gehst immer über Router1

Vorteil: Kosten

Ob du die Firewalls brauchst oder nicht, lasse ich einmal dahingestellt. Ich will keinen Glaubenskrieg eröffnen. ich würde Sie allerdings vorsehen.