Doppelte Gateway IP verhindern

Hallo Administratoren

Ich habe diesbzgl. eine Frage wo mir irgendwie keiner weiterhelfen kann bzw ich nichts dazu finde.

Folgende Hardware wird verwendet:

- Core-Switch: Aruba 2930F 48G 4SFP+ Switch

- Access Switch: MikroTik Cloud Smart Switch

Ich veranstalte mit meinen Kollegen zwei LANs im Jahr.

aktuell haben wir für jeden Sitzblock (20 Teilnehmer) ein seperates VLAN, sodass wenn jemand auf die Idee kommen sollte, sich die IP vom Gateway zu geben, das nur den jeweilige Block lahmgelegt wird.

Jetzt möchten wir aber ein komplettes VLAN für die User machen und möchten verhindert, das jemand sich die IP vom Gateway statisch zuweisen kann und das Netz damit lahmgelegt.

Geht das irgendwie auf dem Core-Switch? Wie gehe ich/wir da am besten vor? ACL?

Also irgendwie Switchseitig blockieren, das diese IP Adresse verwendet werden kann?

Oder das sich jemand nur IPs mit dem DHCP (bei uns aktuell Kea) ziehen kann?

Hoffe man versteht worauf ich hinausmöchte und mir/uns kann jemand weiterhelfen.

Gruß FiRE

Ich habe diesbzgl. eine Frage wo mir irgendwie keiner weiterhelfen kann bzw ich nichts dazu finde.

Folgende Hardware wird verwendet:

- Core-Switch: Aruba 2930F 48G 4SFP+ Switch

- Access Switch: MikroTik Cloud Smart Switch

Ich veranstalte mit meinen Kollegen zwei LANs im Jahr.

aktuell haben wir für jeden Sitzblock (20 Teilnehmer) ein seperates VLAN, sodass wenn jemand auf die Idee kommen sollte, sich die IP vom Gateway zu geben, das nur den jeweilige Block lahmgelegt wird.

Jetzt möchten wir aber ein komplettes VLAN für die User machen und möchten verhindert, das jemand sich die IP vom Gateway statisch zuweisen kann und das Netz damit lahmgelegt.

Geht das irgendwie auf dem Core-Switch? Wie gehe ich/wir da am besten vor? ACL?

Also irgendwie Switchseitig blockieren, das diese IP Adresse verwendet werden kann?

Oder das sich jemand nur IPs mit dem DHCP (bei uns aktuell Kea) ziehen kann?

Hoffe man versteht worauf ich hinausmöchte und mir/uns kann jemand weiterhelfen.

Gruß FiRE

Please also mark the comments that contributed to the solution of the article

Content-Key: 373803

Url: https://administrator.de/contentid/373803

Printed on: April 19, 2024 at 03:04 o'clock

42 Comments

Latest comment

Ja das ist kein Problem, dazu stellst du am Mikrotik auf dem VLAN Interface ARP auf reply only und im DHCP für das VLAN stellst du ein das für Leases ein ARP Eintrag im Mikrotik gesetzt wird, so sind nur DHCP vergebene IPs möglich und keine durch Clients statisch vergebenen. Das verhindert auch gleichzeitig einfache MitM Attacken via ARP Spoofing.

Das mache ich schon lange so an meinem Wifi-Hotspot, dort sollte das und Client-Isolation Standard sein, eben aus diesen Gründen um den "Beginner-Skriptkiddies" erst mal einen Arschtritt zu verpassen.

k.A. hab ich grad nicht im Zugriff.

Ich veranstalte mit meinen Kollegen zwei LANs im Jahr.

Ich habe hier täglich mehrere "LANs" ! Du meinst vermutlich LAN Partys, oder ?Mit statischen ARP Einträgen kannst du das wasserdicht nicht verhindern oder musst eben einen erheblich Aufwand treiben.

Das Sinnigste diese Policy durchzusetzen sind Private VLANs oder Isolated VLANs. Die unterbinden generell eine any zu any Kommunikation und lassen nur eine Kommunikation mit dem Upstram zu. Ein ARP Request landet also gar nicht erst bei einem Client.

Allerdings konterkariert das Design ja eine LAN Party wo any zu any ja erlaubt sein muss. So richtig helfen tut dir das also nicht und außerdem supporten die HP Billigswitches dieses Feature vermutlich auch gar nicht.

Helfen würde dir eine Inbound Layer 3 ACL am Accessport die eine Absender IP mit der Gateway Adresse generell blockiert.

Das liesse sich auch noch recht einfach konfigurieren.

Fragt sich nur ob die HP Billiggurken Layer 3 ACLs im Layer 2 Mode supporten wie es bessere Switches ja tun. Aber eine Antwort darauf findet sich sicher im Handbuch.

für mich ist der Aruba 2930F 48G 4SFP+ kein billiger Switch

Für das Gros der Netzwerker aber schon. Ist ein billiges Access und SoHo Produkt mit mickriger CPU Performance.Also meinst du jetzt eine ACL auf dem Aruba

Auf den HP Switches natürlich, denn dort sind ja direkt die User angeschlossen und genau da will man ja schon diese IP abfangen bzw. blockieren.Dort muss eine Port ACL definiert sein die sämtlichen Traffic mit einer Absender IP die der Gateway IP entspricht blockiert.

Damit ist dann ausgeschlossen das ein Port mit der Gateway IP als Abenderadresse ins Netz kommt bzw. Traffic von dieser.

Der Knackpunkt ist nur das im Layer 2 Mode in dem die HP Gurken ja arbeiten eine L3 ACL am Port arbeiten muss.

Wie gesagt für das Gros der etwas besseren Switches ist das kein Thema aber ob HP das kann musst du checken.

Vielle der billigen Access Switches supporten keine L3 ACLs an L2 Ports.

Sollte aber im Handbuch oder Datenblatt stehen ob die das können.

wie würde solch eine ACL dann aussehen?

Nein !Im Prinzip richtig aber du hast es syntaktisch falsch angegeben, da du oben eine Netzwerk Adresse ! angegeben hast und keine Hostadresse !! Richtig wäre:

DENY 10.10.10.1 255.255.255.255 any oder Cisco like DENY IP host 10.10.10.1 any

Moin,

also ich denke das der einzige Weg das zu verhindern der von @brammer vorgeschlagene ist.

Das ganze Layer 3-ACL-Gedöns greift doch erst, wenn ARP schon durch ist. D.h. der falsche Host dem Anfragenden schon per ARP Reply mitgeteilt hat, dass er die fragliche IP hat - und wenn beide am selben am gleichen Switch hänge kommt die auch noch vor der Reply des Routers an.(Gleiches gilt für den Vorschlag schon @readyplayerone)

lg,

Slainte

also ich denke das der einzige Weg das zu verhindern der von @brammer vorgeschlagene ist.

Das ganze Layer 3-ACL-Gedöns greift doch erst, wenn ARP schon durch ist. D.h. der falsche Host dem Anfragenden schon per ARP Reply mitgeteilt hat, dass er die fragliche IP hat - und wenn beide am selben am gleichen Switch hänge kommt die auch noch vor der Reply des Routers an.(Gleiches gilt für den Vorschlag schon @readyplayerone)

lg,

Slainte

Hallo,

Dein Bestreben das sich keiner die Gateway Adresse nimmt kann man mit ACL umsetzen... aufwe dir und gegen einen Eindringling der sein Handwerk versteht n8cht ganz trivial.

Mit dem Ansatz ein VLAN pro User anzulegen schliesst du ja nicht aus das die sich sehen können... Das nennt man dann Routing... und dein Core Switch ist in L3 ... also eine Routing Device....

Das Segmentieren ist in einem Netzwerk ein Standard....

Wo ist also dein Problem??

Brammer

Dein Bestreben das sich keiner die Gateway Adresse nimmt kann man mit ACL umsetzen... aufwe dir und gegen einen Eindringling der sein Handwerk versteht n8cht ganz trivial.

Mit dem Ansatz ein VLAN pro User anzulegen schliesst du ja nicht aus das die sich sehen können... Das nennt man dann Routing... und dein Core Switch ist in L3 ... also eine Routing Device....

Das Segmentieren ist in einem Netzwerk ein Standard....

Wo ist also dein Problem??

Brammer

VLAN pro User ist ja auch Blödsinn. Für sowas gibt es das Private VLAN oder Isolated VLAN Feature auf Switches was oben ja schon mehrfach genannt wurde.

Das fällt aber eben weg weil du eine Layer 2 Kommunikation brauchst die auch noch Latenz arm ist. All das ist mit deinen einfachen Store and Forward Billigswitches eh nicht realisierbar.

Es bleibt also in der Tat bei der ACL Lösung sofern die HP Gurken L3 ACLs im L2 Mode supporten.

Auch wenn ARP durchgeht unterbindet das dann aber doch wirkungsvoll den IP Traffic mit dieser IP und Endgeräte discovern dann nach einem ARP Timeout eh neu.

Das fällt aber eben weg weil du eine Layer 2 Kommunikation brauchst die auch noch Latenz arm ist. All das ist mit deinen einfachen Store and Forward Billigswitches eh nicht realisierbar.

Es bleibt also in der Tat bei der ACL Lösung sofern die HP Gurken L3 ACLs im L2 Mode supporten.

Auch wenn ARP durchgeht unterbindet das dann aber doch wirkungsvoll den IP Traffic mit dieser IP und Endgeräte discovern dann nach einem ARP Timeout eh neu.

Nützt nur nichts wie oben schon mehrfach gesagt der er auf eine Client any zu any Kommunikation angewiesen ist wie es bei Ballerspielen ja nun mal so üblich ist...

Es reicht auch vollkommen eine Standard IP ACL statt einer Extended. Extended ist für eine reine IP Adress Filterung NICHT nörig !

ip access-list extended 1

deny ip host 10.10.10.1 any

also etwa so dann:

Nein !Es reicht auch vollkommen eine Standard IP ACL statt einer Extended. Extended ist für eine reine IP Adress Filterung NICHT nörig !

ip access-list extended 1

deny ip host 10.10.10.1 any

Also ich zitiere mal den TO: "Außer man hängt de Bridge oder des gleichen dazwischen für den Multi- und UDP Broadcast..."

Was auch immer er da spielt was dann Multicasting und UDP Broadcasts verwendet ?!

Braucht er das nicht und ist das alles Server zentrisch, dann kommen wieder die Private VLANs ins Spiel.

Was auch immer er da spielt was dann Multicasting und UDP Broadcasts verwendet ?!

Braucht er das nicht und ist das alles Server zentrisch, dann kommen wieder die Private VLANs ins Spiel.

eine permit regel brauch ich ja in diesem fall dann nicht. was ich nicht regle, wird einfach durchgelassen.

Doch, sorry das ging oben unter.Sowie du eine ACL etablierst ist die Default Regel dann deny any any.

Deine Regel muss dann also vollständig so lauten:

ip access-list extended 100

deny ip host 10.10.10.1 any

permit ip any any

Sorry....

aus Kostengründen haben sie sich auch nur solche "dummen" Switche gekauft

Wie immer rächt sich sowas dann später ! Siehe auch hier ! Ein typischer Fehler von LAN Party Enthusiasten die nicht nach- und weiterdenken im Netzwerk Bereich Es gilt wie immer der Satz: "You get what you pay for !"

Deshalb oben auch der Einwand ob deine L2 Switches mit Layer 3 Port Accesslisten umgehen können. Etwas bessere Switches können das logischerweise. Billigheimer wie HP usw. meist nicht.

Nur da ist die ACL aber sinnvoll, denn genau DORT soll ja der Zugriff dieser IP verhindert werden ! Wo auch sonst ?

Auf den Access-Switchen direkt wär natürlich wirklich am schönsten.

...und am sinnvollsten !leider ohne erfolg.

Da hast du ja dann ganz klar etwas komplett falsch konfiguriert oder eben die Aruba Gurke supportet das nicht.Solange du hier nicht postest WAS du WO konfiguriert hast können wir natürlich auch nur im freien Fall raten.

Zielführend für eine Hilfe ist das natürlich nicht.

Fazit: Etwas mehr Infos bitte !

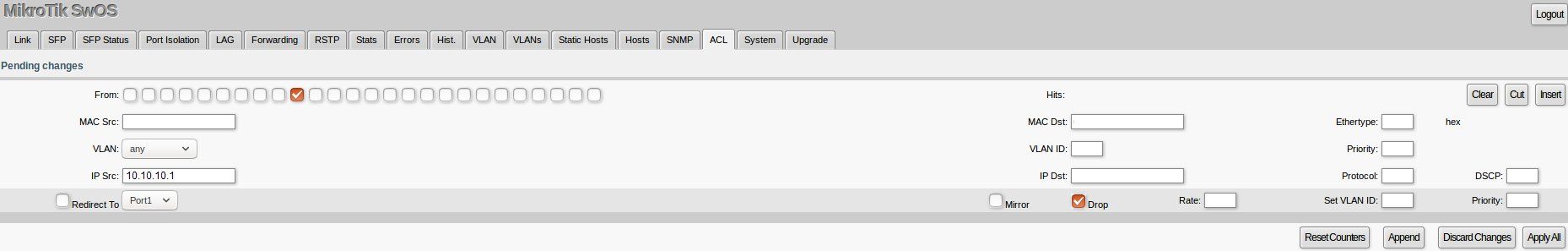

also am Mikrotik, wo die User dran hängen

Du hast doch gerade noch gesagt die hängen an den HP Gurken ?! Was ist denn nun richtig ?angehackt

Ne Hacke nutzt man nur im Garten oder hat sie hinten am Fuss. In der IT wäre das ziemlich brutal...allerdings auf dem 2. Switch angesteckte PCs können nichts mehr machen.

Kein Wunder !Oben wurde bereits mehrfach darauf hingewiesen das sowie einen ACL auf dem Port aktiv ist dann per Default DENY any any

NACH deiner DENY Regel musst du also logischerweise noch ein PERMIT ip any any konfigurieren damit es klappt.

Lesen hilft...!

Auf dem Aruba ist das OK.

Die User hängen am Mikrotik. Und die Mikrotik Switche am Aruba.

OK, sorry das hatte ich missverstanden.Dann hast du natürlich Recht, dann müssen die ACLs natürlich auf die MT Ports.

Aber auch hier stellt sich wieder die Frage ob die MTs im Layer 2 (Mac Adress) Modus eine Layer 3 IP ACL am Port abarbeiten können.

Wie gesagt...besser Switches machen sowas problemlos aber bei Billigheimern sollte man da immer in das datenblatt oder Handbuch sehen ob die das supporten.

Meistens können die auch nur L2 ACLs wenn sie selber nur im L2 Modus arbeiten.

DAS musst du sicher vorher klären sonst konfigurierst du dir einen Wolf....

Aruba Switch (Gateway)

Du schreibst "Gateway" ?! Was soll das genau heissen ?? Arbeitet der Aruba Switch hier im Layer 3 Mode, sprich also routet zwischen ggf. vorhandenen VLANs ?Also die Gateway IP liegt dann auf dem Aruba/HP Switch und ist NICJHT direkt die Gateway IP der pfSense ?

Ist das richtig so ?

Fakt ist aber auf alle Fälle das die L3 ACL an den MT muss, denn genau dort muss dieser Traffic ja schon gefiltert sein. Wenn er dort durchkommt und die Gateway IP die des Aruba/HP Switches ist ist ja logischerweise das Kind schon in den Brunnen gefallen und dann auch vollkommen klar das "nix mehr geht" dann in dem Falle der Dopplung.

based on L2,L3 protocol header field conditions....Sollte also gehen. wahrscheinlich nur falsch aufgebaut.

Yepp, das kläet die Sache !Also L3 ist supportet, was gut ist ! OK, sollte man bei MT auch erwarten...

gedacht habe eine ACL am Aruba hilft dabei, das max. der UserBlock nicht geht in dem die Gateway IP verwendet wird.

Nee, das wäre ja sinnfrei. Da kommt dann eine Absender IP an die die gleiche IP hat wie das L3 Interface des Aruba.Ersten IST diese IP ja dann schon in dem Netz und kann da sein Unwesen treiben und zweitens nützt es ja nix, denn was willst du da denn filtern ?? Da dann der Aruba und der User PC mit der falschen IP schon um die Wette nach der Mac Adresse ARPen ist das Kind ja schon in den Brunnen gefallen.

Der Switch forwardet so oder so nix dann mit der IP Adresse, kann er ja auch nicht da es auch seine eigenen ist.

Er reportet dann sofort eine Doubled IP Adress als Warning in seinem Syslog oder Logging.

Filtern dort bringt dann herzlich wenig logischerweise.

Vergebe doch die IPs per DHCP und mache DHCP Spoofing im Netz. Damit schliesst du dopplte IPs so gut wie komplett aus in den Segmenten und mit dem DHCP Spoofing auf den Switches gehst du auch auf Nummer sicher das dir keinen einen fremden DHCP dort unterjubelt im User Segment.

Wär ja auch ne Option. OK, verhindert natürlich nicht den Spaßvogel der euch ärgern will und einen RasPi mit der Gateway Adresse ins Netzwerk klemmt und sich einen feixt weil die anderen dann nix mehr machen können...

aber is irgendwie schwierig zu konfigurieren.

Na kommm...nicht dein Ernst, oder ??2 popelige Konfig Zeilen dann rennt der Kram. Das ist ja nun wirklich ne Lachnummer.

muss ich dann aif dem Aruba en Relay eintragen?

Ja ! Die Aruba Gurke muss die DHCP Requests ja weiterleiten. Router blocken prinzipienbedingt ja UDP Broadcasts wie der Netzwerker weiss Und die Mikrotik Switche können DHCP snooping

Perfekt !