Firewall konfiguraiton

Hallo,

ich habe eine kleine Frage zur richtigen Konfiguration einer Firwall.

Ich stehe gerade ein wenig aufm Schlauch bzw. möchte meine vermutung bestätigt haben.

Sagen wir ich habe eine Firewall mit 2 Interfaces (LAN & WAN)

Die Firewallregeln lauten:

Nr Source Dest. S-Port D-Port Aktion

1: LAN Any <1024 80 Permit (HTTP darf von innen nach außen)

2: LAN Any <1024 53 Permit (DNS darf raus)

3: any any any any drop/deny (default-> alles was nicht passt hau weg)

Nur um sicher zu gehen, würde ich gerne wissen ob die Regel Nr.3 generell alles und jeden blockt (auch vom WAN zum LAN) das nicht auf Regel 1 & 2 passt. Sprich wenn ein PC aus dem WAN vom S-Port 55555 auf den D-Port 2222 ins LAN will wird er von der FW geblockt da Regel Nr.3 greift, richtig?

Im Umkehrschluss müsste es ja bedeuten, dass wenn ich Regel 3 bei Aktion auf "Permit" ändere alles von intern nach extern und von extern nach intern durchgelassen wird -> also quasi die Firewall nutzlos ist weil keine Filterung stattfindet.

P.S.:

Ich bitte um Entschuldigung wenn diese Frage eurer Meinung nach zu Trivial ist um einen eigenen Threat zu eröffnen, allerdings sollte das Thema "Sicherheit" groß geschrieben werden und jede all zu "doofe" Frage sollte aus der Welt geschafft werden -> zudem lerne ich noch

ich habe eine kleine Frage zur richtigen Konfiguration einer Firwall.

Ich stehe gerade ein wenig aufm Schlauch bzw. möchte meine vermutung bestätigt haben.

Sagen wir ich habe eine Firewall mit 2 Interfaces (LAN & WAN)

Die Firewallregeln lauten:

Nr Source Dest. S-Port D-Port Aktion

1: LAN Any <1024 80 Permit (HTTP darf von innen nach außen)

2: LAN Any <1024 53 Permit (DNS darf raus)

3: any any any any drop/deny (default-> alles was nicht passt hau weg)

Nur um sicher zu gehen, würde ich gerne wissen ob die Regel Nr.3 generell alles und jeden blockt (auch vom WAN zum LAN) das nicht auf Regel 1 & 2 passt. Sprich wenn ein PC aus dem WAN vom S-Port 55555 auf den D-Port 2222 ins LAN will wird er von der FW geblockt da Regel Nr.3 greift, richtig?

Im Umkehrschluss müsste es ja bedeuten, dass wenn ich Regel 3 bei Aktion auf "Permit" ändere alles von intern nach extern und von extern nach intern durchgelassen wird -> also quasi die Firewall nutzlos ist weil keine Filterung stattfindet.

P.S.:

Ich bitte um Entschuldigung wenn diese Frage eurer Meinung nach zu Trivial ist um einen eigenen Threat zu eröffnen, allerdings sollte das Thema "Sicherheit" groß geschrieben werden und jede all zu "doofe" Frage sollte aus der Welt geschafft werden -> zudem lerne ich noch

Please also mark the comments that contributed to the solution of the article

Content-Key: 189548

Url: https://administrator.de/contentid/189548

Printed on: April 19, 2024 at 06:04 o'clock

7 Comments

Latest comment

Gibt ja nur doofe Antworten.... aber die erste Frage hättst du auch selber gewusst !

ob die Regel Nr.3 generell alles und jeden blockt (auch vom WAN zum LAN) ...

Das wäre ja Unsinn denn jede Firewall Regel ist immer Interface bezogen. Bei guten FW sogar noch getrennt nach inbound und outbound Traffic.

Also kann ja logischerweise niemals eine einzige Regel für alles gelten. Wäre auch gar nicht möglich wenn Source und Destination (in- outbound) mal vertauscht wäre...vergiss das also !

Die Threads hier behandeln zum Teil solche FW Regeln in der Diskussion:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

ob die Regel Nr.3 generell alles und jeden blockt (auch vom WAN zum LAN) ...

Das wäre ja Unsinn denn jede Firewall Regel ist immer Interface bezogen. Bei guten FW sogar noch getrennt nach inbound und outbound Traffic.

Also kann ja logischerweise niemals eine einzige Regel für alles gelten. Wäre auch gar nicht möglich wenn Source und Destination (in- outbound) mal vertauscht wäre...vergiss das also !

Die Threads hier behandeln zum Teil solche FW Regeln in der Diskussion:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

zu Regel 1 und 2)

Zunächst ist festzuhalten, dass hier die Angabe des Transportprotokolls fehlt. Vermutlich meinst Du TCP/80 und UDP/53. Gleichwohl wäre damit noch längst nicht sichergestellt, dass es sich dabei ausschließlich um die HTTP-Traffic und um DNS-Namensauflösungen handelt. Dafür müsste die Box auf Anwendungsprotokollebene arbeiten.

Darüber hinaus fällt die Angabe Source-Port <1024 ins Auge. Der Source-Port liegt aber normalerweise über den sog. well known Ports. In Deinem Beispiel würde der Browser also keine Webseiten abrufen können.

zu Regel 3)

Ob diese Regel nun sowohl für Traffic greift, der von LAN zu WAN als auch von WAN zu LAN initiiert wird (dass wir über eine stateful Firewall sprechen, setze ich voraus), hängt von der konkreten Implementierung ab. Ohne Kenntnis des konkreten Firewallmodells kann man die Frage nicht beantworten.

Außerdem sollte nicht unerwähnt bleiben, dass in der noch vorherrschenden IPv4-Welt das LAN i.d.R. privat adressiert ist. Ohne dementsprechende Adressübersetzung scheitert ohnehin jede Verbindungsaufnahme.

Es gibt durchaus auch Firewalls, bei denen eine Regel auf mehrere oder alle Interfaces wirken kann.

Gruß

Steffen

Zunächst ist festzuhalten, dass hier die Angabe des Transportprotokolls fehlt. Vermutlich meinst Du TCP/80 und UDP/53. Gleichwohl wäre damit noch längst nicht sichergestellt, dass es sich dabei ausschließlich um die HTTP-Traffic und um DNS-Namensauflösungen handelt. Dafür müsste die Box auf Anwendungsprotokollebene arbeiten.

Darüber hinaus fällt die Angabe Source-Port <1024 ins Auge. Der Source-Port liegt aber normalerweise über den sog. well known Ports. In Deinem Beispiel würde der Browser also keine Webseiten abrufen können.

zu Regel 3)

Ob diese Regel nun sowohl für Traffic greift, der von LAN zu WAN als auch von WAN zu LAN initiiert wird (dass wir über eine stateful Firewall sprechen, setze ich voraus), hängt von der konkreten Implementierung ab. Ohne Kenntnis des konkreten Firewallmodells kann man die Frage nicht beantworten.

Außerdem sollte nicht unerwähnt bleiben, dass in der noch vorherrschenden IPv4-Welt das LAN i.d.R. privat adressiert ist. Ohne dementsprechende Adressübersetzung scheitert ohnehin jede Verbindungsaufnahme.

Es gibt durchaus auch Firewalls, bei denen eine Regel auf mehrere oder alle Interfaces wirken kann.

Gruß

Steffen

N'Abend,

Redest Du von eienr hypothetischen Firewall oder einer echten?

Rein aus deinen Infos heraus ürde ich tippen:

da allerdigns nciht ganz klar ist, auf welchem Modell Deine regeln basieren, können die Auswirkengen auf einer konkreten Firewall-implementierung sich schon wieder ganz anders auswirken.

lks

Redest Du von eienr hypothetischen Firewall oder einer echten?

Rein aus deinen Infos heraus ürde ich tippen:

- Bei deinen Unix-kisten dürfen die Dämonen mit root-Rechten (nur die dürfen Ports <1024 belegen) den Port 80 udn Port 53 von allen System kontaktieren (ob die HTTP/DNS machen oder nicht, wird in der Regel nicht definiert).

- Alles andere wird vermutlich geblockt.

da allerdigns nciht ganz klar ist, auf welchem Modell Deine regeln basieren, können die Auswirkengen auf einer konkreten Firewall-implementierung sich schon wieder ganz anders auswirken.

lks

Wie Kollege sk schon richtig bemerkt bist du für eine Firewall Konfig herrlich oberflächlich, denn es fehlen weiterhin sämtliche Angaben der Transport- oder Diensteprotokolle wie TCP, UDP, ICMP usw. in deine Regeldefinitionen. So lax zu sein kann an einer FW schlimme Folgen haben...!

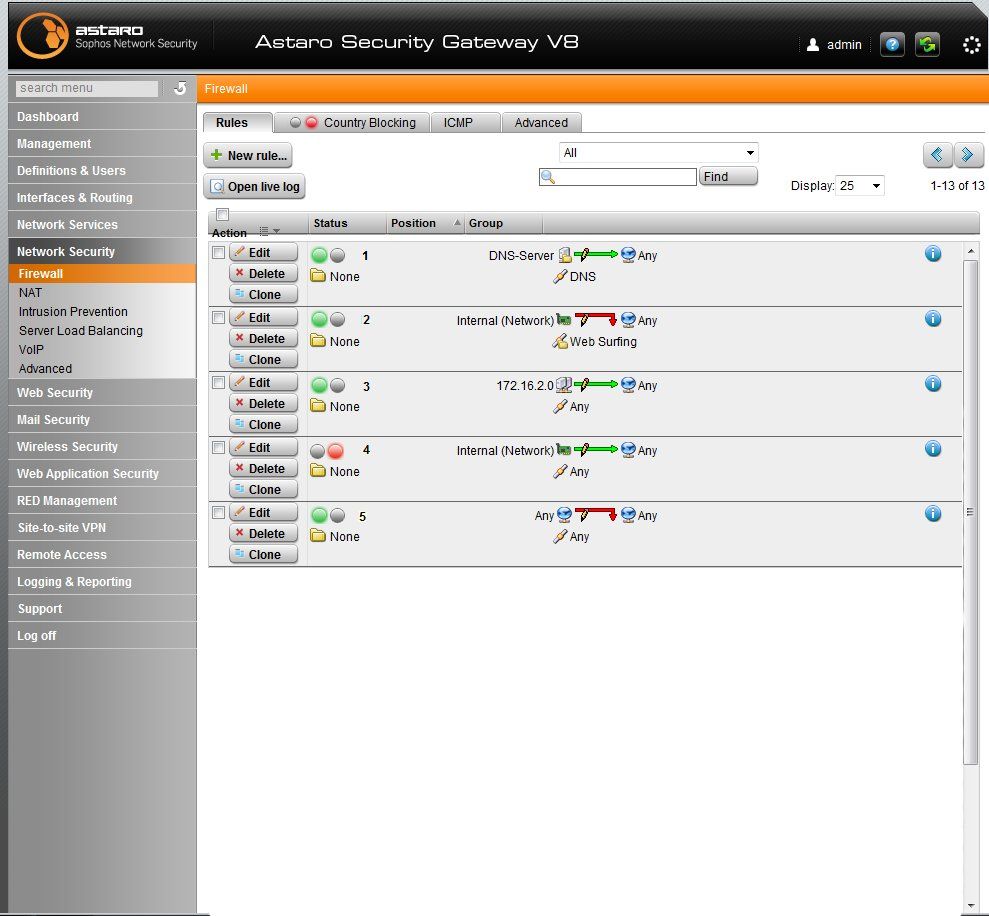

Aber vielleicht ist das ja bei Astaro so üblich, was allerdings dann fatal wäre...

Wenn du inbound oder outbound nicht definieren kannst, dann kann deine Firewall vermutlich nur rein inbound was nicht unüblich wäre. Die Reglen gelten also dann immer für alle Pakete die ins Interface "reinfliessen".

Aber vielleicht ist das ja bei Astaro so üblich, was allerdings dann fatal wäre...

Wenn du inbound oder outbound nicht definieren kannst, dann kann deine Firewall vermutlich nur rein inbound was nicht unüblich wäre. Die Reglen gelten also dann immer für alle Pakete die ins Interface "reinfliessen".

Zitat von @dmin87:

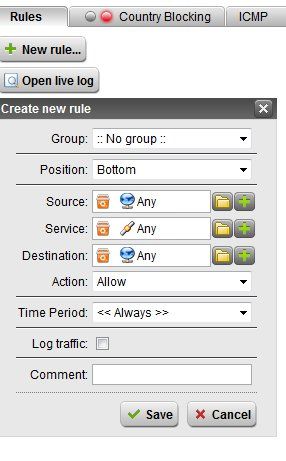

Die Regeln sind erst einmal dazu gedacht alles zum laufen zu bringen, später will ich nur noch das

druchlassen was muss

Die Regeln sind erst einmal dazu gedacht alles zum laufen zu bringen, später will ich nur noch das

druchlassen was muss

typischer fehler bei Firewall-konfigurationen:

Hauptsache es läuft erstmal.

Natürlich hängen einem die ganzen User im Nacken, wenn "nichts" läuft. Aber deswegen erstmal alles zuzulassen ist ein Riesenfehler.

Keiner würden den Wekschutz beauftragen, mal einfach alle ohne Kontrolle rein und rauszulassen, damit der Massenandrang vor den Toren sich auflöst. Aber bei Firewalls macht man das.

lks