Firewall hinter Router

Hallo,

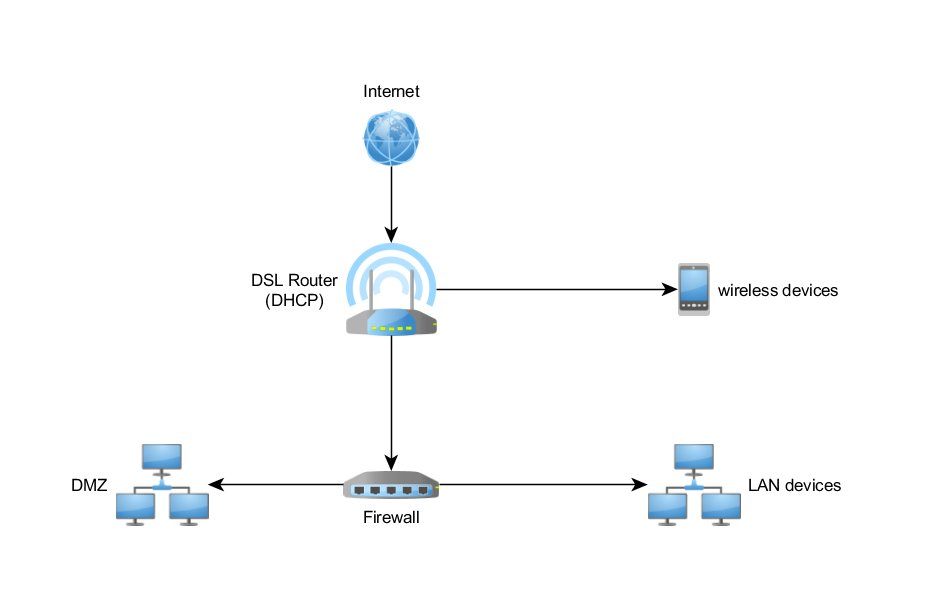

ich habe 2 Grundsatzfragen zum Aufbau eines Netzwerks mit DSL Router und Firewall bezogen auf den Aufbau im angehängten Bild:

1.) Ist es möglich, eine Firewall so zu konfigurieren, dass bei diesem Aufbau die per WLAN angeschlossenen Geräte mit den Geräten im LAN kommunizieren?

2.) Macht ein solcher Aufbau überhaupt Sinn, da aller Traffic aus einer DMZ über die eine Internetleitung des Routers läuft? Sollte vielleicht besser die Position von Router und Firewall getauscht werden?

Danke

ich habe 2 Grundsatzfragen zum Aufbau eines Netzwerks mit DSL Router und Firewall bezogen auf den Aufbau im angehängten Bild:

1.) Ist es möglich, eine Firewall so zu konfigurieren, dass bei diesem Aufbau die per WLAN angeschlossenen Geräte mit den Geräten im LAN kommunizieren?

2.) Macht ein solcher Aufbau überhaupt Sinn, da aller Traffic aus einer DMZ über die eine Internetleitung des Routers läuft? Sollte vielleicht besser die Position von Router und Firewall getauscht werden?

Danke

Please also mark the comments that contributed to the solution of the article

Content-Key: 308579

Url: https://administrator.de/contentid/308579

Printed on: April 18, 2024 at 05:04 o'clock

14 Comments

Latest comment

Hi,

wenn es keinen Hintergrund hat, dass die WLAN-Geräte ausserhalb stehen, macht das keinen Sinn.

Klar kann man eine Firewall so konfigurieren, dass es geht, aber wieso sollte ich so einen Aufriss machen?

Je nachdem, wo Du die WLAN-Geräte brauchst, würde ich das genau so lassen, aber einen AP in der gewünschten Zone (DMZ oder LAN) aufstellen und den Router einfach routen lassen.

Je nach Anwendungsumfang und Sicherheitsbedarf würde ich sogar ein Gerät empfehlen, das alles in einem vereint (z.B. LANCOM 1781(V)AW) - natürlich nur bis zu einem gewissen Umfang des Betriebs.

wenn es keinen Hintergrund hat, dass die WLAN-Geräte ausserhalb stehen, macht das keinen Sinn.

Klar kann man eine Firewall so konfigurieren, dass es geht, aber wieso sollte ich so einen Aufriss machen?

Je nachdem, wo Du die WLAN-Geräte brauchst, würde ich das genau so lassen, aber einen AP in der gewünschten Zone (DMZ oder LAN) aufstellen und den Router einfach routen lassen.

Je nach Anwendungsumfang und Sicherheitsbedarf würde ich sogar ein Gerät empfehlen, das alles in einem vereint (z.B. LANCOM 1781(V)AW) - natürlich nur bis zu einem gewissen Umfang des Betriebs.

Hallo,

Was genaue soll erreicht werden, was sollen die LAN Clients b zw. die WLAN clients dürfen bzw wer soll mit wem welche Daten austauschen, welche Protokolle wie z.B. LDAP, SMB, CIF, NETBios, sollen wer mit wem?

Ansonsten den AP im bösen Teil ausschalten und einen (mehrere AP(s)) im LAN etablieren. Ja, ich weiss das jeder FritzBox ein WLAN aufspannen kann, obs dort aber sinnvoll ist ....

Gruß,

Peter

Zitat von @DaemlicherFlanders:

1.) Ist es möglich, eine Firewall so zu konfigurieren, dass bei diesem Aufbau die per WLAN angeschlossenen Geräte mit den Geräten im LAN kommunizieren?

Klar, nur fragt sich dann warum du eine Firewall hast....1.) Ist es möglich, eine Firewall so zu konfigurieren, dass bei diesem Aufbau die per WLAN angeschlossenen Geräte mit den Geräten im LAN kommunizieren?

2.) Macht ein solcher Aufbau überhaupt Sinn, da aller Traffic aus einer DMZ über die eine Internetleitung des Routers läuft? Sollte vielleicht besser die Position von Router und Firewall getauscht werden?

Wenn deine Firewall auch DSL kann und dein Router auch Firewall kann, darfst du rauschen.Was genaue soll erreicht werden, was sollen die LAN Clients b zw. die WLAN clients dürfen bzw wer soll mit wem welche Daten austauschen, welche Protokolle wie z.B. LDAP, SMB, CIF, NETBios, sollen wer mit wem?

Ansonsten den AP im bösen Teil ausschalten und einen (mehrere AP(s)) im LAN etablieren. Ja, ich weiss das jeder FritzBox ein WLAN aufspannen kann, obs dort aber sinnvoll ist ....

Gruß,

Peter

Dann müsstest Du die FW zwischen die Geräte und den Router packen, wie Du es auch aufgezeichnet hast.

Und wenn ich den Umfang richtig einschätze, ist ein Gerät genug, das alle drei Funktionen (FW, Router und AP) abdecken kann genug. Entweder der oben genannte Lancom, aber das ist denke ich für dich schon eine Nummer zu viel - wahrscheinlich kann eine Fritzbox schon so viel wie du willst.

Und wenn ich den Umfang richtig einschätze, ist ein Gerät genug, das alle drei Funktionen (FW, Router und AP) abdecken kann genug. Entweder der oben genannte Lancom, aber das ist denke ich für dich schon eine Nummer zu viel - wahrscheinlich kann eine Fritzbox schon so viel wie du willst.

Hallo,

Gruß,

Peter

Zitat von @DaemlicherFlanders:

Wäre das mit dem oben genannten LANCOM möglich oder kann der nur Pseudo DMZs wie Exposed host.

Lies doch mal das Handbuch (nein, nicht die bunten Werbeprospekte) bzw. die technischen Daten oder rufe bei LANCOM an...Wäre das mit dem oben genannten LANCOM möglich oder kann der nur Pseudo DMZs wie Exposed host.

Gruß,

Peter

Hi,

Von "Daheim" ist nirgends die Rede. Ein Unifi AP im LAN Netz und seine Probleme würden sich für EUR 50 in Luft auflösen. Sein Sinn und Zweck werden wir wohl nicht verstehen. Der TO besteht ja auch sein Schweigerecht. Und wenn sein

wirklich so gemeint sein soll, dann ist sein Konstrukt nicht so gut. Aber warum tut er es? Weile er es kann. Sinnvolle Struktur sieht anders aus.

Gruß,

Peter

Von "Daheim" ist nirgends die Rede. Ein Unifi AP im LAN Netz und seine Probleme würden sich für EUR 50 in Luft auflösen. Sein Sinn und Zweck werden wir wohl nicht verstehen. Der TO besteht ja auch sein Schweigerecht. Und wenn sein

Ich will die WLAN Geräte nicht von den LAN Geräten trennen

Gruß,

Peter

Hallo,

@DaemlicherFlanders

Papp dir eine AP in dein LAN, legt das WLAN vom DSL Router auf Eis, schließe dein Webserver usw.(Alles was du in der DMZ haben willst) an den ersten Router(DSL Router inkl. Firewall) und du hast deine gewünschte quasi DMZ. Dann braucht nur dein Webservertraffic (Port 80/443) durchgelassen werden. Zur verwaltung deines Webserver eine Maus/Tastatur anschluießßen und USB Sticks oder USB-HDDs nutzen, oder du öffnest deine Firewall und stellst dein DMZ Konzept in frage.

http://www.heise.de/netze/artikel/DMZ-selbst-gebaut-221656.html

http://www.elektronik-kompendium.de/sites/net/0907241.htm

http://wiki.hackerboard.de/index.php/DMZ_(demilitarized_zone)

Gruß,

Peter

Zitat von @Cougar77:

Wenn ich mich nicht täusche kann das mit der DMZ auch eine Fritzbox - nennt sich nur anders.

Du täuscht dich. Die macht DMZ des kleinen Mannes. Genau das was er nicht will. Er möchte eine Echte, wenn es geht mit einem Gerät und nicht mit 2 Firewalls. Zu einer echten DMZ sind mindestens 2 Firewalls unerlässlich. Es soll Geräte geben weilche genaus dies in ihr Innenleben haben... Die Fritzbox hat wie alle anderen auch nur einen Exposed Host.Wenn ich mich nicht täusche kann das mit der DMZ auch eine Fritzbox - nennt sich nur anders.

@DaemlicherFlanders

Papp dir eine AP in dein LAN, legt das WLAN vom DSL Router auf Eis, schließe dein Webserver usw.(Alles was du in der DMZ haben willst) an den ersten Router(DSL Router inkl. Firewall) und du hast deine gewünschte quasi DMZ. Dann braucht nur dein Webservertraffic (Port 80/443) durchgelassen werden. Zur verwaltung deines Webserver eine Maus/Tastatur anschluießßen und USB Sticks oder USB-HDDs nutzen, oder du öffnest deine Firewall und stellst dein DMZ Konzept in frage.

http://www.heise.de/netze/artikel/DMZ-selbst-gebaut-221656.html

http://www.elektronik-kompendium.de/sites/net/0907241.htm

http://wiki.hackerboard.de/index.php/DMZ_(demilitarized_zone)

Gruß,

Peter

Ich bin mir da nicht ganz so sicher - die Fritzbox kann schon etwas anderes als nur "exposed host" im gleichen Netz - sie ist in der Lage, ein zweites, autarkes Netz zu betreiben - ohne Zugriff von a nach b. Das heisst dann zwar "Gästenetzwerk", produziert aber ziemlich genau das. Ich weiß nur nicht, ob man in das Netz Ports weiterleiten kann.

Ansonsten bleibt nur Geld ausgeben für 2. Router + AP oder einen professionellen Router, der alles verwalten kann.

Ansonsten bleibt nur Geld ausgeben für 2. Router + AP oder einen professionellen Router, der alles verwalten kann.

Hi,

ich würde mir den Aufriss mit 2. Router nicht geben. Das geht zwar, aber ich sehe davon keine großen Vorteile - wenn ich mich mit dem WAN-Anschluss des 2. Routers im selben Netz wie die "DMZ" befinde.

Eine "echte" DMZ hast Du im Prinzip dann, wenn Du von der DMZ auf keinem Weg ins LAN kommst (theoretisch auch umgekehrt). Das lässt sich, wie in dem in deinem verlinkten Beitrag verlinkten Beitrag mit einer 3-Portigen FW bewerkstelligen.

Theoretisch meines Erachtens nach ist das sogenannte "Gastnetz" der Fritzbox, das auch auf einen Port gebunden ist und ein eigenes Subnetz inkl. DHCP bildet, nichts anderes.

Für daheim ist die sicher ausreichend. Im professionellen Umfeld würde ich eher im kleinen einen Lancom 1781, ne Sophos oder in die Richtung nehmen. Für größere Umgebungen sind die Anforderungen andere.

ich würde mir den Aufriss mit 2. Router nicht geben. Das geht zwar, aber ich sehe davon keine großen Vorteile - wenn ich mich mit dem WAN-Anschluss des 2. Routers im selben Netz wie die "DMZ" befinde.

Eine "echte" DMZ hast Du im Prinzip dann, wenn Du von der DMZ auf keinem Weg ins LAN kommst (theoretisch auch umgekehrt). Das lässt sich, wie in dem in deinem verlinkten Beitrag verlinkten Beitrag mit einer 3-Portigen FW bewerkstelligen.

Theoretisch meines Erachtens nach ist das sogenannte "Gastnetz" der Fritzbox, das auch auf einen Port gebunden ist und ein eigenes Subnetz inkl. DHCP bildet, nichts anderes.

Für daheim ist die sicher ausreichend. Im professionellen Umfeld würde ich eher im kleinen einen Lancom 1781, ne Sophos oder in die Richtung nehmen. Für größere Umgebungen sind die Anforderungen andere.