Gegenüberstellung möglicher Varianten eine Homenetzes SPI vs. Routerkaskade

Hallo,

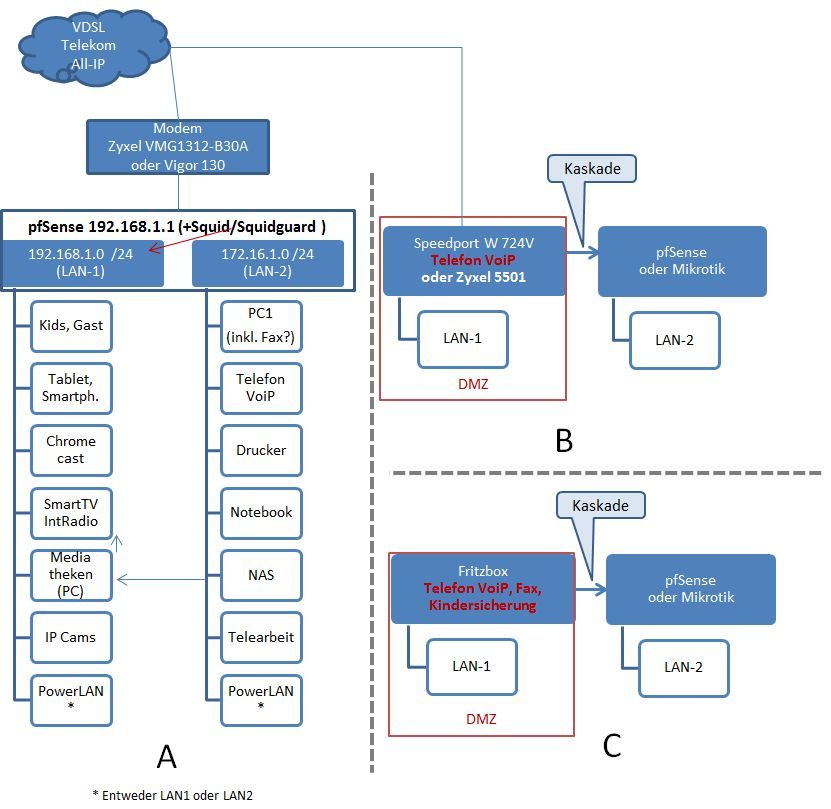

ich hab schon Einiges hier gelesen. Ich möchte stellvertertend auf folgender Diskussion aufsetzen: Router-Kaskade, Empfehlung Router Mir ist auch bewusst, dass man manchmal "Äpfel mit Birnen" vergleicht, obwohl es um Anspruch und Bequemlichkeit geht. Jeder muss dann für sich den besten Kompromiss finden. Bsp. Kindersicherung (Filter, Zeitfenster/-kontingente) bei der Fritzbox sehr komfortabel aber eben nicht besonders sicher. Manchmal reicht das aber auch. Genug der Vorrede. Ich habe mir mal 3 Varianten skizziert und die aus meiner Sicht wesentlichen Vor-/und Nachteile angerissen:

Variante A:

Vorteile:

konsequente FW, zentrale FW/Routinglösung, keine Kaskade

sehr leistungsfähig, flexibel, maximale Funktionalität

Nachteile:

Lernkurve, Bedienung nicht für Nicht-Admisitratoren gedacht

separate Telefon, Fax-Lösung

Kindersicherung manuell regeln

ggf. aufwendigere Verkabelung

Variante B:

Vorteile:

einfachere (Erst)einrichtung, tlw. plug&play

gewisser Telekomsupport/Kompatibilität

integrierte Telef.analge

Nachteile:

Kaskade, beide Router Administrieren, möglicherweise fehlt etwas im jeweilgen Netz, was im anderen möglich ist

geringerer Anspruch an FW-Möglichkeiten

Variante C:

wie B, nur dass noch gewisse Vorteiel der Fritzbox genutzt werden könnten, Tel/Fax/Kindersicherung, App.

Unabhängig davon, würde mich Eure Meinung zur Aufteilung der Geräte in die LANs interessieren. Ist das so logisch/nachvollziehbar/richtig oder liegt ein Designfehler vor?

Oder habe ich was übersehen?

Oder gibt es Tipps zur Realisierung?

Danke & Gruss Kai

ich hab schon Einiges hier gelesen. Ich möchte stellvertertend auf folgender Diskussion aufsetzen: Router-Kaskade, Empfehlung Router Mir ist auch bewusst, dass man manchmal "Äpfel mit Birnen" vergleicht, obwohl es um Anspruch und Bequemlichkeit geht. Jeder muss dann für sich den besten Kompromiss finden. Bsp. Kindersicherung (Filter, Zeitfenster/-kontingente) bei der Fritzbox sehr komfortabel aber eben nicht besonders sicher. Manchmal reicht das aber auch. Genug der Vorrede. Ich habe mir mal 3 Varianten skizziert und die aus meiner Sicht wesentlichen Vor-/und Nachteile angerissen:

Variante A:

Vorteile:

konsequente FW, zentrale FW/Routinglösung, keine Kaskade

sehr leistungsfähig, flexibel, maximale Funktionalität

Nachteile:

Lernkurve, Bedienung nicht für Nicht-Admisitratoren gedacht

separate Telefon, Fax-Lösung

Kindersicherung manuell regeln

ggf. aufwendigere Verkabelung

Variante B:

Vorteile:

einfachere (Erst)einrichtung, tlw. plug&play

gewisser Telekomsupport/Kompatibilität

integrierte Telef.analge

Nachteile:

Kaskade, beide Router Administrieren, möglicherweise fehlt etwas im jeweilgen Netz, was im anderen möglich ist

geringerer Anspruch an FW-Möglichkeiten

Variante C:

wie B, nur dass noch gewisse Vorteiel der Fritzbox genutzt werden könnten, Tel/Fax/Kindersicherung, App.

Unabhängig davon, würde mich Eure Meinung zur Aufteilung der Geräte in die LANs interessieren. Ist das so logisch/nachvollziehbar/richtig oder liegt ein Designfehler vor?

Oder habe ich was übersehen?

Oder gibt es Tipps zur Realisierung?

Danke & Gruss Kai

Please also mark the comments that contributed to the solution of the article

Content-Key: 268285

Url: https://administrator.de/contentid/268285

Printed on: April 20, 2024 at 02:04 o'clock

25 Comments

Latest comment

Hi Kai,

eigentlich ist keines Deiner Szenarien so wirklich wertvoll.

Variante A würde ich nicht wirklich so umsetzen wollen.

Soll wohl eine Art LAN+DMZ an der pfSense darstellen, gibt mir echt zu denken.

Wobei das eigentlich mit der richtigen Hardware umgesetzt, eine Routerkaskade ersparen könnte.

Wenn Du dennoch eine Routerkaskade betreiben willst, beim richtigen DSL-Anschluss kein Thema.

Fritte ist zumindest für den privaten Telefonkram keine schlechte Lösung und erspart Dir, was das Telefonproblem angeht, viel Gefrickel auf der pfSense.

Mit der richtigen Hardware für die pfSense dahinter, stehen Dir alle Wege offen, vorausgesetzt Du konfigurierst das ganze ordentlich.

Damit kannst Du alles sauber trennen, was bei Dir nicht ins LAN gehört.

Gruß orcape

eigentlich ist keines Deiner Szenarien so wirklich wertvoll.

Variante A würde ich nicht wirklich so umsetzen wollen.

Soll wohl eine Art LAN+DMZ an der pfSense darstellen, gibt mir echt zu denken.

Wobei das eigentlich mit der richtigen Hardware umgesetzt, eine Routerkaskade ersparen könnte.

Wenn Du dennoch eine Routerkaskade betreiben willst, beim richtigen DSL-Anschluss kein Thema.

Fritte ist zumindest für den privaten Telefonkram keine schlechte Lösung und erspart Dir, was das Telefonproblem angeht, viel Gefrickel auf der pfSense.

Mit der richtigen Hardware für die pfSense dahinter, stehen Dir alle Wege offen, vorausgesetzt Du konfigurierst das ganze ordentlich.

Damit kannst Du alles sauber trennen, was bei Dir nicht ins LAN gehört.

Gruß orcape

Hm, eigentlich meine ich bei Variante A die Standardvariante

...buchst Du immer den Standard ? ...Ich meinte ja damit auch nicht das Variante A nicht OK ist. Ich würde nur den Teufel tun und das genau so realisieren, wie Du es im Bild gezeichnet hast.

Wenn Du Dir schon die Mühe machst und das mit einer pfSense realisierst, dann mach auch Nägel mit Köpfen.

Was hindert Dich denn, das ganze noch weiter zu splitten, indem Du die Möglichkeiten der pfSense weiter ausreizt.

NAS und Telefon hat meiner Ansicht nach nichts im LAN zu suchen.

Entscheiden musst Du das selber, logisch und dann sind auch noch einige andere Dinge von Bedeutung.

Was sagt Dein Provider in Sachen DSL-Anbindung. (Thema Zwangsrouter)

Auch das ist mit entscheidend, wie Du überhaupt agieren kannst.

Gruß orcape

Hallo,

Kollege @orcape möchte wahrscheinlich auf das Thema VLAN hinweisen.

Dazu benötigst du allerdings auch einen VLAN fähigen Switch.

Hier im Forum gibt es auch einige sehr ausführliche Anleitungen zu diesem Thema.

Ich habs auch geschafft das umzusetzen, dann schafft das glaub ich jeder :D

Gruß

Ich würde nur den Teufel tun und das genau so realisieren, wie Du es im Bild gezeichnet hast.

Wenn Du Dir schon die Mühe machst und das mit einer pfSense realisierst, dann mach auch Nägel mit Köpfen.

Was hindert Dich denn, das ganze noch weiter zu splitten, indem Du die Möglichkeiten der pfSense weiter ausreizt.

Wenn Du Dir schon die Mühe machst und das mit einer pfSense realisierst, dann mach auch Nägel mit Köpfen.

Was hindert Dich denn, das ganze noch weiter zu splitten, indem Du die Möglichkeiten der pfSense weiter ausreizt.

Kollege @orcape möchte wahrscheinlich auf das Thema VLAN hinweisen.

Dazu benötigst du allerdings auch einen VLAN fähigen Switch.

Hier im Forum gibt es auch einige sehr ausführliche Anleitungen zu diesem Thema.

Ich habs auch geschafft das umzusetzen, dann schafft das glaub ich jeder :D

Gruß

Hi,

Sicher das du hier das d durch ein t ersetzen willst? Bulgarische Tageszeitung? http://www.standartnews.com/english/

Gruß,

Peter

Sicher das du hier das d durch ein t ersetzen willst? Bulgarische Tageszeitung? http://www.standartnews.com/english/

Gruß,

Peter

Hallo,

man kann sicherlich das ganze so gegeneinander auflisten und vergleichen nur eben nicht

beurteilen oder für gut oder schlecht befinden, denn das ganz ist auch immer sehr stark von

der jeweiligen Situation vor Ort abhängig, von dem Budget was einem zur Verfügung steht

und nicht zuletzt von dem Kenntnis- oder dem Wissenstand desjenigen abhängig der das

Netzwerk aufsetzt und/oder betreut.

Und ehrlich gesagt ist mir jemand, der zu sich selber ehrlich ist und nicht so viel Wissen

hat, aber dafür eine AVM FV oder einen Speedport Router benutzt, die auch SPI/NAT

machen, aber keine Ports öffnet lieber, als jemand der eine pfSense benutzt aber der

dann alles öffnet oder sie falsch konfiguriert und das Netzwerk ist dann offen wie ein

Scheunentor und für jeden zugänglich bzw. wird nach kurzer Zeit als Viren- und Spamschleuder

missbraucht.

Variante C würde mir persönlich am besten gefallen oder aber auf beiden Seiten eine

pfSense da kann man dann schon ein wenig mehr mit anstellen wenn man Geld in geeignete

Hardware investiert und Zeit dafür opfert.

sonst ist das eher genau das Gegenteil von dem was man sich wünscht.

hat WAN = Firewall oder Router und LAN = Layer3 Switch bringt

das auch Vorteile mit die ich nicht missen möchte.

was man alles benutzt und installiert bzw. konfiguriert.

Denn mit DPI, Snort, Squid + SquidGuard und AV Scan

kommen die meisten kleinen Alix Boards bzw. Soekris Boards

auch sehr schnell an Ihre Grenzen. nur für den Heimgebrauch

ist das schon ganz brauchbar.

pfSense Profis sind, nicht zuletzt der Entwickler "Core" von

pfSense sind fast alles Angestellte von der Firma Netgate.

Bist Du ein Administrator?

sind auch kostenlos und können in der Regel immer

gut auf der alten Alix Plattform installiert werden

Das siproxd Paket kann auch als SIP-ALG installiert

werden.

in der AVM FB.

1 Port = WAN + WLAN Access

2 Ports = WAN und LAN

3 Ports = WAN, DMZ und LAN

4 Ports = Dual WAN, DMZ und LAN

5 Ports = Dual WAN, Dual DMZ und LAN

6 Ports = Dual WAN, Dual DMZ, LAN, Console Port bzw. KVM Switch

7 Ports = ...........

Also das ist schon übersichtlich, man muss nur wissen was man machen möchte

und wie man das ganze dann umsetzt.

Spaß macht und funktioniert, nur auch dort gibt es eben "No Gos".

straight so abläuft bzw. umgesetzt wird wie man es selber kennt oder erledigen

würde und auch hier gehen die Meinungen ganz hart auseinander.

- Dir vorstellst

- wirklich benötigst

- wie zukunftsorientiert Du bist

- was alles noch hinzukommen kann

- wie schnell soll das alles sein (HTTP, FTP, VPN)

- Für wie viele Leute ist das alles angedacht und mit welchem Netzverkehraufkommen

- wie lange soll das halten und mit welchem Durchsatz wird es benötigt bzw. welche Performance

Gruß und frohe Ostern

Dobby

man kann sicherlich das ganze so gegeneinander auflisten und vergleichen nur eben nicht

beurteilen oder für gut oder schlecht befinden, denn das ganz ist auch immer sehr stark von

der jeweiligen Situation vor Ort abhängig, von dem Budget was einem zur Verfügung steht

und nicht zuletzt von dem Kenntnis- oder dem Wissenstand desjenigen abhängig der das

Netzwerk aufsetzt und/oder betreut.

Und ehrlich gesagt ist mir jemand, der zu sich selber ehrlich ist und nicht so viel Wissen

hat, aber dafür eine AVM FV oder einen Speedport Router benutzt, die auch SPI/NAT

machen, aber keine Ports öffnet lieber, als jemand der eine pfSense benutzt aber der

dann alles öffnet oder sie falsch konfiguriert und das Netzwerk ist dann offen wie ein

Scheunentor und für jeden zugänglich bzw. wird nach kurzer Zeit als Viren- und Spamschleuder

missbraucht.

Variante C würde mir persönlich am besten gefallen oder aber auf beiden Seiten eine

pfSense da kann man dann schon ein wenig mehr mit anstellen wenn man Geld in geeignete

Hardware investiert und Zeit dafür opfert.

Variante A:

Vorteile:

konsequente FW,

Von der muss man aber auch etwas verstehen und sie richtig einsetzen könnenVorteile:

konsequente FW,

sonst ist das eher genau das Gegenteil von dem was man sich wünscht.

zentrale FW/Routinglösung, keine Kaskade

Muss auch nicht sein, wenn man zwei Routingpunkte im LANhat WAN = Firewall oder Router und LAN = Layer3 Switch bringt

das auch Vorteile mit die ich nicht missen möchte.

sehr leistungsfähig,

Das ist sicherlich so nur es kommt auch immer darauf anwas man alles benutzt und installiert bzw. konfiguriert.

Denn mit DPI, Snort, Squid + SquidGuard und AV Scan

kommen die meisten kleinen Alix Boards bzw. Soekris Boards

auch sehr schnell an Ihre Grenzen. nur für den Heimgebrauch

ist das schon ganz brauchbar.

flexibel, maximale Funktionalität

Das stimmt allerdings.Nachteile:

Lernkurve, Bedienung nicht für Nicht-Admisitratoren gedacht

Ich kenne eine Menge Leute die keine Admins sind und echteLernkurve, Bedienung nicht für Nicht-Admisitratoren gedacht

pfSense Profis sind, nicht zuletzt der Entwickler "Core" von

pfSense sind fast alles Angestellte von der Firma Netgate.

Bist Du ein Administrator?

separate Telefon, Fax-Lösung

FreePBX, Asterisk, Askozia und FreeSwitchsind auch kostenlos und können in der Regel immer

gut auf der alten Alix Plattform installiert werden

Das siproxd Paket kann auch als SIP-ALG installiert

werden.

Kindersicherung manuell regeln

Mittels Captive Portal und Scripten aber besser zu regeln alsin der AVM FB.

ggf. aufwendigere Verkabelung

Naja das hängt eben auch immer von jedem selber ab!1 Port = WAN + WLAN Access

2 Ports = WAN und LAN

3 Ports = WAN, DMZ und LAN

4 Ports = Dual WAN, DMZ und LAN

5 Ports = Dual WAN, Dual DMZ und LAN

6 Ports = Dual WAN, Dual DMZ, LAN, Console Port bzw. KVM Switch

7 Ports = ...........

Also das ist schon übersichtlich, man muss nur wissen was man machen möchte

und wie man das ganze dann umsetzt.

Unabhängig davon, würde mich Eure Meinung zur Aufteilung der Geräte in die LANs

interessieren. Ist das so logisch/nachvollziehbar/richtig oder liegt ein Designfehler vor?

"Logisch" kann für jeden etwas anderes sein! Und in einem Heimnetz ist erlaubt was passt,interessieren. Ist das so logisch/nachvollziehbar/richtig oder liegt ein Designfehler vor?

Spaß macht und funktioniert, nur auch dort gibt es eben "No Gos".

Ist das so logisch/nachvollziehbar/richtig oder liegt ein Designfehler vor?

Die gibt es nur in Unternehmen wo es eine Vorgabe gibt oder etwas nichtstraight so abläuft bzw. umgesetzt wird wie man es selber kennt oder erledigen

würde und auch hier gehen die Meinungen ganz hart auseinander.

Oder gibt es Tipps zur Realisierung?

Kommt darauf an was Du;- Dir vorstellst

- wirklich benötigst

- wie zukunftsorientiert Du bist

- was alles noch hinzukommen kann

- wie schnell soll das alles sein (HTTP, FTP, VPN)

- Für wie viele Leute ist das alles angedacht und mit welchem Netzverkehraufkommen

- wie lange soll das halten und mit welchem Durchsatz wird es benötigt bzw. welche Performance

Gruß und frohe Ostern

Dobby

Wegen Tag 7? Das geht ja mit den genannten Geräten

Nein, nicht deswegen. Das betrifft ja nur den VDSL Anschluss. Ich meinte VLANs innerhalb deines Netzwerkes um deine LAN Komponenten noch gezielter voneinander zu trennen. Aber wie gesagt, dazu würdest du Switche benötigen die das 802.1q Protokoll unterstützen.

Gruß

Hi Kai,

bringen wir es mal auf den Punkt.

Möchtest Du von uns eine Entscheidung abgenommen bekommen oder nur Meinungen hören ?

Letzteres findest Du hier im Forum, dieses Thema betreffend, mindestens einmal pro Woche.

Das Variante A einer Router Kaskade vor zu ziehen ist, wenn man 2 x NAT vermeiden will, dürfte klar sein.

Meiner Meinung nach, kann man das nur besser trennen. Entweder per VLAN oder auch mit einer weiteren NIC.

Das ein NAS nichts im Kühlschrank verloren hat, ist mir sehr wohl klar.

Im LAN, zusammen mit Deinen PC's aber auch nicht.

Wenn Du auf Grund Deines VDSL, kein Problem mit dem 2. NAT hast, eine 7490 vor die pfSense als TK-Anlage.

Kiddies, Smartphones, TV, Drucker etc. ins Netz der 7490, welches dann auch problemlos vom pfSense Netz (oder den Netzen) erreichbar ist.

Wie Du das dann genau einrichtest, solltest Du wohl selbst entscheiden und ist auch von Deinem Sicherheitsbedürfnis und dem finanziellen Spielraum abhängig.

Gruß orcape

bringen wir es mal auf den Punkt.

Möchtest Du von uns eine Entscheidung abgenommen bekommen oder nur Meinungen hören ?

Letzteres findest Du hier im Forum, dieses Thema betreffend, mindestens einmal pro Woche.

Das Variante A einer Router Kaskade vor zu ziehen ist, wenn man 2 x NAT vermeiden will, dürfte klar sein.

Meiner Meinung nach, kann man das nur besser trennen. Entweder per VLAN oder auch mit einer weiteren NIC.

Ich würde nur den Teufel tun und das genau so realisieren, wie Du es im Bild gezeichnet hast.

Sorry, vielleicht etwas hart ausgedrückt, aber meine Meinung.Das ein NAS nichts im Kühlschrank verloren hat, ist mir sehr wohl klar.

Im LAN, zusammen mit Deinen PC's aber auch nicht.

Wenn Du auf Grund Deines VDSL, kein Problem mit dem 2. NAT hast, eine 7490 vor die pfSense als TK-Anlage.

Kiddies, Smartphones, TV, Drucker etc. ins Netz der 7490, welches dann auch problemlos vom pfSense Netz (oder den Netzen) erreichbar ist.

Wie Du das dann genau einrichtest, solltest Du wohl selbst entscheiden und ist auch von Deinem Sicherheitsbedürfnis und dem finanziellen Spielraum abhängig.

Gruß orcape

Die Kardinalsaussage des Threads ist ja zweifelsohne: "obwohl es um Anspruch und Bequemlichkeit geht. Jeder muss dann für sich den besten Kompromiss finden."

Die Frage ist also WELCHEN Kompromiss hast DU für dich daraus gezogen ??

Das solltest du zuallererst beantworten bevor es um die Beurteilung der einzelnen Varianten geht.

A ist technisch das Beste und Sicherste. B und C sind Heimbastellösungen die die Bequemlichkeit bedienen.

Womit man dann wieder bei der Frage des persönlichen Kompromisses ist...?!

Die Frage ist also WELCHEN Kompromiss hast DU für dich daraus gezogen ??

Das solltest du zuallererst beantworten bevor es um die Beurteilung der einzelnen Varianten geht.

A ist technisch das Beste und Sicherste. B und C sind Heimbastellösungen die die Bequemlichkeit bedienen.

Womit man dann wieder bei der Frage des persönlichen Kompromisses ist...?!

@Kuemmel

@kai700

AVM FB kann, VOIP, Internet, Gast WLAN, Faxe empfangen und eine TK Nebenstellenanlage

versorgen, das sollte schon fast alles abdecken und ist auch schon für Vectoring vorbereitet.

Also ich sehe jetzt nicht was damit nicht abgedeckt werden kann? Und wenn man vorne am

WAN Port auch keine Ports öffnet sondern via VPN auf das heimische NAS zugreift ist damit

doch alles abgehakt, oder? Dahinter kann dann doch entweder eine pfSense oder aber ein

MikroTik Router gesetzt werden. klar wer das nicht möchte holt sich eben nur eine pfSense

und ein VDSL Modem und gut ist es, zwei Switche für die DMZ Zonen oder eben nur eine

jeder wie er möchte und einen für das LAN und gut ist es sollte auch gut funktionieren.

Dann kann man wenn Besuch vor Ort ist einfach auf den Knopf der AVM FB drücken und

dann hat der Besuch WLAN und wenn sie wieder gehen, drückt man den Knopf noch einmal

und gut ist es dann ist das Gast WLAN wieder aus, fertig. Und das eigene WLAN würde ich

heute immer mit einem Radiusserver sichern wollen egal ob 4 oder 10 Familienmitglieder

im Haushalt leben.

aber welche Backups zieht man denn aus dem Internet?

Gruß und frohe Ostern

Dobby

Ohh Dobby, das Askozia kostenlos ist bezweifle ich aber stark

Jo die war dazwischen gerutscht.@kai700

AVM FB kann, VOIP, Internet, Gast WLAN, Faxe empfangen und eine TK Nebenstellenanlage

versorgen, das sollte schon fast alles abdecken und ist auch schon für Vectoring vorbereitet.

Also ich sehe jetzt nicht was damit nicht abgedeckt werden kann? Und wenn man vorne am

WAN Port auch keine Ports öffnet sondern via VPN auf das heimische NAS zugreift ist damit

doch alles abgehakt, oder? Dahinter kann dann doch entweder eine pfSense oder aber ein

MikroTik Router gesetzt werden. klar wer das nicht möchte holt sich eben nur eine pfSense

und ein VDSL Modem und gut ist es, zwei Switche für die DMZ Zonen oder eben nur eine

jeder wie er möchte und einen für das LAN und gut ist es sollte auch gut funktionieren.

Dann kann man wenn Besuch vor Ort ist einfach auf den Knopf der AVM FB drücken und

dann hat der Besuch WLAN und wenn sie wieder gehen, drückt man den Knopf noch einmal

und gut ist es dann ist das Gast WLAN wieder aus, fertig. Und das eigene WLAN würde ich

heute immer mit einem Radiusserver sichern wollen egal ob 4 oder 10 Familienmitglieder

im Haushalt leben.

Wenn das NAS die Backups aus dem Inet zieht

Also wenn Ihr Backups auf das NAS schiebt, ok das verstehe ich,aber welche Backups zieht man denn aus dem Internet?

Gruß und frohe Ostern

Dobby

Ich habe eine Portweiterleitung auf die IP Cam. Ist das kritisch?

Warum denn? Wenn Du auf die Kamera zugreifen möchtest kannst Du doch auchvia VPN auf den Router zugreifen und hast dann auch Zugriff auf die Kamera.

Oder "streamt" die irgendwo hin? Wenn Du da nur ab und an drauf zugreifst

dann lieber via VPN und vorne am WAN Interface alles dicht lassen.

Das ist quasi mein Variante C

Wenn man so möchte, nur eben auch fast alles damit abgefackelt und erledigt.Gut ein paar Switche kommen noch dazu, aber wie schon gesagt das macht

jeder wie er möchte und auch immer anders.

Hm, müssen die sich dann auch alle über einen Browser einloggen, wie im Hotel?

Nein, Du erstellst dann einfach Zertifikate und diese verteilst Du dann auf Eure Gerätenur einmal und dann werden eben nur noch diese Geräte an dem WLAN zugelassen.

Mein AP hat auch einen Radiusserver drin, hab mich aber noch nicht auseinandergesetzt

Also da würde cih lieber einen MikroTik Router oder aber eine Firewall wie pfSense nehmenwollen. Macht aber auch jeder wie er möchte, das geht auch mittels eines RaspBerry PI 2

für ~50 € und gut ist es. nur der gerätepark bei Euch wird immer größer und von daher würde

ich versuchen mit so wenig Geräten wie möglich alles abzuhandeln.

Ich ziehe u.a. auch. Das ist ein tlw. Serverbackup (Scripte, Mysqldumps für ein

paar Tage mit rsync über ssh).

Ok.paar Tage mit rsync über ssh).

Gruß

Dobby

Hi Kai,

Vor einiger Zeit war da ein 16 MBits DSL-Anschluss gegeben, mit einem Zwangs-LAN-Router/Modem, der als Router nicht meinen Anforderungen entsprach aber zumindest VoIP einigermassen umsetzte.

Also habe ich meine Konsequenzen gezogen, mich in das Thema.....

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

...eingearbeitet und den Zwangsrouter zum nur Modem umfunktioniert.

Das Alix funktionierte dann mit einer pfSense, 3 NIC 's und einer miniPCI-WLAN Karte über eine längeren Zeitraum problemlos.

WAN-, LAN-, DMZ-Interface und ein WLAN, ein 8 Port Switch am LAN (keine VLAN's).

An der DMZ nur das NAS und das war es erst mal.

Bis dann der Provider die technischen Voraussetzungen änderte, die wurden nicht besser....

Angeblich "besserer" WLAN-Router, der nun nicht mal mehr als Modem zu gebrauchen war, als Router gleich gar nicht.

Aufbau einer Routerkaskade und das nächste Problem, kein DynDNS für die VPN-Tunnel mehr und das NAS nicht mehr zu erreichen.

Nach entsprechender Intervention beim Provider meinerseits, habe ich nun eine Fritte 7490 vor der pfSense, deren Möglichkeiten ich natürlich nutze, die man allerdings auch nicht mehr so problemlos als Modem umfunktionieren kann.

Bei einem, nunmehr 25 MBits VDSL-Anschluss aber auch nicht mehr ganz so kritisch.

Für private Verhältnisse ist die Fritte keine schlechte Lösung für VoIP und ein paar kleine Spielereien im ersten Netz, wo man die Plaudergeräte unterbringen kann.

Die pfSense ist dann für die Sicherheit zuständig und sollte das eigentliche private Netz nebst DMZ ordentlich absichern, sofern der Haus-Admin das ordentlich hinbekommt.

Du siehst also, es gibt mehrere Wege nach Rom zu kommen, manchmal auch auf Umwegen.

Gruß orcape

es geht mir um fachlichen Input, für die Entscheidungen, die ich ja selber treffen muss.

Hier mal ein Beispiel aus meiner privaten Umgebung....Vor einiger Zeit war da ein 16 MBits DSL-Anschluss gegeben, mit einem Zwangs-LAN-Router/Modem, der als Router nicht meinen Anforderungen entsprach aber zumindest VoIP einigermassen umsetzte.

Also habe ich meine Konsequenzen gezogen, mich in das Thema.....

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

...eingearbeitet und den Zwangsrouter zum nur Modem umfunktioniert.

Das Alix funktionierte dann mit einer pfSense, 3 NIC 's und einer miniPCI-WLAN Karte über eine längeren Zeitraum problemlos.

WAN-, LAN-, DMZ-Interface und ein WLAN, ein 8 Port Switch am LAN (keine VLAN's).

An der DMZ nur das NAS und das war es erst mal.

Bis dann der Provider die technischen Voraussetzungen änderte, die wurden nicht besser....

Angeblich "besserer" WLAN-Router, der nun nicht mal mehr als Modem zu gebrauchen war, als Router gleich gar nicht.

Aufbau einer Routerkaskade und das nächste Problem, kein DynDNS für die VPN-Tunnel mehr und das NAS nicht mehr zu erreichen.

Nach entsprechender Intervention beim Provider meinerseits, habe ich nun eine Fritte 7490 vor der pfSense, deren Möglichkeiten ich natürlich nutze, die man allerdings auch nicht mehr so problemlos als Modem umfunktionieren kann.

Bei einem, nunmehr 25 MBits VDSL-Anschluss aber auch nicht mehr ganz so kritisch.

Für private Verhältnisse ist die Fritte keine schlechte Lösung für VoIP und ein paar kleine Spielereien im ersten Netz, wo man die Plaudergeräte unterbringen kann.

Die pfSense ist dann für die Sicherheit zuständig und sollte das eigentliche private Netz nebst DMZ ordentlich absichern, sofern der Haus-Admin das ordentlich hinbekommt.

Du siehst also, es gibt mehrere Wege nach Rom zu kommen, manchmal auch auf Umwegen.

Gruß orcape

Nutzt Du die Fritzfones (die gefallen mir nicht) oder andere Telefone

Die sind nicht so pralle! Von der Sprachqualität her eher ein Reinfall.Dann lieber ein Gigaset DX800A als Nebenstelle und damit ist dann auch wieder alles abgedeckt!

Und das hält bei mir schon Jahre!

Gruß und frohe Ostern

Dobby