Heimnetzwerk,Büronetzwerk Hilfe

Hallo zusammen,

Ich bräuchte mal ein paar Gedankenanstösse,

Für die Umsetzung eines neuen Heimnetzwerkes, wird folgendes benötigt:

Heim WLAN/Kupfer

Gast WLAN (Captive Portal)

Büro WLAN/Kupfer 1 (Meins)(VPN zur Firma XX 1)

Büro WLAN 2 (Heim Arbeitsplatz meiner Frau)(VPN zur Firma XX 2).

WAN 50 Mbit

Diese 4 Netze werden durch eine (PFSense,IP Fire) getrennt. Die AP´s sind Vigor AP 800. Einer kommt in den Keller wo alle 4 SSID erreichbar sein müssen. in der 2. Etage müssten nur die ersten 3 Erreichbar sein. Teilweise wird auch eine Kupfer Verbindung benötigt.

Jetzt müsste da zwischen den 2 Etagen nur 2 Kupferkabel (CAT 7) liegen, 4 VLAN aufgebaut werden, dieses wird durch 2 noch nicht näher benannte Switche erfolgen (muss ich noch die richtigen finden). In den beiden Etagen ist jeweils 1 Patchfeld.

---Edit: Hewlett-Packard 1810-8Gv2 können IEEE 802.1Q VLANs und liegen mit unter 80€ auch im Rahmen -- Alternativen?

passt auch prima in meinen 10" Netzwerkschrank, leider nur 8 Ports.

Eigentlich wollte ich die Firewall durch eine schon vorhandene Alix aufbauen, durch die nur 100Mbit wird das wohl ein Flaschenhals im Netzwerk werden. Der gesamte Netzwerkverkehr geht ja über diese.

---Edit: Übergangsweise würde es erstmal ein alter Dell D850, aber aufgrund des Stromhungers werden halt Alternativen gesucht.

Ich hatte eine Überlegung das die Vigor 800 über POE Injectoren mit Strom versorgt werden, habt ihr da Erfahrungen was Performance Verluste angeht? Wenn ich keinen Preislich passenden POE Switch finden würde müsste ich halt diesen weg gehen. Da von dem Switch je VLAN dann auch 1 Netzwerkverbindung zum AP geht muss ich diese noch Verlegen was kein Problem ist.

Im Keller Büro 1 steht zusätzlich 1 NAS (Heim-Netzwerk) und 1 ESX Server (Büro 1, Heimnetzwerk)jeweils erreichbar sein müssen.

Die einzelnen Bereiche werden über Voip Telefone verfügen mit jeweils eigenem Zugang also keine Telefonanlage.

Von euch würde ich jetzt gerne Wissen, ist das relativ einfach Realisierbar, ich bin Fachinformatiker und Arbeite seid 7 Jahren im Storagebereich, und bin im Thema Firewall ein bissel argh Eingerostet. Was für Switche würdet ihr nehmen da es 2 sind kommen Ciscos nicht in Frage da es den Rahmen sprengen würde (Gbit,VLAN,POE). Welche Firewall ist, haltet ihr für die Übersichtlichere. Braucht jedes VLAN wirklich 1 Verbindung vom Switch zum AP? Dieser würde in 10 bis 15 Meter Kabellänge vom Patchfeld hängen. Alternative Hardware für die Firewall 4x Gbit Int. Netzwerk/1 x 10/100Mbit für WAN.

Vielen Dank schonmal für evtl. Anregungen oder Verbesserungvorschläge.

Gansa28

Für die Umsetzung eines neuen Heimnetzwerkes, wird folgendes benötigt:

Heim WLAN/Kupfer

Gast WLAN (Captive Portal)

Büro WLAN/Kupfer 1 (Meins)(VPN zur Firma XX 1)

Büro WLAN 2 (Heim Arbeitsplatz meiner Frau)(VPN zur Firma XX 2).

WAN 50 Mbit

Diese 4 Netze werden durch eine (PFSense,IP Fire) getrennt. Die AP´s sind Vigor AP 800. Einer kommt in den Keller wo alle 4 SSID erreichbar sein müssen. in der 2. Etage müssten nur die ersten 3 Erreichbar sein. Teilweise wird auch eine Kupfer Verbindung benötigt.

Jetzt müsste da zwischen den 2 Etagen nur 2 Kupferkabel (CAT 7) liegen, 4 VLAN aufgebaut werden, dieses wird durch 2 noch nicht näher benannte Switche erfolgen (muss ich noch die richtigen finden). In den beiden Etagen ist jeweils 1 Patchfeld.

---Edit: Hewlett-Packard 1810-8Gv2 können IEEE 802.1Q VLANs und liegen mit unter 80€ auch im Rahmen -- Alternativen?

passt auch prima in meinen 10" Netzwerkschrank, leider nur 8 Ports.

Eigentlich wollte ich die Firewall durch eine schon vorhandene Alix aufbauen, durch die nur 100Mbit wird das wohl ein Flaschenhals im Netzwerk werden. Der gesamte Netzwerkverkehr geht ja über diese.

---Edit: Übergangsweise würde es erstmal ein alter Dell D850, aber aufgrund des Stromhungers werden halt Alternativen gesucht.

Ich hatte eine Überlegung das die Vigor 800 über POE Injectoren mit Strom versorgt werden, habt ihr da Erfahrungen was Performance Verluste angeht? Wenn ich keinen Preislich passenden POE Switch finden würde müsste ich halt diesen weg gehen. Da von dem Switch je VLAN dann auch 1 Netzwerkverbindung zum AP geht muss ich diese noch Verlegen was kein Problem ist.

Im Keller Büro 1 steht zusätzlich 1 NAS (Heim-Netzwerk) und 1 ESX Server (Büro 1, Heimnetzwerk)jeweils erreichbar sein müssen.

Die einzelnen Bereiche werden über Voip Telefone verfügen mit jeweils eigenem Zugang also keine Telefonanlage.

Von euch würde ich jetzt gerne Wissen, ist das relativ einfach Realisierbar, ich bin Fachinformatiker und Arbeite seid 7 Jahren im Storagebereich, und bin im Thema Firewall ein bissel argh Eingerostet. Was für Switche würdet ihr nehmen da es 2 sind kommen Ciscos nicht in Frage da es den Rahmen sprengen würde (Gbit,VLAN,POE). Welche Firewall ist, haltet ihr für die Übersichtlichere. Braucht jedes VLAN wirklich 1 Verbindung vom Switch zum AP? Dieser würde in 10 bis 15 Meter Kabellänge vom Patchfeld hängen. Alternative Hardware für die Firewall 4x Gbit Int. Netzwerk/1 x 10/100Mbit für WAN.

Vielen Dank schonmal für evtl. Anregungen oder Verbesserungvorschläge.

Gansa28

Please also mark the comments that contributed to the solution of the article

Content-Key: 197815

Url: https://administrator.de/contentid/197815

Printed on: April 16, 2024 at 21:04 o'clock

7 Comments

Latest comment

Switchalternative Cisco SG-800, Trendnet TEG 160WS usw. Hier

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

findest du weitere Alternativen.

Firewallalternative: Mikrotik 750G

Sonnst nimmst du ein kleines Mini ITX Mainboard mit GiG Ports steckst ggf. noch welche zu, stechst einen Flash Adapter rein und betreibst die pfSense dadrauf.

Wenn die nur Internet Traffic segmentieren soll (Gast Hotspot usw.) reichen die 100 Mbit allemal wennd ein Internet Zugang auch nicht schneller als 100 Mbit ist !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

findest du weitere Alternativen.

Firewallalternative: Mikrotik 750G

Sonnst nimmst du ein kleines Mini ITX Mainboard mit GiG Ports steckst ggf. noch welche zu, stechst einen Flash Adapter rein und betreibst die pfSense dadrauf.

Wenn die nur Internet Traffic segmentieren soll (Gast Hotspot usw.) reichen die 100 Mbit allemal wennd ein Internet Zugang auch nicht schneller als 100 Mbit ist !

Oha...lang ist her und da müssen wir uns erstmal wieder mühsam erinnern... Folgende Fragen:

Also nochmal die Details bitte auffrischen..

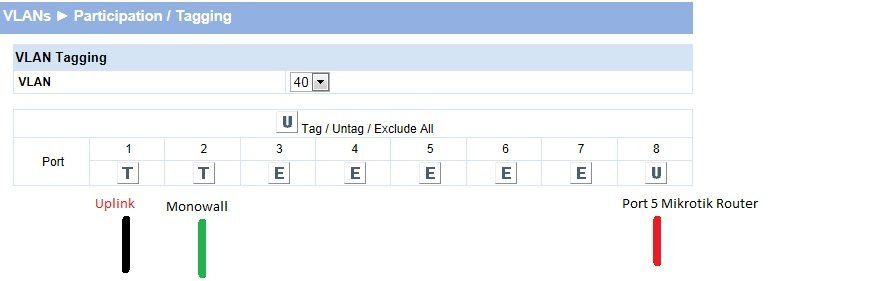

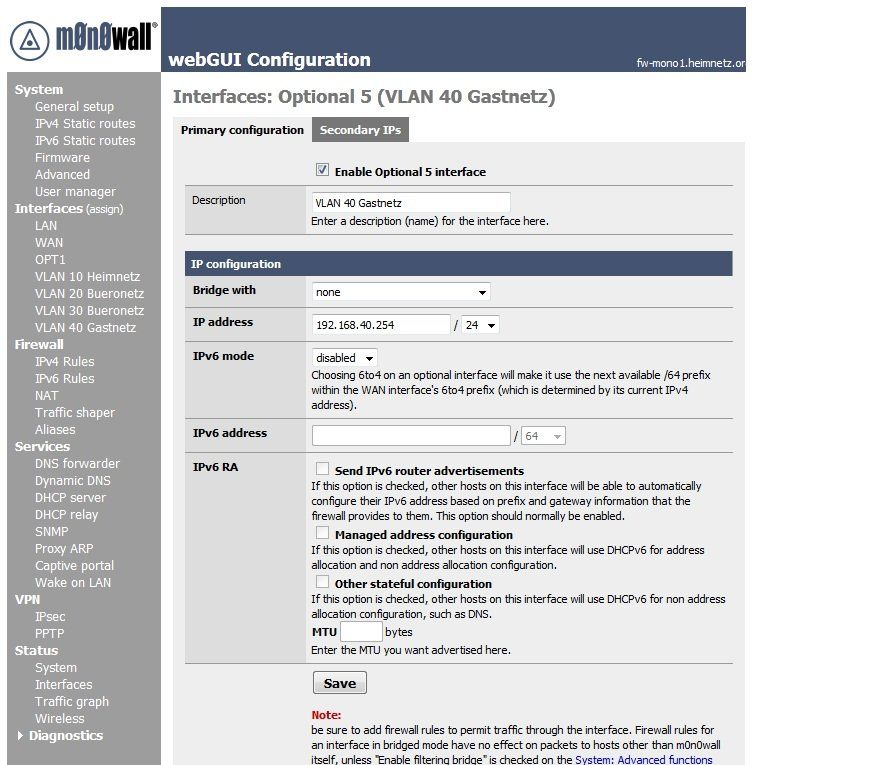

- Welches ist das Basis Interface in der Monowall auf dem die VLAN Interfaces aufsetzen ? LAN oder OPT1 , der Screenshot fehlte !

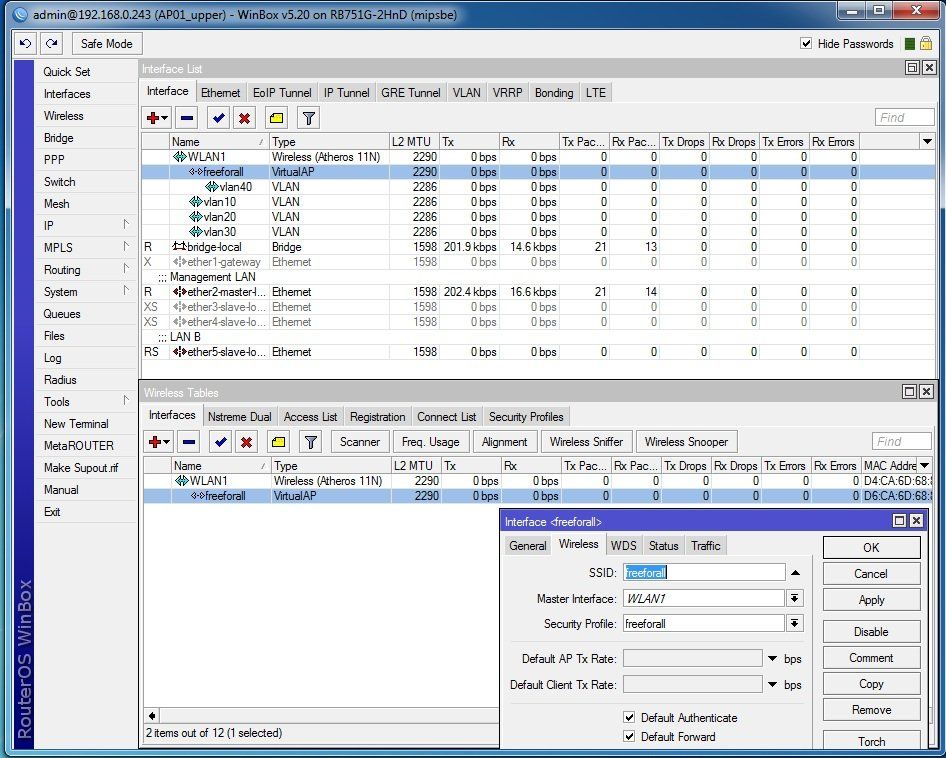

- Der Mikrotik ist ein reicher Accesspoint, richtig ? Hier musst du also nur die SSIDs den Tagged VLANs zuweisen wie im Tutorial beschrieben, stimmt das so ?

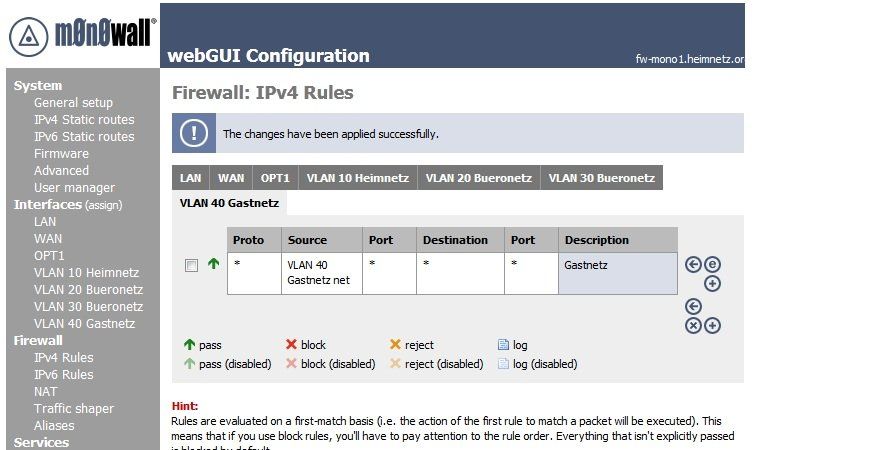

- freeforall ist die SSID um die es geht. Diese soll im VLAN40 über ether5 im LAN B sämtliche VLANs zum AP bringen, später auch VLAN 10 - 40.

Also nochmal die Details bitte auffrischen..

Bei einem Multi SSID Accesspoint ist das so, das jeder SSID (also WLAN Name) im Setup fest einen VLAN ID zugewiesen wird.

Jeder Traffic von diesen WLANs wird dann entsprechend mit der VLAN ID getagged, damit der Switch bei den ankommenden Paketen anhand der VLAN ID den Traffic wieder sauber den entsprechenden VLANs zuordnen kann ! Wie sollte er es denn auch sonst können ???

Folglich kommt also alles an einen Port raus getagged mit der zum WLAN korrespondierenden VLAN ID !

Logischerweise ist der Port an dem der Accesspoint dann hängt am Switch auch getagged in allen diesen VLANs...klar !

Hast du das nicht gemacht hast du dann da natürlich einen Fehler ! Siehe auch Tutorial wo diese eindeutig erklärt ist (...wenn man denn Willens ist zu lesen ?!)

So einfach ist das.

"Glauben" ist in der IT nie gut daran scheitern fast alle Projekte die auf Annahmen basieren.

Du bist also richtig davor... Factory Reset und dann erst überlegen und dann konfigurieren ! So wird es klappen !

Jeder Traffic von diesen WLANs wird dann entsprechend mit der VLAN ID getagged, damit der Switch bei den ankommenden Paketen anhand der VLAN ID den Traffic wieder sauber den entsprechenden VLANs zuordnen kann ! Wie sollte er es denn auch sonst können ???

Folglich kommt also alles an einen Port raus getagged mit der zum WLAN korrespondierenden VLAN ID !

Logischerweise ist der Port an dem der Accesspoint dann hängt am Switch auch getagged in allen diesen VLANs...klar !

Hast du das nicht gemacht hast du dann da natürlich einen Fehler ! Siehe auch Tutorial wo diese eindeutig erklärt ist (...wenn man denn Willens ist zu lesen ?!)

So einfach ist das.

"Glauben" ist in der IT nie gut daran scheitern fast alle Projekte die auf Annahmen basieren.

Du bist also richtig davor... Factory Reset und dann erst überlegen und dann konfigurieren ! So wird es klappen !