HomeOffice mit Domäne einrichten

Hallo @ All

Ich bin eher ein Noob was Domains, Netzwerke usw. angeht, möchte aber mein Heim-Netzwerk von WorkGroup auf Domain umstellen.

Warum? Ich wohne in einer größeren Siedlung mit vielen WLANs und hatte seit die WPA2-Lücke bekannt wurde bereits 2 "Einbrüche" in meine Netzwerk (unbekannte Clients, in der DHCP-List des Routers usw. ungewöhnlich hoher Trafik im Netwerk in Richtung "Draußen",...).

Ich möchte nun für etwas mehr Sicherheit sorgen und dachte mir, dass es sinnvoll wäre mein Netzwerk über einen DC in einem eigenen Subnet zu verwalten. Der Gedanke dahinter ist, dass jemand der Im Netzwerk ist, als weitere Hürde Domain-Member werden muss bevor er/sie was anstellen kann.

Dem steht nur 1 Problem im Weg: Absolut 0 Plan

Was habe ich und was möchte ich tun:

Meine Ausgangs-Situation:

Die gewünschte Situation:

Jetzt die Große Frage: Wie gehe ich das am Besten an? Hat Jemand vielleicht den ultimativen Tipp?

Für Vorschläge und Tipps die mich der Lösung näher bringen wäre ich sehr Dankbar!

Beste Grüße!

Mayho

Ich bin eher ein Noob was Domains, Netzwerke usw. angeht, möchte aber mein Heim-Netzwerk von WorkGroup auf Domain umstellen.

Warum? Ich wohne in einer größeren Siedlung mit vielen WLANs und hatte seit die WPA2-Lücke bekannt wurde bereits 2 "Einbrüche" in meine Netzwerk (unbekannte Clients, in der DHCP-List des Routers usw. ungewöhnlich hoher Trafik im Netwerk in Richtung "Draußen",...).

Ich möchte nun für etwas mehr Sicherheit sorgen und dachte mir, dass es sinnvoll wäre mein Netzwerk über einen DC in einem eigenen Subnet zu verwalten. Der Gedanke dahinter ist, dass jemand der Im Netzwerk ist, als weitere Hürde Domain-Member werden muss bevor er/sie was anstellen kann.

Dem steht nur 1 Problem im Weg: Absolut 0 Plan

Was habe ich und was möchte ich tun:

Meine Ausgangs-Situation:

- Ich habe das Modem meines ISP für Internet

- Dahinter ein Router (mit WPA2-secured WLAN)

- Am Router hängen sämtliche Clients (nur Windows-Rechner) und Devices (Mobil-Telefon usw.) per WorkGroup

- der Routers ist gleichzeitig DHCP und Gateway nach Draußen

- Ein Microserver Gen8 als NAS für Filme usw.

- Fernseher und Sound-Anlage sind ebenfalls per LAN bzw. WLAN eingebunden.

Die gewünschte Situation:

- Der Microserver soll zukünftig als DC und File-Server fungieren (Server 2016). Sozusagen ein erweitertes NAS.

- DHCP soll am DC erfolgen für alle Windows-Clients, sprich: die sollen in die Domain.

- Die Mobile-Devices und jene die mit Domain nichts am Hut haben (Sound-Anlage, Fernseher, Handy) sollen...ja was eigentlich?

- Die notwendige IP vom Router bekommen ?? oder von DC ??

- Zugriff auf die Shares für Fernseher und Sound

- Zugriff auf INet für Fernseher, Sound und Mobiles (Amazon, Spotify, usw.)

- (Optional) DC und Windows-Clients bzw. alle anderen Devices die nicht in die Domain kommen/können, getrennt in eigenen SubNets, aber Zugriff auf Shares

Jetzt die Große Frage: Wie gehe ich das am Besten an? Hat Jemand vielleicht den ultimativen Tipp?

Für Vorschläge und Tipps die mich der Lösung näher bringen wäre ich sehr Dankbar!

Beste Grüße!

Mayho

Please also mark the comments that contributed to the solution of the article

Content-Key: 356772

Url: https://administrator.de/contentid/356772

Printed on: April 24, 2024 at 19:04 o'clock

10 Comments

Latest comment

Hallo Mayho,

ob eine Domain deine Sicherheitsprobleme löst, würde ich aktuell mal bezweifeln.

Vielmehr würde ich in deiner Situation über eine vernünftige Firewall nachdenken. Nachgelagert dein NAS und entsprechend gepflegte Accesspoints.

Als Beispiele würde ich pfsense für die Firewall und Ubiquiti/Mikrotik für Accesspoints empfehlen. Da gibt es auch die passenden Switche für und die Komponenten lassen sich gesammelt in einer Managementumgebung verwalten und werden mit Firmwareupdates versorgt.

Lies dir was über Firewallregeln, Subnetting, Mac Adressenfilter, DHCP Whitelisting etc an. Das wird dir eher helfen, als dein Vorhaben.

Viele Grüße

T

ob eine Domain deine Sicherheitsprobleme löst, würde ich aktuell mal bezweifeln.

Vielmehr würde ich in deiner Situation über eine vernünftige Firewall nachdenken. Nachgelagert dein NAS und entsprechend gepflegte Accesspoints.

Als Beispiele würde ich pfsense für die Firewall und Ubiquiti/Mikrotik für Accesspoints empfehlen. Da gibt es auch die passenden Switche für und die Komponenten lassen sich gesammelt in einer Managementumgebung verwalten und werden mit Firmwareupdates versorgt.

Lies dir was über Firewallregeln, Subnetting, Mac Adressenfilter, DHCP Whitelisting etc an. Das wird dir eher helfen, als dein Vorhaben.

Viele Grüße

T

Grüß Dich! Die Farge die ich mir stelle ist jedoch was dir die Windows-Domäne an mehr Nutzen bzgl. der Sicherheit bringen soll... Die Einbrüche ins WLAN laufen quasi noch auf Layer1 (Wenn man das beim WLAN so nennen kann...). Das heißt also jemand geht direkt in die Verschlüsselungsaushandlung des WPA2 hinnein und manipuliert diese. Auf diesem weg ist es dann auf Layer2 möglich von den involvierten Netzwerkschnittstellen (WLAN-Client, Access-Point) darüberlaufende Daten mitzuschneiden. Auch die Vergabe der IP-Adressen deines DHCP-Servers hat nichts mit irgendwelchen Domänen-Benutzern zutun. Um Zugriffe in deinem internen Netzwerk auf bestimmte ressourcen wie Server usw. abzusichern verwendest du ja dann die Benutzerkonten. Da sind wir dann schon wieder bei Layer7 - Der Anwendungsschicht. Auch ein WPA2-Enterprise (RADIUS - 802.1x) abgesichertes Netzwerk kann auf Grundlage von dem verwendeten WPA2-Standard Angriffsziel werden und theoretisch gehackt werden. Du kannst aber auf Layer2 und 3 mehr Sicherheit schaffen indem Du nur an bekannte MAC-Adressen IPs verteilst und auch nur bekannte MAC-Adressen überhaupt über ein Netzwerkinterface kommunizieren lässt. Hier würde es sinn machen mit einem etwas besseren Router/Firewall zuhause Netzwerkbereiche zu segmentieren in Subnetze. Naja und über das Routing-Interface des Gateways dürfen eben nur vom DHCP zugewiesene IPs kommunizieren und auch nur MAC-Adressen kommunizieren welche in Verbindung mit dem vergebenen DHCP-Lease stehen...

Grüße!

Benjamin

Grüße!

Benjamin

@Tezzla:

Genauso schaut es aus!

@mayho33:

Was Du mit deinem WLAN für mehr Sicherheit anstellen kannst:

- Versteckte SSID

- MAC-Adressen-Filter im Access-Point

- IPs nur an bekannte MAC-Adressen

- Extra Subnet fürs WLAN

- Firewalling zu anderen Netzwerken

- Nur MAC-Adressen, die erfolgreich ein DHCP-Lease erhalten haben (Also bekannt sind) dürfen über das Routing-Interface der Firewall hinaus kommunizieren

- Die Signalstärke des APs herabsetzen und weitestgehend auf die eigenen 4 Wände begrenzen

- Firmwareupdates auf deinen Netzwerkkomponenten (Vor allem der AP)

Viel mehr wirdnicht möglich sein. Aber das ist schon eine ganze Menge...

Gruß

Benjamin

Genauso schaut es aus!

@mayho33:

Was Du mit deinem WLAN für mehr Sicherheit anstellen kannst:

- Versteckte SSID

- MAC-Adressen-Filter im Access-Point

- IPs nur an bekannte MAC-Adressen

- Extra Subnet fürs WLAN

- Firewalling zu anderen Netzwerken

- Nur MAC-Adressen, die erfolgreich ein DHCP-Lease erhalten haben (Also bekannt sind) dürfen über das Routing-Interface der Firewall hinaus kommunizieren

- Die Signalstärke des APs herabsetzen und weitestgehend auf die eigenen 4 Wände begrenzen

- Firmwareupdates auf deinen Netzwerkkomponenten (Vor allem der AP)

Viel mehr wirdnicht möglich sein. Aber das ist schon eine ganze Menge...

Gruß

Benjamin

Halloele,

1. Kein Wifi nutzen. Sprich alle Geraete die per Strippe erreicht werden koennen an Strippe.

2. Wenn doch Wifi noetig halt nur per besserer Authentifizierung wie WPA2. Stichwort Radius.

Den Rest was Du vorhast vergiss im Moment. Weil Du hast ja, wie Du selbst sagst...

Vergiss das versteckte WLAN. Ein vernuenftiger "Hacker" findet das in NullKommaNix.

Sorg fuer Sicherheit gegen aussen und lass nicht alles raus von innen. Eine Domaene brauchst Du definitiv nicht.

Schoenes WE.

BFF

1. Kein Wifi nutzen. Sprich alle Geraete die per Strippe erreicht werden koennen an Strippe.

2. Wenn doch Wifi noetig halt nur per besserer Authentifizierung wie WPA2. Stichwort Radius.

Den Rest was Du vorhast vergiss im Moment. Weil Du hast ja, wie Du selbst sagst...

Dem steht nur 1 Problem im Weg: Absolut 0 Plan

Vergiss das versteckte WLAN. Ein vernuenftiger "Hacker" findet das in NullKommaNix.

Sorg fuer Sicherheit gegen aussen und lass nicht alles raus von innen. Eine Domaene brauchst Du definitiv nicht.

Schoenes WE.

BFF

Moin!

Ergänzend zu dem bereits gesagten:

KRACK (und das meinst du wohl mit "WPA-2 Lücke" ermöglicht ausdrücklich NICHT das Auslesen des Keys.

Siehe: https://www.heise.de/security/artikel/KRACK-so-funktioniert-der-Angriff- ...

Das bedeutet, dass dein Router keine Ahnung hat, dass jemand anders auch noch da ist und daher nicht bei den verbundenen Geräten auftauchen kann.

Mach ein Firmwareupdate deines unbekannten Routers, nimm einen neuen sicheren Key (ZumB3spielwaereDieserHierSch0nNichtS0Schl3cht) und entspann dich.

LG

Buc

Ergänzend zu dem bereits gesagten:

KRACK (und das meinst du wohl mit "WPA-2 Lücke" ermöglicht ausdrücklich NICHT das Auslesen des Keys.

Siehe: https://www.heise.de/security/artikel/KRACK-so-funktioniert-der-Angriff- ...

Das bedeutet, dass dein Router keine Ahnung hat, dass jemand anders auch noch da ist und daher nicht bei den verbundenen Geräten auftauchen kann.

Mach ein Firmwareupdate deines unbekannten Routers, nimm einen neuen sicheren Key (ZumB3spielwaereDieserHierSch0nNichtS0Schl3cht) und entspann dich.

LG

Buc

Moin,

das kannst du zwar tun - aber es wird dir nix helfen. Wenn du mit Kopfschmerzen zum Doc gehst - nun, der kann dir auch das Bein ohne Betäubung absägen. Die Kopfschmerzen wirst du dann auch nicht mehr merken, keine Sorge!

Dein Problem ist doch das dein WLAN ungesichert ist. Erste Sache die du machen kannst: Schalte einfach mal deine SSID vom Broadcast ab. Deine Geräte kennen die ja eh bereits (du musst nur ggf. den Haken setzen das die sich auch verbinden wenn das Netzwerk keine SSID sendet). Das ist für jemanden der sich auskennt immer noch keine Hürde - für die Kiddys draussen aber schon.

Was du dann machen kannst: Nur deine MAC-Adressen auf die "allow-List" setzen (kannst du normalerweise im AP einstellen). Der Rest darf gar nicht an den AP ran - egal welches Passwort. Auch das ist für jemanden der sich auskennt kein Problem - aber auch da werden die meisten Kiddys bereits scheitern.

Wenn du beides gemacht hast sollte bereits Ruhe sein. Wenn du dann noch was hast dann ist das doch schon recht gezielt. Hier würde dann ein AP helfen der seine Sendeleistung einstellen kann. Meine APs sind z.B. so runtergeregelt das ich dir das Passwort direkt ins Fenster legen könnte, es würde dir nicht helfen. Denn die Sendeleistung ist so eingestellt das es in der Wohnung reicht aber eben der Router gar nicht genug Sendeleistung hat um bis zur Strasse zu kommen. DA musst du dann schon mit sehr speziellen Equipment kommen um das zu umgehen - das wird keiner machen um 5 Min irgendwas runterzuladen... Mit dem Standard-Equipment (Laptop, Mobiltelefon,...) sind da die WPA-Lücken egal weil du eben nix empfangen kannst.

das kannst du zwar tun - aber es wird dir nix helfen. Wenn du mit Kopfschmerzen zum Doc gehst - nun, der kann dir auch das Bein ohne Betäubung absägen. Die Kopfschmerzen wirst du dann auch nicht mehr merken, keine Sorge!

Dein Problem ist doch das dein WLAN ungesichert ist. Erste Sache die du machen kannst: Schalte einfach mal deine SSID vom Broadcast ab. Deine Geräte kennen die ja eh bereits (du musst nur ggf. den Haken setzen das die sich auch verbinden wenn das Netzwerk keine SSID sendet). Das ist für jemanden der sich auskennt immer noch keine Hürde - für die Kiddys draussen aber schon.

Was du dann machen kannst: Nur deine MAC-Adressen auf die "allow-List" setzen (kannst du normalerweise im AP einstellen). Der Rest darf gar nicht an den AP ran - egal welches Passwort. Auch das ist für jemanden der sich auskennt kein Problem - aber auch da werden die meisten Kiddys bereits scheitern.

Wenn du beides gemacht hast sollte bereits Ruhe sein. Wenn du dann noch was hast dann ist das doch schon recht gezielt. Hier würde dann ein AP helfen der seine Sendeleistung einstellen kann. Meine APs sind z.B. so runtergeregelt das ich dir das Passwort direkt ins Fenster legen könnte, es würde dir nicht helfen. Denn die Sendeleistung ist so eingestellt das es in der Wohnung reicht aber eben der Router gar nicht genug Sendeleistung hat um bis zur Strasse zu kommen. DA musst du dann schon mit sehr speziellen Equipment kommen um das zu umgehen - das wird keiner machen um 5 Min irgendwas runterzuladen... Mit dem Standard-Equipment (Laptop, Mobiltelefon,...) sind da die WPA-Lücken egal weil du eben nix empfangen kannst.

Also als erstes muss ich sagen, dass es mir komisch erscheint, dass mit eingeschaltetem MAC-Filter überhaupt jemand in dein WLAN kommt. Das einzige was ich mir vorstellen könnte ist, dass jemand diese WPA2-Lücke angewendet hat und diesen Key-Exchange durchgeführt hat (Wobei wir bei diesem Punkt dazu kommen, dass es vollkommen egal ist wie sicher und lang dein WPA2-Key ist. Es spielt sicherheitstechnisch bzgl. der Lücke nichts zur Sache).

Angenommen jetzt hat der jenige theoretisch einen Key mit dem er sich gegenüber deinem AP authorisieren/authetifizieren kann, dann kann er sich trotzdessen noch nicht verbinden, da der MAC-Adressen-Filter greift. Ob es anschließend nun theoretisch möglich wäre auf dieser Grundlage den Netzwerktraffic mit zu sniffen um aus der Kommunikation MAC-Adressen raus zu lesen welche authorisiert sind sich mit dem AP zu verbinden weiß ich nicht. Ich bin zwar IT-Admin aber kein Security-Exterte. Da müsste ich mich jetzt auch erst belesen. Angenommen jetzt hat er eine MAC-Adresse dann müsste er die MAC-Adresse seiner WLAN-Karte gegen diese austauschen um tatsächlichen Netzwerkzugriff zu erlangen (Auch auf Layer3, da er sich jetzt eine IP-Adresse beziehen kann). Dieser Fakt erklärt aber trotzdem nicht weshalb in Deinem Netzwerk scheinbar unbekannte Geräte aufgetaucht sind. Denn würde er so vorgehen wäre es ein bekanntes Gerät und dir wäre es nocht nicht mal aufgefallen, da alles mit deiner Trusted-Konfig übereinstimmt...

Wenn er soweit gekommen ist dann bräuchte er jetzt noch Login-Informationen bzgl. deiner Ressourcen, die hinter dem Router bzw. in Deinem Heimnetzwerk liegen. Jetz kommt der Punkt an dem er seine Hacking-Kenntnisse weiter freien lauf lassen muss. Wahrscheinlich würde er jetzt eine Bruteforce-Attacke auf entsprechende Server mit Netzwerkfreigaben und vielleicht auch Netzwerkinfrastruktur-Geräte laufen lassen, damit er Zugriff auf Daten bekommt. Es gibt sicher auch noch andere Möglichkeiten um Benutzerzugangsdaten hacken zu können. Das Ding ist sicher ist das alles irgendwie möglich wenn man die Zeit dazu hat sich damit zu beschäftigen und der jenige tatsächlich ein Angriffsziel wäre... Du solltest Dir aber auch die Frage stellen ob die aufgetauchten DHCP-Leases nicht möglicherweise aus einer Fehlkonfiguration rühren oder etwas stattfindet, das Du schlicht und einfach vergessen hast oder nicht dokumentiert ist.

Bzgl. Domäne oder nicht Domäne...

Ich glaube trotzdem nicht, dass Du hier ein mehr an Sicherheit erreichst aber ich weiß es letztlich trotzdem nicht genau... Weil ich nicht sagen kann wie sich mögliche Angriffsszenarien bzw. lokaler Benutzer und Domänen-Benutzer unterscheiden würden... Aus der kalten heraus würde ich sagen: beides würde am Ende via Bruteforce und dem einberechnen der Dummheit des Menschen geknackt werden. Das heißt also bekannte Schemen, nach denen Menschen häufig Kennwörter wählen, in Kombination mit Sonderzeichen und ähnlichen Dingen könnten Bruteforce-mäßig und automatisiert durchprobiert werden. Ansonsten wäre vllt. noch eine Sicherheitskücke im Protokoll hilfreich, die man ausnutzen kann. Ob es derzeit eine gibt weiß ich ebenfalls nicht.

Was ich Dir damit sagen will ist, dass du gute Kennwörter vergeben solltest, die auch automatisiert so schnell nicht dechiffrierbar bzw. erratbar sind.

Bzgl. Router/Firewall...

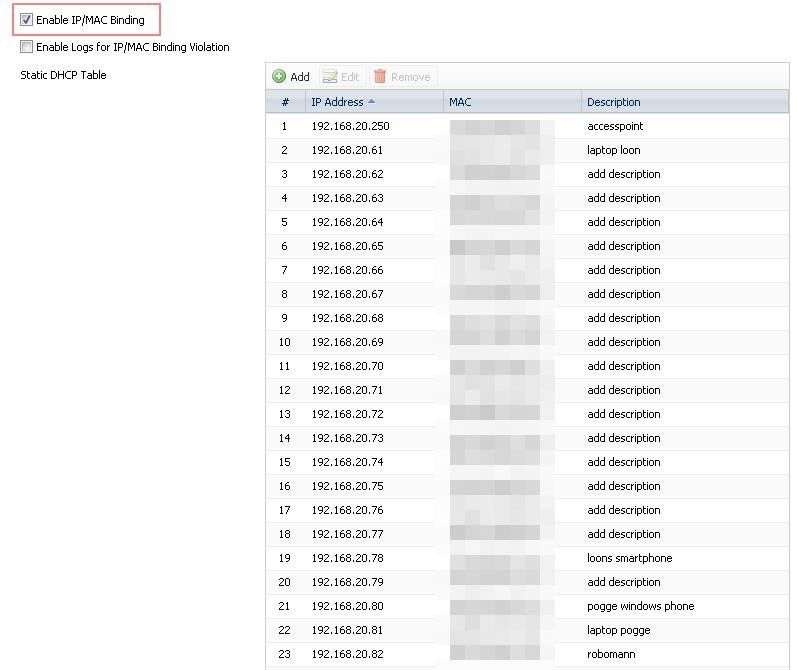

Ja es geht hier um eine Hardware-Firewall. Ich setze bei mir Zuhause z.B. eine Zyxel USG 110 ein. Hier kann ich beliebig unterschiedliche Subnetze anlegen welche ich an VLAN-Interfaces oder native-Interfaces binde. Auf jedem Interface (Welches letztlich auch gleichleitig das Routing-Interface für das dahinterliegende Netz ist) habe ich die möglichkeit einen DHCP-Server anzulegen und nur an MAC-Adressen IPs zu verteilen, die ich eingetragen habe. Desweiteren gibt es das Sicherheitsfeature: "Enable IP-MAC-Binding". Das bedeutet, dass wenn ein Client im Netzwerk, welches dort dran hängt eine gültige IP aus diesem Segment hat und diese IP Firewallseitig sogar durchgelasen werden würde in andere Netzwerke, würde die Kommunikation trotzdem nochmal auf Grundlage der MAC-Adresse des Clients geprüft werden. Wenn jetzt also die IP zum Netzbereich passt und die Firewall für diese IP irgendwohin offen ist kann der Client trotzdem nicht durch das Routing-Interface kommunizieren weil sich diese IP/MAC-Kombi dieses Clients nirgends mit einer in der DHCP-Liste eingetragegen IP/MAC-Kombi gleicht.

Ich lasse aus meinem WLAN-Subnet, welches neben den ganzen anderen Sicherheitsvorkehrungen auch diese besitzt, nur sehr ausgewählten Traffic in andere Netze (z.B. LAN oder Internet, etc...).

Ich hoffe Dies hilft dir erstmal weiter...

Auf meinem Bild siehst Du nochmal was ich mit "IP-MAC-Binding" meine...

Grüße

Benjamin

Angenommen jetzt hat der jenige theoretisch einen Key mit dem er sich gegenüber deinem AP authorisieren/authetifizieren kann, dann kann er sich trotzdessen noch nicht verbinden, da der MAC-Adressen-Filter greift. Ob es anschließend nun theoretisch möglich wäre auf dieser Grundlage den Netzwerktraffic mit zu sniffen um aus der Kommunikation MAC-Adressen raus zu lesen welche authorisiert sind sich mit dem AP zu verbinden weiß ich nicht. Ich bin zwar IT-Admin aber kein Security-Exterte. Da müsste ich mich jetzt auch erst belesen. Angenommen jetzt hat er eine MAC-Adresse dann müsste er die MAC-Adresse seiner WLAN-Karte gegen diese austauschen um tatsächlichen Netzwerkzugriff zu erlangen (Auch auf Layer3, da er sich jetzt eine IP-Adresse beziehen kann). Dieser Fakt erklärt aber trotzdem nicht weshalb in Deinem Netzwerk scheinbar unbekannte Geräte aufgetaucht sind. Denn würde er so vorgehen wäre es ein bekanntes Gerät und dir wäre es nocht nicht mal aufgefallen, da alles mit deiner Trusted-Konfig übereinstimmt...

Wenn er soweit gekommen ist dann bräuchte er jetzt noch Login-Informationen bzgl. deiner Ressourcen, die hinter dem Router bzw. in Deinem Heimnetzwerk liegen. Jetz kommt der Punkt an dem er seine Hacking-Kenntnisse weiter freien lauf lassen muss. Wahrscheinlich würde er jetzt eine Bruteforce-Attacke auf entsprechende Server mit Netzwerkfreigaben und vielleicht auch Netzwerkinfrastruktur-Geräte laufen lassen, damit er Zugriff auf Daten bekommt. Es gibt sicher auch noch andere Möglichkeiten um Benutzerzugangsdaten hacken zu können. Das Ding ist sicher ist das alles irgendwie möglich wenn man die Zeit dazu hat sich damit zu beschäftigen und der jenige tatsächlich ein Angriffsziel wäre... Du solltest Dir aber auch die Frage stellen ob die aufgetauchten DHCP-Leases nicht möglicherweise aus einer Fehlkonfiguration rühren oder etwas stattfindet, das Du schlicht und einfach vergessen hast oder nicht dokumentiert ist.

Bzgl. Domäne oder nicht Domäne...

Ich glaube trotzdem nicht, dass Du hier ein mehr an Sicherheit erreichst aber ich weiß es letztlich trotzdem nicht genau... Weil ich nicht sagen kann wie sich mögliche Angriffsszenarien bzw. lokaler Benutzer und Domänen-Benutzer unterscheiden würden... Aus der kalten heraus würde ich sagen: beides würde am Ende via Bruteforce und dem einberechnen der Dummheit des Menschen geknackt werden. Das heißt also bekannte Schemen, nach denen Menschen häufig Kennwörter wählen, in Kombination mit Sonderzeichen und ähnlichen Dingen könnten Bruteforce-mäßig und automatisiert durchprobiert werden. Ansonsten wäre vllt. noch eine Sicherheitskücke im Protokoll hilfreich, die man ausnutzen kann. Ob es derzeit eine gibt weiß ich ebenfalls nicht.

Was ich Dir damit sagen will ist, dass du gute Kennwörter vergeben solltest, die auch automatisiert so schnell nicht dechiffrierbar bzw. erratbar sind.

Bzgl. Router/Firewall...

Ja es geht hier um eine Hardware-Firewall. Ich setze bei mir Zuhause z.B. eine Zyxel USG 110 ein. Hier kann ich beliebig unterschiedliche Subnetze anlegen welche ich an VLAN-Interfaces oder native-Interfaces binde. Auf jedem Interface (Welches letztlich auch gleichleitig das Routing-Interface für das dahinterliegende Netz ist) habe ich die möglichkeit einen DHCP-Server anzulegen und nur an MAC-Adressen IPs zu verteilen, die ich eingetragen habe. Desweiteren gibt es das Sicherheitsfeature: "Enable IP-MAC-Binding". Das bedeutet, dass wenn ein Client im Netzwerk, welches dort dran hängt eine gültige IP aus diesem Segment hat und diese IP Firewallseitig sogar durchgelasen werden würde in andere Netzwerke, würde die Kommunikation trotzdem nochmal auf Grundlage der MAC-Adresse des Clients geprüft werden. Wenn jetzt also die IP zum Netzbereich passt und die Firewall für diese IP irgendwohin offen ist kann der Client trotzdem nicht durch das Routing-Interface kommunizieren weil sich diese IP/MAC-Kombi dieses Clients nirgends mit einer in der DHCP-Liste eingetragegen IP/MAC-Kombi gleicht.

Ich lasse aus meinem WLAN-Subnet, welches neben den ganzen anderen Sicherheitsvorkehrungen auch diese besitzt, nur sehr ausgewählten Traffic in andere Netze (z.B. LAN oder Internet, etc...).

Ich hoffe Dies hilft dir erstmal weiter...

Auf meinem Bild siehst Du nochmal was ich mit "IP-MAC-Binding" meine...

Grüße

Benjamin

Was immer da bei dir los war, an KRACK lag das nicht.

"Durch das Mitschneiden von übertragenen Daten können Angreifer unter Umständen auch Verbindungen kapern (etwa über abgefangene TCP Sequenznummern). Eine aktive Teilnahme am WPA2-gesicherten WLAN erreichen sie jedoch nicht; insbesondere können sie via KRACK nicht das WLAN-Passwort knacken."

https://www.heise.de/security/meldung/Die-KRACK-Attacke-Gefahr-und-Schut ...

Trotzdem... Wenn ich im "Router" bin, bekomme ich meine IP. Egal ob vom "Router" (integriertem DHCP-Server) oder vom DHCP-Server auf dem DC. (Oder vom DHCP-Server auf dem NAS oder...)

Dein MAC-Filter macht das hier oder dort. Egal.

Da ein MAC-Filter aber nur gegen zufällige Attacken hilft, halten viele ihn für nutzlos.

Trotzdem ist dein "Rundumschlag" ja letztlich erfolgversprechend. Sollte nun Ruhe sein.

Auche in schönes langes Wo-E.!

Buc

"Durch das Mitschneiden von übertragenen Daten können Angreifer unter Umständen auch Verbindungen kapern (etwa über abgefangene TCP Sequenznummern). Eine aktive Teilnahme am WPA2-gesicherten WLAN erreichen sie jedoch nicht; insbesondere können sie via KRACK nicht das WLAN-Passwort knacken."

https://www.heise.de/security/meldung/Die-KRACK-Attacke-Gefahr-und-Schut ...

Trotzdem... Wenn ich im "Router" bin, bekomme ich meine IP. Egal ob vom "Router" (integriertem DHCP-Server) oder vom DHCP-Server auf dem DC. (Oder vom DHCP-Server auf dem NAS oder...)

Dein MAC-Filter macht das hier oder dort. Egal.

Da ein MAC-Filter aber nur gegen zufällige Attacken hilft, halten viele ihn für nutzlos.

Trotzdem ist dein "Rundumschlag" ja letztlich erfolgversprechend. Sollte nun Ruhe sein.

Auche in schönes langes Wo-E.!

Buc