HP 2920 - Draytek AP VLAN Einstellungen

Guten Morgen miteinander,

ich habe hier folgendes Szenario:

Mittelständischer Betrieb mit 40 Arbeitsplätzen, angebunden mir einem LANCOM 1761EF+ an das Internet 100MBit VDSL.

Der LANCOM erzeugt an LAN1-3 ein Netzwerk 192.168.2.x, an LAN4 einen Public Spot mit 192.168.0.x, bei beiden DHCP aktiviert funktionsfähig.

An LAN 1 hängt intern ein CISCO Router , der das Interne Netzwerk 10.x.x.x/27 via VPN durch das Internet tunnelt,

An LAN2 & LAN3 hängen zwei Server 192.168.2.249/24 und 192.168.2.248/24 als externe verwaltugnsinterfaces.

Das interne Netzwerk besteht aus einem Stack von 2x 2920-48G und 1 x 2920-24G-PoE, die als Stack geschaltet sind. Beide Server sind mit jeweils 2xi350 1000FDx karten via LACP an jeweils einen der 48G Switches angeschlossen.

auf dem 24G-PoE sind 9 AP angeschlossen , 1x Draytek AP800, 6x Draytek AP900 und 2x TP-Link Auranet EAP330 die via 802.1x auf einen Radius Server zugreifen. Alle Ports des 24-G sind auf "untagged " gesetzt.

Bis hierhin ist alles ok , es läuft so wie es sein soll.

Ich habe die 2920 auf die aktuelle FW gestellt , STP als MSTP aktiviert und der als Zeitserver SNTP einen der Windows Server gewählt , aus das funktioniert. Nun zu meiner Frage , weil alle bisherigen Versuche , es zu konfigurieren fehlschlugen.

Ziel : an alle AP sollen neben dem jetzt verwendeten 802.1x WLAN zwei weitere WLAN erscheinen

1.) ein WLAN 192.168.2.x aus dem LANCOM , mir einem Kabel aus dem LANCOM in den 24G-PoE switch , als zweite SSID auf den Drayteks

2.) der Public Spot aus dem LANCOM LAN4 mit einem Kabel in den 24G-PoE, isoliert von allen anderen Netzwerken als dritte SSID auf die AP

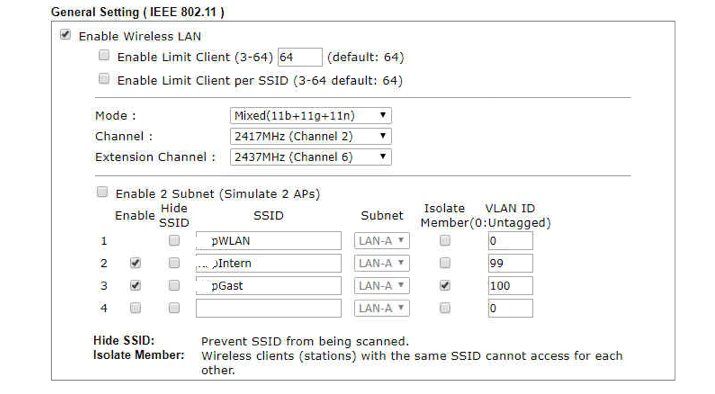

Hier die Settings wie ich es mir vorstelle am Draytek:

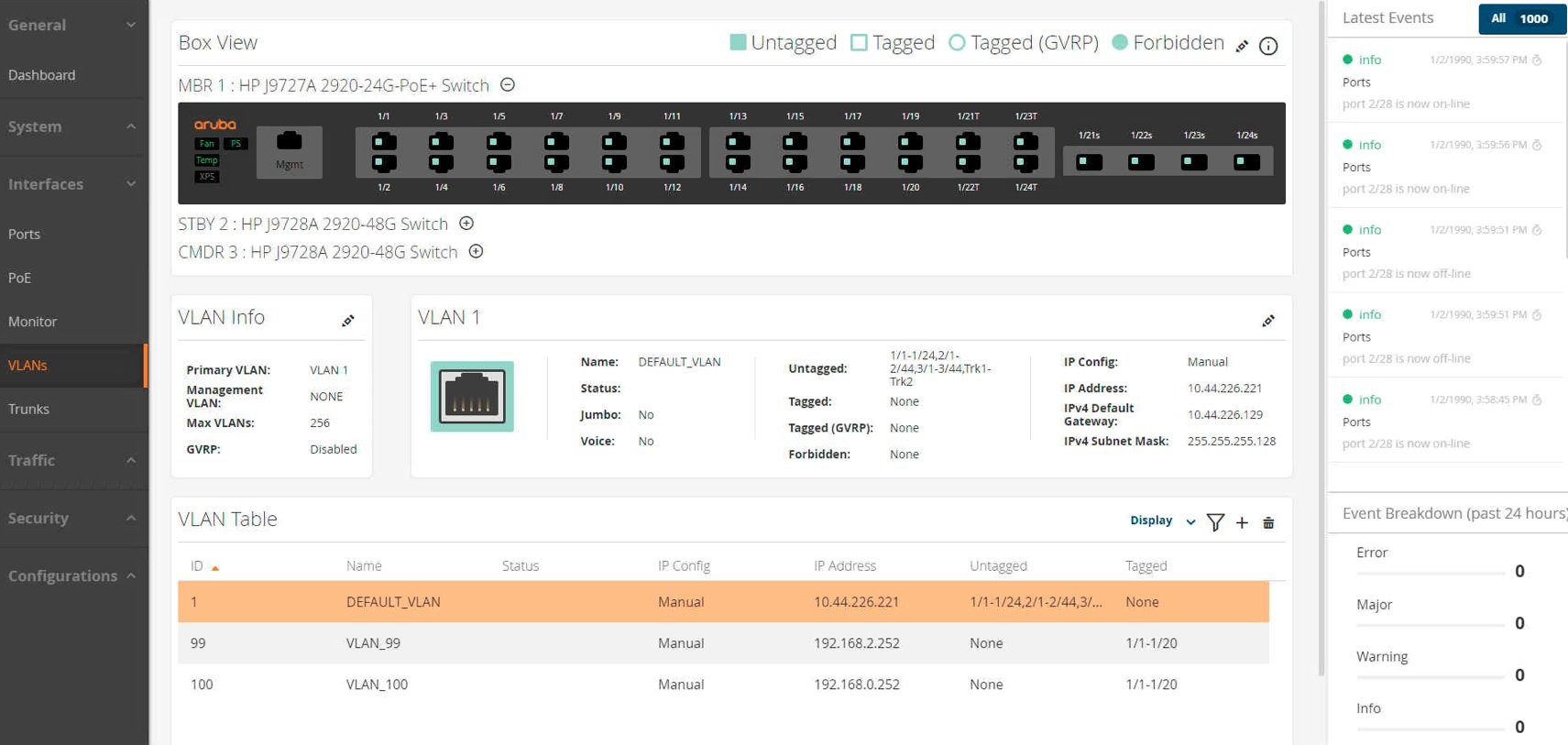

Nur am HP komme ich nicht weiter , weil keine der von mir gewählten settings geht , hier die aktuelle Einstellung

vielleicht kann mir mal einer einen Tip geben , ich steh da ein wenig auf dem Schlauch

Danke Nils

ich habe hier folgendes Szenario:

Mittelständischer Betrieb mit 40 Arbeitsplätzen, angebunden mir einem LANCOM 1761EF+ an das Internet 100MBit VDSL.

Der LANCOM erzeugt an LAN1-3 ein Netzwerk 192.168.2.x, an LAN4 einen Public Spot mit 192.168.0.x, bei beiden DHCP aktiviert funktionsfähig.

An LAN 1 hängt intern ein CISCO Router , der das Interne Netzwerk 10.x.x.x/27 via VPN durch das Internet tunnelt,

An LAN2 & LAN3 hängen zwei Server 192.168.2.249/24 und 192.168.2.248/24 als externe verwaltugnsinterfaces.

Das interne Netzwerk besteht aus einem Stack von 2x 2920-48G und 1 x 2920-24G-PoE, die als Stack geschaltet sind. Beide Server sind mit jeweils 2xi350 1000FDx karten via LACP an jeweils einen der 48G Switches angeschlossen.

auf dem 24G-PoE sind 9 AP angeschlossen , 1x Draytek AP800, 6x Draytek AP900 und 2x TP-Link Auranet EAP330 die via 802.1x auf einen Radius Server zugreifen. Alle Ports des 24-G sind auf "untagged " gesetzt.

Bis hierhin ist alles ok , es läuft so wie es sein soll.

Ich habe die 2920 auf die aktuelle FW gestellt , STP als MSTP aktiviert und der als Zeitserver SNTP einen der Windows Server gewählt , aus das funktioniert. Nun zu meiner Frage , weil alle bisherigen Versuche , es zu konfigurieren fehlschlugen.

Ziel : an alle AP sollen neben dem jetzt verwendeten 802.1x WLAN zwei weitere WLAN erscheinen

1.) ein WLAN 192.168.2.x aus dem LANCOM , mir einem Kabel aus dem LANCOM in den 24G-PoE switch , als zweite SSID auf den Drayteks

2.) der Public Spot aus dem LANCOM LAN4 mit einem Kabel in den 24G-PoE, isoliert von allen anderen Netzwerken als dritte SSID auf die AP

Hier die Settings wie ich es mir vorstelle am Draytek:

Nur am HP komme ich nicht weiter , weil keine der von mir gewählten settings geht , hier die aktuelle Einstellung

vielleicht kann mir mal einer einen Tip geben , ich steh da ein wenig auf dem Schlauch

Danke Nils

Please also mark the comments that contributed to the solution of the article

Content-Key: 343042

Url: https://administrator.de/contentid/343042

Printed on: April 26, 2024 at 06:04 o'clock

14 Comments

Latest comment

Die Planung ist etwas durcheinander, ich helf dir auf die Sprünge:

- Du hast aktuell ein WLAN-Netz mit einer SSID, die auf VLAN1 laufen

- Du willst zwei weitere WLAN-Netze mit jeweils einer SSID auf zusätzlichen VLANs bereitstellen

- Da du offensichtlich weder WLAN-Controller, noch homogene WLAN-Hardware hast, kannst du CAPWAP nicht nutzen und musst das über die VLANs regeln

Das heißt, du musst den APs mehrere VLANs mitteilen, welche diese dann aufdröseln und auf die jeweligen SSIDs anwenden.

Folgende Voraussetzungen brauchst du:

- Die jeweiligen Switchports auf dem 24er PoE, an welchen die APs hängen, müssen getagged sein, nicht untagged sein

- Deine APs müssen mit VLANs umgehen und diese auf die jeweiligen SSIDs anwenden können

Wenn du die Switchports nur mit VLAN1 untaggst, bekommen die APs nicht mit, dass du was anderes planst...

Vorher musst du dir aber auch überlegen, über welches VLAN die APs gesteuert werden sollen.

Soll das weiterhin über VLAN 1 passieren, muss der Switchport auf VLAN1 untagged und auf VLAN99 und 100 getagged sein. Vorab muss VLAN1 aber auch native im AP als Management-VLAN hinterlegt sein, sonst kannst du nciht mehr auf den AP zugreifen.

- Du hast aktuell ein WLAN-Netz mit einer SSID, die auf VLAN1 laufen

- Du willst zwei weitere WLAN-Netze mit jeweils einer SSID auf zusätzlichen VLANs bereitstellen

- Da du offensichtlich weder WLAN-Controller, noch homogene WLAN-Hardware hast, kannst du CAPWAP nicht nutzen und musst das über die VLANs regeln

Das heißt, du musst den APs mehrere VLANs mitteilen, welche diese dann aufdröseln und auf die jeweligen SSIDs anwenden.

Folgende Voraussetzungen brauchst du:

- Die jeweiligen Switchports auf dem 24er PoE, an welchen die APs hängen, müssen getagged sein, nicht untagged sein

- Deine APs müssen mit VLANs umgehen und diese auf die jeweiligen SSIDs anwenden können

Wenn du die Switchports nur mit VLAN1 untaggst, bekommen die APs nicht mit, dass du was anderes planst...

Vorher musst du dir aber auch überlegen, über welches VLAN die APs gesteuert werden sollen.

Soll das weiterhin über VLAN 1 passieren, muss der Switchport auf VLAN1 untagged und auf VLAN99 und 100 getagged sein. Vorab muss VLAN1 aber auch native im AP als Management-VLAN hinterlegt sein, sonst kannst du nciht mehr auf den AP zugreifen.

Hallo,

VLAN fähig sein! Mehr braucht es nicht. Da die WLAN APs nicht alle von einem Hersteller sind fällt eine Controller-Lösung

aus und man muss sich eben erkundigen welcher AP was genau anbietet!

Ports in der Regel auf "tagged" gesetzt, aber nur dann!

eigenes VLAN rein fertig?

2.) der Public Spot aus dem LANCOM LAN4 mit einem Kabel in den 24G-PoE, isoliert von allen anderen Netzwerken als dritte SSID auf die AP

Ich würde das wie folgt machen wollen:

- VLAN1 ist das Default VLAN vieler Hersteller und von daher würde ich dort die Finger von lassen wollen.

- 3 VLANs mit eigenem Netzwerk IP Adressbereich anlegen und dann eben jeden eine SSID zuweisen

- Einem VLAN den HotSpot und den anderen den Radius Server zuweisen und fertig

##Grey Gruß

Dobby##

Das interne Netzwerk besteht aus einem Stack von 2x 2920-48G und 1 x 2920-24G-PoE, die als Stack geschaltet sind.

Via SFP Ports oder via Stacking Modul!?Beide Server sind mit jeweils 2xi350 1000FDx karten via LACP an jeweils einen der 48G Switches angeschlossen.

Also jeder Server hat zwei NICs und die sind jeweils an je einem Switch angeschlossen, sprich redundant, richtig?auf dem 24G-PoE sind 9 AP angeschlossen , 1x Draytek AP800, 6x Draytek AP900 und 2x TP-Link Auranet EAP330

die via 802.1x auf einen Radius Server zugreifen.

Die sollten aber alle, und zwar alle neun, zwei Sachen beherrschen, zum Einen Multi-SSID fähig sein und zum anderendie via 802.1x auf einen Radius Server zugreifen.

VLAN fähig sein! Mehr braucht es nicht. Da die WLAN APs nicht alle von einem Hersteller sind fällt eine Controller-Lösung

aus und man muss sich eben erkundigen welcher AP was genau anbietet!

Alle Ports des 24-G sind auf "untagged " gesetzt.

Das wird sich bald ändern denn wenn ein WALN AP zwei SSIDs anbietet und jede in ein eigenes VLAN kommt werden diePorts in der Regel auf "tagged" gesetzt, aber nur dann!

Bis hierhin ist alles ok , es läuft so wie es sein soll.

Ich habe die 2920 auf die aktuelle FW gestellt , STP als MSTP aktiviert und der als Zeitserver SNTP einen der Windows

Server gewählt , aus das funktioniert.

Versuch mal zu schauen ob es dort RSTP für alle gibt!Ich habe die 2920 auf die aktuelle FW gestellt , STP als MSTP aktiviert und der als Zeitserver SNTP einen der Windows

Server gewählt , aus das funktioniert.

Nun zu meiner Frage , weil alle bisherigen Versuche , es zu konfigurieren fehlschlugen.

Ziel : an alle AP sollen neben dem jetzt verwendeten 802.1x WLAN zwei weitere WLAN erscheinen

Also willst Du drei SSIDs per WLAN AP anbieten, richtig?Ziel : an alle AP sollen neben dem jetzt verwendeten 802.1x WLAN zwei weitere WLAN erscheinen

1.) ein WLAN 192.168.2.x aus dem LANCOM , mir einem Kabel aus dem LANCOM in den 24G-PoE switch , als zweite SSID auf den Drayteks

Sollen nicht alle WLAN APs gleich alle drei SSIDs anbieten? Dann bekommt jedes WLAN Netz eine eigene SSID und die kommt in je eineigenes VLAN rein fertig?

2.) der Public Spot aus dem LANCOM LAN4 mit einem Kabel in den 24G-PoE, isoliert von allen anderen Netzwerken als dritte SSID auf die AP

Ich würde das wie folgt machen wollen:

- VLAN1 ist das Default VLAN vieler Hersteller und von daher würde ich dort die Finger von lassen wollen.

- 3 VLANs mit eigenem Netzwerk IP Adressbereich anlegen und dann eben jeden eine SSID zuweisen

- Einem VLAN den HotSpot und den anderen den Radius Server zuweisen und fertig

##Grey Gruß

Dobby##

An LAN 1 hängt intern ein CISCO Router , der das Interne Netzwerk 10.x.x.x/27

Mmmhhh, oben hast du aber noch gesagt das das interne Netzwerk das (Zitat) Der LANCOM erzeugt an LAN1-3 ein Netzwerk 192.168.2.x... ist. Vermutlich also 192.168.2.0 /24 ?!

Was denn nun ??

Oder hat der Cisco in sich noch ein lokales LAN was getrennt ist vom obigen eigentlichen lokalen LAN 192.168.2.0 /24 ?!

Also quasi ein getrenntes LAN im LAN ?

Der Cisco hängt dann mit seinem WAN Port als Router Kaskade im 192.168.2.0 /24 lokalen LAN. Ist das so richtig ?!

Nur um hier dein Design richtig zu verstehen und nicht aneinander vorbeizureden.

Bis hierhin ist alles ok , es läuft so wie es sein soll.

Ist so gesehen ja auch simpler Standard und ein Banalnetz.Um auf den Punkt zu kommen ist dein zu konfigurierendes Design hier exakt im VLAN Tutorial zu finden. Inklusive fertig abzutippender Cisco und auch HP Konfig !

Die Suchfunktion lässt grüßen

Guckst du hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Bzw. für die Details hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

So sieht die Portkonfig für Cisco und HP aus für den Draytek AP jeweils an Port Gig 1. Command Line ist wie immer dein bester Freund:

Cisco:

interface GigabitEthernet0/1

description Tagged Link zum WLAN AP

switchport mode trunk

(switchport trunk encapsulation dot1q)

switchport trunk allow vlan all -->> (oder limitieren auf VLAN 99 und 100)

!

HP:

vlan 1

name "DEFAULT_VLAN"

untagged 1-24

ip address 10.44.226.221 255.255.255.224

exit

vlan 99

name "Intern"

untagged 10-11

tagged 1

exit

vlan 100

name "Gast"

tagged 1

exit

Fertisch...

IP Adressen auf die VLAN Interface sind ausschliesslich nur zu konfigurieren bei den Switches die den Layer 3 Traffic bedienen (Routing zw. den VLANs)

Auf den anderen sind lediglich ausschliesslich nur die IP Adressen im Management Interface zu setzen um die Switches zu managen !! Das gilt ganz besonders für die WLAN VLANs.

Idealerweise ist das Management VLAN immer getrennt von jeglichen produktiven VLANs.

ja gibt es STP/MSTP/RSTP, probiere ich mal aus morgen , sitze Gerde bei mir im büro

RSTP ist rapid STP und das Umschalten dauert dann nicht so lange wenn einmal etwas ausfällt oder passiert!Lass das VLAN1 ganz weg oder nimm es nur für Dich als Admin, den Rest hat @aqui ja schon "abgefackelt"

merke Dir einfach noch mal für das Gedächtnis, 1 VLAN am WLAN AP untagged und mehrere VLANs am WLAN AP tagged.

Gruß

Dobby

den CISCO kann ich nicht konfigurieren ,

Das MUSST du aber wenn du dort einen AP anschliessen willst oder einen tagged Uplink auf den HP Switch.Du musst zwingend kontrollieren ob der Port fürs VLAN tagging konfiguriert ist, ohne das wäre das doch aussichtslos bei der Fehlersuche, das wird auch einem völligen Laien sofort klar !

Es droht nochwas Böses bei dem Mischmasch mit billigen HP Switches:

Cisco macht im Default PVSTP+, eine proprietäre Variante des PVSTP (Per VLAN Spanning Tree) Protokolls. Hier hat jedes VLAN einen eigenen Spanning Tree Prozess und nutzt prpprietäre BPDU Mac Adressen.

Billigheimer HP supportet dieses STP Verfahren nicht !!!

Wenn der Cisco also nicht auf MSTP umgestellt wurde (er supportet kein Global STP oder Global RSTP) und auf dem Default mit PVSTP+ rennt ist das nicht kompatibel und wird zu einem Spanning Tree Chaos im Netz führen mit Link Flapping usw. wenn man die Switches zusammensteckt.

Das solltest du beachten und den Cisco UND auch den HP dann auf das MSTP protokoll umstellen was beide sauber verstehen.

Nur so kannst du Spanning Tree seitig das sauber gestalten.

Hallo,

ja erst einmal völlig sekundär, aber dann hat man schon wieder ganz andere Möglichkeiten die einem jetzt natürlich verwehrt

bleiben bzw. völlig ungenutzt sind.

mehreren LAN Ports der dann alles mittels einfachem Routing erledigt, was aber auch wieder Nachteile mit sich bringt und

Gefahren birgt.

können durch redundante Auslegung und/oder Switchstapel (Switch Stack) noch einmal erhöht bzw. abgesichert werden.

Monitoring = (PRTG, Kentix und APC) arbeiten super miteinander ohne Probleme

Gruß

Dobby

Danke , per Konzept der Zentrale ist das nicht vorgesehen, und von mir auch nicht beeinflussbar

Man kann ja auch irgend wann im Zuge einer Renovierung einmal alles homogen aufsetzen, von welchem Hersteller istja erst einmal völlig sekundär, aber dann hat man schon wieder ganz andere Möglichkeiten die einem jetzt natürlich verwehrt

bleiben bzw. völlig ungenutzt sind.

sollte es notwendig sein , das Netzwerk zu ändern, um meinetwegen grössere Ranges zu erhalten ,

Dann sind hier einmal bei verwalteten Switchen die VLANs das Mittel der Wahl und bei unverwalteten Switchen ein Router mitmehreren LAN Ports der dann alles mittels einfachem Routing erledigt, was aber auch wieder Nachteile mit sich bringt und

Gefahren birgt.

wandert der Cisco in ein entsprechendes Subnetzwerk und wird dann halt noch einmal gerouted.

Mach da nicht zu viel "Gedöns" man hat am besten zwei Routing-Punkte einen für das WAN und eine für das LAN und beidekönnen durch redundante Auslegung und/oder Switchstapel (Switch Stack) noch einmal erhöht bzw. abgesichert werden.

Ich möchte mich bedanken bei euch allen für die Hinweise , hat super geklappt mit den VLAN's

Okbtw. mit was für einer software verwaltet ihr denn eure Geräte im Netzwerk ?

Verwalten = NMS 3.0 (Network Management Software) von Netgear für bis zu 200 Geräte (Switche, Router, APs, Controller,.......)Monitoring = (PRTG, Kentix und APC) arbeiten super miteinander ohne Probleme

Tivoli ist mir zu gross , gibt es denn was kleineres womit man den täglichen aufwand und die statt der Komponenten ablesen kann ?

PRTG ist teuer, aber in 15 Minuten eingerichtet und fast selbst erklärend!OS ist mir egal , alle Backendsystem sind linux , die VM's windows

Man kann sich auch an Incinga oder Nagios2 heran wagen, das sollte auch funktionieren wenn man genügend Kenntnisse von Linux hat.Gruß

Dobby

Zitat von @aqui:

Igitt Aruba = HP Gurken.

Alle anderen Hersteller können das auch und man wird dann nicht zum HP Opfer....

Igitt Aruba = HP Gurken.

Alle anderen Hersteller können das auch und man wird dann nicht zum HP Opfer....

Na, sag das nicht, was Aruba im Wireless Bereich macht, ist wesentlich fortschrittlicher, als bei Cisco...

Billigheimer HP supportet dieses STP Verfahren nicht !!!

Und auch da liegst du falsch, HP kann auch Rapid-PVST was voll kompatibel zu Cisco-Umgebungen ist.

Aber das hatten wir alles schonmal ...

was Aruba im Wireless Bereich macht, ist wesentlich fortschrittlicher, als bei Cisco...

Stimmt, da hast du nicht ganz Unrecht Noch einen Tick besser ist Ruckus.

HP kann auch Rapid-PVST was voll kompatibel zu Cisco-Umgebungen ist.

Das aber nur auf dem zugekauften China Huawei Kram von H3C. Die von Accton produzierte Billigserie Procurve (jetzt Aruba umbenamst) kann es nicht. Bei dem zusammengefürfelten und von HP nur zugekauften Zoo an Geräten muss man da schon sehr fein unterscheiden.Hatten wir in der Tat schon mal. PCs, Server und Drucker können die besser...