Kein Internet nach IPSEC VPN Tunnel Einwahl mit cisco IOS 12.4

Hoi

Meine Herausforderung:

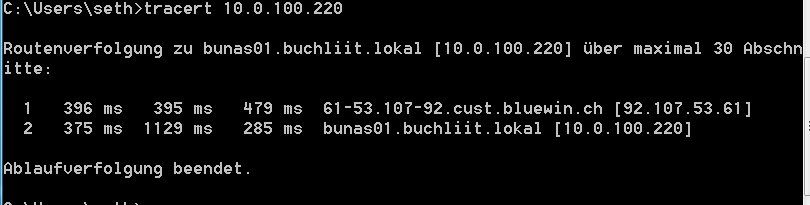

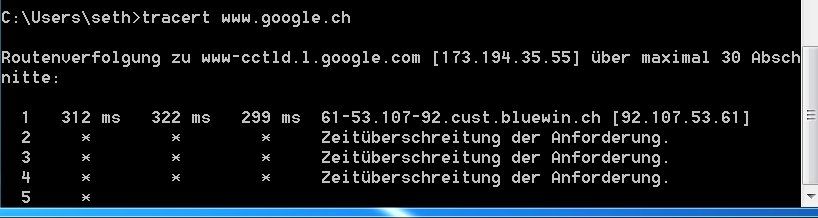

Der VPN Client hat nach dem Einwählen kein Internet mehr(Die Webseite kann nicht gefunden werden). Der DNS Server kann aufgelöst werden

Nach der Einwahl Daten vom VPN Client mit dem eingewählten Netzwerk austauschen, funktioniert auch wunderbar.

Anbei meine Konfigurationen Daten.

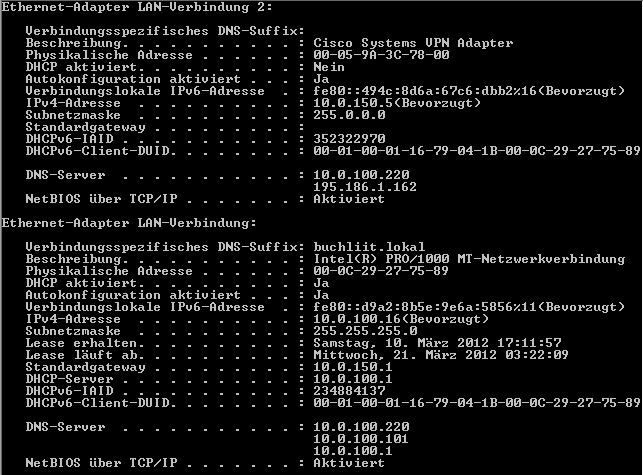

Was mich bei dieser Grafik stutzig macht ist die Netzwerkkonfiguration des Cisco System VPN Adapter. Zum Beispiel die Subnetzmaske oder der Gateway...

Sieht das in Ordnung aus?

Configuration register is 0x2102

show running-config ------------------

Verstehe etwa 50% vom oben genannten Code. Wo ich derzeit Mühe habe ist die VPN Konfigurationszusammenhänge zu verstehen. Brauche ich zum Beispiel den DHCP Pool den ich extra für den VPN eingerichtet habe und wieso gibt das VPN VLAN 10.0.150.1 mit pingen keine Antwort?

Danke an alle

Meine Herausforderung:

Der VPN Client hat nach dem Einwählen kein Internet mehr(Die Webseite kann nicht gefunden werden). Der DNS Server kann aufgelöst werden

Nach der Einwahl Daten vom VPN Client mit dem eingewählten Netzwerk austauschen, funktioniert auch wunderbar.

Anbei meine Konfigurationen Daten.

Was mich bei dieser Grafik stutzig macht ist die Netzwerkkonfiguration des Cisco System VPN Adapter. Zum Beispiel die Subnetzmaske oder der Gateway...

Sieht das in Ordnung aus?

Configuration register is 0x2102

show running-config ------------------

Building configuration...

Current configuration : 7417 bytes

!

version 12.4

no service pad

service timestamps debug datetime msec

service timestamps log datetime localtime

no service password-encryption

!

hostname BU-R-001

!

boot-start-marker

boot-end-marker

!

logging message-counter syslog

enable secret 5 <removed>

enable password <removed>

!

aaa new-model

!

!

aaa authentication login default local

aaa authentication login Foxtrot_sdm_easyvpn_xauth_ml_1 local

aaa authorization exec default local

aaa authorization network Foxtrot_sdm_easyvpn_group_ml_1 local

!

!

aaa session-id common

clock timezone cet 1

clock summer-time cest recurring last Sun Mar 2:00 last Sun Oct 3:00

!

crypto pki trustpoint TP-self-signed-1933032799

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-1933032799

revocation-check none

rsakeypair TP-self-signed-1933032799

!

!

crypto pki certificate chain TP-self-signed-1933032799

certificate self-signed 01

3082024F 308201B8 A0030201 02020101 300D0609 2A864886 F70D0101 04050030

31312F30 2D060355 04031326 494F532D 53656C66 2D536967 6E65642D 43657274

69666963 6174652D 31393333 30333237 3939301E 170D3131 30363139 31343430

35385A17 0D323030 31303130 30303030 305A3031 312F302D 06035504 03132649

4F532D53 656C662D 5369676E 65642D43 65727469 66696361 74652D31 39333330

33323739 3930819F 300D0609 2A864886 F70D0101 01050003 818D0030 81890281

8100BD20 CCE4FCFE AC876364 02B045D0 25DC7B2E B3A19A6D 5C224BAD 239F1830

152A6535 A1596B85 6D57D577 83B3F80C AAEBF74B FECD654F 39E04E4F 2098A6A1

82388E29 987B8D65 B0F1E47E 0FEF8A6F E9A1A2AE 485DF8F6 47F03534 B298884C

FE1D51E1 C4669AFD AF23C15C 671DE350 5BBC1218 9315A131 BF743458 0A55B2A9

D62F0203 010001A3 77307530 0F060355 1D130101 FF040530 030101FF 30220603

551D1104 1B301982 1742552D 522D3030 312E6275 63686C69 69742E6C 6F6B616C

301F0603 551D2304 18301680 141B87AC 515FD960 0144B98B 9C7E0562 CC2873E4

B0301D06 03551D0E 04160414 1B87AC51 5FD96001 44B98B9C 7E0562CC 2873E4B0

300D0609 2A864886 F70D0101 04050003 81810081 938722F2 B8F8A2CF 012FDF35

93BCCF75 7DEB863C 7E5DDABF 0468E792 25279283 46BB3817 42F00216 68241451

BCB37CB7 105B139D 333A3BDC 5EFCE0DA 9249BC64 DFEF07AE AC6B7D6E 6ADEA7C5

E08D8F91 419CFCA2 C8F5CC8F C31E5904 926EFF78 7252608C 64F95D9D 8D0E58DF

EFAFE8BA 85E98BEF E6A79224 66D33DC0 DD21F3

quit

dot11 syslog

no ip source-route

no ip gratuitous-arps

!

!

ip dhcp excluded-address 10.0.100.1 10.0.100.10

ip dhcp excluded-address 10.0.100.100 10.0.100.254

ip dhcp excluded-address 10.0.200.1 10.0.200.10

ip dhcp excluded-address 10.0.200.100 10.0.200.254

ip dhcp excluded-address 10.0.150.1 10.0.150.10

!

ip dhcp pool DHCP_VLAN100

network 10.0.100.0 255.255.255.0

dns-server 10.0.100.220 10.0.100.101 10.0.100.1

default-router 10.0.100.1

domain-name buchliit.lokal

lease 10 10 10

!

ip dhcp pool DHCP_VPN

network 10.0.150.0 255.255.255.0

default-router 10.0.150.1

dns-server 10.0.100.220 10.0.100.101 10.0.150.1

lease 10 10 10

!

!

ip cef

ip domain name buchliit.lokal

ip name-server 10.0.100.220

ip name-server 195.186.1.162

ip name-server 195.186.4.162

ip inspect name firewall tcp

ip inspect name firewall udp

ip inspect name firewall icmp

ip ddns update method buchliitweb.dyndns.org

HTTP

add http://<removed>dyndns.org/nic/update?system=dyndns&hostname=<h>&myip=<a>

remove http://<removed>.dyndns.org/nic/update?system=dyndns&hostname=<h>&myip=<a>

interval maximum 28 0 0 0

!

!

no ipv6 cef

multilink bundle-name authenticated

!

!

username cisco privilege 15 password 0 <removed>

!

!

crypto isakmp policy 1

encr 3des

authentication pre-share

group 2

!

crypto isakmp client configuration group EZVPN_GROUP_1

key <removed>

dns 10.0.100.220 195.186.1.162

pool SDM_POOL_1

save-password

max-users 10

crypto isakmp profile sdm-ike-profile-1

match identity group EZVPN_GROUP_1

client authentication list Foxtrot_sdm_easyvpn_xauth_ml_1

isakmp authorization list Foxtrot_sdm_easyvpn_group_ml_1

client configuration address respond

virtual-template 1

!

!

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

!

crypto ipsec profile SDM_Profile1

set transform-set ESP-3DES-SHA

set isakmp-profile sdm-ike-profile-1

!

!

archive

log config

hidekeys

!

!

!

!

!

interface FastEthernet0

shutdown

!

interface FastEthernet1

switchport access vlan 100

!

interface FastEthernet2

switchport access vlan 200

!

interface FastEthernet3

switchport access vlan 100

!

interface FastEthernet4

description Internet Zugang ohne PPOE sonder DHCP

ip ddns update hostname <removed>.dyndns.org

ip ddns update <removed>.dyndns.org host members.dyndns.org

ip address dhcp

ip access-group 111 in

no ip redirects

no ip unreachables

no ip proxy-arp

ip nat outside

ip inspect firewall out

ip virtual-reassembly

duplex auto

speed auto

no cdp enable

!

interface Virtual-Template1 type tunnel

ip unnumbered Vlan150

tunnel source FastEthernet4

tunnel mode ipsec ipv4

tunnel protection ipsec profile SDM_Profile1

!

interface Vlan1

no ip address

!

interface Vlan100

description Lokales LAN, LVAN 100 auf Port FastEth 1

ip address 10.0.100.1 255.255.255.0

ip access-group 101 in

no ip redirects

no ip unreachables

no ip proxy-arp

ip nat inside

ip virtual-reassembly

!

interface Vlan150

ip address 10.0.150.1 255.255.255.0

ip access-group 150 in

ip nat inside

ip virtual-reassembly

!

interface Vlan200

description DMZ, VLAN auf Port FastEth2

ip address 10.0.200.1 255.255.255.0

ip access-group 102 in

no ip redirects

no ip unreachables

no ip proxy-arp

ip nat inside

ip virtual-reassembly

!

ip local pool SDM_POOL_1 10.0.150.2 10.0.150.254

ip forward-protocol nd

ip route 0.0.0.0 0.0.0.0 FastEthernet4 dhcp

!

no ip http server

ip http access-class 23

ip http authentication local

ip http secure-server

ip dns server

ip nat source static tcp 10.0.100.200 36936 interface FastEthernet4 36936

ip nat inside source list 101 interface FastEthernet4 overload

ip nat inside source list 102 interface FastEthernet4 overload

ip nat inside source static tcp 10.0.100.240 36936 interface FastEthernet4 36936

ip nat inside source static tcp 10.0.200.200 443 interface FastEthernet4 443

!

access-list 23 permit 10.0.100.0 0.0.0.255

access-list 101 permit udp any any eq bootps

access-list 101 permit ip 10.0.100.0 0.0.0.255 any

access-list 101 deny ip any any log

access-list 102 permit icmp 10.0.200.0 0.0.0.255 10.0.100.0 0.0.0.255 echo-reply

access-list 102 permit tcp 10.0.200.0 0.0.0.255 10.0.100.0 0.0.0.255 ack

access-list 102 permit tcp 10.0.200.0 0.0.0.255 10.0.100.0 0.0.0.255 eq 443

access-list 102 deny ip 10.0.200.0 0.0.0.255 10.0.100.0 0.0.0.255

access-list 102 permit ip 10.0.200.0 0.0.0.255 any

access-list 102 deny ip any any log

access-list 111 permit udp any any eq non500-isakmp

access-list 111 permit udp any any eq isakmp log

access-list 111 permit tcp any any eq 36936

access-list 111 permit udp any any eq bootpc

access-list 111 permit udp any eq domain any

access-list 111 permit tcp host 204.13.248.112 eq www any log

access-list 111 permit tcp any any eq 3389

access-list 111 permit tcp any any eq 443

access-list 111 deny ip any any log

access-list 150 permit ip 10.0.150.0 0.0.0.255 any log

access-list 150 deny ip any any log

!

!

!

!

!

control-plane

!

!

line con 0

no modem enable

line aux 0

line vty 0 4

password <removed>

!

scheduler max-task-time 5000

endDanke an alle

Please also mark the comments that contributed to the solution of the article

Content-Key: 181736

Url: https://administrator.de/contentid/181736

Printed on: April 16, 2024 at 12:04 o'clock

40 Comments

Latest comment

Moin,

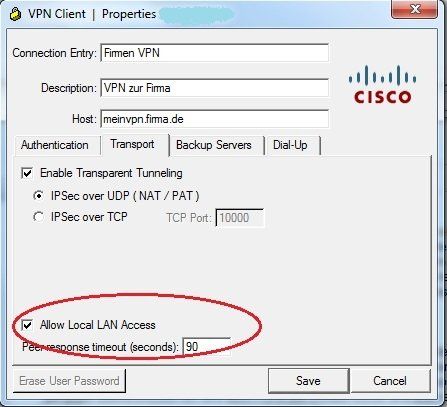

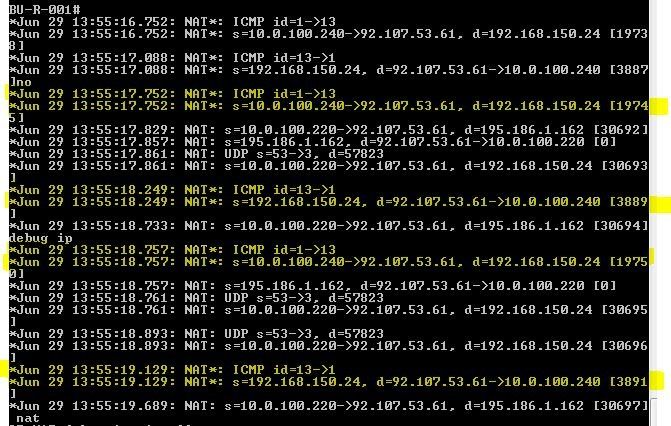

Hier findest du den Grund warum der Client nichts ins Internet kommt und wie die Lösung aussieht.

Grüße,

Dani

Verstehe etwa 50% vom oben genannten Code.

Aha... wie hast du dann die Kiste konfiguriert? Try und Error?Brauche ich zum Beispiel den DHCP Pool den ich extra für den VPN eingerichtet habe

Ja brauchst du.Hier findest du den Grund warum der Client nichts ins Internet kommt und wie die Lösung aussieht.

Grüße,

Dani

Gääähn... Das ist ein immer wiederkehrender Klassiker hier  und immer ist es eine Client Fehlkonfiguration wenn dieser Haken nicht gesetzt ist !

und immer ist es eine Client Fehlkonfiguration wenn dieser Haken nicht gesetzt ist !

Per Default ist der sinnvollerweise aus und dann blockt der Client bei aktivem VPN sinnigerweise den lokalen Ethernet Port.

(Ist übrigens bei anderen VPN Protokollen auch so wie du #comment-toc3 hier am Beispiel von PPTP nachlesen kannst.)

Wenn du allerdings einen pfiffigen und fachkundigen VPN Netzwerk Admin hast, dann hat der in der ASA oder Router Konfig das Setzen verboten !

Meist ist das bei Firmen VPNs ja auch gewollt um nicht so durch die Hintertür ein Wurmloch ins Internet zu schaffen oder Viren und Trojaner verseuchte Mitarbeiter Heimnetze mit dem Firmennetz zu verbinden !

Per Default ist der sinnvollerweise aus und dann blockt der Client bei aktivem VPN sinnigerweise den lokalen Ethernet Port.

(Ist übrigens bei anderen VPN Protokollen auch so wie du #comment-toc3 hier am Beispiel von PPTP nachlesen kannst.)

Wenn du allerdings einen pfiffigen und fachkundigen VPN Netzwerk Admin hast, dann hat der in der ASA oder Router Konfig das Setzen verboten !

Meist ist das bei Firmen VPNs ja auch gewollt um nicht so durch die Hintertür ein Wurmloch ins Internet zu schaffen oder Viren und Trojaner verseuchte Mitarbeiter Heimnetze mit dem Firmennetz zu verbinden !

Zitat von @SPAGHETTI:

Habe das mit dem Allow Local LAN Access probiert. Geht aber trotzdem nicht. bin jetzt gerade dran dem interface fastethernet 2 das vlan 150 zuzuweisen um zu testen ob das internet grundlegen vom vlan 150 aus funktionieren würde.

Hast du meinen Link gelesen? Dann würdest wissen, dass deine Idee nicht die Lösung ist!Habe das mit dem Allow Local LAN Access probiert. Geht aber trotzdem nicht. bin jetzt gerade dran dem interface fastethernet 2 das vlan 150 zuzuweisen um zu testen ob das internet grundlegen vom vlan 150 aus funktionieren würde.

Scherzkecks, die Lösung ist die Beispielkonfiguration meines geposteten Links.  Allerdings muss man verstehen wie ein Ciscogerät bzw. das IOS tickt. Es ist aber alles im Link beschrieben oder soll ich ihm die Config fertig basteln?!

Allerdings muss man verstehen wie ein Ciscogerät bzw. das IOS tickt. Es ist aber alles im Link beschrieben oder soll ich ihm die Config fertig basteln?!

Ich befürchte fast, er konfiguiert über SDM und versucht nun manuell über SSH den Rest zu erledigen.

Ich befürchte fast, er konfiguiert über SDM und versucht nun manuell über SSH den Rest zu erledigen.

Eins nachdem anderen! Deine Konfiguration ist fehlerhaft. Beispiele:

Bisher:

Neu:

Bisher:

Neu:

Bisher:

Neu:

Die IP-adresse darf aus keinen bestehenden und benutzenden Subnetz sein!!

Bisher:

Neu:

---

Bisher:

Neu:

---

Bisher:

Neu:

Neu:

Das habe ich so in der Kürze alles gefunden. Was sagst dazu? irgendwie ist cisco nicht dein Ding.

Grüße,

Dani

Bisher:

crypto isakmp client configuration group vpnclient

key <removed>

dns 10.0.100.220

domain buchliit.lokal

pool ippoolNeu:

crypto isakmp client configuration group mitarbeiter

key <removed>

dns 10.0.100.220

domain buchliit.lokal

pool vpn1crypto dynamic-map dynmap 10

set transform-set myset

reverse-routeNeu:

crypto dynamic-map dynmap 5

set transform-set myset

set isakmp-profile VPNclient

reverse-route

crypto isakmp profile VPNclient

description VPN clients profile

match identity group mitarbeiter

client authentication list clientauth

isakmp authorization list groupauthor

client configuration address respondinterface Loopback0

ip address 10.11.0.1 255.255.255.0

ip nat inside

ip virtual-reassemblyNeu:

interface Loopback0

ip address 192.168.90.1 255.255.255.255

ip nat inside

ip virtual-reassemblyBisher:

nterface FastEthernet4

crypto map clientmapNeu:

nterface FastEthernet4

crypto map mymapBisher:

ip local pool ippool 192.168.150.20 192.168.150.30Neu:

ip local pool vpn1 192.168.150.20 192.168.150.30Bisher:

route-map VPN-Client permit 10

match ip address 144

set ip next-hop 10.11.0.2Neu:

route-map VPN-Client permit 10

match ip address 144

set interface Loopback0ip route 192.168.150.0 255.255.255.0 FastEthernet4Das habe ich so in der Kürze alles gefunden. Was sagst dazu? irgendwie ist cisco nicht dein Ding.

wie kann ich das vpn und die vlan netze untereinander ohne nat einrichten?

Äh... die VLAN's kennen sich automatisch. NAT brauchst du mehr oder weniger... daran kommst du nicht vorbei. Wo warst du im Netzwerkunterricht? Die Funktion vom route-map und looback verstehe ich etwa zu 15%

Ich würde behaupt nicht mal 10%. Das hat etwas mit der NAT-Geschichte zu tun. Grüße,

Dani

crypto map clientmap client authentication list userauthen

crypto map clientmap isakmp authorization list groupauthor

crypto map clientmap client configuration address respond

crypto map clientmap 10 ipsec-isakmp dynamic dynmap

Für was brauchst du die anderen 4 Maps überhaupt?!crypto map clientmap isakmp authorization list groupauthor

crypto map clientmap client configuration address respond

crypto map clientmap 10 ipsec-isakmp dynamic dynmap

Blöde Frage: Um welches Ciscomodell handelt es sich? ASA?

Vom VPN konnte ich bis anhin die 8.8.8.8 immer pingen. Seit der kürzlichen Änderung aber funktioniert das nicht mehr.

Welche Änderung meinst du?Vielleicht müsste ich die Access list 101 im Loopback 0 hinzufügen oder das overload mit der Access List 144 machen?!

Nene...Was mir aus dem Kopf heraus einfällt, pass die ACL "access-list 101 permit ip any any" an:

access-list 101 deny ip any 192.168.150.0 0.0.0.255

access-list 101 permit ip any anyaccess-list 144 permit ip 192.168.150.0 0.0.0.255 any log

Guten Morgen,

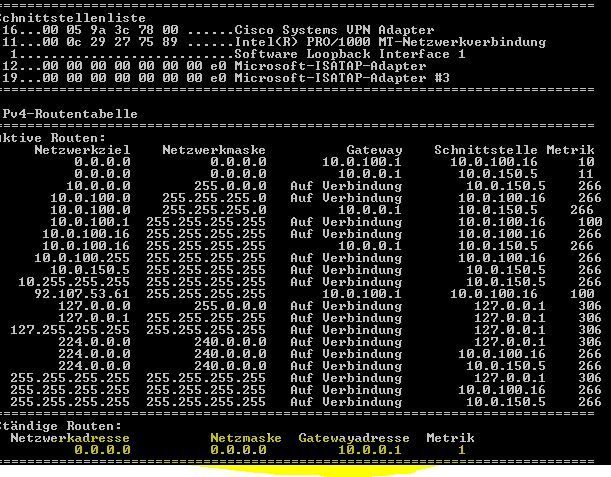

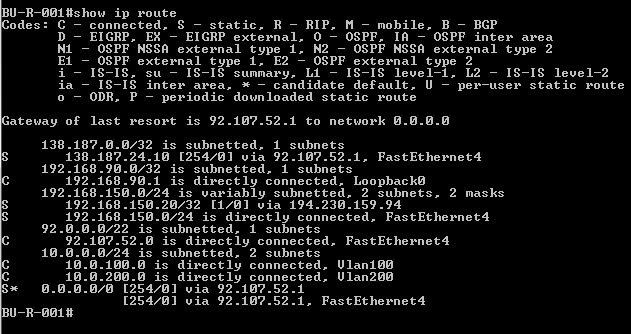

Poste bitte noch die Routingtabelle mit dem Befehl show ip route.

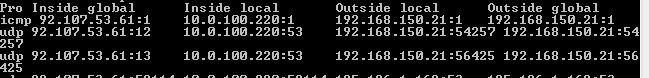

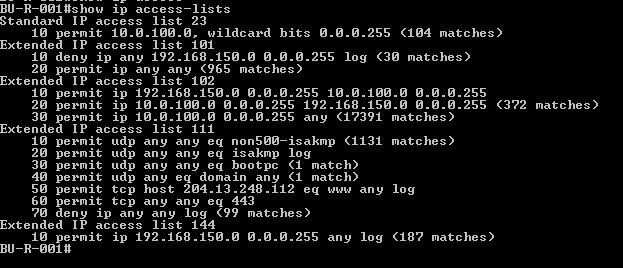

Danach mach folgendes: Setze die ACL Counter mit clear ip access-list zurück und baue die VPN-Verbindung wieder auf. Danach starte einen Dauerping vom VPN-Client aus und schau mit sh ip access-list nach wo die Pakete hängen bleiben.

Grüße,

Dani

Jetzt stellt sich noch die frage, wieso das pingen ins Internet vom vpn client aus nicht geht... Die access-list 144 permit ip 192.168.150.0 0.0.0.255 any log habe ich eingetragen.

Die Access-List 144 dient nur dazu, die VPN Bereiche über die Route-Map zu identifizieren.Poste bitte noch die Routingtabelle mit dem Befehl show ip route.

Danach mach folgendes: Setze die ACL Counter mit clear ip access-list zurück und baue die VPN-Verbindung wieder auf. Danach starte einen Dauerping vom VPN-Client aus und schau mit sh ip access-list nach wo die Pakete hängen bleiben.

Grüße,

Dani

Moin,

nimm bitte in Zukunft die CODE-Tags für die Konfig. Ich such mir jedes Mal einen Wolf wenn ich was vergleichen möchte.

Ich habe eine Vermutung... mach bitte folgendes:

Somit weist du in Zunkunft was die ACL macht.

Dann lege folgende für das VLAN an:

Somit erlaubst du den VPN-Clients den Zugriff ins VLAN und alle Clients aus dem VLAN heraus.

Die ACL 102 bitte auf das VLAN 100 binden. Dann sollte es wieder gehen für das VLAN100. Das gleiche machst du für die restlichen VLANs, wenn wir das VPNClient Problem im Griff haben!

nimm bitte in Zukunft die CODE-Tags für die Konfig. Ich such mir jedes Mal einen Wolf wenn ich was vergleichen möchte.

Ich habe eine Vermutung... mach bitte folgendes:

no access-list 101

access-list 101 remark +--------------------------------------------------

access-list 101 remark + Zugang Internet

access-list 101 remark +--------------------------------------------------

access-list 101 deny ip any 192.168.150.0 0.0.0.255

access-list 101 permit ip any anyDann lege folgende für das VLAN an:

no access-list 102

access-list 102 remark +--------------------------------------------------

access-list 102 remark + Zugang VLAN100

access-list 102 remark +--------------------------------------------------

access-list 102 permit ip 192.168.150.0 0.0.0.255 10.0.100.1 0.0.0.255

access-list 102 permit ip 10.0.100.1 0.0.0.255 192.168.150.0 0.0.0.255

access-list 102 permit ip 10.0.100.1 0.0.0.255 anyDie ACL 102 bitte auf das VLAN 100 binden. Dann sollte es wieder gehen für das VLAN100. Das gleiche machst du für die restlichen VLANs, wenn wir das VPNClient Problem im Griff haben!

Danach mach folgendes: Setze die ACL Counter mit clear ip access-list zurück und baue die VPN-Verbindung wieder auf. > Danach starte einen Dauerping vom VPN-Client aus und schau mit sh ip access-list nach wo die Pakete hängen bleiben.

Hast du das schon gemacht?

Moin,

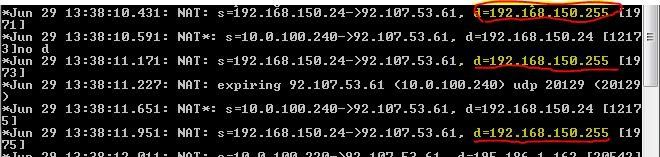

Es riecht nach einem NAT Problem...

Ich (Trottel) habe dieselbe Access-List für das Overloading und das VLAN 100 gebraucht. Dadurch gab es ein riesen durcheinander beim Router Natting was wahrscheinlich auch die richtige Konfiguration anschliessend beinflusst hat.

Hat mit Routing / NAT nichts zu tun. Die ACL hat eben den Zugriff verwehrt, da du jeweils eine IN ACL benutzt.Wenn ich bei jener Access-list, die mit dem Overloading verbunden ist, die ACLs Einträge mit am schluss log mache(permit ip any any LOG), dann funktioniert das Internet nicht.

Bitte lass bei allen ACLs das "log" weg und poste nochmal die Config.Es riecht nach einem NAT Problem...