IPSec Site To Site mit pfSense hinter einer Fritzbox

Hallo,

ich komme hier nicht weiter und hoffe auf Unterstützung.

Ich habe einen IPSec Tunnel aufgebaut von meiner pfSense zu meiner Firma. Meine pfSense ist an eine Fritzbox angeschlossen.

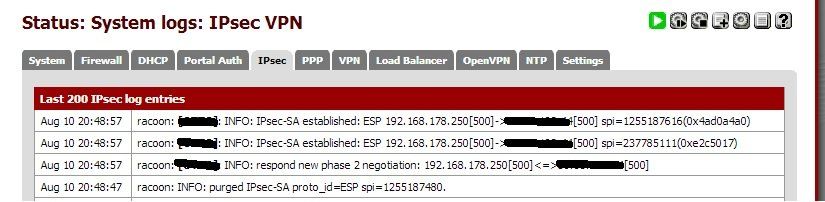

Laut pfSense steht der Tunnel.

Ich kann nur leider kein Gerät auf der Gegenseite erreichen (ping oder anderes).

Aktuelle Konfiguration:

FritzBox LAN: 192.168.178.0/24

pfSense WAN-IP: 192.168.178.250

pfSense LAN: 192.168.100.0/24

Remote LAN: 10.0.0.0/8

Das habe ich bisher eingestellt auf der pfSense:

Firewall Rule (Für Testzwecke):

Floating any to any über alle Ports und Protokolle für IPv4

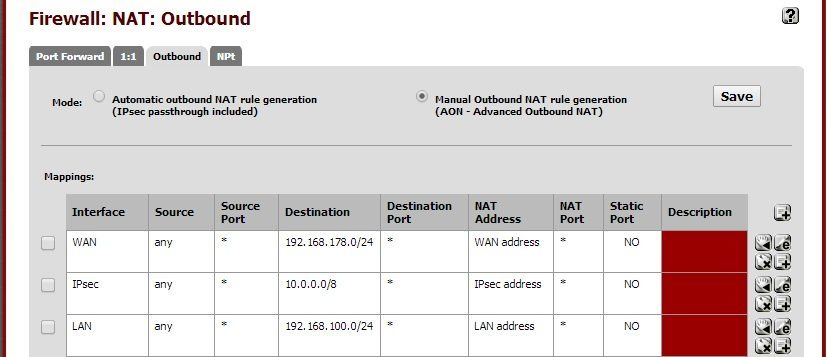

NAT Outbound:

Interface: IPSec/Source:any/Sorce port:*/Destination: 10.0.0.0/8/Destination Port:*/NAT Address:IPSec Address/NAT Port:*

Einstellung auf der fritzbox:

IPv4 Route: 10.0.0.0/8 an 192.168.178.250

Ich mache hier sicherlich einen großen Fehler, aber ich sehe den Wald vor lauter Bäumen nicht.

dasgunn

ich komme hier nicht weiter und hoffe auf Unterstützung.

Ich habe einen IPSec Tunnel aufgebaut von meiner pfSense zu meiner Firma. Meine pfSense ist an eine Fritzbox angeschlossen.

Laut pfSense steht der Tunnel.

Ich kann nur leider kein Gerät auf der Gegenseite erreichen (ping oder anderes).

Aktuelle Konfiguration:

FritzBox LAN: 192.168.178.0/24

pfSense WAN-IP: 192.168.178.250

pfSense LAN: 192.168.100.0/24

Remote LAN: 10.0.0.0/8

Das habe ich bisher eingestellt auf der pfSense:

Firewall Rule (Für Testzwecke):

Floating any to any über alle Ports und Protokolle für IPv4

NAT Outbound:

Interface: IPSec/Source:any/Sorce port:*/Destination: 10.0.0.0/8/Destination Port:*/NAT Address:IPSec Address/NAT Port:*

Einstellung auf der fritzbox:

IPv4 Route: 10.0.0.0/8 an 192.168.178.250

Ich mache hier sicherlich einen großen Fehler, aber ich sehe den Wald vor lauter Bäumen nicht.

dasgunn

Please also mark the comments that contributed to the solution of the article

Content-Key: 246103

Url: https://administrator.de/contentid/246103

Printed on: April 19, 2024 at 14:04 o'clock

31 Comments

Latest comment

Hallo,

Sicher das du von eine VPN Standort - Standort redest und nicht ein VPN Client zu Standort meinst oder brauchst? Was sagt der VPN Admin am Firmenstandort was du benötigst? Zertifikate? Schlüssel? Passwörter? IPs? Benutzer?

Gruß,

Peter

Zitat von @dasgunn:

Auf der Gegenseite (auf der Seite meiner Firma) weiß ich nicht genau was da läuft.

Du weist NICHt was dort läuft aber versuchst ein Standort - Standort Netz dorthin aufzubauen?Auf der Gegenseite (auf der Seite meiner Firma) weiß ich nicht genau was da läuft.

Da ich aber nicht der einzige bin der eine Site to Site Verbindung aufgebaut hat

Kann da einfach jeder hingehen und sich dort ein Standort hin aufbauen(und das funktioniert)?gehe ich davon aus, dass das Problem nicht dort liegt.

Sicher? Dir ist schon bekannt das ein Standort - Standort VPN an BEIDEN Seiten korrekt sein muss.Ich glaube die Pakete gehen gar nicht erst in Richtung Tunnel.

Was ist das Routing? Was sagt ein Kabelhai? Wer hat noch dein 10.0.0.0/8 Netz? Wer hat an deiner Seite welche IP und von wo aus versuchst du es nach wohin?Sicher das du von eine VPN Standort - Standort redest und nicht ein VPN Client zu Standort meinst oder brauchst? Was sagt der VPN Admin am Firmenstandort was du benötigst? Zertifikate? Schlüssel? Passwörter? IPs? Benutzer?

Gruß,

Peter

Hallo,

das kann man auf verschiedene und unterschiedliche Art und Weise lösen.

so das der VPN Dienst auf die pfSense weitergeleitet werden kann und dann dort das

VPN terminiert wird.

die VPN Benutzung und schließt die pfSense an LAN Port 1 der FB an, Ports

müssen dann keine mehr weitergeleitet werden (Port Forwarding)

Ports und Dienste (Port Forwarding) dann durch und hat den restlichen Router

dann für ein separates Netzwerk frei und beide Netze können dann in das Internet.

der AVM FB aktivieren und dann die Funktion des "Exposed Hosts" nutzen,

allerdings nur und ausschließlich für den LAN Port 4 der AVM FB und nicht

für alle Ports oder andere Ports an der AVM FB, sondern nur für den LAN Port 4

mit der aktivierten DMZ Funktion!!!

Gruß

Dobby

das kann man auf verschiedene und unterschiedliche Art und Weise lösen.

- 1 AVM FB als Router

so das der VPN Dienst auf die pfSense weitergeleitet werden kann und dann dort das

VPN terminiert wird.

- 2 AVM FB als Modem

die VPN Benutzung und schließt die pfSense an LAN Port 1 der FB an, Ports

müssen dann keine mehr weitergeleitet werden (Port Forwarding)

- 3 Alternative

Ports und Dienste (Port Forwarding) dann durch und hat den restlichen Router

dann für ein separates Netzwerk frei und beide Netze können dann in das Internet.

- 4 Alternative 2

der AVM FB aktivieren und dann die Funktion des "Exposed Hosts" nutzen,

allerdings nur und ausschließlich für den LAN Port 4 der AVM FB und nicht

für alle Ports oder andere Ports an der AVM FB, sondern nur für den LAN Port 4

mit der aktivierten DMZ Funktion!!!

Gruß

Dobby

(auf der Seite meiner Firma) weiß ich nicht genau was da läuft.

..so in etwa hatte ich mir das schon gedacht.Das ist schon sehr bedenklich für die Sicherheit eines Firmennetzwerkes, wenn da jeder so seinen eigenen Tunnel integrieren kann..

Ich glaube für den Rest ist wohl @Pjordorf's Ausführungen wenig hinzuzufügen.

Gruß orcape

Auf der Gegenseite (auf der Seite meiner Firma) weiß ich nicht genau was da läuft.

Na dann, und woher sollen wir das wissen bzw. wie sollen wir Dir eine Ziel gerichteteHilfe bei dem Fall leisten? Was sagt denn der Admin Eurer Firma dazu?

Da ich aber nicht der einzige bin der eine Site to Site Verbindung aufgebaut hat gehe

Davon aus gehen, glauben, meinen und all solche Sachen sind in der EDV wenig Ziel führenddenn hier sollte man schon wissen was auf der anderen Seite alles vorhanden ist und was, wie

eingestellt werden muss.

ich davon aus, dass das Problem nicht dort liegt.

Ich langsam auch denn Du solltest wirklich dringend mit Eurem Adminreden und dann wird er Dir sicherlich Hilfestellung dazu geben.

Denn was auf beiden Seiten vorhanden ist sollte schon bekannt sein.

Mal was ganz anderes, warum terminierst Du denn das VPN nicht an der Fritz!Box?

Die kann IPSec und ist auch für solche Sachen nicht schlecht wenn es sich nur um

eine VPN Verbindung handelt.

Firewall Rule (Für Testzwecke):

Floating any to any über alle Ports und Protokolle für IPv4

NAT Outbound:

Interface: IPSec/Source:any/Sorce port:*/Destination: 10.0.0.0/8/Destination Port:*/NAT

Address:IPSec Address/NAT Port:*

Das ist alles sekundär es wäre erst einmal hilfreich was Du für ein "Port Forwarding"Floating any to any über alle Ports und Protokolle für IPv4

NAT Outbound:

Interface: IPSec/Source:any/Sorce port:*/Destination: 10.0.0.0/8/Destination Port:*/NAT

Address:IPSec Address/NAT Port:*

an der AVM FB gemacht hast und welche weiteren Protokolle Du weitergeleitet hast!!!

Gruß

Dobby

Ein Blick ins Forumstutorial erklärt schon was mögliche Ursachen sein können:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Die häufigsten Fehler:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Die häufigsten Fehler:

- Port Forwarding vergessen einzustellen am vor der pfSense liegenden Router. Bei IPsec ist das UDP 500, UDP 4500, ESP Protokoll. Kann es aber bei dir vermutlich NICHT sein, denn würde das fehlen kann der VPN Tunnel schon gar nicht aufgebaut werden !!

- In der pfSense am WAN Port den Haken entfernen das per Default generell RFC 1918 IP Netze (Private IPs) geblockt sind ! Das muss entfernt werden denn das lokale FB LAN dovor ist ja immer ein privates IP Netz !

- Du kommst mit einem neuen privaten Absender IP Netz an den Endgeräten am anderen Ende des VPNs an. Normalerweise blocken die lokalen Firewall alle Zugriffen an fremden Absender IPs ! Hier musst du ggf. die lokale Firewall anpassen !

- Wenn in dem remoten Netzwerk auch noch ein Router ist zusätzlich zur Firewall ist oft der Router als Default Gateway eingestellt und Antwort Pakete gehen so ins Nirwana ! Hier muss dann zusätzlich ein statische Route eingetragen werden ! Traceroute und Pathping sind dann immer deine Freunde !

Hallo,

Gruß,

Peter

Zitat von @dasgunn:

>>Du weist NICHt was dort läuft aber versuchst ein Standort....

Das muss ich auch nicht wissen. Ich habe alle notwendigen Daten von meiner Firma bekommen

Vielleicht hat man dir aus Versehen falsche Daten gegeben....>>Du weist NICHt was dort läuft aber versuchst ein Standort....

Das muss ich auch nicht wissen. Ich habe alle notwendigen Daten von meiner Firma bekommen

Außerdem wird der Tunnel aufgebaut, laut Log.

Und dein Tunnel tut es aber NICHT. Das steht nicht im LOG. Er tut es nicht. Du hast also keinen Tunnel gebaut sondern ein Schwarzes Loch. Alles geht rein aber nichts kommt raus. Dir ist schon bekannt das ein Netzwerk nur dann funktionieren kann, wenn ein Kommunikation zwischen 2 Geräte / Software möglich ist. Einseitig zu reden erzeugt nur Datenmüll und blockierte Leitungen. Daher noch einmal, nimm den Kabelhai und schaue ob überhaupt etwas in dein Tunnel rein WILL. dann sehen wir weiter. Und ohne das du endlich sagst wer was und wo welche IP und Maske Gateway usw. hat kann dir hier keiner gezielt helfen außer dir das allgemeine nochmals runter zu beten.Wozu muss ich wissen welche Hardware in meiner Firma läuft?

Nicht zwingend. Nur wenn es das nicht tut was du willst und du anfängst Fehler zu suchen......Gruß,

Peter

Zitat von @dasgunn:

Firewall Rule (Für Testzwecke):

Floating any to any über alle Ports und Protokolle für IPv4

Firewall Rule (Für Testzwecke):

Floating any to any über alle Ports und Protokolle für IPv4

Hi,

bist Du sicher, dass Floating Rules standardmäßig auf (IPsec-)VPN angewandt werden? Dafür könnte das optionale Interface-Assignment des VPN Voraussetzung sein, und davon schreibst Du nichts; oder eben die Regeln individuell für das VPN einrichten.

Grüße

Richard

NAT Outbound ist auch völliger Blödsinn, denn das gilt ausschließlich nur wenn man IPsec durchleiten muss auf einen IPsec Host HINTER der pfSense im lokalen LAN.

Das ist ja hier nicht der Fall, da die pfSense ja SELBER als VPN Gateway der IPsec Host ist.

Schlimmer noch: Das NAT Outbound ist kontraproduktiv, denn es leidet die IPsec Frames weg von der pfSense salopp gesagt.

Diese Rule ist in dem Umfeld Unsinn und gehört entfernt.

Das ist ja hier nicht der Fall, da die pfSense ja SELBER als VPN Gateway der IPsec Host ist.

Schlimmer noch: Das NAT Outbound ist kontraproduktiv, denn es leidet die IPsec Frames weg von der pfSense salopp gesagt.

Diese Rule ist in dem Umfeld Unsinn und gehört entfernt.

OK, dein Design war eine Router Kaskade, richtig ??

Also

(Internet)====(FritzBox)----lokalesKoppel-LAN----(WANPort=pfSense=LANPort)----lokalesLAN----(PC)

Hier nochmal die ToDos dafür:

Das sind die minimalen ToDos damit es zum Laufen kommt ! Bitte auch das IPsec Tutorial:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

immer zu Rate ziehen !

Also

(Internet)====(FritzBox)----lokalesKoppel-LAN----(WANPort=pfSense=LANPort)----lokalesLAN----(PC)

Hier nochmal die ToDos dafür:

- am WAN Port der pfSense statische IP einrichten die außerhalb des DHCP Pools der FB liegt, Gateway und DNS an der pfSense auf die FB IP einstellen.

- Check an der pfSense unter Diagnostics mit Ping 8.8.8.8 das Internet Connectivity besteht

- Port Forwarding an der FB vor der pfSense auf die WAN IP Adresse der pfSense einstellen: UDP 500, UDP 4500, ESP Protokoll (IP Protokoll Nr. 50 Achtung: KEIN TCP oder UDP 50 !!)

- Default Firewall Blocker von RFC 1918 IP Netzen am WAN Port der pfSense entfernen !

- pfSense Firewall Rule am WAN Port von Eingehend Source ANY auf die Destination WAN IP der pfSense für die o.a. 3 IPsec Ports bzw. Protokolle erlauben !

- IPsec Verbindung aufbauen, diese sollte dann aktiv sein

- Entsprechende lokale Interfaces an der remoten pfSense müssen pingbar sein. Voraussetzung ist das auf der anderen Seite genau die o.a. Schritte ebenfalls ausgeführt werden sollte sich die pfSense dort auch HINTER einem NAT Router befinden !

- Firewall Rules auf dem Tunnel Interface entsprechen anpassen (PASS) das die Pakete der beiden lokalen LANs dort entsprechend im Tunnel passieren können. Oder testweise temporär eine "Schrottschussregel" any any auf diesen Tunnelinterfaces einrichten.

Das sind die minimalen ToDos damit es zum Laufen kommt ! Bitte auch das IPsec Tutorial:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

immer zu Rate ziehen !

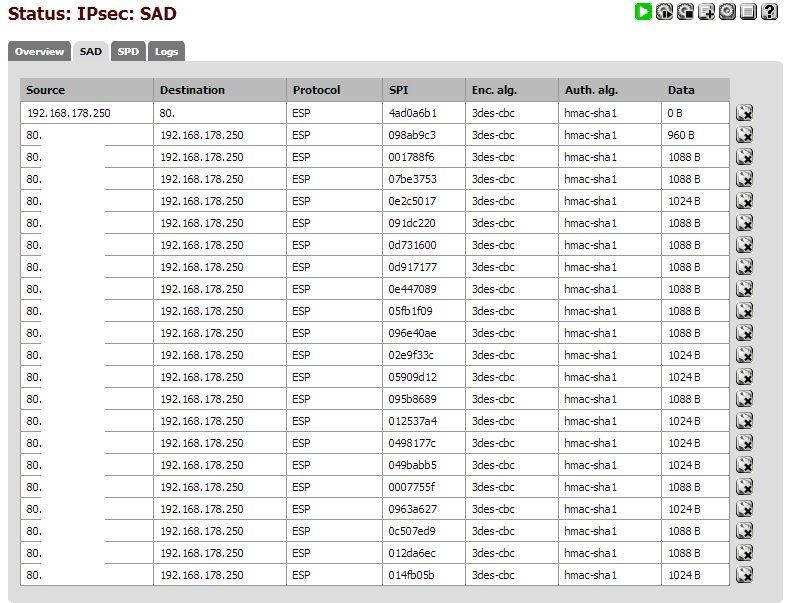

Aug 11 13:38:56 racoon: [XX]: INFO: IPsec-SA established: ESP 192.168.178.250[500]->80.XXX.XXX.XXX[500]

OK, das sieht gut aus ! Damit steht der IPsec VPN Tunnel und die PFW Settings sind OK !>>Entsprechende lokale Interfaces an der remoten pfSense müssen pingbar sein.

Das sind sie leider nicht.

Das zeigt dann das die Firewall Regeln auf den VPN Tunnel Interfaces nicht oder falsch definiert sind ? Oder hast du dort auch "PASS any zu any" eingestellt ?Das sind sie leider nicht.

Ist remote auch eine solche Router Kaskade implementiert ??

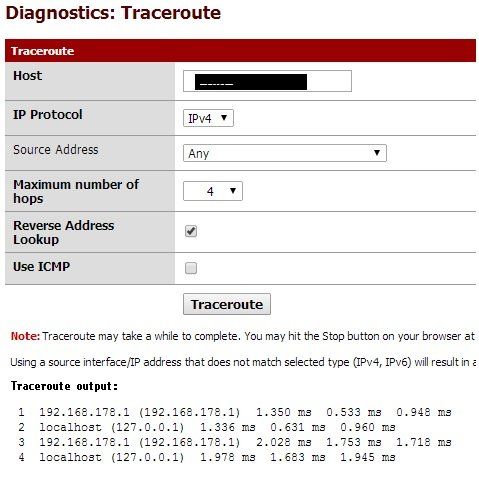

Was ich merkwürdig finde ist der Output des Traceroute: Host: 10er IP die in den Tunnel gehen müsste

Ja, das muss in jedem Falle so sein !!Sih dir dazu bei aufgebautem VPN Tunnel unter Diagnostics -> Route immer die Routing Tabelle an !!

Die muss auf ein Tunnel Interface zeigen !

Meine Interpretation ist, dass das Paket gar nicht zum Tunnel geht sondern an die FB gesendet wird.

Sieht nach dem Traceroute auch erstmal so aus ?? Ist die IPsec Konfig richtig, das dieses Netz als remote Net definiert ist ??Die zweite Merkwürdigkeit ist, wenn ich die Firewall zu mache für IPsec und nichts durch lasse, dann erscheint kein Eintrag mit einer 10er IP.

Das ist ja normal, denn wenn der Tunnel nicht aufgebaut wird steht auch kein 10er Netz in der Routing Tabelle.Nur mal dumm nachgefragt: Einen Subnetz Mismatch mit der 10er IP hast du nicht zufällig ?

Hallo dasgunn!

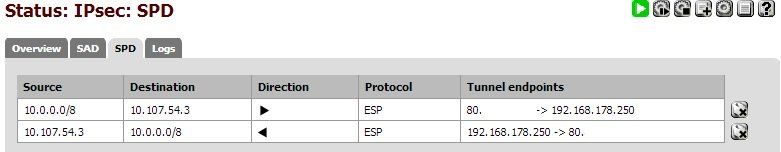

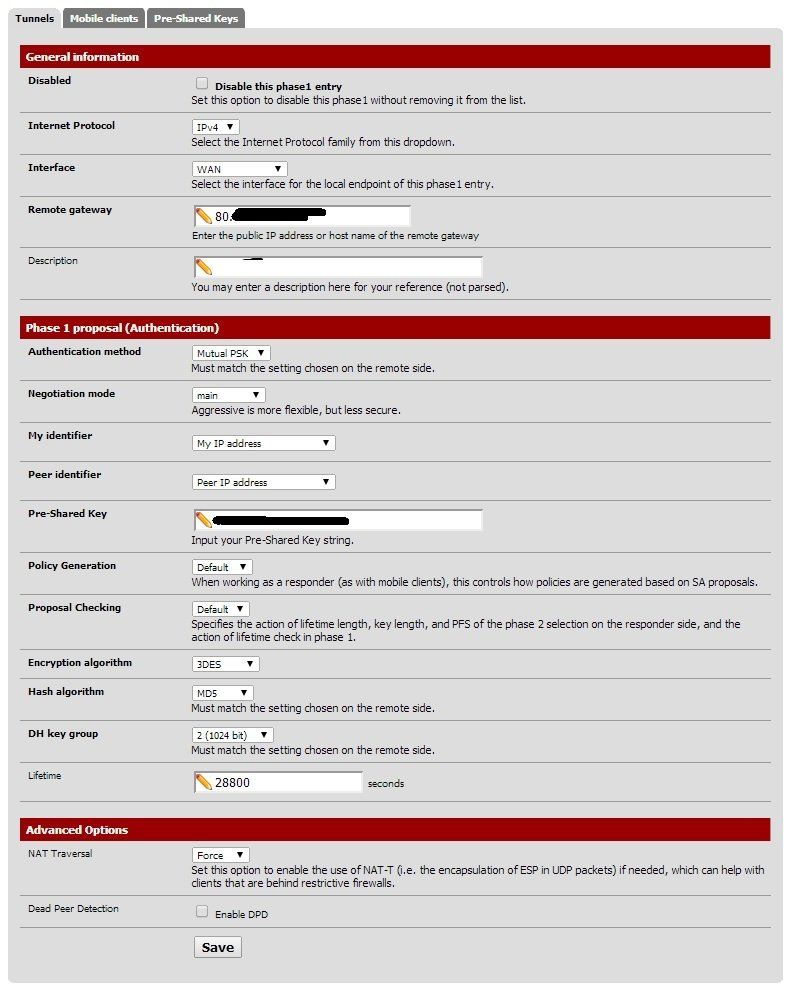

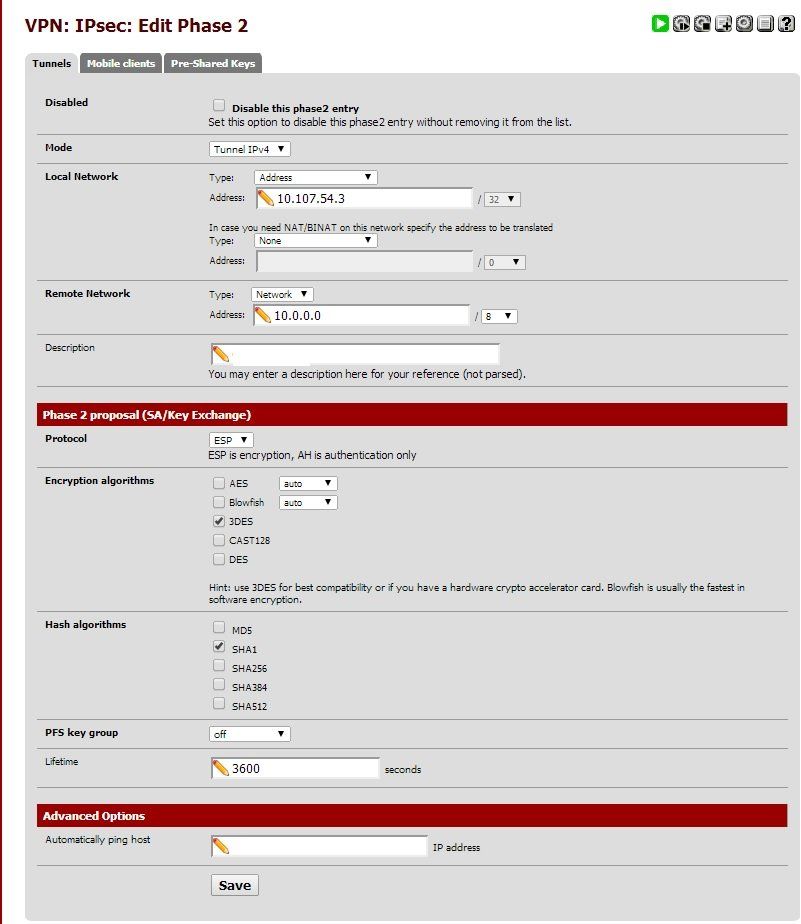

Phase 2: Was ist denn 10.107.54.3 für eine lokale Adresse? Standardmässig gehört bei einem Site-To-Site Vpn hier das lokale LAN Subnet rein. Abweichende lokale IP's kenne ich nur von Clientverbindungen. Teste das mal.

Hast du eine Rule auf deinem IPSec Interface, die allen Traffic erlaubt?

Gruß

Buc

Phase 2: Was ist denn 10.107.54.3 für eine lokale Adresse? Standardmässig gehört bei einem Site-To-Site Vpn hier das lokale LAN Subnet rein. Abweichende lokale IP's kenne ich nur von Clientverbindungen. Teste das mal.

Hast du eine Rule auf deinem IPSec Interface, die allen Traffic erlaubt?

Gruß

Buc

Setz doch bitte mal die IPSec-interface Firewall Rule auf Source: any, Destination any.

Wie man mit einer festen zugewiesenen IP aus dem Remotenetz z.B. mit dem Shrew Client eine Verbindung aufbaut, könnte ich dir sagen. Site-to-Site verbindet halt nunmal Netzwerke. Wie das mit einer IP geht? ... Routen?

Bist Du dir sicher, dass dein Admin nicht nur einen Client-Zugang möchte?

Aus der PfSense Dokumentation zum Thema:

"Local subnet: This defines which subnet or host can be accessed from the other side of the VPN tunnel. The easiest thing to do is to set this to "LAN subnet". This means the entire LAN will be accessible from the remote network. IMPORTANT: The other end of the tunnel has this same field, except on the far side it is "Remote Subnet". Ensure that the other end is set exactly the same. For example, if "Single host" is chosen in this section and the IP address of a host was entered, the other side would need to set that host in the "Remote Subnet" field."

Remote Subnet: This defines which subnet or host to be accessed on the other end of the tunnel. As mentioned in the previous item, it is paramount that this is set this exactly like the other end's "local subnet" section. If not, phase 2 of the VPN connection will fail and traffic will not pass from one VPN segment to the other. "

Nichts in deinem Netzwerk hat deine in Phase 2 angegebene IP. Somit ist auch nichts erreichbar. Ein Client wie Shrewsoft routet das dann automatisch, wie das mit der pfSense gehen soll, weiss ich denn leider auch nicht. Du müsstest der Pf halt irgendwie ein Interface mit dieser IP verpassen und das dann bridgen...

Da ich das aber von vorneherein anders konzipiert hätte, bin ich für die Details da raus.

Evtl. guckt ja @aqui nochmal, oder einer von den vielen anderen, die das auch hintergründiger verstehen, weil sie sich auf der Uni damit abgequält haben.

Gruss vom Buc

Wie man mit einer festen zugewiesenen IP aus dem Remotenetz z.B. mit dem Shrew Client eine Verbindung aufbaut, könnte ich dir sagen. Site-to-Site verbindet halt nunmal Netzwerke. Wie das mit einer IP geht? ... Routen?

Bist Du dir sicher, dass dein Admin nicht nur einen Client-Zugang möchte?

Aus der PfSense Dokumentation zum Thema:

"Local subnet: This defines which subnet or host can be accessed from the other side of the VPN tunnel. The easiest thing to do is to set this to "LAN subnet". This means the entire LAN will be accessible from the remote network. IMPORTANT: The other end of the tunnel has this same field, except on the far side it is "Remote Subnet". Ensure that the other end is set exactly the same. For example, if "Single host" is chosen in this section and the IP address of a host was entered, the other side would need to set that host in the "Remote Subnet" field."

Remote Subnet: This defines which subnet or host to be accessed on the other end of the tunnel. As mentioned in the previous item, it is paramount that this is set this exactly like the other end's "local subnet" section. If not, phase 2 of the VPN connection will fail and traffic will not pass from one VPN segment to the other. "

Nichts in deinem Netzwerk hat deine in Phase 2 angegebene IP. Somit ist auch nichts erreichbar. Ein Client wie Shrewsoft routet das dann automatisch, wie das mit der pfSense gehen soll, weiss ich denn leider auch nicht. Du müsstest der Pf halt irgendwie ein Interface mit dieser IP verpassen und das dann bridgen...

Da ich das aber von vorneherein anders konzipiert hätte, bin ich für die Details da raus.

Evtl. guckt ja @aqui nochmal, oder einer von den vielen anderen, die das auch hintergründiger verstehen, weil sie sich auf der Uni damit abgequält haben.

Gruss vom Buc

Nur müsste ich mit handfesteren Argumenten kommen und nicht mit Vermutungen.

Da der VPN Tunnel ja fehlerfrei rennt kann es eigentlich nur die Firewall Konfig der anderen Seite sein. Hier musst du dir einen Konfig Snapshot schicken lassen ggf. auch anonymisiert um das checken zu können.Wie immer hat man dort vermutlich vergessen mit einer zusätzlichen regel dein lokales LAN freizugeben !

So eine Firewall Konfig ist immer einen enge Abstimmen BEIDER Seiten !

Wenn die andere Seite nicht kooperiert scheitert sowas in der Regel. Das sagt einem aber auch schon der gesunde IT Menschenverstand ?!

Hallo nochmal,

was für ein Internetanbieter (ISP) ist denn auf beiden Seiten des Tunnels vorhanden.

Gruß

Dobby

Das sollte eigentlich kein Problem sein es sei denn Kabeldeutschland filtert IPsec bei Consumer Anschlüssen.

Die Telekom (T-Com) lässt das durch sowohl auf Business als auch auch Consumer DSL Anschlüssen.

Filtern entfällt aber als Problem, denn wäre dem so würde niemals ein IPsec VPN Tunnel zustande kommen, was er hier aber problemlos tut !!

Das Problem ist zu 98% eine falsche oder fehlende Firewall Einstellung auf der anderen Seite !

Die Telekom (T-Com) lässt das durch sowohl auf Business als auch auch Consumer DSL Anschlüssen.

Filtern entfällt aber als Problem, denn wäre dem so würde niemals ein IPsec VPN Tunnel zustande kommen, was er hier aber problemlos tut !!

Das Problem ist zu 98% eine falsche oder fehlende Firewall Einstellung auf der anderen Seite !