M0n0wall und Windowsnetzwerk miteinander verbinden

Hallo,

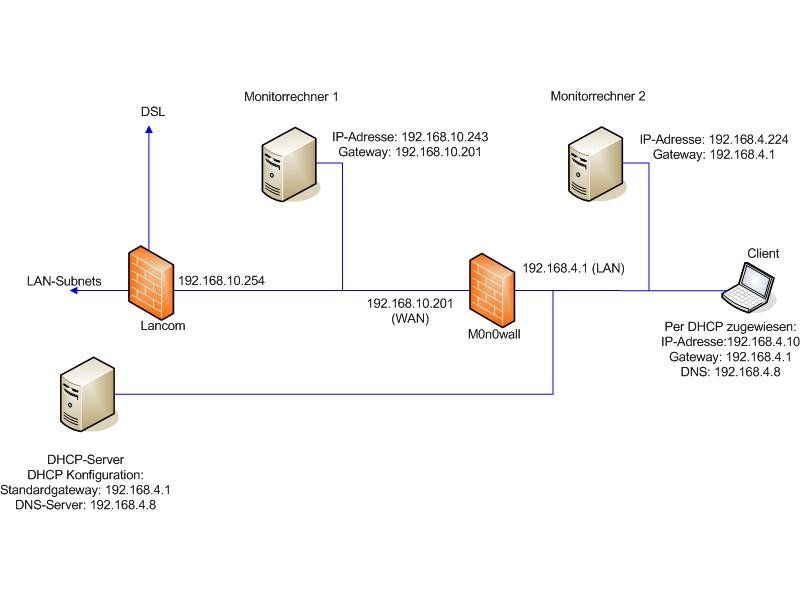

ich habe ein kleines Problem: Ich habe eine M0n0wall in ein bestehendes Netzwerk integriert. Beovor ich hier lang erkläre, wo was liegt - hier ein Ausschnitt aus dem Netzwerk.

http://www.ralpht.homepage.t-online.de/captive_portal.jpg

Ich habe dort das Captive-Portal laufen. Die Clients (hier ein Notebook) müsse erst im Portal anmelden, dann funtioniert das Internet. Allerdings habe ich noch zwei Monitorrechner eingebaut.

Das Problem: Ich kann weder vom Monitorrechner 1 in das LAN (192.168.4.0/24) eine Verbindung aufbauen (auch kein Ping) und andersherum eine Verbindung vom Monitorrechner 2 eine Verbindung zum Monitorrecher 1 aufbauen.

Ich dachte, es läge an der Firewall (M0n0wall). dort habe ich im Bereich WAN ein Regel erstellt, die besagt, dass alles vom WAN zum LAN erlaubt ist. Leider brachte das nicht den gewünschten Erfolg. Eine -per defaulte erstelle Regel im LAN-Bereich- habe ich so belassen wie sie war.

Auch hier alles erlauben vom LAN zum WAN.

Das Einzige was ich per Ping von Monitorrechner 1 erreichen kann sind die Adressen:: 192.168.10.201, 192.168.4.1

Mehr kann ich doch nicht in der Firewall aufmachen oder kann das so nicht funktionieren?

Das Tutorial () habe ich mir auch schon verinnerlicht, aber spricht nicht genau mein Problem an.

ich habe ein kleines Problem: Ich habe eine M0n0wall in ein bestehendes Netzwerk integriert. Beovor ich hier lang erkläre, wo was liegt - hier ein Ausschnitt aus dem Netzwerk.

http://www.ralpht.homepage.t-online.de/captive_portal.jpg

Ich habe dort das Captive-Portal laufen. Die Clients (hier ein Notebook) müsse erst im Portal anmelden, dann funtioniert das Internet. Allerdings habe ich noch zwei Monitorrechner eingebaut.

Das Problem: Ich kann weder vom Monitorrechner 1 in das LAN (192.168.4.0/24) eine Verbindung aufbauen (auch kein Ping) und andersherum eine Verbindung vom Monitorrechner 2 eine Verbindung zum Monitorrecher 1 aufbauen.

Ich dachte, es läge an der Firewall (M0n0wall). dort habe ich im Bereich WAN ein Regel erstellt, die besagt, dass alles vom WAN zum LAN erlaubt ist. Leider brachte das nicht den gewünschten Erfolg. Eine -per defaulte erstelle Regel im LAN-Bereich- habe ich so belassen wie sie war.

Auch hier alles erlauben vom LAN zum WAN.

Das Einzige was ich per Ping von Monitorrechner 1 erreichen kann sind die Adressen:: 192.168.10.201, 192.168.4.1

Mehr kann ich doch nicht in der Firewall aufmachen oder kann das so nicht funktionieren?

Das Tutorial () habe ich mir auch schon verinnerlicht, aber spricht nicht genau mein Problem an.

Please also mark the comments that contributed to the solution of the article

Content-Key: 119236

Url: https://administrator.de/contentid/119236

Printed on: April 16, 2024 at 22:04 o'clock

6 Comments

Latest comment

Nur mal nebenbei: Administrator.de erlaubt dir auch Bilder hochzuladen (Auf Bilder hinzufügen im Thread klicken !!!) dann kannst du dir fürs nächste Mal das lästige und vollkommen überflüssige Benutzen von externen Bilderlinks dir und vor allem uns ersparen...!

Zurück zu deinem Problem, das sehr einfach lösbar ist.

Als allererstes gilt es den Tipp von Arch oben umzusetzen.

2 weitere Dinge sind zu beachten:

Wenn Monitor 2 und Monitor 1 transparent kommunizieren sollen musst du Monitor 2 dann zusätzlich in die Ausnahmeliste des Captive Portals einfügen, das das CP Monitor 2 nicht blockt. Das geht entweder mit der MAC oder, sofern Monitor 2 eine statische IP hat, auch mit der IP in der Ausnahmeliste Pass through MAC oder Allowed IP !!

Für Monitor-2 nimmst du dir jetzt eine fiktive IP Adresse aus dem 192.168.10er Netz die NICHT verwendet wird und die NICHT im DHCP Pool liegt und trägst diese im Menü Firewall -> NAT -> Server NAT ein !!

Beispiel:

Fiktive IP: 192.168.10.250

Server NAT Menüeintrag:

"+" klicken

External IP Address = 192.168.10.25 eingeben

Save, Apply Cjanges

Ins Menü Firewall -> NAT -> Inbound wechseln

"+" klicken

External address = deine externe IP Adresse 192.168.10.25 auswählen

Dann Port Range interne IP usw.

Das Problem ist das das mehr oder weniger ein portbasiertes Weiterleiten ist. Eine wirkliche transpartente Verbindung bekommst du mit dem 1:1 NAT hin. Das setzt dir eine fiktive .4.0er IP in eine fiktive .10.0er IP um. Letztlich ist das also die beste Lösung, da dann alle Dienste transparent durchgereicht werden.

1:1 Menü

"+" klicken

Interface = WAN

External Subnet = 192.168.10.250 mit 32 Bit Maske (Hostmaske)

Internal Subnet = 192.168.4.250

fertig

Damit hast du dann eine transparente Beziehung. Aus Sicht von Monitor 1 ist Monitor 2 dann unter der .10.250 zu erreichen und sus Sicht von Monitor 2 ist Monitor 1 dann unter der .4.250 zu erreichen. Alle Details dazu sagt dir:

http://doc.m0n0.ch/handbook/nat.html

bzw.

http://doc.m0n0.ch/handbook/nat-1to1.html

Du solltest dann ggf. in die interne Namentabelle der Monitor Rechner (sofern Winblows) in die C:\windows\system32\drivers\etc\ lmhosts Datei jeweils wechselweitig deren Namen eintragen und die jeweils lokalen fiktiven IPs damit du namensbezogen arbeiten kannst. Wenn es Linux ist dann ist es die Datei hosts unter /etc/

Wenn du das alles nicht willst musst du ein anderes OPT Interface der M0n0wall verwenden, da die Monowall vom LAN zum WAN immer NAT macht.

Hast du eine Monowall mit einem 3ten Interface (OPTx) kannst du dein LAN auf dieses Interface setzen, dann routet die Monowall und du kannst normal mit Filterlisten arbeiten.

Außerdem gilt immer: Wenn es irgendwo kneift...sieh dir die Firewall Logs an !!! Dort findest du meist im handumdrehen den Grund warum eine Kommunikation nicht klappt !!

Zurück zu deinem Problem, das sehr einfach lösbar ist.

Als allererstes gilt es den Tipp von Arch oben umzusetzen.

2 weitere Dinge sind zu beachten:

- Du musst global Zugriff vom WAN zulassen mit dem Entfernen des Hakens bei Block private Networks im Menü Interfaces -> WAN !!

- Vom LAN zum WAN Interface machst du NAT !!! Dein Monitor 2 Rechner taucht also mit der lokalen IP der M0n0wall 192.168.10.201 in diesem Netzwerk auf, verhält sich also wie ein lokaler Rechner aus Sicht der der Rechner in diesem Netz. Da allerdings eine NAT Firewall dazwischen ist, können PCs in diesem Netz wie z.B. der Rechner Monitor 1 diese NAT Firewall ohne aktiven Session Table Eintrag nicht überwinden und damit nicht auf Rechner im .4.0er Segment zugreifen....logisch !!

Wenn Monitor 2 und Monitor 1 transparent kommunizieren sollen musst du Monitor 2 dann zusätzlich in die Ausnahmeliste des Captive Portals einfügen, das das CP Monitor 2 nicht blockt. Das geht entweder mit der MAC oder, sofern Monitor 2 eine statische IP hat, auch mit der IP in der Ausnahmeliste Pass through MAC oder Allowed IP !!

Für Monitor-2 nimmst du dir jetzt eine fiktive IP Adresse aus dem 192.168.10er Netz die NICHT verwendet wird und die NICHT im DHCP Pool liegt und trägst diese im Menü Firewall -> NAT -> Server NAT ein !!

Beispiel:

Fiktive IP: 192.168.10.250

Server NAT Menüeintrag:

"+" klicken

External IP Address = 192.168.10.25 eingeben

Save, Apply Cjanges

Ins Menü Firewall -> NAT -> Inbound wechseln

"+" klicken

External address = deine externe IP Adresse 192.168.10.25 auswählen

Dann Port Range interne IP usw.

Das Problem ist das das mehr oder weniger ein portbasiertes Weiterleiten ist. Eine wirkliche transpartente Verbindung bekommst du mit dem 1:1 NAT hin. Das setzt dir eine fiktive .4.0er IP in eine fiktive .10.0er IP um. Letztlich ist das also die beste Lösung, da dann alle Dienste transparent durchgereicht werden.

1:1 Menü

"+" klicken

Interface = WAN

External Subnet = 192.168.10.250 mit 32 Bit Maske (Hostmaske)

Internal Subnet = 192.168.4.250

fertig

Damit hast du dann eine transparente Beziehung. Aus Sicht von Monitor 1 ist Monitor 2 dann unter der .10.250 zu erreichen und sus Sicht von Monitor 2 ist Monitor 1 dann unter der .4.250 zu erreichen. Alle Details dazu sagt dir:

http://doc.m0n0.ch/handbook/nat.html

bzw.

http://doc.m0n0.ch/handbook/nat-1to1.html

Du solltest dann ggf. in die interne Namentabelle der Monitor Rechner (sofern Winblows) in die C:\windows\system32\drivers\etc\ lmhosts Datei jeweils wechselweitig deren Namen eintragen und die jeweils lokalen fiktiven IPs damit du namensbezogen arbeiten kannst. Wenn es Linux ist dann ist es die Datei hosts unter /etc/

Wenn du das alles nicht willst musst du ein anderes OPT Interface der M0n0wall verwenden, da die Monowall vom LAN zum WAN immer NAT macht.

Hast du eine Monowall mit einem 3ten Interface (OPTx) kannst du dein LAN auf dieses Interface setzen, dann routet die Monowall und du kannst normal mit Filterlisten arbeiten.

Außerdem gilt immer: Wenn es irgendwo kneift...sieh dir die Firewall Logs an !!! Dort findest du meist im handumdrehen den Grund warum eine Kommunikation nicht klappt !!

.

"...Port-Forwarding gekommen. Nur den Punkt gibt es da wohl nicht.."

Doch, den gibt es natürlich man muss nur mal genau hinsehen oder die Doku lesen !!

Thema CP und Verschlüsselung:

Genau der tiefere Sinn eines CP ist doch das man es OHNE Verschlüsselung betreibt um den Zugang für Gäste, Besucher etc. möglichst einfach und stressfrei zu gestalten. Auch für den Administrator.

Ein CP MIT Verschlüsselung ist ja völliger Blödsinn und konterkariert den Sinn eines CPs, denn dann reicht es ja wenn du jedem den Key gibst der darf.

So kannst du das CP als zentrale Authentifizierung benutzen.

Benutzer des CPs solltest du mit einem Hinweis in der Login Page auf einen nicht verschlüsselten Datenaustasuch hinweisen.

Wer sensible Daten dennoch übertragen will kann ja dann problemlos ein VPN über das CP WLAN benutzen...

"...Port-Forwarding gekommen. Nur den Punkt gibt es da wohl nicht.."

Doch, den gibt es natürlich man muss nur mal genau hinsehen oder die Doku lesen !!

Thema CP und Verschlüsselung:

Genau der tiefere Sinn eines CP ist doch das man es OHNE Verschlüsselung betreibt um den Zugang für Gäste, Besucher etc. möglichst einfach und stressfrei zu gestalten. Auch für den Administrator.

Ein CP MIT Verschlüsselung ist ja völliger Blödsinn und konterkariert den Sinn eines CPs, denn dann reicht es ja wenn du jedem den Key gibst der darf.

So kannst du das CP als zentrale Authentifizierung benutzen.

Benutzer des CPs solltest du mit einem Hinweis in der Login Page auf einen nicht verschlüsselten Datenaustasuch hinweisen.

Wer sensible Daten dennoch übertragen will kann ja dann problemlos ein VPN über das CP WLAN benutzen...