Mikrotik pfSense oder Endian Router Firewalllösung gesucht

Hallo miteinander,

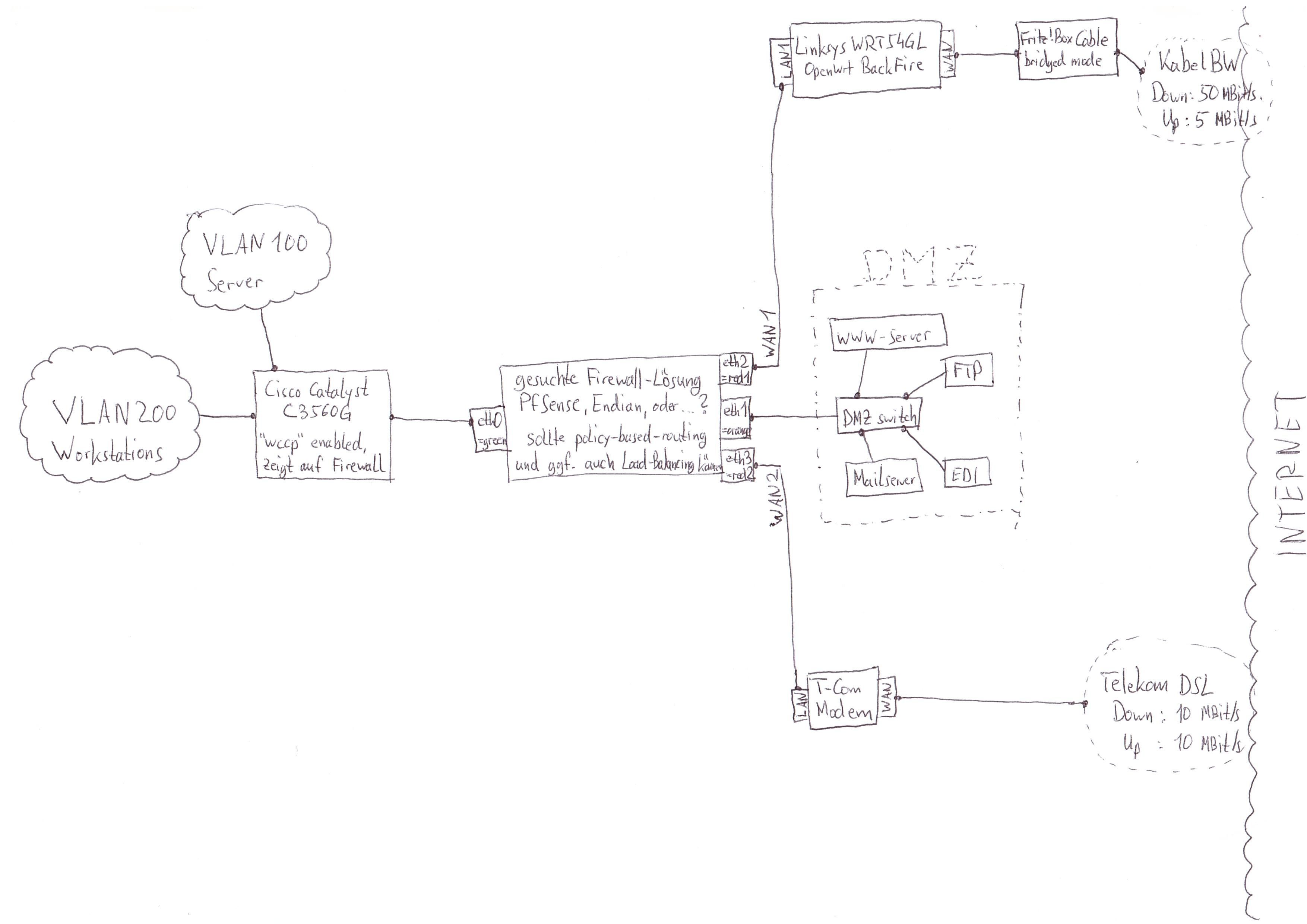

aufgrund Umstrukturierung unseres Netzwerkes und Einführung von VLANs, plane ich in diesem Zuge auch eine neue Firewall mit Routingfunktion. Das Szenario habe ich mal auf die Schnelle auf Blatt Papier gezeichnet, es soll so aussehen:

Bei Kritik oder Verbesserungsvorschläge bin ich natürlich ganz Ohr. Hinzufügen möchte ich an dieser Stelle:

Die synchronse DSL-Leitung bei der Telekom war unser erster ISP, bei dem wir auch einige statische IPs inbegriffen haben. Sie bietet höheren Upstream. Diese Internetleitung (=ISP2) verwenden wir demnach für Mail-, EDI-, Webserver, usw... . Diese DMZ-Hosts haben also als default gateway die IP vom Telekom-Anschluss eingetragen und gehen direkt darüber ins Internet. Alle anderen Hosts (Workstations, usw...) haben als default gateway den cisco-Switch eingetragen und gehen über einen squid-Proxy via ISP1 (=KabelBw) ins Internet.

In Zukunft sollen ALLE Hosts als default gateway den cisco Switch erhalten. Auf diesem Cisco C3560G Switch ist "wccp" aktiviert. Alle Anfragen auf Port 21, 80, 443, usw... leitet dieser "wccp"-Dienst an die IP der zukünftigen Firewalllösung. Dort wird nämlich ein Web-Cache-Proxy laufen (squid oder ähnliche). Diese wiederum soll anhand policys entscheiden, ob für den Verbindungsaufbau ins Internet ISP1 oder ISP2 verwendet werden soll.

Ich weiß noch nicht, welche Firewall ich einsetzen sollte, deswegen bitte ich um Rat und Empfehlungen. Wichtige Leistungsmerkmale wären:

- Proxy WebCache sollte möglich sein, bevorzugt wäre squid, ist aber kein Muss.

- OpenVPN zwingend notwendig. Unsere externen Mitarbeiter oder Filialen arbeiten wie bisher mit OpenVPN.

- multi WAN fähig: das heißt, ich sollte zwei Internetleitungen daran betreiben können.

- daraus folgt: ich möchte statische Routen festlegen können, z.B. sollen bestimmte Hosts oder ganze Subnets die WAN2 Leitung über Telekom verwenden

und alle anderen sollen über WAN1 / KabelBW ins Internet gelangen.

- kein Muss, aber optional wünschenswert wäre dann natürlich auch die Möglichkeit FailOver haben zu können. Das heißt: sollte WAN1 offline gehen, sollen ALLE Hosts über WAN2 rausgehen. Oder wenn ISP2 ausfällt, sollten halt alle über den ISP1 rausgehen können.

Ich habe bereits etwas recherchiert und bisher habe ich drei Firewalllösungen ins Auge gefasst:

1.) der immer wieder gelobte Review geschrieben gehabt und geht auf die wichtigsten Sachen ein. Der dort gezeigte Versionsstand ist jedoch schon etwas älter, da wurde noch Version 3.29 eingesetzt, aktuell ist 6.20. Damit hat man laut meinen Recherchen auch mit der WebGUI volle Konfigurationsmöglichkeit, also alles was man auch über das Configtool "Winbox" erzielen könnte. Winbox läuft auf Windows, oder über Wine-Emulation auch in Linux, nebenbei bemerkt. Nachteile von diesem Mikrotik Router sind: IPSec Implementierung unterstützt nur IKEv1 und OpenVPN kein UDP, also nur via TCP. Man möge mich korrigieren falls diese Informationen nicht korrekt sind. Vorteile: er kann SSTP, was ich aber bisher nie gebraucht habe. Und wenn ich mir die Wiki anschaue dann finde ich in diesem Wiki-Abschnitt auch die Erklärung dazu, dass man zwei ISPs daran betreiben könnte, oder nicht? Demnach sollten ja mit diesem Gerät meine Anforderungen alle erfüllt werden können, nicht?

Hier auf YouTube gibt's noch eine ganze Video-Reihe zu Mikrotik.

Und HIER gibt's nen Demozugang zur Konfiguratiosoberfläche. Ganz unten kann man sich auch "Winbox" downloaden und ausführen, damit man auch diese Winbox-Konfigurations-GUI sich anschauen kann.

Nachteilig meiner Ansicht nach ist der angesprochene Punkt, dass OpenVPN nur via TCP funktioniert (kein UDP) und dass die Lernkurve extrem steil ist. Wenn ich mir z.B. anschaue wie OpenVPN konfiguriert wird, da wird mir schon schwindelig (im Vergleich zu IPFire als Beispiel).

2.) Die Firewall-Lösung pfSense wäre in der Lage Multi-WAN und auch Failover/Load-Balancing auszuführen. Alle anderen Funktionsmerkmale bietet sie auch. Von PfSense lese ich auch immer wieder des Öfteren und denke, dass es kein schlechtes Produkt ist. Mir gefällt vor allem, dass es auf FreeBSD aufbaut und somit auf pf statt auf iptables, ist aber Geschmackssache.

3.) Die Firewall-Lösung Endian kann wohl auch Multi-WAN und Failover/Load-Balancing mit all den anderen geforderten Funktionen. Endian kannte ich bis heute noch nicht, bin erst durch Recherche darauf gestossen. Alles in allem hört sich das ja auch alles ok an was man da so liest, ob das wirklich was taugt weiß ich nicht. Hier stört mich ein wenig, dass zwischen kostenlos- und Bezahlversionen unterschieden wird. Das hätte ich bei der Wahl von pfSense nicht.

Ich freue mich sehr auf feedback und bin auf eure Meinungen gespannt. Danke im Voraus.

Gruß,

Pangu

aufgrund Umstrukturierung unseres Netzwerkes und Einführung von VLANs, plane ich in diesem Zuge auch eine neue Firewall mit Routingfunktion. Das Szenario habe ich mal auf die Schnelle auf Blatt Papier gezeichnet, es soll so aussehen:

Bei Kritik oder Verbesserungsvorschläge bin ich natürlich ganz Ohr. Hinzufügen möchte ich an dieser Stelle:

Die synchronse DSL-Leitung bei der Telekom war unser erster ISP, bei dem wir auch einige statische IPs inbegriffen haben. Sie bietet höheren Upstream. Diese Internetleitung (=ISP2) verwenden wir demnach für Mail-, EDI-, Webserver, usw... . Diese DMZ-Hosts haben also als default gateway die IP vom Telekom-Anschluss eingetragen und gehen direkt darüber ins Internet. Alle anderen Hosts (Workstations, usw...) haben als default gateway den cisco-Switch eingetragen und gehen über einen squid-Proxy via ISP1 (=KabelBw) ins Internet.

In Zukunft sollen ALLE Hosts als default gateway den cisco Switch erhalten. Auf diesem Cisco C3560G Switch ist "wccp" aktiviert. Alle Anfragen auf Port 21, 80, 443, usw... leitet dieser "wccp"-Dienst an die IP der zukünftigen Firewalllösung. Dort wird nämlich ein Web-Cache-Proxy laufen (squid oder ähnliche). Diese wiederum soll anhand policys entscheiden, ob für den Verbindungsaufbau ins Internet ISP1 oder ISP2 verwendet werden soll.

Ich weiß noch nicht, welche Firewall ich einsetzen sollte, deswegen bitte ich um Rat und Empfehlungen. Wichtige Leistungsmerkmale wären:

- Proxy WebCache sollte möglich sein, bevorzugt wäre squid, ist aber kein Muss.

- OpenVPN zwingend notwendig. Unsere externen Mitarbeiter oder Filialen arbeiten wie bisher mit OpenVPN.

- multi WAN fähig: das heißt, ich sollte zwei Internetleitungen daran betreiben können.

- daraus folgt: ich möchte statische Routen festlegen können, z.B. sollen bestimmte Hosts oder ganze Subnets die WAN2 Leitung über Telekom verwenden

und alle anderen sollen über WAN1 / KabelBW ins Internet gelangen.

- kein Muss, aber optional wünschenswert wäre dann natürlich auch die Möglichkeit FailOver haben zu können. Das heißt: sollte WAN1 offline gehen, sollen ALLE Hosts über WAN2 rausgehen. Oder wenn ISP2 ausfällt, sollten halt alle über den ISP1 rausgehen können.

Ich habe bereits etwas recherchiert und bisher habe ich drei Firewalllösungen ins Auge gefasst:

1.) der immer wieder gelobte Review geschrieben gehabt und geht auf die wichtigsten Sachen ein. Der dort gezeigte Versionsstand ist jedoch schon etwas älter, da wurde noch Version 3.29 eingesetzt, aktuell ist 6.20. Damit hat man laut meinen Recherchen auch mit der WebGUI volle Konfigurationsmöglichkeit, also alles was man auch über das Configtool "Winbox" erzielen könnte. Winbox läuft auf Windows, oder über Wine-Emulation auch in Linux, nebenbei bemerkt. Nachteile von diesem Mikrotik Router sind: IPSec Implementierung unterstützt nur IKEv1 und OpenVPN kein UDP, also nur via TCP. Man möge mich korrigieren falls diese Informationen nicht korrekt sind. Vorteile: er kann SSTP, was ich aber bisher nie gebraucht habe. Und wenn ich mir die Wiki anschaue dann finde ich in diesem Wiki-Abschnitt auch die Erklärung dazu, dass man zwei ISPs daran betreiben könnte, oder nicht? Demnach sollten ja mit diesem Gerät meine Anforderungen alle erfüllt werden können, nicht?

Hier auf YouTube gibt's noch eine ganze Video-Reihe zu Mikrotik.

Und HIER gibt's nen Demozugang zur Konfiguratiosoberfläche. Ganz unten kann man sich auch "Winbox" downloaden und ausführen, damit man auch diese Winbox-Konfigurations-GUI sich anschauen kann.

Nachteilig meiner Ansicht nach ist der angesprochene Punkt, dass OpenVPN nur via TCP funktioniert (kein UDP) und dass die Lernkurve extrem steil ist. Wenn ich mir z.B. anschaue wie OpenVPN konfiguriert wird, da wird mir schon schwindelig (im Vergleich zu IPFire als Beispiel).

2.) Die Firewall-Lösung pfSense wäre in der Lage Multi-WAN und auch Failover/Load-Balancing auszuführen. Alle anderen Funktionsmerkmale bietet sie auch. Von PfSense lese ich auch immer wieder des Öfteren und denke, dass es kein schlechtes Produkt ist. Mir gefällt vor allem, dass es auf FreeBSD aufbaut und somit auf pf statt auf iptables, ist aber Geschmackssache.

3.) Die Firewall-Lösung Endian kann wohl auch Multi-WAN und Failover/Load-Balancing mit all den anderen geforderten Funktionen. Endian kannte ich bis heute noch nicht, bin erst durch Recherche darauf gestossen. Alles in allem hört sich das ja auch alles ok an was man da so liest, ob das wirklich was taugt weiß ich nicht. Hier stört mich ein wenig, dass zwischen kostenlos- und Bezahlversionen unterschieden wird. Das hätte ich bei der Wahl von pfSense nicht.

Ich freue mich sehr auf feedback und bin auf eure Meinungen gespannt. Danke im Voraus.

Gruß,

Pangu

Please also mark the comments that contributed to the solution of the article

Content-Key: 251327

Url: https://administrator.de/contentid/251327

Printed on: April 25, 2024 at 14:04 o'clock

20 Comments

Latest comment

Vergiss den 750er, der ist nichts für das Umfeld ! Unter einem 2011er solltest du es nicht machen in deinem Umfeld wenn es denn MT sein soll. Bedenke aber auch das der in erster Linie Router ist un dnicht Firewall.

Du solltest du also eher auf die beiden anderen Optionen fokussieren. Welches ist Geschmackssache. Die größte Verbreitung und Featureset hat sicher die pfSense. Endian hat den Vorteil das sie in der EU entwickelt wird. Ob das relevant für dich ist musst du selber beurteilen.

Als Plattform solltest du dort einen kleinen 1HE Server nehmen mit entsprechend Interfaces. Ein ALIX Board wäre vermutlich wenigs skalierbar für dein Umfeld.

Du solltest du also eher auf die beiden anderen Optionen fokussieren. Welches ist Geschmackssache. Die größte Verbreitung und Featureset hat sicher die pfSense. Endian hat den Vorteil das sie in der EU entwickelt wird. Ob das relevant für dich ist musst du selber beurteilen.

Als Plattform solltest du dort einen kleinen 1HE Server nehmen mit entsprechend Interfaces. Ein ALIX Board wäre vermutlich wenigs skalierbar für dein Umfeld.

Demo-GUI durchgeklickt, und das ist ja echt hard-core. Benutzerfreundlich würde ich das jetzt nicht wirklich nennen, wobei das nicht negativ gemeint ist.

Das ist aber schlicht falsch ! Wenn man weiss was man macht ist das ne einfache Sache und die Winbox Konfig SW oder das interne HTTP GUI ist recht einfach und logisch so das man schnell versteht was zu machen ist.Also dein Eindruck täuscht da gewaltig !

Das MT CLI ist was für richtige Netzwerker natürlich und nix für Klicki Bunti Knechte

Krieg ich da eine fertige 19"-Maschine für unter 200 EUR ?

Nicht ganz aber fast:http://varia-store.com/Systeme-mit-Software/pfSense/pfSense-19-Komplett ...

Siehe auch Empfehlung vom Kollegen mhappe oben.

Nein. Dafür benötigst du kein Nullmodemkabel.

Wie du ein pfSense-System konfigurierst, wird hier von aqui erklärt:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Gruß

Kümmel

Wie du ein pfSense-System konfigurierst, wird hier von aqui erklärt:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Gruß

Kümmel

EDIT: Autsch! ich sehe grad, dass dieses APU.1D4 nur 3 NICs hat. Laut meiner Skizze bräuchte ich doch 4 Netzwerkkarten. Kann man da einfach eine nachrüsten,

Nein das würde nur über einen USB Ethernet Adapter gehen der aber vom Durchsatz sehr mies ist.Weitere Segmente kannst du aber immer_per_VLAN an die FW bringen, was dir separate Adapter erspart !

Geht das auch nicht oder willst du es aus Perfomance Gründen nicht, musst du auf eine andere HW ausweichen.

Soekris Boards wäre da dann eine Alternative oder dein oben genanntes Supermicro Board, das wäre perfekt und haben viele so auch im Einsatz !

Da müsstest du dann noch einen 2 oder 4 Port Intel Karte oder sowas reinbauen, dann hast du dort auch die entsprechende Anzahl an Interfaces ! Genau also wie du es beschrieben hast

Die pfSense dann auf einem CF Flash Adapter intern installieren oder eine SSD so dass du dann keine Teile mehr hast die im Dauerbetrieb verschleissen können.

Wäre die perfekte Lösung... !

Das pfSense Buch ist eine absolute Empfehlung und sollte man sich beschaffen wenn man ernsthaft mit der Firewall arbeiten will !

CPU Power ist nur entscheidend wenn du viel Verschlüsselung machst oder exzessiv VPN usw. Entscheidend ist die NIC Hardware. Wenn das auch Intel ist und die Ausstattung sonst identisch ist kannst du problemlos auch das Celeron Board nehmen.

Bei einer CF Karte musst du einen CF auf SATA oder PATA Adapter verwenden je nachdem was die Board HW hat.

http://www.reichelt.de/DELOCK-91662/3/index.html?&ACTION=3&LA=4 ...

http://www.reichelt.de/DELOCK-91687/3/index.html?&ACTION=3&LA=4 ...

SSD kannst du natürlich ganz einfach direkt aufstecken was einfacher ist. Hier reicht auch die allerkleinste 40 GiG SSD vollauf !

Ist Geschmackssache.

Bei den altuellen SSD Preisen ist letzteres wohl einfacher:

Bei einer CF Karte musst du einen CF auf SATA oder PATA Adapter verwenden je nachdem was die Board HW hat.

http://www.reichelt.de/DELOCK-91662/3/index.html?&ACTION=3&LA=4 ...

http://www.reichelt.de/DELOCK-91687/3/index.html?&ACTION=3&LA=4 ...

SSD kannst du natürlich ganz einfach direkt aufstecken was einfacher ist. Hier reicht auch die allerkleinste 40 GiG SSD vollauf !

Ist Geschmackssache.

Bei den altuellen SSD Preisen ist letzteres wohl einfacher:

Wenn ich mir eine SSD kaufen sollte, wie zum Henker krieg ich pfSense da drauf installiert

Na ganz einfach...Entweder mit einem USB CD Rom was du am Rechner anscliesst und von der CD installierst. Oder...

SSD in einen Rechner einbauen oder per USB - SATA Universaladapter (ca. 10 Euro) an einen PC mit CD Laufwerk anschliessen und darauf dann installieren und danach SSD umbauen.

Oder eben Flash Karte vorher beschreiben...

Das ist ja nun kinderleicht...

Moin, sorry das ich hier noch mal nachfrage.

alle machen dir Vorschläge für Hardware nur keiner fragt wie viel User und VPN Verbindungen geplant sind?

Und warum wird dir im Unternehmen nur ein Budget von 200€ für ein Router/Firewall gegeben, das ist doch eine wichtige Komponente an der man nicht Sparen sollte.

Ich bin in einem Öffentlich geförderten verein und setzen einen LANCOM Router ein und die sind echt nicht günstig.

Ich setze zuhause für ca. 10 OpenVPN Verbindungen (Site2Site und Roadwarrior) an einer 100 Mbit, 12 MBit Up (Kabeldeutschland)

diesen Server mit einer 8GB SSD

http://www.supermicro.com/products/system/1U/5015/SYS-5015A-H.cfm?typ=H

aus Heutiger Erfahrung ist das System nicht schlecht.

Selbst zu hause würde ich Heute eher diese Hardware

http://soekris.com/products/net6501-1/net6501-70-board-case.html

nehmen.

Oder die http://soekris.com/products/net6801.html, ist noch nicht erhältlich.

Gruß und einen Guten rutsch.

alle machen dir Vorschläge für Hardware nur keiner fragt wie viel User und VPN Verbindungen geplant sind?

Und warum wird dir im Unternehmen nur ein Budget von 200€ für ein Router/Firewall gegeben, das ist doch eine wichtige Komponente an der man nicht Sparen sollte.

Ich bin in einem Öffentlich geförderten verein und setzen einen LANCOM Router ein und die sind echt nicht günstig.

Ich setze zuhause für ca. 10 OpenVPN Verbindungen (Site2Site und Roadwarrior) an einer 100 Mbit, 12 MBit Up (Kabeldeutschland)

diesen Server mit einer 8GB SSD

http://www.supermicro.com/products/system/1U/5015/SYS-5015A-H.cfm?typ=H

aus Heutiger Erfahrung ist das System nicht schlecht.

Selbst zu hause würde ich Heute eher diese Hardware

http://soekris.com/products/net6501-1/net6501-70-board-case.html

nehmen.

Oder die http://soekris.com/products/net6801.html, ist noch nicht erhältlich.

Gruß und einen Guten rutsch.

setzen einen LANCOM Router ein und die sind echt nicht günstig.

Nicht nur das... Es ist auch ein Router und keine SPI Firewall !! Das sollte man nicht vergessen !Der Supermicro oder die Soekris Empfehlung mit z.B. einer pfSense drauf ist aber durchaus der richtige Weg wenn es in Richtung höherer Performance und "richtiger" Firewall gehen soll...keine Frage !

Zitat von @aqui:

> setzen einen LANCOM Router ein und die sind echt nicht günstig.

Nicht nur das... Es ist auch ein Router und keine SPI Firewall !! Das sollte man nicht vergessen !

> setzen einen LANCOM Router ein und die sind echt nicht günstig.

Nicht nur das... Es ist auch ein Router und keine SPI Firewall !! Das sollte man nicht vergessen !

Doch, doch. Das Regelwerk der LANCOMs berücksichtigt sehrwohl den Verbindungsstatus. Bei LANCOM muss man jedoch beachten, dass per Default alles erlaubt ist, was nicht explizit verboten ist. Siehe https://www2.lancom.de/kb.nsf/1275/BB6FD1480986547FC1257433004F0C6B?Open ...

Aber letztlich muss man bei jeder Lösung die Default-Einstellungen an die eigenen Vorstellungen und Anforderungen anpassen.

Bei Mikrotik ist es übrigens genauso. Per Default existieren keine Firewallregeln - zunächst ist also alles erlaubt. Diese einzurichten genügt allerdings nicht, damit das Regelwerk statusbehaftet arbeitet. Wenn man letzteres möchte, muss man auch das Connection Tracking aktivieren und das Regelwerk noch etwas ergänzen:

http://wiki.mikrotik.com/wiki/Manual:IP/Firewall/Connection_tracking

ftp://nobatel.com/pub/manuales/mikrotik/mikrotik/StatefulFirewalls.key.pdf

Gruß

sk

Zitat von @panguu:

Bei Kritik oder Verbesserungsvorschläge bin ich natürlich ganz Ohr. Hinzufügen möchte ich an dieser Stelle:

Die synchronse DSL-Leitung bei der Telekom war unser erster ISP, bei dem wir auch einige statische IPs inbegriffen haben. Sie

bietet höheren Upstream. Diese Internetleitung (=ISP2) verwenden wir demnach für Mail-, EDI-, Webserver, usw... . Diese

DMZ-Hosts haben also als default gateway die IP vom Telekom-Anschluss eingetragen und gehen direkt darüber ins Internet. Alle

anderen Hosts (Workstations, usw...) haben als default gateway den cisco-Switch eingetragen und gehen über einen squid-Proxy

via ISP1 (=KabelBw) ins Internet.

In Zukunft sollen ALLE Hosts als default gateway den cisco Switch erhalten. Auf diesem Cisco C3560G Switch ist "wccp"

aktiviert. Alle Anfragen auf Port 21, 80, 443, usw... leitet dieser "wccp"-Dienst an die IP der zukünftigen

Firewalllösung. Dort wird nämlich ein Web-Cache-Proxy laufen (squid oder ähnliche). Diese wiederum soll anhand

policys entscheiden, ob für den Verbindungsaufbau ins Internet ISP1 oder ISP2 verwendet werden soll.

Bei Kritik oder Verbesserungsvorschläge bin ich natürlich ganz Ohr. Hinzufügen möchte ich an dieser Stelle:

Die synchronse DSL-Leitung bei der Telekom war unser erster ISP, bei dem wir auch einige statische IPs inbegriffen haben. Sie

bietet höheren Upstream. Diese Internetleitung (=ISP2) verwenden wir demnach für Mail-, EDI-, Webserver, usw... . Diese

DMZ-Hosts haben also als default gateway die IP vom Telekom-Anschluss eingetragen und gehen direkt darüber ins Internet. Alle

anderen Hosts (Workstations, usw...) haben als default gateway den cisco-Switch eingetragen und gehen über einen squid-Proxy

via ISP1 (=KabelBw) ins Internet.

In Zukunft sollen ALLE Hosts als default gateway den cisco Switch erhalten. Auf diesem Cisco C3560G Switch ist "wccp"

aktiviert. Alle Anfragen auf Port 21, 80, 443, usw... leitet dieser "wccp"-Dienst an die IP der zukünftigen

Firewalllösung. Dort wird nämlich ein Web-Cache-Proxy laufen (squid oder ähnliche). Diese wiederum soll anhand

policys entscheiden, ob für den Verbindungsaufbau ins Internet ISP1 oder ISP2 verwendet werden soll.

Ok. Dann mal ein wenig zum Design:

1) Der Layer3-Switch sollte auch künftig nicht das Default-Gateway der DMZ-Hosts sein, sondern nur fürs LAN. In der DMZ und im WAN darf der Layer3-Switch kein IP-Interface haben! Im Idealfall ist der DMZ-Switch ohnehin ein dediziertes Gerät. Das Default-Gateway des L3-Switches und der DMZ-Hosts wird die künftige Firewall!

2) Der Webproxy hat auf der Firewall nichts zu suchen. Implementiere den Squid auf einer separaten (ggf. virtuellen) Maschine.

3) Auch alle anderen Dienste, welche die Firewall gegebenenfalls anfällig machen, sollte man hiervon möglichst separieren. Im Idealfall macht die Firewall noch nicht mal VPN. Bei IPSec-VPN ist dies aufgrund der Problematik mit der öffentlichen Adressierung/NAT in kleineren Umgebungen häufig nicht möglich. Aber bei OpenVPN ist dies kein Problem. Der OpenVPN-Server gehört daher als separater Host in die (oder besser noch: in eine separate) DMZ. Die Firewall "sieht" und beregelt dann zwischen DMZ und WAN den verschlüsselten Traffic und zwischen DMZ und LAN den unverschlüsselten Traffic. So hast Du maximale Kontrolle.

Als OpenVPN-Server könnte man ebenfalls vorkonfigurierte Kisten à la pfSense, Mikrotik usw nutzen. Da Du aber offenkundig Linux-Kenntnisse hast, setze Dir doch eine VM mit Linux und OpenVPN auf. Dann hast Du funktional alle Möglichkeiten. Das Hardening dieser Maschine musst Du dann freilich selbst übernehmen.

Am Ende bleiben für die Firewall nur noch folgende Aufgaben:

- Routing und Forwarding, ggf. policybased, erforderlichenfalls mit Adress- und Portübersetzung, ggf. Lastverteilung und Failover

- Firewalling mit stateful packet inspection

- ggf. fungieren als IPSec-VPN-Server (falls nicht separierbar)

Diese Aufgaben lassen sich mit einer pfSense oder einem Microtik gut abwickeln.

Die obig vorgeschlagene Aufgabenzerlegung folgt sowohl dem Best-of-Breed-Ansatz als auch grundlegenden Sicherheitserwägungen. Einerseits ist es dadurch möglich, für jede Teilaufgabe die beste Lösung zu wählen, statt Kompromisse zugunsten einer All-in-One-Lösung eingehen zu müssen (hier z.B. keine funktionellen Restriktionen bei Squid und OpenVPN). Andererseits verringert man so das Risiko, dass das Kompromitieren einer Teilkomponente dazu führt, dass auch andere Teile der Sicherheitsvorkehrungen ausgehebelt werden. Wenn z.B. bei einer integrierten Lösung ein Angreifer durch einen Fehler im Squid oder OpenVPN-Server die Kontrolle erlangt, dann muss man davon ausgehen, dass auch das Firewallregelwerk keine Hürde mehr ist. Schließlich "sitzt" er dann schon auf der Firewall! Ist die Firewall hingegen von diesen Komponenten autonom, kann sie weiterhin einen gewissen Grundschutz gewährleisten und ein weiteres Vordringen des Angreifers behindern.

Gruß

sk