Mikrotik VNC Portforwarding

Hallo Leute,

ich habe ein kleines Problem bei einem Mikrotik Router.

Ich möchte von außen auf einen PC via (Ultra VNC) VNC zugreifen.

Netzwerk 192.168.70.0

Router 192.168.70.254

VNC Server 192.168.70.151

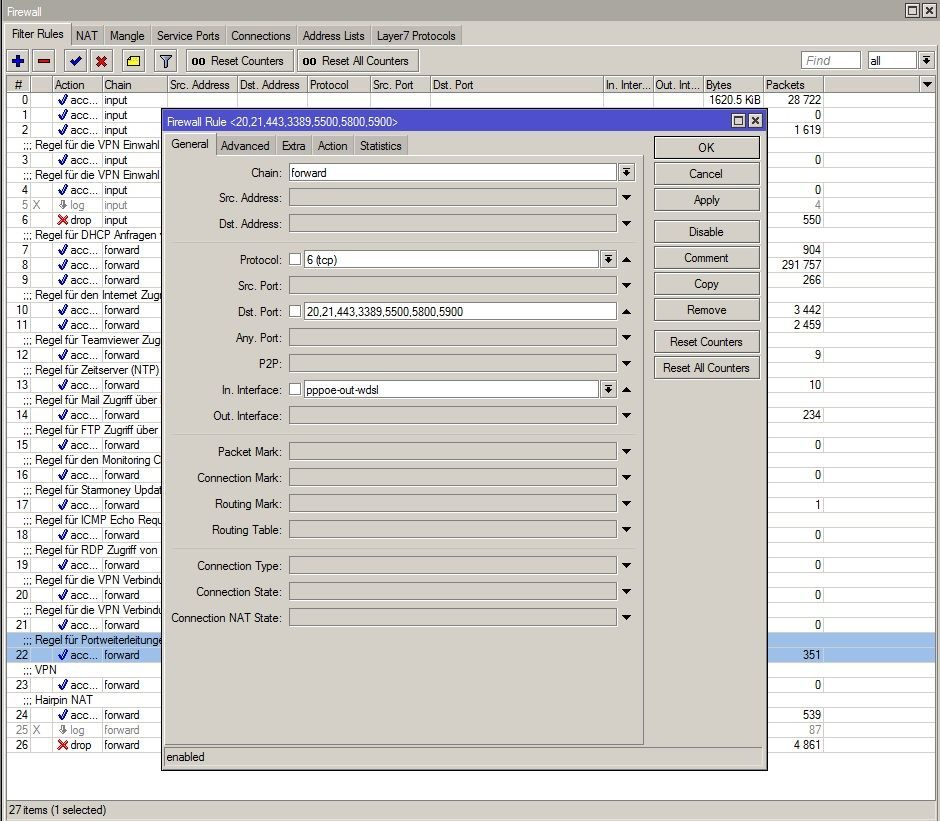

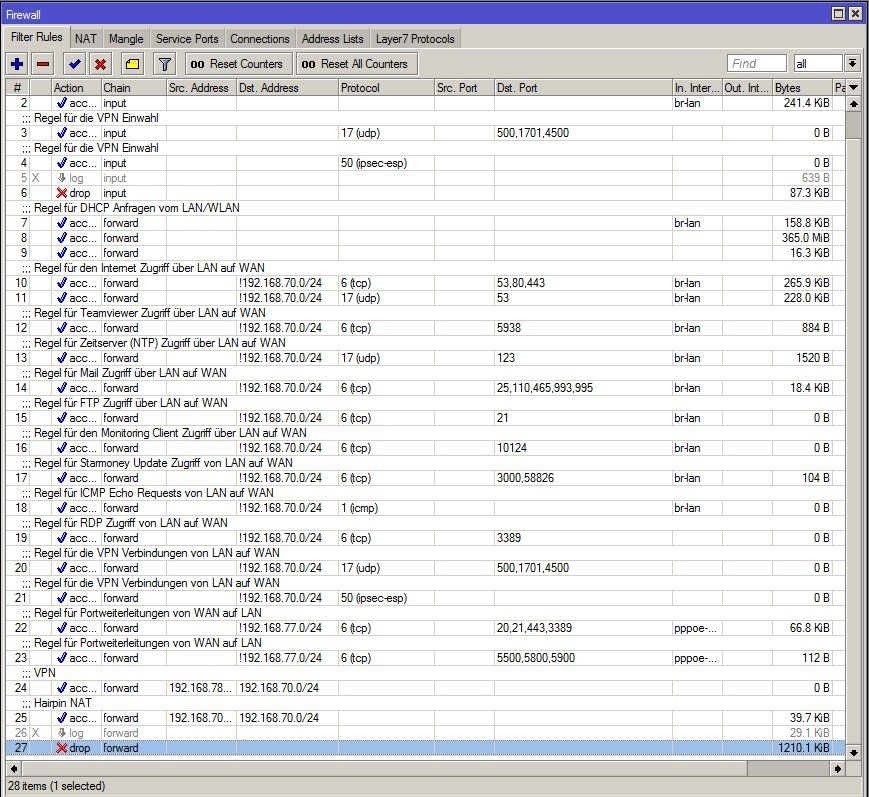

Ich habe in der Firewall die Forward Regel dafür erstellt zusammen mit anderen Funktionen wie OWA etc.

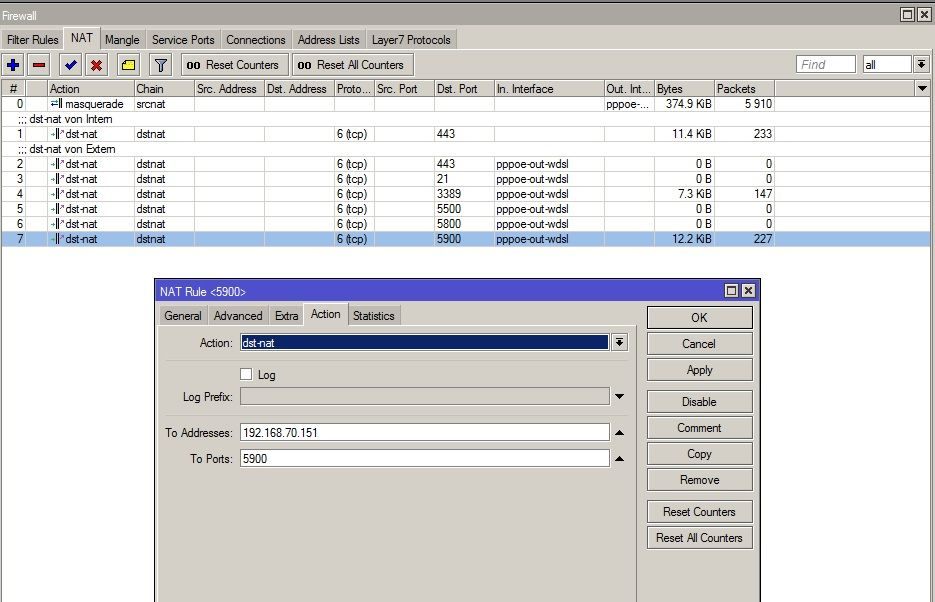

Dann habe ich eine NAT Regel erstellt, genauso wie ich auch für die anderen Dienste diese erstellt habe.

OWA etc. von außen Funktioniert ohne Probleme VNC nicht. Intern Funktioniert VNC auch ohne Probleme.

Kann mir vielleicht jemand einen Tipp geben woran es liegen könnte? Habe schon ausprobiert zusätzlich UDP weiterzuleiten aber ohne Erfolg. Ich habe zum Anfang nur Port 5900 weitergeleitet nun auch Port 5500 und 9800, aber ebenso ohne Erfolg.

Würde mich freuen wenn mir jemand helfen kann.

ich habe ein kleines Problem bei einem Mikrotik Router.

Ich möchte von außen auf einen PC via (Ultra VNC) VNC zugreifen.

Netzwerk 192.168.70.0

Router 192.168.70.254

VNC Server 192.168.70.151

Ich habe in der Firewall die Forward Regel dafür erstellt zusammen mit anderen Funktionen wie OWA etc.

Dann habe ich eine NAT Regel erstellt, genauso wie ich auch für die anderen Dienste diese erstellt habe.

OWA etc. von außen Funktioniert ohne Probleme VNC nicht. Intern Funktioniert VNC auch ohne Probleme.

Kann mir vielleicht jemand einen Tipp geben woran es liegen könnte? Habe schon ausprobiert zusätzlich UDP weiterzuleiten aber ohne Erfolg. Ich habe zum Anfang nur Port 5900 weitergeleitet nun auch Port 5500 und 9800, aber ebenso ohne Erfolg.

Würde mich freuen wenn mir jemand helfen kann.

Please also mark the comments that contributed to the solution of the article

Content-Key: 285636

Url: https://administrator.de/contentid/285636

Printed on: April 26, 2024 at 10:04 o'clock

25 Comments

Latest comment

Wireshark anschmeißen und schauen ob überhaupt Pakete von extern am Server ankommen ...

Gruß grexit

Gruß grexit

Zitat von @Rolf14:

Ich habe auf diesen PC ( ist ein Steuerungs-PC für eine Biogasanlage ) keinen Admin zugriff

Den Packetstream kannst du alternativ einfach auf dem Mikrotik in ein DUMP aufzeichnen ...Ich habe auf diesen PC ( ist ein Steuerungs-PC für eine Biogasanlage ) keinen Admin zugriff

Stimmen denn meine Regeln überhaupt

Grundsätzich ist deine Forwarding-Regel ein Scheunen-Toor für Angreifer ! Hier solltest du dringend auf die geforwardete Ziel-IP einschränken!Kann ich so aus den Grafiken schlecht sehen was da noch für Regeln laufen...

Was für ein VNC-Server läuft dort ? Manche Server verwenden hier für mehrere Clients unterschiedliche virtuelle Ports

Moin,

Also den Verantwortlichen kontaktieren, vermutlich haben die die Firewall an dem System so angepasst, das er keinen Zugriff aus anderen Subnetzen erlaubt. Würde ich auch so machen ...

Also nutze besser ein VPN für den Zugriff auf das Subnetz des Mikrotik. Bevor euch noch ein Hacker den Strom abstellt

Gruß jodel32

Zitat von @Rolf14:

Ich habe auf diesen PC ( ist ein Steuerungs-PC für eine Biogasanlage ) keinen Admin zugriff

Viele solcher Systeme blocken den Zugriff wenn der Zugriff aus einem anderen Subnetz als dem eigenen kommt. Sicherheit!Ich habe auf diesen PC ( ist ein Steuerungs-PC für eine Biogasanlage ) keinen Admin zugriff

Also den Verantwortlichen kontaktieren, vermutlich haben die die Firewall an dem System so angepasst, das er keinen Zugriff aus anderen Subnetzen erlaubt. Würde ich auch so machen ...

Also nutze besser ein VPN für den Zugriff auf das Subnetz des Mikrotik. Bevor euch noch ein Hacker den Strom abstellt

Gruß jodel32

Zitat von @Rolf14:

Mit dem "alten" Router der kein VPN konnte und defekt war ging dieser Zugriff allerdings.

Können wir hier leider nicht verifizieren was dort gesetzt war.Mit dem "alten" Router der kein VPN konnte und defekt war ging dieser Zugriff allerdings.

Ist denn von den Regeln die ich gesetzt habe alles ok?

Siehe Kommentar von @122990. Bei der Forwarding-Regel stellen sich mir die Haare

Zitat von @Rolf14:

Ich habe nun mal auf einem Server (Windows Server)

Einen VNC Server installiert und das Nat auf die IP des Servers ( 192.168.70.1) umgestellt. Auch bei diesem geht die VNC Verbindung nicht.

Firewall sichten, dort muss bei der VNC-Regel alle Subnetze erlaubt werden.Ich habe nun mal auf einem Server (Windows Server)

Einen VNC Server installiert und das Nat auf die IP des Servers ( 192.168.70.1) umgestellt. Auch bei diesem geht die VNC Verbindung nicht.

Meint ihr die dst Adressen bei Nat setzen oder bei der Forwardchain in der Firewall? Und wie sollte eine solche Regel dann aussehen?

Die Forwarding-Regel natürlich. sonst machst du dein Netz ziemlich weit auf ...Ich hoffe du hast eine Related-Regel für die Forwarding-Chain, denn auch nach draußen muss die Kommunikation ja auch wieder zurück laufen...

Damit kann man hier wenig anfangen, da fehlen zu viele Spalten.

Poste die Ausgabe aus einer Konsole als Text

Poste die Ausgabe aus einer Konsole als Text

/ip firewall filter export

/ip firewall nat export

Ich glaub du hast jodel missverstanden er meinte die Windows Firewall und das dort für den VNC Port alle Subnetze als Quelle zugelassen werden.

Die Regeln sollten so laufen, bis eben die jetzt schon mehrfach genannte Einschränken auf die DST-Address deiner Regel auf der Forward-Chain, das der Sicherheit dient.

Sag doch endlich mal was für VNC Server du nutzt...

Die Regeln sollten so laufen, bis eben die jetzt schon mehrfach genannte Einschränken auf die DST-Address deiner Regel auf der Forward-Chain, das der Sicherheit dient.

Sag doch endlich mal was für VNC Server du nutzt...

add chain=forward comment="Regel f\FCr Portweiterleitungen von WAN auf LAN" \

dst-address=!192.168.77.0/24 dst-port=5500,5800,5900 in-interface=\

pppoe-out-wdsl protocol=tcp

dst-address=!192.168.77.0/24 dst-port=5500,5800,5900 in-interface=\

pppoe-out-wdsl protocol=tcp

Deine Forwarding-Regel ist nicht OK ! Die DST-Address ist fehlerhaft! Damit würdest du ja alles was nicht zum 192.168.70.x/24 Netz gehört erlauben aber du willst ja gerade die 70.1 erlauben !

Also gehört die Regel so:

/ip firewall filter add chain=forward comment="VNC Server Forwarding" dst-address=192.168.70.1 dst-port=5900 in-interface=pppoe-out-wdsl protocol=tcp Die Windows Firewall ist ebenfalls meistens die Ursache allen Übels, erstelle dort eine Explizite Port-Regel für Port 5900.

Wenn du das alles beachtest läuft das wie immer einwandfrei.

Gruß

Zitat von @114757:

Deine Forwarding-Regel ist nicht OK ! Die DST-Address ist fehlerhaft! Damit würdest du ja alles was nicht zum 192.168.70.x/24 Netz gehört erlauben aber du willst ja gerade die 70.1 erlauben !

Stimmt, vollkommen übersehen ...Deine Forwarding-Regel ist nicht OK ! Die DST-Address ist fehlerhaft! Damit würdest du ja alles was nicht zum 192.168.70.x/24 Netz gehört erlauben aber du willst ja gerade die 70.1 erlauben !

Hallo,

mir stellen sich gerade die Nackenhaare auf. Ich bin schon über 20 Jahre in der Steuerungstechnik tätig ( SPS, Soft-SPS ) und immer wieder sieht man so was.

Das ist eine Steuerung einer Produktivanlage, da hat Sicherheit oberste Priorität.

Ist dir klar was passiert wenn da irgendeiner ( Böser Mensch ) aus "Spaß" etwas ändert ? Das kann die Anlage zerstören, sogar Personenschäden sind möglich.

Wenn es unbedingt eine VNC-Lösung sein muß, dann mit an und abstecken, d.h. durufst an und der der Vorort ist steckt das Kabel in den Router und wenn du fertig bist seckt er das wieder ab.

Ansonsten nur VPN-Lösung.

Gruß Jürgen

mir stellen sich gerade die Nackenhaare auf. Ich bin schon über 20 Jahre in der Steuerungstechnik tätig ( SPS, Soft-SPS ) und immer wieder sieht man so was.

Das ist eine Steuerung einer Produktivanlage, da hat Sicherheit oberste Priorität.

Ist dir klar was passiert wenn da irgendeiner ( Böser Mensch ) aus "Spaß" etwas ändert ? Das kann die Anlage zerstören, sogar Personenschäden sind möglich.

Wenn es unbedingt eine VNC-Lösung sein muß, dann mit an und abstecken, d.h. durufst an und der der Vorort ist steckt das Kabel in den Router und wenn du fertig bist seckt er das wieder ab.

Ansonsten nur VPN-Lösung.

Gruß Jürgen

Hallo,

Und ein IPSec VPN mit dem MikroTik Router ist keine Option?

Warum nicht? Warum mit VNC und dann noch nicht einmal die Verschlüsselung eingeschaltet?

Alles im Klartext? Gewinn? Kohle, Geld? Warum nicht eine AVM FB und dann mittels IPSec die

Verbindung herstellen.

Gruß

Dobby

ich habe ein kleines Problem bei einem Mikrotik Router.

Was "steht" denn vor dem MikroTik Router, ein weiterer Router oder ein Modem?Ich möchte von außen auf einen PC via (Ultra VNC) VNC zugreifen.

Ist eventuell die Verschlüsselung dort bei UltraVNC eingeschaltet worden?Und ein IPSec VPN mit dem MikroTik Router ist keine Option?

Warum nicht? Warum mit VNC und dann noch nicht einmal die Verschlüsselung eingeschaltet?

Alles im Klartext? Gewinn? Kohle, Geld? Warum nicht eine AVM FB und dann mittels IPSec die

Verbindung herstellen.

Gruß

Dobby

Sag ich ja schon... Er macht's halt den ganzen Blindgängern nach deren Industrie-Steuerungen direkt im Netz hängen ...

Die lernen meist erst dann daraus wenn die Steuerung durch einen Hacker übernommen wurde, und die Anlage plötzlich ein Eigenleben entwickelt.

Wer nicht hören will muss halt fühlen.

Die lernen meist erst dann daraus wenn die Steuerung durch einen Hacker übernommen wurde, und die Anlage plötzlich ein Eigenleben entwickelt.

Wer nicht hören will muss halt fühlen.

Naja, geht hier ja einwandfrei, du musst also bei dir noch irgendwelche anderen Fehler in der Config machen.

Also clean ohne zusätzlichen Regeln starten und den Hund ausgraben, wie immer systematisch vorgehen ! Dann klappt das 200%

Also clean ohne zusätzlichen Regeln starten und den Hund ausgraben, wie immer systematisch vorgehen ! Dann klappt das 200%