Netgeat Router und Shrew VPN wo könnte es hängen?

ich hatte vor kurzen hier ein Beitrag geschrieben in zusammenhang mit der Verbindung Netgear -> Fritzbox, dies lief dann nach eurer Hilfe, nun möchte ich gern ein User per Shrew Soft Anbinden.

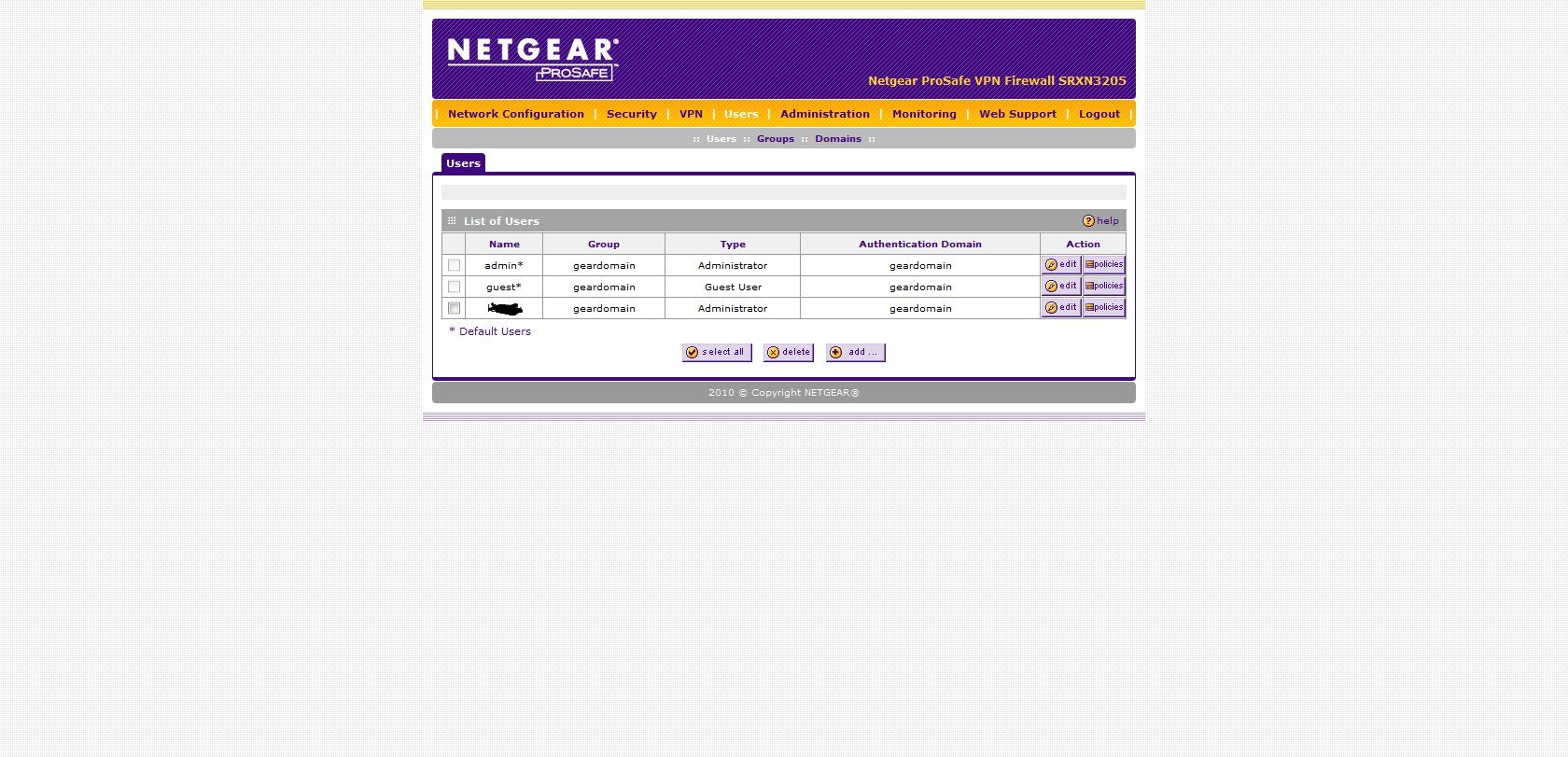

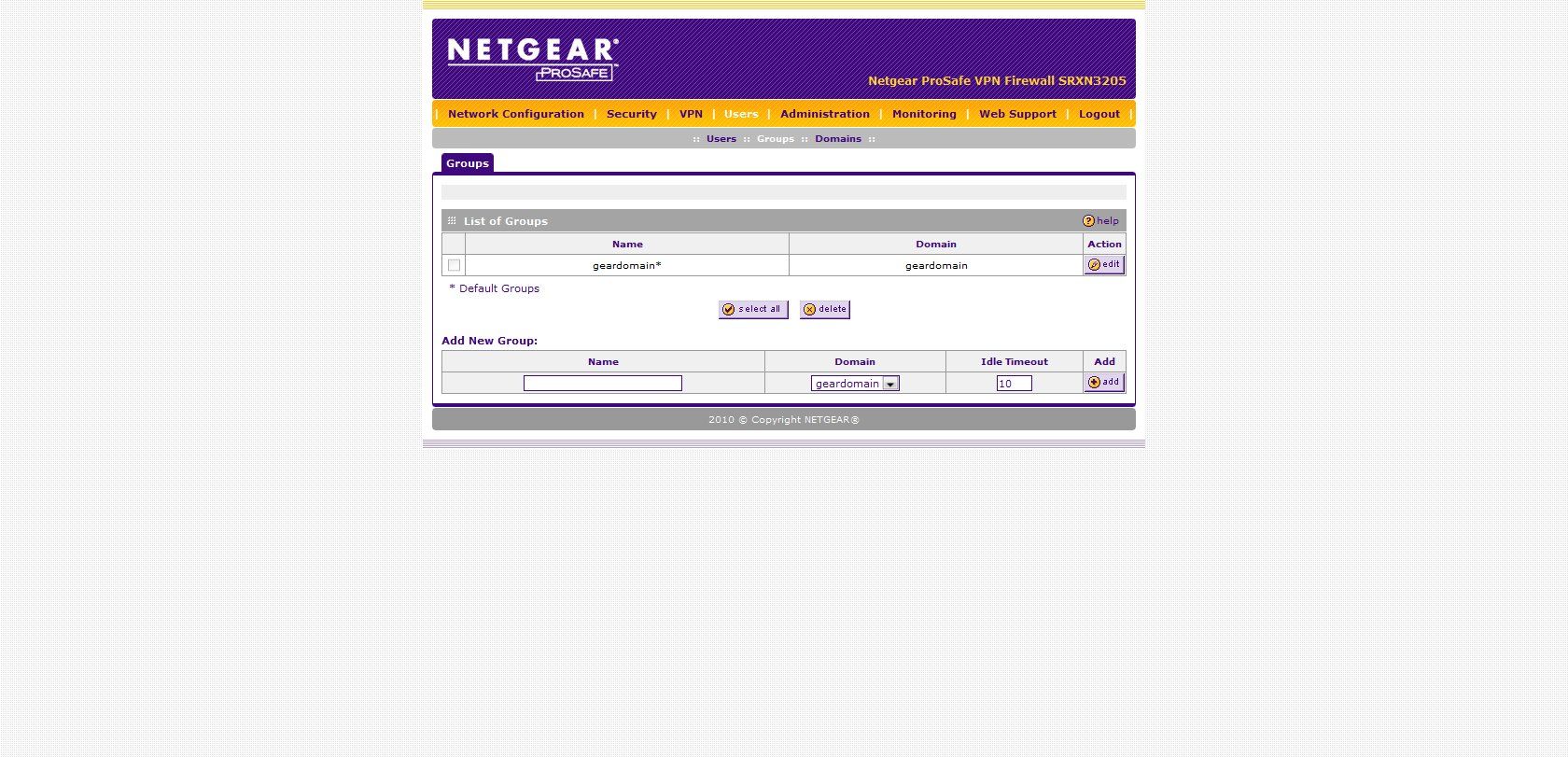

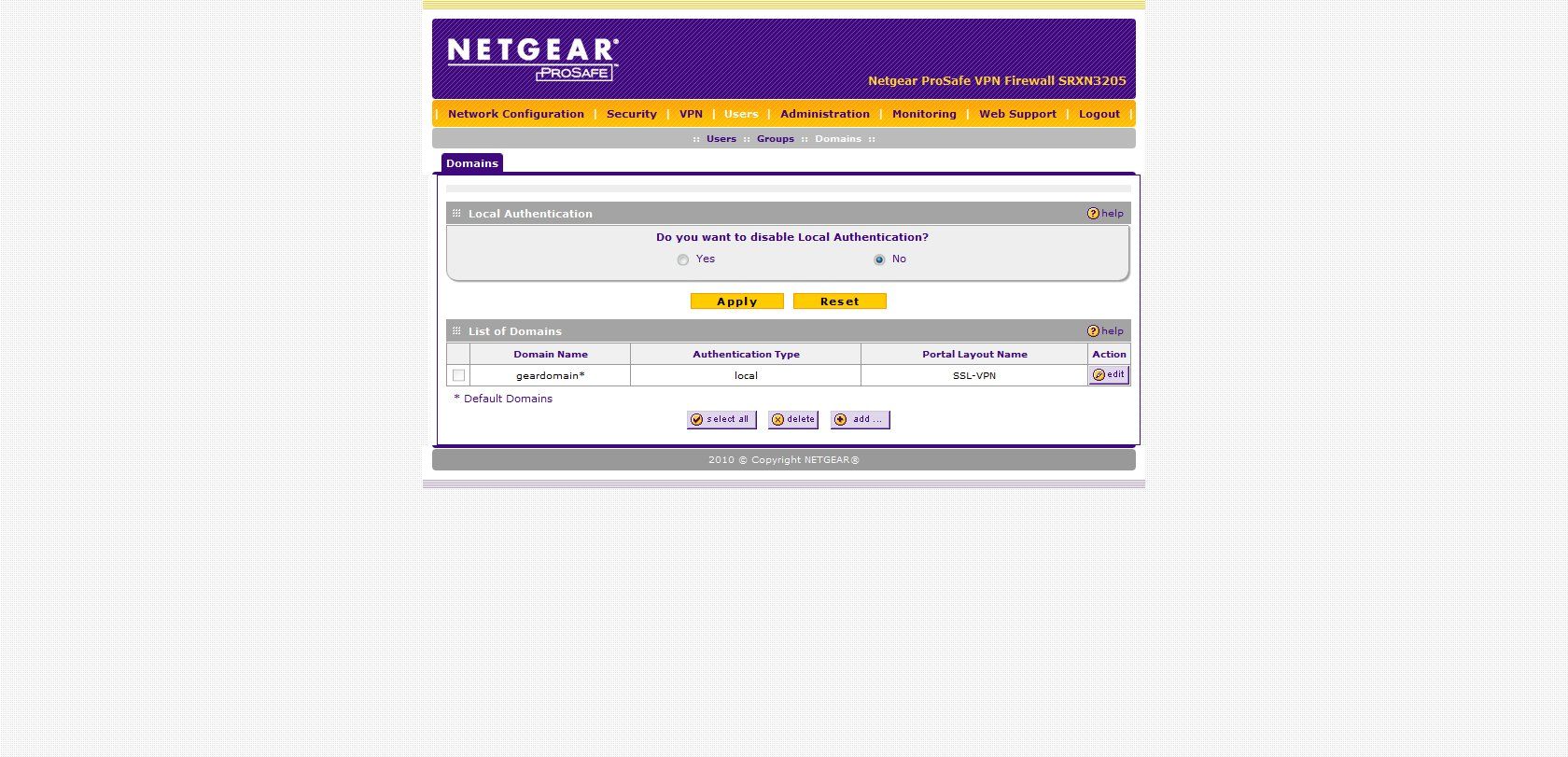

Ich habe mich an die Anleitung von Shrew gehalten (jedoch sieht es bei der User Verwaltung nicht so aus wie bei Shrew beschrieben)

Ich erhalte Folgende Log von dem User der sich mit mir verbinden will.

2010 May 1 17:13:43 [SRXN3205] [IKE] Remote configuration for identifier "dyndns.net" found_

2010 May 1 17:13:43 [SRXN3205] [IKE] Received request for new phase 1 negotiation: 95.89.4.132[500]<=>91.64.232.181[500]_

2010 May 1 17:13:43 [SRXN3205] [IKE] Beginning Aggressive mode._

2010 May 1 17:13:43 [SRXN3205] [IKE] Received Vendor ID: draft-ietf-ipsra-isakmp-xauth-06.txt_

2010 May 1 17:13:43 [SRXN3205] [IKE] Received unknown Vendor ID_

- Last output repeated twice -

2010 May 1 17:13:43 [SRXN3205] [IKE] Received Vendor ID: draft-ietf-ipsec-nat-t-ike-02__

2010 May 1 17:13:43 [SRXN3205] [IKE] Received unknown Vendor ID_

- Last output repeated 2 times -

2010 May 1 17:13:43 [SRXN3205] [IKE] Received Vendor ID: DPD_

2010 May 1 17:13:43 [SRXN3205] [IKE] DPD is Enabled_

2010 May 1 17:13:43 [SRXN3205] [IKE] Received unknown Vendor ID_

- Last output repeated 2 times -

2010 May 1 17:13:43 [SRXN3205] [IKE] Received Vendor ID: CISCO-UNITY_

2010 May 1 17:13:43 [SRXN3205] [IKE] For 91.64.232.181[500], Selected NAT-T version: draft-ietf-ipsec-nat-t-ike-02_

2010 May 1 17:13:44 [SRXN3205] [IKE] Setting DPD Vendor ID_

2010 May 1 17:13:44 [SRXN3205] [IKE] Floating ports for NAT-T with peer 91.64.232.181[4500]_

2010 May 1 17:13:44 [SRXN3205] [IKE] NAT-D payload does not match for 95.89.4.132[4500]_

2010 May 1 17:13:44 [SRXN3205] [IKE] NAT-D payload does not match for 91.64.232.181[4500]_

2010 May 1 17:13:44 [SRXN3205] [IKE] NAT detected: Local is behind a NAT device. and alsoPeer is behind a NAT device_

2010 May 1 17:13:44 [SRXN3205] [IKE] Sending Xauth request to 91.64.232.181[4500]_

2010 May 1 17:13:44 [SRXN3205] [IKE] ISAKMP-SA established for 95.89.4.132[4500]-91.64.232.181[4500] with spi:3e41d46fa0f4e430:20917f799b394ec5_

2010 May 1 17:13:44 [SRXN3205] [IKE] Received attribute type "ISAKMP_CFG_REPLY" from 91.64.232.181[4500]_

2010 May 1 17:13:44 [SRXN3205] [IKE] 0.0.0.0 IP address has been released by remote peer._

2010 May 1 17:13:44 [SRXN3205] [IKE] Login failed for user "test"_

2010 May 1 17:13:44 [SRXN3205] [IKE] Sending Informational Exchange: delete payload_

2010 May 1 17:13:44 [SRXN3205] [IKE] Failed to find proper address pool with id -1_

2010 May 1 17:13:44 [SRXN3205] [IKE] an undead schedule has been deleted: 'ph1_main'._

So vielleicht habt Ihr schon eine Ahnung? Also ich würd Tippen das die User Authentification Fehlschlägt steht da ja auch, oder könnte es noch was anderes sein, ich kann auch gern wie bei meinem anderen Topic noch Bilder hochladen wie alles eingerichtet ist.

2010 May 1 17:13:43 [SRXN3205] [IKE] Remote configuration for identifier "dyndns.net" found_

2010 May 1 17:13:43 [SRXN3205] [IKE] Received request for new phase 1 negotiation: 95.89.4.132[500]<=>91.64.232.181[500]_

2010 May 1 17:13:43 [SRXN3205] [IKE] Beginning Aggressive mode._

2010 May 1 17:13:43 [SRXN3205] [IKE] Received Vendor ID: draft-ietf-ipsra-isakmp-xauth-06.txt_

2010 May 1 17:13:43 [SRXN3205] [IKE] Received unknown Vendor ID_

- Last output repeated twice -

2010 May 1 17:13:43 [SRXN3205] [IKE] Received Vendor ID: draft-ietf-ipsec-nat-t-ike-02__

2010 May 1 17:13:43 [SRXN3205] [IKE] Received unknown Vendor ID_

- Last output repeated 2 times -

2010 May 1 17:13:43 [SRXN3205] [IKE] Received Vendor ID: DPD_

2010 May 1 17:13:43 [SRXN3205] [IKE] DPD is Enabled_

2010 May 1 17:13:43 [SRXN3205] [IKE] Received unknown Vendor ID_

- Last output repeated 2 times -

2010 May 1 17:13:43 [SRXN3205] [IKE] Received Vendor ID: CISCO-UNITY_

2010 May 1 17:13:43 [SRXN3205] [IKE] For 91.64.232.181[500], Selected NAT-T version: draft-ietf-ipsec-nat-t-ike-02_

2010 May 1 17:13:44 [SRXN3205] [IKE] Setting DPD Vendor ID_

2010 May 1 17:13:44 [SRXN3205] [IKE] Floating ports for NAT-T with peer 91.64.232.181[4500]_

2010 May 1 17:13:44 [SRXN3205] [IKE] NAT-D payload does not match for 95.89.4.132[4500]_

2010 May 1 17:13:44 [SRXN3205] [IKE] NAT-D payload does not match for 91.64.232.181[4500]_

2010 May 1 17:13:44 [SRXN3205] [IKE] NAT detected: Local is behind a NAT device. and alsoPeer is behind a NAT device_

2010 May 1 17:13:44 [SRXN3205] [IKE] Sending Xauth request to 91.64.232.181[4500]_

2010 May 1 17:13:44 [SRXN3205] [IKE] ISAKMP-SA established for 95.89.4.132[4500]-91.64.232.181[4500] with spi:3e41d46fa0f4e430:20917f799b394ec5_

2010 May 1 17:13:44 [SRXN3205] [IKE] Received attribute type "ISAKMP_CFG_REPLY" from 91.64.232.181[4500]_

2010 May 1 17:13:44 [SRXN3205] [IKE] 0.0.0.0 IP address has been released by remote peer._

2010 May 1 17:13:44 [SRXN3205] [IKE] Login failed for user "test"_

2010 May 1 17:13:44 [SRXN3205] [IKE] Sending Informational Exchange: delete payload_

2010 May 1 17:13:44 [SRXN3205] [IKE] Failed to find proper address pool with id -1_

2010 May 1 17:13:44 [SRXN3205] [IKE] an undead schedule has been deleted: 'ph1_main'._

So vielleicht habt Ihr schon eine Ahnung? Also ich würd Tippen das die User Authentification Fehlschlägt steht da ja auch, oder könnte es noch was anderes sein, ich kann auch gern wie bei meinem anderen Topic noch Bilder hochladen wie alles eingerichtet ist.

Please also mark the comments that contributed to the solution of the article

Content-Key: 141931

Url: https://administrator.de/contentid/141931

Printed on: April 24, 2024 at 22:04 o'clock

11 Comments

Latest comment

Guckst du hier:

http://www.shrew.net/support/wiki/HowtoNetgear

bzw. Einstellungen für den Client:

http://www.shrew.net/static/howto/Netgear/netgear.vpn

Nach den obigen Fehlern stimmt was mit der IP Adressierung von Server und Client nicht bei dir. Vermutlich hast du in der Konfig ein falsches IP Netz angegeben fürs lokale Netz ?!

http://www.shrew.net/support/wiki/HowtoNetgear

bzw. Einstellungen für den Client:

http://www.shrew.net/static/howto/Netgear/netgear.vpn

Nach den obigen Fehlern stimmt was mit der IP Adressierung von Server und Client nicht bei dir. Vermutlich hast du in der Konfig ein falsches IP Netz angegeben fürs lokale Netz ?!

Hallo webistefan,

könntest du zuerst mal mitteilen, welchen Netgear VPN-Router du einsetzt.

o.k. ich habe VPN Verbindung Netgear SRXN3205 - Fritzbox 7240 Tunnel zwischen Router steht aber wie auf Windows weiterleiten? gefunden, du setzt einen SRXN3205 von Netgear ein.

Ich habe just vergangene Woche diese Konfigiration des Shrew-Clients mit mehreren Netgear-VPN-Routern zu Stande bekommen.

Das war aber nicht gerade sehr einfach.

Deinen SRXN3205 kenne ich nicht, allerdings sieht die Oberfläche der meines FVS336G sehr ähnlich.

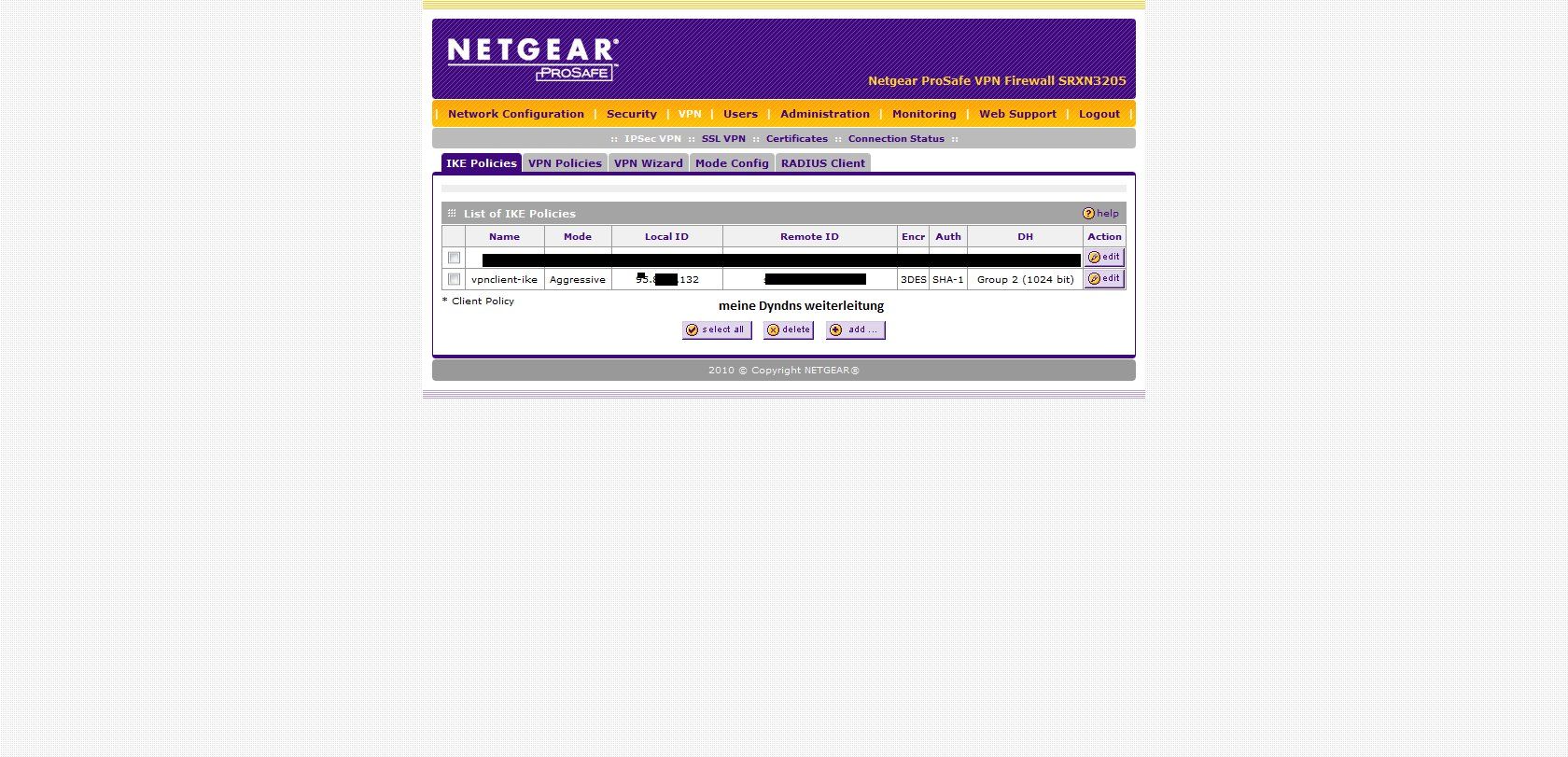

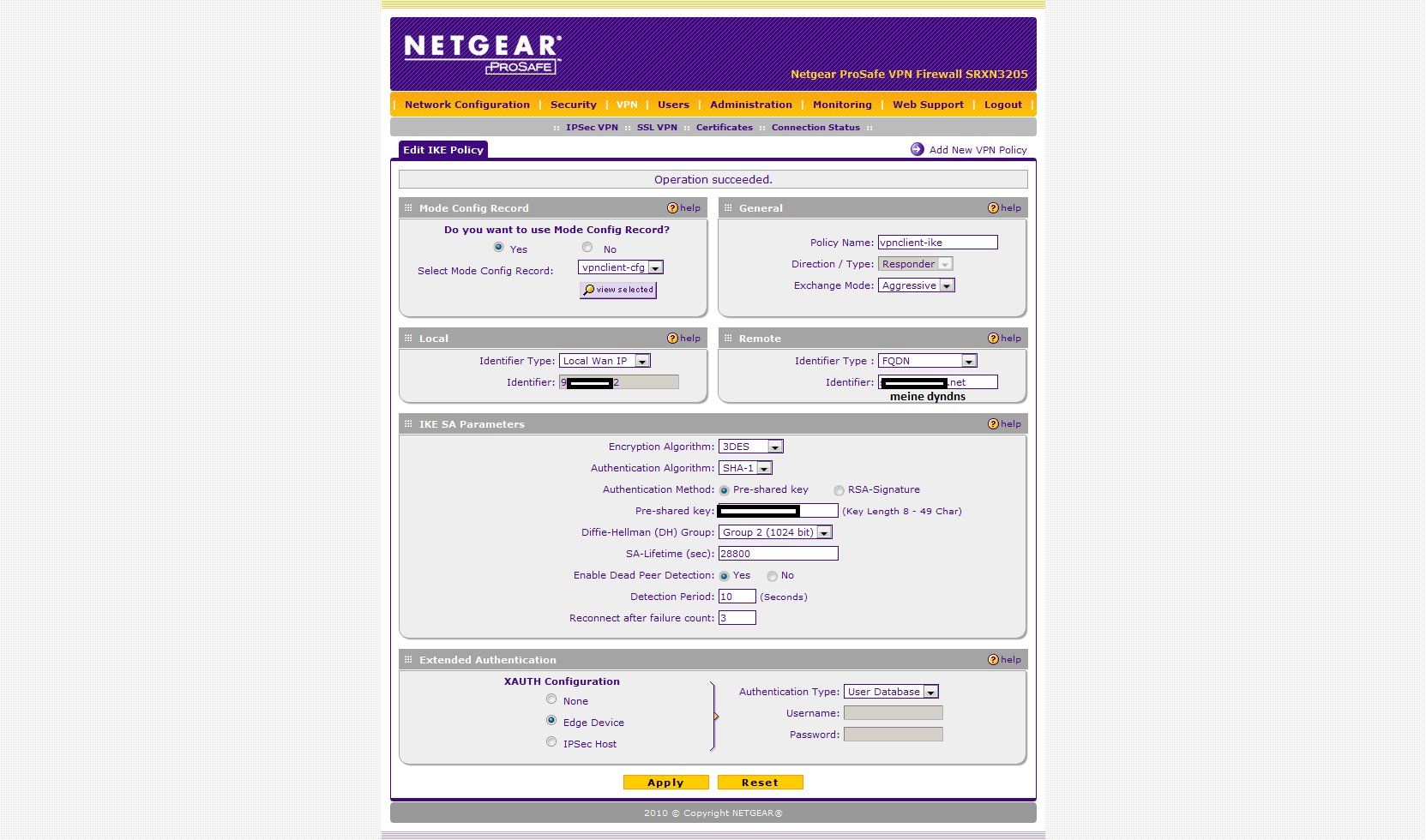

Gibt es bei deinem Router die VPN-Variante ModeConfig?

Oder wie hast du die IKE und VPN-Policy konfiguriert?

könntest du zuerst mal mitteilen, welchen Netgear VPN-Router du einsetzt.

o.k. ich habe VPN Verbindung Netgear SRXN3205 - Fritzbox 7240 Tunnel zwischen Router steht aber wie auf Windows weiterleiten? gefunden, du setzt einen SRXN3205 von Netgear ein.

Ich habe just vergangene Woche diese Konfigiration des Shrew-Clients mit mehreren Netgear-VPN-Routern zu Stande bekommen.

Das war aber nicht gerade sehr einfach.

Deinen SRXN3205 kenne ich nicht, allerdings sieht die Oberfläche der meines FVS336G sehr ähnlich.

Gibt es bei deinem Router die VPN-Variante ModeConfig?

Oder wie hast du die IKE und VPN-Policy konfiguriert?

Zitat von @aqui:

Guckst du hier:

http://www.shrew.net/support/wiki/HowtoNetgear

bzw. Einstellungen für den Client:

http://www.shrew.net/static/howto/Netgear/netgear.vpn

Nach den obigen Fehlern stimmt was mit der IP Adressierung von Server und Client nicht bei dir. Vermutlich hast du in der Konfig

ein falsches IP Netz angegeben fürs lokale Netz ?!

Hallo aqui,Guckst du hier:

http://www.shrew.net/support/wiki/HowtoNetgear

bzw. Einstellungen für den Client:

http://www.shrew.net/static/howto/Netgear/netgear.vpn

Nach den obigen Fehlern stimmt was mit der IP Adressierung von Server und Client nicht bei dir. Vermutlich hast du in der Konfig

ein falsches IP Netz angegeben fürs lokale Netz ?!

die Anleitung auf der Shrew-Seite sind zwar nicht schlecht, leider aber nicht ganz korrekt.

Ich habe mir vergangene Woche beinahe einen Wolf konfiguriert, bis das geklappt hat. Der Netgear-Support hat auch versucht zu helfen.

Jetzt stehen alle Client-VPNs mit Windows 7 und Shrew zu den Netgear-Routern FVS114, 124, 336G wieder, die vorher mit XP und dem ProSafe-Client auch gingen.

Hallo webistefan,

bitte nimm die Einstellung XAUTH-Authentication heraus. Diese habe ich auch nicht genutzt.

Hast du einen eigenen DNS-Server im Einsatz?

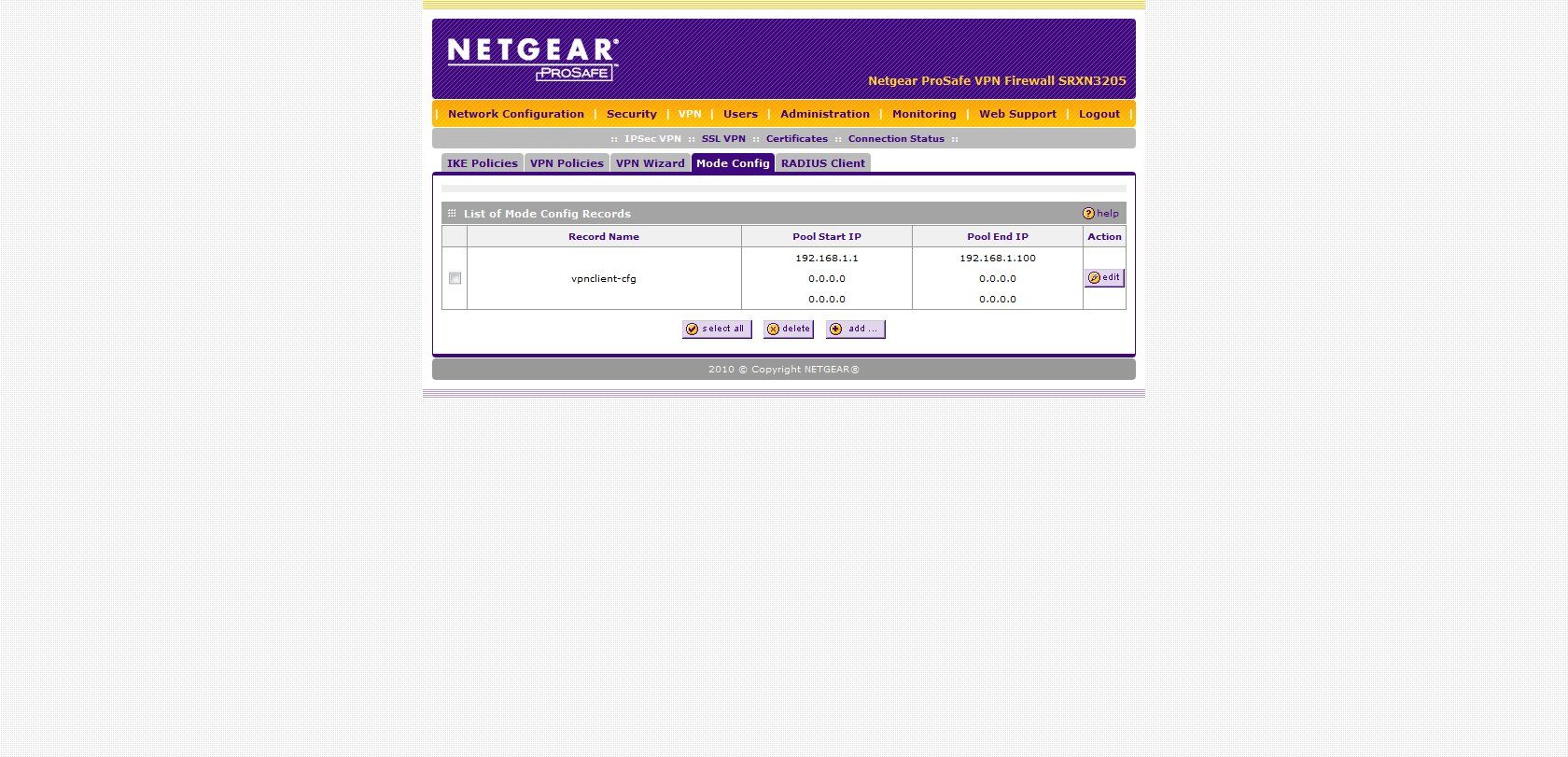

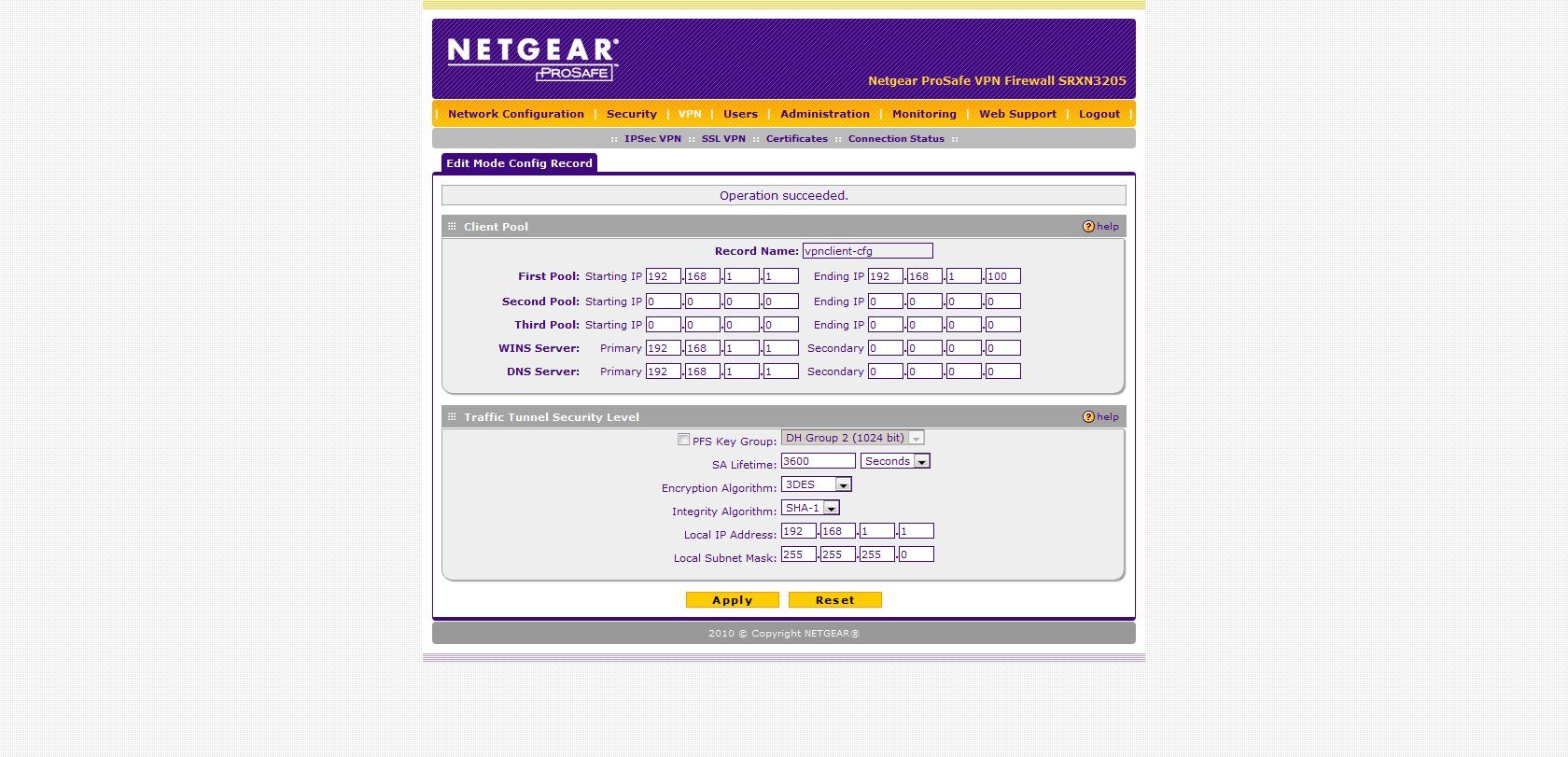

Deine Pool-Einstellungen in der ModeConfig sind nicht korrekt, der DNS-Server 192.168.1.1 darf keine zu verwendende Adresse sein!

Nimm doch bspw. den Bereich 10.10.10.10 bis 10.10.10.50 für die VPN-Clients als 1.Pool. Keine Angst vor diesen Adressen, der Zugriff auf dein LAN aund anders herum vom LAN auf diese VPN-Clients klappt (Firewall richtig konfiguriert setze ich voraus).

Wenn die IPs der VPN-Clients aus deinem internen Netz (192.168.1.x) Verwendung finden, so wirst du von innen normal nicht auf einen VPN-Client zugreifen können.

PFS Key Group kannst du auf DH2 stellen.

Ich verwende bevorzugt AES-Schlüssel ab 128 BIT, weil 3DES knackbar ist und außerdem der Verbindungsaufbau langsamer sein soll.

Unter Traffic Tunnel Security Level trage bitte deinen gesamten Netzwerkbereich ein (192.168.1.0)

Im Shrew VPN-Client empfehle ich dir die Beta 2.1.6-beta-7, mit der anderen gings bei mir auch nicht.

Du stellst im Client - anders als in der Anleitung - folgendes ein:

General

-> 'auto configuration' auf 'IKE config push'

Den Haken bei 'obtain automatically' darfst du setzen, da du in ModeConfig ja einen Pool angegeben hast.

Client

Enable Daed Peer Detection laut Shrew bitte deaktivieren

Name Resolution

Enable DNS - DNS-Server eintragen ( bei dir 192.168.1.1)

DNS-Suffix (Dein DNS-Suffix eintragen)

Authentication

Local Identity

Method auf 'Mutual PSK' umstellen

FQDN aus IKE-Policy (bspw. clients.deine-domäne.com -> muss kein DYN-DNS-Name sein)

Remote Identity

auf IP-Adress (du hast ja einen feste) und unten den Haken rein

Credentials -> pre shared key eingeben (aus IKE-Config)

Phase1 und Phase2

analog zu deinen Policys im Netgear

Policy

hier bitte die Einstellungen aus Traffic Tunnel Security Level in Mode Config deines Netgear

bitte nimm die Einstellung XAUTH-Authentication heraus. Diese habe ich auch nicht genutzt.

Hast du einen eigenen DNS-Server im Einsatz?

Deine Pool-Einstellungen in der ModeConfig sind nicht korrekt, der DNS-Server 192.168.1.1 darf keine zu verwendende Adresse sein!

Nimm doch bspw. den Bereich 10.10.10.10 bis 10.10.10.50 für die VPN-Clients als 1.Pool. Keine Angst vor diesen Adressen, der Zugriff auf dein LAN aund anders herum vom LAN auf diese VPN-Clients klappt (Firewall richtig konfiguriert setze ich voraus).

Wenn die IPs der VPN-Clients aus deinem internen Netz (192.168.1.x) Verwendung finden, so wirst du von innen normal nicht auf einen VPN-Client zugreifen können.

PFS Key Group kannst du auf DH2 stellen.

Ich verwende bevorzugt AES-Schlüssel ab 128 BIT, weil 3DES knackbar ist und außerdem der Verbindungsaufbau langsamer sein soll.

Unter Traffic Tunnel Security Level trage bitte deinen gesamten Netzwerkbereich ein (192.168.1.0)

Im Shrew VPN-Client empfehle ich dir die Beta 2.1.6-beta-7, mit der anderen gings bei mir auch nicht.

Du stellst im Client - anders als in der Anleitung - folgendes ein:

General

-> 'auto configuration' auf 'IKE config push'

Den Haken bei 'obtain automatically' darfst du setzen, da du in ModeConfig ja einen Pool angegeben hast.

Client

Enable Daed Peer Detection laut Shrew bitte deaktivieren

Name Resolution

Enable DNS - DNS-Server eintragen ( bei dir 192.168.1.1)

DNS-Suffix (Dein DNS-Suffix eintragen)

Authentication

Local Identity

Method auf 'Mutual PSK' umstellen

FQDN aus IKE-Policy (bspw. clients.deine-domäne.com -> muss kein DYN-DNS-Name sein)

Remote Identity

auf IP-Adress (du hast ja einen feste) und unten den Haken rein

Credentials -> pre shared key eingeben (aus IKE-Config)

Phase1 und Phase2

analog zu deinen Policys im Netgear

Policy

hier bitte die Einstellungen aus Traffic Tunnel Security Level in Mode Config deines Netgear

Zitat von @webistefan:

so er ist verbunden:

Nun noch eine Frage, ich will nun das er auf die 192.168.1.10 zugreifen kann, muss er im Explorer also Datei Manager dies oben

eingeben?

Ja genau.so er ist verbunden:

Nun noch eine Frage, ich will nun das er auf die 192.168.1.10 zugreifen kann, muss er im Explorer also Datei Manager dies oben

eingeben?

Ooops...spielt da noch ein Cisco VPN Gerät mit ??

2010 May 3 19:30:32 [SRXN3205] [IKE] Received Vendor ID: CISCO-UNITY_ ???

Das ist ja schon irgendow verdächtig und sieht so aus als ob du schlicht und einfach eine falsche Ziel IP fürs VPN benutzt, denn da antwortet unzweifelhaft ein Cisco Device...

Der rest ist dann ziemlich eindeutig:

2010 May 3 19:30:32 [SRXN3205] [IKE] For 91.64.232.181[500], Selected NAT-T version: draft-ietf-ipsec-nat-t-ike-02_

2010 May 3 19:30:33 [SRXN3205] [IKE] Setting DPD Vendor ID_

2010 May 3 19:30:33 [SRXN3205] [IKE] Floating ports for NAT-T with peer 91.64.232.181[4500]_

2010 May 3 19:30:33 [SRXN3205] [IKE] NAT-D payload does not match for 95.89.4.132[4500]_

2010 May 3 19:30:33 [SRXN3205] [IKE] NAT-D payload does not match for 91.64.232.181[4500]_

2010 May 3 19:30:33 [SRXN3205] [IKE] NAT detected: Local is behind a NAT device. and alsoPeer is behind a NAT device_

Hier hast du also ein Problem mit den IP Netzen und deiner Payload ??

Peer und auch lokales IP Netz befinden sich hinter dem NAT Router. Das das niemals funktionieren kann ist klar !

Und...du solltest mal klären wo die Cisco Device Kennung herkommt ??!! Mit einem Cisco VPN Client kannst du keine Verbindung auf einen NetGear realisieren...das sollte klar sein ?!

2010 May 3 19:30:32 [SRXN3205] [IKE] Received Vendor ID: CISCO-UNITY_ ???

Das ist ja schon irgendow verdächtig und sieht so aus als ob du schlicht und einfach eine falsche Ziel IP fürs VPN benutzt, denn da antwortet unzweifelhaft ein Cisco Device...

Der rest ist dann ziemlich eindeutig:

2010 May 3 19:30:32 [SRXN3205] [IKE] For 91.64.232.181[500], Selected NAT-T version: draft-ietf-ipsec-nat-t-ike-02_

2010 May 3 19:30:33 [SRXN3205] [IKE] Setting DPD Vendor ID_

2010 May 3 19:30:33 [SRXN3205] [IKE] Floating ports for NAT-T with peer 91.64.232.181[4500]_

2010 May 3 19:30:33 [SRXN3205] [IKE] NAT-D payload does not match for 95.89.4.132[4500]_

2010 May 3 19:30:33 [SRXN3205] [IKE] NAT-D payload does not match for 91.64.232.181[4500]_

2010 May 3 19:30:33 [SRXN3205] [IKE] NAT detected: Local is behind a NAT device. and alsoPeer is behind a NAT device_

Hier hast du also ein Problem mit den IP Netzen und deiner Payload ??

Peer und auch lokales IP Netz befinden sich hinter dem NAT Router. Das das niemals funktionieren kann ist klar !

Und...du solltest mal klären wo die Cisco Device Kennung herkommt ??!! Mit einem Cisco VPN Client kannst du keine Verbindung auf einen NetGear realisieren...das sollte klar sein ?!

Hallo aqui,

der Shrew VPN-Client meldet sich so.

Man kann disen aber auch umstellen, dann meldet er sich als Checkpoint.

//

Hier hast du also ein Problem mit den IP Netzen und deiner Payload ??

Peer und auch lokales IP Netz befinden sich hinter dem NAT Router. Das das niemals funktionieren kann ist klar !

Hier hast du also ein Problem mit den IP Netzen und deiner Payload ??

Peer und auch lokales IP Netz befinden sich hinter dem NAT Router. Das das niemals funktionieren kann ist klar !

Das stimmr nicht so ganz.

Wenn der VPN-Client hinter einem NAT-Router liegt, so muss in diesem das VPN auf den Client weitergeleietet weren, per Portweiterleitung.

Der andere NAT-Router macht das VPN selbst.

Und...du solltest mal klären wo die Cisco Device Kennung herkommt ??!! Mit einem Cisco VPN Client kannst du keine Verbindung

auf einen NetGear realisieren...das sollte klar sein ?!

auf einen NetGear realisieren...das sollte klar sein ?!

Ich habe dies zwar nich nicht gemacht, doch sollte das schon machbar sein, wenn beide IPSEC VPN unterstützen.