Netzwerk aufteilen mit Mikrotik - Passt das so ?

Hallo Kollegen,

ich will mein bestehendes Netzwerk in unserem Einfamilienhaus (mit seperater Werkstattgebäude) aus Sicherheitsgründen in min. 3 Segmente aufteilen.

Ich arbeite öfters von Zuhause remote in der Firma und meine Frau hat eine eigene kleine Fima. Beide Aktiväten sollen netzwerktechnisch von den privaten Aktiväten getrennt laufen können.

Es sind aktuell insgesamt ca. 30 Geräte, die per LAN und WLAN am Netzwerk hängen: PCs, Notebooks, Tablets, Drucker, NAS, IP Kameras, Fernseher, Amazon FireTV, Homeautomation (Homematic + RaspberryPis + Arduinos), Smartphones.

Alle Geräte, bis auf die Smartphones hängen derzeit an einem einzigen LAN. Die Smartphones hängen all am Gäste WLAN.

Mein Internetzugang (inkl. Telefonie) läuft seit einigen Wochen über Kabel Deutschland/ Vodafone und einen Leihrouter: FritzBox 6490 cable. Diese soll durch eine eigene Fritzbox 6490 cable ersetzt werden.

In diesem Zuge will ich auch mein Netzwerk aufteilen.

Alle Geräte in allen Segmenten sollen ins Internet kommen. Ein NAS soll von aussen erreichbar sein. VPN wäre auch wünschenswert.

Von manchen Geräten soll es möglich sein auf andere Geräte in einem anderen Netzwerk-Segment zugreifen zu können. Ansonsten sind sie alle voneinander abgeschottet (Bis auf ein NAS, das aus dem Internet ereichbar sein soll).

Zur Aufteilung meines Netzes wollte ich einen Mikrotik RB 750 Gr2 (MT) nehmen.

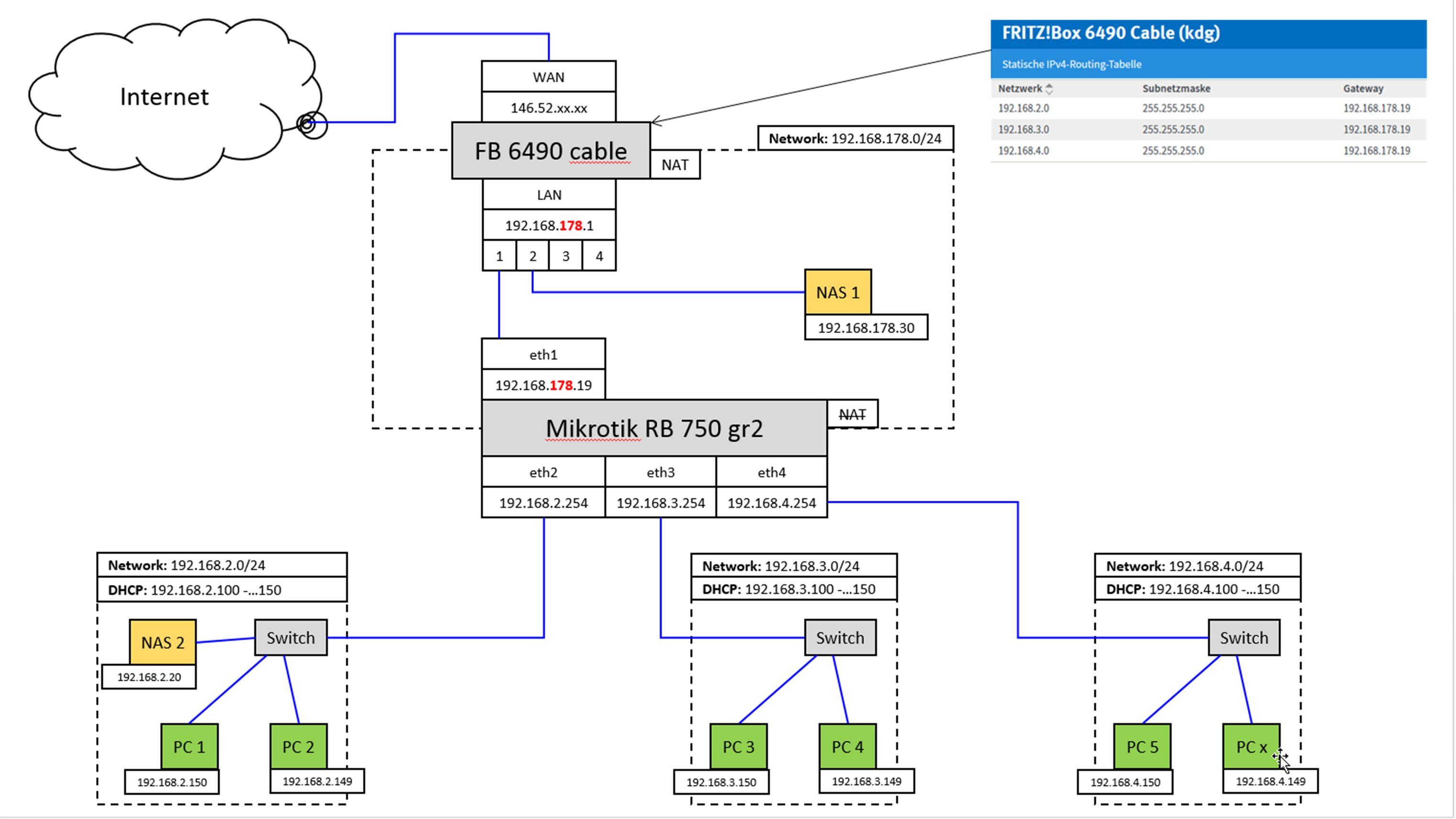

Anbei ein erstes Übersichts-Schaubild meines geplanten Netzwerks:

Nach vielem Lesen hier im Forum habe ich gelernt, dass man doppeltes NAT vermeiden sollte. Also habe ich auf dem MT die Default-Konfig entfernt (Gemäss Routing von 2 und mehr IP Netzen mit Windows, Linux und Router )

Auch habe ich auf dem MT die Interfaces, DHP Server, Pools, etc. konfiguriert (eth1 an FB). Sowie den Zugriff zwischen den Segmenten (eth2 - eth4) per Firewall gesperrt.

Auf der Fritzbox sind die statischen Routen für die 3 Segmente (eth2 - 4) gesetzt. Details -Screenshots + MT config - siehe am Ende des Postings

Zumindest denke ich dass das so ist. Ausprobieren kann ich es nicht so einfach, da ich mir meinen Internetzugang nicht unterm Hintern wegschiessen will, falls ich was falsch gemacht habe.

Aktuell habe ich lediglich an eth2 und an eth3 jeweils ein Notebook hängen. Beide bekommen per DHCP ein IP und ich kann von dort das WebUI der MT aufrufen. Ein Ping zwischen den beiden Notebooks klappt wie gewünscht nicht mehr.

Deshalb wollte ich euch fragen, ob ihr meinen ersten Entwurf/ Konzept auf Fehler/ Verbesserungen prüfen könnt und mir eventuell Tips geben könnt wie ich den Zugriff von bestimmten Geräten auf andere Geräte zwichen den Segmenten einrichte, sowie das WLAN einbinde.

Ich würde mich über Eure Hilfe sehr freuen.

Vielen Dank im Voraus !

Gruss

Ralf

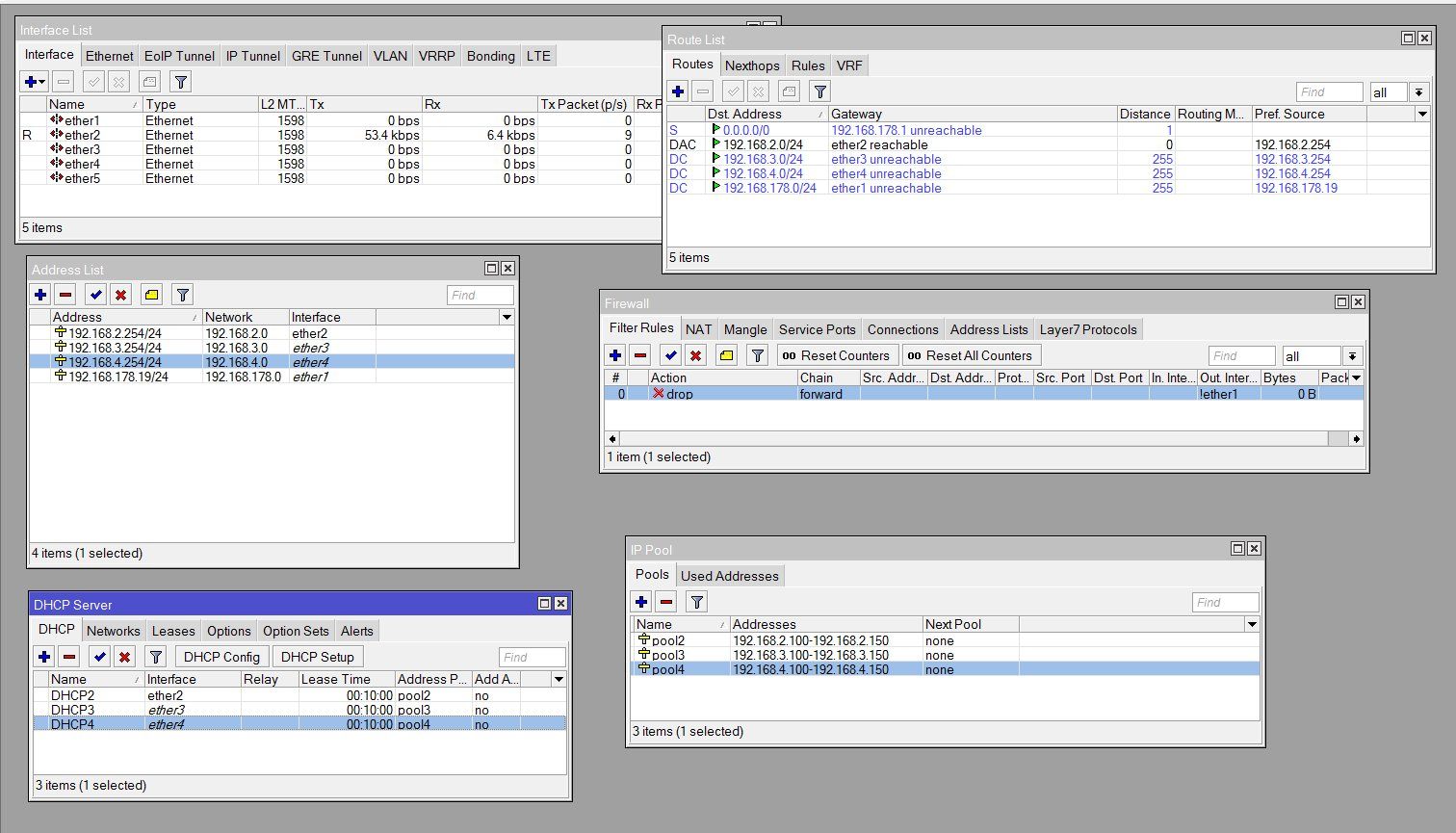

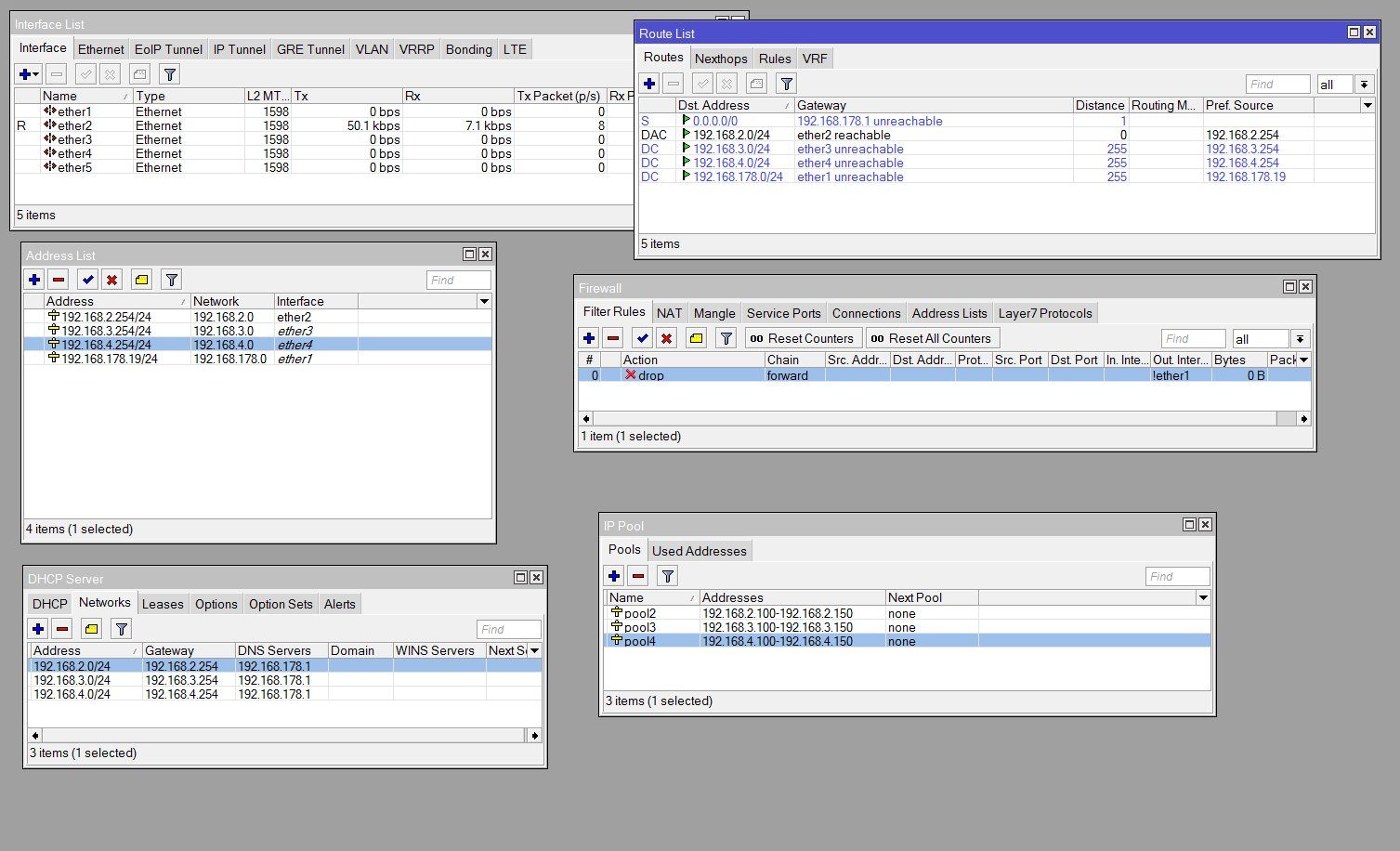

Hier mal ein paar Screenshot des MT über Winbox:

Und hier die Config des MT:

Als Orientierung habe ich bisher folgende Postings hier im Forum verwendet:

- Netzwerk mit MikroTik aufbauen

- Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

- Mikrotik RB750 - Quick Review

ich will mein bestehendes Netzwerk in unserem Einfamilienhaus (mit seperater Werkstattgebäude) aus Sicherheitsgründen in min. 3 Segmente aufteilen.

Ich arbeite öfters von Zuhause remote in der Firma und meine Frau hat eine eigene kleine Fima. Beide Aktiväten sollen netzwerktechnisch von den privaten Aktiväten getrennt laufen können.

Es sind aktuell insgesamt ca. 30 Geräte, die per LAN und WLAN am Netzwerk hängen: PCs, Notebooks, Tablets, Drucker, NAS, IP Kameras, Fernseher, Amazon FireTV, Homeautomation (Homematic + RaspberryPis + Arduinos), Smartphones.

Alle Geräte, bis auf die Smartphones hängen derzeit an einem einzigen LAN. Die Smartphones hängen all am Gäste WLAN.

Mein Internetzugang (inkl. Telefonie) läuft seit einigen Wochen über Kabel Deutschland/ Vodafone und einen Leihrouter: FritzBox 6490 cable. Diese soll durch eine eigene Fritzbox 6490 cable ersetzt werden.

In diesem Zuge will ich auch mein Netzwerk aufteilen.

Alle Geräte in allen Segmenten sollen ins Internet kommen. Ein NAS soll von aussen erreichbar sein. VPN wäre auch wünschenswert.

Von manchen Geräten soll es möglich sein auf andere Geräte in einem anderen Netzwerk-Segment zugreifen zu können. Ansonsten sind sie alle voneinander abgeschottet (Bis auf ein NAS, das aus dem Internet ereichbar sein soll).

Zur Aufteilung meines Netzes wollte ich einen Mikrotik RB 750 Gr2 (MT) nehmen.

Anbei ein erstes Übersichts-Schaubild meines geplanten Netzwerks:

Nach vielem Lesen hier im Forum habe ich gelernt, dass man doppeltes NAT vermeiden sollte. Also habe ich auf dem MT die Default-Konfig entfernt (Gemäss Routing von 2 und mehr IP Netzen mit Windows, Linux und Router )

Auch habe ich auf dem MT die Interfaces, DHP Server, Pools, etc. konfiguriert (eth1 an FB). Sowie den Zugriff zwischen den Segmenten (eth2 - eth4) per Firewall gesperrt.

Auf der Fritzbox sind die statischen Routen für die 3 Segmente (eth2 - 4) gesetzt. Details -Screenshots + MT config - siehe am Ende des Postings

Zumindest denke ich dass das so ist. Ausprobieren kann ich es nicht so einfach, da ich mir meinen Internetzugang nicht unterm Hintern wegschiessen will, falls ich was falsch gemacht habe.

Aktuell habe ich lediglich an eth2 und an eth3 jeweils ein Notebook hängen. Beide bekommen per DHCP ein IP und ich kann von dort das WebUI der MT aufrufen. Ein Ping zwischen den beiden Notebooks klappt wie gewünscht nicht mehr.

Deshalb wollte ich euch fragen, ob ihr meinen ersten Entwurf/ Konzept auf Fehler/ Verbesserungen prüfen könnt und mir eventuell Tips geben könnt wie ich den Zugriff von bestimmten Geräten auf andere Geräte zwichen den Segmenten einrichte, sowie das WLAN einbinde.

Ich würde mich über Eure Hilfe sehr freuen.

Vielen Dank im Voraus !

Gruss

Ralf

Hier mal ein paar Screenshot des MT über Winbox:

Und hier die Config des MT:

[admin@MikroTik] > /export hide-sensitive

# nov/06/2017 23:23:17 by RouterOS 6.25

# software id = TTYI-KFXA

#

/ip pool

add name=pool2 ranges=192.168.2.100-192.168.2.150

add name=pool3 ranges=192.168.3.100-192.168.3.150

add name=pool4 ranges=192.168.4.100-192.168.4.150

/ip dhcp-server

add address-pool=pool2 disabled=no interface=ether2 name=DHCP2

add address-pool=pool3 disabled=no interface=ether3 name=DHCP3

add address-pool=pool4 disabled=no interface=ether4 name=DHCP4

/ip address

add address=192.168.2.254/24 interface=ether2 network=192.168.2.0

add address=192.168.3.254/24 interface=ether3 network=192.168.3.0

add address=192.168.4.254/24 interface=ether4 network=192.168.4.0

add address=192.168.178.19/24 interface=ether1 network=192.168.178.0

/ip dhcp-server network

add address=192.168.2.0/24 dns-server=192.168.178.1 gateway=192.168.2.254 netmask=24

add address=192.168.3.0/24 dns-server=192.168.178.1 gateway=192.168.3.254 netmask=24

add address=192.168.4.0/24 dns-server=192.168.178.1 gateway=192.168.4.254 netmask=24

/ip firewall address-list

add address=192.168.2.0/24 list=local_networks

add address=192.168.3.0/24 list=local_networks

add address=192.168.4.0/24 list=local_networks

/ip firewall filter

add action=drop chain=forward out-interface=!ether1 src-address-list=local_networks

/ip route

add distance=1 gateway=192.168.178.1

/system clock

set time-zone-name=Europe/Berlin

/system routerboard settings

set cpu-frequency=650MHz

/tool traffic-monitor

add interface=ether2 name=tmon1 threshold=0Als Orientierung habe ich bisher folgende Postings hier im Forum verwendet:

- Netzwerk mit MikroTik aufbauen

- Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

- Mikrotik RB750 - Quick Review

Please also mark the comments that contributed to the solution of the article

Content-Key: 354114

Url: https://administrator.de/contentid/354114

Printed on: April 23, 2024 at 11:04 o'clock

18 Comments

Latest comment

Hallo,

Grundsätzlich funktioniert das so.

Den Zugriff zwischen den Segmenten erledigst du natürlich über Firewall-Regeln, indem du Allow-Regel vor die Drop-Regel packst.

Ich würde das NAS ebenso in ein eigenes Netz am Mikrotik packen. Dann kannst du hier ebenfalls Firewall-Regeln setzen.

WLAN wäre ebenso über den Mikrotik möglich. Da kannst du gleich einen anderen Miktorik nehmen, z.B. den hAP ac

und/oder je nach Abdeckung noch APs dran und per CAPsMAN zusammenschalten.

Dann verschiedene SSIDs (vAPs) machen und die per Bridge in eines der Segmente hängen oder eigene und routen.

Gruß,

Schorsch

Grundsätzlich funktioniert das so.

Den Zugriff zwischen den Segmenten erledigst du natürlich über Firewall-Regeln, indem du Allow-Regel vor die Drop-Regel packst.

Ich würde das NAS ebenso in ein eigenes Netz am Mikrotik packen. Dann kannst du hier ebenfalls Firewall-Regeln setzen.

WLAN wäre ebenso über den Mikrotik möglich. Da kannst du gleich einen anderen Miktorik nehmen, z.B. den hAP ac

und/oder je nach Abdeckung noch APs dran und per CAPsMAN zusammenschalten.

Dann verschiedene SSIDs (vAPs) machen und die per Bridge in eines der Segmente hängen oder eigene und routen.

Gruß,

Schorsch

aus Sicherheitsgründen in min. 3 Segmente aufteilen.

Sehr sinnvoll !Ob man das WLAN bei so einer großen Fläche mit dem MT macht der auch zentral routet ist sicher fraglich. Besser nicht.

Hier bietet sich ein MSSID Konzept an mit presiwerten MSSID fähigen WLAN APs wo man Werkstatt, Gast und privates WLAN über die MSSIDs dann trennt und separat betreibt. Da man mehrere APs vermutlich benötigt macht da ein strukturiertes WLAN mit separaten APs mehr Sinn.

Der Rest ist wie Kollege Schorsch schon gesagt hat bis auf die fehlenden Firewall Regeln zwischen den IP Netz die den Zugang Regeln aber OK. Da kann man ja auch wenig falsch machen

Der unreachable Status der Default Route ist ggf. ein Hinweist das du die statischen Routen zu den IP Netzen in der FritzBox noch vergessen hast. Das also mal prüfen.

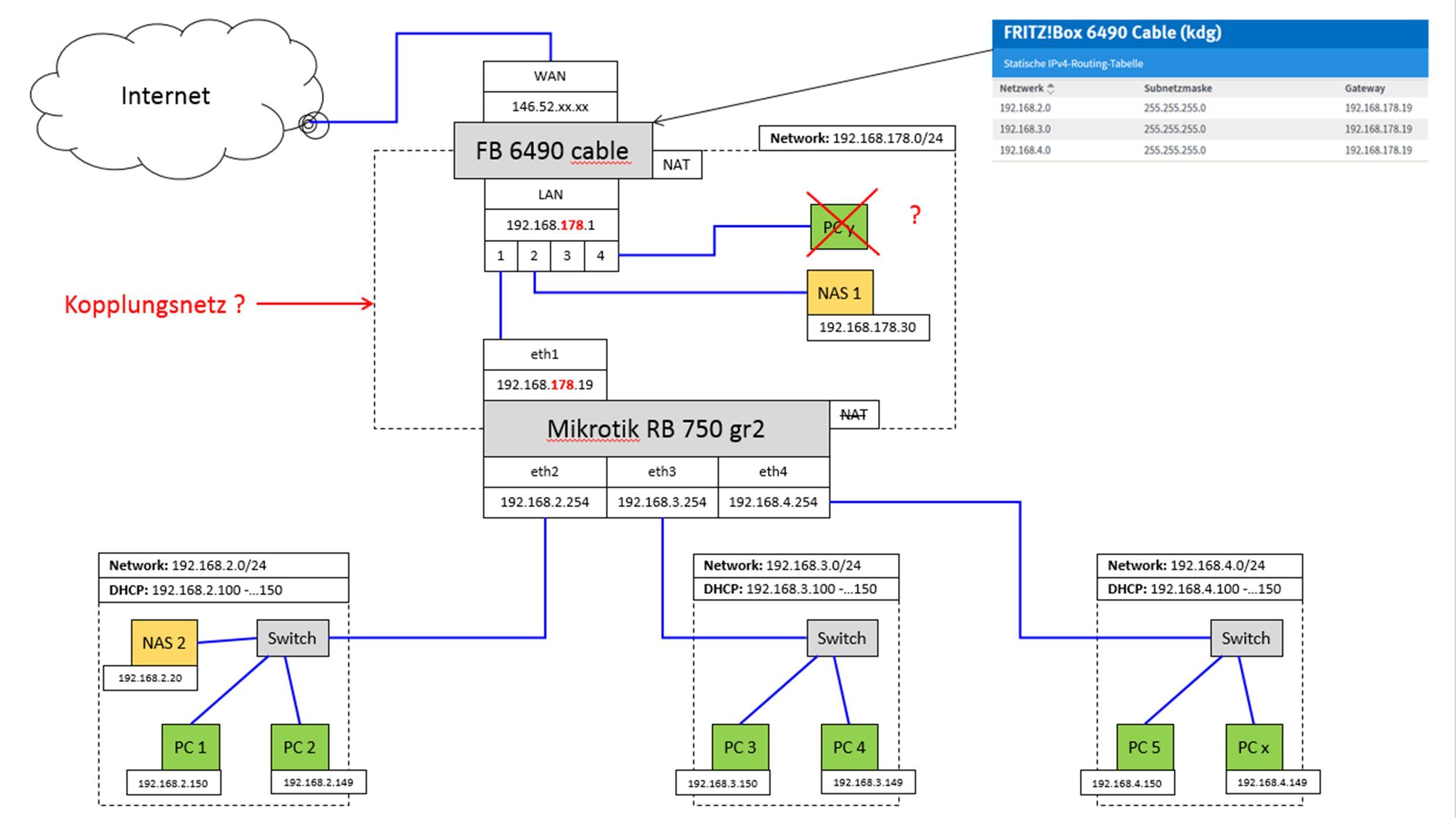

Du solltest auch darauf achten das du in das Koppelnetz zur FB KEINE weiteren Endgeräte hast. Das private LAN sollte davon getrennt sein und auch auf dem MT liegen. Das erleichtert dir nachher die Firewall Konfig.

Machst du das nicht müssen alle Daten dann über ein privates LAN Segment was ja aus Sichewrheitssicht fatal wäre und dein ganzes und gutes Konzept dann zunichte machen würde !

Details und Grundlagen dazu wie immer auch hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

oder auf VLAN Basis:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

# nov/06/2017 23:23:17 by RouterOS 6.25

Da ist dringend ein Update fällig ... sonst fällst du bald auf einige unschöne Bugs ...

Sehr wahr !! Das ist ja ur- uralt !!! 6.40 ist derzeit aktuell und man kann dir nur dringenst raten upzudaten !!

https://mikrotik.com/download

https://mikrotik.com/download

Ja, du lädst dir das aktuelle Package runter wirfst es per drag n drop in die File-Section des MK und machst dann einen Reboot. Die Packages werden dann automatisch installiert.

Oder ginge das auch offline ?

Na lego...und das machst du auch offline.Wie Kollege Specht schon sagt ist das in 3 Minuten erledigt:

- Firmware Package für deine Hardware runterladen

- WinBox öffnen und auf den MT verbinden

- Firmware Package einfach per Drag and Drop in das geöffnete "Files" Window ziehen

- MT rebooten

- Fertisch

Hallo Ralf,

Am sichersten ist schon das eigene Netz und per Firewall-Regeln abgeschottet. Gerade weil du es ja auch ins Internet veröffentlichen willst.

kein Problem

Du kannst mehrere SSIDs einrichten, die jeweils in verschiedene Netze verbinden.

Ein anderer Vorschlag: ich persönlich finde die Yotube-Reihe von pascom für Mikrotik ganz gut:

https://www.youtube.com/playlist?list=PLnzEbgyK52GvvgQ4L2s_kskQcFmTPVCX3

Für Wlan die Tutorials 6-7 sowie für Capsman (Wlan-Controller) die Tutorials 12-15 (alle so ca. 10 Min.)

Vielleicht hilft dir das anschaulich weiter.

Gruß,

Schorsch

Du meinst das NAS 1 in z.b. ein weiteres Netz am MT - eth5 - verschieben ? Oder in eines der 3 anderen Netze am MT ?

Am sichersten ist schon das eigene Netz und per Firewall-Regeln abgeschottet. Gerade weil du es ja auch ins Internet veröffentlichen willst.

Ich dachte eher an 3-4 APs, im Haus je Stockwerk und einen für die Werkstatt.

kein Problem

>Dann verschiedene SSIDs (vAPs) machen und die per Bridge in eines der Segmente hängen oder eigene und routen.

Das verstehe ich noch nicht so recht. Wo könnte mich dazu konkret schlau machen ?

Das verstehe ich noch nicht so recht. Wo könnte mich dazu konkret schlau machen ?

Du kannst mehrere SSIDs einrichten, die jeweils in verschiedene Netze verbinden.

Ein anderer Vorschlag: ich persönlich finde die Yotube-Reihe von pascom für Mikrotik ganz gut:

https://www.youtube.com/playlist?list=PLnzEbgyK52GvvgQ4L2s_kskQcFmTPVCX3

Für Wlan die Tutorials 6-7 sowie für Capsman (Wlan-Controller) die Tutorials 12-15 (alle so ca. 10 Min.)

Vielleicht hilft dir das anschaulich weiter.

Gruß,

Schorsch

Zitat von @schmiro:

sorry wenn ich noch mal mit diesem Thema komme. Ich bin eben noch ein Netzwerk-Neuling und will hier nix falsch machen.

Aus Fehlern lernt man sorry wenn ich noch mal mit diesem Thema komme. Ich bin eben noch ein Netzwerk-Neuling und will hier nix falsch machen.

Was meinst du mit Koppelnetz ? Das Netz zwischen FB und MT ?

Jepp.Und soll ich gar keine Geräte in diesem Netz haben oder ist das noch NAS 1 ok

Und nur z.b. einen weiteren PC y nicht ?

Das ist eigentlich egal, denn du kannst den Zugriff mit der Mikrotik-Firewall so einschränken das nur bestimmte Netze bestimmte Ziele erreichen dürfen. Da bist du vollkommen frei in der Gestalltung.Und nur z.b. einen weiteren PC y nicht ?

Um eine DMZ zwischen FB und MT zu haben (also im Koppelnetz) müsste beiden Router NAT machen. Korrekt ?

Nein nicht zwingend! Das wäre möglich weil NAT eine natürliche Barriere bedeutet ist aber ineffizient wegen doppeltem NAT. Mit der Firewall schränkst du hier den Zugriff zwischen den beiden Netzen effektiv ein.