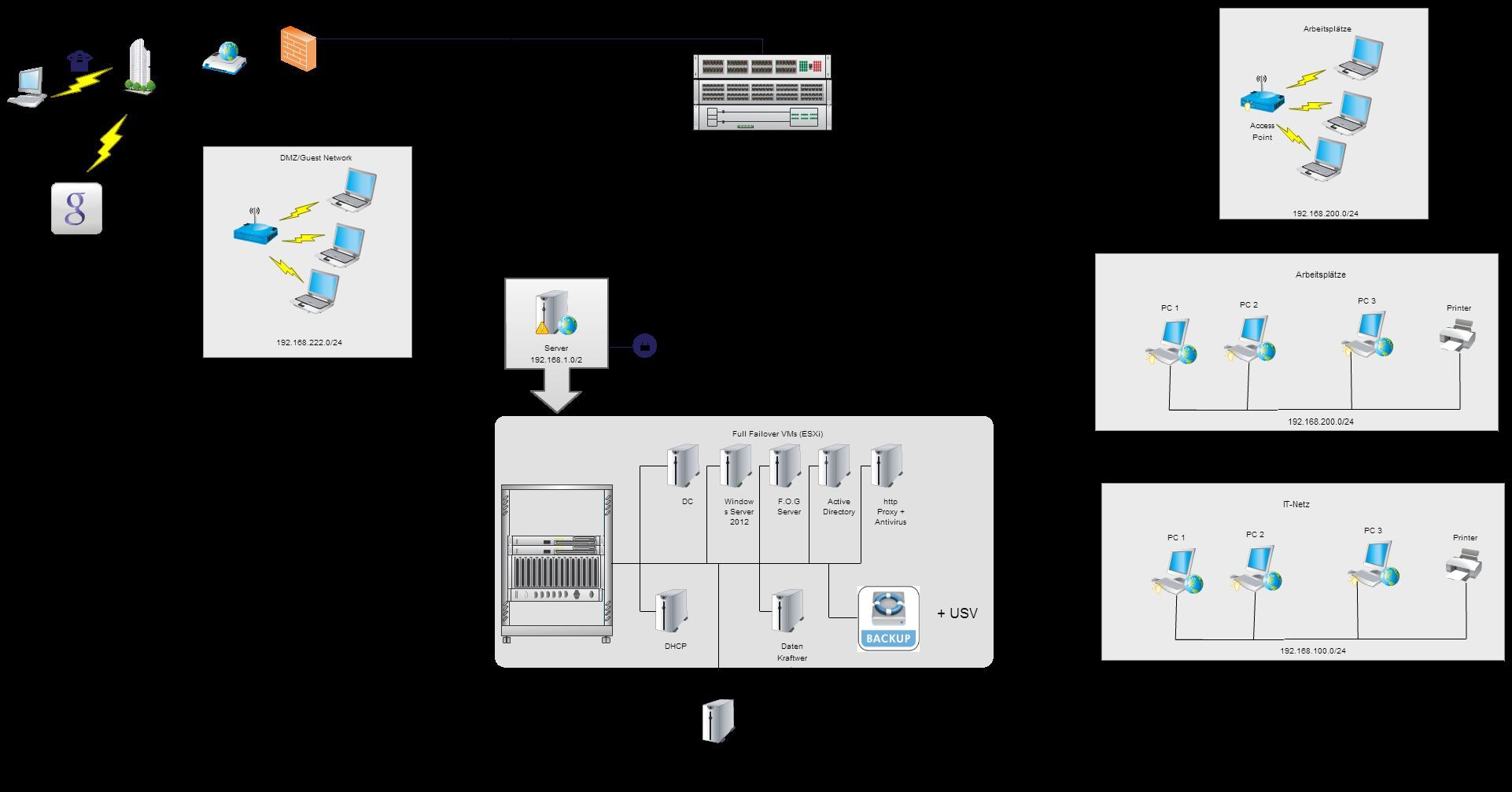

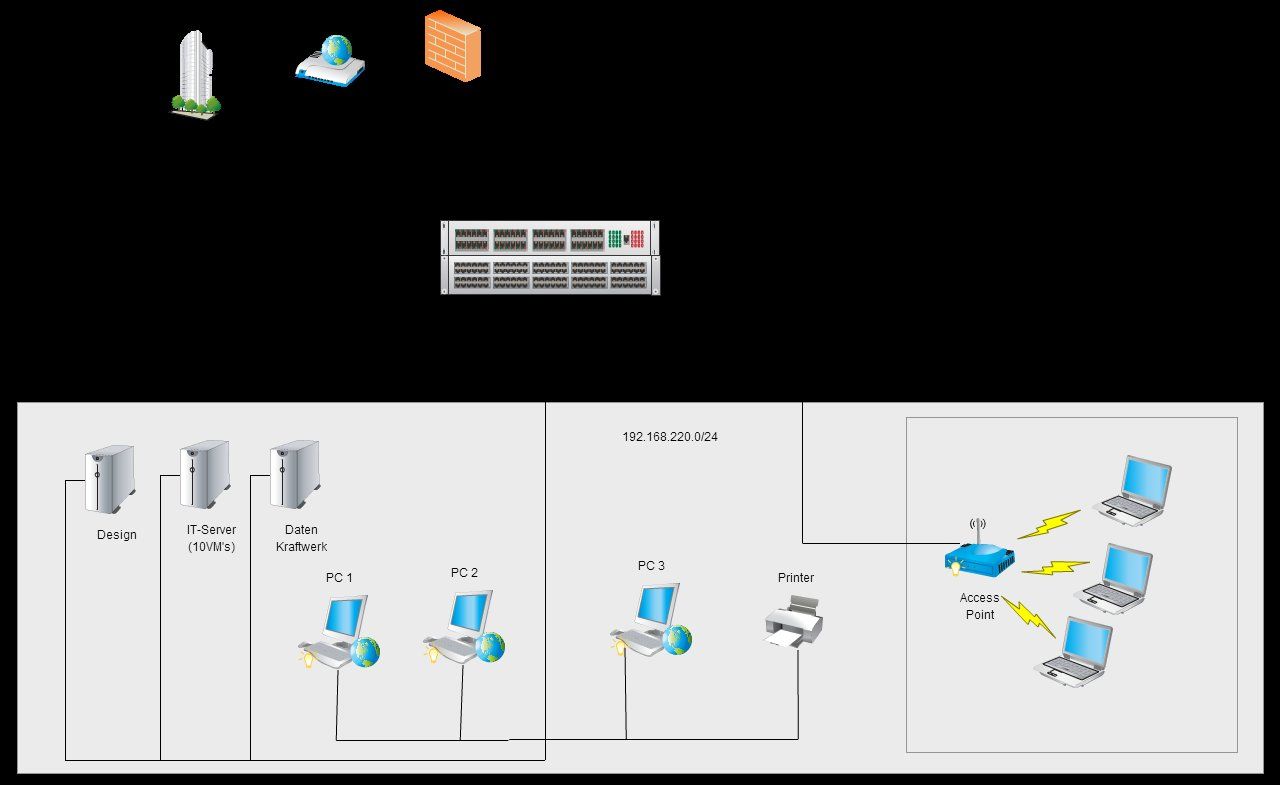

Netzwerk Planung: Segmentierung und Standorte der Geräte

Können ihr mal mit drüber schauen und mir sagen was davon in Ordnung ist und was ihr evtl. noch verbessern würdet?

Drucker z.b. würdet ihr die dort lassen oder besser auch mit ins "Server-Netz" packen?

Multi SSID Access Points kommen wahrscheinlich auch am besten in die DMZ?

Ich freue mich jedenfalls über Vorschläge und Hilfe von euch

Merci!

Drucker z.b. würdet ihr die dort lassen oder besser auch mit ins "Server-Netz" packen?

Multi SSID Access Points kommen wahrscheinlich auch am besten in die DMZ?

Ich freue mich jedenfalls über Vorschläge und Hilfe von euch

Merci!

Please also mark the comments that contributed to the solution of the article

Content-Key: 208875

Url: https://administrator.de/contentid/208875

Printed on: April 25, 2024 at 15:04 o'clock

4 Comments

Latest comment

Dafür ist die o.a. Segmentierung der richtige Schritt indem du Client und Server Netz trennst und auch das WLAN abtrennst.

Zudem solltest du die WAN Verbindung auch in ein separates VLAN legen und NICHT den Internet Router direkt ins Produktiv VLAN bringen !

Damit hast du dann eine wasserdichte und skalierbare Grundkonfiguration !

Die WLANs sollten dann mit Multi SSID APs konfiguriert werden wo du dann für die verschlüsselten lokalen WLANs ein VLAN verwendest ebenso für das Gast Netzwerk mit Hotspot und Voucher dann auch ein separates VLAN.

Diese VLANs werden dann mit IP ACLs wasserdicht getrennt von den Produktivnetzen. Für das interne verschlüsselte WLAN lässt man dann mit ACL die Zugriffe ins Produktivnetz zu die du erlauben willst.

Da der Internet Zugang sowohl für das Gast WLAN als auch das interne über das separate VLAN rennt taucht dieser Traffic dann auch dort nicht auf !

Das ist der tiefere Sinn das mit einem separaten VLAN zu trennen !

Wie man das praxistauglich realisiert erklärt die dieses Forums Tutorial:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

bzw. in einem VLAN Umfeld hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

im Kapitel "Praxisbeispiel"

Zudem solltest du die WAN Verbindung auch in ein separates VLAN legen und NICHT den Internet Router direkt ins Produktiv VLAN bringen !

Damit hast du dann eine wasserdichte und skalierbare Grundkonfiguration !

Die WLANs sollten dann mit Multi SSID APs konfiguriert werden wo du dann für die verschlüsselten lokalen WLANs ein VLAN verwendest ebenso für das Gast Netzwerk mit Hotspot und Voucher dann auch ein separates VLAN.

Diese VLANs werden dann mit IP ACLs wasserdicht getrennt von den Produktivnetzen. Für das interne verschlüsselte WLAN lässt man dann mit ACL die Zugriffe ins Produktivnetz zu die du erlauben willst.

Da der Internet Zugang sowohl für das Gast WLAN als auch das interne über das separate VLAN rennt taucht dieser Traffic dann auch dort nicht auf !

Das ist der tiefere Sinn das mit einem separaten VLAN zu trennen !

Wie man das praxistauglich realisiert erklärt die dieses Forums Tutorial:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

bzw. in einem VLAN Umfeld hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

im Kapitel "Praxisbeispiel"