Netzwerkbereiche über VLAN trennen

Trennung von zwei Netzwerk Bereichen über VLAN best Practise

Nabend zusammen,

ich stehe vor folgender Problemstellung und möchte einfach kurz eine kurze Meinung von euch hören, ob ich nicht auf dem Holzweg bin ;)

Also kurz vorweg:

Ausgangssituation:

Bestehendes Netzwerk, Server und Clients im gleichen Netzwerk, 8x Cisco 3750, alles in einem IP Bereich.

Ziel:

Client und Server Netzwerk trennen über Vlan, 2 Unterschiedliche IP Bereiche, Routing zwischen den Netzen.

Also wie beschrieben, habe ich ein Netzwerk bestehend aus 6x Cisco 3750 ca.15 Server und 100 Clients. Leider liegt bis jetzt alles in einem Netzbereich 192.168.10.0 ;( Ich würde jetzt gerne die Server auf einen Switch verbinden und im Bereich 192.168.1.0 ansiedeln (Vlan 101). Einen der 3750 möchte ich gerne als Core und zentrale Routingstelle im Netzwerk benutzen, und vom Server Switch einen Uplink Richtung Core legen. Je nach Auslastung über Etherchanel mit 3 Gbit oder 4 Gbit. Die Restlichen 3750 möchte ich in den Etagen verteilen und evtl. über 2 oder 3 Gbit Etherchanel auf den Core Uplinken. Das Client Lan soll beispielweise die ID 100 erhalten und die PCs im Netzwerk den IP Bereich 192.168.10.0

Jetzt zu meinen Fragen:

Macht die Konstellation von Netzaufbau Sinn um Clients und Server zu trennen ?

Auf welchen Switchen müssen die Vlans angelegt werden ? Reicht es die Vlans auf dem Core anzulegen und dann den LAGs die Vlans zuzuweisen und die Client switche auf der default VID zu lassen oder muss auch auf dem Server Switch die Vlan ID 101 konfiguriert werden ? Folglich auch auf dem Client Switch die Vlan ID 100 ? Da in diesem Fall die Vlans nur zur Trennung der Netze genutzt werden, würde ja eine untagged übertragung reichen oder ?

Der Core soll auf der VID 101 die 192.168.1.254 bekommen und auf der VID 100 Seite die 192.168.10.254 somit sollte ja mit der passenden Gateway Einstellung auf beiden Seiten ein Routing zwischen den Netzen erfolgen?!

Geht durch das Vlan Routing auf dem Core Switching Leistung Verloren ?

Danke für eure Bemühungen sage ich jetzt schon !

ich stehe vor folgender Problemstellung und möchte einfach kurz eine kurze Meinung von euch hören, ob ich nicht auf dem Holzweg bin ;)

Also kurz vorweg:

Ausgangssituation:

Bestehendes Netzwerk, Server und Clients im gleichen Netzwerk, 8x Cisco 3750, alles in einem IP Bereich.

Ziel:

Client und Server Netzwerk trennen über Vlan, 2 Unterschiedliche IP Bereiche, Routing zwischen den Netzen.

Also wie beschrieben, habe ich ein Netzwerk bestehend aus 6x Cisco 3750 ca.15 Server und 100 Clients. Leider liegt bis jetzt alles in einem Netzbereich 192.168.10.0 ;( Ich würde jetzt gerne die Server auf einen Switch verbinden und im Bereich 192.168.1.0 ansiedeln (Vlan 101). Einen der 3750 möchte ich gerne als Core und zentrale Routingstelle im Netzwerk benutzen, und vom Server Switch einen Uplink Richtung Core legen. Je nach Auslastung über Etherchanel mit 3 Gbit oder 4 Gbit. Die Restlichen 3750 möchte ich in den Etagen verteilen und evtl. über 2 oder 3 Gbit Etherchanel auf den Core Uplinken. Das Client Lan soll beispielweise die ID 100 erhalten und die PCs im Netzwerk den IP Bereich 192.168.10.0

Jetzt zu meinen Fragen:

Macht die Konstellation von Netzaufbau Sinn um Clients und Server zu trennen ?

Auf welchen Switchen müssen die Vlans angelegt werden ? Reicht es die Vlans auf dem Core anzulegen und dann den LAGs die Vlans zuzuweisen und die Client switche auf der default VID zu lassen oder muss auch auf dem Server Switch die Vlan ID 101 konfiguriert werden ? Folglich auch auf dem Client Switch die Vlan ID 100 ? Da in diesem Fall die Vlans nur zur Trennung der Netze genutzt werden, würde ja eine untagged übertragung reichen oder ?

Der Core soll auf der VID 101 die 192.168.1.254 bekommen und auf der VID 100 Seite die 192.168.10.254 somit sollte ja mit der passenden Gateway Einstellung auf beiden Seiten ein Routing zwischen den Netzen erfolgen?!

Geht durch das Vlan Routing auf dem Core Switching Leistung Verloren ?

Danke für eure Bemühungen sage ich jetzt schon !

Please also mark the comments that contributed to the solution of the article

Content-Key: 181150

Url: https://administrator.de/contentid/181150

Printed on: April 24, 2024 at 09:04 o'clock

12 Comments

Latest comment

Zu deinen Fragen:

Ja natürlich macht das Sinn. Segmentierung und Redundanz in einem Netzwerk ist immer sinnvoll !

Die VLANs legt man auf den Switches an wo sie auch benötigt werden. Bei dir ist das nun mit 2 popeligen VLANs erstmal nichts großes so das du sie mindestens auf den Core Switches und auch dem Server Switch anlegen musst, da den 2tes VLAN ja die Server vom produktivnetz abtrennen soll was auch sinnvoll ist.

Die VLAN ID muss pro VLAN über die gesamte Switch Infrastruktur IDENTISCH sein !! Du kannst also die ID 100 nicht in der ID 101 weiterführen. Das wäre auch kompletter Unsinn, denn sowas würdes du gar nicht mehr überblicken.

Lies dir also bitte nochmal genau durch WAS VLANs überhaupt sind:

http://www.heise.de/netze/VLAN-Virtuelles-LAN--/artikel/77832

http://de.wikipedia.org/wiki/Virtual_Local_Area_Network

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Nein, durch das Routing geht keinerlei Leistung verloren. Moderne Layer 3 Switches sind im Layer 3 Switching genau so schnell (wirespeed) wie im Layer 2 !

Eine Anmerkung gibt es noch zu deinem Design:

Es macht wenig Sinn nur einen Cire Switch zu verwenden ! Die Gefahr besteht darin das wenn der Layer 3 Routing Switch ausfällt du keinerlei Kommunikartion mehr zwischen den VLANs hast was in deinem Design fatal wäre da du den Servern ein eigenes Segment gibst.

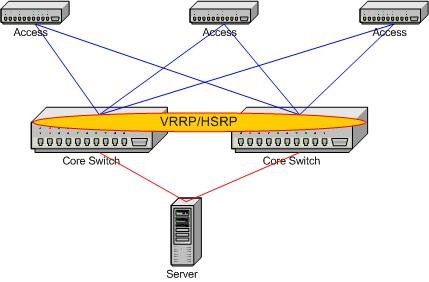

Sinnvollerweise nimmt man also 2 Core Switches und macht zwischen denen HSRP oder VRRP. Damit erschlägst du dann gleich die Gateway Problematik beim Routen. D.h. fällt ein Switch aus übernimmt der 2te Core Switch ohne Verzögerung das Routing und alles geht normal weiter.

Ein klassisches Design dazu sähe dann so aus:

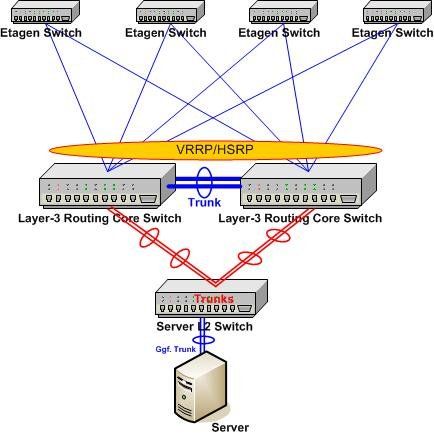

Runtergebrochen auf dein Design mit einem separaten Server Switch sieht eine sinnvolle Umsetzung dann z.B. so aus:

Infos zum Einrichten von HSRP auf den Ciscos findest du hier:

http://www.cisco.com/en/US/tech/tk648/tk362/tk321/tsd_technology_suppor ...

Wie Kollege Netman unten schon sagt kannst du im bestehenden netz klein anfangen. Richte dir parallel schon mal die VLANs auf den Cores und dem Serverswitch ein und den dazugehörigen Uplinks. Das kann alles schon nebenbei im Betreib erfolgen. Dann migrierst du mal einen nicht so wichtigen Server in dieses neue VLAN und lässt ihn da arbeiten. Das wird problemlos klappen und so kannst du sukzessive alle anderen Server langsam hinterhermigrieren.

Sinnvollerweise macht man solch einen Trennung auf für die Weitverkehrsnetze bzw. Internet um das vom Client Produktivtraffic zu trennen. (Server hast du ja dann schon erfolgreich getrennt !)

Das kann man dann auch so weiterführen indem man z.B. die Buchhaltung in ein gemeinsames VLAN nimmt usw. Das hängt dann letztlich von der Größe und der Sinnhaftigkeit einer Trennung ab die von deinen individuellen Gegebenheiten in der Firma bestimmt sind ! Das kann man über ein Forum wie dieses schwer erraten ohne Detailinfos.

Damit kannst du dein Design dann sehr sinnvoll umsetzen !

Ja natürlich macht das Sinn. Segmentierung und Redundanz in einem Netzwerk ist immer sinnvoll !

Die VLANs legt man auf den Switches an wo sie auch benötigt werden. Bei dir ist das nun mit 2 popeligen VLANs erstmal nichts großes so das du sie mindestens auf den Core Switches und auch dem Server Switch anlegen musst, da den 2tes VLAN ja die Server vom produktivnetz abtrennen soll was auch sinnvoll ist.

Die VLAN ID muss pro VLAN über die gesamte Switch Infrastruktur IDENTISCH sein !! Du kannst also die ID 100 nicht in der ID 101 weiterführen. Das wäre auch kompletter Unsinn, denn sowas würdes du gar nicht mehr überblicken.

Lies dir also bitte nochmal genau durch WAS VLANs überhaupt sind:

http://www.heise.de/netze/VLAN-Virtuelles-LAN--/artikel/77832

http://de.wikipedia.org/wiki/Virtual_Local_Area_Network

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Nein, durch das Routing geht keinerlei Leistung verloren. Moderne Layer 3 Switches sind im Layer 3 Switching genau so schnell (wirespeed) wie im Layer 2 !

Eine Anmerkung gibt es noch zu deinem Design:

Es macht wenig Sinn nur einen Cire Switch zu verwenden ! Die Gefahr besteht darin das wenn der Layer 3 Routing Switch ausfällt du keinerlei Kommunikartion mehr zwischen den VLANs hast was in deinem Design fatal wäre da du den Servern ein eigenes Segment gibst.

Sinnvollerweise nimmt man also 2 Core Switches und macht zwischen denen HSRP oder VRRP. Damit erschlägst du dann gleich die Gateway Problematik beim Routen. D.h. fällt ein Switch aus übernimmt der 2te Core Switch ohne Verzögerung das Routing und alles geht normal weiter.

Ein klassisches Design dazu sähe dann so aus:

Runtergebrochen auf dein Design mit einem separaten Server Switch sieht eine sinnvolle Umsetzung dann z.B. so aus:

Infos zum Einrichten von HSRP auf den Ciscos findest du hier:

http://www.cisco.com/en/US/tech/tk648/tk362/tk321/tsd_technology_suppor ...

Wie Kollege Netman unten schon sagt kannst du im bestehenden netz klein anfangen. Richte dir parallel schon mal die VLANs auf den Cores und dem Serverswitch ein und den dazugehörigen Uplinks. Das kann alles schon nebenbei im Betreib erfolgen. Dann migrierst du mal einen nicht so wichtigen Server in dieses neue VLAN und lässt ihn da arbeiten. Das wird problemlos klappen und so kannst du sukzessive alle anderen Server langsam hinterhermigrieren.

Sinnvollerweise macht man solch einen Trennung auf für die Weitverkehrsnetze bzw. Internet um das vom Client Produktivtraffic zu trennen. (Server hast du ja dann schon erfolgreich getrennt !)

Das kann man dann auch so weiterführen indem man z.B. die Buchhaltung in ein gemeinsames VLAN nimmt usw. Das hängt dann letztlich von der Größe und der Sinnhaftigkeit einer Trennung ab die von deinen individuellen Gegebenheiten in der Firma bestimmt sind ! Das kann man über ein Forum wie dieses schwer erraten ohne Detailinfos.

Damit kannst du dein Design dann sehr sinnvoll umsetzen !

Hi Marco,

ja, die 3750 packen das locker.

Ansonsten hat aqui alles 100%ig beschrieben.

HSRP ist die Cisco Variante von VRRP.

Die Serverports in der Zeichnung oben dürfen nur im Failoverbetrieb stehen.

Ich würde noch raten, klein anzufangen und zu testen um nicht bei der großen Änderung mit VPT-Domain, DHCP, DHCP-Helper und IP-Addressänderungen ein unerwünschtes Nichterreichbarkeitsszenario zu erhalten.

Gruß

Netman

ja, die 3750 packen das locker.

Ansonsten hat aqui alles 100%ig beschrieben.

HSRP ist die Cisco Variante von VRRP.

Die Serverports in der Zeichnung oben dürfen nur im Failoverbetrieb stehen.

Ich würde noch raten, klein anzufangen und zu testen um nicht bei der großen Änderung mit VPT-Domain, DHCP, DHCP-Helper und IP-Addressänderungen ein unerwünschtes Nichterreichbarkeitsszenario zu erhalten.

Gruß

Netman

@marco

Möglicherweise haben wir uns da missverstanden. Nur damit das eindeutig ist.

Jedes VLAN hat seine eigene ID. Dein Server VLAN hat z.B. die ID 101 die, wie du richtig beschreibst, auf dem Server Switch und dem oder den Core Switch(es) anliegt.

Client VLAN ID dann 100

Beide treffen sich auf dem Core und dort routest du mit den "VLAN Interfaces" (Cisco) zwischen diesen VLANs.

Den LAGs sind die VLAN IDs total egal, denn die definierst du mit dem Kommando "switchport mode trunk" bzw. mit der Etherchannel Konfig (Cisco Sprech für Link Aggregation).

Richtig ! Endgeräte Ports sind logischerweise immer untagged und tagging macht man nur auf den Uplinks !

Du hast das aber alles richtig wiedergegeben so das man davon ausgehen kann das du es auch richtig verstanden hast.

Das Tutorial oben hat eine Basic Cisco Konfig, allerdings nur L2, wo man das mit den VLANs sehen kann. Musst dir halt nur die VLAN Interfaces dazudenken.

Möglicherweise haben wir uns da missverstanden. Nur damit das eindeutig ist.

Jedes VLAN hat seine eigene ID. Dein Server VLAN hat z.B. die ID 101 die, wie du richtig beschreibst, auf dem Server Switch und dem oder den Core Switch(es) anliegt.

Client VLAN ID dann 100

Beide treffen sich auf dem Core und dort routest du mit den "VLAN Interfaces" (Cisco) zwischen diesen VLANs.

Den LAGs sind die VLAN IDs total egal, denn die definierst du mit dem Kommando "switchport mode trunk" bzw. mit der Etherchannel Konfig (Cisco Sprech für Link Aggregation).

Richtig ! Endgeräte Ports sind logischerweise immer untagged und tagging macht man nur auf den Uplinks !

Du hast das aber alles richtig wiedergegeben so das man davon ausgehen kann das du es auch richtig verstanden hast.

Das Tutorial oben hat eine Basic Cisco Konfig, allerdings nur L2, wo man das mit den VLANs sehen kann. Musst dir halt nur die VLAN Interfaces dazudenken.

Hi Marco,

Broadcast ist dazu da verteilt zu werden und zwar an jedem Port.

Beim http Traffic sehe ich aber Probleme. Einzelne HTTP Pakete können von einer falschen Server- oder Switchkonfiguration kommen. Den kompletten Verkehr mit Anmeldevorgang bis zu den Daten sieht man nur an einem gespiegelten Port.

Die Cisco Befehle:

Monitor session 1 source, destination, port, vlan.

No monitor session 1 zum Abschalten

sh...

Gruß

Netman

Broadcast ist dazu da verteilt zu werden und zwar an jedem Port.

Beim http Traffic sehe ich aber Probleme. Einzelne HTTP Pakete können von einer falschen Server- oder Switchkonfiguration kommen. Den kompletten Verkehr mit Anmeldevorgang bis zu den Daten sieht man nur an einem gespiegelten Port.

Die Cisco Befehle:

Monitor session 1 source, destination, port, vlan.

No monitor session 1 zum Abschalten

sh...

Gruß

Netman

@marco

Mmmhhh... Dedizierten Traffic, wie den des Kollegen, darfst du niemals an deinem Port sehen wo den Wireshark dran ist. Auch nicht wenn du mit deinem Kollegen in einem gemeinsamen VLAN bist !! Zumindest nicht wenn dein Sniffer Port KEIN Monitor Port ist !

Der Produktivtraffic wird immer nur zwischen genau den Mac Adressen bzw. Ports gesendet die daran beteiligt sind.

Mit einem Wireshark sieht man deshalb immer nur seinen eigenen Traffic und die Broadcasts im spezifischen VLAN, denn die Broadcast Frames muss der Switch ja an alle VLAN Ports fluten.

Wenn du also im Client VLAN bist und siehst Broadcasts von deinen Servern die im Server VLAN hängen, dann läuft etwas ganz gewaltig schief bei dir im Netzwerk bzw VLAN !!

Das darf in der Tat niemals sein und riecht nach einem kapitalen Bock in der Konfiguration !!

Oder....du hängst mit deinem Kollegen an einem kleinen billigen 5 Euro Hub am Switchport. Da würde man natürlich wieder alles sehen mit den Wireshark.

Irgendwas ist da also oberfaul bei dir sollten deinen Sniffer Aussagen wirklich stimmen.

Um das sicher beurteilen zu können müsstest du mal deine Switchkonfig posten hier. Ggf. anonymisiert.

Auf alle Fälle ist das reichlich unnormal sofern du keinen Monitor Port zum Sniffern aktiviert hast.

Mmmhhh... Dedizierten Traffic, wie den des Kollegen, darfst du niemals an deinem Port sehen wo den Wireshark dran ist. Auch nicht wenn du mit deinem Kollegen in einem gemeinsamen VLAN bist !! Zumindest nicht wenn dein Sniffer Port KEIN Monitor Port ist !

Der Produktivtraffic wird immer nur zwischen genau den Mac Adressen bzw. Ports gesendet die daran beteiligt sind.

Mit einem Wireshark sieht man deshalb immer nur seinen eigenen Traffic und die Broadcasts im spezifischen VLAN, denn die Broadcast Frames muss der Switch ja an alle VLAN Ports fluten.

Wenn du also im Client VLAN bist und siehst Broadcasts von deinen Servern die im Server VLAN hängen, dann läuft etwas ganz gewaltig schief bei dir im Netzwerk bzw VLAN !!

Das darf in der Tat niemals sein und riecht nach einem kapitalen Bock in der Konfiguration !!

Oder....du hängst mit deinem Kollegen an einem kleinen billigen 5 Euro Hub am Switchport. Da würde man natürlich wieder alles sehen mit den Wireshark.

Irgendwas ist da also oberfaul bei dir sollten deinen Sniffer Aussagen wirklich stimmen.

Um das sicher beurteilen zu können müsstest du mal deine Switchkonfig posten hier. Ggf. anonymisiert.

Auf alle Fälle ist das reichlich unnormal sofern du keinen Monitor Port zum Sniffern aktiviert hast.

Zitat von @aqui:

Oder....du hängst mit deinem Kollegen an einem kleinen billigen 5 Euro Hub am Switchport. Da würde man natürlich wieder alles sehen mit den Wireshark.

Es gibt leider schon lange keine billigen 5€ Hubs mehr zu kaufen. Alles, was sich heute HUB nennt ist schon ein Switch, wenngleich für den Admin intransparent.Oder....du hängst mit deinem Kollegen an einem kleinen billigen 5 Euro Hub am Switchport. Da würde man natürlich wieder alles sehen mit den Wireshark.

So etwas sind alte Schätzchen und werden entweder verschleudert, vergessen oder gehortet. Wegen Wireshark und co.

@marco

Das kommt ein bischen auf deine verwendete Switch HW an. Generell bei Standard Switches sorgt Spanning Tree dafür das ein Link immer im Blocking Mode ist und es zu keinem Loop kommen kann wie üblich im Netzwerk.

Fällt der aktive Link mal aus oder jemand zieht ihn aus Versehen ab schaltet STP sofort auf den redundanten Weg um.

Damit man nun nicht immer eine Glasfaserleitung umsonst vorhalten muss nur um die primäre abgesichert zu haben gibt es 2 Optionen für den pfiffigen Netzwerk Admin um diese sinnvol zu nutzen für aktiven Traffic:

1.)

Du kannst pro VLAN die Spanning Tree Priority (Der Default ist immer 32768 und je kleiner der Wert je höher die Priority) für diese Uplinks anpassen. Gesetzt den Fall du hast 4 VLANs mit den IDs 1,2,3 und 4 dann setzt du die STP Priority auf Uplink 1 z.B. für VLAN 1 und 2 auf 1024 und für 3 und 4 lässt du sie auf 32768.

Bei Uplink 2 machst du es genau umgekehrt: STP Priority für VLAN 1 und 2 auf 32768 und für 3 und 4 auf 1024

Das hat dann den Effekt das primär VLAN 1 und 2 den Uplink1 benutzen mit Uplink 2 als Backup und VLAN 3 und 4 Uplink 2 benutzen mit Uplink 1 als Backup.

Damit nutzt du dann effektiv beide Uplinks aus und machst so gleichzeitig eine statische Lastverteilung mit gleichzeitigem Backup.

So kannst du eine erhebliche Performancesteigerung in deinem Netzwerk erreichen bei gleichzeitiger Beibehaltung der Redundanz !

2.)

Wenn deine Switches ein sog. "Split Trunking" Verfahren supporten dann kannst du es auch anders lösen:

Von den Access Switches biltest du ein LAG (Link Aggregation, 802.3ad mit LACP) mit den 2 Uplinks und splittest die auf die 2 Core Maschinen auf. Normalerweise ist das nicht erlaubt, denn LAGs dürfen niemals auf unterschiedlichen Switch Platformen enden sondern immer nur auf einer physischen Maschine.

Fast alle besseren Hersteller supporten aber mittlerweiel ein sog. "Split Trunking" wie es ursprünglich Nortel einmal eingeführt hat:

http://de.wikipedia.org/wiki/Split_Multi-Link_Trunking

Damit lassen sich solche Link Aggregation Trunks auch auf physische Maschinen aufsplitten und man schlägt so 2 Fliegen mit einer Klappe: Durch die Link Aggregation hat man so oder so quasi die doppelte Bandbreite und dadusch das man den LAG aufsplittet auf 2 Maschinen auch gleichzeitig einen Link Redundanz.

Wie gesagt das ist ein feature was nicht alle Hersteller können. Insbesondere die Billigheimer könenn sowas nicht !

Beide Optionen bieten dann ein Höchstmaß an Netzwerk Performance was du über simples Design und Konfiguration dann aus deinem Netzwerk rausholen kannst !

Das kommt ein bischen auf deine verwendete Switch HW an. Generell bei Standard Switches sorgt Spanning Tree dafür das ein Link immer im Blocking Mode ist und es zu keinem Loop kommen kann wie üblich im Netzwerk.

Fällt der aktive Link mal aus oder jemand zieht ihn aus Versehen ab schaltet STP sofort auf den redundanten Weg um.

Damit man nun nicht immer eine Glasfaserleitung umsonst vorhalten muss nur um die primäre abgesichert zu haben gibt es 2 Optionen für den pfiffigen Netzwerk Admin um diese sinnvol zu nutzen für aktiven Traffic:

1.)

Du kannst pro VLAN die Spanning Tree Priority (Der Default ist immer 32768 und je kleiner der Wert je höher die Priority) für diese Uplinks anpassen. Gesetzt den Fall du hast 4 VLANs mit den IDs 1,2,3 und 4 dann setzt du die STP Priority auf Uplink 1 z.B. für VLAN 1 und 2 auf 1024 und für 3 und 4 lässt du sie auf 32768.

Bei Uplink 2 machst du es genau umgekehrt: STP Priority für VLAN 1 und 2 auf 32768 und für 3 und 4 auf 1024

Das hat dann den Effekt das primär VLAN 1 und 2 den Uplink1 benutzen mit Uplink 2 als Backup und VLAN 3 und 4 Uplink 2 benutzen mit Uplink 1 als Backup.

Damit nutzt du dann effektiv beide Uplinks aus und machst so gleichzeitig eine statische Lastverteilung mit gleichzeitigem Backup.

So kannst du eine erhebliche Performancesteigerung in deinem Netzwerk erreichen bei gleichzeitiger Beibehaltung der Redundanz !

2.)

Wenn deine Switches ein sog. "Split Trunking" Verfahren supporten dann kannst du es auch anders lösen:

Von den Access Switches biltest du ein LAG (Link Aggregation, 802.3ad mit LACP) mit den 2 Uplinks und splittest die auf die 2 Core Maschinen auf. Normalerweise ist das nicht erlaubt, denn LAGs dürfen niemals auf unterschiedlichen Switch Platformen enden sondern immer nur auf einer physischen Maschine.

Fast alle besseren Hersteller supporten aber mittlerweiel ein sog. "Split Trunking" wie es ursprünglich Nortel einmal eingeführt hat:

http://de.wikipedia.org/wiki/Split_Multi-Link_Trunking

Damit lassen sich solche Link Aggregation Trunks auch auf physische Maschinen aufsplitten und man schlägt so 2 Fliegen mit einer Klappe: Durch die Link Aggregation hat man so oder so quasi die doppelte Bandbreite und dadusch das man den LAG aufsplittet auf 2 Maschinen auch gleichzeitig einen Link Redundanz.

Wie gesagt das ist ein feature was nicht alle Hersteller können. Insbesondere die Billigheimer könenn sowas nicht !

Beide Optionen bieten dann ein Höchstmaß an Netzwerk Performance was du über simples Design und Konfiguration dann aus deinem Netzwerk rausholen kannst !