Netzwerkplanung mit 4 Tag-basierten VLANS pfsense auf Appliance hinter einer Fritz 7490

Liebe Sysadmins ich bräuchte mal eurre sehr geschätzen Tipps.

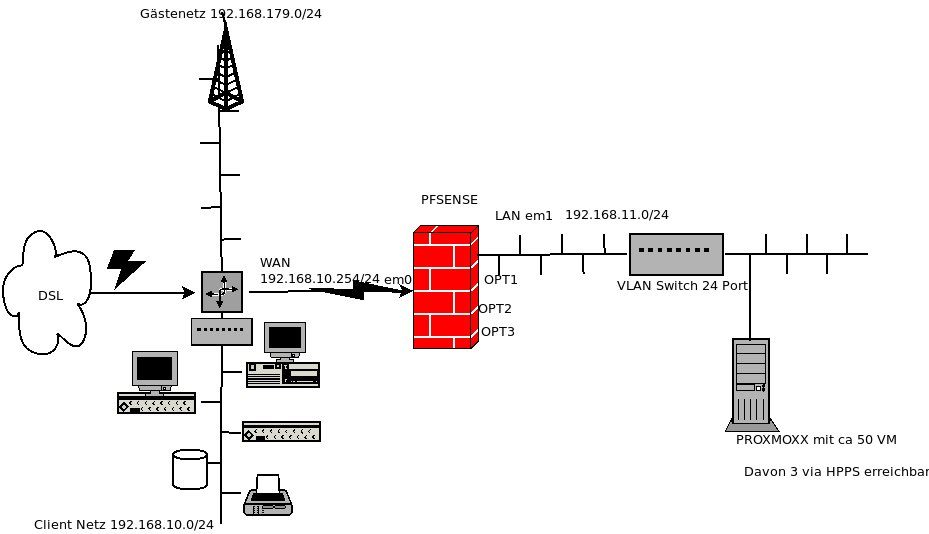

Ich plane derzeit das unten skizzierte Netz mit 4 VLANS aufzuteilen .

Zielsetzung ist folgende :

Ich möchte einmal durch die Pfsense meine clients von meinem NAS und meinem Server trennen.

Ferner soll auf der pfsense Appliance ein IDS (snort) laufen .

Ferner möchte ich die ca 50 VM auf dem Server (proxmoxx) logisch in 4 VLANs aufteilen - einmal um eine besseren Überblich zu behalten zum anderen um im Falle eines Angriffs von außen den Schaden dahin zu begrenzen, dass nicht sofort sämtliche VM kompromittiert werden.

Von den 50 VM müssen alle von außen per ssh erreichbar sein und 3 zusätzlich via https.

Anmerkung: Das Budget ist sehr begrenzt der Administationsaufwand sollte so gering wie möglich gehalten werden , die VM sind sämtlich Testmaschinen keine Mailserver nur 3 Webserver ggf, kommen noch ein paar docker container dazu.

Ich hatte nun geplant die 4 VLANS so einzurichten:

VLAN1 alle Ubuntu Server 192.168.11.0/24 port 1 tagged ports 2-7 excluded port 8 untagged

VLAN2 alle Centos Server 192.168.12.0/24 port 9 tagged ports 10-15 excluded port 16 untagged

VLAN3 alle Debian Server 192.168.13.0/24 port 17 tagged ports 18-21 excluded port 22 untagged

VLAN4 die 3 Webserver 192.168.14.0/24 port 23 tagged port 24 untagged

Meine Fragen: Haltet Ihr diese Aufteilung so für sinnvoll, oder habt Ihr Verbesserungsvorschläge?

Wie richte ich das mit ggf DNS Splitting auf der pfsense (aktuellste Version) so ein dass ich auf jeden Fall die 3 Webserver via https mittels no-ip dyndns und Portforwarding erreichen kann , bei den restlichen Maschinen genügt wie gesagt der Zugriff per ssh ?

Den Switch habe ich bereits entsprechend konfiguriert mit pfsense kenne ich mich noch nicht so aus. Kann ich das alles über die LAN Schnittstelle der pfsense machen oder brauche ich auch die OPT Schnittstellen dafür? (Die pfsense macht in dem 192.168.11.0/24 Netz dhcp)

Vielen Dank im Voraus

Uli

Ich plane derzeit das unten skizzierte Netz mit 4 VLANS aufzuteilen .

Zielsetzung ist folgende :

Ich möchte einmal durch die Pfsense meine clients von meinem NAS und meinem Server trennen.

Ferner soll auf der pfsense Appliance ein IDS (snort) laufen .

Ferner möchte ich die ca 50 VM auf dem Server (proxmoxx) logisch in 4 VLANs aufteilen - einmal um eine besseren Überblich zu behalten zum anderen um im Falle eines Angriffs von außen den Schaden dahin zu begrenzen, dass nicht sofort sämtliche VM kompromittiert werden.

Von den 50 VM müssen alle von außen per ssh erreichbar sein und 3 zusätzlich via https.

Anmerkung: Das Budget ist sehr begrenzt der Administationsaufwand sollte so gering wie möglich gehalten werden , die VM sind sämtlich Testmaschinen keine Mailserver nur 3 Webserver ggf, kommen noch ein paar docker container dazu.

Ich hatte nun geplant die 4 VLANS so einzurichten:

VLAN1 alle Ubuntu Server 192.168.11.0/24 port 1 tagged ports 2-7 excluded port 8 untagged

VLAN2 alle Centos Server 192.168.12.0/24 port 9 tagged ports 10-15 excluded port 16 untagged

VLAN3 alle Debian Server 192.168.13.0/24 port 17 tagged ports 18-21 excluded port 22 untagged

VLAN4 die 3 Webserver 192.168.14.0/24 port 23 tagged port 24 untagged

Meine Fragen: Haltet Ihr diese Aufteilung so für sinnvoll, oder habt Ihr Verbesserungsvorschläge?

Wie richte ich das mit ggf DNS Splitting auf der pfsense (aktuellste Version) so ein dass ich auf jeden Fall die 3 Webserver via https mittels no-ip dyndns und Portforwarding erreichen kann , bei den restlichen Maschinen genügt wie gesagt der Zugriff per ssh ?

Den Switch habe ich bereits entsprechend konfiguriert mit pfsense kenne ich mich noch nicht so aus. Kann ich das alles über die LAN Schnittstelle der pfsense machen oder brauche ich auch die OPT Schnittstellen dafür? (Die pfsense macht in dem 192.168.11.0/24 Netz dhcp)

Vielen Dank im Voraus

Uli

Please also mark the comments that contributed to the solution of the article

Content-Key: 381538

Url: https://administrator.de/contentid/381538

Printed on: April 25, 2024 at 09:04 o'clock

3 Comments

Latest comment

Hallo,

wenn es sich um eine Testumgebung handelt, warum sollen die Dienste überhaupt von extern erreichbar sein?

Richte einen Remote Access VPN ein und greif über diesen VPN auf dein lokales Netz bzw. auf die Dienste zu.

Wenn du schon SSH von außen erreichbar machen möchtest, dann sorg dafür, dass der Dienst richtig abgesichert wird z.B. public/private Auth anstatt Password Auth und konfiguriere Fail2Ban.

Entweder du verwendest für jede Website einen eigenen Port oder du verwendest mehrere Subdomains und konfigurierst einen Reverse Proxy auf der pfSense. Alternativ könntest du das Routing der Websites über Pfade bestimmen, dann würde das auch nur mit einer Adresse funktionieren.

Viele Grüße,

Exception

die VM sind sämtlich Testmaschinen

wenn es sich um eine Testumgebung handelt, warum sollen die Dienste überhaupt von extern erreichbar sein?

Richte einen Remote Access VPN ein und greif über diesen VPN auf dein lokales Netz bzw. auf die Dienste zu.

Von den 50 VM müssen alle von außen per ssh erreichbar sein und 3 zusätzlich via https.

Wenn du schon SSH von außen erreichbar machen möchtest, dann sorg dafür, dass der Dienst richtig abgesichert wird z.B. public/private Auth anstatt Password Auth und konfiguriere Fail2Ban.

Wie richte ich das mit ggf DNS Splitting auf der pfsense (aktuellste Version) so ein dass ich auf jeden Fall die 3 Webserver via https mittels no-ip dyndns und Portforwarding erreichen kann

Entweder du verwendest für jede Website einen eigenen Port oder du verwendest mehrere Subdomains und konfigurierst einen Reverse Proxy auf der pfSense. Alternativ könntest du das Routing der Websites über Pfade bestimmen, dann würde das auch nur mit einer Adresse funktionieren.

Viele Grüße,

Exception

Kann ich das alles über die LAN Schnittstelle der pfsense machen

Ja !Bitte lies dir dazu das hiesige VLAN Tutorial GENAU durch ! Dort steht explizit ALLES was du zu diesem Thema VLAN und dessen Konfig auf der pfSense wissen musst:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das bekommt auch ein blutiger Klicki Bunti Anfänger sofort zum laufen !

oder brauche ich auch die OPT Schnittstellen dafür?

Es ist der Firewall völlig Latte welchen ihrer Ethernet Ports du dafür verwendest. Der LAN Port ist ja auch ein OPT Port wenn du so willst, der ist nur "LAN" genannt worden.Wie du deine Ports bezeichnest ist doch rein DEINE Sache. Du kannst die Ports auch Fritzchen oder ukl1967 nennen oder auch LAN, LAN2, LAN3 usw. Alles kosmetisch wie DU es willst.

Die VLAN Konfig auf diesen Ports ist immer die gleiche !

Zum Rest hat Kollege @129580 oben ja schon alles gesagt.