Overload Source-NAT (Many-To-One) mit Cisco HSRP (Hot Standby Router Protocol)

Hallo allerseits,

ich möchte grundlegend mit dem Einsatz von zwei Routern auf einem Interface ausgehenden Traffic via NAT auf die Standby-IP des interfaces übersetzen, welches seinen Traffic an das Internet-Gateway weitersendet. Meine Hot-Standby-Config habe ich schon. Ich weiß aber nicht genau wie ich das Overload-NAT konfigurieren muss.

So sind meine Router-Interfaces bereits konfiguriert (Die hier vorgegebenen IP-Adressen sind nur Beispiele und nicht in der Produktiv-Umgebung im Einsatz.) :

Active-Router:

interface GigabitEthernet0/1.150

description transfer-to-internet ACTIVE

encapsulation dot1Q 150

ip address 1.1.1.1 255.255.255.0

ip access-group Public-Interface_in in

ip access-group Public-Interface _out out

ip nat outside

ip virtual-reassembly in

standby 150 ip 1.1.1.254

standby 150 timers 1 3

standby 150 priority 200

standby 150 preempt

Standby-Router:

interface GigabitEthernet0/1.150

description transfer-to-internet Standby

encapsulation dot1Q 150

ip address 1.1.1.2 255.255.255.0

ip access-group Public-Interface_in in

ip access-group Public-Interface _out out

ip nat outside

ip virtual-reassembly in

standby 150 ip 1.1.1.254

standby 150 timers 1 3

standby 150 priority 110

standby 150 preempt

Wie ich mit einem einzelnen Router das Overload-NAT konfiguriere weiß ich. Hier ein Beispiel dafür:

Access-Listen:

ip access-list extended NAT-POOL

permit ip 192.168.241.0 0.0.0.255 any

permit ip 192.168.240.0 0.0.0.255 any

permit ip 10.8.143.0 0.0.0.255 any

permit ip 192.168.254.0 0.0.0.255 any

deny ip any any

ip access-list extended Public-Interface_in

permit icmp any any echo-reply

permit icmp any any unreachable

permit icmp any any packet-too-big

permit icmp any any echo

permit icmp any any time-exceeded

deny ip any any

Interface-Konfiguration:

interface GigabitEthernet0/1.150

description Transfer Internet-Traffic to Internet-Gateway

encapsulation dot1Q 150

ip address 1.1.1.1 255.255.255.248

ip access-group Public-Interface_in in

ip access-group NAT-POOL out

ip nat outside

NAT-Übersetzungsanweisung:

ip nat inside source list NAT-POOL interface GigabitEthernet0/1.150 overload

Ich weiß jedoch nicht wie ich es beim HSRP machen muss. Da ist es ein bisschen anders...

grundlegend zur Infrastruktur:

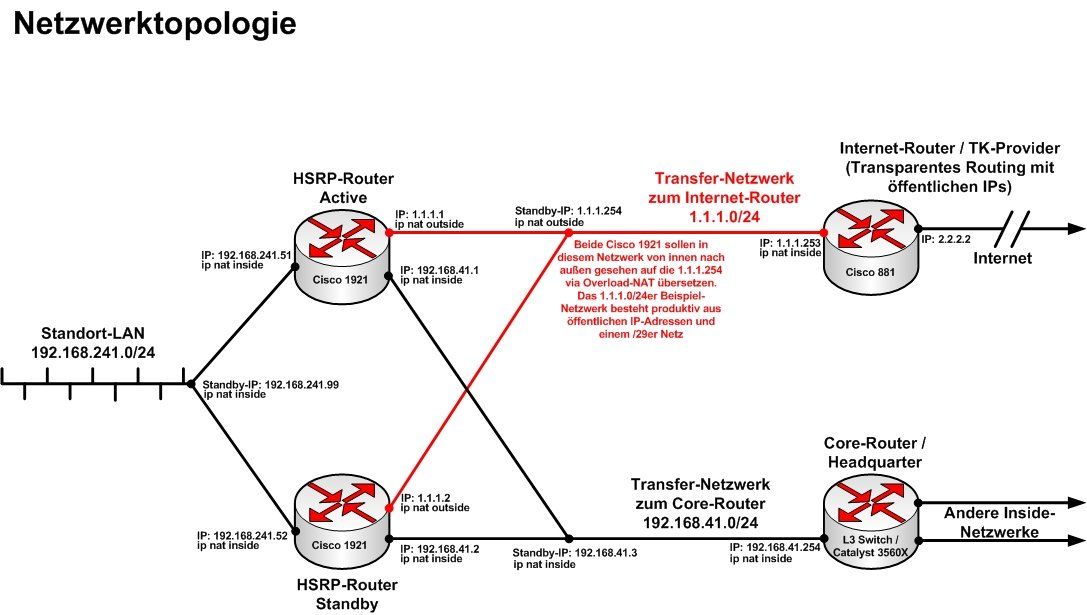

Ich habe an entsprechenden Standort zwei stk. default Gateways im HSRP-Mode laufen. Zusätzlich kommt noch ein Cisco Router eines TK-Providers dazu (dahinter) zu welchem ich den Internet-Traffic via eines Transfernetzes (Bsp.: 1.1.1.1/24) transferieren will. Die beiden default Gateways müssen das Overload-NAT (SNAT) im HSRP-Betrieb machen.

Ich habe im Internet schon hier und da eine Anweisung dafür gefunden. Allerdings nirgendwo eine erklärung dazu was die einzelnen Kommandos/Einträge genau für eine Funktion haben. Es wird viel mit Pools und Listeneinträgen gearbeitet und verknünft. Desweiteren orientiert man sich irgendwie nicht mehr an einer Access-Liste um die zu übersetzenden Inside-Subnets auf die Outside-IP zu übersetzen sondern muss Pools anlegen. Das habe ich auch nicht ganz verstanden weshalb dies so ist...

Was mir klar ist, ist, dass ein "Statefull-NAT" eingesetzt werden sollte, damit beide Router über ihrere aktuelle NAT-Übersetzungstabelle bescheid wissen. Die vom Konfigurationsaufwand geringste Methode wäre mir am liebsten. Dadruch bleibt gleichzeitig die Übersicht erhalten.

Ich hatte schon überlegt ob ich auf beiden Routern einfach das oben beschriebene NAT-Übersetzungsverfahren anwende. Allerdings wird da mit einer HSRP-Konfig auf den Interfaces höchstwahrscheinlich nicht auf die Standby-IP, sondern auf die Interface-IP übersetzt.

Für Ratschläge bin ich sehr dankbar!

Grüße!

Benjamin

ich möchte grundlegend mit dem Einsatz von zwei Routern auf einem Interface ausgehenden Traffic via NAT auf die Standby-IP des interfaces übersetzen, welches seinen Traffic an das Internet-Gateway weitersendet. Meine Hot-Standby-Config habe ich schon. Ich weiß aber nicht genau wie ich das Overload-NAT konfigurieren muss.

So sind meine Router-Interfaces bereits konfiguriert (Die hier vorgegebenen IP-Adressen sind nur Beispiele und nicht in der Produktiv-Umgebung im Einsatz.) :

Active-Router:

interface GigabitEthernet0/1.150

description transfer-to-internet ACTIVE

encapsulation dot1Q 150

ip address 1.1.1.1 255.255.255.0

ip access-group Public-Interface_in in

ip access-group Public-Interface _out out

ip nat outside

ip virtual-reassembly in

standby 150 ip 1.1.1.254

standby 150 timers 1 3

standby 150 priority 200

standby 150 preempt

Standby-Router:

interface GigabitEthernet0/1.150

description transfer-to-internet Standby

encapsulation dot1Q 150

ip address 1.1.1.2 255.255.255.0

ip access-group Public-Interface_in in

ip access-group Public-Interface _out out

ip nat outside

ip virtual-reassembly in

standby 150 ip 1.1.1.254

standby 150 timers 1 3

standby 150 priority 110

standby 150 preempt

Wie ich mit einem einzelnen Router das Overload-NAT konfiguriere weiß ich. Hier ein Beispiel dafür:

Access-Listen:

ip access-list extended NAT-POOL

permit ip 192.168.241.0 0.0.0.255 any

permit ip 192.168.240.0 0.0.0.255 any

permit ip 10.8.143.0 0.0.0.255 any

permit ip 192.168.254.0 0.0.0.255 any

deny ip any any

ip access-list extended Public-Interface_in

permit icmp any any echo-reply

permit icmp any any unreachable

permit icmp any any packet-too-big

permit icmp any any echo

permit icmp any any time-exceeded

deny ip any any

Interface-Konfiguration:

interface GigabitEthernet0/1.150

description Transfer Internet-Traffic to Internet-Gateway

encapsulation dot1Q 150

ip address 1.1.1.1 255.255.255.248

ip access-group Public-Interface_in in

ip access-group NAT-POOL out

ip nat outside

NAT-Übersetzungsanweisung:

ip nat inside source list NAT-POOL interface GigabitEthernet0/1.150 overload

Ich weiß jedoch nicht wie ich es beim HSRP machen muss. Da ist es ein bisschen anders...

grundlegend zur Infrastruktur:

Ich habe an entsprechenden Standort zwei stk. default Gateways im HSRP-Mode laufen. Zusätzlich kommt noch ein Cisco Router eines TK-Providers dazu (dahinter) zu welchem ich den Internet-Traffic via eines Transfernetzes (Bsp.: 1.1.1.1/24) transferieren will. Die beiden default Gateways müssen das Overload-NAT (SNAT) im HSRP-Betrieb machen.

Ich habe im Internet schon hier und da eine Anweisung dafür gefunden. Allerdings nirgendwo eine erklärung dazu was die einzelnen Kommandos/Einträge genau für eine Funktion haben. Es wird viel mit Pools und Listeneinträgen gearbeitet und verknünft. Desweiteren orientiert man sich irgendwie nicht mehr an einer Access-Liste um die zu übersetzenden Inside-Subnets auf die Outside-IP zu übersetzen sondern muss Pools anlegen. Das habe ich auch nicht ganz verstanden weshalb dies so ist...

Was mir klar ist, ist, dass ein "Statefull-NAT" eingesetzt werden sollte, damit beide Router über ihrere aktuelle NAT-Übersetzungstabelle bescheid wissen. Die vom Konfigurationsaufwand geringste Methode wäre mir am liebsten. Dadruch bleibt gleichzeitig die Übersicht erhalten.

Ich hatte schon überlegt ob ich auf beiden Routern einfach das oben beschriebene NAT-Übersetzungsverfahren anwende. Allerdings wird da mit einer HSRP-Konfig auf den Interfaces höchstwahrscheinlich nicht auf die Standby-IP, sondern auf die Interface-IP übersetzt.

Für Ratschläge bin ich sehr dankbar!

Grüße!

Benjamin

Please also mark the comments that contributed to the solution of the article

Content-Key: 370664

Url: https://administrator.de/contentid/370664

Printed on: April 19, 2024 at 13:04 o'clock

14 Comments

Latest comment

Du meinst grundlegend sowas hier, oder ?

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Deine Fragestellung ist etwas wirr und unverständlich.

Im Grunde ist es doch kinderleicht. Der Standby Router macht gar nix und langweilt sich nur, bzw. wartet bis der HSRP Master Router mit der höheren Priority ausfällt.

Es ist also immer nur ein einziger Router zur Zeit aktiv. Der andere macht nix.

In der Beziehung reicht es doch völlig aus beide Router identisch zu konfigurieren, beide bekommen eine Default Route auf den Internet Router und gut iss ??

Wo ist denn nun genau dein Problem ?

Outbound ACLs sind übrigens immer kontraproduktiv und sollte man vermeiden, da sie Proc ess Switches sind (CPU) kosten also überflüssigerweise performance.

Es macht immer sehr wenig Sinn Traffic in einen Router reinzulassen, ihn damit zu belasten um ihn dann am Ende auf irgendeinen Interface wie ins Nirwana zu schicken.

Sowas macht man immer inbound oder regelt das mit der NAT ACL.

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Deine Fragestellung ist etwas wirr und unverständlich.

Im Grunde ist es doch kinderleicht. Der Standby Router macht gar nix und langweilt sich nur, bzw. wartet bis der HSRP Master Router mit der höheren Priority ausfällt.

Es ist also immer nur ein einziger Router zur Zeit aktiv. Der andere macht nix.

In der Beziehung reicht es doch völlig aus beide Router identisch zu konfigurieren, beide bekommen eine Default Route auf den Internet Router und gut iss ??

Wo ist denn nun genau dein Problem ?

Outbound ACLs sind übrigens immer kontraproduktiv und sollte man vermeiden, da sie Proc ess Switches sind (CPU) kosten also überflüssigerweise performance.

Es macht immer sehr wenig Sinn Traffic in einen Router reinzulassen, ihn damit zu belasten um ihn dann am Ende auf irgendeinen Interface wie ins Nirwana zu schicken.

Sowas macht man immer inbound oder regelt das mit der NAT ACL.

es geht um die many to one übersetzung

Wie es grundlegend geht steht ja im hiesigen_Cisco_Tutorial was du ja vermutlich kennst ?!Many to one wie du es nennst ist PAT (Port Adress Translation) was der Parameter overload in der Cisco NAT Anweisung bewerkstelligt.

wenn zwei router im einsatz sind die übersetzungstabelle auf beiden routern vorgehalten werden muss

Und hier machst du einen fatalen Denkfehler !Bei HSRP oder VRRP ist es immer nur ein einziger Router der aktiv ist. Der Backup Router macht NICHTs, ist am L3 Forwarding Prozess mit keinem Bit beteiligt. HSRP oder VRRP Router teilen keinerlei Daten, es ist auch KEIN Active Active Design.

Auch was die Sessions anbetrifft machst du hier einen Denkfehler. TCP Sessions bestehen ausschliesslich nur zwischen den Endgeräten. Nicht zw. den Routern. Der NAT Prozess terminiert keinerlei TCP Sessions oder "weiss" etwas davon. Router arbeiten bekanntlich ausschliesslich auf dem L3.

musst dich mal im netz bzgl. hsrp mit nat belesen.

Eine sehr weise Erkenntniss die konfig dafür ist grundlegend anders, komplizierter und umfangreicher als

Nein, denn HSRP oder VRRP sehen per se gar kein Tracking oder Session sharing vor. Wie gesagt...ein Router ist dabei immer total passiv. Nur einer in so einem HA Design routet. (...sofern der HSRP Link nicht unterbrochen wird !)

Ist der Kram bei einer Cisco Konfig echt so stark händisch anzupassen?

Es geht doch hier schlicht und ergreifend um einen "Active, Passive Cluster".

Somit wird aus meinem Verständnis von der LAN Seite eh nur eine IP angesprochen und zu dem sollten sich beide Parts automatisch sync halten, da ansonsten kein reibungsloser Übergang möglich sein wird.

Es geht doch hier schlicht und ergreifend um einen "Active, Passive Cluster".

Somit wird aus meinem Verständnis von der LAN Seite eh nur eine IP angesprochen und zu dem sollten sich beide Parts automatisch sync halten, da ansonsten kein reibungsloser Übergang möglich sein wird.

sondern ausschließlich Informationen mit seinem Active-Router darüber austauscht wie der aktuelle Standby-Zustand ist, ist mir ebenfalls klar.

Scheinbar nicht ! Du schreibst hier wieder fälschlicherweise "Informationen mit seinem Active-Router darüber austauscht.." !!Antwort ist: NEIN ! Genau DAS tut er NICHT !

Er ist passiv, tauscht nichts mit dem aktiven Router aus. Einzig und allein achtet er auf eingehende HSRP oder VRRP Multicasts, die ihm anzeigen das der Master Router noch lebt und er NICHT auf ARPs nach der virtuellen IP antworten muss oder darf ! Ansonsten ist er vollständig passiv !

So... Ich habe mal eine Übersicht gemacht

Danke, das hilft sehr !Auf BEIDEN Inside Netzen, also .41.0 /24 UND auf .241.0 /24 musst du HSRP aktiviert haben mit einer Virtual IP, das ist Voraussetzung für dieses HA Design !

Denn dort benötigst du die Router Redundanz ja mit der virtuellen IP. Das ist oben vollkommen falsch in der Konfig weil du dort die Redundanz auf dem outbound Interface 1.1.1.0 /24 Richting Internet Router konfiguriert hast, was ja vollkommen falsch ist !

Die Inbound Netze .41.0 /24 und .241.0 /24 benötigen diese Konfig ! Niemals aber das PAT Interface in Richtung Internet !

Machst du hier ggf. einen fatalen Denkfehler zum HA Design ??

Zitat von @vanfeuchtsing:

Hier steht genau das was ich machen möchte. Das einzige was ich benötige ist eine Hilfestellung und Erklärung über die einzelnen Einrichtungsschritte mit Werten wie:

...

...

Und so weiter und sofort...

Hier steht genau das was ich machen möchte. Das einzige was ich benötige ist eine Hilfestellung und Erklärung über die einzelnen Einrichtungsschritte mit Werten wie:

...

...

Und so weiter und sofort...

Nun anstatt alles vorzubeten ohne zu wissen ob die eignen Worte verständlich sind, ist es bestimmt hilfreicher wenn du

sagst wo genau Lücken im Verständnis sind.

Hier ist auch noch mal die originale Webseite:

Ich würde eher die Original Dokumentation zu rate ziehen.Wie z.B

https://www.cisco.com/en/US/docs/ios-xml/ios/ipaddr_nat/configuration/15 ...

OK, Knackpunkt für dich als also lediglich die Frage eines stateful Failovers der beiden Outbound IP Adressen bzw. der dazu korrespondierenden virtuellen IP Adresse des HSRPs.

Du hast Recht, ohne HSRP dort am Outbound Interface 1.1.1.0 /24 würde im Failover Fall die Source IP auf die jeweilige physische Router IP des Outbound Interfaces wechseln und dann zum TCP Sessionabbruch am Ziel führen da eine laufende Session mit einmal mit wechselnder bzw. anderer Absender IP dort ankommt.

OK...Groschen gefallen ! Sorry für das Hin und Her, das war am Anfang etwas unklar.

Das kann man in der Tat auch mit SNAT und HSRP fixen, so das Outbound die Virtual IP verwendet wird. Siehe hier:

https://www.cisco.com/c/en/us/products/collateral/ios-nx-os-software/ios ...

Das WP hat sogar eine laufende PAT Konfig mit Overload dabei.

Ein kurzer Labor Test hier an 2 mal 880er Ciscos zeigt das es damit auch sauber funktioniert.

Du hast Recht, ohne HSRP dort am Outbound Interface 1.1.1.0 /24 würde im Failover Fall die Source IP auf die jeweilige physische Router IP des Outbound Interfaces wechseln und dann zum TCP Sessionabbruch am Ziel führen da eine laufende Session mit einmal mit wechselnder bzw. anderer Absender IP dort ankommt.

OK...Groschen gefallen ! Sorry für das Hin und Her, das war am Anfang etwas unklar.

Das kann man in der Tat auch mit SNAT und HSRP fixen, so das Outbound die Virtual IP verwendet wird. Siehe hier:

https://www.cisco.com/c/en/us/products/collateral/ios-nx-os-software/ios ...

Das WP hat sogar eine laufende PAT Konfig mit Overload dabei.

Ein kurzer Labor Test hier an 2 mal 880er Ciscos zeigt das es damit auch sauber funktioniert.