PeerVPN - Welche Verschlüsselung (Ggf. Alternativen fuer Mesh-VPNs?)

Moin Zusammen,

ich bin derzeit auf der Suche nach einem guten Mesh-VPN. Leider bietet dies meine "Lieblings-VPN-Software" OpenVPN diese Funktion nicht.

Ich bin daher auf folgendes Tool gestoßen: PeerVPN www.peervpn.net https://github.com/peervpn/peervpn

Mit peerVPN lassen sich wunderbar mehrere Server zu einem "vermaschten" Netzwerk zusammenschließen. Theoretisch ideal, um damit ein sicheres Netz zwischen mehreren Servern aufzubauen.

Nun jedoch meine - man möchte meinen simple - Frage: Was für eine Verschlüsselung nutzt PeerVPN?

Ich habe weder auf der offiziellen Seite des Projektes, noch auf anderen Seiten etwas genaues dazu gefunden. Vielleicht sehe ich den Wald vor lauter Bäumen auch nicht mehr.

Daher: Ich bin jedem dankbar, der (versucht) mir den "richtigen Baum im Wald" zu zeigen.

Nebenbei: Solltet ihr andere, bessere, sicherere Alternativen zu peerVPN kennen, freue ich mich darüber ebenfalls zu fachsimpeln.

Besten Dank und Gruß

NetworkUser

ich bin derzeit auf der Suche nach einem guten Mesh-VPN. Leider bietet dies meine "Lieblings-VPN-Software" OpenVPN diese Funktion nicht.

Ich bin daher auf folgendes Tool gestoßen: PeerVPN www.peervpn.net https://github.com/peervpn/peervpn

Mit peerVPN lassen sich wunderbar mehrere Server zu einem "vermaschten" Netzwerk zusammenschließen. Theoretisch ideal, um damit ein sicheres Netz zwischen mehreren Servern aufzubauen.

Nun jedoch meine - man möchte meinen simple - Frage: Was für eine Verschlüsselung nutzt PeerVPN?

Ich habe weder auf der offiziellen Seite des Projektes, noch auf anderen Seiten etwas genaues dazu gefunden. Vielleicht sehe ich den Wald vor lauter Bäumen auch nicht mehr.

Daher: Ich bin jedem dankbar, der (versucht) mir den "richtigen Baum im Wald" zu zeigen.

Nebenbei: Solltet ihr andere, bessere, sicherere Alternativen zu peerVPN kennen, freue ich mich darüber ebenfalls zu fachsimpeln.

Besten Dank und Gruß

NetworkUser

Please also mark the comments that contributed to the solution of the article

Content-Key: 388667

Url: https://administrator.de/contentid/388667

Printed on: April 18, 2024 at 06:04 o'clock

13 Comments

Latest comment

Hallo,

Hab mal kurz in den Code geschaut. Ist wohl ein SSL VPN, dass für Crypto AES256 und als Hash SHA256 verwendet. Allerdings hat das Projekt wirklich keine Dokumentation. Ebenso gibt es auf Github keine README. Und der letzte Commit war am Mar 22, 2016. Sieht für mich eher nach einem Hobbyprojekt von einem Entwickler aus. Ich würde mir das gut überlegen, ob ich sowas wirklich produktiv in einer Firmen Infrastruktur verwenden möchte, denn scheinbar tut sich da auch nichts mehr von Seiten der Entwickler. Außer du hast genügend Kenntnisse in C(++) und bist auch in der Lage diese Software weiter zu pflegen.

Edit:

Hab mal selber kurz gegoogelt. Mit diesem VPN Daemon kannst du das auch realisieren. Nur wird das Projekt gepflegt und hat eine professionelle, gepflegte Dokumentation.

https://www.tinc-vpn.org

Und ein Tutorial gibts auch dazu:

https://stacksetup.com/VPN/UsingTinc

Viele Grüße,

Exception

Nun jedoch meine - man möchte meinen simple - Frage: Was für eine Verschlüsselung nutzt PeerVPN?

Hab mal kurz in den Code geschaut. Ist wohl ein SSL VPN, dass für Crypto AES256 und als Hash SHA256 verwendet. Allerdings hat das Projekt wirklich keine Dokumentation. Ebenso gibt es auf Github keine README. Und der letzte Commit war am Mar 22, 2016. Sieht für mich eher nach einem Hobbyprojekt von einem Entwickler aus. Ich würde mir das gut überlegen, ob ich sowas wirklich produktiv in einer Firmen Infrastruktur verwenden möchte, denn scheinbar tut sich da auch nichts mehr von Seiten der Entwickler. Außer du hast genügend Kenntnisse in C(++) und bist auch in der Lage diese Software weiter zu pflegen.

Edit:

Hab mal selber kurz gegoogelt. Mit diesem VPN Daemon kannst du das auch realisieren. Nur wird das Projekt gepflegt und hat eine professionelle, gepflegte Dokumentation.

https://www.tinc-vpn.org

Und ein Tutorial gibts auch dazu:

https://stacksetup.com/VPN/UsingTinc

Viele Grüße,

Exception

Kurz um,

Tinc habe ich kurz getestet. Funktionieren tut es super. Bezüglich Sicherheit habe ich mich noch nicht näher schlau gemacht.

Allerdings gibt es hier zu auch ein Package bei der PfSense. Wird glaub ich aber nicht wirklich voran gebracht, oder?

Wireguard konnte ich noch nicht wirklich testen. Hier soll es einen großen Performance Vorteil geben.

Was an der Stelle (Erfüllt aktuelle Sicherheitsstandards) heiß, kann ich nur schwer beurteilen.

Wie es hier um die Sicherheit bestellt ist kann ich leider aus dem Stehgreif auch nicht sagen.

Tinc habe ich kurz getestet. Funktionieren tut es super. Bezüglich Sicherheit habe ich mich noch nicht näher schlau gemacht.

Allerdings gibt es hier zu auch ein Package bei der PfSense. Wird glaub ich aber nicht wirklich voran gebracht, oder?

Wireguard konnte ich noch nicht wirklich testen. Hier soll es einen großen Performance Vorteil geben.

Was an der Stelle (Erfüllt aktuelle Sicherheitsstandards) heiß, kann ich nur schwer beurteilen.

Wie es hier um die Sicherheit bestellt ist kann ich leider aus dem Stehgreif auch nicht sagen.

Was für eine Verschlüsselung nutzt PeerVPN?

https://lauri.võsandi.com/lan/peervpn.htmlEine vermaschte VPN Struktur kannst du problemlos mit IPsec aufbauen, allerdings skaliert das bei höheren Anzahlen von Standorten nicht so, da du ja von jedem Punkt zu jedem Punkt einen Tunnel eröffnen musst.

Klappt aber fehlerlos bei kleineren Standort Zahlen.

Generell kann man ein vermaschtes Design auch über eine Stern Struktur abbilden, bedingt dann aber das einige Tunnel doppelten Traffic bekommen.

Von Cisco gibt es ein sehr effizientes VPN Verfahren das die vermaschten Links nur dann dynamsich öffnet wenn auch Traffic dafür da ist:

https://www.cisco.com/c/en/us/products/security/dynamic-multipoint-vpn-d ...

Erfordert aber Cisco Hardware.

und mich in IPSec einarbeiten....

Damit liesse sich das im Handumdrehen lösen...IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Mit einer Handvoll von ein paar 35 Euro Mikrotik Routern

https://varia-store.com/de/produkt/31133-mikrotik-routerboard-rb750r2-he ...

ist das im Handumdrehen erledigt.

http://gregsowell.com/?download=5687

Wenn du dann über die VPN Tunnel noch dynamisch routest mit RIPv2 oder OSPF hast du ein Mesh VPN de Luxe...

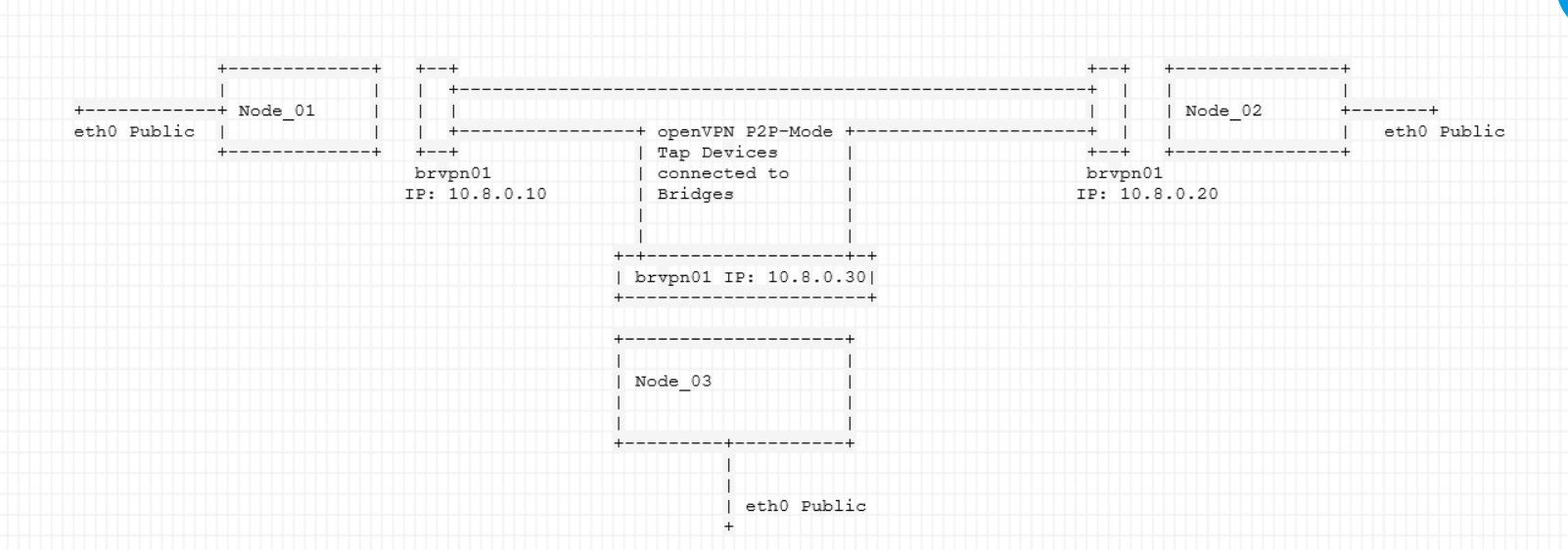

TAP ist ein sehr schlechter Ansatz. Sogar das OpenVPN Whitepaper rät dringenst davon ab sofern man es nicht wirklich unbedingt machen muss !

Der Grund ist klar: Durch das Bridging Verfahren wird sämtlicher Broad- und Multicast Traffic ALLER 3 Netze in den VPN Tunnel geschickt.

Dadurch das der Tunnel prinzipienbedingt durch den WAN Link eine erheblich geringere Bandbreite hat als die lokalen LANs kumuliert dieser Traffic hier und belastet die Performance des Tunnels erheblich.

Dein Durchsatz sinkt damit dramatisch was bis zum Tunnelabbruch führen kann.

Es gilt wie immer die goldene Netzwerker Regel: "Route where you can, bridge where you must !"

Es spricht also ziemlich viel gegen diese Lösung.

Die Frage ist warum du nicht ein sternförmiges OVPN Netz oder IPsec Netz aufbaust und darüber routest. Das bildet dir ein vollvermaschtes Netz auf einer Sternstruktur ab.

Mit IPsec könntest du sogar komplett vollvermascht agieren wenn du nicht allzu viele Standort hast !

Wenn dann mach es richtig und keine Frickelei !

Der Grund ist klar: Durch das Bridging Verfahren wird sämtlicher Broad- und Multicast Traffic ALLER 3 Netze in den VPN Tunnel geschickt.

Dadurch das der Tunnel prinzipienbedingt durch den WAN Link eine erheblich geringere Bandbreite hat als die lokalen LANs kumuliert dieser Traffic hier und belastet die Performance des Tunnels erheblich.

Dein Durchsatz sinkt damit dramatisch was bis zum Tunnelabbruch führen kann.

Es gilt wie immer die goldene Netzwerker Regel: "Route where you can, bridge where you must !"

Es spricht also ziemlich viel gegen diese Lösung.

Die Frage ist warum du nicht ein sternförmiges OVPN Netz oder IPsec Netz aufbaust und darüber routest. Das bildet dir ein vollvermaschtes Netz auf einer Sternstruktur ab.

Mit IPsec könntest du sogar komplett vollvermascht agieren wenn du nicht allzu viele Standort hast !

Wenn dann mach es richtig und keine Frickelei !