Wie pfSense als CaptivePortal am besten in bestehendes Netzwerk einbinden?

Hallo,

auf dem Weg des weiteren Netzwerkausbaus bin ich gerade dabei pfSense als CaptivePortal und nur dafür ins bestehende Netzwerk einzubinden, da das Captive Portal, das in den APs eingebaut ist, nicht sonderlich gut ist und kein Voucher-System unterstützt.

Ich habe das Tutorial:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

gelesen, habe aber noch ein paar Fragen.

Das pfSense soll ausschließlich die Aufgabe des Captive Portals übernehmen, noch nicht einmal das Gastnetzwerk vom restlichen LAN abgrenzen.

Alle Firewall-Funktionalitäten bis auf die mit dem Captive Portal verbundenen soll der bisherige Router bzw. die bisherige Firewall weiter übernehmen.

Das Netzwerk: Gateway <-> Router/Firewall <-> Switch (mit VLANs) <-> APs (mit VLAN Unterstützung).

Die pfSense ist ebenfalls an den Switch angechlossen.

1. Switch mit WAN-Port der pfSense verbinden, richtig?

2. In welches Subnetz/VLAN sollte die pfSense selber? Ins Management-VLAN schätze ich?

3. Wo werden die APs angeschlossen?

4. Das Gastnetzwerk an den APs muss dann keinerlei Verschlüsselung mehr haben, richtig?

5. Wie bekomme ich nun das konfigurierte Captive Portal auf mein Gastnetz angewendet?

Danke schonmal.

auf dem Weg des weiteren Netzwerkausbaus bin ich gerade dabei pfSense als CaptivePortal und nur dafür ins bestehende Netzwerk einzubinden, da das Captive Portal, das in den APs eingebaut ist, nicht sonderlich gut ist und kein Voucher-System unterstützt.

Ich habe das Tutorial:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

gelesen, habe aber noch ein paar Fragen.

Das pfSense soll ausschließlich die Aufgabe des Captive Portals übernehmen, noch nicht einmal das Gastnetzwerk vom restlichen LAN abgrenzen.

Alle Firewall-Funktionalitäten bis auf die mit dem Captive Portal verbundenen soll der bisherige Router bzw. die bisherige Firewall weiter übernehmen.

Das Netzwerk: Gateway <-> Router/Firewall <-> Switch (mit VLANs) <-> APs (mit VLAN Unterstützung).

Die pfSense ist ebenfalls an den Switch angechlossen.

1. Switch mit WAN-Port der pfSense verbinden, richtig?

2. In welches Subnetz/VLAN sollte die pfSense selber? Ins Management-VLAN schätze ich?

3. Wo werden die APs angeschlossen?

4. Das Gastnetzwerk an den APs muss dann keinerlei Verschlüsselung mehr haben, richtig?

5. Wie bekomme ich nun das konfigurierte Captive Portal auf mein Gastnetz angewendet?

Danke schonmal.

Please also mark the comments that contributed to the solution of the article

Content-Key: 305011

Url: https://administrator.de/contentid/305011

Printed on: April 25, 2024 at 14:04 o'clock

9 Comments

Latest comment

Das pfSense soll

Sie bitte...die pfSense ist eine hübsche Sie als Firewall soll ausschließlich die Aufgabe des Captive Portals übernehmen, noch nicht einmal das Gastnetzwerk vom restlichen LAN abgrenzen.

Das geht nicht !Eine Firewall routet. Das Gastentzwerk muss IP technisch in einem anderen IP Segment liegen.

Mal ehrlich...sonst wäre der Einsatz ja auch irgendwie Blödsinn ! Wasch mich aber mach mich nicht naß geht nicht !

Alle Firewall-Funktionalitäten bis auf die mit dem Captive Portal verbundenen soll der bisherige Router bzw. die bisherige Firewall weiter übernehmen.

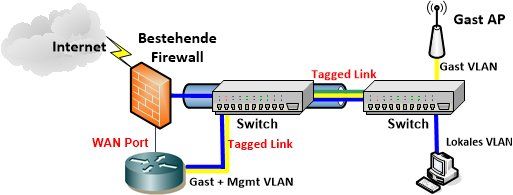

OK, das kann man ja auch so machen und ist kein Problem.- Richte an der bestehenden Firewall einfach ein weiteres Segment ein...

- Dort die pfSense mit dem WAN Port dran

- Gast WLAN bzw. deine bestehende VLAN Infrastruktur per tagged Link ans LAN Interface mit entsprechenden VLANs

- Fertisch...

Da VLANs im Spiel sind hilft dir vielleicht dieses Praxisbeispiel was genau dein Szenario widerspiegelt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das sollte dir helfen...

D.h. ich brauche außer dem Gastnetzwerk (in meinem Fall konkret 10.0.0.0/24) noch ein zusätzliches Subnetz für DIE pfSense?

Jein !Du brauchst ja dann einen Port oder ein IP Netz für den WAN Port der pfSense !

Die muss ihre Pakete ja irgendwohin loswerden ins Internet.

Du kannst den WAN Port theoretisch ins LAN stecken, dann laufen aber alle gast Pakete über dein produktiv LAN.... KEINE gute Idee und konterkariert ein Captive Portal !

Deshalb also ein weiterer WAN Port an der bestehenden Firewall oder die pfSense VOR dieser FW ins Internet DMZ Segment hängen sofern es dort noch IP Adressen gibt.

aber ich bekomm die pfSense schon nicht ins Netzwerk.

Woran hapert es denn genau ?? Meinst du ins LAN Netzwerk ?Die pfSense läuft auf einer VM, deren Ethernetport gebridged mit dem LAN-Port des Host-Computers ist.

Generell keine gute Idee einen Firewall in einer VM zu betreiben aber zum Testen OK und auch die NIC Konfig ist so richtig im Bridged Mode !!Leider sagst du "Ethernetport" was verwirrend und oberflächlich ist. Die pfSense kommt ja mindestens mit zwei Interfaces im Default hoch.

Einmal dem WAN (Internet) Port und einemal mit dem LAN Port (lokales LAN)

Du musst also erstmal den lokalen LAN Port bridged in das Netzwerk bringen !

Aber VORSICHT hier !!!

Im Default rennt der ei der pfSense auf der 192.168.1.1 /24 und dort ist außerdem noch ein DHCP Server aktiv !!!

Bringst du das so in ein bestehendes LAN mit anderer IP Adressierung gibts natürlich ein IP technisches Tohuwabohu. Also VORSICHT !

Du musst dann erst offline diesen Port umkonfigurieren auf einen freie statische IP in diesem Netz und ggf. den DHCP Server deaktivieren.

Zweite Problematik:

Die pfSense kann per se VLAN Tagging wenn sie auf einer dedizierten HW rennt. Das obige Tutorial erklärt dir ja wie.

In einer VM ist aber die Kardinalsfrage ob der Hypervisor im NIC Bridged Mode die VLAN Taggings mit auf die Hardware Peripherie bringt.

Diverse Karten supporten das nicht !!

Wenn du also den LAN Port tagged mit diversen VLANs aus der VM auf die Hypervisor NIC bringen willst musst du das berücksichtigen !

Es ist möglich das das an deiner Hypervisor HW scheitert !!! Das musst du sicher checken das das sauber klappt.

Hat dein Hypervisor einen internen vSwitch dann geht das möglicherweise. Bedenke aber immer das das LAN Interface der pfSense wenn es Parent Interfaces konfiguriert hat immer tagged ist außer dem Default VLAN 1.

Ggf. solltest du erstmal einfacher starten und das Management Interface erstmal einzeln via LAN Port ohne VLANs aus der VM untagged bridged rausziehst.

Damit kannst du dann den Ports erstmal ins Management VLAN bringen und den Rest dann Step by Step einzeln konfigurieren.

In einer VM kannst du ja auch erstmal soviele Ports einrichten wie du brauchst

Generell solltest du die pfSense aber besser auf einer dedizierten HW laufen lassen aus Sicherheitsgründen.