PfSense erhält keine Internetverbindung - warum?

Hallo! Ich habe folgendes Problem:

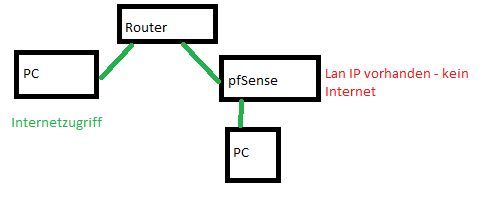

Habe einen Router an dem ein pfSense-pc und ein privater Computer hängt. Seit kurzem hat aber pfSense keinen Internetzugriff mehr. Der PC hat aber kein Problem ins Internet zu kommen.

Ich habe schon alles mögliche ausprobiert. Habe dem pfsense eine feste dhcp ip zugeordnet und ihm eine dmz erstellt - es funktioniert einfach nichts.

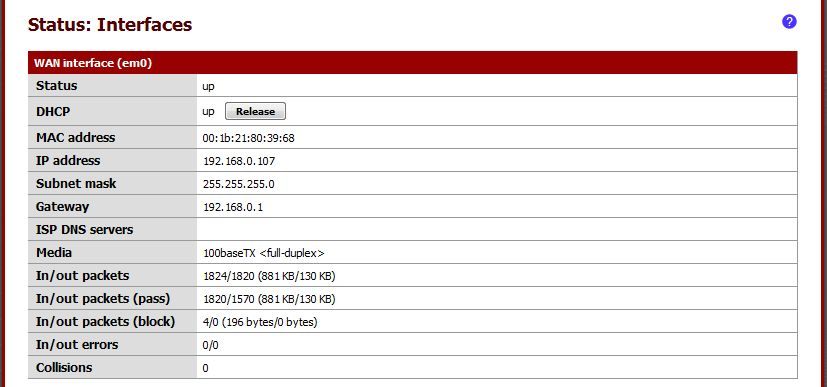

Das hier steht unter WAN status im pfsense:

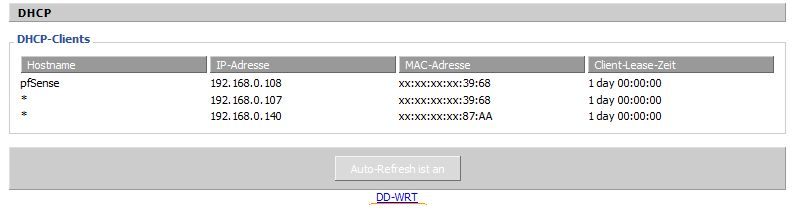

Und das ist die ip Liste im Router:

Ich kann über die pfSense auf den Router zugreifen - also müsste ich doch eigentlich auch ins Internet kommen.

Könnt ihr mir irgendwie weiter helfen?

LG Dominik

Habe einen Router an dem ein pfSense-pc und ein privater Computer hängt. Seit kurzem hat aber pfSense keinen Internetzugriff mehr. Der PC hat aber kein Problem ins Internet zu kommen.

Ich habe schon alles mögliche ausprobiert. Habe dem pfsense eine feste dhcp ip zugeordnet und ihm eine dmz erstellt - es funktioniert einfach nichts.

Das hier steht unter WAN status im pfsense:

Und das ist die ip Liste im Router:

Ich kann über die pfSense auf den Router zugreifen - also müsste ich doch eigentlich auch ins Internet kommen.

Könnt ihr mir irgendwie weiter helfen?

LG Dominik

Please also mark the comments that contributed to the solution of the article

Content-Key: 165398

Url: https://administrator.de/contentid/165398

Printed on: April 25, 2024 at 20:04 o'clock

12 Comments

Latest comment

Hinten im "Diagnostics" Menü der pfSense hast du eine Ping Funktion. Damit solltest du erstmal ein paar Pings testen:

Wenn das soweit alles klappt ist der Internet Zugriff damit absolut OK, dann hast du ein Problem mit den Firewall Regeln vermutlich.

Für einen Killertest kannst du die pfSense auch via Diagnostics --> Factory Defaults auf die Werkseinstellungen setzen. (Konfig ggf. vorher mit Diagnostics --> Backup sichern !)

Wenn sie wieder hochkommt bekommt sie vom Router automatisch eine IP und der PC hinter der pfSense sollte problemlos ins Internet kommen.

Noch ein Tip:

Ein Router wie die pfSense bekommt niemals eine dynamische IP Adresse am WAN Port es sei denn sie wird mit PPPoE am DSL direkt betrieben was bei dir ja nicht der Fall ist.

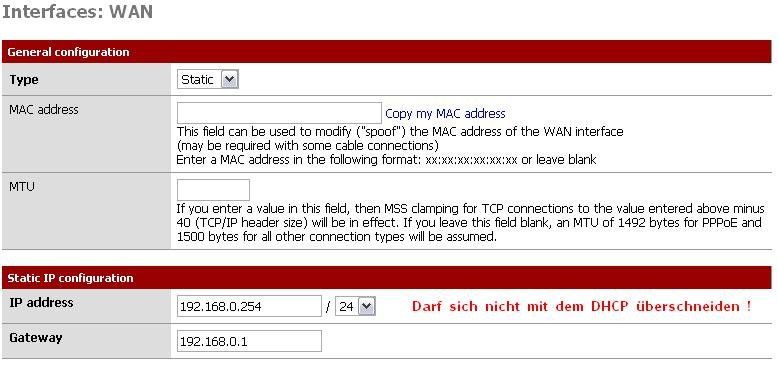

Sinnvoll ist es also hier immer eine statische IP Adresse aus dem Router LAN in diesem Design am WAN Port zu vergeben und zwar zwingend eine die außerhalb des DHCP Bereichs des Routers liegt um hier ein Adresschaos durch Doppelvergabe zu vermeiden. Alternativ über die Mac Adresse der pfSense immer eine feste IP zuweisen wenn der Router sowas supporten sollte. Die statische Alternative ist aber sinnvoller.

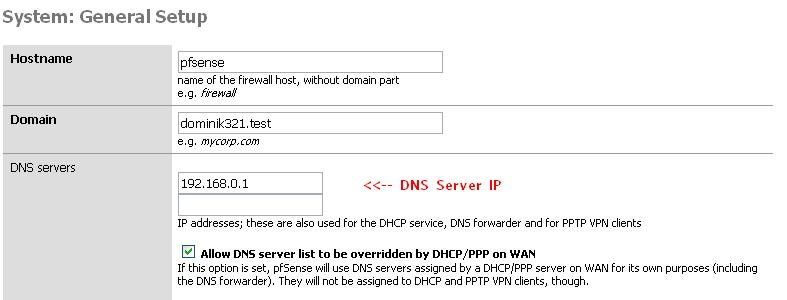

Wenn du den WAN Port statisch einstellst vergiss nicht auch den DNS Server mit anzugeben, denn sonst funktioniert die Namensauflösung nicht !!

Richtig konfiguriert sieht das dann so aus:

Bzw. die DNS Eintragung:

192.168.0.0 /24 als IP Netz ist auch keine besonders intelligente Wahl wenn du mal mit VPNs an der pfSense arbeiten willst. Warum kannst du hier nachlesen:

VPNs einrichten mit PPTP

Wenn du diese o.a. Punkte alle beachtest sollte das problemlos funktionieren sofern du einen Hardware defekt sicher aussschliessen kannst !

Detail Infos zur pfSense und diversen Setup Szenarien findest du hier unter dem Punkt Praxisbeispiele:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

- 192.168.0.1 --> Router. Klappt das ist die Router Verbindung OK

- Eine nackte IP Adresse im Internet 195.71.11.67 um DNS Probleme auszuschalten. Klappt das ist generell die Internetverbindung OK.

- Gleiche IP Adresse einmel mit der Funktion Traceroute dort mit und ohne ICMP. Das zeigt dir die Hops zum Ziel wenns klappt.

Wenn das soweit alles klappt ist der Internet Zugriff damit absolut OK, dann hast du ein Problem mit den Firewall Regeln vermutlich.

Für einen Killertest kannst du die pfSense auch via Diagnostics --> Factory Defaults auf die Werkseinstellungen setzen. (Konfig ggf. vorher mit Diagnostics --> Backup sichern !)

Wenn sie wieder hochkommt bekommt sie vom Router automatisch eine IP und der PC hinter der pfSense sollte problemlos ins Internet kommen.

Noch ein Tip:

Ein Router wie die pfSense bekommt niemals eine dynamische IP Adresse am WAN Port es sei denn sie wird mit PPPoE am DSL direkt betrieben was bei dir ja nicht der Fall ist.

Sinnvoll ist es also hier immer eine statische IP Adresse aus dem Router LAN in diesem Design am WAN Port zu vergeben und zwar zwingend eine die außerhalb des DHCP Bereichs des Routers liegt um hier ein Adresschaos durch Doppelvergabe zu vermeiden. Alternativ über die Mac Adresse der pfSense immer eine feste IP zuweisen wenn der Router sowas supporten sollte. Die statische Alternative ist aber sinnvoller.

Wenn du den WAN Port statisch einstellst vergiss nicht auch den DNS Server mit anzugeben, denn sonst funktioniert die Namensauflösung nicht !!

Richtig konfiguriert sieht das dann so aus:

Bzw. die DNS Eintragung:

192.168.0.0 /24 als IP Netz ist auch keine besonders intelligente Wahl wenn du mal mit VPNs an der pfSense arbeiten willst. Warum kannst du hier nachlesen:

VPNs einrichten mit PPTP

Wenn du diese o.a. Punkte alle beachtest sollte das problemlos funktionieren sofern du einen Hardware defekt sicher aussschliessen kannst !

Detail Infos zur pfSense und diversen Setup Szenarien findest du hier unter dem Punkt Praxisbeispiele:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Hi,

ich habe genau den gleichen Aufbau und das gleiche Problem. Das "pfSense-Netz" hat die IP 10.1.1.0 (der Router hat die Hostadresse .1) und das "Internet-Router-Netz" hat die IP 192.168.1.0 (der Router hat die Hostadresse .1).

Vom Host-PC hinter pfSense erreiche ich den Internet-Router über ping. Nackte IPs im Internet aber nicht, dementsprechend auch keine Internetseiten. PCs die direkt am Router hängen haben (wie in der Abbildung auch hervorgeht) Internetverbindung.

Dein Tip (also aqui) macht keinen Sinn für mich. In der pfSense-Konfiguration sehe ich doch unter Status->Interfaces, dass der WAN-Port die Adresse 192.168.1.8 zugewiesen bekommen hat.

Ich habe keine statische IP-Adresse für den WAN-Port vergeben (und das will ich auch nicht).

ich habe genau den gleichen Aufbau und das gleiche Problem. Das "pfSense-Netz" hat die IP 10.1.1.0 (der Router hat die Hostadresse .1) und das "Internet-Router-Netz" hat die IP 192.168.1.0 (der Router hat die Hostadresse .1).

Vom Host-PC hinter pfSense erreiche ich den Internet-Router über ping. Nackte IPs im Internet aber nicht, dementsprechend auch keine Internetseiten. PCs die direkt am Router hängen haben (wie in der Abbildung auch hervorgeht) Internetverbindung.

Dein Tip (also aqui) macht keinen Sinn für mich. In der pfSense-Konfiguration sehe ich doch unter Status->Interfaces, dass der WAN-Port die Adresse 192.168.1.8 zugewiesen bekommen hat.

Ich habe keine statische IP-Adresse für den WAN-Port vergeben (und das will ich auch nicht).

Hi !

Das mag im kleinen Zimmerlein daheim ganz gut funktionieren aber wenn man mehr machen will als nur popelig herumsurfen oder ein ganzes Firmennetzwerk administrieren muss, macht Aqui's Vorschlag sehr wohl einen Sinn: Kein Profi arbeitet in so einer Konstellation mit dynamischen Adressen auf dem WAN Port! Da muss man sich nicht wundern, wenn es da zu Problemen kommt....Dynamische Adressen auf dem WAN-Port sind für andere Anwendungsfälle gedacht z.B. für ein Kabelmodem...

mrtux

Zitat von @socrates2:

Dein Tip (also aqui) macht keinen Sinn für mich. In der pfSense-Konfiguration sehe ich doch unter Status->Interfaces, dass

der WAN-Port die Adresse 192.168.1.8 zugewiesen bekommen hat.

Dein Tip (also aqui) macht keinen Sinn für mich. In der pfSense-Konfiguration sehe ich doch unter Status->Interfaces, dass

der WAN-Port die Adresse 192.168.1.8 zugewiesen bekommen hat.

Das mag im kleinen Zimmerlein daheim ganz gut funktionieren aber wenn man mehr machen will als nur popelig herumsurfen oder ein ganzes Firmennetzwerk administrieren muss, macht Aqui's Vorschlag sehr wohl einen Sinn: Kein Profi arbeitet in so einer Konstellation mit dynamischen Adressen auf dem WAN Port! Da muss man sich nicht wundern, wenn es da zu Problemen kommt....Dynamische Adressen auf dem WAN-Port sind für andere Anwendungsfälle gedacht z.B. für ein Kabelmodem...

mrtux

@domink321

Was du sagst ist dann aber barer Unsinn, denn anhand der Tatsache das du mit einem Ping die Internet ! IP Adresse 195.71.11.67 problemlos erreichen kannst (das ist übrigens der Webserver www.spiegel.de !) kannst du ja ganz eindeutig sehen das dein Internet einwandfrei funktioniert !!!

Wiederhole den Test einmal mit der 193.99.144.85 und gibt am Client danach in deinen Browser mal spaßeshalber http://193.99.144.85 ein dann wirst du sehen das die Webseite von Heise.de erscheint und damit dein "Internet" funktioniert !

Deine Aussage "...keine Internetverbindung" ist also schlicht falsch oder zeugt von Unkenntniss der Materie ...sorry !

Vielmehr hast du wie vermutet schlicht und einfach ein reines DNS Problem, also das Clients im lokalen Netz keine IP Adressen auflösen können und genau DAS gilt es jetzt zu fixen !

Dazu solltest du folgende Punkte beachten:

Wenn du im lokalen LAN Segment der pfSense die IPs per DHCP vergeben lässt, dann solltest du an so einem Client prüfen ob auch der DNS Server korrekt eingestellt ist.

Ein ipconfig -all in der Eingabeaufforderung sagt dir das.

In der Eingabeaufforderung gibst du zum Test einemal ein nslookup www.spiegel.de

Darauf MUSS die o.a. IP Adresse auftauchen die zuvor angepingt hast. Mit "nslookup" checkst du auf dem Client die korrekte Namensauflösung.

Wenn das natürlich schon durch Fehlkonfiguration nicht klappt ist klar das dein "Internet nicht funktioniert".

Achte zudem darauf das in den DHCP Server Settings der Eintrag für die DNS IP Adresse LEER bleibt ! Dann wird sie mit den "Generel Settings --> DNS" entsprechend richtig überschrieben oder der DNS IP die am WAN Port per DHCP gelernt wird.

Wie gesagt die korrekte Client DNS siehst du mit ipconfig -all oder nslookup an der LAN Verbindung !

@socrates2

Rein theoretisch hast du nicht Unrecht. Man kann letztlich darüber diskutieren ob eine statische Konfig Sinn macht oder man es auf der dynmaischen DHCP Konfig belässt. Für Laien und Anfänger ist die DHCP Konfig sicher nicht falsch weil das am wenigsten Probleme bereitet. In Heimnetzen ist es vermutlich auch letztlich völlig egal mit ein paar entscheidenden Ausnahmen:

Gateways und Router haben in der Regel niemals dynamische IP Adressen, denn für die Wegefindung ist es essentiell wichtig immer feste, verlässliche statische IPs zu haben.

Allein schon wenn du einen VPN Zugang auf die pfSense einrichten willst für den Fernzugang musst du vom davorliegenden Router ein festes Port Forwarding einrichten was eine statische IP erfordert um den VPN Tunnel immer sicher aufbauen zu können. Würde sich die IP einmal durch die Dynamik von DHCP ändern hast du ein Problem. Ebenso bei ggf. Firewall Regeln am WAN Port, da die für eine feste IP gelten. Es gibt also diverse Gründe.

Jeder kann das also für sich entscheiden...

Zu deinem Problem:

Du hast die lokale IP Adresse am LAN Port geändert die sonst per Default 192.168.0.1 ist vermutlich aus dem Grund damit sie sich sinnvollerweise nicht überschneidet mit deinem WAN/Router Netz.

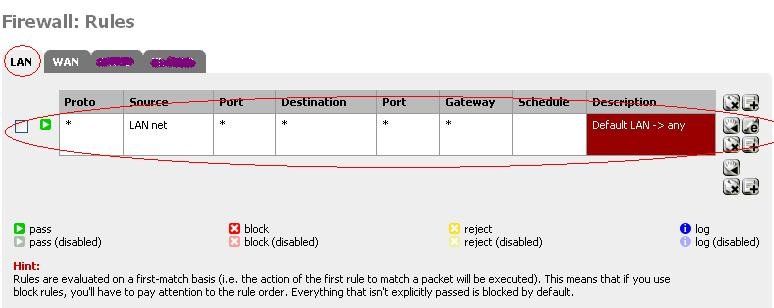

Damit löschst du aber auch die Default Firewall Regel am LAN Port die als "Schrotschussregel" alles erlaubt am LAN Port.

Da diese jetzt weg ist blockt die Firewall wie es bei einer Firewall üblich ist alle Pakete.

Du musst also folglich diese Regel am LAN Port neu setzen über die Firewall --> Rules --> LAN Einstellungen mit Klick auf das + !

Die Regel sieht so aus:

Natürlich muss man dann auch den DHCP Server fürs LAN Interface neu einstellen.

Wenn du das entsprechend beachtest und ggf. die DNS Optionen die oben erforderlich sind funktioniert das Szenario einwandfrei.

Wichtig sind eben ipconfig -all und nslookup am Client und die Ping und Traceroutet Tests an der pfSense selber in der "Diagnostics" Rubrik.

Im Zweifelsfalle hilft immer ein Reset auf die Werkseinstellungen, denn auch ein "nacktes" pfSense funktioniert schon so problemlos mit den Default Settings !

(Ausnahme natürlich bei dir mit dem Allerwelts IP Netz 192.168.1.0 /24 am Router was eine Reconfig des LAN Interfaces erzwingt !)

Weitere Details beschreiben die Threads aus dem Abschnitt "Praxisbeispiele" dieses_Tutorials !

Was du sagst ist dann aber barer Unsinn, denn anhand der Tatsache das du mit einem Ping die Internet ! IP Adresse 195.71.11.67 problemlos erreichen kannst (das ist übrigens der Webserver www.spiegel.de !) kannst du ja ganz eindeutig sehen das dein Internet einwandfrei funktioniert !!!

Wiederhole den Test einmal mit der 193.99.144.85 und gibt am Client danach in deinen Browser mal spaßeshalber http://193.99.144.85 ein dann wirst du sehen das die Webseite von Heise.de erscheint und damit dein "Internet" funktioniert !

Deine Aussage "...keine Internetverbindung" ist also schlicht falsch oder zeugt von Unkenntniss der Materie ...sorry !

Vielmehr hast du wie vermutet schlicht und einfach ein reines DNS Problem, also das Clients im lokalen Netz keine IP Adressen auflösen können und genau DAS gilt es jetzt zu fixen !

Dazu solltest du folgende Punkte beachten:

- Wenn du die WAN IP Adresse am pfSense statisch eingetragen hast dann musst du die DNS Server IP (deine Router IP) ebenfalls zwingend statisch in den "General Setups -> DNS Server" eingeben. Siehe Screenshot oben !

- Lässt du die IP Adresse dynamisch per DHCP vergeben muss unbedingt der Haken "Allow DNS server list to be overridden by DHCP/PPP on WAN" gesetzt sein. Auch bei statischer Konfig sollte der immer gesetzt sein !!

Wenn du im lokalen LAN Segment der pfSense die IPs per DHCP vergeben lässt, dann solltest du an so einem Client prüfen ob auch der DNS Server korrekt eingestellt ist.

Ein ipconfig -all in der Eingabeaufforderung sagt dir das.

In der Eingabeaufforderung gibst du zum Test einemal ein nslookup www.spiegel.de

Darauf MUSS die o.a. IP Adresse auftauchen die zuvor angepingt hast. Mit "nslookup" checkst du auf dem Client die korrekte Namensauflösung.

Wenn das natürlich schon durch Fehlkonfiguration nicht klappt ist klar das dein "Internet nicht funktioniert".

Achte zudem darauf das in den DHCP Server Settings der Eintrag für die DNS IP Adresse LEER bleibt ! Dann wird sie mit den "Generel Settings --> DNS" entsprechend richtig überschrieben oder der DNS IP die am WAN Port per DHCP gelernt wird.

Wie gesagt die korrekte Client DNS siehst du mit ipconfig -all oder nslookup an der LAN Verbindung !

@socrates2

Rein theoretisch hast du nicht Unrecht. Man kann letztlich darüber diskutieren ob eine statische Konfig Sinn macht oder man es auf der dynmaischen DHCP Konfig belässt. Für Laien und Anfänger ist die DHCP Konfig sicher nicht falsch weil das am wenigsten Probleme bereitet. In Heimnetzen ist es vermutlich auch letztlich völlig egal mit ein paar entscheidenden Ausnahmen:

Gateways und Router haben in der Regel niemals dynamische IP Adressen, denn für die Wegefindung ist es essentiell wichtig immer feste, verlässliche statische IPs zu haben.

Allein schon wenn du einen VPN Zugang auf die pfSense einrichten willst für den Fernzugang musst du vom davorliegenden Router ein festes Port Forwarding einrichten was eine statische IP erfordert um den VPN Tunnel immer sicher aufbauen zu können. Würde sich die IP einmal durch die Dynamik von DHCP ändern hast du ein Problem. Ebenso bei ggf. Firewall Regeln am WAN Port, da die für eine feste IP gelten. Es gibt also diverse Gründe.

Jeder kann das also für sich entscheiden...

Zu deinem Problem:

Du hast die lokale IP Adresse am LAN Port geändert die sonst per Default 192.168.0.1 ist vermutlich aus dem Grund damit sie sich sinnvollerweise nicht überschneidet mit deinem WAN/Router Netz.

Damit löschst du aber auch die Default Firewall Regel am LAN Port die als "Schrotschussregel" alles erlaubt am LAN Port.

Da diese jetzt weg ist blockt die Firewall wie es bei einer Firewall üblich ist alle Pakete.

Du musst also folglich diese Regel am LAN Port neu setzen über die Firewall --> Rules --> LAN Einstellungen mit Klick auf das + !

Die Regel sieht so aus:

Natürlich muss man dann auch den DHCP Server fürs LAN Interface neu einstellen.

Wenn du das entsprechend beachtest und ggf. die DNS Optionen die oben erforderlich sind funktioniert das Szenario einwandfrei.

Wichtig sind eben ipconfig -all und nslookup am Client und die Ping und Traceroutet Tests an der pfSense selber in der "Diagnostics" Rubrik.

Im Zweifelsfalle hilft immer ein Reset auf die Werkseinstellungen, denn auch ein "nacktes" pfSense funktioniert schon so problemlos mit den Default Settings !

(Ausnahme natürlich bei dir mit dem Allerwelts IP Netz 192.168.1.0 /24 am Router was eine Reconfig des LAN Interfaces erzwingt !)

Weitere Details beschreiben die Threads aus dem Abschnitt "Praxisbeispiele" dieses_Tutorials !

Hi,

erstmal vielen Dank für deine Mühe aqui. Ich habe jetzt im "Internet-Router" die jetzige Adresse von pfSense reserviert (ich weiß, immernoch nicht so wie ihr es gerne hättet, aber immerhin! ;)).

Die Firewall regel, die du beschreibst, ist bei mir (noch) da, das kann also auch nicht das Problem sein. Den DHCP-Server hatte ich entsprechend auf die Range 10.1.1.2 - 10.1.1.254 umgestellt (Client bekam .254 zugewiesen).

Ich habe die Anleitung der Zeitschrift "c't extra Netzwerke 01/2011" befolgt. Dort war noch die Rede von "Für den WAN-Port wählen Sie DHCP, wenn pfSense hinter einem anderen Router angeschlossen ist. In diesem Fall darf der Schalter "RFC1918 Networks: Block private networks from entering via WAN" nicht aktiviert sein. [...]". Diesen Haken habe ich auch entfernt, aber leider keine Besserung in Sicht. Anbei noch ein paar Screenshots mit meinen Einstellungen (vllt. bringt's ja was).

http://dl.dropbox.com/u/13275904/Status_Interfaces.JPG

http://dl.dropbox.com/u/13275904/Interfaces_LAN.JPG

http://dl.dropbox.com/u/13275904/Blockprvnetworks.JPG

http://dl.dropbox.com/u/13275904/DHCP_Server.JPG

http://dl.dropbox.com/u/13275904/Firewall_Rules.JPG

erstmal vielen Dank für deine Mühe aqui. Ich habe jetzt im "Internet-Router" die jetzige Adresse von pfSense reserviert (ich weiß, immernoch nicht so wie ihr es gerne hättet, aber immerhin! ;)).

Die Firewall regel, die du beschreibst, ist bei mir (noch) da, das kann also auch nicht das Problem sein. Den DHCP-Server hatte ich entsprechend auf die Range 10.1.1.2 - 10.1.1.254 umgestellt (Client bekam .254 zugewiesen).

Ich habe die Anleitung der Zeitschrift "c't extra Netzwerke 01/2011" befolgt. Dort war noch die Rede von "Für den WAN-Port wählen Sie DHCP, wenn pfSense hinter einem anderen Router angeschlossen ist. In diesem Fall darf der Schalter "RFC1918 Networks: Block private networks from entering via WAN" nicht aktiviert sein. [...]". Diesen Haken habe ich auch entfernt, aber leider keine Besserung in Sicht. Anbei noch ein paar Screenshots mit meinen Einstellungen (vllt. bringt's ja was).

http://dl.dropbox.com/u/13275904/Status_Interfaces.JPG

http://dl.dropbox.com/u/13275904/Interfaces_LAN.JPG

http://dl.dropbox.com/u/13275904/Blockprvnetworks.JPG

http://dl.dropbox.com/u/13275904/DHCP_Server.JPG

http://dl.dropbox.com/u/13275904/Firewall_Rules.JPG

@socrates2

Deine Konfig ist soweit richtig, da gibt es nichts auszusetzen. Das mit der DHCP Reservierung am WAN Port ist absolut OK so und kannst du belassen. Das ist auch erstmal nebensächlich, denn dein Problem liegt woanders.

Folgende Punkte wären nochmal relevant:

Nochwas wichtiges: Wenn du die pfSense auf einer PC Plattform laufen lässt prüfe ganz genau über die MAC Adressen das du auch wirklich auf dem LAN und WAN Interface bist !!

Auch ein Verwechseln der Interfaces führt zu diesem Verhalten. Sieh dir also die zu den jeweiligen Interfaces korrespondierenden Mac Adressen an.

Ein arp -a auf dem Client am pfSense und im Router LAN zeigt dir an ob die richtigen Adapter auch in den jeweils richtigen LAN und WAN Segmenten sind !

Letztlich verhält die pfSense sich vollkommen identisch wie ein Host im lokalen LAN des Routers der die IP 192.168.1.8 hat !

Da die FW alles auf diese IP Adresse umsetzt (NAT) kann der Router davor niemals erkennen ob die .1.8 ein lokaler Rechner im Netz ist oder die FW. Aus Sicht des Routers ist die pfSense FW ein normaler Rechner am lokalen LAN.

Ein PC mit genau dieser Adresse .1.8 müsste also ähnliche Schwierigkeiten haben !?

Ggf. wiederholst du diese Tests nochmal mit einer IP außerhalb des DHCP Bereichs des Routers indem du zuerst einen PC/Laptop fest statisch auf diese IP setzt und damit den Internet Zugriff über den Router wasserdicht ausprobierst.

Dann setzt du die pfSense auf die identische IP (Rechner vor rausziehen oder andere IP geben, ist klar !) am WAN Port (DNS beachten in den Global Settings !) und wiederholst die Tests von oben über das "Diagnostics" Menü.

Essentiell wichtig ist das du im "System -> Advanced " Settings NICHT den Haken gesetzt hast um die Firewall abzuschalten, denn das würde auch das NAT killen. Dann benötigst du eine statische Route auf deinem Router davor !

Es darf also kein Haken gesetzt sein bei Disable all Packet Filtering !!

Das solltest du mal überprüfen und die Ergebnisse hier posten ! Tausche auch mal das Netzwerkkabel zw. Router und pfSense. Just in case...

Sonst wenn alle Stricke reissen und bevor du den Wireshark Sniffer rausholen musst, konfigurier deinen Internet Router einmal auf eine andere LAN IP Adresse wie z.B. 192.168.100.1, passe auch den DHCP so an, teste das mit einem PC aus das das klappt.

Dann setzt du die pfSense auf die Factory Defaults und steckst sie einfach an den Router ohne jegliche Konfig. Sie muss dann problemlos mit den Default Settings funktionieren !

Die pfSense hat im Diagnostics Menü übrigens auch eine Packet Capture Option. Hier kannst du auch testweise mal die 193.99.144.85 und dann vom Client einen Ping auf diese IP ausführen.

Generell funktioniert das bei pfSense und Monowall immer auf Anhieb ohne irgendwelche Kinken... Irgendwo hast du also einen Konfig Fehler versteckt !!

Hast du ggf. auch mal ins Firewall Log gesehen ob dort was geblockt wird ??

Deine Konfig ist soweit richtig, da gibt es nichts auszusetzen. Das mit der DHCP Reservierung am WAN Port ist absolut OK so und kannst du belassen. Das ist auch erstmal nebensächlich, denn dein Problem liegt woanders.

Folgende Punkte wären nochmal relevant:

- Hast du die pfSense nach der IP Adressänderung einmal kaltgestartet (stromlos gemacht?)

- Was ergibt ein Ping aus den "Diagnostics" auf die Internet Router IP 192.168.1.1 ?

- Kannst du ggf. andere Geräte (sofern vorhanden) im 192.168.1.0er Netzwerk anpingen über "Diagnostics" ?

- Wenn das klappt was ergibt ein "Diagnostics" Ping auf die 193.99.144.85 ?

- Was ergibt ein Traceroute auf diese IP ? Bzw. WO bleibt dieser Traceroute hängen ?

- Wie sind die "LAN Verbindungs" IPs des Clients am LAN Segement ? ipconfig -all ?

- Was ergibt ein nslookup www.heise.de am Client ?

- Was für einen Router betreibst du vor der pfSense ?

- Kannst du sicher ausschliessen das dort ggf. die 192.168.1.8 gefiltert wird. Ggf. mal pfSense abziehen und einen Rechner mit der .1.8 direkt testen ?

Nochwas wichtiges: Wenn du die pfSense auf einer PC Plattform laufen lässt prüfe ganz genau über die MAC Adressen das du auch wirklich auf dem LAN und WAN Interface bist !!

Auch ein Verwechseln der Interfaces führt zu diesem Verhalten. Sieh dir also die zu den jeweiligen Interfaces korrespondierenden Mac Adressen an.

Ein arp -a auf dem Client am pfSense und im Router LAN zeigt dir an ob die richtigen Adapter auch in den jeweils richtigen LAN und WAN Segmenten sind !

Letztlich verhält die pfSense sich vollkommen identisch wie ein Host im lokalen LAN des Routers der die IP 192.168.1.8 hat !

Da die FW alles auf diese IP Adresse umsetzt (NAT) kann der Router davor niemals erkennen ob die .1.8 ein lokaler Rechner im Netz ist oder die FW. Aus Sicht des Routers ist die pfSense FW ein normaler Rechner am lokalen LAN.

Ein PC mit genau dieser Adresse .1.8 müsste also ähnliche Schwierigkeiten haben !?

Ggf. wiederholst du diese Tests nochmal mit einer IP außerhalb des DHCP Bereichs des Routers indem du zuerst einen PC/Laptop fest statisch auf diese IP setzt und damit den Internet Zugriff über den Router wasserdicht ausprobierst.

Dann setzt du die pfSense auf die identische IP (Rechner vor rausziehen oder andere IP geben, ist klar !) am WAN Port (DNS beachten in den Global Settings !) und wiederholst die Tests von oben über das "Diagnostics" Menü.

Essentiell wichtig ist das du im "System -> Advanced " Settings NICHT den Haken gesetzt hast um die Firewall abzuschalten, denn das würde auch das NAT killen. Dann benötigst du eine statische Route auf deinem Router davor !

Es darf also kein Haken gesetzt sein bei Disable all Packet Filtering !!

Das solltest du mal überprüfen und die Ergebnisse hier posten ! Tausche auch mal das Netzwerkkabel zw. Router und pfSense. Just in case...

Sonst wenn alle Stricke reissen und bevor du den Wireshark Sniffer rausholen musst, konfigurier deinen Internet Router einmal auf eine andere LAN IP Adresse wie z.B. 192.168.100.1, passe auch den DHCP so an, teste das mit einem PC aus das das klappt.

Dann setzt du die pfSense auf die Factory Defaults und steckst sie einfach an den Router ohne jegliche Konfig. Sie muss dann problemlos mit den Default Settings funktionieren !

Die pfSense hat im Diagnostics Menü übrigens auch eine Packet Capture Option. Hier kannst du auch testweise mal die 193.99.144.85 und dann vom Client einen Ping auf diese IP ausführen.

Generell funktioniert das bei pfSense und Monowall immer auf Anhieb ohne irgendwelche Kinken... Irgendwo hast du also einen Konfig Fehler versteckt !!

Hast du ggf. auch mal ins Firewall Log gesehen ob dort was geblockt wird ??

@Dominik321

Gut, Klasse wenns klappt ! Du siehst: kleine Ursache..große Wirkung wenn man nicht aufpasst ! Kann man nur hoffen das Kollege socrates2 nun auch seinen Fehler findet...

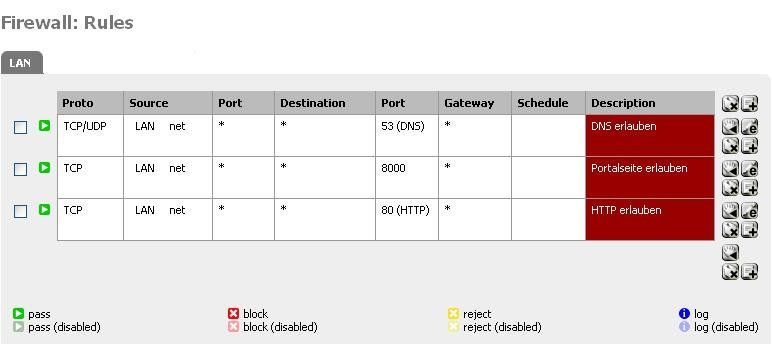

Zurück zu deinen Firewall Regeln:

Die Firewall Regeln wirken immer nur eingehend (incoming) auf einem Interface ! Logischerweise konfiguriertst du also die Regeln für deine Clients also am LAN Interface (Firewall --> Rules --> LAN Karteireiter)

Nehmen wir mal an du hast da einen Hotsport und willst nur das Hotspot Portal zulassen und deine Clients sollen lediglich ausschliesslich nur Surfen dürfen im Internet (HTTP) dann sieht deine Regel so aus:

Du setzt die Regel (und weitere) indem du hinten einfach auf das "+" klickst in der Rules Seite !

Die erste Regel erlaubt DNS Anfragen. -->> Das ist ein Muß sonst funktioniert keine Namensauflösung hier !

Die zweite Regel erlaubt das Hotspot Portal. -->> (Kannst du dir wegsenken wenn du KEIN Captive Portal (Hotspot) dort betreibst !)

Die dritte Regel erlaubt das Surfen HTTP (TCP 80).

Alles andere ist verboten !!

Hier kannst du nun je nach Geschmack erlauben was du willst. z.B. Email senden Port TCP 25, Email empfangen POP Port TCP 110 oder IMAP 143, Verschlüsseltes HTTP also HTTPS TCP 443 usw. usw. usw

Wenn du nur bestimmte IP Adressen oder Netze erreichen willst schränkst du das über die IP Settings ein oder kombinierst beides. Mit "Schedule" kannst du das sogar abhängig von der zeit setzen, so das Surfen nur bis abends 21 Uhr erlaubt ist usw.

Da hast du jetzt eine große Spielwiese was du erlauben willst und was nicht.

Für Tests und Überprüfungen sieh immer in das Firewall Log !! Das sagt dir genau was geblockt wird und loggt das immer mit.

Gut, Klasse wenns klappt ! Du siehst: kleine Ursache..große Wirkung wenn man nicht aufpasst ! Kann man nur hoffen das Kollege socrates2 nun auch seinen Fehler findet...

Zurück zu deinen Firewall Regeln:

Die Firewall Regeln wirken immer nur eingehend (incoming) auf einem Interface ! Logischerweise konfiguriertst du also die Regeln für deine Clients also am LAN Interface (Firewall --> Rules --> LAN Karteireiter)

Nehmen wir mal an du hast da einen Hotsport und willst nur das Hotspot Portal zulassen und deine Clients sollen lediglich ausschliesslich nur Surfen dürfen im Internet (HTTP) dann sieht deine Regel so aus:

Du setzt die Regel (und weitere) indem du hinten einfach auf das "+" klickst in der Rules Seite !

Die erste Regel erlaubt DNS Anfragen. -->> Das ist ein Muß sonst funktioniert keine Namensauflösung hier !

Die zweite Regel erlaubt das Hotspot Portal. -->> (Kannst du dir wegsenken wenn du KEIN Captive Portal (Hotspot) dort betreibst !)

Die dritte Regel erlaubt das Surfen HTTP (TCP 80).

Alles andere ist verboten !!

Hier kannst du nun je nach Geschmack erlauben was du willst. z.B. Email senden Port TCP 25, Email empfangen POP Port TCP 110 oder IMAP 143, Verschlüsseltes HTTP also HTTPS TCP 443 usw. usw. usw

Wenn du nur bestimmte IP Adressen oder Netze erreichen willst schränkst du das über die IP Settings ein oder kombinierst beides. Mit "Schedule" kannst du das sogar abhängig von der zeit setzen, so das Surfen nur bis abends 21 Uhr erlaubt ist usw.

Da hast du jetzt eine große Spielwiese was du erlauben willst und was nicht.

Für Tests und Überprüfungen sieh immer in das Firewall Log !! Das sagt dir genau was geblockt wird und loggt das immer mit.

Alles wird gut ! Und immer Finger weg von Autodetection...wenn, dann immer nur mit zusätzlicher Kontrolle, denn das geht oft schief wie du in deinem Falle sehen kannst

Noch besser: eine Appliance verwenden:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

@Dominik321

Ja, indem du die Firewall Regel fürs VPN auf any any setzt und alles erlaubst....ganz einfach und kinderleicht

Noch besser: eine Appliance verwenden:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

@Dominik321

Ja, indem du die Firewall Regel fürs VPN auf any any setzt und alles erlaubst....ganz einfach und kinderleicht