PfSense Firewall mit Multi-WAN: Konflikt zwischen VoIP und IPsec-VPN

Hallo,

ich habe in den letzten Monaten einiges an Erfahrung mit pfSense sammeln können, zum einen was IPsec-VPNs mit Fritzbox-Gegenstellen und zum anderen was die VoIP-Konfiguration angeht (Telekom VoIP) an einer Fritzbox hinter der pfSense. Dank der sehr guten Anleitungen hier im Forum funktioniert beides super... allerdings nur entweder die VoIP-Telefonie (hinter der pfSense) ODER die VPN-Funktion der pfSense... Mit anderen Worten ich habe offenbar ein Problem mit der Firewall-Konfiguration, genauer gesagt dem Outbound NAT.

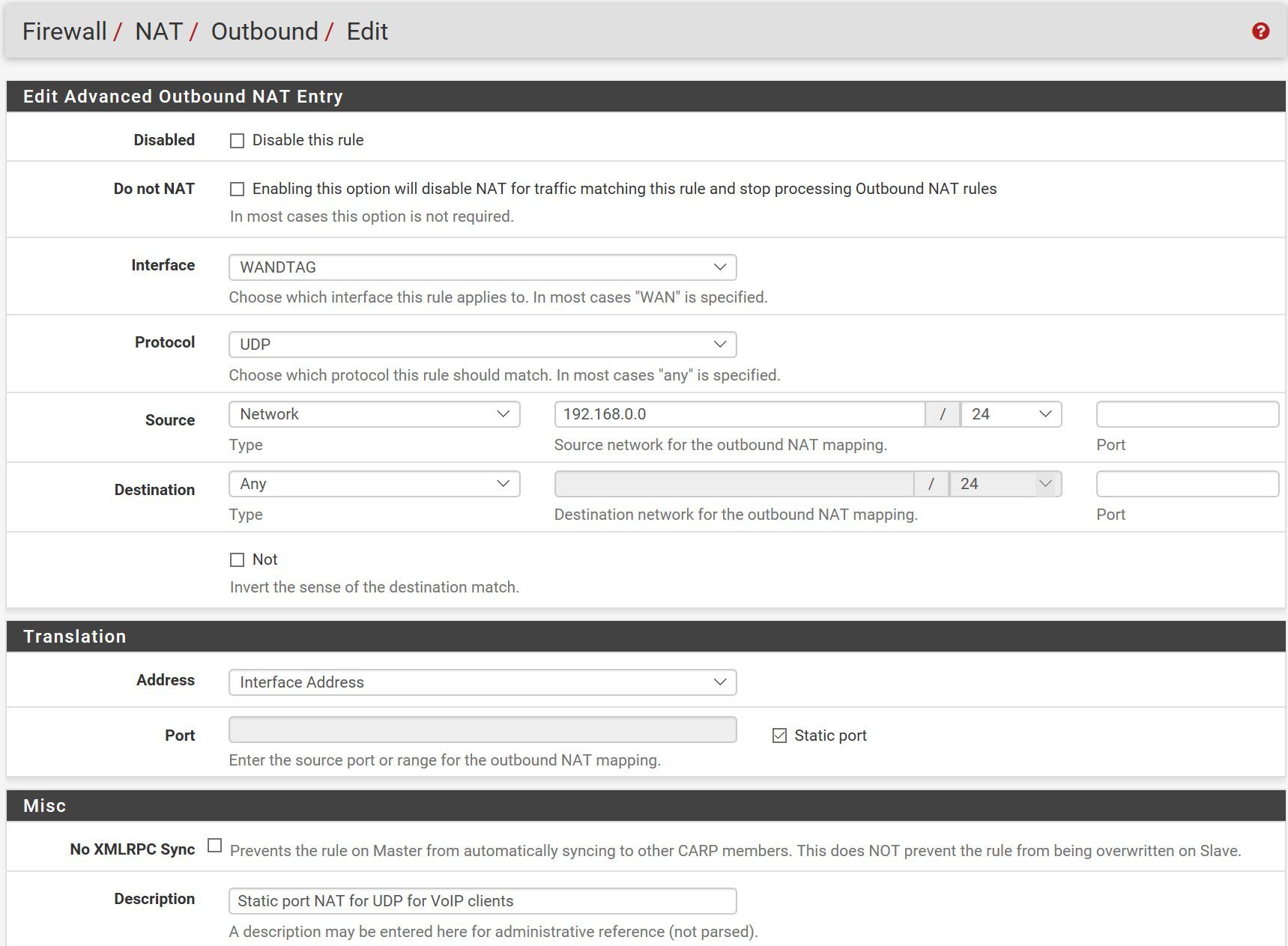

Um VoIP hinter der pfSense nutzen zu können hatte ich pfSense folgendermaßen konfiguriert:

Und natürlich keep-alive bzw. re-registration an der Fritzbox auf den kleinsten Wert, 30 Sekunden (aber das tut für dieses Posting hier nichts zur Sache).

Mein Problem ist, dass sobald ich den/die statischen Port/s beim Outbound NAT aktiviere, mein VPN nicht mehr funktioniert.

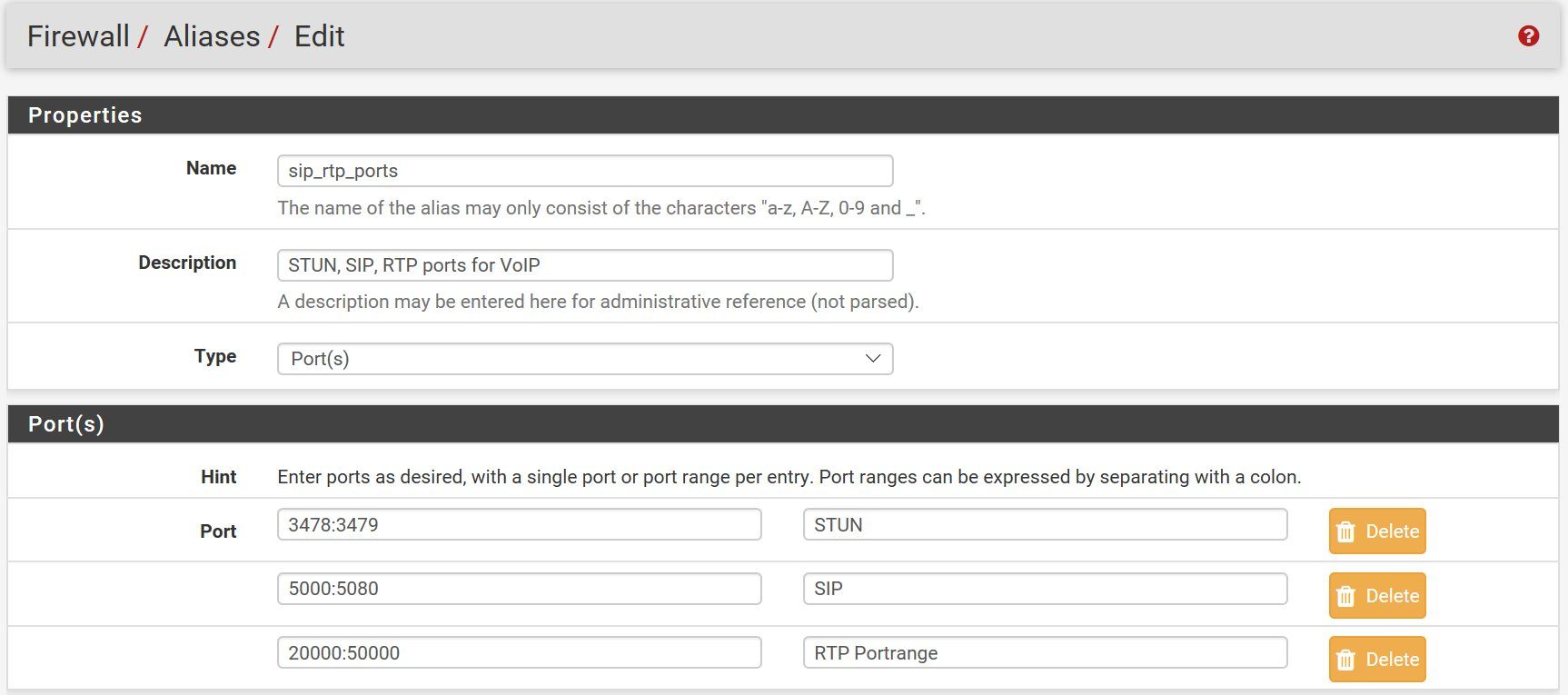

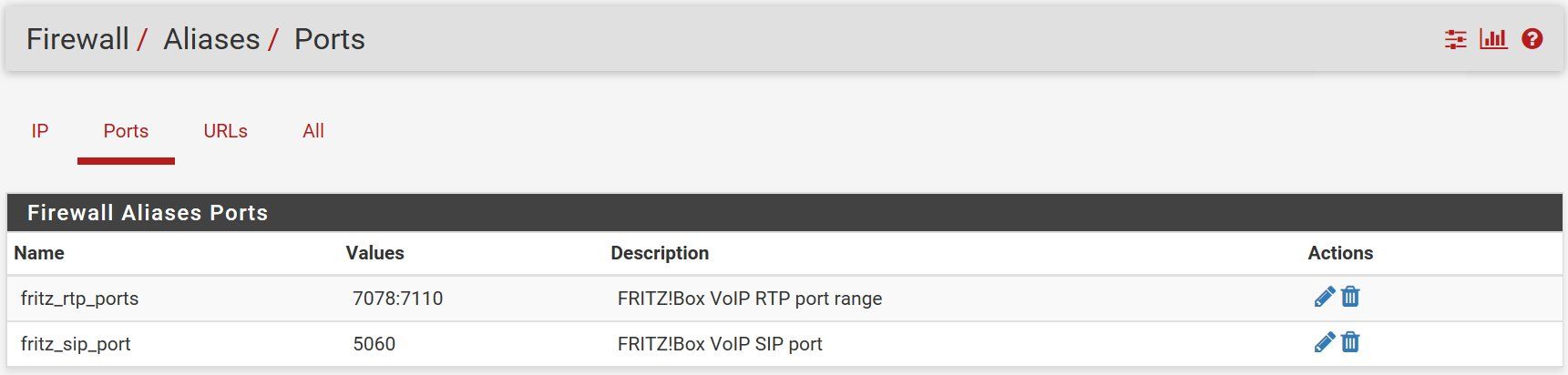

Deaktiviere ich es, klingelt das IP-Telefon zwar noch, Audio bleibt aber in beiden Richtungen stumm. Der Konflikt ist nicht weiter verwunderlich, IPsec-VPNs brauchen ja die UDP-Ports 500 (ISAKMP) und ggf. 4500 (NAT-T). Was ich als Abhilfe probiert habe: Unter Firewall / Aliases / Ports einen Alias eintragen:

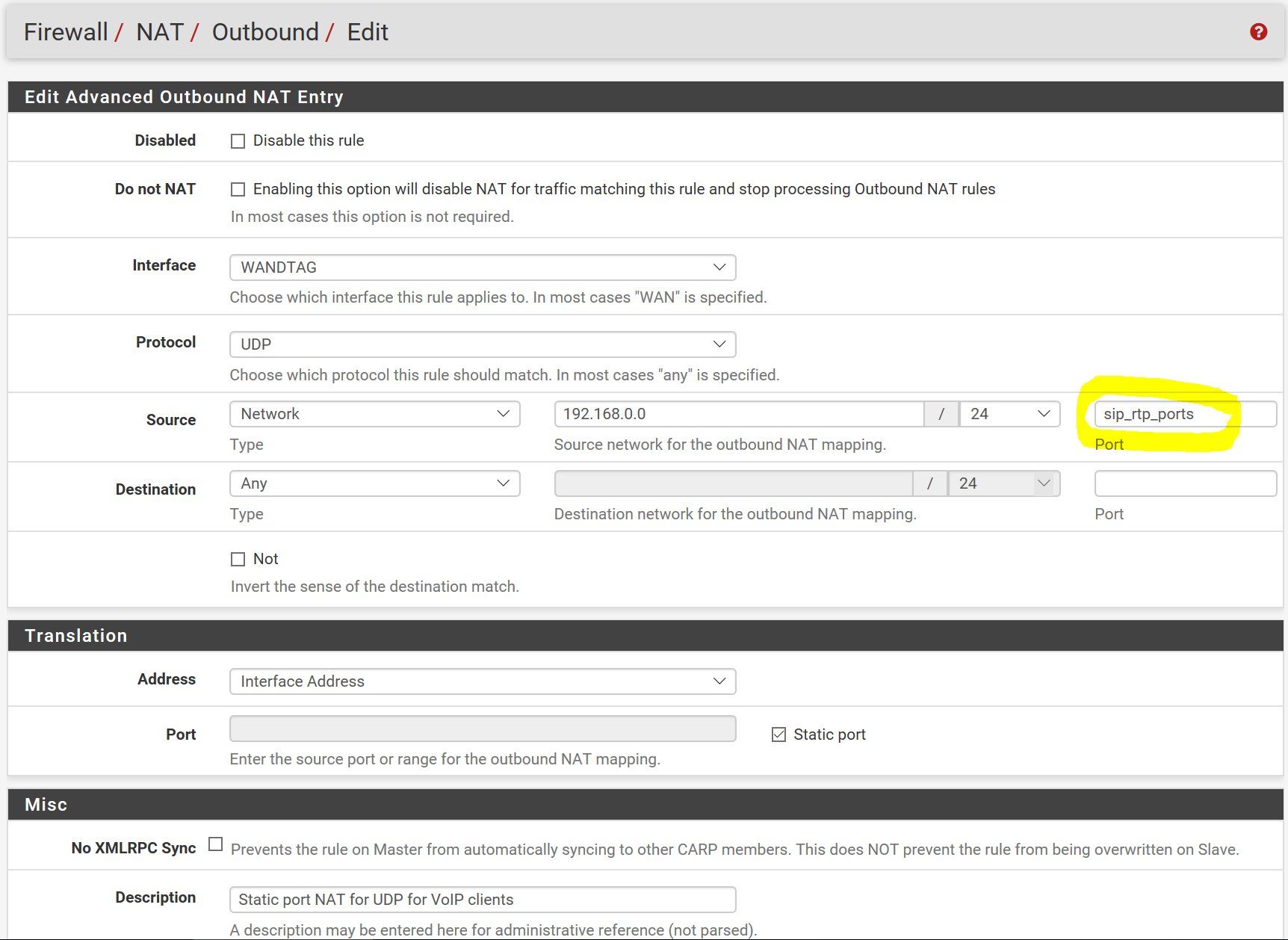

Und diesen Alias anschließend dann einfach beim Outbound NAT eingetragen, um das statische Mapping nicht für alle Ports zu haben, sondern nur für die im Alias angegebenen. Aber das hat leider nichts geholfen bzw. geändert... Habe ich einen Denkfehler? Wäre echt toll, wenn ihr mir auf die Sprünge helfen könntet.

ich habe in den letzten Monaten einiges an Erfahrung mit pfSense sammeln können, zum einen was IPsec-VPNs mit Fritzbox-Gegenstellen und zum anderen was die VoIP-Konfiguration angeht (Telekom VoIP) an einer Fritzbox hinter der pfSense. Dank der sehr guten Anleitungen hier im Forum funktioniert beides super... allerdings nur entweder die VoIP-Telefonie (hinter der pfSense) ODER die VPN-Funktion der pfSense... Mit anderen Worten ich habe offenbar ein Problem mit der Firewall-Konfiguration, genauer gesagt dem Outbound NAT.

Um VoIP hinter der pfSense nutzen zu können hatte ich pfSense folgendermaßen konfiguriert:

- Conservative state table optimization (System / Advanced / Firewall & NAT: Firewall Optimization Options: Conservative)

- Disable source port rewriting

- Firewall / NAT / Outbound: Hybrid Outbound NAT rule generation

- Static port on all UDP traffic potentially with the exclusion of UDP 5060 (ich habe den statischen Port bislang allerdings für ALLE Source-Ports, auch für 5060)

Und natürlich keep-alive bzw. re-registration an der Fritzbox auf den kleinsten Wert, 30 Sekunden (aber das tut für dieses Posting hier nichts zur Sache).

Mein Problem ist, dass sobald ich den/die statischen Port/s beim Outbound NAT aktiviere, mein VPN nicht mehr funktioniert.

Deaktiviere ich es, klingelt das IP-Telefon zwar noch, Audio bleibt aber in beiden Richtungen stumm. Der Konflikt ist nicht weiter verwunderlich, IPsec-VPNs brauchen ja die UDP-Ports 500 (ISAKMP) und ggf. 4500 (NAT-T). Was ich als Abhilfe probiert habe: Unter Firewall / Aliases / Ports einen Alias eintragen:

Und diesen Alias anschließend dann einfach beim Outbound NAT eingetragen, um das statische Mapping nicht für alle Ports zu haben, sondern nur für die im Alias angegebenen. Aber das hat leider nichts geholfen bzw. geändert... Habe ich einen Denkfehler? Wäre echt toll, wenn ihr mir auf die Sprünge helfen könntet.

Please also mark the comments that contributed to the solution of the article

Content-Key: 325058

Url: https://administrator.de/contentid/325058

Printed on: April 26, 2024 at 04:04 o'clock

14 Comments

Latest comment

allerdings nur entweder die VoIP-Telefonie (hinter der pfSense) ODER die VPN-Funktion der pfSense...

Eigentlich Unsinn, den beide Anwendeung sind grundverschieden und haben nicht das Geringste miteinander zu tun. Logisch, denn sie nutzen beide vollkommen unterschiedliche TCP und UDP Ports oder Protokolle.Zeigt eigentlich eher das du einen grundlegenden Fehler in der Konfiguration gemacht hast ?!

Mit anderen Worten ich habe offenbar ein Problem mit der Firewall-Konfiguration, genauer gesagt dem Outbound NAT.

Das kann man wohl sagen....Um VoIP hinter der pfSense nutzen zu können hatte ich pfSense folgendermaßen konfiguriert:

Wie das genau geht kannst du im hiesigen Tutorial in den weiterführenden Links nachlesen (VoIP bzw. Telefonie mit FritzBox oder Anlage hinter pfSense Firewall)IPsec-VPNs brauchen ja die UDP-Ports 500 (ISAKMP) und ggf. 4500 (NAT-T)

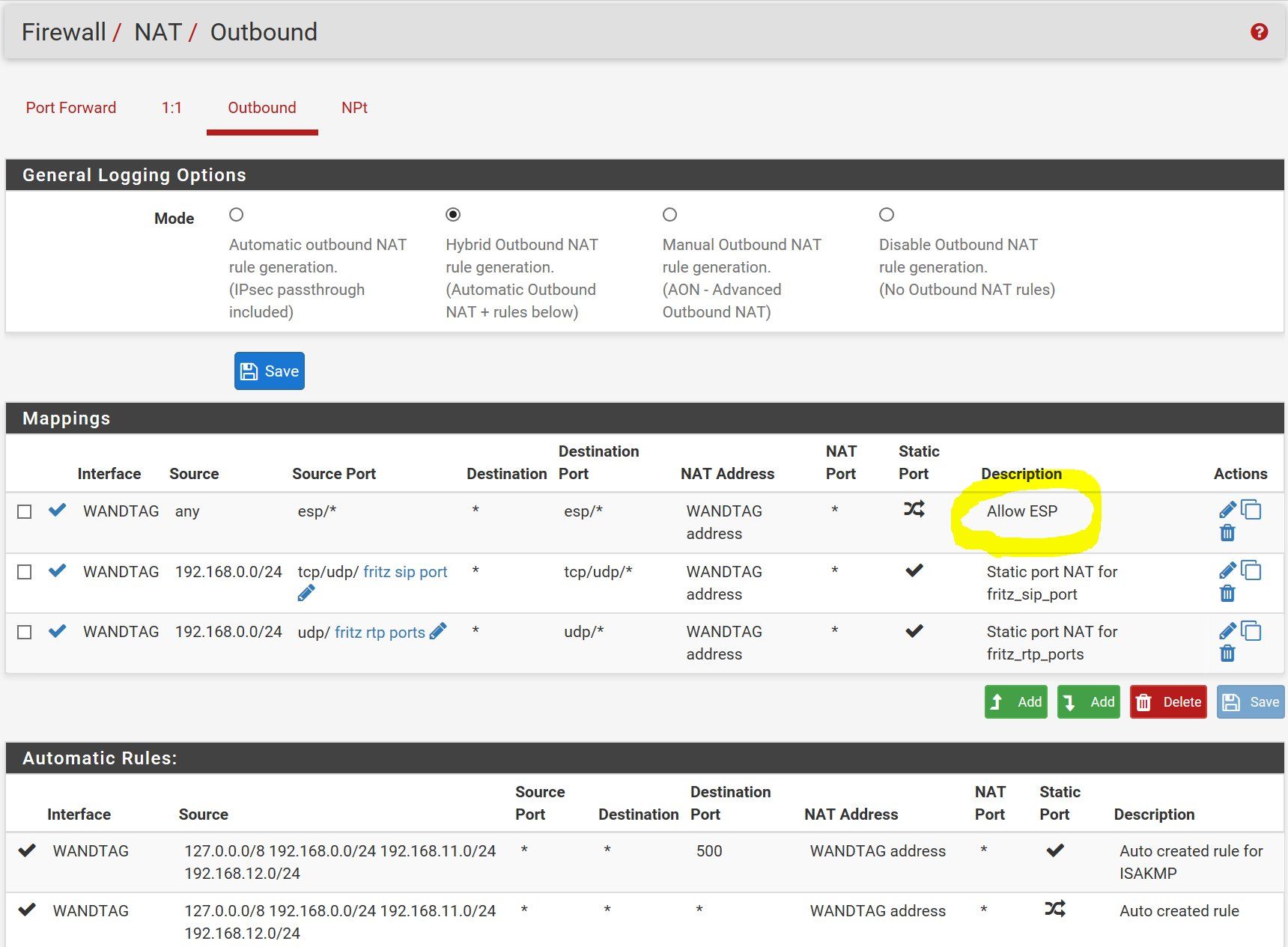

Richtig !Allerdings den Hauptteil hast du hier unterschlagen und das ist ESP !!! (IP Protokoll Nr. 50) ESP ist ein eigenständiges IP Protokoll und der ESP Tunnel transportiert die Produktivdaten bei IPsec.

Es ist klar und logisch das du natürlich UDP 500 und 4500 aus einer ggf. vorhandenen Portrange ausklammern musst sofern du diese für RTP (VoIP) definiert hast !! So groß muss die RTP Portrange auch niemals sein !! (Siehe Tutorial)

Audio bleibt aber in beiden Richtungen stumm.

Zeigt das SIP (TCP 5060) zwar durchkommt aber RTP (Voice) eben nicht. Hier ist also ein Fehler beim RTP Forwarding !Habe ich einen Denkfehler?

Das steht zu vermuten....Eigentlich musst du nur SIP forwarden und die RTP Portrange, da RTP dynamische Ports benutzt beim Sessionaufbau.

Noch sinnvoller ist mit einem VoIP STUN Proxy zu arbeiten, dann kann man sich den ganzen Aufwand eh sparen, das muss aber auch dein VoIP Provider supporten !

Vollkommen unverständlich was du mit deinen ominösen Mappings und verschrubelten NAT Rules usw. da alles verschlimmbesserst....

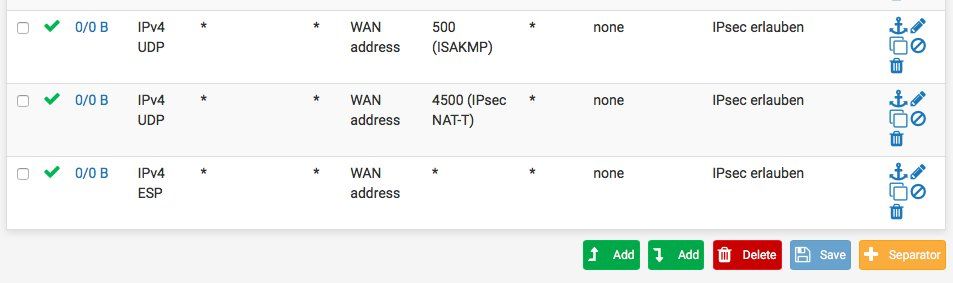

Das Einzige was man braucht um IPsec zum Fliegen zu bringen auf der pfSense ist eine simple Firewall Regel auf dem WAN Interface !

Das geht ganz einfach unter Firewall --> Rules --> WAN und sieht dann so aus wie der Screenshot unten.

Das hier sind die Regeln die du für simples IPsec auf den WAN Port installieren musst:

Wenn man es richtig macht sieht das im Firewall Ruleset am WANDTAG Port dann so aus:

Damit rennt das fehlerfrei wie dir dieses Forums Tutorial es ja auch beweist:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

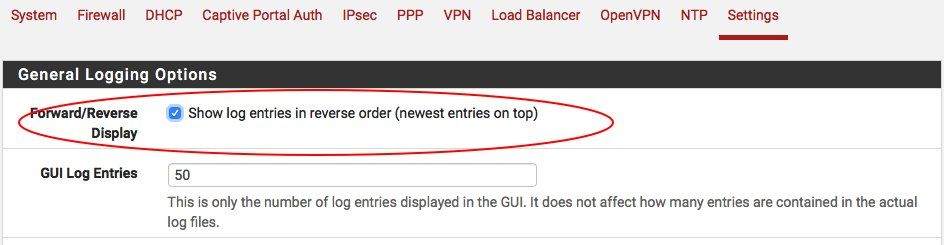

Sieh doch einfach mal ins Firewall Log UND ins IPsec Log !!!

Da steht doch bei VPN Zugriff genau protokolliert wenn die FW Regeln IPsec blocken sollten oder was mit der IPsec Negotiation passiert bei VPN Zugriff !!

Was steht denn da ???

Setz dir das in den Settings am besten so das du die aktuellsten Log Messages immer gleich oben siehst:

Und lösch das Log der Übersicht halber vorher wenn du den VPN Zugriff mitprotokollierst.

Das Einzige was man braucht um IPsec zum Fliegen zu bringen auf der pfSense ist eine simple Firewall Regel auf dem WAN Interface !

Das geht ganz einfach unter Firewall --> Rules --> WAN und sieht dann so aus wie der Screenshot unten.

Das hier sind die Regeln die du für simples IPsec auf den WAN Port installieren musst:

- UDP 500 erlauben von Source: any auf die Destination: WAN IP Adresse.

- UDP 4500 erlauben von Source: any auf die Destination: WAN IP Adresse.

- ESP Protokoll erlauben von Source: any auf die Destination: WAN IP Adresse.

Wenn man es richtig macht sieht das im Firewall Ruleset am WANDTAG Port dann so aus:

Damit rennt das fehlerfrei wie dir dieses Forums Tutorial es ja auch beweist:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Sieh doch einfach mal ins Firewall Log UND ins IPsec Log !!!

Da steht doch bei VPN Zugriff genau protokolliert wenn die FW Regeln IPsec blocken sollten oder was mit der IPsec Negotiation passiert bei VPN Zugriff !!

Was steht denn da ???

Setz dir das in den Settings am besten so das du die aktuellsten Log Messages immer gleich oben siehst:

Und lösch das Log der Übersicht halber vorher wenn du den VPN Zugriff mitprotokollierst.

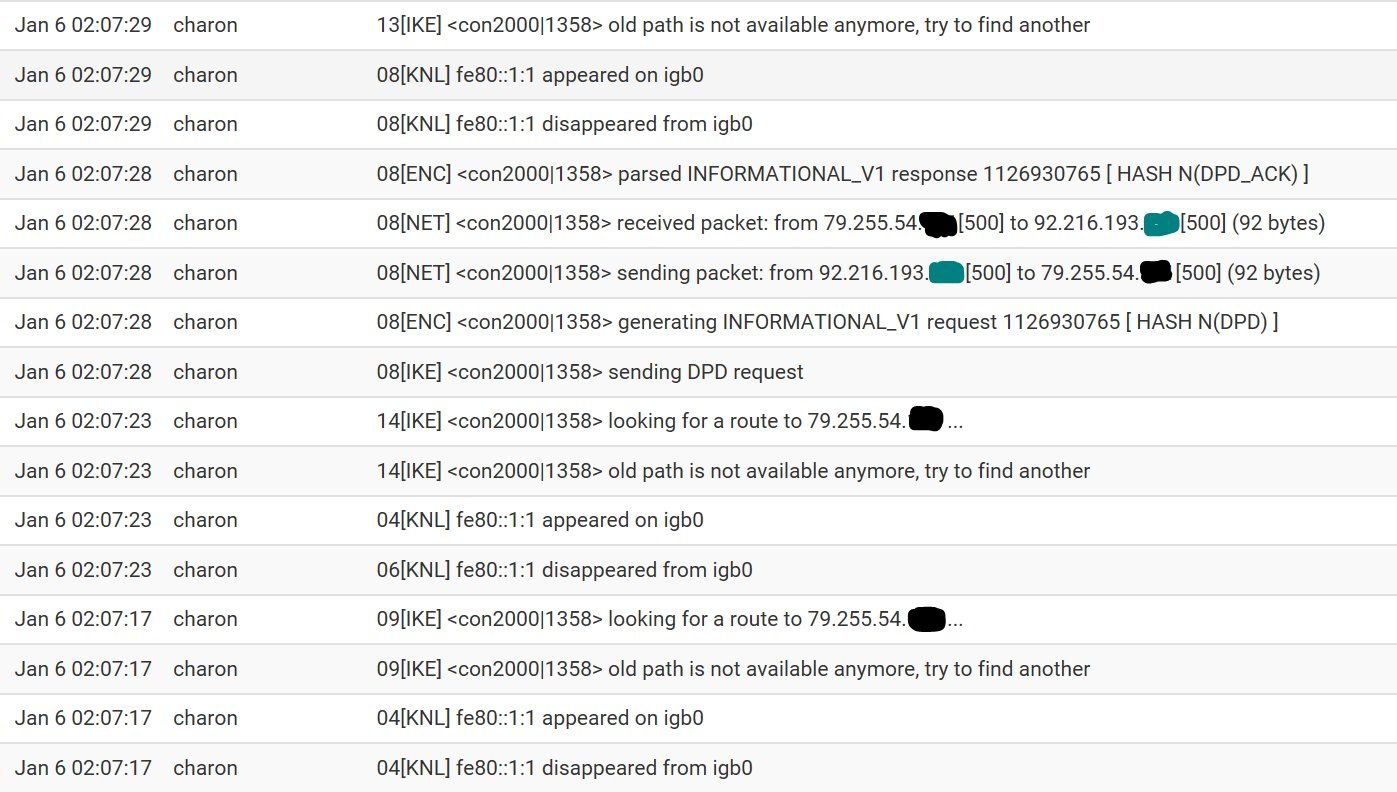

Bei Dual WAN ist es wichtig das du die IPsec Verbindung vom Balancing ausnimmst ! Balancing darf es da nicht geben, denn sonst vermutet IPsec sofort einen "Man in the middle" und terminiert die Tunnelverbindung.

Du musst also die IPsec Verbindungen einfach ausnehmen und auf die entsprechend LAN Ports festnageln.

Das du das vermutlich nicht gemacht hast zeigt das der Tunnel mal geht und mal nicht.

Typisches Verhalten wenn die IPsec Konfig falsch ist bzw. mitgebalanced wird.

Ein 2te pfSense braucht man dafür natürlich nicht...keine Frage !

Du musst also die IPsec Verbindungen einfach ausnehmen und auf die entsprechend LAN Ports festnageln.

Das du das vermutlich nicht gemacht hast zeigt das der Tunnel mal geht und mal nicht.

Typisches Verhalten wenn die IPsec Konfig falsch ist bzw. mitgebalanced wird.

Ein 2te pfSense braucht man dafür natürlich nicht...keine Frage !

Hier findest du das haarklein erklärt welche Haken du setzen musst und welche nicht:

https://www.heise.de/ct/ausgabe/2016-24-pfSense-als-Load-Balancer-345834 ...

https://www.heise.de/ct/ausgabe/2016-24-pfSense-als-Load-Balancer-345834 ...

Mal zwei Zwischenfragen dazu, wenn erlaubt;

Gruß

Dobby

Mmmhhh...komisch. Rennt hier auf 2 pfSense'en mit APU Board fehlerlos mit IPsec VPNs.

Welche Version von pfSense ist das denn?Wichtig eben nur das IPsec auf den entsprechenden Port festgenagelt ist. Das darf natürlich nicht gebalanced werden.

Und wenn man ein Dual WAN Load Balancing hat, ginge es dann trotz alledem noch?Gruß

Dobby