PfSense IPsec VPN Routing

Hallo zusammen

Benötige eure Hilfe.

Gegeben:

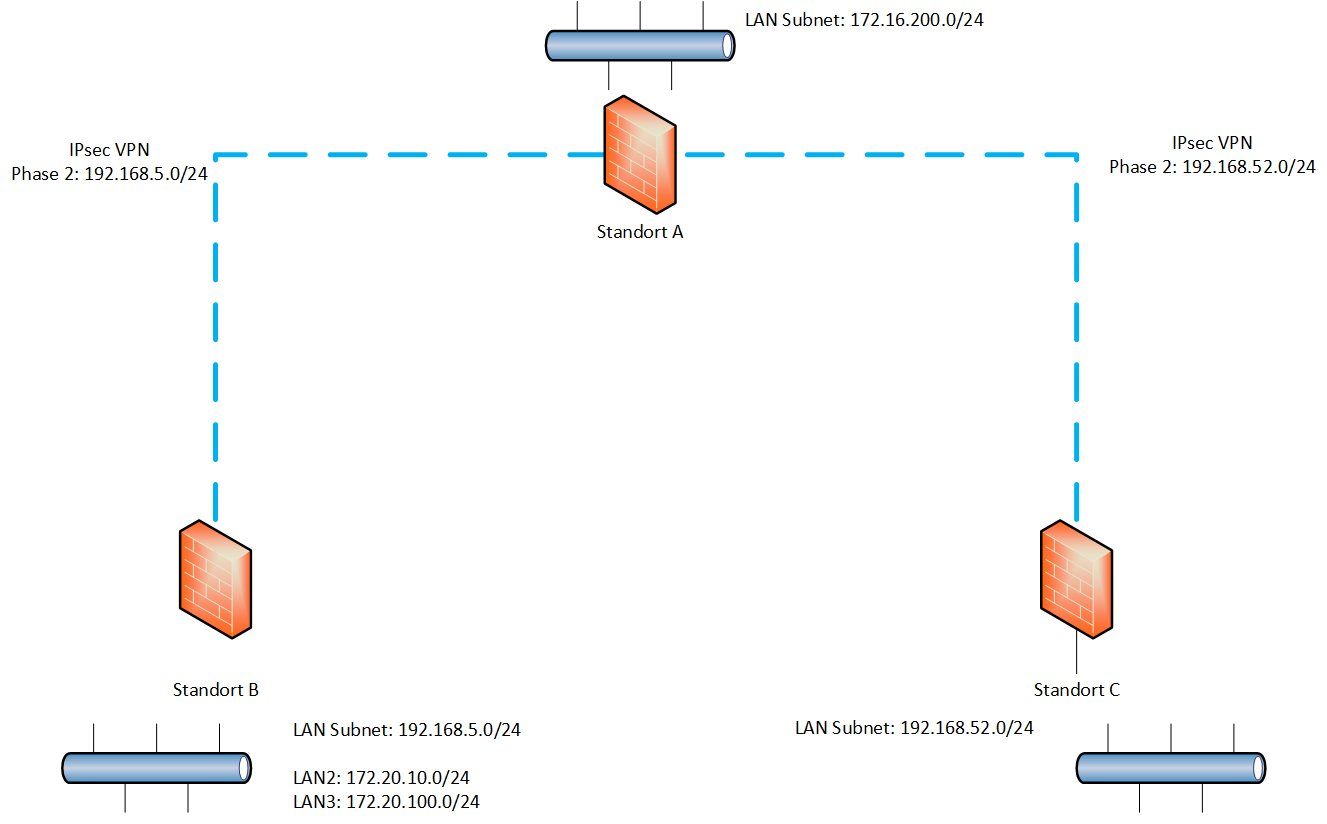

Standort A

pfSense

LAN 172.16.200.0/24

VPN nach Standort B 192.168.5.0/24

VPN nach Standort C 192.168.52.0/24

Standort B

Fortigate

LAN 192.168.5.0/24

VPN nach Standort A

Zusätzliche LAN:

LAN2 172.20.10.0/24

LAN3 172.20.100.0/24

Standort C

Fortigate

LAN 192.168.52.0/24

VPN nach Standort A

Standort C ist nebensächlich!

Vom Standort A komme ich auf das Netz 192.168.5.0/24 des Standort B.

Wie kann ich aber auf die Netze LAN2 und LAN3 von A nach B kommen?

Möglichkeit 1:

Zusätzliche Phase 2 VPN mit Subnet LAN2 und LAN3 einrichten.

Ist etwas schwierig da die Fortigate nicht von mir gemanagt wird.

Möglichkeit 2:

Statisches Routing:

Alles was nach 172.20.10.0/24 soll, muss via VPN "A zu B"

Doch wie einrichten?

Besten Dank für eure Hilfe.

Benötige eure Hilfe.

Gegeben:

Standort A

pfSense

LAN 172.16.200.0/24

VPN nach Standort B 192.168.5.0/24

VPN nach Standort C 192.168.52.0/24

Standort B

Fortigate

LAN 192.168.5.0/24

VPN nach Standort A

Zusätzliche LAN:

LAN2 172.20.10.0/24

LAN3 172.20.100.0/24

Standort C

Fortigate

LAN 192.168.52.0/24

VPN nach Standort A

Standort C ist nebensächlich!

Vom Standort A komme ich auf das Netz 192.168.5.0/24 des Standort B.

Wie kann ich aber auf die Netze LAN2 und LAN3 von A nach B kommen?

Möglichkeit 1:

Zusätzliche Phase 2 VPN mit Subnet LAN2 und LAN3 einrichten.

Ist etwas schwierig da die Fortigate nicht von mir gemanagt wird.

Möglichkeit 2:

Statisches Routing:

Alles was nach 172.20.10.0/24 soll, muss via VPN "A zu B"

Doch wie einrichten?

Besten Dank für eure Hilfe.

Please also mark the comments that contributed to the solution of the article

Content-Key: 388238

Url: https://administrator.de/contentid/388238

Printed on: April 19, 2024 at 06:04 o'clock

10 Comments

Latest comment

Überleg doch mal wie IPsec VPN funktioniert.

ganz grob:

Phase 1 = sichere Verbindung zwischen zwei Endpunkten (= Tunnel).

Phase 2 = Definition der durch den Tunnel zu verbindenden Netze ( = Routing).

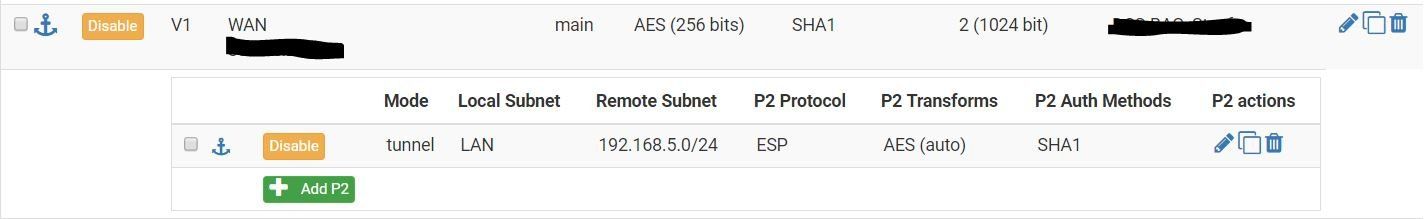

Egal was du machst, du mußt alle zu verbindenden Netze in Phase 2 Einträgen haben.

-

Eine komplizierte Möglichkeit wäre einen Tunnel durch den Tunnel zu erstellen.

Dann benötigst du keine Phase 2 Einträge für 172.20.10.0/24 und 172.20.100.0/24, aber ggf. eine Menge an Routeneinträge auf alle beteiligten Geräten.

Was spricht gegen die zusätzlichen Phase 2 Einträge auf der Fortigate, ist ein simples Copy und Paste; die vorhandenen Parameter für Phase1 und 2 passen ja schon, so sollte es ein Task von wenige Minuten sein.

CH

ganz grob:

Phase 1 = sichere Verbindung zwischen zwei Endpunkten (= Tunnel).

Phase 2 = Definition der durch den Tunnel zu verbindenden Netze ( = Routing).

Egal was du machst, du mußt alle zu verbindenden Netze in Phase 2 Einträgen haben.

-

Eine komplizierte Möglichkeit wäre einen Tunnel durch den Tunnel zu erstellen.

Dann benötigst du keine Phase 2 Einträge für 172.20.10.0/24 und 172.20.100.0/24, aber ggf. eine Menge an Routeneinträge auf alle beteiligten Geräten.

Was spricht gegen die zusätzlichen Phase 2 Einträge auf der Fortigate, ist ein simples Copy und Paste; die vorhandenen Parameter für Phase1 und 2 passen ja schon, so sollte es ein Task von wenige Minuten sein.

CH

Moin,

das stimmt so nicht mehr.

Die Sense kann mit Version 2.4.4 Policy Based Routing über ein VTI Interface auf beiden Seiten.

Das bedeutet, dass ein Träger Netz auf der IPSec Strecke genutzt wird und man über statische Routen auf das jeweils andere GW auf die dahinter liegenden Subnetze zugreifen kann.

Steuern lässt sich der Traffic zudem dann auf dem IPSec Tab der Rules.

Dies funktioniert auch sehr gut, bis auf den Punkt wenn der WAN outbreak auf der Gegenseite für bestimmten Traffic nach Extern genutzt werden soll. Hier wird noch nachgebessert da es Probleme mit dem NAT gibt obwohl die passenden Outbound Rules durch die Statischen Routen angelegt werden.

Dies ist alles genau so in den Realese Notes zu Version 2.4.4 nachzulesen.

Wer einen Guide hierzu sucht wird meine ich im PfSense Book fündig, welches nun kostenlos herunter geladen werden kann.

Ansonsten gibt es auf jeden Fall einen entsprechenden Wiki Eintrag.

Gruß

Spirit

Zitat von @ChriBo:

Oha,

klingt gut.

Ich wußte nicht, das es auf der pfSense implementiert ist.

Hast du es schon im Einsatz ?

Weißt du ob es stabil läuft ?

Mit welchen Gegenstellen außer pfSense ist es einrichtbar ?

CH

Oha,

klingt gut.

Ich wußte nicht, das es auf der pfSense implementiert ist.

Hast du es schon im Einsatz ?

Weißt du ob es stabil läuft ?

Mit welchen Gegenstellen außer pfSense ist es einrichtbar ?

CH

Ich habe das stabil am laufen.

Von Sense zu Sense ist dies kein Thema. Laut Doku geht das auch zu Gegenstellen die dies nicht unterstützen, allerdings fehlen dann essentielle Features. (Zumindest laut Doku). Was geht wird allerdings nicht nähere beschrieben.

Da es IPSec ist, kann ich mir vorstelle, das es z.B. mit einer Whatguard funktioniert.

Wie kann ich aber auf die Netze LAN2 und LAN3 von A nach B kommen?

Indem du in den IPsec SA Credentials (Phase 2, Remote Subnet) der pfSense als remote Networks für diesen Standort dort zusätzlich die 172.20.0.0 255.255.128.0 einträgst !Das routet dann alle IP Netze von 172.20.0.1 bis 172.20.127.254 in den Tunnel zum Standort B. Woanders sollten dann diese Netze nicht auftauchen logischerweise !

Analog musst du das auf der Standort B Fortinet auch machen damit die SAs matchen.

Das über die Phase 2 zu machen ist der übliche und standartisierte Weg.

Das mit Policy Routing zu machen ist eher Frickelei. Die Fortinet sollte die Phase 2 Option in jedem Falle auch supporten !