Pfsense - Ping von WAN zum LAN

Hallo,

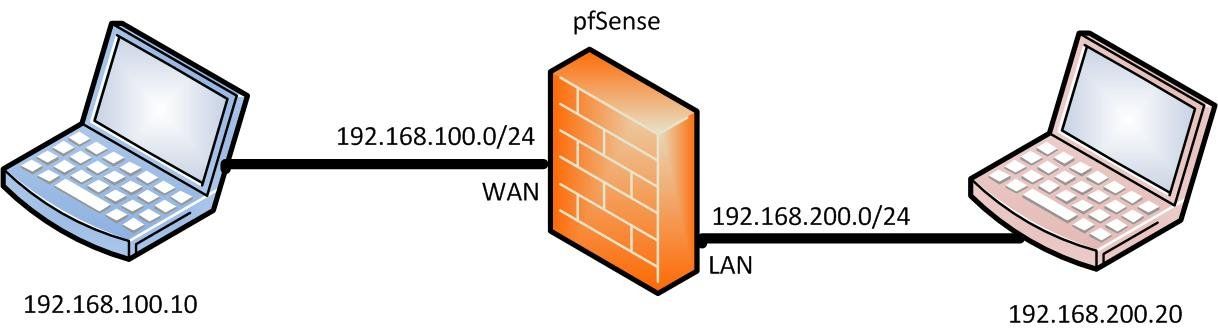

ich habe hier eine pfSense-Firewall zwischen zwei LAN-Netze eingesetzt. Der WAN-Port der pfSense liegt am Netz 192.168.100.0/24. Der LAN-Bereich der pfSense ist 192.168.200.0/24.

Jetzt möchte ich einige Geräte im LAN (192.168.200.0/24 vom WAN-Bereich 192.168.100.0/24 anpingen können. Das funktioniert nicht. Im Log der Firewall kommen auch keine Einträge.

Ich habe eine Firewallregel auf der WAN-Seite für ICMP von any to LAN erstellt.

Warum funktioniert das hier nicht? Kann da mal jemand helfen?

ich habe hier eine pfSense-Firewall zwischen zwei LAN-Netze eingesetzt. Der WAN-Port der pfSense liegt am Netz 192.168.100.0/24. Der LAN-Bereich der pfSense ist 192.168.200.0/24.

Jetzt möchte ich einige Geräte im LAN (192.168.200.0/24 vom WAN-Bereich 192.168.100.0/24 anpingen können. Das funktioniert nicht. Im Log der Firewall kommen auch keine Einträge.

Ich habe eine Firewallregel auf der WAN-Seite für ICMP von any to LAN erstellt.

Warum funktioniert das hier nicht? Kann da mal jemand helfen?

Please also mark the comments that contributed to the solution of the article

Content-Key: 337138

Url: https://administrator.de/contentid/337138

Printed on: April 19, 2024 at 22:04 o'clock

10 Comments

Latest comment

Moin ...

du soltest deinen Netzaufbau mal grafisch darstellen, damit man nicht raten muss.

In der Standardconfig der pfsense benötigst du dafür keine besonderen Einstellungen und das WAN-Interface ist auf NAT eingestellt.

Die any-any regel auf dem LAN-Interface lässt den Ping ins WAN laufen

Bleibt also die Frage warum du zwei Netze via NAT verbindest und welche Einstellungen du an der pfsense geändert hast und je nach Netzaufbau ist Routing notwendig. (z.B. am router für das 192.168.100.0/24 Netz)

VG

Ashnod

du soltest deinen Netzaufbau mal grafisch darstellen, damit man nicht raten muss.

In der Standardconfig der pfsense benötigst du dafür keine besonderen Einstellungen und das WAN-Interface ist auf NAT eingestellt.

Die any-any regel auf dem LAN-Interface lässt den Ping ins WAN laufen

Bleibt also die Frage warum du zwei Netze via NAT verbindest und welche Einstellungen du an der pfsense geändert hast und je nach Netzaufbau ist Routing notwendig. (z.B. am router für das 192.168.100.0/24 Netz)

VG

Ashnod

Vermutlich hast du einen Design und damit dann auch einen Konfig Fehler gemacht...

Du schreibst ja das du die Firewall zwischen 2 LAN Netzen hast. Wenn du dann dafür aber den WAN Port der Firewall benutzt hast ist das falsch, denn im Default macht der WAN Port immer NAT also eine IP Adress Translation auf die WAN Port IP Adresse.

Durch die NAT Funktion kannst du also schon mal generell nicht geroutet vom WAN aus in ein LAN Segment pingen oder anderweitig zugreifen. Die NAT Funktion verhindert das.

Du müsstest um das zu überwinden für jede IP und Funktion ein Port Forwarding definieren was natürlich letztlich Blödsinn ist bei NAT.

Der WAN Port ist immer ein Outbound Port in Richtung eines zu sichernden Netzes. In der Regel das Internet.

Hier hättest du dann also grundsätzlich einen Konfig Fehler begangen wenn du 2 LAN Segmente mit der Firewall koppeln willst, denn dazu braucht man ja niemals ein NAT also eine IP Adressumsetzung.

Dazu nimmt man natürlich dann auch 2 LAN Ports wo eben kein NAT drauf gemacht wird und definiert dort die entsprechenden FW Regeln die den Zugriff steuern.

Dann klappt das auch fehlerlos mit dem ICMP Ping sofern natürlich die Firewall Regeln entsprechend passen (ICMP erlauben)

Na klar kannst du auch NAT abschalten auf dem WAN Port der FW aber das ist vermutlich nicht was du willst.

Hier kann man jetzt leider nur raten, da du keinerlei Angaben zum Design bzw. Zweck machst oder ob z.B. der WAN Port nur eine Verbindung zu einer Router Kaskade ist.

Wenn ja dann solltest du die beiden LAN Segente natürlich immer auch auf LAN Ports legen. Bei einem APU Board hast du ja 2 oder du nutzt ein VLAN Interface, dann hast du bis zu 4096 mögliche Interfaces.

Das wäre der richtige Weg bei 2 LAN Interfaces.

Du schreibst ja das du die Firewall zwischen 2 LAN Netzen hast. Wenn du dann dafür aber den WAN Port der Firewall benutzt hast ist das falsch, denn im Default macht der WAN Port immer NAT also eine IP Adress Translation auf die WAN Port IP Adresse.

Durch die NAT Funktion kannst du also schon mal generell nicht geroutet vom WAN aus in ein LAN Segment pingen oder anderweitig zugreifen. Die NAT Funktion verhindert das.

Du müsstest um das zu überwinden für jede IP und Funktion ein Port Forwarding definieren was natürlich letztlich Blödsinn ist bei NAT.

Der WAN Port ist immer ein Outbound Port in Richtung eines zu sichernden Netzes. In der Regel das Internet.

Hier hättest du dann also grundsätzlich einen Konfig Fehler begangen wenn du 2 LAN Segmente mit der Firewall koppeln willst, denn dazu braucht man ja niemals ein NAT also eine IP Adressumsetzung.

Dazu nimmt man natürlich dann auch 2 LAN Ports wo eben kein NAT drauf gemacht wird und definiert dort die entsprechenden FW Regeln die den Zugriff steuern.

Dann klappt das auch fehlerlos mit dem ICMP Ping sofern natürlich die Firewall Regeln entsprechend passen (ICMP erlauben)

Na klar kannst du auch NAT abschalten auf dem WAN Port der FW aber das ist vermutlich nicht was du willst.

Hier kann man jetzt leider nur raten, da du keinerlei Angaben zum Design bzw. Zweck machst oder ob z.B. der WAN Port nur eine Verbindung zu einer Router Kaskade ist.

Wenn ja dann solltest du die beiden LAN Segente natürlich immer auch auf LAN Ports legen. Bei einem APU Board hast du ja 2 oder du nutzt ein VLAN Interface, dann hast du bis zu 4096 mögliche Interfaces.

Das wäre der richtige Weg bei 2 LAN Interfaces.

Ja, die ALIX haben immer 3 Ports wenns ein klassisches 2D13 ist

Dein Fehler ist wie gesagt das du den WAN Port verwendet hast, das ist logischerweise falsch, da dort immer NAT drauf rennt.

NAT verhindert inbound Sessions und ein transparentes Routing was du ja machen willst.

Nimm also immer 2 LAN Ports, dann klappt das auch

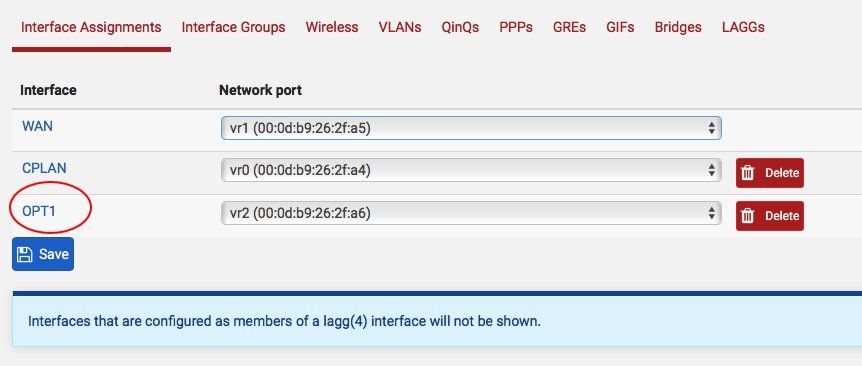

(Der 3te Port auf dem ALIX heisst "OPT1" Port wenn man ihn aktiviert. Kann man aber umbenennen)

Aber auch wenn du nur 2 Ports hast (ein LAN und ein WAN) klappt es wenn du den LAN Port in einen tagged VLAN Port verwandelst und mit 2 oder mehr VLANs arbeitest.

Das erfordert dann aber für deine beiden Netze einen kleinen VLAN Switch wie z.B. einen NetGear GS105E

https://www.amazon.de/NETGEAR-GS105E-100PES-Switch-Gigabit-Ethernet/dp/B ...

Damit lässt sich das dann auch problemlos und schnell mit nur einem LAN Port auf dem ALIX problemlos realisieren. Wie kannst du wie immer hier nachlesen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dein Fehler ist wie gesagt das du den WAN Port verwendet hast, das ist logischerweise falsch, da dort immer NAT drauf rennt.

NAT verhindert inbound Sessions und ein transparentes Routing was du ja machen willst.

Nimm also immer 2 LAN Ports, dann klappt das auch

(Der 3te Port auf dem ALIX heisst "OPT1" Port wenn man ihn aktiviert. Kann man aber umbenennen)

Aber auch wenn du nur 2 Ports hast (ein LAN und ein WAN) klappt es wenn du den LAN Port in einen tagged VLAN Port verwandelst und mit 2 oder mehr VLANs arbeitest.

Das erfordert dann aber für deine beiden Netze einen kleinen VLAN Switch wie z.B. einen NetGear GS105E

https://www.amazon.de/NETGEAR-GS105E-100PES-Switch-Gigabit-Ethernet/dp/B ...

Damit lässt sich das dann auch problemlos und schnell mit nur einem LAN Port auf dem ALIX problemlos realisieren. Wie kannst du wie immer hier nachlesen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

die Kiste hat 3 Ports.

Ja, war zu erwarten, denn das sind in der Regel 2D13 Boards Unter Interfaces --> assign passt du das an und klickst links auf das "+" wenn nicht schon gemacht und das aktiviert dann deinen 3ten Port.

In der Interface Übersicht sieht das dann so aus:

OPT1 kannst du dann später in LAN2 o.ä. umnennen....

Wie gesagt kannst du auch wenn du keine physischen Ports mehr hast immer über die VLANs arbeiten, das dann aber wie bereits angesprochen oben nur in Verbindung mit einem VLAN Switch.