QNAP-NAS und Sophos UTM in DMZ-Konstellation mit DynDNS

Hallo Zusammen,

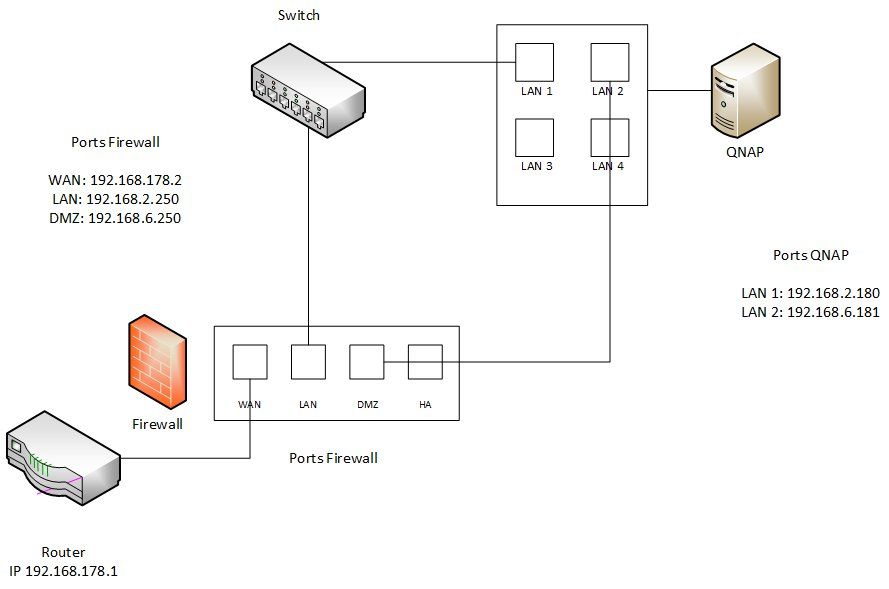

ich habe eine QNAP die mittels mehreren Netzwerkadaptern im Netzwerk angeschlossen ist:

LAN 1: 192.168.2.180 (internes LAN mit Switch verbunden) Firewall IP lokal: 192.168.2.250

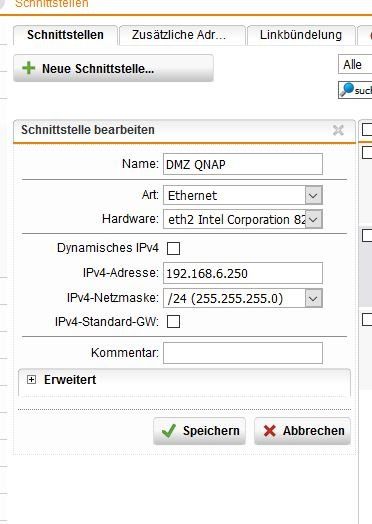

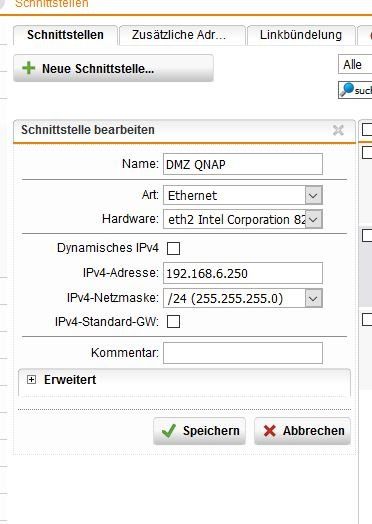

LAN 2: 192.168.6.181 (hängt am DMZ Port der Sophos UTM) Firewall IP DMZ: 192.168.6.250

Die QNAP hat eine Dyn DNS-Einstellung, welche auch die öffentliche IP ausgibt.

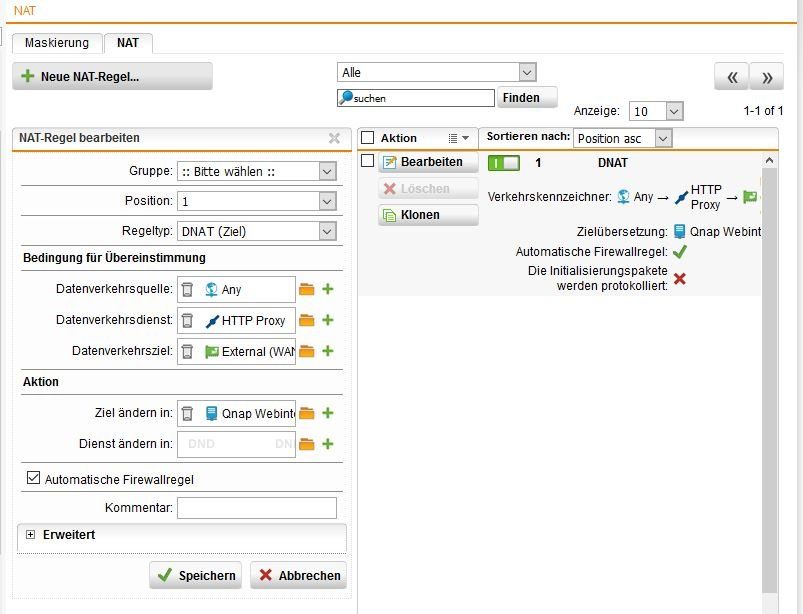

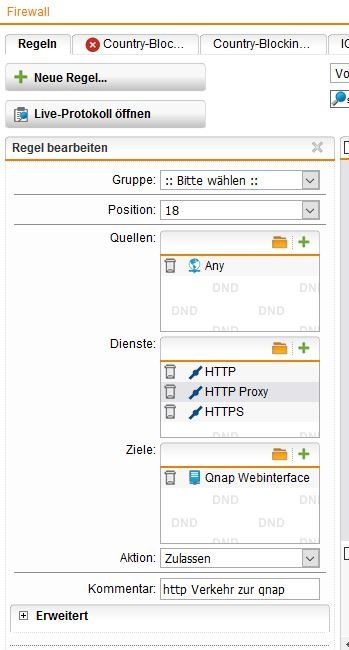

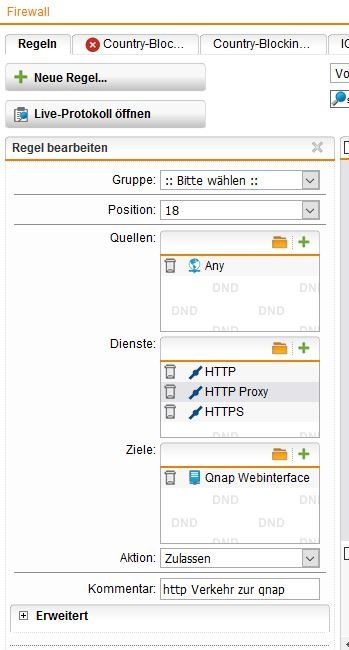

Folgende Einstellungen hab ich gemacht (siehe Bilder). Ich komme leider nicht über die DynDNS auf meine Qnap. Zur Info: Vor der Sophos hängt noch eine FritzBox 6490 Cable welche die Internetverbindung herstellt, bei dieser ist die Firewall (192.168.178.2) als Exposed Host eigestellt (VPN mit einem entfernten fritz-Netz klappt dadurch) Was mache ich falsch?

Was mache ich falsch?

Schon mal vielen Dank für eure Unterstützung!

ich habe eine QNAP die mittels mehreren Netzwerkadaptern im Netzwerk angeschlossen ist:

LAN 1: 192.168.2.180 (internes LAN mit Switch verbunden) Firewall IP lokal: 192.168.2.250

LAN 2: 192.168.6.181 (hängt am DMZ Port der Sophos UTM) Firewall IP DMZ: 192.168.6.250

Die QNAP hat eine Dyn DNS-Einstellung, welche auch die öffentliche IP ausgibt.

Folgende Einstellungen hab ich gemacht (siehe Bilder). Ich komme leider nicht über die DynDNS auf meine Qnap. Zur Info: Vor der Sophos hängt noch eine FritzBox 6490 Cable welche die Internetverbindung herstellt, bei dieser ist die Firewall (192.168.178.2) als Exposed Host eigestellt (VPN mit einem entfernten fritz-Netz klappt dadurch)

Schon mal vielen Dank für eure Unterstützung!

Please also mark the comments that contributed to the solution of the article

Content-Key: 360258

Url: https://administrator.de/contentid/360258

Printed on: April 26, 2024 at 11:04 o'clock

8 Comments

Latest comment

Schalte mal die Protokollierung der Firewallregeln ein und mach das Live Protokoll auf. Da solltest Du dann sehen ob die Anfrage durch kommt.

Hi,

Auf welche Dienste und Ports willst du von ausserhalb auf das QNAP zugreifen ?

Welche Datenverkehrsdienst ist HTTP proxy ?

Ad hoc würde ich tippen, du willst mit Port 80 oder 443 auf das QNAP auf den Webserver zugreifen .

HTTP Proxy ist der standard SQUID port (3128).

Also mußt du in der DNAT und Regel Einstellung auch, bzw. nur Port 80 bzw. 443 verwenden.

Gruß

CH

Auf welche Dienste und Ports willst du von ausserhalb auf das QNAP zugreifen ?

Welche Datenverkehrsdienst ist HTTP proxy ?

Ad hoc würde ich tippen, du willst mit Port 80 oder 443 auf das QNAP auf den Webserver zugreifen .

HTTP Proxy ist der standard SQUID port (3128).

Also mußt du in der DNAT und Regel Einstellung auch, bzw. nur Port 80 bzw. 443 verwenden.

Gruß

CH

Die QNAP hat eine Dyn DNS-Einstellung, welche auch die öffentliche IP ausgibt.

Netztechnisch ist das falsch, denn es muss immer das Device sein was direkt am Internet hängt was den DynDNS Client bedient. Sprich also die Firewall.Ist ja auch logisch, denn wenn die QNAP die IP Adresse an ihrem Port reportet 192.168.6.181 ist das eine private RFC 1918 IP Adresse die sofort verworfen wird weil diese IP Netze im Internet nicht geroutet werden.

Klassischer Konfig Fehler also.

Mal ganz abgesehen davon das man das NAS mit beiden Beinen in einem offenen und gesicherten Netz hat und damit quasi die Firewall aushebelt.

Ein recht gruseliges und naives Design das einer "DMZ" keineswegs entspricht. Muss man wohl auch sicher nicht weiter kommentieren.

Auch das sehr fragwürdig denn HTTP schützt die Daten nicht. Sowas macht nur Sinn wenn man in der DMZ einen eigenen Webserver betreibt aber NICHT um dort Daten zu bewegen die ggf. vertraulich sind.

So etwas sollte man niemals mit simplem Port Forwading machen sondern immer mit einem VPN.

Viele Baustellen also an dem Design wo so einiges schief läuft

Das Ansinnen ist auch absolut OK. Ist ja einer der simplen Klassiker wenn man ein eigenes NAS betreibt um die Hoheit über seine eigenen Daten zu behalten.

Nur das Design wäre ja schon etwas merkwürdig gelinde gesagt, denn mit einer DMZ hat das ja dann nichts mehr zu tun wenn alle Daten aus dem NAS "DMZ" Segment so oder so immer über den LAN 1 Port müssen.

Da reicht es ja dann wenns sich nur ganz einfach einer mit dem Wireshark da auf die Lauer legt und deine Daten ganz einfach abschnorchelt.

Anders sähe es natürlich aus wenn der LAN 1 Port nur eine Punkt zu Punkt Verbindung auf das Internet Gateway ist. Das wäre dann wieder tolerabel.

Was hilfreich wäre ist eine kurze Infrastruktur Skizze wie das denn genau aussieht mit den Firewall Ports und was wo steht.

Nur das Design wäre ja schon etwas merkwürdig gelinde gesagt, denn mit einer DMZ hat das ja dann nichts mehr zu tun wenn alle Daten aus dem NAS "DMZ" Segment so oder so immer über den LAN 1 Port müssen.

Da reicht es ja dann wenns sich nur ganz einfach einer mit dem Wireshark da auf die Lauer legt und deine Daten ganz einfach abschnorchelt.

Anders sähe es natürlich aus wenn der LAN 1 Port nur eine Punkt zu Punkt Verbindung auf das Internet Gateway ist. Das wäre dann wieder tolerabel.

Was hilfreich wäre ist eine kurze Infrastruktur Skizze wie das denn genau aussieht mit den Firewall Ports und was wo steht.

Das ominöse Quadrat mit den LAN1-LAN4 Ports sind die 4 LAN Ports auf dem QNAP, richtig ??

Per se ist die Konfig erstmal nicht falsch.

Der Knackpunkt dürfte aber die Default Gateway Konfiguration des QNAP sein.

Dort kannst du ganz sicher nur ein einziges Default Gateway angeben und da beginnt dann das Drama wenn du es mit 2 Beinen in 2 IP Netzen hast.

Die QNAP kann Pakete die von außen kommen IMMER nur an ihre Default Gateway IP senden.

Zeigt das Gateway auf die Firewall am LAN Port .2.250 hast du deine DMZ ausgehebelt, denn trotz .6.x Absender IP des QNAP passt dann die Rückroute nicht.

Andersrum hast du sogar noch asymetrisches Routing und die DMZ Firewall Regeln blockieren den Zugang.

Leider hast du es versäumt die Gateway IP anzugeben auf die die QNAP eingestellt ist

In diesem Design darf das ausschliesslich NUR die .6.250 sein, also die Firewall IP in der DMZ !!

Nur dann würde das Design oben so passen !

Hast du das so eingestellt ??

Dann kann der Zugriff von außen nur über das DMZ Interface passieren was richtig ist und der Zugriff intern ausschliesslich nur über das interne LAN.

Du solltest hier auch aufpassen das die QNAP NICHT irgendwie routet oder sowas !!

Würde sie das tun hast du wieder einen Backdoor Router der die DMZ aushebelt. Das ist imemr die Grundgefahr solcher Designs wo DMZ Endgeräte auch noch ein Bein im gesicherten LAN haben !

Die beiden LAN Ports der QNAP dürfen auch keinesfalls irgendwie in einer Bridge arbeiten und müssen vollkommen isoliert sein IP mäßig, das sollte auch klar sein !

Per se ist die Konfig erstmal nicht falsch.

Der Knackpunkt dürfte aber die Default Gateway Konfiguration des QNAP sein.

Dort kannst du ganz sicher nur ein einziges Default Gateway angeben und da beginnt dann das Drama wenn du es mit 2 Beinen in 2 IP Netzen hast.

Die QNAP kann Pakete die von außen kommen IMMER nur an ihre Default Gateway IP senden.

Zeigt das Gateway auf die Firewall am LAN Port .2.250 hast du deine DMZ ausgehebelt, denn trotz .6.x Absender IP des QNAP passt dann die Rückroute nicht.

Andersrum hast du sogar noch asymetrisches Routing und die DMZ Firewall Regeln blockieren den Zugang.

Leider hast du es versäumt die Gateway IP anzugeben auf die die QNAP eingestellt ist

In diesem Design darf das ausschliesslich NUR die .6.250 sein, also die Firewall IP in der DMZ !!

Nur dann würde das Design oben so passen !

Hast du das so eingestellt ??

Dann kann der Zugriff von außen nur über das DMZ Interface passieren was richtig ist und der Zugriff intern ausschliesslich nur über das interne LAN.

Du solltest hier auch aufpassen das die QNAP NICHT irgendwie routet oder sowas !!

Würde sie das tun hast du wieder einen Backdoor Router der die DMZ aushebelt. Das ist imemr die Grundgefahr solcher Designs wo DMZ Endgeräte auch noch ein Bein im gesicherten LAN haben !

Die beiden LAN Ports der QNAP dürfen auch keinesfalls irgendwie in einer Bridge arbeiten und müssen vollkommen isoliert sein IP mäßig, das sollte auch klar sein !