RDP mit 2 FA von Azure (gewissen IPs sollen aber ausgeschlossen werden)

Hallo Admins,

bei folgendem Problem / Anfrage benötige ich eure Hilfe.

Zuerst einmal das Szenario:

Einrichtung nach folgender Anleitung von MS

https://docs.microsoft.com/de-de/azure/active-directory/authentication/h ...

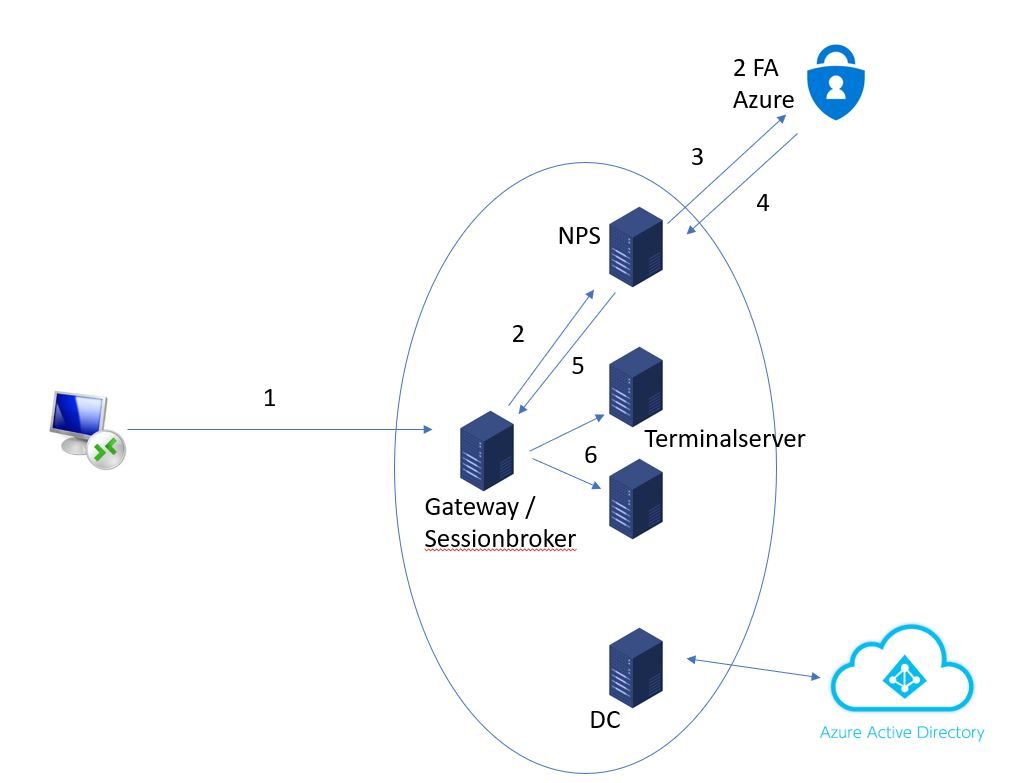

Hier mal ein Schaubild

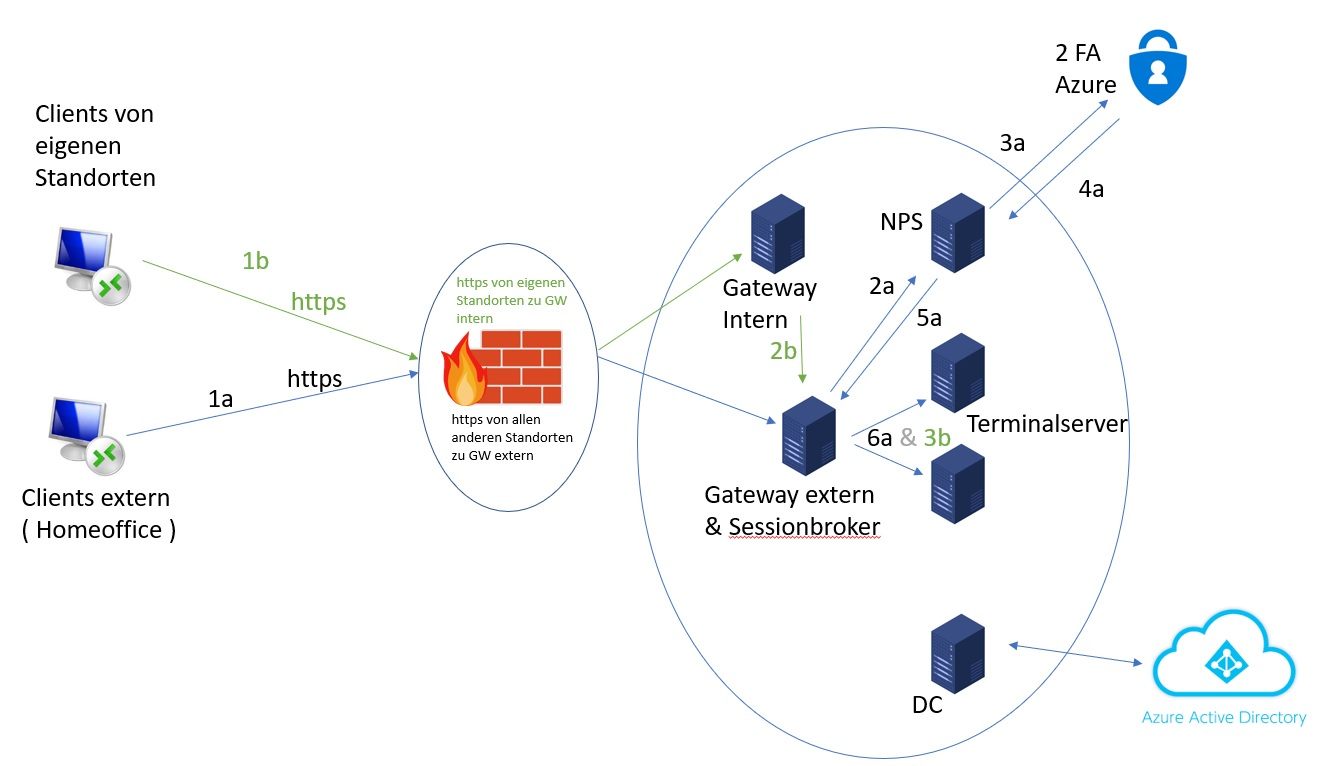

Alles Funktioniert auch ohne Probleme. Nun kam die Bitte gewisse öffentliche IP´s von der 2 FA zu befreien.

Hier dachte ich erst ich muss dies über Die Sichheitseinstellungen in Azure AD Admin Center Einrichten. Leider scheint dies nicht zu greifen.

Ich vermute aber das ich eher die Lösung im NPS oder GW finden muss.

Sprich wenn eine Anfrage von einer gewissen IP kommt, dann soll dieses nicht an die Azure 2 FA weitergeleitet werden, sondern direkt zu den TS-Servern

Kann mir hierzu einen einen Tip geben wie ich hier weiterkomme.

Ich hoffe ich konnte alles verständlich beschreiben.

Danke für eure Mühe

bei folgendem Problem / Anfrage benötige ich eure Hilfe.

Zuerst einmal das Szenario:

- Es existiert eine local Domäne, welche mit Azure AD Connect syncronisiert wird.

- Es existiert ein Terminal Gateway-Server mit Windows Server 2022 ( Gateway-Server ist auch Sessionbroker)

- Der Sessionbroker verwaltet 2 Terminalserver. Auch Win Server 2022

- Zusätzlich wurde ein Server installiert mit dem NPS Diesnst. Hierauf wurde die NPS-Erweiterung installiert für die 2FA Abfrage zu Azure

Einrichtung nach folgender Anleitung von MS

https://docs.microsoft.com/de-de/azure/active-directory/authentication/h ...

Hier mal ein Schaubild

Alles Funktioniert auch ohne Probleme. Nun kam die Bitte gewisse öffentliche IP´s von der 2 FA zu befreien.

Hier dachte ich erst ich muss dies über Die Sichheitseinstellungen in Azure AD Admin Center Einrichten. Leider scheint dies nicht zu greifen.

Ich vermute aber das ich eher die Lösung im NPS oder GW finden muss.

Sprich wenn eine Anfrage von einer gewissen IP kommt, dann soll dieses nicht an die Azure 2 FA weitergeleitet werden, sondern direkt zu den TS-Servern

Kann mir hierzu einen einen Tip geben wie ich hier weiterkomme.

Ich hoffe ich konnte alles verständlich beschreiben.

Danke für eure Mühe

Please also mark the comments that contributed to the solution of the article

Content-Key: 3949351687

Url: https://administrator.de/contentid/3949351687

Printed on: April 28, 2024 at 05:04 o'clock

4 Comments

Latest comment

Moin.

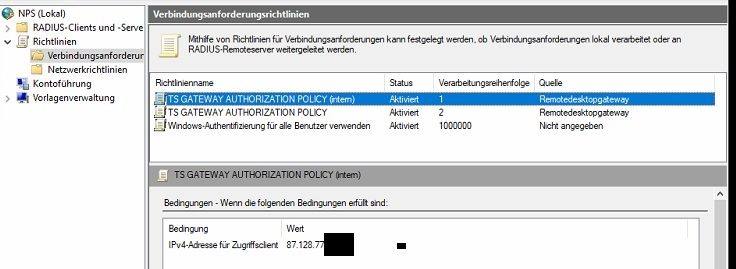

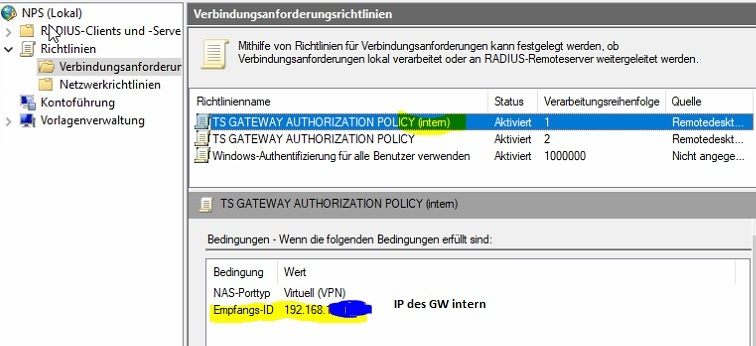

Mein erster Gedanke dazu: Eine höher priorisierte "Verbindungsanforderungsrichtlinie" im NPS erstellen dessen Authentifizierungs-Anfragen nicht an den 2FA Server geleitet werden und in dessen Bedingungen(Conditions) die zwei festen IPs als Quelladressen eingetragen sind.

Cheers

certguy

Mein erster Gedanke dazu: Eine höher priorisierte "Verbindungsanforderungsrichtlinie" im NPS erstellen dessen Authentifizierungs-Anfragen nicht an den 2FA Server geleitet werden und in dessen Bedingungen(Conditions) die zwei festen IPs als Quelladressen eingetragen sind.

Cheers

certguy

Die Bedingungsproperty für die SRC-IP ist IMHO eine andere (habe gerade kein Zugriff um nachzusehen).

Ich würde auch mal prüfen ob der Client evt. über seine IPv6-Adresse reinkommt.

Ich würde auch mal prüfen ob der Client evt. über seine IPv6-Adresse reinkommt.