Wie richte ich ein VLAN auf einem TP Link TL-SG2452 ein?

Hallo liebes Forum.

Ich hab eine Frage, die vermutlich für einige ziemlich einfach ist. Vielleicht könnt Ihr mir helfen. Ich hab ein bisschen im Forum gestöbert, konnte aber nicht wirklich zu dieser speziellen Aufgabenstellung finden.

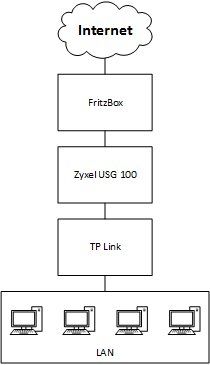

Also ich hab folgendes Szenario: TP Link Switch (Modell siehe im Thema) . Der TP Link ist verbunden mit einem Zyxel Switch. Der Zyxel ist mit einem Router verbunden, der mit dem Internet verbunden ist.

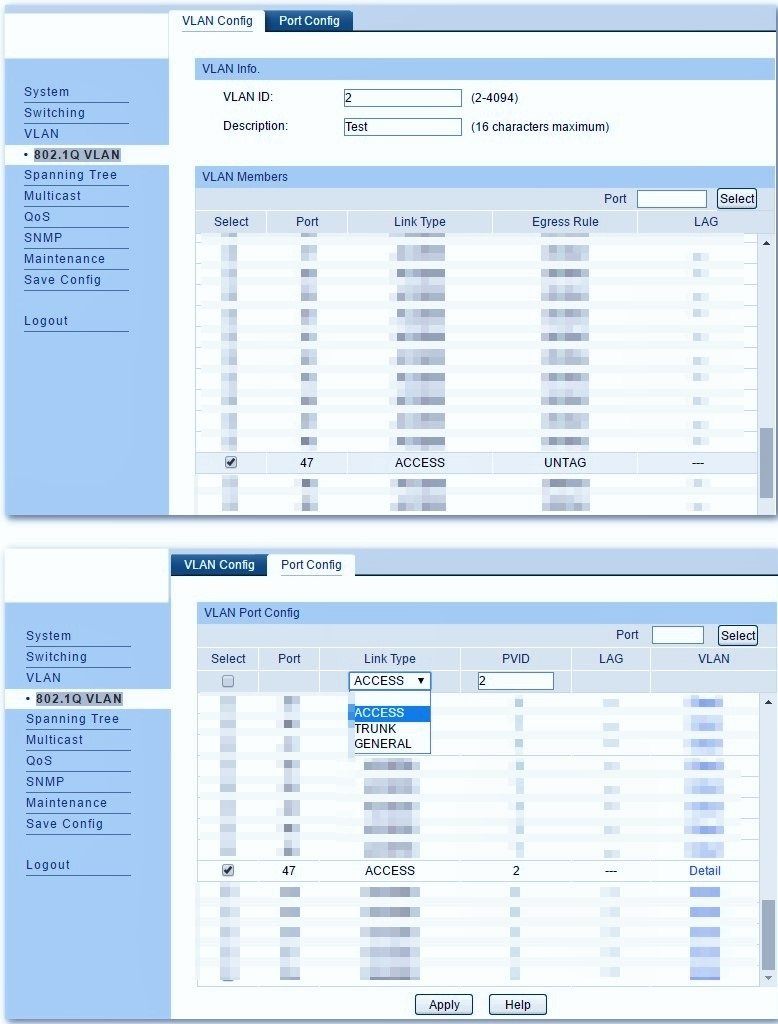

Nun meine Frage, wie ich das VLAN so einrichte, dass ich zwar ins Internet komme, aber nicht in das LAN. Ich hab zwar ein bisschen rum gespielt, mir fehlt aber der Ansatz. Kann mir da jemand helfen? Wäre sehr dankbar... Als Anlage mal ein Screenshot wie ich das auf dem TP Link eingerichtet habe.

Ich hab eine Frage, die vermutlich für einige ziemlich einfach ist. Vielleicht könnt Ihr mir helfen. Ich hab ein bisschen im Forum gestöbert, konnte aber nicht wirklich zu dieser speziellen Aufgabenstellung finden.

Also ich hab folgendes Szenario: TP Link Switch (Modell siehe im Thema) . Der TP Link ist verbunden mit einem Zyxel Switch. Der Zyxel ist mit einem Router verbunden, der mit dem Internet verbunden ist.

Nun meine Frage, wie ich das VLAN so einrichte, dass ich zwar ins Internet komme, aber nicht in das LAN. Ich hab zwar ein bisschen rum gespielt, mir fehlt aber der Ansatz. Kann mir da jemand helfen? Wäre sehr dankbar... Als Anlage mal ein Screenshot wie ich das auf dem TP Link eingerichtet habe.

Please also mark the comments that contributed to the solution of the article

Content-Key: 330716

Url: https://administrator.de/contentid/330716

Printed on: April 24, 2024 at 14:04 o'clock

16 Comments

Latest comment

Hallo,

ein paar wichtige Fragen:

Falls der router kein VLAN kann und der Zyxel kein L3 Switch ist welcher mit VLANs umgehen kann, ist dein Vorhaben nicht umsetzbar.

Gruß

ein paar wichtige Fragen:

- Was für ein Modell ist der Zyxel Switch?

- Kann der Zyxel Switch VLANs?

- Was für ein Router ist das?

- Kann der Router VLANs?

- Übernimmt der Router das ganze Routing im Netz.

Falls der router kein VLAN kann und der Zyxel kein L3 Switch ist welcher mit VLANs umgehen kann, ist dein Vorhaben nicht umsetzbar.

Gruß

Die weiterführenden Links im hiesigen VLAN Tutorial haben auch einige TP-Link beispiele:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Kann der Router VLANs? - > Soviel ich weiß können das FritzBoxen

Nein ! Ganz sicher nicht !Jedenfalls nicht mit der Originalfirmware. Mit der alternativen Freetz_Firmware geht es aber.

Das o.a. Tutorial beschreibt alle grundlegenden Schritte für eine Anzahl von Routern.

Speziell für TP-Link Switches hier:

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216

Der TP-Link ist ein reiner L2 Switch, der einen Router braucht wenn man zw. den VLANs routen will oder muss.

Deinen ToDos sind aber ganz einfach:

- Wenn du beide VLANs auf den 2 Switches haben willst beide dort einrichten und Access Ports (untagged Ports) den Endgeräten zuweisen.

- Die Ports die die beiden Switches verbinden als General Ports einrichten. Das sind Uplink Ports in dem das Default VLAN 1 untagged übertragen wird und dein VLAN 2 tagged. Damit können die empfangenen Switches anhand der VLAN Tags erkennen für welches VLAN das entsprechende Paket ist bzw. welchem VLAN sie es zuweisen müssen.

- Kommunikation zw. den VLANs ist so nicht möglich, denn VLANs sind vollkommen getrennte Netze innerhalb der Switches physisch. Hierfür musst du einen Router haben der jeweils ein bein im VLAN1 und 2 hat und so dann beide netze verbinden kann.

- Soll es eh keine Verbindung geben dann kannst du es so belassen wie es ist. Sollen beide VLANs aber getrennt über einen gemeinsamen Router ins Internet muss auch der je ein Interface im VLAN haben.

- Dazu ist es zwingend erforderlich das du entweder die VLANs mit einem 802.1q Tagging fähigen Anschluss auf dem Router bedienst. Oder sollte er kein 802.1q Tagging supporten...

- Dann 2 separate Patch Strippen von 2 Router Interfaces in die VLANs ziehst

Die FritzBox supportet weder 2 separate LAN Interfaces noch kann sie 802.1q Tagging auf den LAN Ports.

Dieser Router ist also völlig ungeeignet dafür.

Wenn es stimmt was du oben schreibst, dann ist das kein Switch, sondern eine Unified Security Gateway.

Bitte nicht jeden Satz in einen separaten Thread im Minutentakt senden. Das kann man auch sinnvoll zusammenfassen in EINEM !

http://www.schulnetz.info/2011/04/

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Hilfreich auch:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

ftp://ftp.zyxel.com/ZYWALL_USG_100/user_guide/ZYWALL%20USG%20100_2.20.pdf

Die kann aber natürlich Layer 3 Routing.

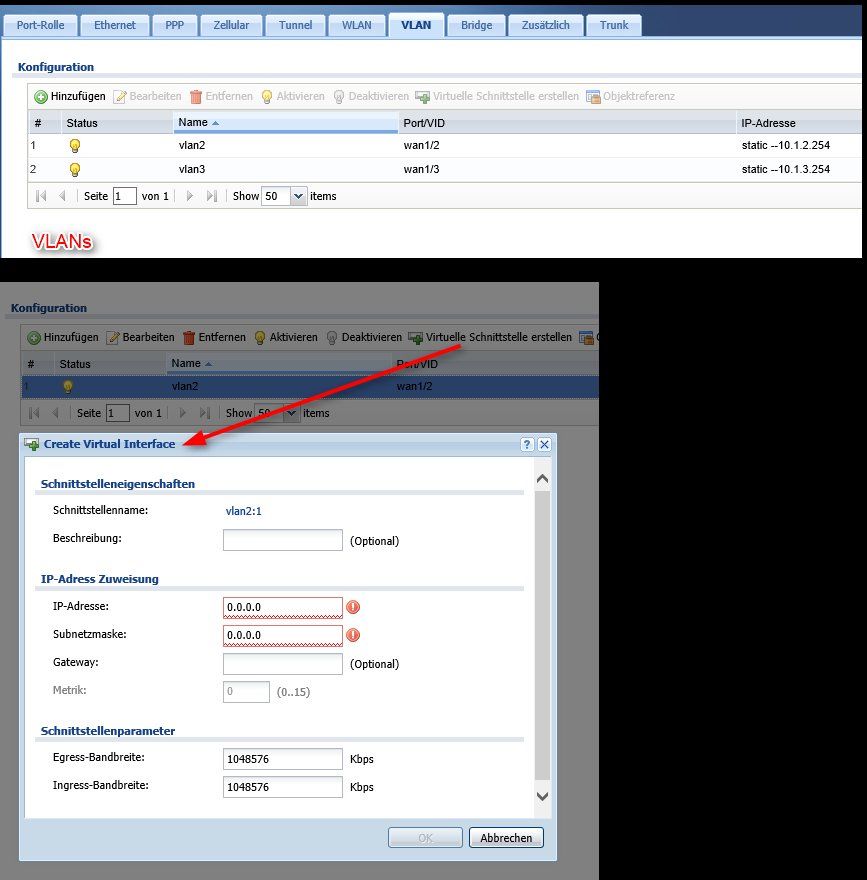

Seite 292 im obigen Handbuch sagt klar das sie VLAN Interfaces also damit 802.1q Tagging supportet.

Als notbehelf kannst du auch von 2 Interface Ports 2 Patch Strippen ziehen in jeweils eins deiner VLANs.

Nicht toll und technisch gesehen Steinzeit...geht aber auch.

Ich steh da leider am Anfang, was VLANs angeht.

Dann lies doch bitt erstmal vorweg das Tutorial. In den weiterführenden Links am Schluss findest du mehrere sehr gute Grundlagenartikel zu dem Thema !!http://www.schulnetz.info/2011/04/

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Hilfreich auch:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Kann ich den Zyxel irgendwie abfragen ob das ein Layer 3 ist?

Du bezeichnest die oben schon vollkommen falsch als "Switch". In Wahrheit ist das KEIN Switch sondern eine Firewall:ftp://ftp.zyxel.com/ZYWALL_USG_100/user_guide/ZYWALL%20USG%20100_2.20.pdf

Die kann aber natürlich Layer 3 Routing.

Seite 292 im obigen Handbuch sagt klar das sie VLAN Interfaces also damit 802.1q Tagging supportet.

Als notbehelf kannst du auch von 2 Interface Ports 2 Patch Strippen ziehen in jeweils eins deiner VLANs.

Nicht toll und technisch gesehen Steinzeit...geht aber auch.

Es ist eigentlich ganz einfach. Seite 338 sagt es genau.

Richte dir auf der Zywall ein VLAN 2 ein und vergib dem ein entsprechende IP Adresse.

Ggf. noch DHCP Server etc. auf der Zywall einrichten fürs VLAN 2. Z.B. so:

Zywall VLAN 2 IP : 10.1.2.254

Maske: 255.255.255.0

Ideal wäre es wenn du die Zywall quasi als kaskadierten Router bzw. Firewall betreibst an der FB.

Ein Prinzip Design sieht so aus:

(Internet)----(FritzBox-LAN-.1)---192.168.178.0/24---(.254-Int-ZYWALL-TaggedInt)===VLAN1,VLAN2===(TP Switch)

Die ToDos im Einzelnen:

Zielnetz: 10.1.2.0, Maske: 255.255.255.0, Gateway: 192.168.178.254

Die statischen Routen sind wichtig sonst klappt das IP Forwarding nicht.

Du musst dann entsprechende Regeln auf der Zywall definieren wie die VLAN1 und 2 Interfaces kommunizieren dürfen !!

Check des Designs:

Die Regeln MÜSSEN hier stimmen je nach Absender und Ziel IP und die Protokolle z.B. ICMP fürs pingen.

Du hast hier also 2 wichtige Punkte auf die du achten musst bei der Konfig:

Ansonsten ist das ein absolutes Standarddesign was zuhauf so in kleinen Unternehmensnetzen genau so im Einsatz ist. Ein simpler Klassiker also den man in mindesten 30 Minuten am Fliegen haben sollte.

Richte dir auf der Zywall ein VLAN 2 ein und vergib dem ein entsprechende IP Adresse.

Ggf. noch DHCP Server etc. auf der Zywall einrichten fürs VLAN 2. Z.B. so:

Zywall VLAN 2 IP : 10.1.2.254

Maske: 255.255.255.0

Ideal wäre es wenn du die Zywall quasi als kaskadierten Router bzw. Firewall betreibst an der FB.

Ein Prinzip Design sieht so aus:

(Internet)----(FritzBox-LAN-.1)---192.168.178.0/24---(.254-Int-ZYWALL-TaggedInt)===VLAN1,VLAN2===(TP Switch)

Die ToDos im Einzelnen:

- Die Zywall bekommt hier ein dediziertes Interface mit IP nur für die FritzBox und entsprechender IP. z.B. 192.168.178.254

- VLAN 1 und 2 gehen mit einem tagged Uplink vom TP-Link Switch (General Port) auf ein Zywall Interface (Tagged)

- Zywall Port ist Tagged als VLAN Interface mit 2 VLANs und IP. 1 = 10.1.1.254 /24 und 2 = 10.1.2.254 /24 (IP Adressen nach deinen Vorgaben ggf. ändern)

- WICHTIG: Default Route auf der Zywall auf die FritzBox IP 192.168.178.1 eintragen !!

- WICHTIG: Statische Routen auf der FritzBox eintragen via Zywall IP im FritzBox Netz:

Zielnetz: 10.1.2.0, Maske: 255.255.255.0, Gateway: 192.168.178.254

Die statischen Routen sind wichtig sonst klappt das IP Forwarding nicht.

Du musst dann entsprechende Regeln auf der Zywall definieren wie die VLAN1 und 2 Interfaces kommunizieren dürfen !!

Check des Designs:

- Client am TP-Link in VLAN 1. Der muss das zum VLAN 1 korrespondierende Zywall VLAN 1 Interface pingen können !

- Client am TP-Link in VLAN 2. Der muss das zum VLAN 2 korrespondierende Zywall VLAN 1 Interface pingen können !

- Jetzt muss je nach Firewall Regeln:

- Client am TP-Link in VLAN 1 die FritzBox IP 192.168.7.1 pingen können.

- Client am TP-Link in VLAN 2 die FritzBox IP 192.168.7.1 pingen können.

Die Regeln MÜSSEN hier stimmen je nach Absender und Ziel IP und die Protokolle z.B. ICMP fürs pingen.

Du hast hier also 2 wichtige Punkte auf die du achten musst bei der Konfig:

- Routing und Routen

- Firewall Regeln

Ansonsten ist das ein absolutes Standarddesign was zuhauf so in kleinen Unternehmensnetzen genau so im Einsatz ist. Ein simpler Klassiker also den man in mindesten 30 Minuten am Fliegen haben sollte.

2.)

Dieser Port muss Tagged sein für alle VLANs !

Wenn du nur ein einziges VLAN brauchst, dann musst du gar keine VLANs definieren, dann steckst du alles Ports ins Default VLAN 1 (Switch Default) und gut iss !!

Mehrere VLANs brauchst du nur wenn du mehrere, unterschiedliche, völlig getrennte Netze auf dem Switch betreiben willst.

Deinen ToDos sind eigentlich kinderleicht:

Dieser Port muss Tagged sein für alle VLANs !

Mir ist noch nicht klar weshalb ich 2 VLANs

Das ist doch deinen Vorgabe mit mehreren VLANs zu arbeiten.Wenn du nur ein einziges VLAN brauchst, dann musst du gar keine VLANs definieren, dann steckst du alles Ports ins Default VLAN 1 (Switch Default) und gut iss !!

Mehrere VLANs brauchst du nur wenn du mehrere, unterschiedliche, völlig getrennte Netze auf dem Switch betreiben willst.

Ich würde gerne ein Gäste VLAN einrichten.

OK, dann hast du ja aber schon 2 !!! Einmal dein Default VLAN 1 und dein Gäste VLAN xWenn ich ein Traceroute absetze auf 8.8.8.8, dann sind es

VLAN ist eine reine Layer 2 Technologie (Mac Adressen). Mit IP Adressen kann ein VLAN rein gar nix anfangen. In sofern ist die Frage sinnfrei.Deinen ToDos sind eigentlich kinderleicht:

- Auf dem Switch ein zusätzliches VLAN 20 einrichten

- Dieses VLAN 20 tagged auf den Uplink Port zum USG einrichten. (VLAN 1 ist da per Default untagged dran, PVID 1)

- Das USG hat dann 2 IP Interfaces. Eins mit dem IP Netz in deinem VLAN 1 z.B. 10.1.1.1 /24 und eins mit deinem VLAN 20 z.B. 10.1.20.1 /24

- Endgeräte an untagged Ports in diesen VLANs müssen dann das USG Pingen können mit der jeweiligen VLAN IP. Achtung: Das ist eine Firewall ggf. musst du hier in den Regeln ICMP freigeben das ein Ping funktioniert !

- Wenn du so weit bist ist der Rest ein Kinderspiel: Auf dem USG richtest du einen WAN Port ein mit der IP 192.168.178.254 /24 untagged und daran steckst du die FritzBox mit der 192.168.7.1

- Statische Default Route auf dem USG: ip route 0.0.0.0 0.0.0.0 192.168.178.1

- 2 statische Routen auf der FritzBox:10.1.1.0 /24 => 192.168.178.254und10.1.20.0 /24 => 192.168.178.254//

- Fertig ist der Lack

Ansonsten findest du im hiesigen VLAN Tutorial jetzt eine genaue Anleitung für TP-Link und was da zu beachten ist:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

In den weiterführenden Links dann auch entsprechende Praxis Beispiele.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

In den weiterführenden Links dann auch entsprechende Praxis Beispiele.

Hi!

mrtux

Zitat von @michi1983:

Wenn es stimmt was du oben schreibst, dann ist das kein Switch, sondern eine Unified Security Gateway.

So sehe ich das auch....Die Zywalls sind in der Regel keine simplen Switches sondern Firewall Gateways. Vermutlich eine Kaskade von Fritzbox und die Zyxel Firewall dann dahinter...Wenn es stimmt was du oben schreibst, dann ist das kein Switch, sondern eine Unified Security Gateway.

mrtux