Routing und Ras in einer W2k8 Domäne

Hi zusammen,

ich möchte in einer Windows 2008 R2 Domäne einen Routing und Ras-Server einrichten, damit Außenstellen über VPN sich in das Netz einwählen können. Hierzu habe ich erstmals eine Testumgebung erstellt.

Testumgebung ohne Domäne, also zwei Arbeitsgruppennetzwerke funktioniert meine VPN-Verbindung mittels RRAS-Server wunderbar.

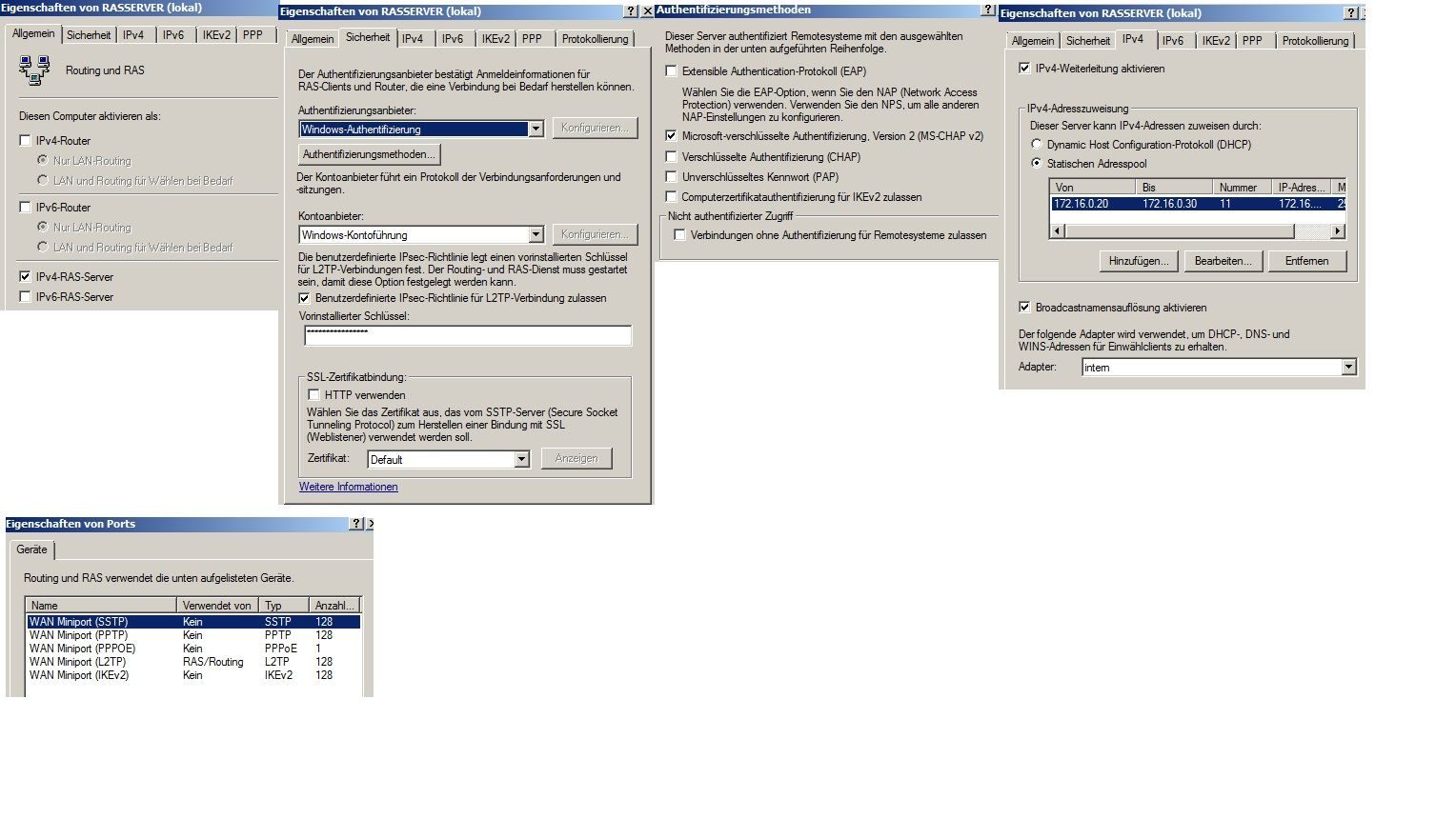

Testumgebung mit Domäne und gleichen RRAS-Einstellungen bekomme ich keine Verbindung. Screenshot "RRAS Konfig" zeigt meine Konfiguration des RRAS-Servers.

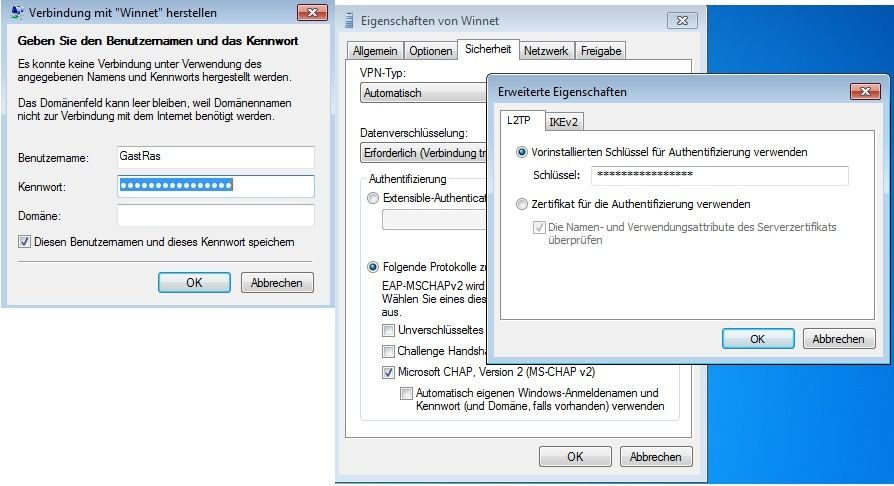

Screenshot "Meldung Außenstelle" zeigt die Fehlermeldung des Clients, inklusive dessen VPN-Einstellung.

GPOs sind noch keine definiert.

Was mache ich hier falsch?

ich möchte in einer Windows 2008 R2 Domäne einen Routing und Ras-Server einrichten, damit Außenstellen über VPN sich in das Netz einwählen können. Hierzu habe ich erstmals eine Testumgebung erstellt.

Testumgebung ohne Domäne, also zwei Arbeitsgruppennetzwerke funktioniert meine VPN-Verbindung mittels RRAS-Server wunderbar.

Testumgebung mit Domäne und gleichen RRAS-Einstellungen bekomme ich keine Verbindung. Screenshot "RRAS Konfig" zeigt meine Konfiguration des RRAS-Servers.

Screenshot "Meldung Außenstelle" zeigt die Fehlermeldung des Clients, inklusive dessen VPN-Einstellung.

GPOs sind noch keine definiert.

Was mache ich hier falsch?

Please also mark the comments that contributed to the solution of the article

Content-Key: 179323

Url: https://administrator.de/contentid/179323

Printed on: April 23, 2024 at 06:04 o'clock

6 Comments

Latest comment

da kann ich dir leider nicht weiterhelfen, meine laufen ohne eap und zertifikate. halte ich mit guten kennwörtern für sicher genug.

trotzdem danke fürs posten deiner lösung.

hier gibts ne recht ausführliche anleitung.

http://www.gruppenrichtlinien.de/index.html?/howto/VPN_Remote_Einwahl.h ...

viel erfolg,

der buc

trotzdem danke fürs posten deiner lösung.

hier gibts ne recht ausführliche anleitung.

http://www.gruppenrichtlinien.de/index.html?/howto/VPN_Remote_Einwahl.h ...

viel erfolg,

der buc