Routingprobleme am Cisco SG300-52P in einer VLAN Umgebung

Hallo liebe Administratoren,

kurz zu meiner Person, da dies mein erster Post ist. Ich kenne mich relativ gut mit Netzwerken aus, jedoch sind VLANs für mich noch ein Mysterium.

Ich bin dabei ein Netzwerk in 4 VLANs zu unterteilen.

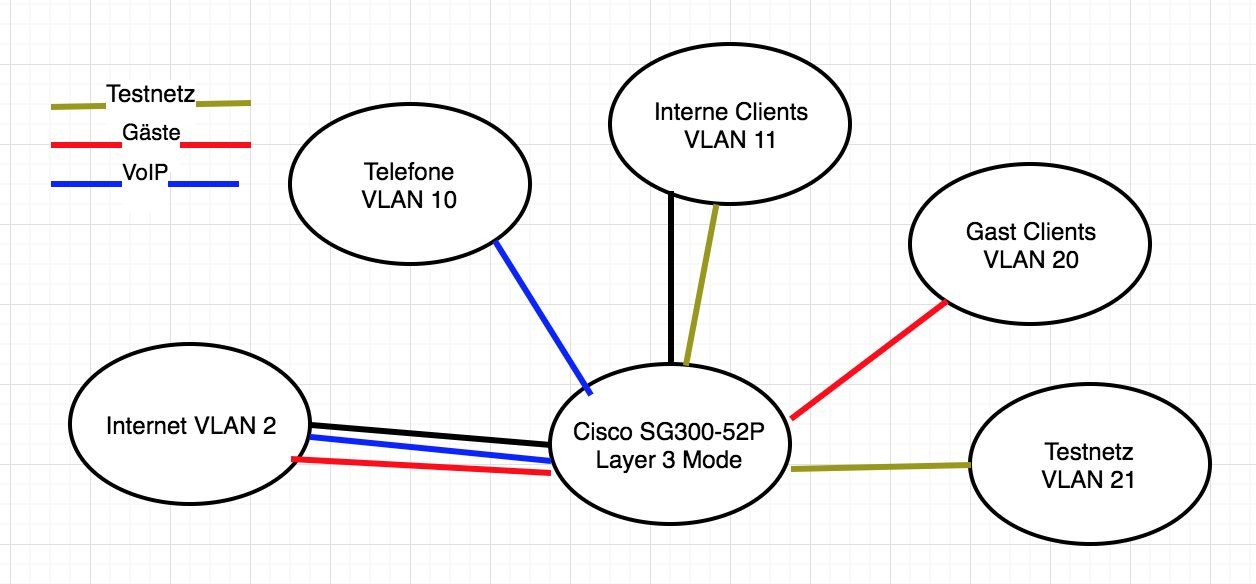

Folgende Grafik erklärt vielleicht mein Anliegen etwas anschaulicher.

Komponenten im Netz:

Internet => Router (Lancom 1781VA & 1781-4G) => Switch L3 (Cisco SG300-52P) => Clients

Folgende Problematik:

Ich habe die Entsprechenden Netze eingerichtet bis auf der Internet VLAN (wollte erst testen ob es überhaupt so funktioniert). Der Switch sowie alle anderen Netzwerkkomponenten waren im standard VLAN 1. Alle clients aus dem VLAN 1 konnten auch ohne Probleme darauf zugreifen, da der DHCP Server des Switches das richtige Gateway (10.10.0.5) verteilt hat.

Aus den anderen VLANs konnten ich die Schnittstellenadressen des Switches anpingen. Sprich aus VLAN 11 konnte ich 10.10.10.1 / 10.10.20.1 / 10.10.21.1 anpingen. aus den anderen VLANs natürlich auch entsprechend anders herum. Aber auf das Internet konnte ich nicht zugreifen.

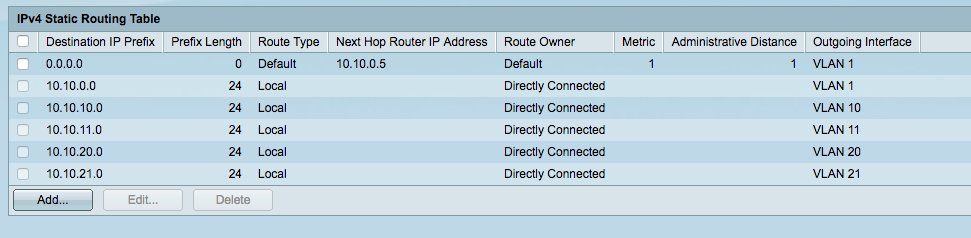

Der Switch hat auch eine Standardroute hinzugefügt: 0.0.0.0 0.0.0.0 10.10.0.5

Gestützt habe ich mich bereits bei der Konfiguration auf folgende Threads:

Jedoch habe ich da nicht vollständig durchgeblickt.

Meine Fragen sind jetzt:

Falls weitere Informationen benötigt werden kann ich diese gerne Nachreichen.

Viele Grüße,

Giuseppe

kurz zu meiner Person, da dies mein erster Post ist. Ich kenne mich relativ gut mit Netzwerken aus, jedoch sind VLANs für mich noch ein Mysterium.

Ich bin dabei ein Netzwerk in 4 VLANs zu unterteilen.

- Internet 2(Habe gelesen, dass es so gemacht wird in der Regel)

- VoIP Netz 10(Natürlich ein Zugang zum Internet)

- Internes Netz 11 (Mit zugriff aufs Internet und die Server)

- Gastnetz 20 (Nur Internet Zugriff)

- Testnetz 21 (Kein Zugriff aufs Internet jedoch auf die Mitglieder des Internen Netzes)

Folgende Grafik erklärt vielleicht mein Anliegen etwas anschaulicher.

Komponenten im Netz:

Internet => Router (Lancom 1781VA & 1781-4G) => Switch L3 (Cisco SG300-52P) => Clients

Folgende Problematik:

Ich habe die Entsprechenden Netze eingerichtet bis auf der Internet VLAN (wollte erst testen ob es überhaupt so funktioniert). Der Switch sowie alle anderen Netzwerkkomponenten waren im standard VLAN 1. Alle clients aus dem VLAN 1 konnten auch ohne Probleme darauf zugreifen, da der DHCP Server des Switches das richtige Gateway (10.10.0.5) verteilt hat.

Aus den anderen VLANs konnten ich die Schnittstellenadressen des Switches anpingen. Sprich aus VLAN 11 konnte ich 10.10.10.1 / 10.10.20.1 / 10.10.21.1 anpingen. aus den anderen VLANs natürlich auch entsprechend anders herum. Aber auf das Internet konnte ich nicht zugreifen.

Der Switch hat auch eine Standardroute hinzugefügt: 0.0.0.0 0.0.0.0 10.10.0.5

Gestützt habe ich mich bereits bei der Konfiguration auf folgende Threads:

Jedoch habe ich da nicht vollständig durchgeblickt.

Meine Fragen sind jetzt:

- Muss ich im Lancom Router routen anlegen für den Traffic in die VLANs? Wenn ja wie? Ich habe nur die Option gesehen für anfragen an den Router und wohin die dann müssen.

- Wie kann ich den Zugang zu einem VLAN aus einem anderen blockieren? z.B. Gastnetz, VoIP Netz / Wenn ich die entsprechenden Ports auf Access setze kann ich ja trotzdem die entsprechenden Schnittstellen anpingen oder denke ich da falsch (Auch wenn die anderen VLAN IDs als Forbidden hinterlegt sind).

Falls weitere Informationen benötigt werden kann ich diese gerne Nachreichen.

Viele Grüße,

Giuseppe

Please also mark the comments that contributed to the solution of the article

Content-Key: 369269

Url: https://administrator.de/contentid/369269

Printed on: April 26, 2024 at 04:04 o'clock

7 Comments

Latest comment

Folgende Grafik erklärt vielleicht mein Anliegen etwas anschaulicher.

Warum hat "interne Clients, VLAN 11" noch einen schwarzen Strich ???Der Switch sowie alle anderen Netzwerkkomponenten waren im standard VLAN 1

Stimmt, das ist der Default wenn man ihn auspackt !Aus den anderen VLANs konnten ich die Schnittstellenadressen des Switches anpingen

Sehr gut, damit funktioniert dann das VLAN Routing grundsätzlich bei dir ! 70% des Setups geschafft !Der Switch hat auch eine Standardroute hinzugefügt: 0.0.0.0 0.0.0.0 10.10.0.5

Richtig, wenn die 10.10.0.5 der Internet Router ist der in dem ihm zugewisenen VLAN 2 ist.Kosmetisch wäre es besser wenn die Router IPs ganz oben (.254) oder ganz unten (.1) liegen in einem Netzwerk (bei dir mal geraten das du mit einem 24er Prefix arbeitest ?!) Aber wie gesagt...das ist kosmetisch, hilft aber gefährliche Adressdopplungen auf die wichtigen Router IPs zu vermeiden...!

Zu deinen Fragen...

Muss ich im Lancom Router routen anlegen für den Traffic in die VLANs?

Ja, logisch !Wie soll der Lancom denn sonst wissen wie er die 10er Subnetze erreichen soll ! Er musst das für die Rückroute doch wissen.

Ansonsten wenn er keine spezifische Route in die 10er VLANs hat routet er sie mit der Default Route zum Provider und damit ins Nirwana. Auch logisch !!

Dringenst das hier lesen:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Verständnissproblem Routing mit SG300-28

Das sollte alles sofort klar machen für dich !

Fazit:

Eine einzige Route auf dem Lancom reicht dann für alle 10er VLAN Subnetze 10.10.x.y

ip route 10.10.0.0 255.255.0.0 Gateway: < ip_adresse_switch_vlan-2>

Wie kann ich den Zugang zu einem VLAN aus einem anderen blockieren?

Das machst du mit einfachen IP Access Listen auf den VLAN IP Interfaces des SG Switches ! Wie auch sonst ?!Denk dran es gelten immer die ACL Grundregeln:

- ACL wirken nur inbound also nur Traffic der INs Interface hineingeht !

- First macht wins = nach dem ersten Hit wird der Rest der ACL nicht mehr abgearbeitet !

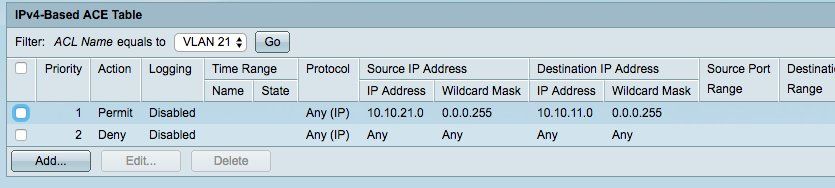

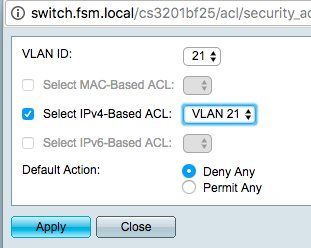

Beispiel 1: VLAN 21 darf nicht ins Internet nur zu VLAN 11:

Auf dem VLAN 21 IP Interface dann folgende ACL:

permit ip 10.10.21.0 0.0.0.255 10.10.11.0 0.0.0.255

deny ip any any

Beispiel 2: VLAN 20 (Gast) darf nur ins Internet sonst nix:

Auf dem VLAN 20 IP Interface dann folgende ACL:

deny ip 10.10.20.0 0.0.0.255 10.10.0.0 0.0.255.255

permit ip any any

Beispiel 3: VLAN 11 (Intern) darf nicht ins VLAN 20 sonst alles:

Auf dem VLAN 20 IP Interface dann folgende ACL:

deny ip 10.10.11.0 0.0.0.255 10.10.20.0 0.0.0.255

permit ip any any

Du verstehst vermutlich das Prinzip, oder ?

Man kann die ACLs auch noch viel granularer machen auf UDP und TCP Ports bezogen aber fang erstmal einfach an.

Das Finetuning kann man immer später machen wenn soweit alles rennt.

Eigentlich alles doch ganz easy, oder ?

ACLs gelten nur für den Datenverkehr der als Ziel das entsprechenden Interface hat.

Nein ! oder Jein !Traffic hat niemals als Ziel das IP Interface des Routers selber !

Du solltest auch als Laie oder Freizeit Admin wissen, das in einem IP Paket immer die Quell und Ziel IP der Endgeräte steht !

Es kommt also darauf an WAS in WELCHE IP Netze geht !

Ansonsten nimm dir immer einen Wireshark: https://www.wireshark.org und sieh dir die Pakate mal selber an ! Ein Muß Tool für einen Netzwerker.

Ein Bild sagt mehr als 1000 Worte !

Ist das dann richtig als zweite Angabe in der ACE oder als default Action wenn keine Regel aus der ACE greift.

Ja, default ist immer deny any any also wenn ein Regelwerk aktiv ist auf dem VLAN IP Interface !Das heißt doch für den Datenverkehr aus dem VLAN 11 in das VLAN 21 brauche ich keine Regel!

Nicht unbedingt !Durch die Regel oben ist ja ausschliesslich nur der Traffic von 21 in 11 erlaubt alles was andere Ziel IP Adressen hat ist verboten (deny any any)

Von VLAN 11 hast du ja erstmal gar keinen Filter also alles ist erlaubt und somit sind die Antwortpakete von VLAN 11 ins 21 logischerweise auch erlaubt !

Nur an den Interfaces wo ich den Datenverkehr unterbinden will.

Ja, richtig !Wenn ein Gerät kein VLAN unterstützt, es jedoch in ein bestimmtes VLAN rein soll, muss der Port dann doch auf den ACCESS Mode stehen mit der entsprechenden VLAN ID als untagged, richtig?

Ja, das ist genau richtig !Meinen Router haben die VLANs nicht zu interessieren. Daher würde ich den Port an dem der Router hängt auf General Mode setzen. Oder sehe ich das Falsch?

Das siehst du falsch !Besser ist dann auch der Access Mode denn damit können niemals Tagged Pakete dort auftauchen. (im Genesatz zum General Mode) Also auch hier auf Access Mode setzen in dem VLAN indem der Router arbeitet.

Trunk, alle Pakete werden akzeptiert die kein Tag haben und alle getaggten Pakete, die eingetragen sind

Ja, das ist richtig !Der ganze Port wird unter eine ID gestellt, sprich Pakete die eine andere ID aufweisen werden verworfen.

Das kann man so nicht beantworten da du NICHT beschrieben hast wie dein "Port" im Setup eingestellt ist Es gilt:

- Port untagged = Es werden nur untagged Pakete akzeptiert die dann in das VLAN bzw. VLAN ID geforwardet in das der Port gesetzt ist.

- Port Tagged = Es werden nur getaggte Pakte geforwardet mit der ID für die der Port Tagged gesetzt ist. Untagged Pakete werden je nach PVID (Native VLAN) Einstellung geforwardet.

- Beim General Mode fällt der ingress Filter weg. Hier akzeptiert der Switch jeglichen getagten Frame mit jeglicher VLAN ID. Hat er die VLAN ID forwardet er ihn wenn nicht dropped er ihn. Ist also mehr ein "VLAN "Scheunentor" Mode.

fällt es mir immer schwer auf die Lösungen zu kommen, vor allem, weil ich das auch viel in meiner Freizeit mache

Mmmhhh...wenn du es "viel" machst sollte es dir doch aber sehr leicht fallen...eigentlich.Liegt wohl daran das das Thema VLAN noch eher ein "Mysterium" für dich ist ?! Hoffentlich ist es das nach diesem Thread nicht mehr, dann haben wir alle was gewonnen !

Engagement hier im Forum

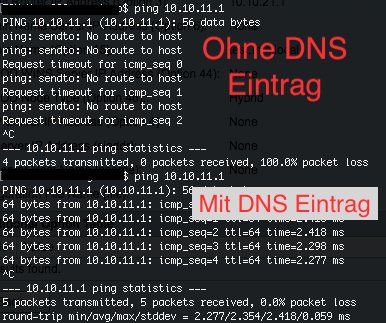

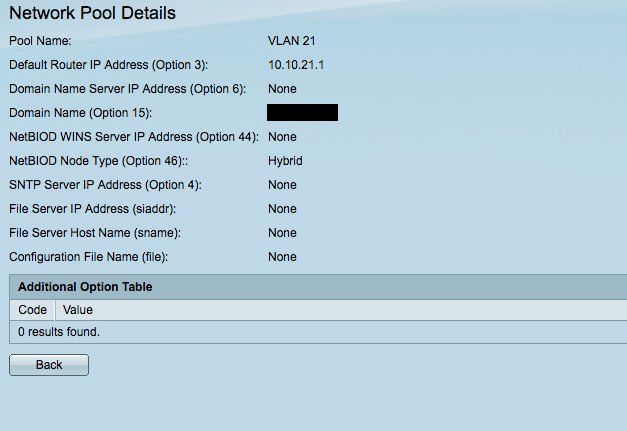

Danke für die Blumen Meines Wissens nach sollte ein Ping in ein anderes Netz z.B. 10.10.11.1 trotzdem funktionieren auch ohne Eintrag eines DNS,

Richtig ! Das sollte ohne ACLs genau so funktionieren wie in den anderen VLANs auch. Du hast das 21 ja auch vollkommen identisch konfiguriert wie diese.weil im Switch auch die Routen der einzelnen Netze hinterlegt sind.

Na ja...genau genommen muss da nix hinterlegt werden denn der Switch "kennt" ja logischerweise die IP Netze die an ihm direkt angeschlossen sind schon durch die Adressierung. Hast also hoffentlich da nicht irgendwelche sinnfreien und überflüssigen Routen gesetzt ?!Das du den DNS konfigurieren musst ist dann klar ein Fehler auf dem Mac Book. Möglich das das versucht einen Reverse Lookup zu machen oder sowas in seiner Ping Funktion.

Bei einem Windows oder Linux Rechner sollte das aber auch nackt nur mit Gateway und IP ohne DNS funktionieren. (Tut es auch !) DNS ist de facto dafür NICHT nötig. Pingen und IP Connectivity kann man auch ohne testen. Den DNS Namen solltest du dann im VLAN 21 logischerweise auch weglassen !

Dieses Verhalten sollte ja dann auch in den anderen VLANs identisch sein wenn du dort keinen DNS konfigurierst.

Wenn es allerdings nur VLAN 21 ist dann sollte dich das stutzig machen.

Dann hast du da irgendwo einen Konfig Fehler. Falsche Subnetzmaske, falsches Gateway usw. usw.

Was ich noch ergänzen wollte!

Das musst du ausprobieren. Oftmals sind diese Funktionen VOR der Filterfunktion angesiedelt so das DHCP trotz einer deny any any ACL dennoch funktioniert.Versuch macht klug...