Sicherer Zugriff auf getrennte Netzwerksegmente

Hallo zusammen,

ich hoffe, dass die Überschrift passt, aber das werden wir ja hoffentlich herausfinden. Ich möchte erst einmal aufzeigen, was ich plane, bzw. benötige.

Es handelt sich um einen Neubau (Bauherr ;) ), der mit etwas komplexerer Netzwerktechnik ausgestattet werden soll. Das Haus verwendet für die Steuerung KNX und mit großer Wahrscheinlichkeit einen Homeserver. Bei meiner Suche im Internet bin auf VLAN, Radius und co. gestoßen. Aber erst einmal das Wunschszenario:

Komponenten:

mind. Gigabit Netzwerk

mehrere Neztwerke und teilweise PoE (sicherung über Ports, etc.)

Wlan Accesspoints (für diverse Clients)

Homeserver

Clients für Zugriff auf Homeserver

Netzwerkkameras

Synology NAS

SIP-basierte Türsprechanlage (ggf Asterisk)

IP-Router für KNX

Was ich mir so vorstelle:

- Die verschiedenen Systeme sollen voneinander getrennt werden, für mehr Sicherheit, müssen aber teilweise trotzdem kommunizieren können.

- Die Türsprechanlage soll am besten in eigenes Netzwerk, damit niemand die Klingel abschrauben, sich ans Kabel hängen kann und Zugriff auf das gesamte Netzwerk (Daten) hat und sich schlussendlich die Tür über KNX öffnet. (ich weiß, das zweite ist seeeehr unwahrscheinlich)

- Man soll aber trotzdem über das KNX System oder SIP-Telefone auf die Klingel zugreifen können.

- Die IP-Kameras sollen auch in einem eigenen Netzwerk laufen (falls sich jemand dort an das Kabel hängt). Ich könnte sie an eine Netzwerkbuchse des Synology NAS hängen und das Hauptnetzwerk an die zweite Buchse, wenn das geht. Dann fehlt mir aber der direkte Zugriff auf die Kameras, oder?

- Den Homeserver und das NAS würde ich in das "normale Netz" hängen, oder der Homeserver und die Clients bekommen nochmal ein eigenes Netz.

- Der Zugriff von aussen auf Homeserver und Synology sollte nur über VPN geschehen. (oder gibt es noch andere sichere Wege?)

Wie würdet ihr vorgehen und welche Hardware würdet ihr verwenden, ohne dass man gleich Bankrott geht???

Ich werde die Tage nochmal ein Bild dazu erstellen, damit man eine Bessere Übersicht hat, aber vielleicht kann ich ja bereits ein Paar gute Ideen von euch mit einbringen.

Gruß,

Steven

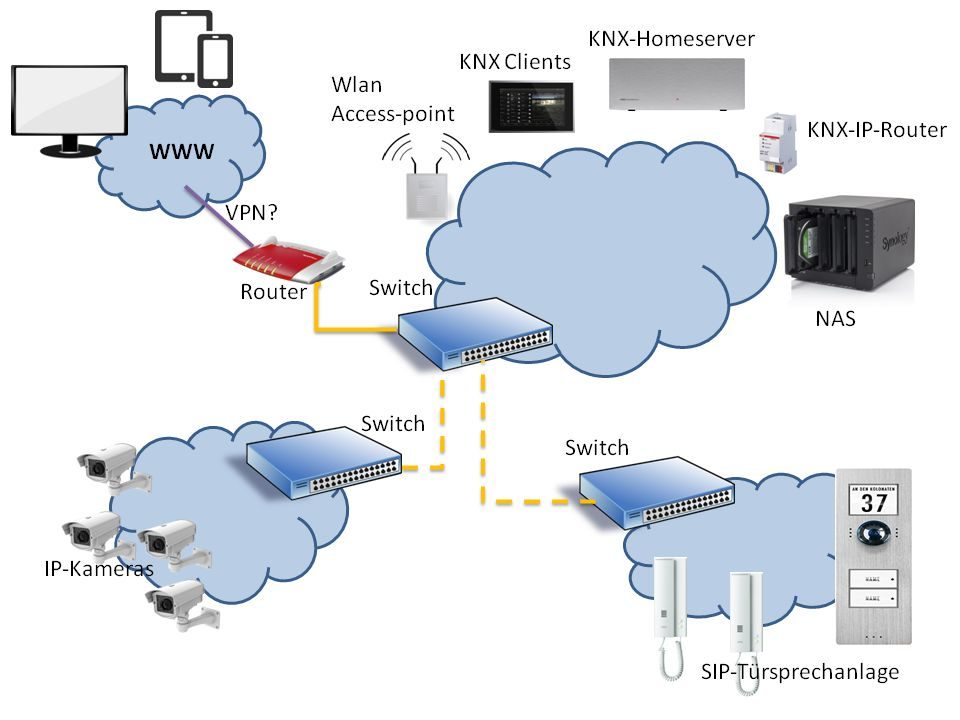

PS: Hier mal ein Beispiel, welches gerne verändert/verbessert/angepasst werden kann.

Als PPT:

http://workupload.com/file/iBdElR5l

ich hoffe, dass die Überschrift passt, aber das werden wir ja hoffentlich herausfinden. Ich möchte erst einmal aufzeigen, was ich plane, bzw. benötige.

Es handelt sich um einen Neubau (Bauherr ;) ), der mit etwas komplexerer Netzwerktechnik ausgestattet werden soll. Das Haus verwendet für die Steuerung KNX und mit großer Wahrscheinlichkeit einen Homeserver. Bei meiner Suche im Internet bin auf VLAN, Radius und co. gestoßen. Aber erst einmal das Wunschszenario:

Komponenten:

mind. Gigabit Netzwerk

mehrere Neztwerke und teilweise PoE (sicherung über Ports, etc.)

Wlan Accesspoints (für diverse Clients)

Homeserver

Clients für Zugriff auf Homeserver

Netzwerkkameras

Synology NAS

SIP-basierte Türsprechanlage (ggf Asterisk)

IP-Router für KNX

Was ich mir so vorstelle:

- Die verschiedenen Systeme sollen voneinander getrennt werden, für mehr Sicherheit, müssen aber teilweise trotzdem kommunizieren können.

- Die Türsprechanlage soll am besten in eigenes Netzwerk, damit niemand die Klingel abschrauben, sich ans Kabel hängen kann und Zugriff auf das gesamte Netzwerk (Daten) hat und sich schlussendlich die Tür über KNX öffnet. (ich weiß, das zweite ist seeeehr unwahrscheinlich)

- Man soll aber trotzdem über das KNX System oder SIP-Telefone auf die Klingel zugreifen können.

- Die IP-Kameras sollen auch in einem eigenen Netzwerk laufen (falls sich jemand dort an das Kabel hängt). Ich könnte sie an eine Netzwerkbuchse des Synology NAS hängen und das Hauptnetzwerk an die zweite Buchse, wenn das geht. Dann fehlt mir aber der direkte Zugriff auf die Kameras, oder?

- Den Homeserver und das NAS würde ich in das "normale Netz" hängen, oder der Homeserver und die Clients bekommen nochmal ein eigenes Netz.

- Der Zugriff von aussen auf Homeserver und Synology sollte nur über VPN geschehen. (oder gibt es noch andere sichere Wege?)

Wie würdet ihr vorgehen und welche Hardware würdet ihr verwenden, ohne dass man gleich Bankrott geht???

Ich werde die Tage nochmal ein Bild dazu erstellen, damit man eine Bessere Übersicht hat, aber vielleicht kann ich ja bereits ein Paar gute Ideen von euch mit einbringen.

Gruß,

Steven

PS: Hier mal ein Beispiel, welches gerne verändert/verbessert/angepasst werden kann.

Als PPT:

http://workupload.com/file/iBdElR5l

Please also mark the comments that contributed to the solution of the article

Content-Key: 270153

Url: https://administrator.de/contentid/270153

Printed on: April 19, 2024 at 21:04 o'clock

7 Comments

Latest comment

Komponenten:

...

...

Erinnert mich ziemlich an eine Konstellation die ich letzten Dezember bei einem Neubau gesehen habe.

Wenn du einen KNX-IP-Gateway hast gehört der unbedingt in ein eigenes Netzwerk.

Ich warte schon lange sehnsüchtig auf PC-Viren, die auch KNX können

- Man soll aber trotzdem über das KNX System oder SIP-Telefone auf die Klingel zugreifen können.

Für SIP sollte das machbar sein, wenn du eine TK-Anlage hast.

Für KNX ist entscheidend: In welche Richtung und weshalb muss die Klingel über KNX kommunizieren?

Ich könnte sie an eine Netzwerkbuchse des Synology NAS hängen und das Hauptnetzwerk an die zweite Buchse

Scheinbar schon: http://forum.synology.com/enu/viewtopic.php?f=145&t=86549

Dann fehlt mir aber der direkte Zugriff auf die Kameras, oder?

Ja, dann brauchst du einen Router mit Firewall.

- Den Homeserver und das NAS würde ich in das "normale Netz" hängen,

Was meinst du mit Homeserver?

Einen normalen Server oder so ein "Gira Homeserver"-Teil und Konsorten?

nur über VPN geschehen. (oder gibt es noch andere sichere Wege?)

Wenn du von Außen auf dein privates Netzwerk zugreifst, ist das immer ein VPN - das ist schließlich nur ein konzeptioneller Begriff, keine konkrete Technik.

Außer es geht nur im einzelne Dienste - da ginge auch ein Port Forwarding, aber das ist alles andere als sicher.

Wie würdet ihr vorgehen und welche Hardware würdet ihr verwenden

Zuerst brauchst du einen VLAN-Switch.

Da VLAN+Gigabit+PoE richtig ins Geld geht, solltest du dir überlegen wo du wirklich Gigabit und PoE brauchst.

Netzwerkkameras mit PoE brauchen z.B. absolut kein Gigabit, da reicht ein Gigabit-Uplink-Port.

Dazu brauchst du noch einen Router mit Firewall, wobei auch mittlerweile gute Switche ("L3 managed" oder "L3+") sowas oft eingebaut haben.

Ich würde einen HP-Switch aus der 2510er Reihe oder einen Cisco-Switch aus der SG/SF310er Reihe nehmen.

Für HP gibt es eine schöne Übersicht:

http://h20195.www2.hp.com/v2/getpdf.aspx/4aa1-7037enw.pdf

Ich empfehle den "Smart Managed"-Sektor zu meiden.

Außerdem sind bei HP alle Geräte zu meiden, die nicht am linken Rand den dunkelgrauen Streifen mit HP-Logo haben.

Als Firewall würde ich ein Mikrotik-Gerät nehmen, wobei die Konfiguration nicht gerade für Anfänger geeignet ist.

Wenn du lieber was einfach zu konfigurierendes willst, nimm pfSense (oder mit Einschränkungen: bintec, Lancom).

Zu beiden gibt es hier im Forum weitere Themen.

Benötige ich "einen" VLAN-Switch und kann über diesen die VLANs aufbauen oder benötige ich für jedes VLAN ein Switch

VLANs haben genau den Zweck, dass du auf einem Switch mehrere getrennte Netzwerke betreiben kannst, ohne dass du dafür zusätzliche Hardware brauchst.

Mit diesem Router meinst du einen "normalen" Internet-Router wie eine Fritzbox oder ähnliches?

Nein. Eine Fritzbox und andere Heim-Router können nicht mit mehreren Netzwerken umgehen und haben auch keine dafür ausreichende Firewall.

Dazu gibt es haufenweise Material.

Zum Beispiel hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Zum Beispiel hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern