Sicheres Gäste WLAN mit pfsense Firewall, mikrotik AP und VLAN Verbindung

Hallo zusammen.

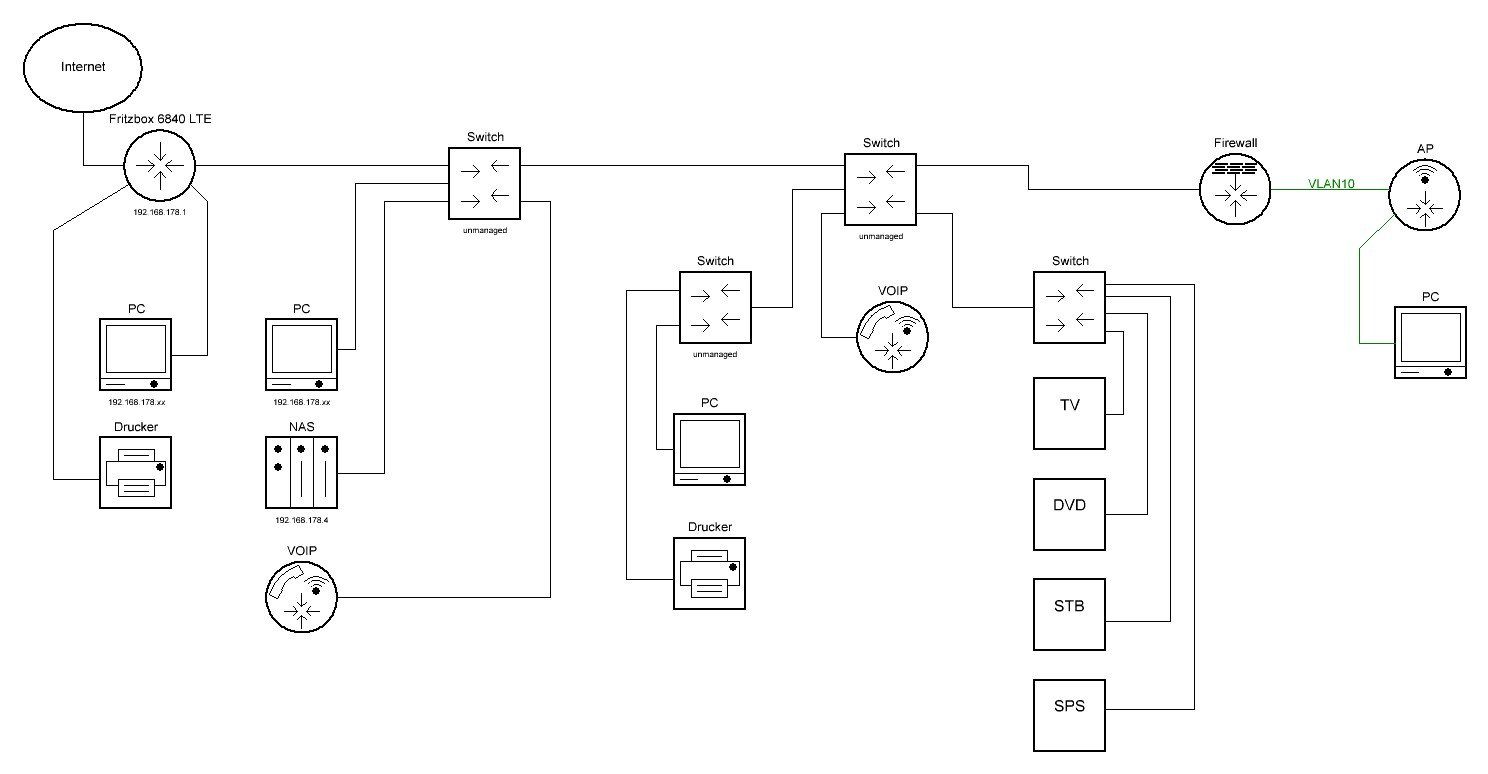

Mit aqui´s Hilfe habe ich meinen AP mit einem VLAN an der FW angebunden:

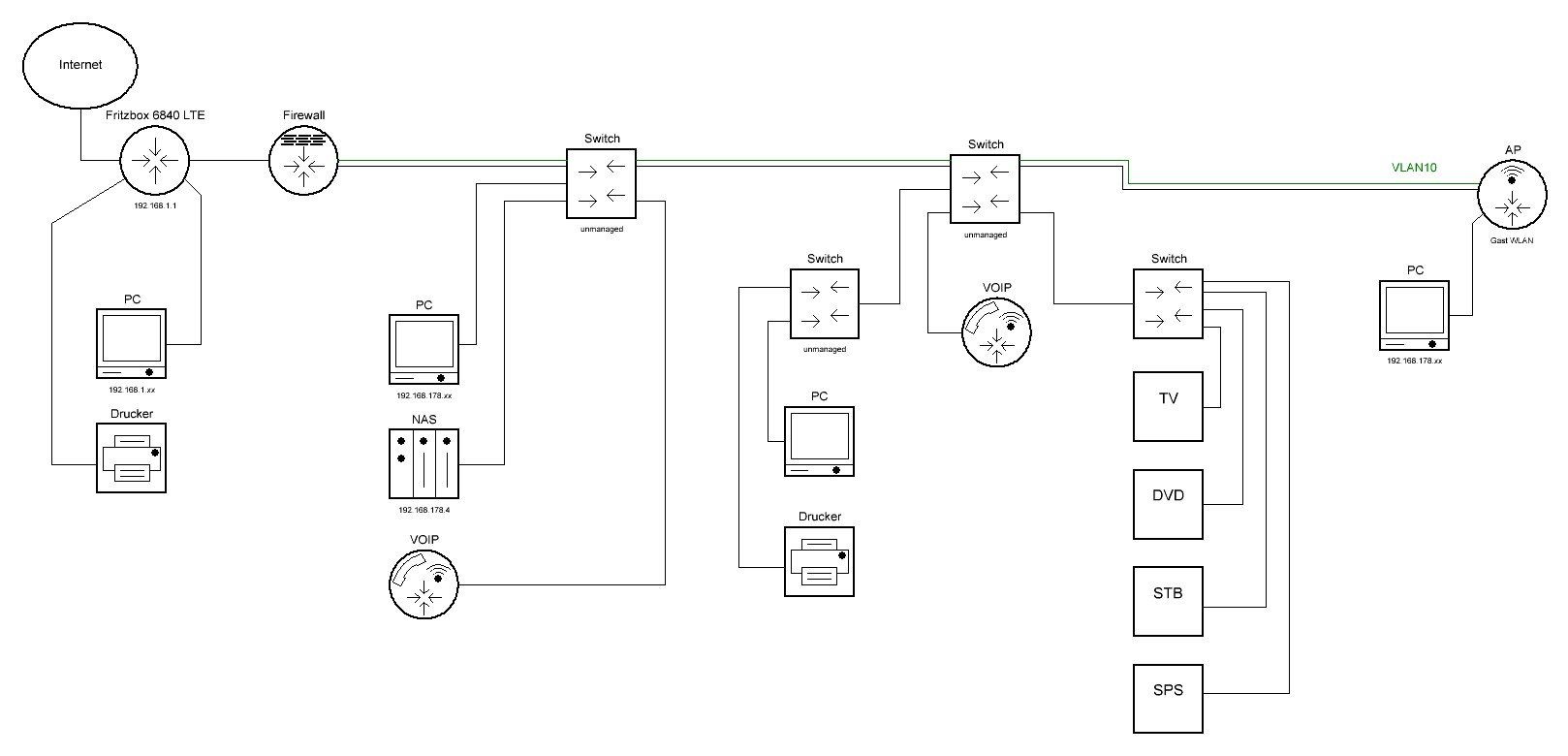

Ich möchte die FW nun an Ihren eigentlichen Platz versetzen:

Dazu müsste ich m.E. die zwei unmanged Switches ersetzen?

Ich hätte mich für D-Link D-Link DGS-1100-08/E Layer 2 EasySmart Gigabit Switch (8-Port) entschieden.

Ist der für meine Zwecke ausreichend?

Mit aqui´s Hilfe habe ich meinen AP mit einem VLAN an der FW angebunden:

Ich möchte die FW nun an Ihren eigentlichen Platz versetzen:

Dazu müsste ich m.E. die zwei unmanged Switches ersetzen?

Ich hätte mich für D-Link D-Link DGS-1100-08/E Layer 2 EasySmart Gigabit Switch (8-Port) entschieden.

Ist der für meine Zwecke ausreichend?

Please also mark the comments that contributed to the solution of the article

Content-Key: 323867

Url: https://administrator.de/contentid/323867

Printed on: April 18, 2024 at 09:04 o'clock

19 Comments

Latest comment

Hallo,

wenn das ein Firmenumfeld ist und du offenbar VoIP (laut deiner Skizze) im Einsatz hast, würde ich das tunlichst vermeiden Billigschrott als Hardware zu verwenden an deiner Stelle.

Warum überhaupt 4 Switche? Das ist sinnlos. Das kannst du auch mit einem umsetzen.

Investiere in einen Cisco SG-200er mit genügend Anschlüssen, das sollte für dein Vorhaben ausreichen.

Was für eine Firewall hast du denn im Einsatz (rein Interessehalber)?

Gruß

wenn das ein Firmenumfeld ist und du offenbar VoIP (laut deiner Skizze) im Einsatz hast, würde ich das tunlichst vermeiden Billigschrott als Hardware zu verwenden an deiner Stelle.

Warum überhaupt 4 Switche? Das ist sinnlos. Das kannst du auch mit einem umsetzen.

Investiere in einen Cisco SG-200er mit genügend Anschlüssen, das sollte für dein Vorhaben ausreichen.

Was für eine Firewall hast du denn im Einsatz (rein Interessehalber)?

Gruß

Okay wenn es nur private Spielerei ist, dann kannst du jeden Switch nehmen der VLANs unterstützt. Kannst auch den billigsten am Markt verwenden.

Nur kann es dann eben sein, das gewisse Dienste nicht richtig laufen oder die Performance im Netz nicht deinen Erwartungen entspricht.

Das musst du für dich abschätzen ob es das Wert ist. Grundsätzlich gilt aber wer billig kauft, kauft doppelt.

Gruß

Nur kann es dann eben sein, das gewisse Dienste nicht richtig laufen oder die Performance im Netz nicht deinen Erwartungen entspricht.

Das musst du für dich abschätzen ob es das Wert ist. Grundsätzlich gilt aber wer billig kauft, kauft doppelt.

Gruß

Dazu müsste ich m.E. die zwei unmanged Switches ersetzen?

Nein, nicht unbedingt !Wenn man deine 2te Zeichnung richtig versteht, dann hast du 2 Segmente an der Firewall dran:

- Das Gast WLAN

- dein Privates LAN und WLAN

Wenn die Firewall ein PcEngines Board hat mit 3 LAN Ports hast du ja noch einen LAN Port frei, richtig ?

Der WAN Port ist ja mit der FritzBüx verbunden

Was du jetzt machen kannst ist schlicht und einfach den 3ten Port (OPT1) über eine Bridge in der pfSense an das lokale LAN Segment des tagged Ports wo das private LAN drauf ist zu bridgen.

Damit ist dann dieser Port transparent per Layer 2 mit dem ersten verbunden.

An den OPT Port bringst du dann wieder dein Bestandsnetz mit den unmanaged Switches dran und alles rennt dann wie es soll.

Neue managed Switches sind nicht zwingend erforderlich !

Fragt sich was der einsame PC und Drucker da VOR der Firewall soll ? In das gefählriche Niemansland außerhalb der Firewall gehört eigentlich kein Endgerät hin !!!

Das rennt ja auch sicher schon, oder ?

Mindestens brauchst du also einen 25 Euro, 5 Port NetGear GS105E das ist der kleinste, preiswerteste VLAN Switch.

Damit könntest du aber auch dann den Rest mit deinen ungemangeten Switch in der Gesamtheit so lassen und müsstest den nur auf den Switch stecken und gut iss.

Alternativ kannst du dann auch die Bridge Lösung nurtzen oben und dein Segment komplett mit den ungemanageten Switches an den aufs private LAN gebridgten 3ten Port (OPT1) hängen.

Du hättest dann mehrere Optionen das umzusetzen.

Im Grunde ist es ganz einfach:

Wenn du 2 ode rmehr VLANs zwischen den Gebäuden übertragen musst und nur eine Leitung hast, dann musst du zwingend gemanagete Switches haben an der Verbindung Gebäude 1 Switch - Gebäude 2 Switch.

Das ist ja logisch, denn diese Switches müssen VLAN Tagging supporten.

Hast du nur ein einziges VLAN dann entfällt das natürlich.

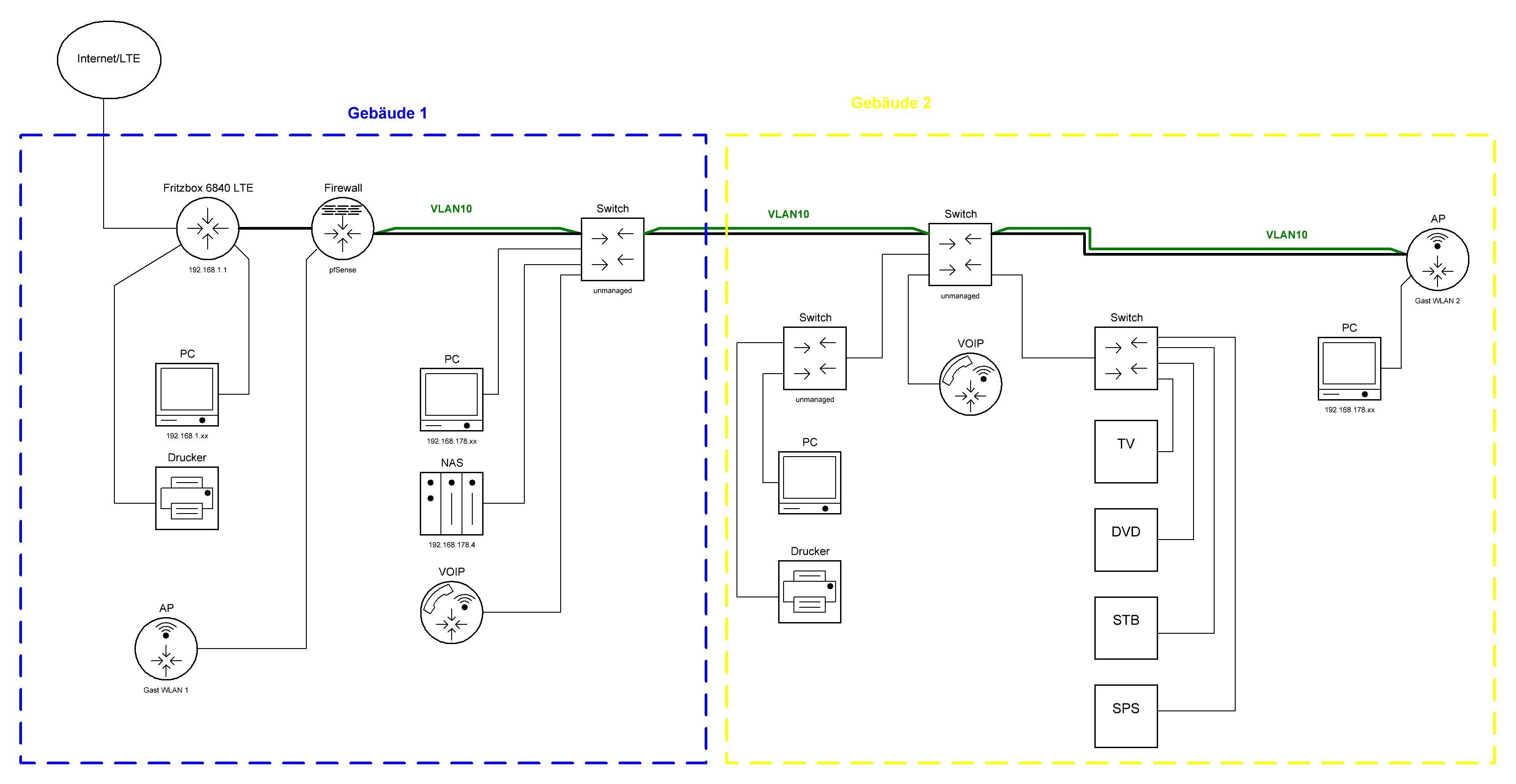

Da du aber vermutlich das Gast WLAN und dein privates WLAN und LAN über beide Gebäude ziehen willst hast du ja minimal schon 2 VLANs, was dann jedenfalls für die beiden Gebäude Verbindungsswitches 2 managebare Switches erzwingt.

Da du den Rest innerhalb der VLANs mit deinen unmamaged verteilen kannst reichen hier die o.a. 5 Port NetGear Switches, TP-Link oder Cisco SG-200-8 (8Port) vollauf.

Das private WLAN hätte ich direkt aufs Heimnetz gelegt. Das Gäste WLAN per VLAN zur FW und dort über Captive Portal zum Internet.

OK, der simple Klassiker Das rennt ja auch sicher schon, oder ?

noch das 2. Gäste WLAN hinzugefügt was noch gefehlt hat. Das soll wie das andere über Captive Portal ins Internet.

Kurze Frage dazu da du das nur sehr oberflächlich beschreibst:- Soll und muss das ein vollkommen separates 2tes Gäste WLAN sein mit einem separaten Captive Portal oder arbeitet dieses WLAN / AP auch zusammen im normalen ersten Gäste WLAN ?

Mindestens brauchst du also einen 25 Euro, 5 Port NetGear GS105E das ist der kleinste, preiswerteste VLAN Switch.

Damit könntest du aber auch dann den Rest mit deinen ungemangeten Switch in der Gesamtheit so lassen und müsstest den nur auf den Switch stecken und gut iss.

Alternativ kannst du dann auch die Bridge Lösung nurtzen oben und dein Segment komplett mit den ungemanageten Switches an den aufs private LAN gebridgten 3ten Port (OPT1) hängen.

Du hättest dann mehrere Optionen das umzusetzen.

Auf der FW möchte ich noch ein Download Limit einrichten sowie die Verbindungen loggen.

Das ist unabhängig von der Netzwerk Infrastruktur ja immer möglich.Im Grunde ist es ganz einfach:

Wenn du 2 ode rmehr VLANs zwischen den Gebäuden übertragen musst und nur eine Leitung hast, dann musst du zwingend gemanagete Switches haben an der Verbindung Gebäude 1 Switch - Gebäude 2 Switch.

Das ist ja logisch, denn diese Switches müssen VLAN Tagging supporten.

Hast du nur ein einziges VLAN dann entfällt das natürlich.

Da du aber vermutlich das Gast WLAN und dein privates WLAN und LAN über beide Gebäude ziehen willst hast du ja minimal schon 2 VLANs, was dann jedenfalls für die beiden Gebäude Verbindungsswitches 2 managebare Switches erzwingt.

Da du den Rest innerhalb der VLANs mit deinen unmamaged verteilen kannst reichen hier die o.a. 5 Port NetGear Switches, TP-Link oder Cisco SG-200-8 (8Port) vollauf.

Um auf die Fritze zuzugreifen muss ich ja quasi vor die Firewall.

Nöö Unsinn, warum glaubts du das ?? Zwischen FB und pfSense gibts nur einen Draht sonst nix.Auf die FrtitzBüx kannst du von jedem lokalen Segment hinter der FW zugreifen.

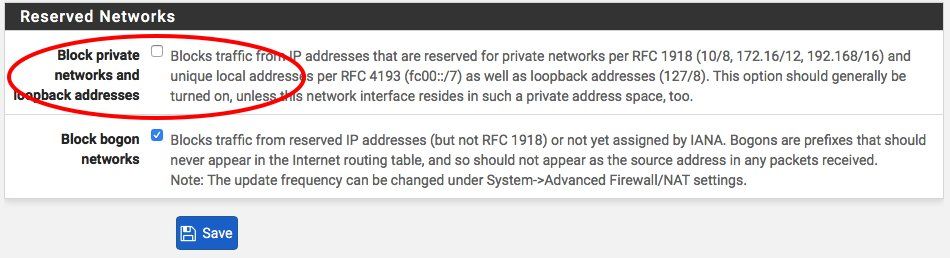

Klar das du an der pfSense am WAN Port Setup natürlich unten in den Settings den Haken bei Block RFC 1918 networks unbedingt entfernen muss in deiner Kaskade.

Denn dein Transfer Netz zw. FB und pfSense ist ja ein RFC 1918 Netz (Private IPs)

Auf LAN2 hatte ich dann aber kein DHCP.

Das kann dann niemals sein !ACHTUNG hier bei der pfSense Konfig !!:

Wenn du das Bridge Interface aufgesetzt hast dann MUSST du die IP Adresse des IP Segments was über diese beiden Ports rennt auf dem Bridge Interface konfigurieren und NICHT auf dem LAN 1 oder LAN 2 Interface !!

Das ist auch entsprechend so im Tutorial beschrieben mit 3 Ausrufezeichen !

LAN 1 und LAN 2 bleiben unkonfiguriert und die relevante IP Adresse plus auch die Regel und auch der DHCP Server werden ans Bridgeinterface gebunden.

Genau das hast du vermutlich nicht bedacht das es zu dem Fehler kommt, kann das sein ??

Ah verdammt liegt wahrscheinlich an der fehlenden Rule.

Ja ! Wenn du die aufs Bridge Interface legst dann musst du neu any any definieren erstmal als Scheunentorregel !Am besten du setzt die FW auf Factory Defaults und startest nochmal neu !

Es läuft alles wieder nur wie der Fehler zustande kommen konnte ist mir nach wie vor ein Rätsel.

Verbanne es ins Buch der ungelösten IT Rätsel Auf LAN1 ist ja noch mein VLAN10 kann das auch auf LAN2 gebridget werden?

Ja, natürlich !!Du kannst soviel Interfaces wie du möchtest in eine Bridge verbinden, dazu gehören auch virtuelle Interfaces wie die von VLANs.

Einfach bei der Einrichtung des Bridge Interfaces ALLE Interfaces die die Bridge zusammenfassen, sprich "bridgen" soll blau markieren und fertig ist der Lack !

Da gilt das gleiche wie bereits oben beschrieben: Vom VLAN 10 Interface musst du die IP Adresse entfernen !

Das ist identisch zu den physischen Interfaces.

Klar und logisch, denn bei einer Bridge kann es ja dann niemals multiple Interfaces mit IPs mehr geben ! Alle Interfaces sind ja dann in einem gemeinsamen IP Netzwerk gebridged und die Router IP hält einzig und allein nur das Bridge Interface unter dem alle Segmente per Bridge zusammengefasst wurden.

Eigentlich doch ganz einfach und logisch

Das ist identisch zu den physischen Interfaces.

Klar und logisch, denn bei einer Bridge kann es ja dann niemals multiple Interfaces mit IPs mehr geben ! Alle Interfaces sind ja dann in einem gemeinsamen IP Netzwerk gebridged und die Router IP hält einzig und allein nur das Bridge Interface unter dem alle Segmente per Bridge zusammengefasst wurden.

Eigentlich doch ganz einfach und logisch