Sicherheit bei Routerkaskade

Hallo,

ich plane eine Umstellung meines privaten Netzwerks und bitte euch zuerst einen Blick auf die Netzplanung in Hinblick auf die generellen Sicherheitsaspekte zu werfen und dann noch eine speziellere Frage für die ich keine richtig gute Lösung finde. Letzteres ist allerdings mein Hauptanliegen.

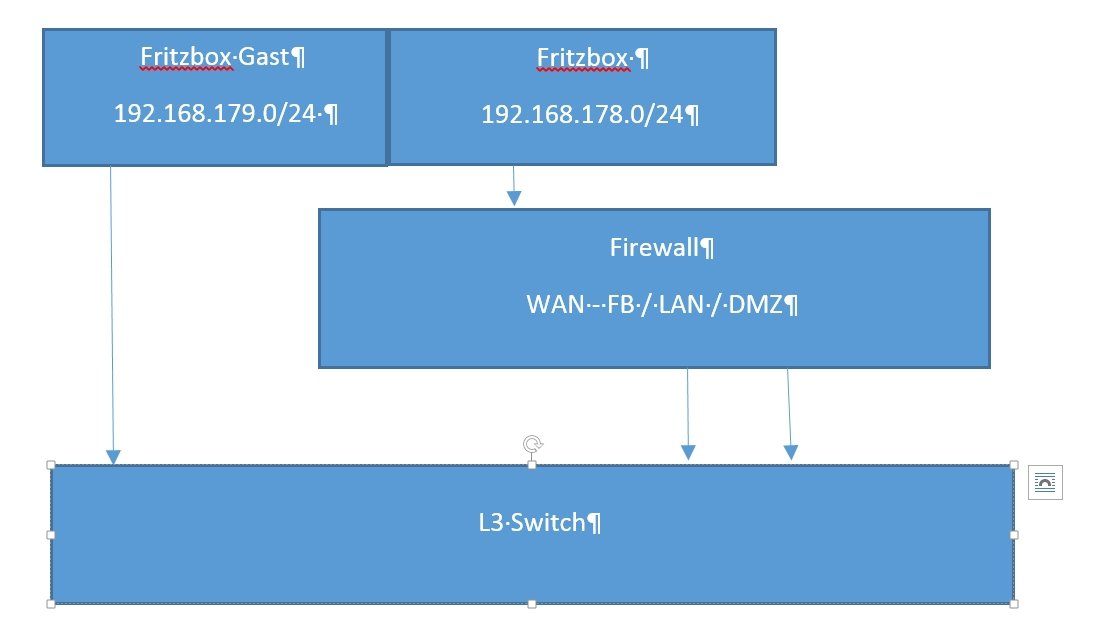

Ein Bild sagt mehr als 1000 Worte ... so der grundsätzliche Aufbau:

Kurz erklärt:

Das Gastnetz der FB möchte ich in einem VLAN an der FW einfach weiterleiten (AP etc FB-Gastnetz übernimmt Routing)

Die DMZ soll über den Switch in einem VLAN nur weitergeleitet werden (DMZ Port an der FW übernimmt das Routing)

Am LAN-Port der FW sollen mehrere auf dem Switch konfigurierte und geroutete VLAN's (Nicht Gast oder DMZ!) Ihr Gateway finden.

Meine Bedenken habe ich hauptsächlich in der Verbindung zwischen der FB (LAN) und der FW (Kein NAT sondern Routing auf der FW / ergo kein doppeltes NAT), in diesem Transportnetz treffen nun allerdings LAN und DMZ ja wieder "zusammen". Ist das ein Problem?

Um zu verhindern das Pakete in dem Transportnetz(en) mitgelesen werden, fallen mir nur wenige wirksame Methoden ein.

DHCP auf der FB ausschalten!? (Geht aber nicht wegen dem Gastnetz)

Das LAN der FB entsprechend klein halten (Subnetzmaske ~/30)

Hoffnung das der Traffic überwiegend verschlüßelt erfolgt!?

Hinweise das FB doof ist brauche ich allerdings nicht.

Vielen Dank für eure Zeit!

ich plane eine Umstellung meines privaten Netzwerks und bitte euch zuerst einen Blick auf die Netzplanung in Hinblick auf die generellen Sicherheitsaspekte zu werfen und dann noch eine speziellere Frage für die ich keine richtig gute Lösung finde. Letzteres ist allerdings mein Hauptanliegen.

Ein Bild sagt mehr als 1000 Worte ... so der grundsätzliche Aufbau:

Kurz erklärt:

Das Gastnetz der FB möchte ich in einem VLAN an der FW einfach weiterleiten (AP etc FB-Gastnetz übernimmt Routing)

Die DMZ soll über den Switch in einem VLAN nur weitergeleitet werden (DMZ Port an der FW übernimmt das Routing)

Am LAN-Port der FW sollen mehrere auf dem Switch konfigurierte und geroutete VLAN's (Nicht Gast oder DMZ!) Ihr Gateway finden.

Meine Bedenken habe ich hauptsächlich in der Verbindung zwischen der FB (LAN) und der FW (Kein NAT sondern Routing auf der FW / ergo kein doppeltes NAT), in diesem Transportnetz treffen nun allerdings LAN und DMZ ja wieder "zusammen". Ist das ein Problem?

Um zu verhindern das Pakete in dem Transportnetz(en) mitgelesen werden, fallen mir nur wenige wirksame Methoden ein.

DHCP auf der FB ausschalten!? (Geht aber nicht wegen dem Gastnetz)

Das LAN der FB entsprechend klein halten (Subnetzmaske ~/30)

Hoffnung das der Traffic überwiegend verschlüßelt erfolgt!?

Hinweise das FB doof ist brauche ich allerdings nicht.

Vielen Dank für eure Zeit!

Please also mark the comments that contributed to the solution of the article

Content-Key: 390364

Url: https://administrator.de/contentid/390364

Printed on: April 19, 2024 at 22:04 o'clock

16 Comments

Latest comment

Wenn Du schon eine Firewall hast, würde ich auch das Gastnetz drüberlaufen lassen und das Gastnetz der Fritzbox ausschalten.

Das LAN der FB entsprechend klein halten (Subnetzmaske ~/30)

Das ist unerheblich, wenn Du keine Systeme im Netz der Fritzbox hast außer der Firewall. DMZ und Gastnetz gehören durch die Firewall vom Rest getrennt.

Hoffnung das der Traffic überwiegend verschlüßelt erfolgt!?

Hoffnung kannst Du viel haben aber sicherer ist ein ordentliches Design.

Hinweise das FB doof ist brauche ich allerdings nicht.

Fritzbox ist nicht doof, nur der falsche Einsatz einer Fritzbox.

lks

Das Gastnetz auf der FB ist sehr unsicher und in Minutenschnelle überwunden. Vergiss das besser....

Außerdem hast du dann das Passwort Problem. Wenn du das Gästen gibst weiss es am nächsten Morgen die ganze Stadt. Vergiss den Unsinn...

Du setzt doch eine Firewall ein wie vermutlich sowas hier, oder ?

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Diese bieten ein erheblich sichereres Gästenetz mit der bequemen (und rechtlich sicheren) Option von Einmalpasswörtern und Gäste Logging:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Wenn, dann solltest du das nutzen denn die Firewall ist ja eh da und kann das erheblich besser !

Mit einem kleinen VLAN Switch kannst du das dann auch über ein und dieselbe Infrastruktur in getrennten Netzen verwalten:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die Router Kaskade ist simpler Standard. Was da zu beachten ist steht wie immer hier:

Kopplung von 2 Routern am DSL Port

oder mit etwas mehr Details hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Generell gesehen ist eine Kaskade immer die technisch schlechtere Lösung durch doppeltet NAT und daraus resultierendem Performance Verlust. Von Problematiken mit gesichertem, remoten Zugang (VPN) mal nicht zu reden.

Besser ist hier dann an der Firewall ein NUR Modem zuverwenden so das der WAN Port mit der öffentlichen Provider IP an der Firewall liegt und nicht am kaskadierten Router davor.

Zu dem Thema gab es in den letzten Tagen hier schon genug Diskussion.

Beispiele für ADSL nur Modems (ohne Router Funktion):

https://www.reichelt.de/adsl2-ethernet-modem-annex-b-und-j-d-link-dsl321 ...

https://www.reichelt.de/adsl2-ethernet-modem-annex-b-und-j-allnet-all033 ...

Hybridmodems die auch VDSL mitbedienen:

https://www.reichelt.de/vdsl2-adsl-modem-annex-b-und-j-allnet-allbm200v- ...

https://www.draytek.de/vigor130.html

Wie gesagt...es geht aber auch mit einer Kaskade wenn man damit umgehen kann.

Außerdem hast du dann das Passwort Problem. Wenn du das Gästen gibst weiss es am nächsten Morgen die ganze Stadt. Vergiss den Unsinn...

Du setzt doch eine Firewall ein wie vermutlich sowas hier, oder ?

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Diese bieten ein erheblich sichereres Gästenetz mit der bequemen (und rechtlich sicheren) Option von Einmalpasswörtern und Gäste Logging:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Wenn, dann solltest du das nutzen denn die Firewall ist ja eh da und kann das erheblich besser !

Mit einem kleinen VLAN Switch kannst du das dann auch über ein und dieselbe Infrastruktur in getrennten Netzen verwalten:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die Router Kaskade ist simpler Standard. Was da zu beachten ist steht wie immer hier:

Kopplung von 2 Routern am DSL Port

oder mit etwas mehr Details hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Generell gesehen ist eine Kaskade immer die technisch schlechtere Lösung durch doppeltet NAT und daraus resultierendem Performance Verlust. Von Problematiken mit gesichertem, remoten Zugang (VPN) mal nicht zu reden.

Besser ist hier dann an der Firewall ein NUR Modem zuverwenden so das der WAN Port mit der öffentlichen Provider IP an der Firewall liegt und nicht am kaskadierten Router davor.

Zu dem Thema gab es in den letzten Tagen hier schon genug Diskussion.

Beispiele für ADSL nur Modems (ohne Router Funktion):

https://www.reichelt.de/adsl2-ethernet-modem-annex-b-und-j-d-link-dsl321 ...

https://www.reichelt.de/adsl2-ethernet-modem-annex-b-und-j-allnet-all033 ...

Hybridmodems die auch VDSL mitbedienen:

https://www.reichelt.de/vdsl2-adsl-modem-annex-b-und-j-allnet-allbm200v- ...

https://www.draytek.de/vigor130.html

Wie gesagt...es geht aber auch mit einer Kaskade wenn man damit umgehen kann.

Zitat von @Heimdal:

…. Kabel an die FB und los geht's … mit einer kleineren Netzmaske wäre das ggf, nicht mehr möglich. Die dahinter liegende Firewall würde dort nicht mehr greifen. Als unerheblich sehe ich das nicht

…. Kabel an die FB und los geht's … mit einer kleineren Netzmaske wäre das ggf, nicht mehr möglich. Die dahinter liegende Firewall würde dort nicht mehr greifen. Als unerheblich sehe ich das nicht

Da täuscht Du Dich aber: Egal welche Netzmaske du wählst. Wenn Du ein Kabel an die FB hängen kannst, kannst Du alles (sic!) mitlesen.Notfalls macht man ein ganz normales Tap dran.

Damit kann ich nicht viel anfangen. Zum einen ist dieses Design aus meiner Sicht ordentlich und ich wollte keine Diskussion zur Fritzbox eröffnen, aber ich sehe hier keinen begründeten falschen Einsatz der Fritzbox für meinen Bedarf.

Wenn Du Dir einen Kopf darüber machst, daß zwischen Firewall und Fritzbox jemand alles mithört, dann ist das das falsche Design. Oder Du sorgst dafür, daß eben keiner sich per Kabel an die Fritzbox hängen kann.

lks

Zitat von @Heimdal:

Ich möchte gerne nochmal meine Kernfrage verdeutlichen. Diese war dem Grunde nach die Problematik sowohl LAN als auch DMZ über ein einzelnes Transportnetz zu leiten. Diese Kombination ist auch in anderen ähnlichen Szenarien denkbar und an dieser Stelle geht es mir um den Sicherheitsaspekt insbesondere dann wenn es relativ leicht ist Zugang zum Transportnetz zu erlangen.

Ich möchte gerne nochmal meine Kernfrage verdeutlichen. Diese war dem Grunde nach die Problematik sowohl LAN als auch DMZ über ein einzelnes Transportnetz zu leiten. Diese Kombination ist auch in anderen ähnlichen Szenarien denkbar und an dieser Stelle geht es mir um den Sicherheitsaspekt insbesondere dann wenn es relativ leicht ist Zugang zum Transportnetz zu erlangen.

Übrigens läuft "hinter der Fritzbox" auf der Providerseite sowieso alles über das gleiche Netz. Da brauch tman sich nur im nächsten Verteiler "einzuklinken", die nur lächerlich gesichert sind.

Wie ich Dir aber schon oben sagte: das Problem ist nicht, daß beide über das gleiche Transfernetz läuft, sondern daß der Zugang zu dem Netz zu einfach ist. Wenn jemand Kabel in die Fritzbox stecken (oder abstecken) kann, braucht derjenige da nur ein Tap anzubringen oder einfach nur ein Kabel anzustöpseln, um alles abzuhören, egal was Du als Netzwerk und Maske einstellst.

lks

Zitat von @Heimdal:

Okay … mach dich mal frei von dem Gedanke das ich hier im heimischen Bereich ein echtes Problem habe. Dem ist nicht so.

Zitat von @Lochkartenstanzer:

Wenn Du Dir einen Kopf darüber machst, daß zwischen Firewall und Fritzbox jemand alles mithört, dann ist das das falsche Design. Oder Du sorgst dafür, daß eben keiner sich per Kabel an die Fritzbox hängen kann.

Wenn Du Dir einen Kopf darüber machst, daß zwischen Firewall und Fritzbox jemand alles mithört, dann ist das das falsche Design. Oder Du sorgst dafür, daß eben keiner sich per Kabel an die Fritzbox hängen kann.

Okay … mach dich mal frei von dem Gedanke das ich hier im heimischen Bereich ein echtes Problem habe. Dem ist nicht so.

Wenn Du damit kein problem hast, brauchst Du Dir da auch keine Gedanken machen.

Mich interessiert tatsächlich nur der technische Aspekt und ob es eine Lösung für diese Problematik gibt ….

Sag ich doch: Verhindere, daß jemand sich da anklemmen kann.

lks

hier auf das Gastnetz zugreift fragt eher was mit Enter-Taste gemeint ist

Die Frage die sich dann aber auftut ist warum du denn überhaupt die Firewall einsetzt ??Sie ist ja eigentlich dann nur überflüssiger Durchlauferhitzer in Verbindung mit deinen Anspüchen.

Ein Gastnetz brauchst du dann ja auch nicht wirklich und einfacher wäre es die Gäste dann mit ins WLAN zu nehmen wenn von ihnen keinerlei Gefahr ausgeht.

Aber geal...war ja nicht die Kernfrage.

Ich möchte gerne nochmal meine Kernfrage verdeutlichen. Diese war dem Grunde nach die Problematik sowohl LAN als auch DMZ über ein einzelnes Transportnetz zu leiten.

Das ist in der Tat ein kleiner Knackpunkt...Aber du solltest dir dann nochmals deine eigenen Argumente vor Augen führen:

- Privates Netzwerk, nicht wichtig

- User haben gerade verstanden was die "Enter" Taste ist

Personen die sowas können gibt es ja nach deinen eigenen Aussagen mit Ausnahme von dir im Haushalt nicht !

Fazit also: Who cares...?!

geht es mir um den Sicherheitsaspekt insbesondere dann wenn es relativ leicht ist Zugang zum Transportnetz zu erlangen.

Wie gesagt...kann ja keiner außer dir ! Das ist also kein Argument.Wenn doch, dann verschlüsselst du das Transportnetz einfach per IPsec !

Die Firewall wirds vermutlich können und die FB kann es so oder so.

Im Zweifel packst du einen oder 2 kleine 30 Euro Mikrotiks mit IPsec dazwischen und gut iss.

Wo ist also dein wirkliches Problem ??

Es bleibt aber offen wie sich das verhält wenn ein Angreifer auf eine andere Weise Zugriff auf das Transportnetz bekommen würde.

Das bleibt doch keineswegs offen !Was würdest du denn machen wenn du derjenige wärest ??

Na klar, Wireshark scharf machen und alles mitsniffern was geht ! Ist doch logisch !

Nur einer der gerade verstanden hat was die Enter Taste ist, wird damit sicherlich eine spannende Herausforderung gefunden haben !

Hallo

In deiner Konfiguration läuft der interne Netzverkehr auf dem L3 Switch und kann im Transportnetz gar nicht mitgelesen werden.

Wenn du keine Scheunentorregel auf der Fw einsetzt sondern nur einzelne Ports frei gibst kann der traffic aus der dmz nicht mitgelesen werden. Somit bleibt nur das mitlesen des Internettraffics innerhalb des Transportnetzes. Das gilt es zu verhindern.

Vg

Edit: Wenn du aus deinem LAN nur verschlüsselte Protokolle nutzt z.B. https etc. sinkt die Gefahr des mitlesen gen null.

Zitat von @Heimdal:

Beispiel: in der DMZ läuft ein Webserver den ein Angreifer übernommen hat. Zwangsläufig hat dieser Webserver Zugang zum Transportnetz und ermöglicht damit dem Angreifer auch den Verkehr in dem eigentlichen durch die Firewall geschützten

Beispiel: in der DMZ läuft ein Webserver den ein Angreifer übernommen hat. Zwangsläufig hat dieser Webserver Zugang zum Transportnetz und ermöglicht damit dem Angreifer auch den Verkehr in dem eigentlichen durch die Firewall geschützten

In deiner Konfiguration läuft der interne Netzverkehr auf dem L3 Switch und kann im Transportnetz gar nicht mitgelesen werden.

Wenn du keine Scheunentorregel auf der Fw einsetzt sondern nur einzelne Ports frei gibst kann der traffic aus der dmz nicht mitgelesen werden. Somit bleibt nur das mitlesen des Internettraffics innerhalb des Transportnetzes. Das gilt es zu verhindern.

Vg

Edit: Wenn du aus deinem LAN nur verschlüsselte Protokolle nutzt z.B. https etc. sinkt die Gefahr des mitlesen gen null.

Um der gefühlten Subjektivität mehr Objektivität zu verleihen, hier mal die Leitlinie des BSI zur Gegenüberstellung:

Die iSI-LANA beschreibt, wie Netzwerke miteinander gekoppelt werden sollen. Die Leitlinie sollte dir hier einen guten Überblick geben!

https://www.bsi.bund.de/DE/Themen/StandardsKriterien/ISi-Reihe/ISi-LANA/ ...

Kurz gesagt ist eine PAP-Struktur einzuhalten!

Wer die Maßnahmen des IT-Grundschutz beachtet und Umsetzt, der ist schon gut beraten.

https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKompendium/ ...

Natürlich gibt es immer irgendwelche Restrisiken. Diese gilt es zu bewerten und diesen mit geeigneten zusätzlichen Maßnahmen (technisch, organisatorisch oder infrastrukturell) entgegenzuwirken. Nur wer seine Risiken kennt kann diese managen!

Die iSI-LANA beschreibt, wie Netzwerke miteinander gekoppelt werden sollen. Die Leitlinie sollte dir hier einen guten Überblick geben!

https://www.bsi.bund.de/DE/Themen/StandardsKriterien/ISi-Reihe/ISi-LANA/ ...

Kurz gesagt ist eine PAP-Struktur einzuhalten!

Wer die Maßnahmen des IT-Grundschutz beachtet und Umsetzt, der ist schon gut beraten.

https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKompendium/ ...

Natürlich gibt es immer irgendwelche Restrisiken. Diese gilt es zu bewerten und diesen mit geeigneten zusätzlichen Maßnahmen (technisch, organisatorisch oder infrastrukturell) entgegenzuwirken. Nur wer seine Risiken kennt kann diese managen!

Zitat von @Heimdal:

Beispiel: in der DMZ läuft ein Webserver den ein Angreifer übernommen hat. Zwangsläufig hat dieser Webserver Zugang zum Transportnetz und ermöglicht damit dem Angreifer auch den Verkehr in dem eigentlichen durch die Firewall geschützten LAN mitzulesen.

Beispiel: in der DMZ läuft ein Webserver den ein Angreifer übernommen hat. Zwangsläufig hat dieser Webserver Zugang zum Transportnetz und ermöglicht damit dem Angreifer auch den Verkehr in dem eigentlichen durch die Firewall geschützten LAN mitzulesen.

Dein Verständnis ist verkehrt. Nur weil Dein Webserver aus der DMZ übernommen wurde, kann er noch lange nicht den verkehr in über einen Firewall hinweg im Transportnetz mitlesen. Dazu müßte er selbst im Transportnetz hängen oder dort ein anderes System dazu bringen ihm die Daten aus dem Transportnetz zu schicken. Ich denke, du solltest Dir die IP-Grundlagen nochmal zu Gemüte führen.

lks

Nach meinem Kenntnisstand spielt es in dem Fall auch keine Rolle ob die Verbindung zusätzlich mit IPsec gesichert wird.

So so...und wie kommst du darauf ?? Du bist in der Lage AES256 und höher zu entschlüsseln ?? Wohl kaum...Denke besser nochmal genau nach was du da sagst !!

Natürlich kannst du das Transfernetz mit IPsec Ende zu Ende verschlüsseln. Dann ist wenigstens der Draht (oder Glas), sprich also die physische Übertragungsstrecke gesichert.

Na klar, wenn du jetzt wieder physisch an die Schlüsselrouter oder Switches (MacSec) kämest kann man natürlich wieder manipulieren. Das ist jetzt aber beliebig fortführbar. Wenn der Provider oder andere "Behörden" an seinem Accesspunkt oder irgendwo im Netz mitschnorchelt bekommt der auch alles mit.

Dann hilft nur wirkliche Ende zu Ende Verschlüsselung wie oben schon bemerkt. Wird in der Praxis ja auch gemacht...Thema VPN.

Alles ist also wie immer relativ.

Wenns also nur um den Schutz und die Abhörsicherheit des Transfernetzes geht ist das sehr wohl mit IPsec oder einer anderen Verschlüsselung absicherbar. Da besteht kein Zweifel.

Klar, ist davon interner Traffic der zwischen DMZ und lokalem Netz stattfindet natürlich ausgenommen, denn der bleibt ja logischerweise lokal wie oben schon richtig angemerkt.

Mich interessiert lediglich ob Profis diese Szenarien berücksichtigen und Lösungen haben

Na klar berücksichtigen die das ! Und dort wird in der Tat dann immer verschlüsselt !Stellt sich das Problem nicht bei jedem Transportnetz?

Ja natürlich !Und ganz genau deswegen gibt es eben Schlüsselmechanismen wie MacSec auf dem Layer 2, das bessere Switches alle beherrschen um dem zu begegnen.

Oder eben VPNs mit ihren unterschiedlichen Verschlüsselungen wie IPsec, SSL usw. die das für Layer 3 bewerkstelligen. Simpler Standard eben.... Danach müsste man in einem Admin Forum eigentlich nicht fragen, denn Netzadmins kennen sowas aus der täglichen Praxis.

das habe ich so nicht behauptet.

Könnte man aber aus deiner Antwort interpretieren... Um es bildlich darzustellen schützt du in diesem Fall die Verbindung auf den Draht, insoweit auch kein Einwand.

So steht es ja auch oben...Im Draht laufen aber LAN und DMZ zusammen und werden durch Alufolie drumherum nicht geschützt.

Das ist logisch !Sie werden aber BEIDE durch die IPsec Verschlüsselung geschützt (oder auch MacSec wenn man das nutzt). Und ob die durch die Alufolie durchkommt oder nicht ist Latte, denn entschlüsseln kann sie keiner

Der beste Schutz für das Transportnetz (FB und einfach einstöpseln) ist wohl den physikalischen Zugang zu verhindern.

Richtig, gilt generell für alle Leitungen die Sicherheits relevant sind...welche aber für meine Umgebung oversized wäre.

Wenn Firewall und Router das bieten sind es ja nur ein paar Mausklicks und du kannst besser schlafen... Ein kleiner abschließbarer Netzwerkschrank könnte 1. Zur Ordnung beitragen und 2. das Problem lösen.

Sehr richtig !hatte ich auf eine 1A Antwort gehofft.

...und hoffentlich auch bekommen ?!