Switch Stacking für redundantes Netz

Hallo an alle Mitglieder und Gäste!

Dies ist mein erster Beitrag (natürlich Fragen) in diesem Forum, daher vorab ein großes Lob an die Gemeinschaft; Foren dieser Qualität sind leider eher selten in den großen Weiten des internets zu finden.

Wie baue ich eine redundantes Netzwerk auf?

Wie baue ich eine redundantes Netzwerk auf?

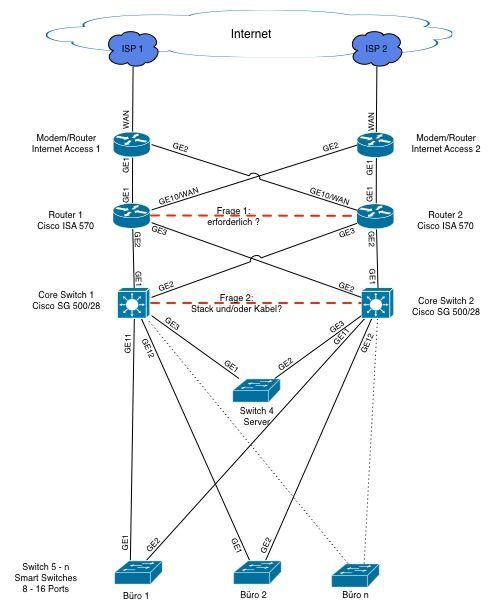

Das ist die Frage vor der ich stehe. Hier im Forum und auch an anderswo habe ich bereits viel darüber gelesen, trotzdem bleiben natürlich viele offene Fragen, besonders im Detail. Ich habe mich für das Design wie im Bild 1 - Layer 2 Verkabelung dargestellt entschieden. Den Kern des Netzwerks bilden zwei Layer 3 Switches Cisco SG 500 und zwei Router Cisco ISA 570. Zur Zeit wird die Gebäudeverkabelung installiert und ich arbeite am weiteren Layout des Netzwerks und an der Konfiguration der Komponenten.

Im Bild ist zu sehen, dass alle Switches in den Büros und auch im Serverraum mit jedem der beiden Core Switches verbunden sind; es gehen also jeweils zwei Ethernetkabel zu jedem Büro. Ebenso sind auch die die beiden Router ISA 570 jeweils mit jedem Core Switch verbunden. Jeder Router ist auch mit beiden Internetzugängen verbunden, was Lastenverteilung (Load Balancing) und Ausfallsicherung (Failover) ermöglichen soll. Soweit in den Foren lesen konnte, ist das eine gängige und sehr weit verbreitete Konfiguration.

Meine Fragen betreffen nun die Verkabelung und Konfiguration der beiden Router und Switches.

1. Frage

1. Frage

Ist es empfehlenswert oder gar erforderlich, die beiden Router ISA 570 mit separaten Ethernet-Kabeln, sozusagen Crossover, miteinander zu verbinden oder genügt die Anbindung an jeden der beiden Cisco Switches?

2. Frage

2. Frage

Ist es empfehlenswert oder gar erforderlich, die beiden Cisco Switch als Stack zu verbinden damit diese die gewünschte Lastverteilung und Ausfallsicherung zur Verfügung stellen?

3. Weitere Fragen und Überlegungen

3. Weitere Fragen und Überlegungen

Den Layer 3 habe ich noch nicht vollständig festgelegt. Die Frage die ich mir hier stelle, ist: "Wie viele VLANs sind sinnvoll?" Geplant sind VPN Zugänge, WLAN im Haus auch für Gäste, natürlich Server für den täglichen Betrieb SQL, Intranet, Open Directory, Chatsystem, Backup ect., aber auch eine DMZ für Mail-Server, ggf. Web-Server. VoIP geht selbstverständlich in ein eigenes VLAN. Ist es sinnvoll jede Abteilung (1 - 10 Mitarbeiter) in ein eigenes VLAN zu packen wenn andererseits chatten und drucken abteilungsübergreifend stattfinden soll? Ist es gar sinnvoll, alle Drucker in ein VLAN zu stellen? Es handelt sich zu 99% um Apple Computer und z.Z. wird das Bonjour Protokoll (broadcast) zum chatten (iChat), finden von Druckern und Backupsystemen verwendet. ich hätte gerne so viele VLANs wie nötig aber auch so wenige wie möglich.

Ich bin offen für alle Vorschläge, auch bezüglich der Dokumentation und grafischen Darstellung.

Gruß aus dem Schwabenland

flaris

Please also mark the comments that contributed to the solution of the article

Content-Key: 206133

Url: https://administrator.de/contentid/206133

Printed on: April 23, 2024 at 13:04 o'clock

6 Comments

Latest comment

Auch kein "Hallo",

"Hallo an Alle" vorne an und eine Grußformel hinten dran "gepappt".

Hallo an Alle und einem Liebe Grüße, Grüße, Gruß, flaris.

und sag hübsch hallo und auf wider tschüß, bitte.

Gruß

Dobby

Dies ist mein erster Beitrag (natürlich Fragen) in diesem Forum,

Dann mal schnell den Beitrag unter der zu Hilfenahme das "Bearbeiten" Knopfes editiert und schnell ein"Hallo an Alle" vorne an und eine Grußformel hinten dran "gepappt".

daher vorab ein großes Lob an die Gemeinschaft;

und damit wir Dich auch alle loben können, mach doch bitte auch mit und zwar mit einem nettenHallo an Alle und einem Liebe Grüße, Grüße, Gruß, flaris.

Foren dieser Qualität sind leider eher selten in den großen Weiten des internets zu finden.

Hübsch geschmeichelt tapferer Recke, aber nun tue Du bitte auch Dein Möglichstes das es so bleibtund sag hübsch hallo und auf wider tschüß, bitte.

Gruß

Dobby

Um mal die Fragen zu beantworten:

1.)

Nein, das macht keinen Sinn wenn (und nur wenn !) die beiden L3 Switches wirklich als gemeinsamer Stack agieren, also als virtuell ein Switch !

Wenn dem so ist dann musst du den Stack der beiden Switches wie ein Blech sehen und damit ist dann die Querverbindung der Router überflüssig, denn sie sind ja schon 2 mal angebunden.

2.)

Ja, in jedem Falle, denn ohne ein Stacking (also das Betreiben als virtuell einen Switch) hast du 2 separate Switches und MUSST damit zwangsweise Spanning Tree aktivieren, damit es nicht zu einem Loop kommt bei deine redundanten Verbindungen !

In so einem Szenario gehen natürlich redundante Leitungen in den Blocking Mode und werden nicht benutzt solange nicht ein Switch ausfällt.

Lastverteilung ist ein einem STP Szenario also Unsinn, da völlige Utopie !

Die Router koppelt du über VRRP oder Cisco HSRP wenns proprietär sein soll. Das Loadbalancing ins Internet von 2 Systemen machst du über PBR (Policy based Routing) sofern du nicht ein dynamisches Protokoll benutzt wie OSPF oder BGP wozu du leider nix sagst.

3.)

Wieviele VLANs sinnvoll sind kann man dir hier im Forum nicht wirklich sicher beantworten, da man deine genauen Rahmenbedingungen nicht kennt.

Zwingend erforderlich sind sie aber für ein Gastnetz, für die DMZ, und für Server und Backup, damit der Backup Traffic zw. den Servern nicht über das Produktivnetz geht.

Es gilt immer: Je kleiner man die Broadcast Doamins hält desto performanter das Netzwerk !

Segmentieren macht also schon Sinn !

Der Rest ist schon OK so !

1.)

Nein, das macht keinen Sinn wenn (und nur wenn !) die beiden L3 Switches wirklich als gemeinsamer Stack agieren, also als virtuell ein Switch !

Wenn dem so ist dann musst du den Stack der beiden Switches wie ein Blech sehen und damit ist dann die Querverbindung der Router überflüssig, denn sie sind ja schon 2 mal angebunden.

2.)

Ja, in jedem Falle, denn ohne ein Stacking (also das Betreiben als virtuell einen Switch) hast du 2 separate Switches und MUSST damit zwangsweise Spanning Tree aktivieren, damit es nicht zu einem Loop kommt bei deine redundanten Verbindungen !

In so einem Szenario gehen natürlich redundante Leitungen in den Blocking Mode und werden nicht benutzt solange nicht ein Switch ausfällt.

Lastverteilung ist ein einem STP Szenario also Unsinn, da völlige Utopie !

Die Router koppelt du über VRRP oder Cisco HSRP wenns proprietär sein soll. Das Loadbalancing ins Internet von 2 Systemen machst du über PBR (Policy based Routing) sofern du nicht ein dynamisches Protokoll benutzt wie OSPF oder BGP wozu du leider nix sagst.

3.)

Wieviele VLANs sinnvoll sind kann man dir hier im Forum nicht wirklich sicher beantworten, da man deine genauen Rahmenbedingungen nicht kennt.

Zwingend erforderlich sind sie aber für ein Gastnetz, für die DMZ, und für Server und Backup, damit der Backup Traffic zw. den Servern nicht über das Produktivnetz geht.

Es gilt immer: Je kleiner man die Broadcast Doamins hält desto performanter das Netzwerk !

Segmentieren macht also schon Sinn !

Der Rest ist schon OK so !

Zur Frage der Link Aggregation ist das richtig auf dem Stack kannst du das so konfigurieren. Er agiert ja quasi als ein einziges Gerät sprich Switch.

Das Problem ist dann aber das wenn du das machst du zwar einen LAG hast (Etherchannel) aus Switchsicht, dieser sich aber auf die beiden Router aufsplittet.

Das ist bei Link Aggregation IEEE802.3ad, LACP aber per se nicht supportet und darf man nie tun.

Einzige Ausnahme: Deine beiden Router lassen sich auch virtuell als ein Gerät zusammenfassen. Bei Cisco heisst dieses Feature "Virtual Port Channel, VPC !

http://www.cisco.com/en/US/docs/switches/datacenter/nexus5000/sw/layer2 ...

Wenn deine Router das supporten dann geht das und du hast damit eine optimale Lösung: Link Aggregation mit Load Balancing und auch eine Failover Lösung.

Können deine Router das nicht dann darfst du keine LAGs nehmen, dann musst du mit Spanning Tree arbeiten und auch die Router dann querverbinden. Einer der Uplinks geht dann zur Loopvermeidung immer in den Blocking Mode.

Load Balancing bekommst du dann nur hin wenn du unterschiedliche VLANs nutzt mit einer unterschiedlichen STP Priority Wichtung, anders ist das nicht möglich.

Ausnahme: Du machst ein Point to Point Routing vom Switch zum Router wo jeder deiner Uplinks ein dediziertes IP Netz ist. Dann kannst du OSPF nutzen und mit OSPF ECMP (Multipathing) bekommst du dann wieder sauberes Load Balancing mit Failover ohne STP hin. Allerdings ohne VLANs dann, logisch.

Zwischen diesen Optionen musst du dich entscheiden !

Die Konfig kannst du mit show run dir in der SSH Session zum Switch ansehen. Das ist eine Textdatei die man auch so wieder per cut and paste zurück spielen kann.

Ebenso einfach ist es über das GUI indem du die Konfig per TFTP oder HTML exportierst und auch so wieder in den Switch reinbringt. Eine simple Grundfunktion die jeder managed Switch supportet.

Vermutlich also musst du wirklich noch (sehr) viel lernen. Ob ein Forum dabei das richtige ist musst du für dich selber entscheiden ?!

Wenigstens bist du aber auf dem richtigen Weg !

Das Problem ist dann aber das wenn du das machst du zwar einen LAG hast (Etherchannel) aus Switchsicht, dieser sich aber auf die beiden Router aufsplittet.

Das ist bei Link Aggregation IEEE802.3ad, LACP aber per se nicht supportet und darf man nie tun.

Einzige Ausnahme: Deine beiden Router lassen sich auch virtuell als ein Gerät zusammenfassen. Bei Cisco heisst dieses Feature "Virtual Port Channel, VPC !

http://www.cisco.com/en/US/docs/switches/datacenter/nexus5000/sw/layer2 ...

Wenn deine Router das supporten dann geht das und du hast damit eine optimale Lösung: Link Aggregation mit Load Balancing und auch eine Failover Lösung.

Können deine Router das nicht dann darfst du keine LAGs nehmen, dann musst du mit Spanning Tree arbeiten und auch die Router dann querverbinden. Einer der Uplinks geht dann zur Loopvermeidung immer in den Blocking Mode.

Load Balancing bekommst du dann nur hin wenn du unterschiedliche VLANs nutzt mit einer unterschiedlichen STP Priority Wichtung, anders ist das nicht möglich.

Ausnahme: Du machst ein Point to Point Routing vom Switch zum Router wo jeder deiner Uplinks ein dediziertes IP Netz ist. Dann kannst du OSPF nutzen und mit OSPF ECMP (Multipathing) bekommst du dann wieder sauberes Load Balancing mit Failover ohne STP hin. Allerdings ohne VLANs dann, logisch.

Zwischen diesen Optionen musst du dich entscheiden !

Die Konfig kannst du mit show run dir in der SSH Session zum Switch ansehen. Das ist eine Textdatei die man auch so wieder per cut and paste zurück spielen kann.

Ebenso einfach ist es über das GUI indem du die Konfig per TFTP oder HTML exportierst und auch so wieder in den Switch reinbringt. Eine simple Grundfunktion die jeder managed Switch supportet.

Vermutlich also musst du wirklich noch (sehr) viel lernen. Ob ein Forum dabei das richtige ist musst du für dich selber entscheiden ?!

Wenigstens bist du aber auf dem richtigen Weg !