Trotz Ping kein Zugriff auf Subnetz von einigen Clients

Hallo zusammen,

ich beschäftige mich seit einiger Zeit mit einem Problem welchem ich nicht Herr werde.

Zur Situation:

Ich betreibe ein kleines Netzwerk mit 7 Clients und Windows 2016 Essentials Server was alles sehr gut funktioniert.

Nun kam ein Geräte welches als Steuerung nur Windows XP mitbringt dazu, welches ich per Mikrotik in einem gesonderten Netzwerk isoliert habe. Auf dieses Netzwerk kann man nur Zugreifen aber nicht andersherum. Dort ist nur die Maschine, der Steuerungs PC und ein Synology NAS.

Wir hatten bisher Kaspersky Small Office Security und sind wegen der BSI Warnung nun auf Bitdefender Gravity Zone umgestiegen. Seitdem habe ich mit drei Rechnern Probleme auf das isolierte Netz zuzugreifen.

2 Clients zeitweise

Mit dem Server immer

Ich dachte es liegt am Bitdefender, dies habe ich aber ausschließen können durch Deinstallation.

Es muss irgendetwas auf Layer 4 Ebene sein, da ich das Netzwerk von allen Maschinen anpingen kann.

In der Windows Firewall ist das Netz freigegeben. Bei deaktivierter Firewall geht es auch nicht.

Hier die Eckdaten:

Produktivnetz:

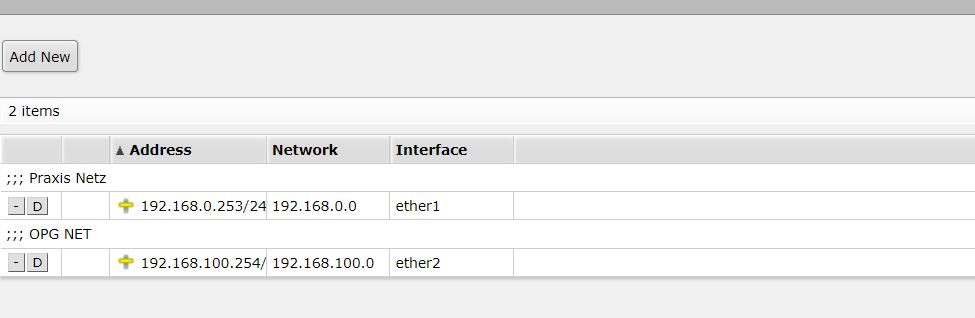

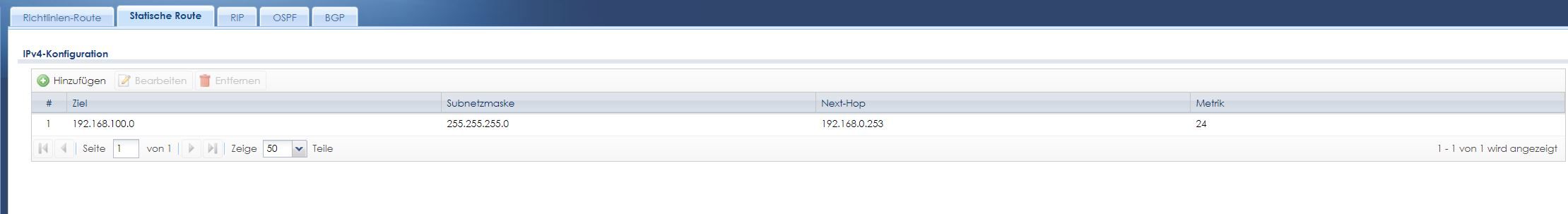

192.168.0.0/24 --> Statische Route in Zyxel USG 40 Firewall --> 192.168.0.253 --> Isoliernetz 192.168.100.0/24

Tracert ist auch unauffällig.

Was konkret nicht funktioniert (mit den 3 beschriebenen Rechnern - die anderen Problemlos):

- Auf Freigabe auf dem NAS Zugreifen

- Auf das Webinterface der Synology zugreifen

PING GEHT!

Hat jemand einen Ansatz wie ich da weiter komme?

ich beschäftige mich seit einiger Zeit mit einem Problem welchem ich nicht Herr werde.

Zur Situation:

Ich betreibe ein kleines Netzwerk mit 7 Clients und Windows 2016 Essentials Server was alles sehr gut funktioniert.

Nun kam ein Geräte welches als Steuerung nur Windows XP mitbringt dazu, welches ich per Mikrotik in einem gesonderten Netzwerk isoliert habe. Auf dieses Netzwerk kann man nur Zugreifen aber nicht andersherum. Dort ist nur die Maschine, der Steuerungs PC und ein Synology NAS.

Wir hatten bisher Kaspersky Small Office Security und sind wegen der BSI Warnung nun auf Bitdefender Gravity Zone umgestiegen. Seitdem habe ich mit drei Rechnern Probleme auf das isolierte Netz zuzugreifen.

2 Clients zeitweise

Mit dem Server immer

Ich dachte es liegt am Bitdefender, dies habe ich aber ausschließen können durch Deinstallation.

Es muss irgendetwas auf Layer 4 Ebene sein, da ich das Netzwerk von allen Maschinen anpingen kann.

In der Windows Firewall ist das Netz freigegeben. Bei deaktivierter Firewall geht es auch nicht.

Hier die Eckdaten:

Produktivnetz:

192.168.0.0/24 --> Statische Route in Zyxel USG 40 Firewall --> 192.168.0.253 --> Isoliernetz 192.168.100.0/24

Tracert ist auch unauffällig.

Was konkret nicht funktioniert (mit den 3 beschriebenen Rechnern - die anderen Problemlos):

- Auf Freigabe auf dem NAS Zugreifen

- Auf das Webinterface der Synology zugreifen

PING GEHT!

Hat jemand einen Ansatz wie ich da weiter komme?

Please also mark the comments that contributed to the solution of the article

Content-Key: 2890522719

Url: https://administrator.de/contentid/2890522719

Printed on: April 28, 2024 at 13:04 o'clock

20 Comments

Latest comment

Produktivnetz:

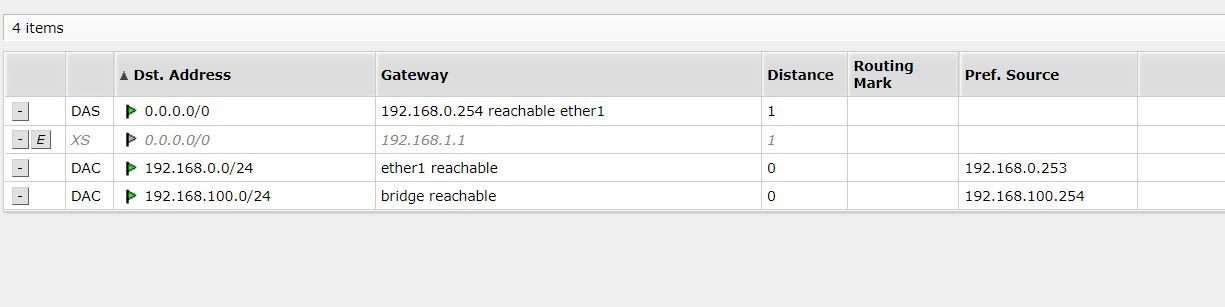

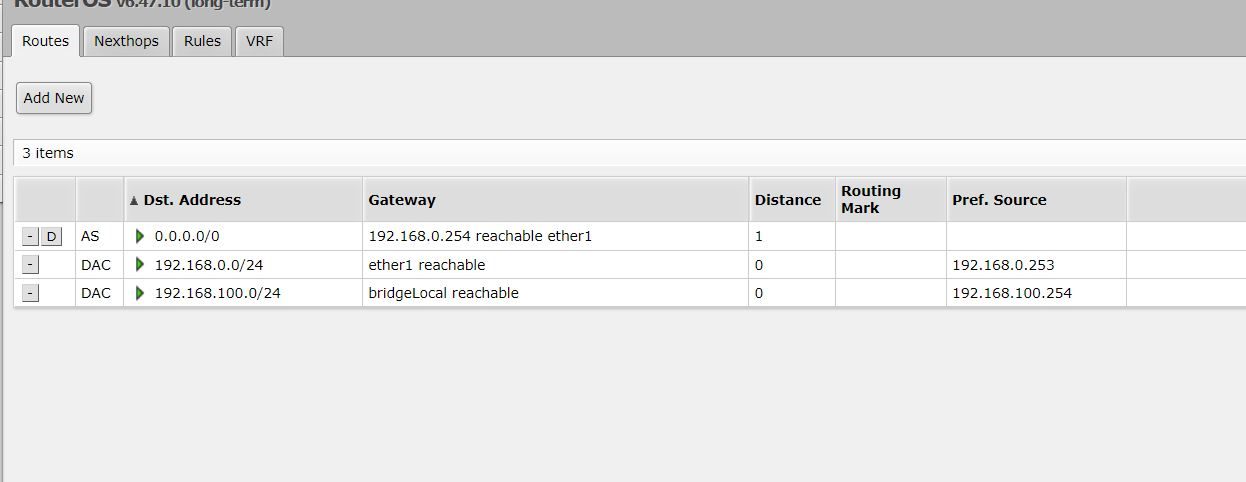

In der Beschreibung fehlt die Default Route auf dem MT 0.0.0.0/0 -> USG 40 Firewall ! Ist die gesetzt?Weitere Fragen zu deinem Setup:

- Ist auch wirklich NAT auf dem MT deaktiviert, sprich KEINE Default Konfig in Benutzung?

- NAS bzw. Synology haben einen Default Gateway Eintrag?

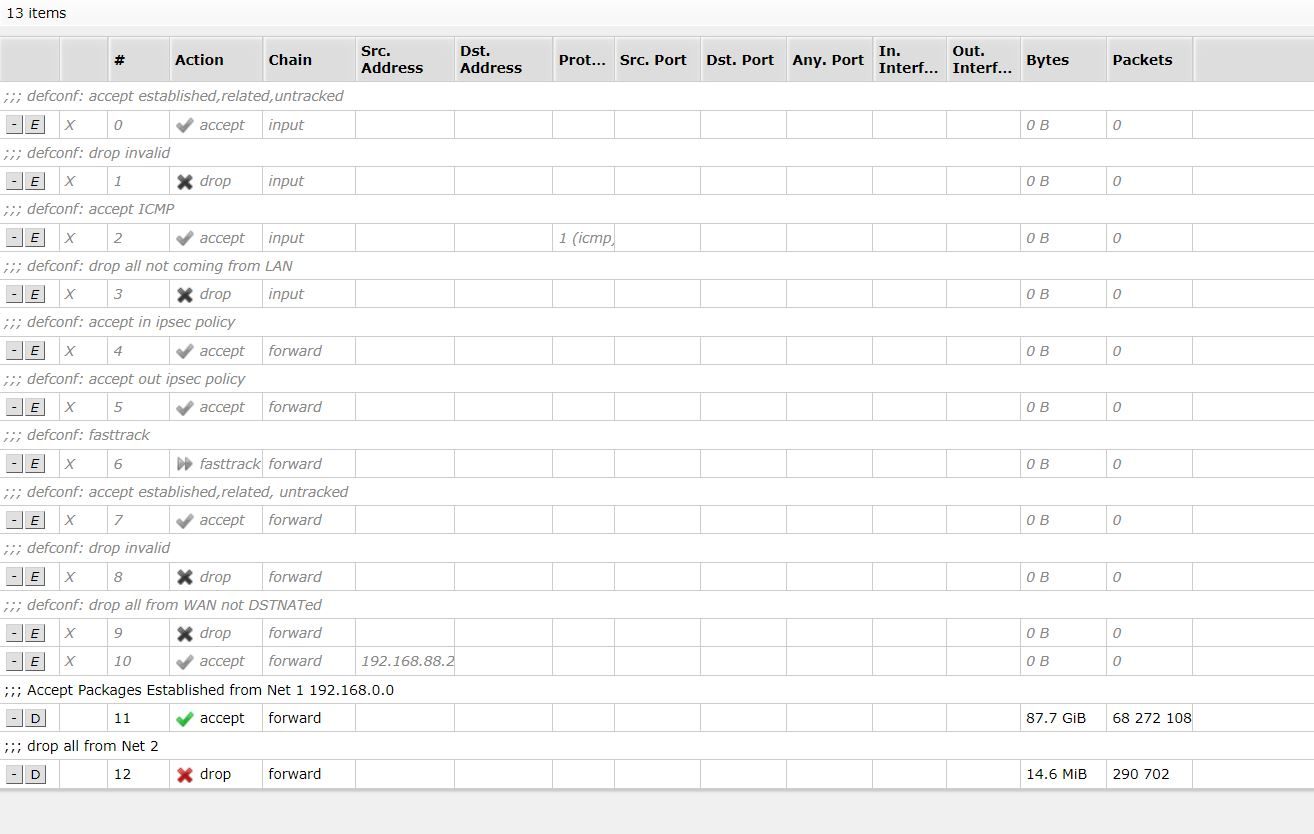

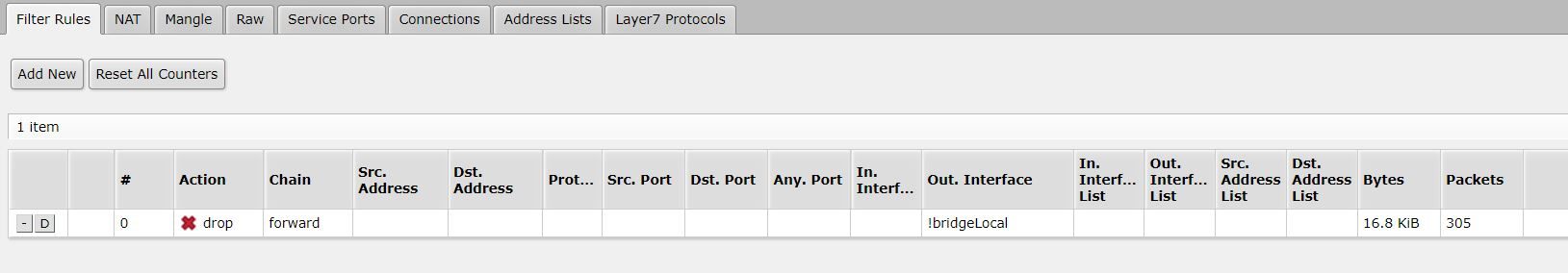

- Hast du irgendwelches Customizing der Firewall auf dem MT?

Unter Bridge NAT sind keine Einträge. Gibt es da noch eine andere Stelle?

Lies doch bitte einmal die URLs die man dir zur Hilfestellung postet! Nach dem von dir geposteten Screenshot hast du es versäumt die Default Konfig auf dem MT zu löschen und dann ist auf dem eth1 Port NAT (IP Adress Translation) aktiviert.

Damit ist ein SMB Zugriff und auch alle anderen Zugriffe aus dem Koppelnetz IPtechnisch unmöglich, da die NAT Firewall das verhindert.

Du hast also immer eine routingtechnische Einbahnstrasse!! Ist dann auch nicht weiter verwunderlich das du da Schiffbruch erleidest. Der Grund dafür ist das NAT/ICS oder Masquerading am ether1 Port was HIER wie auch im o.a. Tutorial genau beschrieben wird.

Deine Problematik ist also nur durch das fälschlicherweise aktive NAT bedingt.

Fazit:

Lösche wie im Routing Tutorial beschrieben unbedingt die Default Konfig vom Mikrotik, dann kommt dein Setup auch sofort zum Fliegen.

Wenn es das denn nun war bitte dann auch deinen Thread hier als erledigt schliessen!

neuen Mikrotik neu aufgesetzt mit Default Config.

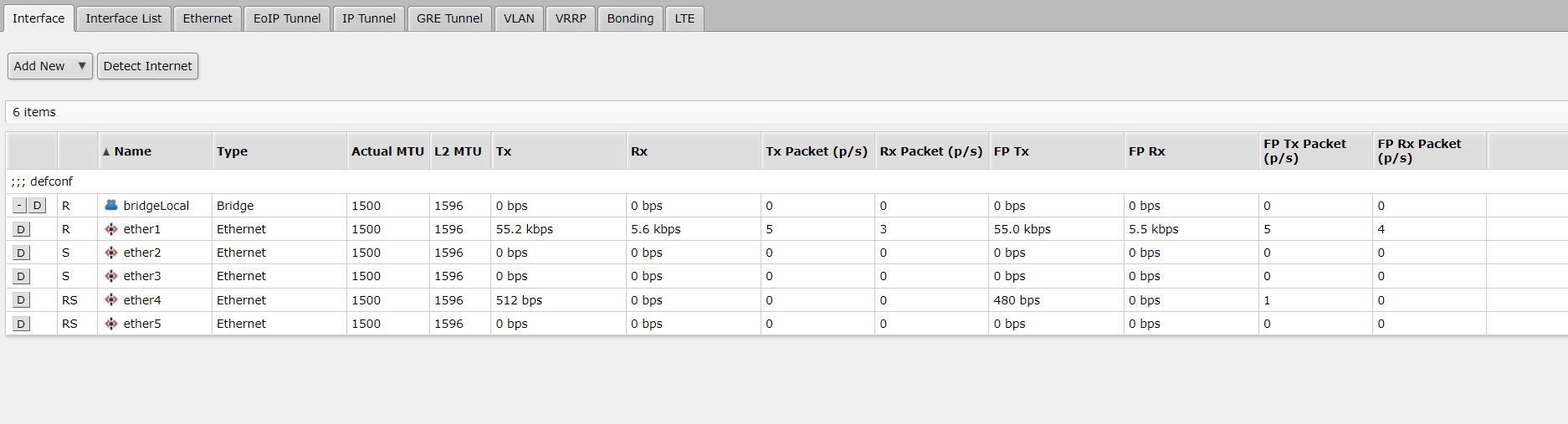

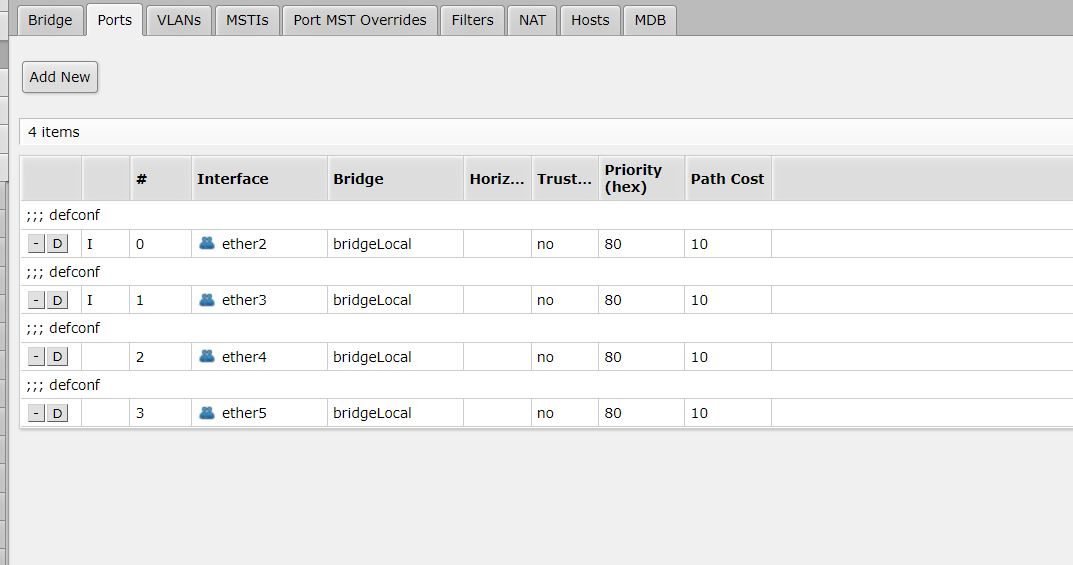

WIE ist das genu zu verstehen??Bridge als lokales LAN und hat als Member Ports die Ports 2 bis 5 und ether1 ist der NAT/Firewall Port nach draussen?

Du hast also die klassische Default Konfig übernommen ohne Veränderung?

Dir geht es darum das OPG Netz vom Praxis Netz abzutrennen das nur Zugriffe von OPG zu Praxis und Internet möglich ist aber nicht Praxis zu OPG, richtig?

Ist das der Fall stimmen aber die Firewall Regeln nicht. Die o.a. Regel mit bridgelocal ist dann völlig falsch und sinnfrei.

Warum rebootest du den MT nicht einfach in seine Default Konfig und belässt die Firewall Regeln so wie sie sind!! Mit der Default Konfig hat die Firewall eine wasserdichte Konfig für den WAN/ether1 Port die du NICHT verändern musst.

Alles was du machen musst ist dann nur die Default MT 192.168.88er Adressierung auf dein 192.168.100.0 umzustellen auf dem lokalen LAN Interface und auf dem Pool bzw. den dazu korrespondierenden DHCP Server (dessen Konfig oben fehlt!).

So bekommen alle Endgeräte an den Ports 2 bis 5 dann fehlerlos IP Adressen vom MT DHCP Server.

Tip:

Mit dem grafischen WinBox Tool erleichterst du dir die MT Konfig ungemein: Das Tool findest du zum Download auf der MT Software Seite wenn du den blauen Button "WinBox" klickst.

Aber vom WAN Port soll auf das OPG Netz zugegriffen werden können.

Das geht nicht wenn du Source NAT dort machst, denn die NAT Firewall lässt inbound auf das WAN Interface keine Sessions zu die nicht in der NAT Session Table bestehen.Ohne NAT, mit transparentem Routing ist das natürlich dann problemlos möglich.

Nein, ich habe ihn Hardresettet

Dann musst du aber nach dem Reset in der WinBox die Default Konfig annehmen oder ablehnen. Oder hast du den Reset dann gleich mit einem Haken "no default config" ausgeführt.Hilfreich wäre hier ein WinBox/Web Screenshot der NAT und FW Rules.

OPG soll keinen Kontakt zum Praxisnetz haben

OK, das musst du dann in den Firewall Rules definieren. Wie gesagt Screenshot deines Regelwerkes wäre hilfreich.Nutzt du ein VLAN Design auf dem Mikrotik oder routest du dediziert über die Ethernet Interfaces? Laut deinen Daten oben letzteres, richtig?

Ich dachte ich soll ihn nackig selber neu einrichten.

Das ist auch richtig! Das solltest du beibehalten.Konnte nachdem setzen der Default config den Mikro leider nicht mehr erreichen. Auch nicht per Winbox.

Da hast du sicher den Kardinalsfehler begangen und den Konfig Rechner auf den eth1 Port gesteckt. Der eth1 Port ist mit der Default Konfig der WAN/Internet Port der dann logischerweise aus Sicherheitsgründen keinerlei Konfig Zugang mehr zulässt. Umstecken auf Port 5 hätte dein Problem sofort gelöst. Gehe folgendermaßen vor:

- Reset ohne Default Konfig

- Zyxel Netz IP 192.168.0.253 /24 auf eth1

- Bridge anlegen wie oben und Ports 2-5 als Memberports eintragen

- OPG Netz IP 192.168.100.254/24 auf das Bridge Interface legen und nicht fälschlicherweise auf eth2 wie du es gemacht hast!! Damit werden dann die Ports 2 bis 5 als Switch betrieben und alles Ports des OPG Netzes an die du Clients anstecken kannst

- DHCP Server anlegen für das OPG Netz. Dazu klickst du auf DHCP Setup wie im Tutorial beschrieben. Der Setup Wizzard legt dann automatisch auch einen entsprechenden Pool an. Achtung: Achte darauf den Pool zu den Enden immer zu begrenzen um z.B. auch statische Bereich zu haben z.B. von .50 bis .200

- Statische Route auf dem Zyxel ins .100.0/24er Netz mit 192.168.0.253 als next Hop

- Statische Default Route 0.0.0.0/0 mit next Hop 192.168.0.254 (.254 = IP des Zyxel) wie du es oben schon richtig gemacht hast

- Testclient an einem Port 2 bis 5 anschliessen und IP Adressvergabe mit ipconfig -all checken ob die OPG Netzadressierung stimmt.

- Jetzt Ping Check machen von einem Client im Zyxel Netz

- Ping MT IP 192.168.0.253

- Ping MT IP OPG 192.168.100.254

- Ping auf Client im OPG Netz

- Dann Ping vom OPG Client auf .100.254, .0.253 und die Zyxel FW oder Client im Zyxel Netz

- Ggf. einen DNS Server unter -IP -> DNS konfigurieren sofern du aus dem OPG Netz auch Hostnamen auflösen willst.

Ist das gegeben, dann machst du dich an die Firewall Konfig WER WAS WOHIN darf, sprich machst langsam die Schotten dicht.

Das hat den großen Vorteil das du jetzt sicher weisst das dein Setup generell fehlerfrei funktioniert. Fehlfunktionen können jetzt also nur durch fehlerhafte FW Regeln entstehen die du dann sofort korrigieren kannst. Sprich also ein sofortiger Test ob deine Regeln greifen oder nicht.

Das kommt dann im nächsten Step dieses Threads.