119944

May 04, 2016, updated at 08:45:34 (UTC)

UNC-Hardening Fileserver

Hallo Kollegen,

ich habe unsere GPO für das UNC-Hardening in einer Testumgebung mal um den Fileserver erweitert.

Grundsätzlich ist der Zugriff lesend und schreibend weiterhin auf alle Shares möglich, jedoch haben wir festgestellt, dass sich dadurch keine Kopien von Dateien mehr anlegen lassen.

Also einfach eine Datei markieren und am gleichen Ort wieder einfügen

Normalerweise erstellt Windows beim kopieren einer Datein und beim Einfügen am selben Ort dabei eine zweite Datei mit dem Anhang "-Kopie". z.B.:

Nach dem aktivieren der GPO passiert beim Einfügen leider garnichts...

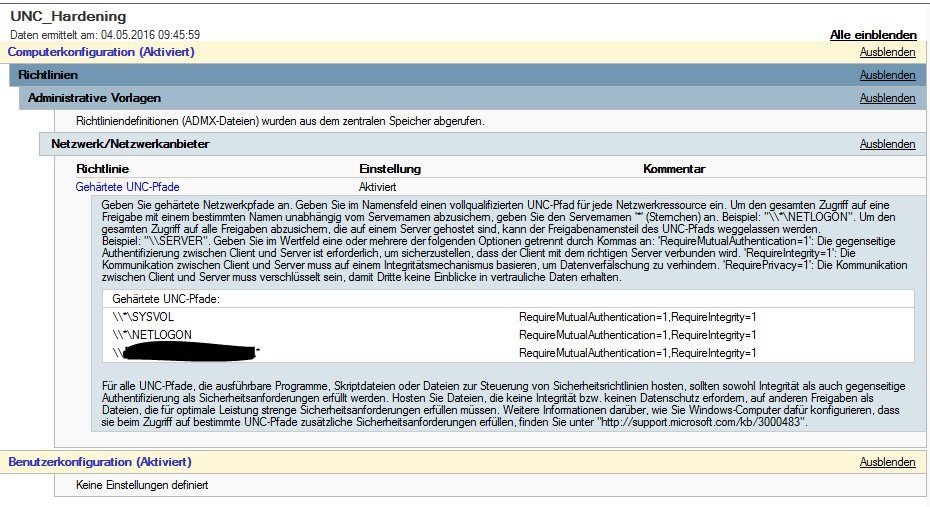

Hier ist die GPO:

Ist das ein Sicherheitsfeature oder hat hier jemand eine Idee woran es liegen könnte?

Macht es überhaupt Sinn hier den Fileserver mit aufzunehmen?

Fileserver:

CentOS 7.2

Samba 4.2.10

VG

Val

ich habe unsere GPO für das UNC-Hardening in einer Testumgebung mal um den Fileserver erweitert.

Grundsätzlich ist der Zugriff lesend und schreibend weiterhin auf alle Shares möglich, jedoch haben wir festgestellt, dass sich dadurch keine Kopien von Dateien mehr anlegen lassen.

Also einfach eine Datei markieren und am gleichen Ort wieder einfügen

Normalerweise erstellt Windows beim kopieren einer Datein und beim Einfügen am selben Ort dabei eine zweite Datei mit dem Anhang "-Kopie". z.B.:

- unc_hardening.PNG

- unc_hardening - Kopie.PNG

Nach dem aktivieren der GPO passiert beim Einfügen leider garnichts...

Hier ist die GPO:

Ist das ein Sicherheitsfeature oder hat hier jemand eine Idee woran es liegen könnte?

Macht es überhaupt Sinn hier den Fileserver mit aufzunehmen?

Fileserver:

CentOS 7.2

Samba 4.2.10

VG

Val

Please also mark the comments that contributed to the solution of the article

Content-Key: 303634

Url: https://administrator.de/contentid/303634

Printed on: April 24, 2024 at 23:04 o'clock

3 Comments

Latest comment

Hi.

Die von Dir vorgegebenen Anforderungen sind Anforderungen, die Dein Fileserver offenbar nicht erfüllt. Ich kann Dir leider nicht sagen, ob das Einstellungssache ist, sondern nur, dass Du auf der Fileserverseite suchen musst. Mach Dir klar, was das ist, diese beiden Anforderungen und google ein wenig.

Die von Dir vorgegebenen Anforderungen sind Anforderungen, die Dein Fileserver offenbar nicht erfüllt. Ich kann Dir leider nicht sagen, ob das Einstellungssache ist, sondern nur, dass Du auf der Fileserverseite suchen musst. Mach Dir klar, was das ist, diese beiden Anforderungen und google ein wenig.