134202

Sep 04, 2017

VeraCrypt verschlüsselt unter W10 nicht das ganze Laufwerk

Hallo Community,

ich möchte mit einer Windows 10 Installation und VeraCrypt das gesamte Laufwerk der SSD verschlüsseln. Der Laptop hat natürlich ein UEFI und Windows 10 hat neben Laufwerk C: und D: auch seine eigenen Partitionen eingerichtet, wie es das eben so standardmäßig macht. Laut Versionshistory von VeraCrypt sollte dieses eigentlich schon seit einigen Versionen mit UEFI und GPT umgehen können. Ich wähle bei VeraCrypt System > Encrypt System Partition/Drive > Normal > Dort ist dann "Encrypt the whole drive" ausgegraut

Laptop: Acer Swift 3

OS: Windows 10 Home, V 1703, Build 15063.540

Veracrypt V 1.21 (x64)

Woran liegt das? Ich habe schon im UEFI ein paar Dinge umgestellt, das brachte aber alles keine Änderung. Das Secure Boot kann man ja leider nicht deaktivieren.

Natürlich könnte ich auch erst nur die Windows System-Partition verschlüsseln und dann Laufwerk D:, aber dann bekäme der Anwender ja nach dem Hochfahren von Windows eine weitere Passwort-Abfrage für Laufwerk D:. Außerdem sind auf D: auch ausführbare Programme installiert. Das könnte zu Verwirrungen führen.

Für Hilfe bin ich dankbar.

ich möchte mit einer Windows 10 Installation und VeraCrypt das gesamte Laufwerk der SSD verschlüsseln. Der Laptop hat natürlich ein UEFI und Windows 10 hat neben Laufwerk C: und D: auch seine eigenen Partitionen eingerichtet, wie es das eben so standardmäßig macht. Laut Versionshistory von VeraCrypt sollte dieses eigentlich schon seit einigen Versionen mit UEFI und GPT umgehen können. Ich wähle bei VeraCrypt System > Encrypt System Partition/Drive > Normal > Dort ist dann "Encrypt the whole drive" ausgegraut

Laptop: Acer Swift 3

OS: Windows 10 Home, V 1703, Build 15063.540

Veracrypt V 1.21 (x64)

Woran liegt das? Ich habe schon im UEFI ein paar Dinge umgestellt, das brachte aber alles keine Änderung. Das Secure Boot kann man ja leider nicht deaktivieren.

Natürlich könnte ich auch erst nur die Windows System-Partition verschlüsseln und dann Laufwerk D:, aber dann bekäme der Anwender ja nach dem Hochfahren von Windows eine weitere Passwort-Abfrage für Laufwerk D:. Außerdem sind auf D: auch ausführbare Programme installiert. Das könnte zu Verwirrungen führen.

Für Hilfe bin ich dankbar.

Please also mark the comments that contributed to the solution of the article

Content-Key: 348096

Url: https://administrator.de/contentid/348096

Printed on: April 25, 2024 at 02:04 o'clock

27 Comments

Latest comment

1 nein, nach dem Booten und der ersten Kennworteingabe musst Du nichts mehr machen. Lies mal nach: https://andryou.com/truecrypt/docs/system-favorites.php

2 möglich auch unter home! Siehe BitLocker mit Home-Windows?

2 möglich auch unter home! Siehe BitLocker mit Home-Windows?

@nobody: wirklich? Die Doku sagt, dass es noch geht: https://veracrypt.codeplex.com/wikipage?title=Favorite%20Volumes

Wie willst Du denn Deinem Kunden, ein grafischer Betrieb, verklickern, dass Windows 10 Unfug ist und bitte sofort alle seine Laptops auf Linux umstellen soll?

Gar nicht. Wer Windows nutzt, kann auch Bitlocker nutzen (auch in Home), es sei denn, er hat Bedenken über die Funktionsweise. Sicherheitsbedenken zu haben, ist aus meiner Sicht widersinnig, denn auch bei Veracrypt tippst Du schon beim Verschlüsseln ein Kennwort ein und ein (/Verschwörungstheorie ein) in Windows eingebauter Keylogger kann es aufzeichnen.

Der Regelfall ist: die PCs sind im Kontakt mit dem Internet - jedenfalls oft und lang genug, um kleine Mengen sensibler Daten zu übertragen. Man bedenke, dass auch KMS Server und WSUS-Server von Microsoft mitspielen könnten. Aber gut, deine reden nicht mit dem Internet - gut so, meine auch nicht. Ich wollte es nur angemerkt haben - es ist keine Grundsatzdiskussion und auch kein Zeitvertreib.

Gut. Zu Deinem Problem: Nimm mal eine Hyper-V-VM mit Gen1 (oder irgendeine andere VM oder Installation ohne UEFI) - da geht es.

Bei UEFI geht es nicht und der Punkt ist ausgegraut. Bei UEFI musst Du also die Favorite Volumes verwenden.

Gut. Zu Deinem Problem: Nimm mal eine Hyper-V-VM mit Gen1 (oder irgendeine andere VM oder Installation ohne UEFI) - da geht es.

Bei UEFI geht es nicht und der Punkt ist ausgegraut. Bei UEFI musst Du also die Favorite Volumes verwenden.

Das der Test fehl schlug lag woran? Kennwort angeblich falsch? PIM auf was gesetzt? Wenn keine PIM gesetzt [default], bei der PIM-Abfrage einfach enter drücken. Es könnte auch daran liegen, dass VeraCrypt meines Wissens nicht das deutsche Tastaturlayout benutzt - siehe

the pre-boot password is typed using US keyboard layout

aus https://veracrypt.codeplex.com/wikipage?title=System%20Encryption Nimm mal "a" als Kennwort.Zitat von @134202:

Hallo Community,

Laut Versionshistory von VeraCrypt sollte dieses eigentlich schon seit einigen Versionen mit UEFI und GPT umgehen können. Ich wähle bei VeraCrypt System > Encrypt System Partition/Drive > Normal > Dort ist dann "Encrypt the whole drive" ausgegraut

Hallo Community,

Laut Versionshistory von VeraCrypt sollte dieses eigentlich schon seit einigen Versionen mit UEFI und GPT umgehen können. Ich wähle bei VeraCrypt System > Encrypt System Partition/Drive > Normal > Dort ist dann "Encrypt the whole drive" ausgegraut

Hallo,

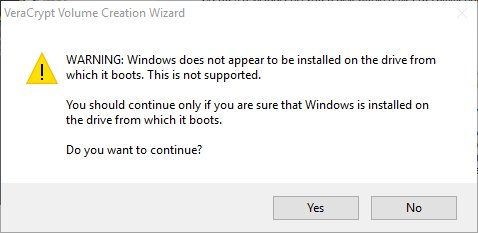

es kann schon damit umgehen, aber nur im Rahmen des Möglichen. Ein Systemlaufwerk mit Bootloader wurde noch nie "vollständig" verschlüsselt, weil ja irgendwo der Bootloader herkommen muss. Bei UEFI/GPT wird der aus einer Partition geladen, folglich ist die Verschlüsselung durch Partitionsgrenzen beschränkt.

Grüße

Richard

Du nimmst Dir eine Test-VM mit UEFI und eine ohne. Die mit UEFI graut die Option aus, die andere nicht. Beide werden dennoch funktionieren - mit den Favorites.

Dass es bei Dir gar nicht geht, hat nicht unbedingt mit VC zu tun. Dass kann auch Dein Setup sein, das einen Defekt hat oder eine Besonderheit - ändern wirst Du es ohne Neuinstallation evtl. nicht. Deshalb bleibt mein Rat: Nimm BItlocker.

Dass es bei Dir gar nicht geht, hat nicht unbedingt mit VC zu tun. Dass kann auch Dein Setup sein, das einen Defekt hat oder eine Besonderheit - ändern wirst Du es ohne Neuinstallation evtl. nicht. Deshalb bleibt mein Rat: Nimm BItlocker.

Zitat von @134202:

Hallo Richard,

verstehe ich nicht. Warum macht VeraCrypt überhaupt nichts? Es macht ja noch nicht mal den Probelauf. Wie kann ich nun mit VeraCrypt überhaupt irgendwas verschlüsseln?

Hallo Richard,

verstehe ich nicht. Warum macht VeraCrypt überhaupt nichts? Es macht ja noch nicht mal den Probelauf. Wie kann ich nun mit VeraCrypt überhaupt irgendwas verschlüsseln?

Es bootet im Probelauf normal? Ist der VeraCrypt-Loader beim Probe-Reboot im UEFI registriert? Du schreibst doch oben, du könntest EFI-Dateien eintragen. Entweder das manuell machen, oder evtl. wird er auch selbständig eingetragen, wenn du beim Probe-Reboot den Windows-UEFI-Loader hinter den Boot von der Festplatte (mit ihrer Hardware-Bezeichnung) verschiebst.