VLAN-segmentiertes Netzwerk mit Sophos utm free home edition

Hallo Zusammen,

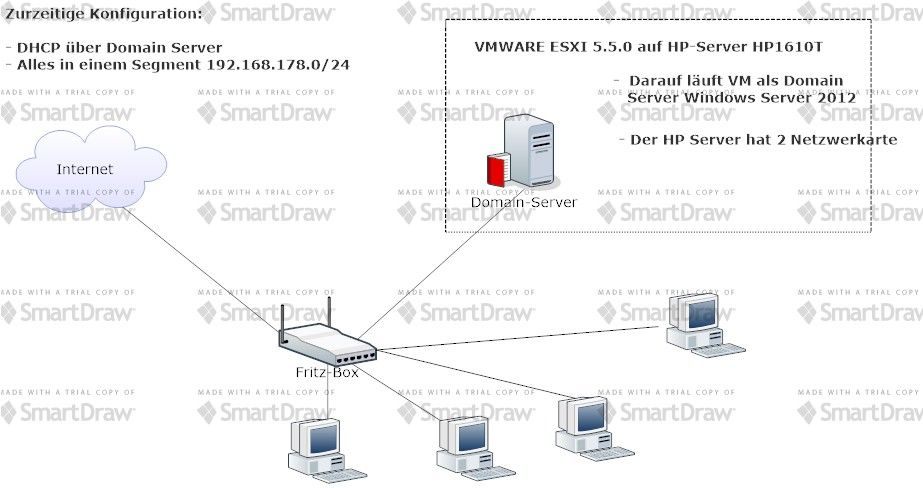

mein Homenetzwerk läuft z.Z. nur auf einem Segment 192.168.178.0/24. Über Fritzbox 6360 werden die PC/ Server angeschlossen.

Auf einem HP-Server läuft VMWARE ESXi 5.5.0. Auf diesem Plattform laufen ein Domainserver Windows 2012 mit DHCP-Option und eine Sophos UMT Free home Edition (nur installiert noch nicht eingerichtet).

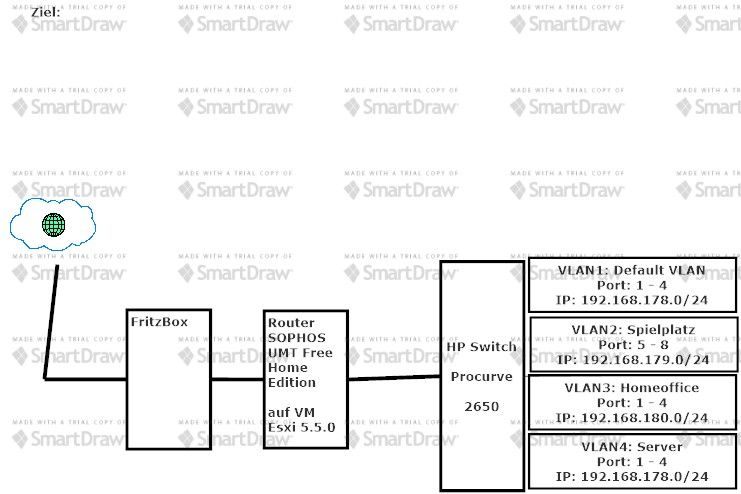

Mein Ziel: Ich möchte mein Netzwerk in verschiedenen VLANs segmentieren. Gem. des Beitrag "VLAN Installation und Routing mit M0n0wall, pfSense, DD-WRT oder Mikrotik" habe ich auf dem HP Procurve 2560 so eingerichtet:

VLAN1: Default VLAN ; Port 01 - 04 ; Port 01 tagged , IP: 192.168.178.0/24

VLAN2: PCSpiel ; Port 05 - 08 ; Port 01 tagged , IP: 192.168.179.0/24 /* Spielplatz für meinen Sohn */

VLAN3: HomeOffice ; Port 09 - 12 ; Port 01 tagged , IP: 192.168.180.0/24 /* Home-Office-PC; HomeBanking */

VLAN4: Server ; Port 01 - 04 ; Port 01 tagged , IP: 192.168.178.0/24 /* Segment für Domain-Server */

Da der Sophos UTM auf einem VM läuft, komme ich irgendwie einbischen durcheinander, da der HP Server mit VMWARE EXSi hat nur 2 Netzwerkkarten.

Ich habe einige Fragen:

- wie ich diese Netzwerkanschluss physikalisch anbinden soll?

- macht es Sinn, wenn ich den DHCP-Dienst auf dem Domain Server deaktivieren und über den Sophos für jeden VLANs Segment aktivieren?

- Da ich mit dem Sophos UTM bzw. mit keinem firewall absolut keine Ahnung habe, mache ich Sorgen, dass ich irgendwas faslch gemacht habe.

Gibt es bestimmte Firewall-Regeln , die man unbedingt halten muss?

- Wie kann ich am sanfsten dieses "Projekt" durchziehen, ohne tagelange oder wochenlang das Homenetzwerk lahmlegt (Meine Frau ist mittlerweile leidenschaftliche eine Surferin und sucht jeden Tag die Kochrezepte )

)

Ich glaube, ich habe genug gefragt. Ich freue mich auf Eure Antworten.

Gruß

Dua

Zur Zeit:

Mein Ziel:

mein Homenetzwerk läuft z.Z. nur auf einem Segment 192.168.178.0/24. Über Fritzbox 6360 werden die PC/ Server angeschlossen.

Auf einem HP-Server läuft VMWARE ESXi 5.5.0. Auf diesem Plattform laufen ein Domainserver Windows 2012 mit DHCP-Option und eine Sophos UMT Free home Edition (nur installiert noch nicht eingerichtet).

Mein Ziel: Ich möchte mein Netzwerk in verschiedenen VLANs segmentieren. Gem. des Beitrag "VLAN Installation und Routing mit M0n0wall, pfSense, DD-WRT oder Mikrotik" habe ich auf dem HP Procurve 2560 so eingerichtet:

VLAN1: Default VLAN ; Port 01 - 04 ; Port 01 tagged , IP: 192.168.178.0/24

VLAN2: PCSpiel ; Port 05 - 08 ; Port 01 tagged , IP: 192.168.179.0/24 /* Spielplatz für meinen Sohn */

VLAN3: HomeOffice ; Port 09 - 12 ; Port 01 tagged , IP: 192.168.180.0/24 /* Home-Office-PC; HomeBanking */

VLAN4: Server ; Port 01 - 04 ; Port 01 tagged , IP: 192.168.178.0/24 /* Segment für Domain-Server */

Da der Sophos UTM auf einem VM läuft, komme ich irgendwie einbischen durcheinander, da der HP Server mit VMWARE EXSi hat nur 2 Netzwerkkarten.

Ich habe einige Fragen:

- wie ich diese Netzwerkanschluss physikalisch anbinden soll?

- macht es Sinn, wenn ich den DHCP-Dienst auf dem Domain Server deaktivieren und über den Sophos für jeden VLANs Segment aktivieren?

- Da ich mit dem Sophos UTM bzw. mit keinem firewall absolut keine Ahnung habe, mache ich Sorgen, dass ich irgendwas faslch gemacht habe.

Gibt es bestimmte Firewall-Regeln , die man unbedingt halten muss?

- Wie kann ich am sanfsten dieses "Projekt" durchziehen, ohne tagelange oder wochenlang das Homenetzwerk lahmlegt (Meine Frau ist mittlerweile leidenschaftliche eine Surferin und sucht jeden Tag die Kochrezepte

Ich glaube, ich habe genug gefragt. Ich freue mich auf Eure Antworten.

Gruß

Dua

Zur Zeit:

Mein Ziel:

Please also mark the comments that contributed to the solution of the article

Content-Key: 264162

Url: https://administrator.de/contentid/264162

Printed on: April 24, 2024 at 22:04 o'clock

5 Comments

Latest comment

Salutti Dua

Ich würde dies so lösen

Auf dem ESX erstellst du mit der zweiten Netzwerkkarte, deine Internen Netze

Beim erstellen von Zusätzlichen Netzen pro vSwitch kann ma VLAN ID zuweisen.

Danach erstellst Du auf deinem HP Switch einen Port mit allen Vlan's als Trunk.

Dort steckt du deinen Server an.

Nun kannst du der Sophos VM die Netze zuweisen. Pro VLAN eine vNic (virtuelle Netzwerkkarte).

Hier eine Bild um das einfacher darzustellen:

http://togeo.com/togeo/images/forums/NetworkConfiguration.jpg

Gruass Affabanana

Ich würde dies so lösen

Auf dem ESX erstellst du mit der zweiten Netzwerkkarte, deine Internen Netze

Beim erstellen von Zusätzlichen Netzen pro vSwitch kann ma VLAN ID zuweisen.

Danach erstellst Du auf deinem HP Switch einen Port mit allen Vlan's als Trunk.

Dort steckt du deinen Server an.

Nun kannst du der Sophos VM die Netze zuweisen. Pro VLAN eine vNic (virtuelle Netzwerkkarte).

Hier eine Bild um das einfacher darzustellen:

http://togeo.com/togeo/images/forums/NetworkConfiguration.jpg

Gruass Affabanana

Hallo,

ich würde es so machen:

auf dem ESX ein vSwitch mit einer der NICs anlegen. Hier die Fritzbox und ein virtuelles Interface für die Sophos anschliessen. Das ist deine "DMZ".

Dann einen 2. vSwitch mit der anderen NIC und die Verbindung zum Switch (Port 01). Das Tagging dort sollte schon richtig sein, wie du es beschreibst. Im VLAN1 sollte auch das Management-Interface (VMKernel) für den ESX sein.

Für die Verbindung zu den VMs hast du nun mehrere Möglichkeiten. Da du dich mit der UTM kaum auskennst, würde ich das VLAN-Tagging über den vSwitch machen. Dazu legst du innerhalb des vSwitches einfach mehrere Portgruppen an und weißt hier das gewünschte VLAN zu. Also 4 Portgruppen die am besten auch entsprechnd heißen.

In den VMs verbindest du dann die entsprechenden Interfaces auf die gewünschten Portgruppen, also den Server auf VLAN4. Für die UTM musst du 5 Interfaces erzeugen, eins auf die externe Verbindung, die anderen jeweils auf eine Portgruppe.

Aber: die IP-Adressen die du aufgeführt hast, werden so nicht funktionieren. Wenn du die Fritzbox auf Standard lässt, hättest du das gleiche Segment in der DMZ sowie in VLAN1 und VLAN4. Da klappt kein Routing, das musst du ändern.

z.B: DMZ auf 192.168.178.0/24 lassen, dann VLAN1 auf 192.168.181.0/24, VLAN2 auf 192.168.182.9/24, VLAN3 auf 192.168.183.0/24 und VLAN4 auf 192.168.184.0/24

Bei dem Server musst du beachten, dass die Domänenclients, die auf das AD zugreifen sollen, den Server auch als DNS-Nutzen müssen. Den DHCP-Dienst kannst du ruhig über die UTM machen lassen, ändere aber die Optionen so, dass der Server der DNS für diese Clients ist. Wenn der Spielplatz z.B. da nicht drauf soll, kannst du dort den DNS über die UTM nutzen. Es geht wie gesagt nur um die Domänenmitglieder.

Den DHCP-Server auf dem Server selbst brauchst du nicht, da laut deinem Konzept kein Client in diesem Segment ist. Und selbst wenn, könnte das auch die UTM.

Ansonsten das Regelwerk so restriktiv wie möglich. Aber bitte beachten, dass beim ActiveDirectory jede Menge Ports offen sein müssen.

https://technet.microsoft.com/en-us/library/dd772723(v=ws.10).aspx

Gruß

ich würde es so machen:

auf dem ESX ein vSwitch mit einer der NICs anlegen. Hier die Fritzbox und ein virtuelles Interface für die Sophos anschliessen. Das ist deine "DMZ".

Dann einen 2. vSwitch mit der anderen NIC und die Verbindung zum Switch (Port 01). Das Tagging dort sollte schon richtig sein, wie du es beschreibst. Im VLAN1 sollte auch das Management-Interface (VMKernel) für den ESX sein.

Für die Verbindung zu den VMs hast du nun mehrere Möglichkeiten. Da du dich mit der UTM kaum auskennst, würde ich das VLAN-Tagging über den vSwitch machen. Dazu legst du innerhalb des vSwitches einfach mehrere Portgruppen an und weißt hier das gewünschte VLAN zu. Also 4 Portgruppen die am besten auch entsprechnd heißen.

In den VMs verbindest du dann die entsprechenden Interfaces auf die gewünschten Portgruppen, also den Server auf VLAN4. Für die UTM musst du 5 Interfaces erzeugen, eins auf die externe Verbindung, die anderen jeweils auf eine Portgruppe.

Aber: die IP-Adressen die du aufgeführt hast, werden so nicht funktionieren. Wenn du die Fritzbox auf Standard lässt, hättest du das gleiche Segment in der DMZ sowie in VLAN1 und VLAN4. Da klappt kein Routing, das musst du ändern.

z.B: DMZ auf 192.168.178.0/24 lassen, dann VLAN1 auf 192.168.181.0/24, VLAN2 auf 192.168.182.9/24, VLAN3 auf 192.168.183.0/24 und VLAN4 auf 192.168.184.0/24

Bei dem Server musst du beachten, dass die Domänenclients, die auf das AD zugreifen sollen, den Server auch als DNS-Nutzen müssen. Den DHCP-Dienst kannst du ruhig über die UTM machen lassen, ändere aber die Optionen so, dass der Server der DNS für diese Clients ist. Wenn der Spielplatz z.B. da nicht drauf soll, kannst du dort den DNS über die UTM nutzen. Es geht wie gesagt nur um die Domänenmitglieder.

Den DHCP-Server auf dem Server selbst brauchst du nicht, da laut deinem Konzept kein Client in diesem Segment ist. Und selbst wenn, könnte das auch die UTM.

Ansonsten das Regelwerk so restriktiv wie möglich. Aber bitte beachten, dass beim ActiveDirectory jede Menge Ports offen sein müssen.

https://technet.microsoft.com/en-us/library/dd772723(v=ws.10).aspx

Gruß

Eigentlich beantwortet das hiesige VLAN Tutorial alle Frage zu dem Thema:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das kann man entsprechend auf den vSwitch übertragen.

vSwitch und physischer, externen Switch werden über einen tagged Uplink verbunden wie es bei VLAN Switches ja nun mal so üblich ist.

Die UTM ist 1:1 vergleichbar mit der pfSense_Firewall im Tutorial. Das Routing über einen tagged Link ist damit identisch wenn man mal von der ggf. anderen UTM Sytntax absieht was ja aber kosmetisch ist.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das kann man entsprechend auf den vSwitch übertragen.

vSwitch und physischer, externen Switch werden über einen tagged Uplink verbunden wie es bei VLAN Switches ja nun mal so üblich ist.

Die UTM ist 1:1 vergleichbar mit der pfSense_Firewall im Tutorial. Das Routing über einen tagged Link ist damit identisch wenn man mal von der ggf. anderen UTM Sytntax absieht was ja aber kosmetisch ist.