VLAN-Verständnisfrage

Liebe Experten,

eine kurze VLAN-Verständnisfrage: Ich habe einen WLAN-AP (Cisco WAP321) mit 2 SSIDs (Firma und Gast). Firma bekommt vom AP die VLAN-ID 10 und Gast bekommt die ID 40. Es führt nur ein Kabel vom AP zum Switch und kommt dort auf dem Port 3 an. Von Port 1 führt ein Kabel zum Port 1 der FritzBox, von Port 2 führt eins zu Port 4 der FritzBox, der als Gastzugang (nur Internet, nicht ins interne Netz) konfiguriert ist. Ich möchte, dass die Clients, die das WLAN Gast nutzen, über diesen Gastzugang surfen.

Ist es richtig,

- Port 3 am Switch (wo das Kabel vom AP angekommt) auf VLAN-Typ "tagged" zu stellen und ihm die VLAN-IDs 10 und 40 zuzuordnen,

- den Port 1 am Switch (führt zu Port 1 der Fritzbox) auf Typ "untagged" zu stellen und ihm die ID 10 (WLAN "Firma") zuzuordnen und

- den Port 2 am Switch (führt zu Port 4 der Fritzbox) ebenfalls auf Typ "untagged" zu stellen und ihm die ID 40 (WLAN "Gast) zuzuordnen?

Reicht das an Einstellungen?

Schöne Grüße von der Elbe

Winfried

eine kurze VLAN-Verständnisfrage: Ich habe einen WLAN-AP (Cisco WAP321) mit 2 SSIDs (Firma und Gast). Firma bekommt vom AP die VLAN-ID 10 und Gast bekommt die ID 40. Es führt nur ein Kabel vom AP zum Switch und kommt dort auf dem Port 3 an. Von Port 1 führt ein Kabel zum Port 1 der FritzBox, von Port 2 führt eins zu Port 4 der FritzBox, der als Gastzugang (nur Internet, nicht ins interne Netz) konfiguriert ist. Ich möchte, dass die Clients, die das WLAN Gast nutzen, über diesen Gastzugang surfen.

Ist es richtig,

- Port 3 am Switch (wo das Kabel vom AP angekommt) auf VLAN-Typ "tagged" zu stellen und ihm die VLAN-IDs 10 und 40 zuzuordnen,

- den Port 1 am Switch (führt zu Port 1 der Fritzbox) auf Typ "untagged" zu stellen und ihm die ID 10 (WLAN "Firma") zuzuordnen und

- den Port 2 am Switch (führt zu Port 4 der Fritzbox) ebenfalls auf Typ "untagged" zu stellen und ihm die ID 40 (WLAN "Gast) zuzuordnen?

Reicht das an Einstellungen?

Schöne Grüße von der Elbe

Winfried

Please also mark the comments that contributed to the solution of the article

Content-Key: 305086

Url: https://administrator.de/contentid/305086

Printed on: April 23, 2024 at 13:04 o'clock

46 Comments

Latest comment

Hallo,

Ich frage nur deswegen weil die AVM FB nur bedingt VLAN fähig ist (WAN Port).

Und zwar ihre eigene IP Adresse als Gateway Adresse des VLANs bzw. des Transfernetzes.

MikroTik Router für ~30 € - ~50 € kaufen und den das VLAN Routing erledigen lassen.

Gruß

Dobby

- Port 3 am Switch (wo das Kabel vom AP angekommt) auf VLAN-Typ "tagged" zu stellen und ihm die

VLAN-IDs 10 und 40 zuzuordnen,

Das ist bei Multi-SSID richtig. Was ist das denn für ein Switch? Ist das eventuell ein Layer3 Switch?VLAN-IDs 10 und 40 zuzuordnen,

Ich frage nur deswegen weil die AVM FB nur bedingt VLAN fähig ist (WAN Port).

- den Port 1 am Switch (führt zu Port 1 der Fritzbox) auf Typ "untagged" zu stellen und ihm die ID

10 (WLAN "Firma") zuzuordnen und

Die AVM FB sollte in einem Transfernetz eines Layer3 Switches sein das die VLANs selber routet.10 (WLAN "Firma") zuzuordnen und

Und zwar ihre eigene IP Adresse als Gateway Adresse des VLANs bzw. des Transfernetzes.

- den Port 2 am Switch (führt zu Port 4 der Fritzbox) ebenfalls auf Typ "untagged" zu stellen und

ihm die ID 40 (WLAN "Gast) zuzuordnen?

Ist an diesem Port denn dann die DMZ Funktion angeschaltet?ihm die ID 40 (WLAN "Gast) zuzuordnen?

Reicht das an Einstellungen?

Was passiert denn wenn Du es so einrichtest? Alternativ kann man auch einen kleinenMikroTik Router für ~30 € - ~50 € kaufen und den das VLAN Routing erledigen lassen.

Gruß

Dobby

Die FritzBox ist sozusagen "gegeben" ... also Ersatz durch einen anderen Router "verboten".

Sie soll nicht ersetzt werden sondern erweitert werden mit einem MikroTik Router.Egal wie herum Du es drehst der AVM FB Router beherrscht keine VLANs im LAN Bereich nur im WAN

Bereich wegen des "T-COM Entertains". Du brauchst etwas was die VLANs routet.

Gruß

Dobby

Zitat von @Winfried-HH:

Immer noch nicht verstanden: Warum müssen die VLANs von der Fritzbox geroutet werden? Der Switch soll sicherstellen, dass die Pakete der Nutzer des Gast-WLANs auf Port 4 der Firtzbox ankommen. Von dort aus kümmert sich doch die Gastnetz-Funktion der Box um die Trennung. Oder nicht?

Immer noch nicht verstanden: Warum müssen die VLANs von der Fritzbox geroutet werden? Der Switch soll sicherstellen, dass die Pakete der Nutzer des Gast-WLANs auf Port 4 der Firtzbox ankommen. Von dort aus kümmert sich doch die Gastnetz-Funktion der Box um die Trennung. Oder nicht?

Moin ..

dürftest du ja inzwischen festgestellt haben das diese Variante gut funktioniert ... Die Fritzbox bietet zwei eigenständige Netze die du genau so verwenden kannst wie du es dir vorstellst und natürlich routet die FB diese Netze, ob die FB nun selber VLAN versteht oder nicht spielt in dieser Konfiguration keine Rolle.

Es wird nicht mal ein VLAN-fähiger Switch benötigt du könntest theoretisch getrennt Netze ab der Fritzbox aufbauen. Mit den VLAN's ersparst du dir nur eine zusätzliche Netz-Infrastruktur.

VG

Es wird nicht mal ein VLAN-fähiger Switch benötigt du könntest theoretisch getrennt Netze ab der Fritzbox aufbauen

Das ist natürlich Unsinn und zeigt das der o.a. Thread nur halb gelesen wurde.Der TO beschreibt ja eindeutig das er einen MSSID fähigen AP nutzt der die MSSIDs in VLAN Tags umsetzt.

Seine MSSIDS kommen also am AP mit 802.1q tagged Frames raus. Folglich benötigt der TO also zwingend einen Switch der VLANs bzw. Tagging supportet.

@Winfried-HH

Ja, das ist so richtig, wenn auch etwas umständlich. Mal ganz abgesehen davon das das "Gast" Netz der FB nicht wirklich eins ist und pfiffige Kids sowas in Minuten überwinden können.

Weitere Einstellungen bei diesem Banalszenario braucht es nicht.

Dein Szenario findest du auch in diesem Forums Tutorial beschrieben mit grundlegenden Infos dazu:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ein Gastnetz mit einem Captive Portal was auch den Namen verdient findest du hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Aber für Oma Gretes Gastnetz reicht sicher auch die FB Gurke.

dann bräuchte ich je einen AccessPoint für das Gastnetz und einen für das Mitarbeiternetz pro Raum

So ist es, deshalb ist dein Weg mit dem MSSID fähigen AP ja auch genau der richtige !Case closed....

How can I mark a post as solved?

Wie wäre es denn...

Geht nicht, denn dann müsste du was neues haben bzw. dein Router / FW Tagging am LAN Port unterstützen...kann die FB schlicht nicht... es sei denn man Freetzt sie.hast Du dazu Hintergrundinfos

Dr. Google und YouTube ist voll davon... Weiss aber auch jeder das das keine Staeful Trennung ist intern... Für den simplen Hausgebrauch reicht es aber sofern man sich der (noch) Störerhaftungs Gefahr in D bewusst ist.ob ich das mit dem Tagged und Untagged richtig verstanden habe.

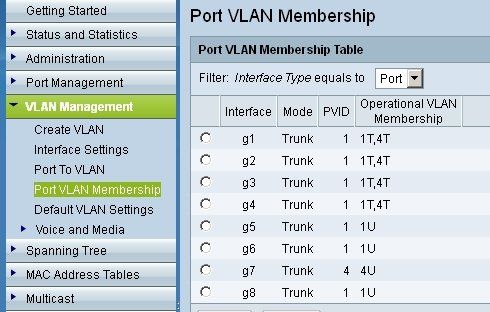

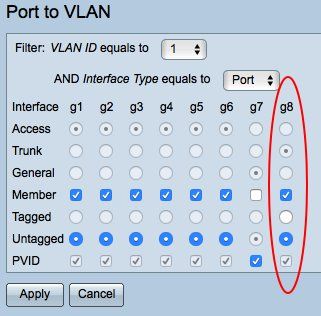

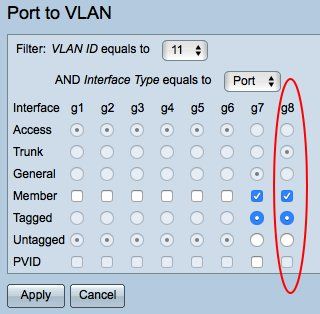

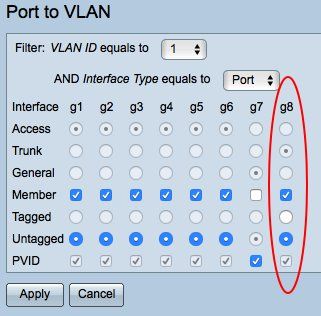

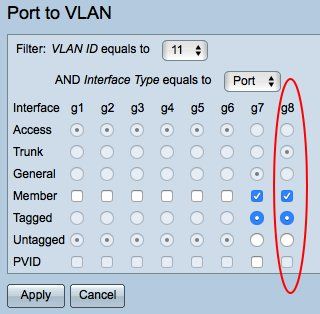

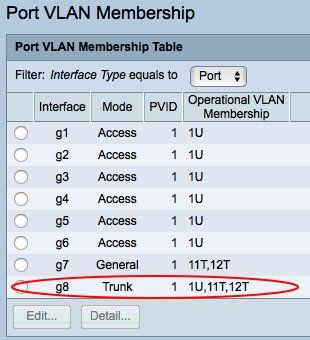

Ist absolut richtig verstanden !in der Switch-Konfig noch einen Punkt "Port to VLAN"

Damit weist du bei port basierenden VLANs diesem Port einem VLAN zu.aber ich empfinde das Szenario nicht als gleich.

Da hast du zweifelsohne Recht, denn es behandelt die technisch bessere Variante einer tagged Anbindung an das Gateway. Aufgrund der technischen Limitierungen der FB geht das nicht bei dir so das dir dann nur die o.a. Variante bleibt. Für dein Minimalnetz reicht das aber.Du beschrteibst diesen Umstand ja auch genau richtig... Es gibt halt bessere HW aber dann kommt wieder das Portemonaie...

Wenns das denn nun war bitte

How can I mark a post as solved?

nicht vergessen.

Zitat von @aqui:

hast Du dazu Hintergrundinfos

Dr. Google und YouTube ist voll davon... Weiss aber auch jeder das das keine Staeful Trennung ist intern... Für den simplen Hausgebrauch reicht es aber sofern man sich der (noch) Störerhaftungs Gefahr in D bewusst ist.Wie sieht es denn bei mir mit dem EdgeRouter aus mit der Trennung des Gastnetzes? Reicht da auch ein simpler MAC-Change?

Ahoi

ach du meine Gute .... manchmal sollte man aber auch antworten lesen, der Aufbau war mir völlig klar, der Hinweis das man theoretisch auch zwei Netze ab der FB aufbauen könnte sollte nur der Klarstellung dienen und war kein Hinweis den Aufbau so zu tätigen.

Der TO hat alles richtig gemacht, die Hinweise das hier noch außerhalb der FB etwas geroutet werden muss und der Einsatz eines Microtik waren völlig fehl am Platz. Klar kann man alles besser, schöner und teurer machen aber warum wenn alles tadellos funktioniert?

VG

Zitat von @stephan902:

Wie sieht es denn bei mir mit dem EdgeRouter aus mit der Trennung des Gastnetzes? Reicht da auch ein simpler MAC-Change?

Moin,Wie sieht es denn bei mir mit dem EdgeRouter aus mit der Trennung des Gastnetzes? Reicht da auch ein simpler MAC-Change?

Haben die auch ein integriertes Gastlan?

Die Edge Router sind vom Aufbau grundsätzlich schonmal ganz anders als die Fritzboxen und sollten sich hier eigentlich wie gewünscht verhalten.

Ansonsten kannst du dort auch ein VLAN mit eigenen Firewallregeln selbst erstellen und hast die komplette Kontrolle wer wohin darf.

VG

Val

Zitat von @119944:

Haben die auch ein integriertes Gastlan?

Die Edge Router sind vom Aufbau grundsätzlich schonmal ganz anders als die Fritzboxen und sollten sich hier eigentlich wie gewünscht verhalten.

Ansonsten kannst du dort auch ein VLAN mit eigenen Firewallregeln selbst erstellen und hast die komplette Kontrolle wer wohin darf.

VG

Val

Zitat von @stephan902:

Wie sieht es denn bei mir mit dem EdgeRouter aus mit der Trennung des Gastnetzes? Reicht da auch ein simpler MAC-Change?

Moin,Wie sieht es denn bei mir mit dem EdgeRouter aus mit der Trennung des Gastnetzes? Reicht da auch ein simpler MAC-Change?

Haben die auch ein integriertes Gastlan?

Die Edge Router sind vom Aufbau grundsätzlich schonmal ganz anders als die Fritzboxen und sollten sich hier eigentlich wie gewünscht verhalten.

Ansonsten kannst du dort auch ein VLAN mit eigenen Firewallregeln selbst erstellen und hast die komplette Kontrolle wer wohin darf.

VG

Val

Ne, haben sie nicht. Aber ich hab halt ein eigenes VLAN für das Gastnetz und entsprechende Firewall-Regeln konfiguriert, sodass aus dem Gastnetz auch kein Zugriff aufs LAN möglich ist. Allerdings habe ich noch nicht ausprobiert die MAC zu manipulieren.

und der Einsatz eines Microtik waren völlig fehl am Platz.

Der beherrscht aber VLANs und kann sie sogar routen und hat dazu noch den Usermanager mit an Boardmit dem man eine vernünftige Benutzerverwaltung für das WLAN zur Hand hat die ihrem Namen auch verdient.

Und mit TheDUDE ist man auch gut dabei das Netzwerk ein wenig mehr als gar nicht zu beobachten bzw.

zu kontrollieren. Von den weiteren gebotenen Möglichkeiten einmal ganz abgesehen.

Klar kann man alles besser, schöner und teurer machen aber warum wenn alles tadellos funktioniert?

Also warum nicht billig und irgend wie nur nicht so wie alle anderen es machen? Und das auf der Arbeitoder einer in einer Firma? Klar mach doch ist doch nicht unser Netzwerk.

Haben die auch ein integriertes Gastlan?

Man kann dort aber einen Radius-Server drauf installieren und dann kann man damit auch schon wiederdas WLAN besser absichern und/oder verwalten. Klar man muss sich dann auch damit auseinander setzen

und das alles durch konfigurieren nur das ist eben auch bei der AVM FB so.

FreeRadius Server auf einem UBNT EdgeRouter installieren

Gruß

Dobby

Moin,

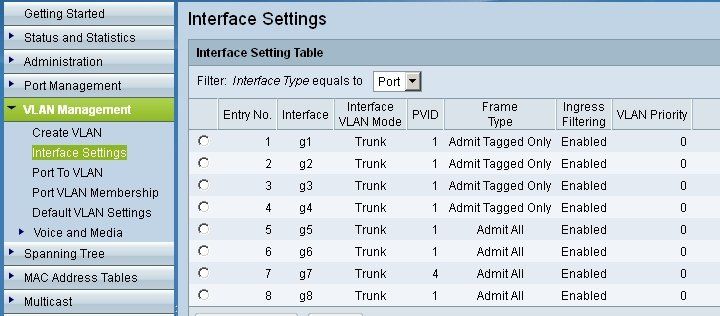

Die PVID ist für Frames ohne Tag, in deinem Setting also egal weil du nur getaggte Frames akzeptierst.

Ansonsten würde ich VLAN 1 versuchen zu vermeiden.

Manche Geräte haben ein Problem damit das VLAN 1 mit Tags zu übertragen.

VG

Val

Die PVID ist für Frames ohne Tag, in deinem Setting also egal weil du nur getaggte Frames akzeptierst.

Ansonsten würde ich VLAN 1 versuchen zu vermeiden.

Manche Geräte haben ein Problem damit das VLAN 1 mit Tags zu übertragen.

VG

Val

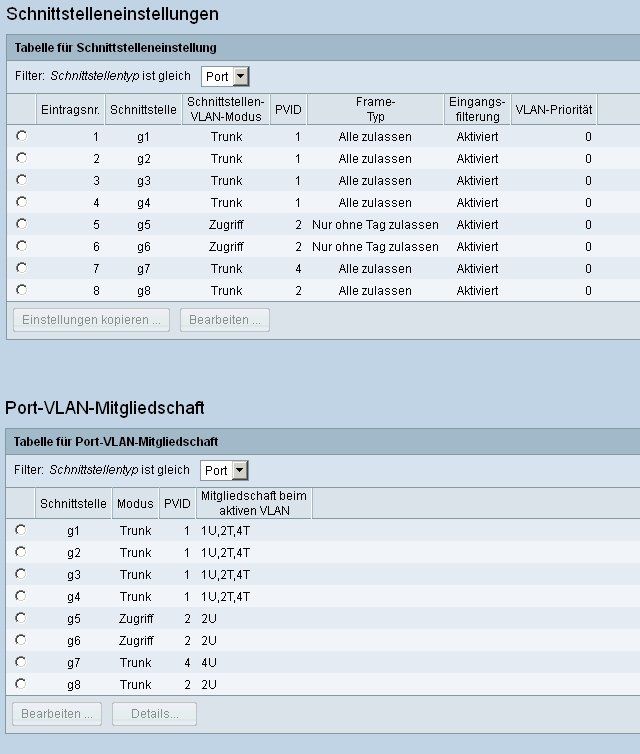

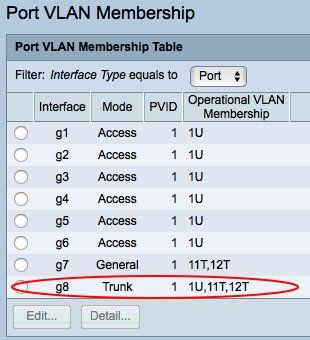

Jo sieht gut aus. Pass die VLANs am besten noch auf 10 und 40 an und stell die beiden Ports für die Clients (5 und 6) auf "Access" anstatt "Trunk", dann ist alles sauber.

VG

Val

VG

Val

Über einen Access Port darf immer nur Traffic ohne VLAN Tag oder mit Tag der PVID laufen, alles andere wird verworfen.

Die Ports zur Fritzbox kannst du theoretisch auch auf Access stellen, da aber Uplinks normalerweise als Trunk laufen kannst du das so lassen, sollte aber egal sein.

VG

Val

Die Ports zur Fritzbox kannst du theoretisch auch auf Access stellen, da aber Uplinks normalerweise als Trunk laufen kannst du das so lassen, sollte aber egal sein.

VG

Val

Das Problem oben ist das "admit tagged only" geklickt wurde, was falsch ist, denn damit wird entweder das Default VLAN ganz geblockt oder tagged gesendet was dann am AP verworfen wird wie oben schon richtig angemerkt.

Auf einem Tagged Trunk (Trunk Mode !) ist das default VLAN immer untagged. In diesem Falle 1. Die MSSID APs gehen auch davon aus das das Default VLAN untagged am tagged Link ankommt.

Die Cisco Trunk Port der zu den APs geht muss also als simpler tagged Uplink im Trunk Mode definiert sein wo im Default das native VLAN immer untagged ist.

Dann klappt das auch !

Auf einem Tagged Trunk (Trunk Mode !) ist das default VLAN immer untagged. In diesem Falle 1. Die MSSID APs gehen auch davon aus das das Default VLAN untagged am tagged Link ankommt.

Die Cisco Trunk Port der zu den APs geht muss also als simpler tagged Uplink im Trunk Mode definiert sein wo im Default das native VLAN immer untagged ist.

Dann klappt das auch !

geklickt wurde das nicht, das war wohl standard

Nein, das ist definitiv KEIN Standard, das ist willentlich so konfiguriert worden. Standard ist ein nromaler Trunk mit dem default VLAN untagged.Also das interne wLAN lieber als VLAN 2 taggen statt VLAN 1

Ja, das ist immer sinnvoller. Der Nachteil beim Default VLAN liegt ja auf der Hand !!Dort arbeitet ohne Konfig immer die Management IP eines Switches und auch des IPs. Die möchte man ja nun nicht in einem Produktiv VLAN exponieren geschweigen denn z.B. in einem Gast VLAN.

Besser ist also immer den Produktiv VLANs auch dedizierte VLAN IDs zuzuweisen und das Default VLAN nicht oder nur fürs Management zu verwenden.

Kollege Valexus hat das ja auch schon sehr richtig bemerkt !

Das verstehe ich jetzt nicht. Weiter oben wurde mir gesagt, ....

Das ist auch richtig. Diese Diskussion bezog sich auch rein nur auf die FB da die als billiges Consumer gerät ja nun kein Tagging supportet. Dashalb kannst du hier nicht mit Trunks arbeiten (zagged Uplinks) wie bei den APs die das können.Beides ist also richtig.

Besser wäre du würdest statt der FB eine richtige Firewall verwenden die auch damit umgehen kann und entsprechend sicherer ist:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Muss ich die Ports 7 (Uplink zum FritzBox-Port 4, Gast-LAN) und 8 (Uplink zum FritzBox-Port 2, internes LAN) nun tagged oder untagged definieren? Meines Erachtens, da die FritzBox nicht taggt, als untagged.

Untagged natürlich mit jeweils einer anderen PVID!Es kann offenbar immer nur ein VLAN pro Port untagged Mitglied sein (ist ja auch logisch), also können die Ports 6 bis 8 nicht gleichzeitig (untagged) Mitglied in VLAN 1 sein. Aber andererseits habe ich dann keinen freien Port mehr, der untagged Mitglied im VLAN 1, also im Verwaltungs-VLAN, sein kann. An den Ports 1 bis 4, auf die das zuträfe, hängen ja fest die AccessPoints. Den brauche ich aber offenbar unbedingt, denn wenn ich das so wie oben konfigurieren will, sagt mir der Switch, dass ich den Verwaltungszugriff verlieren würde (Kabel steckt an Port 5).

Einfach unter "Administration -> Management Interface -> IPv4 Interface" das Management VLAN auf dein Internes VLAN legen und fertig. Funktioniert bei einem SG300-52 wunderbar. Bitte gleich das richtige Subnetz konfigurieren.Edit: Noch ein Problem! Wenn ich Port 5/6 von Trunk auf Access umstelle, stellt der Switch den Frame-Typ automatisch auf "Admit untagged only" um. Dann könnte ich aber ja über das interne WLAN (VLAN-ID 2, tagged) nicht mehr auf den Server an Port 5 (akzeptiert nur untagged) kommen.

Wenn dort Clients dran hängen willst du ja auch keine Tags! Die Einstellungen nimmst du für jeden Port einzeln vor!Die Tags werden dann beim verlassen des Switches wieder entfernt wenn der Port untagged ist.

VG

Val

Man sollte das VLAN1 generell nicht verwenden weil mehr als nur das Management dort drin läuft und jedes Gerät erstmal per default im VLAN1 hängt.

Ein eigenes Management VLAN macht Sinn, du hast aber nichts was zwischen VLANs routen kann. Also hol dir einen ordentlichen Router und bau es richtig sonst musst du ja permanent einen Port vorhalten.

http://www.ciscopress.com/articles/article.asp?p=2181837&seqNum=11

Bei dir reicht es sicher aus wenn du es einfach in dein Produktiv-LAN packst.

VG

Val

Ein eigenes Management VLAN macht Sinn, du hast aber nichts was zwischen VLANs routen kann. Also hol dir einen ordentlichen Router und bau es richtig sonst musst du ja permanent einen Port vorhalten.

http://www.ciscopress.com/articles/article.asp?p=2181837&seqNum=11

Bei dir reicht es sicher aus wenn du es einfach in dein Produktiv-LAN packst.

Richtig, aber es müssen getaggte Pakete dort hin können. Also wenn z.B. ein WLAN-Client im internen WLAN (Pakete werden mit ID 2 getaggt) etwas vom NAS (hängt an Port 6) anfordert, muss diese Anforderung ja auf den Port 6 gesendet werden. Aber wenn ich den auf Access stelle, kommt automatisch die Einstellung "Admit untagged only" ....

Das läuft schon so... Der Switch sendet auf getaggten Ports nur Frames mit Tag und auf Ports ohne Tag dann Frames ohne.VG

Val

ch sagte ja bereits, dass die FritzBox "gesetzt" ist. Ich möchte also wissen, wie ich den SG200 für die FritzBox konfigurieren muss

Da die Fritzbox als billiges Consumer Gerät keinerlei Art von Tagging supportet musst du logischerweise alle Ports der Fritzbox auf untagged Ports am Switch bringen. Das sagt einem ja auch schon der gesunde Menschen- bzw. IT Verstand Die Frage des Taggings stellt sich also bei einer dummen FritzBox als Endgerät gar nicht erst !!

Sinnvoll wäre hier eine Kaskade mit einer Firewall gewesen aber da die FB ja gesetzt ist stellt sich diese Option ja auch gar nicht. Vergessen also...

Hast du also Produktiv WLAN auf VLAN 2 und das Gast WLAN auf VLAN 4 dann nimmst du einen untagged Port in jedem dieser VLANs steckst die entsprechenden FB Ports drauf und gut iss....

Damit hat die FB dann einen Port im VLAN 2 und einen im VLAN 4

Die APs die diese VLANs bzw. die dazu korrespondierenden WLAN SSIDs bedienen müssen bekommen diese VLANs tagged an ihrem Port.

Logisch, denn so können sie Anhand der VLAN Tags an den Pakete diese wieder eindeutig der entsprechenden WLAN SSID zuordnen.

So einfach ist das...!

Konkret:

VLAN-ID 2: internes Netzwerk

VLAN-ID 4: Gastnetz

Switchport 1-4: WLAN-APs = Tagged in VLAN 2 und VLAN 4

Switchport 5-6: Büro-PCs = untagged in VLAN 2

Switchport 7: Uplink zum Gastnetz-Anschluss der FritzBox = untagged in VLAN 4

Switchport 8: Uplink zum Port 1 (uneingeschränktes Netz) der FritzBox = untagged in VLAN 2

Nebenbei: Das Gastnetz der FritzBox ist kein wirkliches solches. Netzwerk kundige Kifs überwinden das in Minuten. Es gibt dazu viele Filmchen auf YouTube und im Internet wie das geht.

Sinnvoll wäre hier einzig ein Captive Portal mit Einmalpasswörtern wie oben im Firewall Tutorial beschrieben. Derzeit bist du rechtlich dazu gezwungen, da du auch ein User Tracking machen musst.

Für dich ja aber leider scheinbar keine Option, was aber OK ist.

a, ich habe den Unterschied zwischen "Access" mit "Admit untagged only" einerseits und "Trunk" mit "Admit all" andererseits zwar noch nicht ganz verstanden,

Einmal akzeptiert der Port ausschliesslich nur getaggte Frames und verwirft untagged Pakete (Native VLAN)Bei einem Trunk akzeptiert er auch untagged Frames die er dann in das native VLAN oder ein anderes VLAN deiner Wahl (Port Konfig) forwardet.

Was ist daran so schwer zu verstehen ??

Danke noch mal allen, die mitgeholfen haben.

Immer gerne wieder... Allerdings hätte ich mir manchmal ein wenig mehr Berücksichtigung meiner Vorgaben (z.B. dass die Fritzbox "gesetzt" ist) gewünscht.

Das hat nichts mit Geld zu tun sondern einzig und allein mit deiner fehlerhaften Hardware Auswahl die vermutlich einer laienhaften Produktkenntniss entspringt was jetzt nicht böse gemeint ist. Allein darum ging es hier um dir das nochmal bewusst zu machen.Erstmal das die FB als billige Consumer Hardware keinerlei Tagging supportet und per se schon die falsche Wahl ist für das Umfeld, ist ihr "Gast WLAN" kein solches was den Namen verdient und gerade wo in D noch die Störerhaftung aktiv ist technisch die falsche Wahl.

Für erheblich weniger Geld (Mikrotik) oder den gleichen finanzellen Aufwand (pfSense Firewall) hättest du ein System bekommen was das alles erheblich besser kann und rechtlich für dich weit mehr Sicherheit bietet als was du jetzt hast.

OK, wenn du das für deinen Schrebergarten nimmst ist das sicher alles tolerabel und OK aber in einem Firmenumfeld hat sowas nichts zu suchen !

Allein darum ging es dir das transparent zu machen und das solltest du auch als fairer und freier Hanseat verstehen ?!

der in seinem Haus drei Ferienwohnungen hat.

Genau das ist das Problem. Begeht einer der Mieter oder dessen Kids oder dessen Gäste denen sie das Gast Password verraten und die es dann dem Gärtner verraten der es den Nachbarskinder verrät und die ihren Eltrern und die dann denn Grillfreunden....Irgendwelche nur irgendwie gearteten Straftaten über diese Gastanschluss, sei es illegale Downloads, oder einer läd nur nackige Kinderbilder hoch usw. usw. Ist der Kollege voll haftbar im rechtlichen Sinne. Jedenfalls in D.

Das sollte er sich dringenst bewusst machen.

Du musst nur im Web nach Störerhaftung googeln da findest du alles zum Ausdrucken.

Die FritzBox kann auch nicht wirklich sicher die Netze trennen...das weiss man als Netzwerker.

Besser und weit sicherer wäre hinter der FB der Einsatz einer kleinen Firewall. Die gewährleistet eine sichere Trennung und ein Einmalpasswort System mit einem Captive Portal (Gast Hotspot)

Für den Aufenthalt der Mieter kann er dann Einmalpasswörter generieren und die User tracken. Alles zum Preis der kleiner ist als der einer FritzBox.

Aber egal...freies Land..freie Entscheidung. Muss jeder letztlich selber wissen was er tut.