VOIP - Pfense vor Fritzbox

Hallo Liebe Community,

In Regelmäßigen Abständen erhalte ich im Log der Fritzbox folgende Fehlermeldung

Anmeldung der Internetrufnummer (Meine Telefonnummer) war nicht erfolgreich. Ursache: Gegenstelle antwortet nicht. Zeitüberschreitung.

Das Telefonieren ist dann nicht möglich. Jedoch nach einiger Zeit findet eine Anmeldung wieder statt und ich kann dann auch wieder telefonieren

Die Internetverbindung ist stabil.

Habe schon bei folgenden Seiten nachgelesen und auch hier im Forum Beiträge dazu durchgelesen:

https://blog.freeprojekt.de/2017/01/voip-mit-fritzbox-und-pfsense/

FritzBox7490 hinter der pfsense für VOIP.

http://doc.pfsense.org/index.php/VoIP_Configuration

Anschluß ist von EWEtel 50 Mbit

Fritzbox OS : 6.33 (von EWE)

Pfsense OS : 2.3.5-RELEASE-p1

Die Fritzbox selber läuft als IP-Client

In der Fritzbox ist keep-alive auf 30 eingestellt.

beim STUN-SERVER ist nichts eingetragen

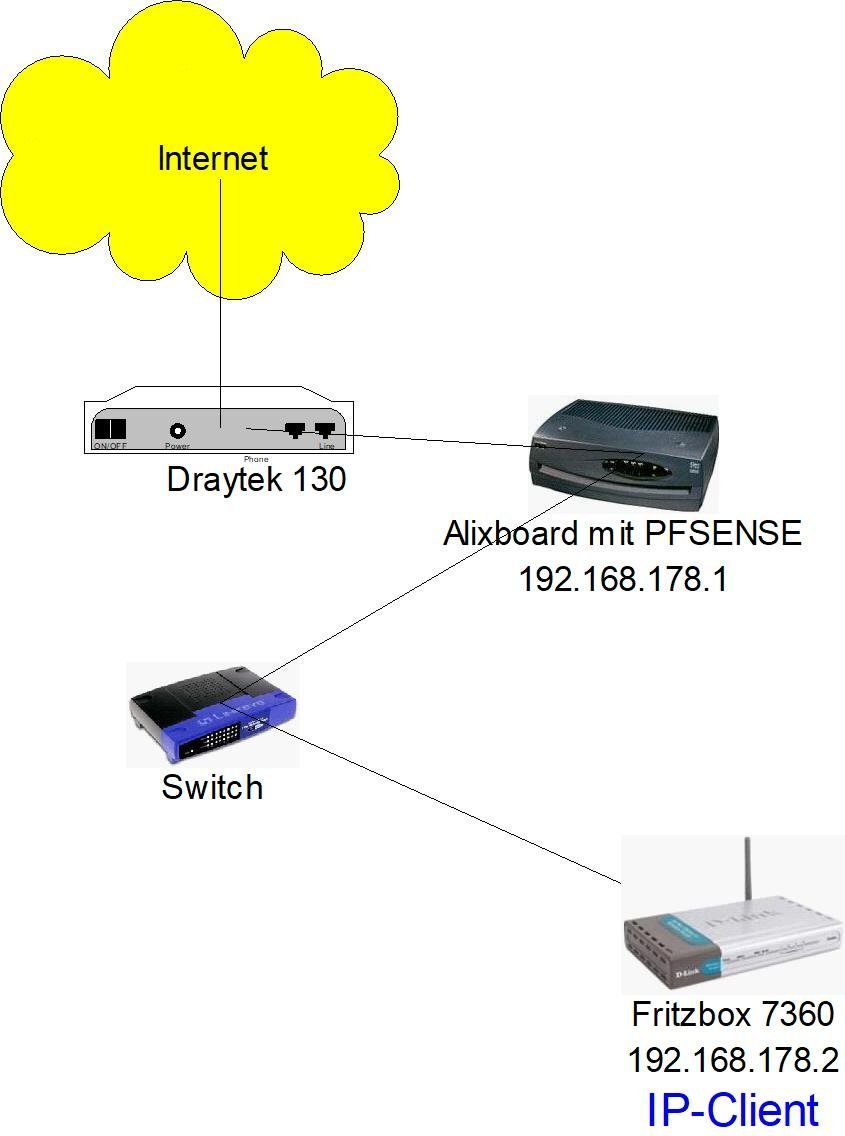

Folgender der Aufbau meines Netzwerkes:

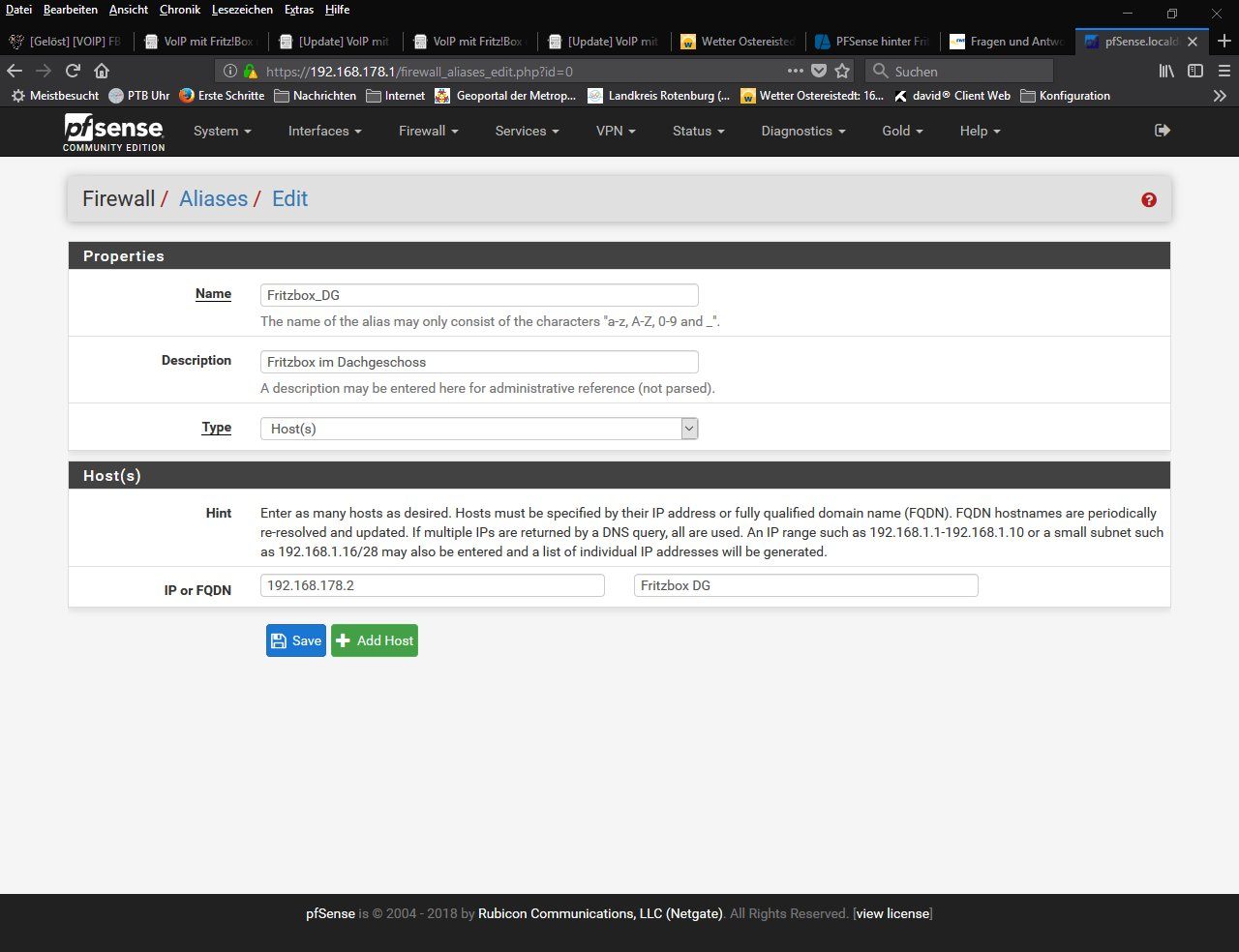

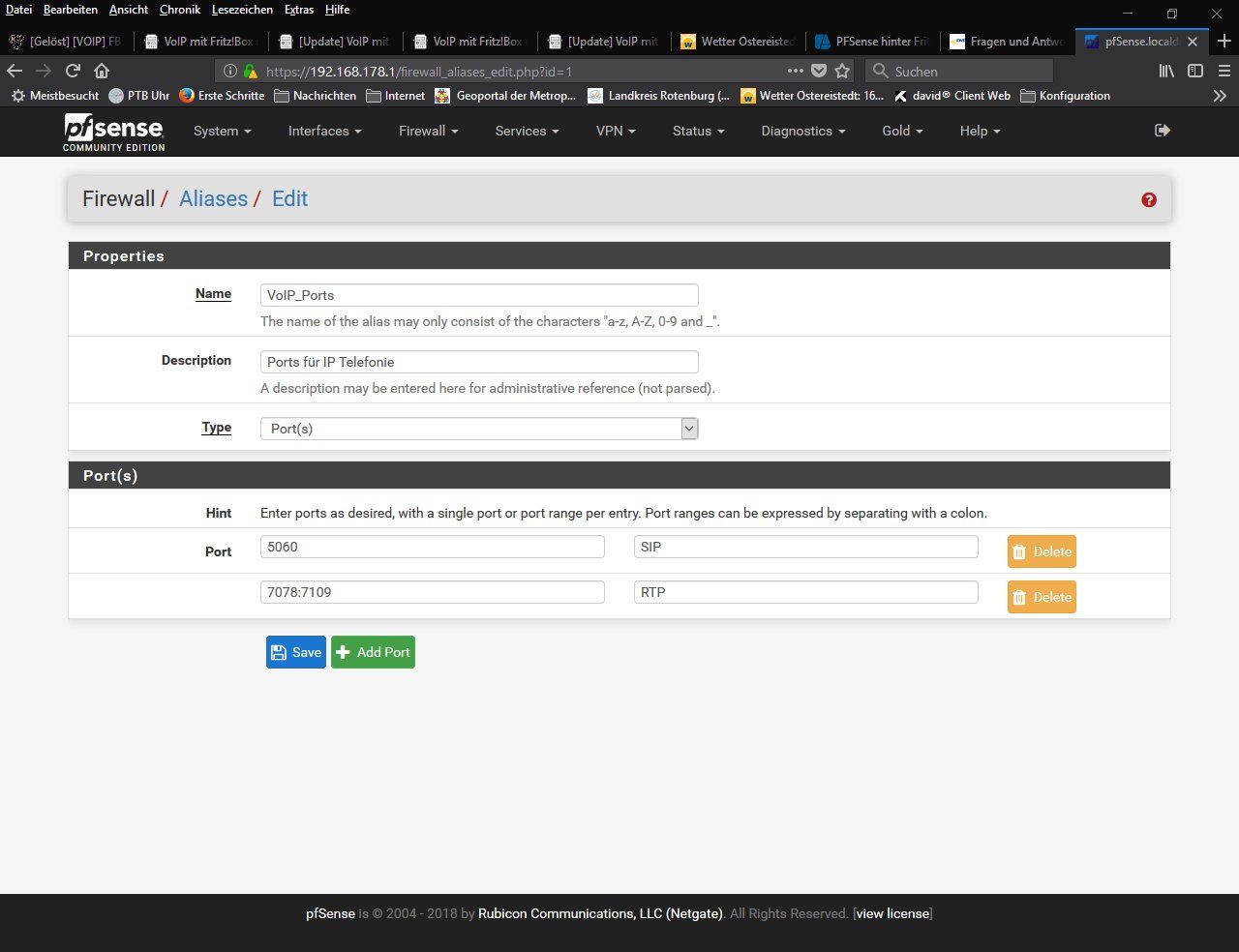

Unter Aliases habe ich folgende Eintragungen

Alias IP

Alias Ports

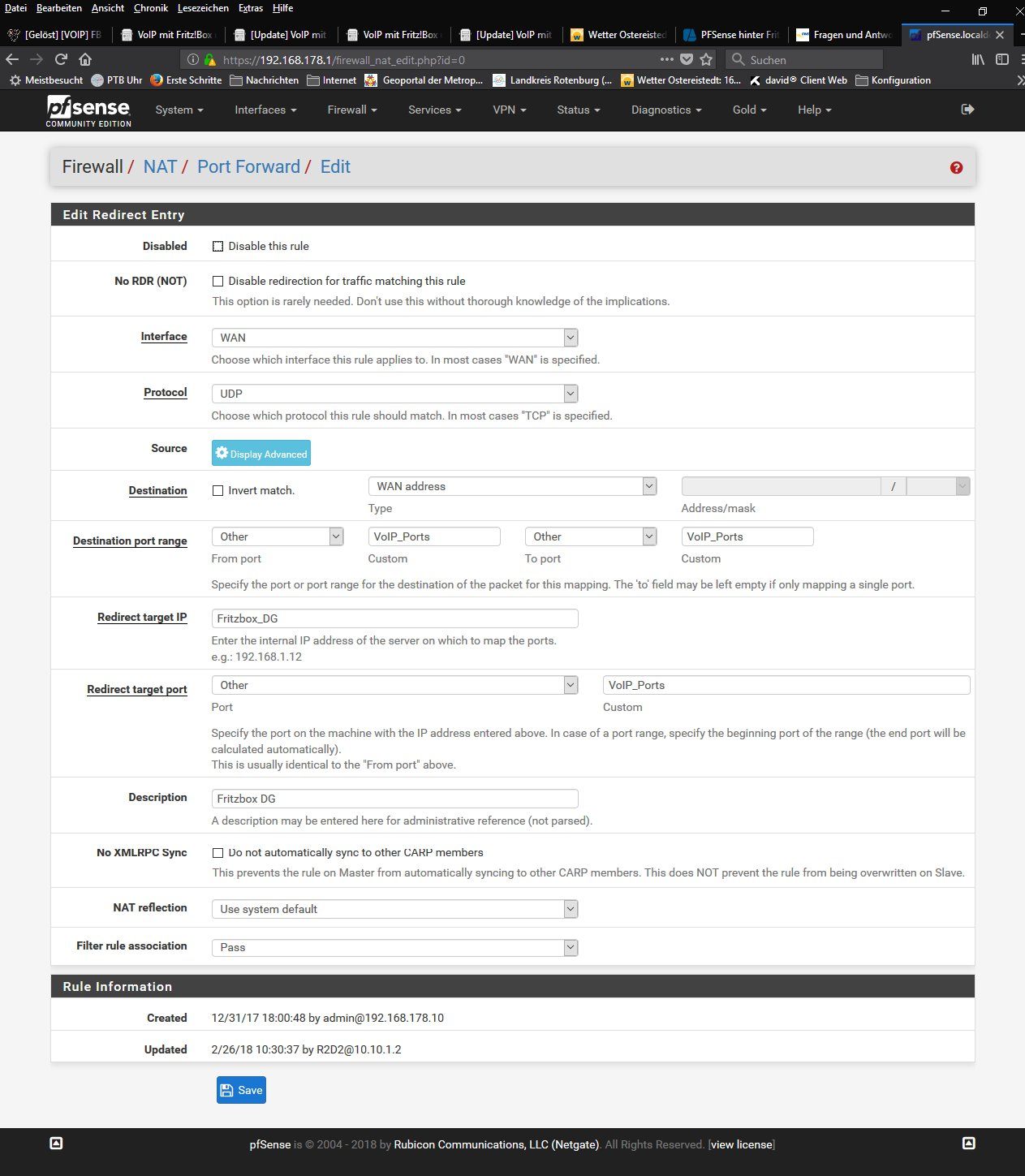

Unter Firewall NAT

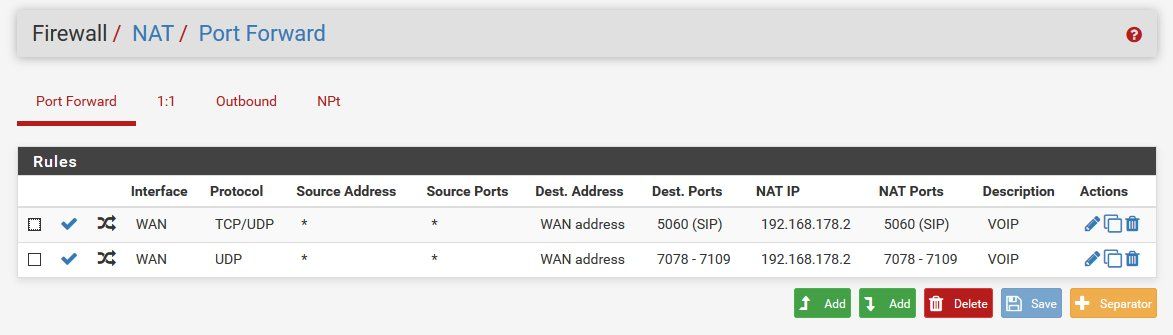

Port forwards

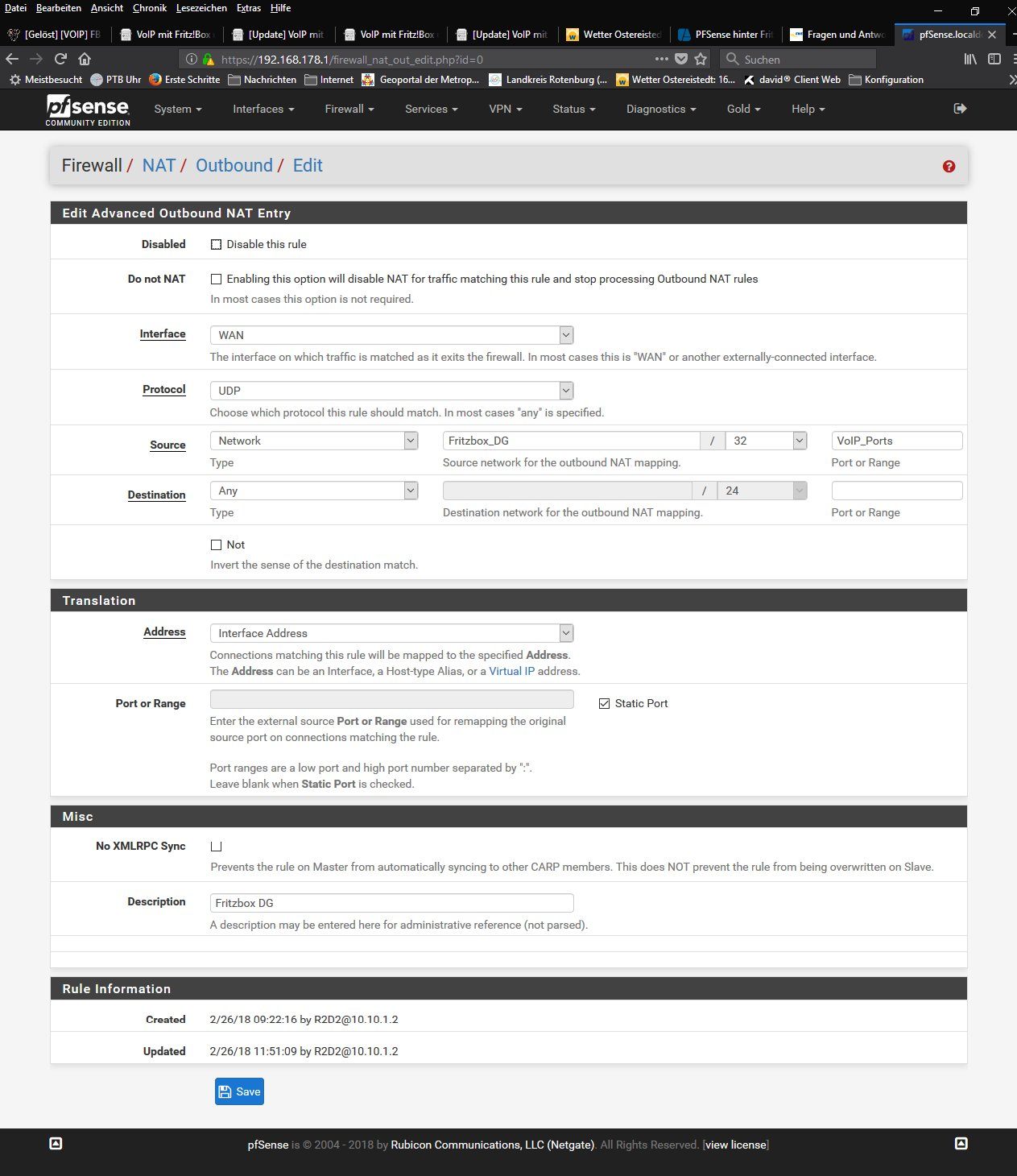

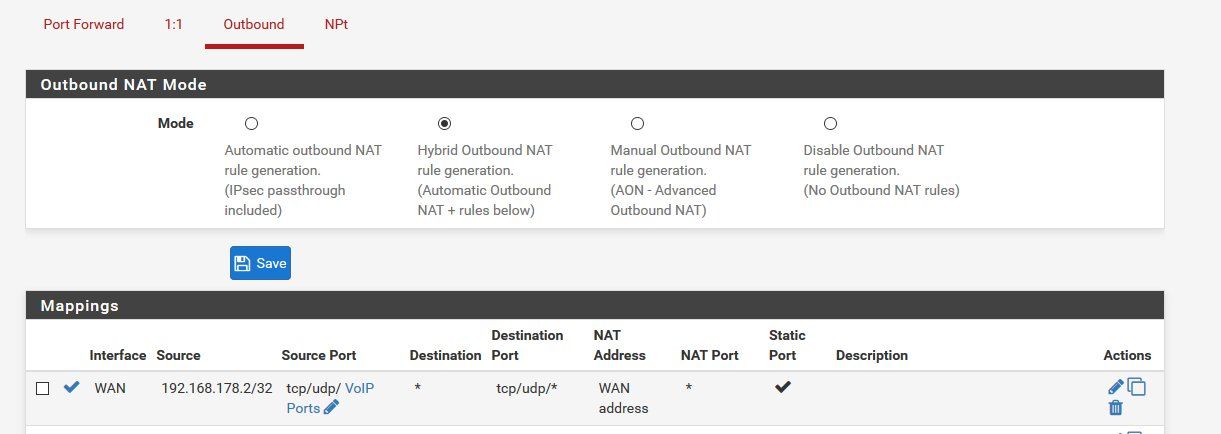

Outbound

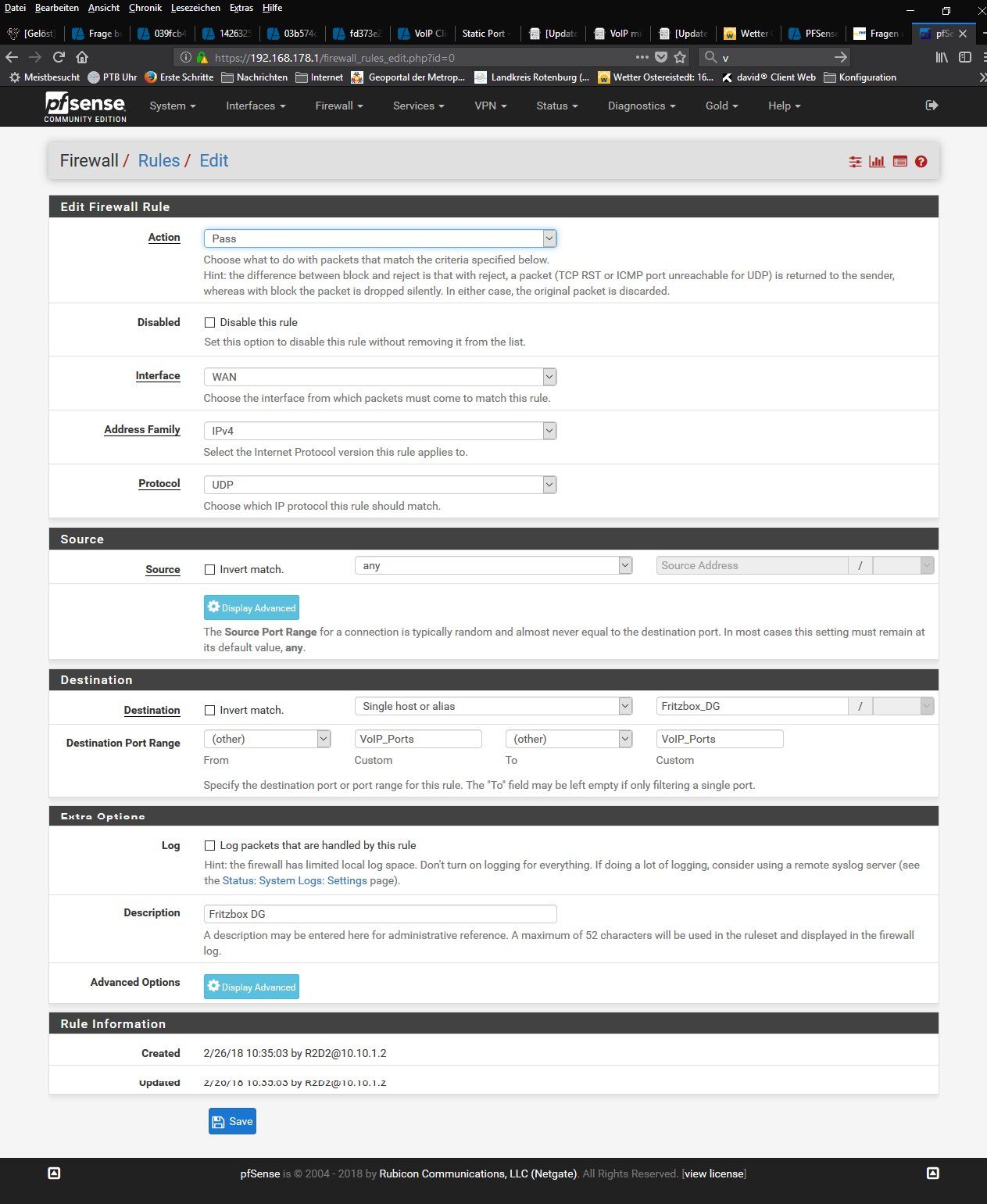

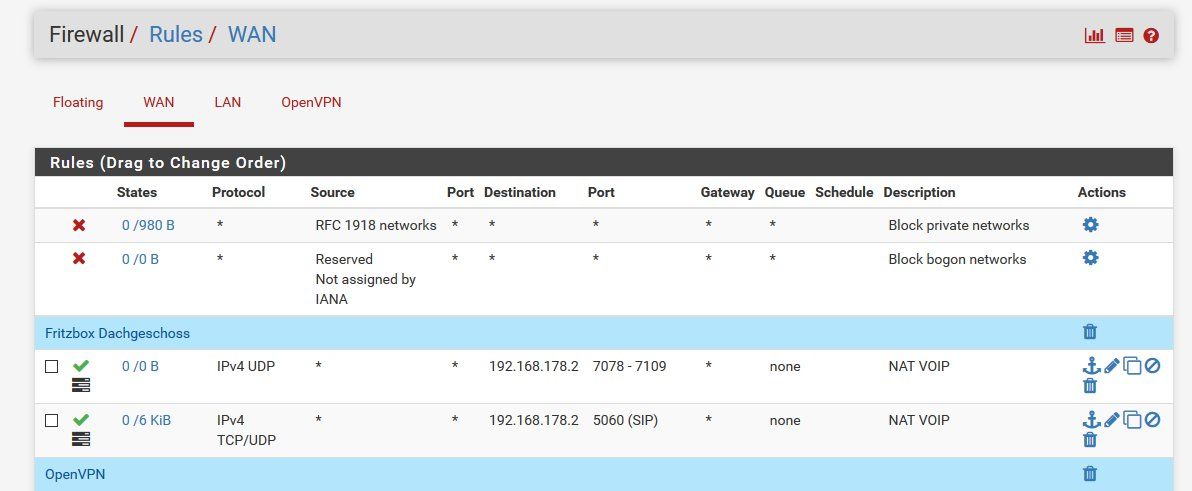

Firewall Rules

Unter System /Advanced / Firewall & NAT folgende Einstellung:

Firewall Optimization Options Conservative

State Timeouts

ist unter UDP First, UDP Single und UDP Multiple 35 eingetragen.

Ich weiß jetzt nicht so recht wo dort der Fehler liegen soll.

Ich hoffe soweit alle Infos zusammengetragen zu haben.

Gruß

Backtus

In Regelmäßigen Abständen erhalte ich im Log der Fritzbox folgende Fehlermeldung

Anmeldung der Internetrufnummer (Meine Telefonnummer) war nicht erfolgreich. Ursache: Gegenstelle antwortet nicht. Zeitüberschreitung.

Das Telefonieren ist dann nicht möglich. Jedoch nach einiger Zeit findet eine Anmeldung wieder statt und ich kann dann auch wieder telefonieren

Die Internetverbindung ist stabil.

Habe schon bei folgenden Seiten nachgelesen und auch hier im Forum Beiträge dazu durchgelesen:

https://blog.freeprojekt.de/2017/01/voip-mit-fritzbox-und-pfsense/

FritzBox7490 hinter der pfsense für VOIP.

http://doc.pfsense.org/index.php/VoIP_Configuration

Anschluß ist von EWEtel 50 Mbit

Fritzbox OS : 6.33 (von EWE)

Pfsense OS : 2.3.5-RELEASE-p1

Die Fritzbox selber läuft als IP-Client

In der Fritzbox ist keep-alive auf 30 eingestellt.

beim STUN-SERVER ist nichts eingetragen

Folgender der Aufbau meines Netzwerkes:

Unter Aliases habe ich folgende Eintragungen

Alias IP

Alias Ports

Unter Firewall NAT

Port forwards

Outbound

Firewall Rules

Unter System /Advanced / Firewall & NAT folgende Einstellung:

Firewall Optimization Options Conservative

State Timeouts

ist unter UDP First, UDP Single und UDP Multiple 35 eingetragen.

Ich weiß jetzt nicht so recht wo dort der Fehler liegen soll.

Ich hoffe soweit alle Infos zusammengetragen zu haben.

Gruß

Backtus

Please also mark the comments that contributed to the solution of the article

Content-Key: 365263

Url: https://administrator.de/contentid/365263

Printed on: April 26, 2024 at 03:04 o'clock

6 Comments

Latest comment

Ursache: Gegenstelle antwortet nicht. Zeitüberschreitung.

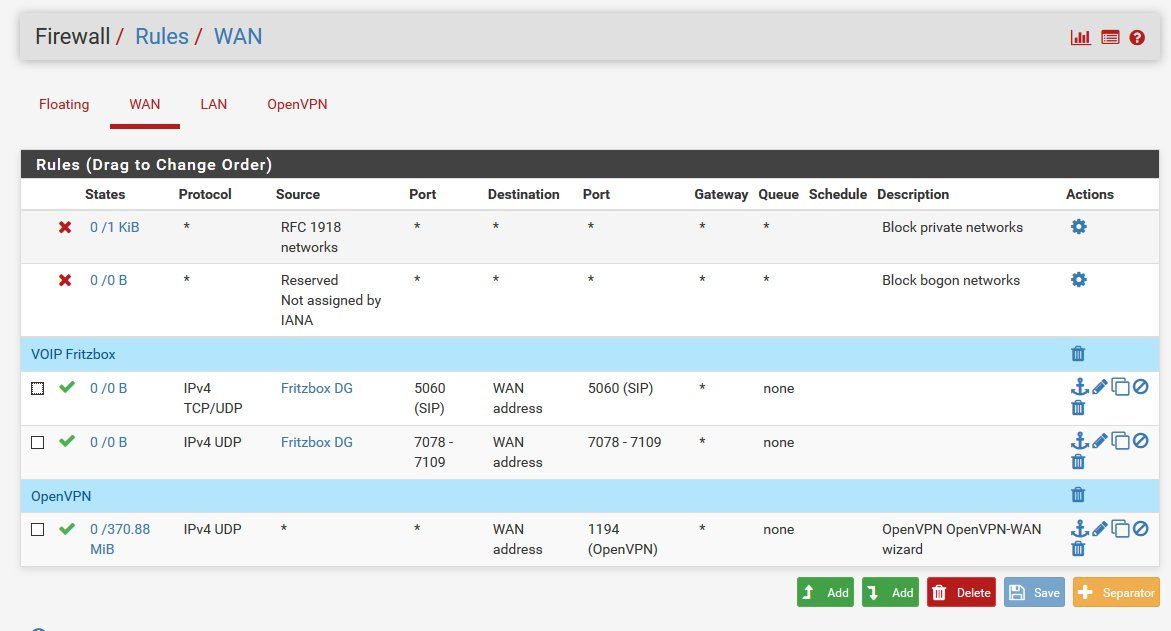

Das bedeutet das die SIP Registrierungs Antwort vom Provider ausgeblieben oder nicht durchgekommen ist.Du solltest in dem Regelwerk auf dem WAN Port den SIP TCP/UDP Port auf die WAN IP der kaskadierten FB freigeben, dann passiert das nicht.

Hier ist auch dein Fehler denn in der "SIP erlauben Regel" gibst du als Ziel IP deine FritzBox an mit einer privaten RFC 1918 IP obwohl diese IP Netze NICHT im Internet geroutet werden.

Diese Regel ist also sinnfrei, da der Provider niemals was an eine Ziel IP wie 192.168.178.2 schicken kann. Das würde dann auch erklären warum die SIP Replies nicht durchkommen oder eben nur so lange wie die Outbound Session offen ist.

Der Voice Provider "sieht" als Absender logischerweise immer nur die pfSense WAN Port IP, denn das ist ja die öffentliche IP zum Provider mit dem alle Endgeräte kommunizieren. Folglch muss in der "Pass" Regel als Ziel hier die "WAN port address" der pfSense angegeben sein, dann passt das auch.

Vermutlich löst das schon das Problem.

STUN sollte auf der FB natürlich auch aktiviert sein. Ein Blick ins Firewall Log der pfSense hilft ebenso

Siehe auch:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Abschnitt: "VoIP bzw. Telefonie mit FritzBox oder Anlage hinter pfSense Firewall:"

Ergänzend dazu ist auch der erste Absatz hier interessant https://teamhelp.sipgate.de/hc/de/articles/203565572-AVM-FRITZ-Box-Betri ...

Für Outbound muss (und sollte) man nichts einstellen. Das ist vollkommen unnötig, denn das macht die pfSense ja so oder so schon per Default.

Die Firewall Regel ist wieder falsch ! Scheinbar hast du den obigen Thread nicht gelesen oder verstanden.

Scheinbar hast du den obigen Thread nicht gelesen oder verstanden.

SIP 5060 muss du hier auf die WAN port address erlauben. Diese hält ja die öffentliche Provider IP und niemals eine RFC 1918 IP (Private IP Adressen 192.168er).

Die Außenwelt kennt deine 192.168.178.2 nicht !!! Folglich können also niemals Pakete vom Provider zu dieser Zieladresse kommen weil diese RFC 1918 IPs im Internet NICHT geroutet werden.

Nochwas wichtiges: Der Draytek sollte hoffentlich im Modem only Modus laufen und NICHT als NAT Router !!

https://www.bjoerns-techblog.de/2017/07/draytek-vigor-130-als-modem-konf ...

Der 130er darf NICHT im Router NAT Mode arbeiten !!

Die Firewall Regel ist wieder falsch !

SIP 5060 muss du hier auf die WAN port address erlauben. Diese hält ja die öffentliche Provider IP und niemals eine RFC 1918 IP (Private IP Adressen 192.168er).

Die Außenwelt kennt deine 192.168.178.2 nicht !!! Folglich können also niemals Pakete vom Provider zu dieser Zieladresse kommen weil diese RFC 1918 IPs im Internet NICHT geroutet werden.

Nochwas wichtiges: Der Draytek sollte hoffentlich im Modem only Modus laufen und NICHT als NAT Router !!

- Unter "Internet Access>>PPPoE/PPPoA" wurde der PPPoE/PPPoA Client disabled

- Unter "Internet Access>>MPoA / Static or dynamic IP" muss man

- MPoA (RFC1483/2684) aktivieren

- VPI=1 und VCI=32 setzen (Provider abhängig !)

- Bridge Mode einschalten

https://www.bjoerns-techblog.de/2017/07/draytek-vigor-130-als-modem-konf ...

Der 130er darf NICHT im Router NAT Mode arbeiten !!

Habe jetzt unter Firewall / Rules / WAN folgendes geändert

Nein, das ist wieder nicht richtig Du betreibst eine Router Kaskade mit der FritzBox und im Koppelnetz nutzt du eine RFC 1918 IP Adresse 192.168.178.0 /24.

Da ist es natürlich ziemlich kontraproduktiv wenn man in der Global Einstellung auf dem WAN Port diese Netze grundsätzlich filtert wie bei dir.

In Router Kaskaden mit privaten RFC 1918 IP MUSS man also diese globale Default Einstellung "Block private networks" deshalb logischerweise am WAN Port komplett entfernen !!

(Wie gesagt NUR in Router Kaskaden !!)

Diese hiesige pfSense Tutorial (und auch viele andere im Internet) weist mehrfach darauf hin:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Natürlich nur wenn man es denn mal liest und umsetzt was da steht

Der Rest aber des Regelwerks am WAN Port ist perfectly OK.