VPN und SAMBA in der DMZ

Hallo,

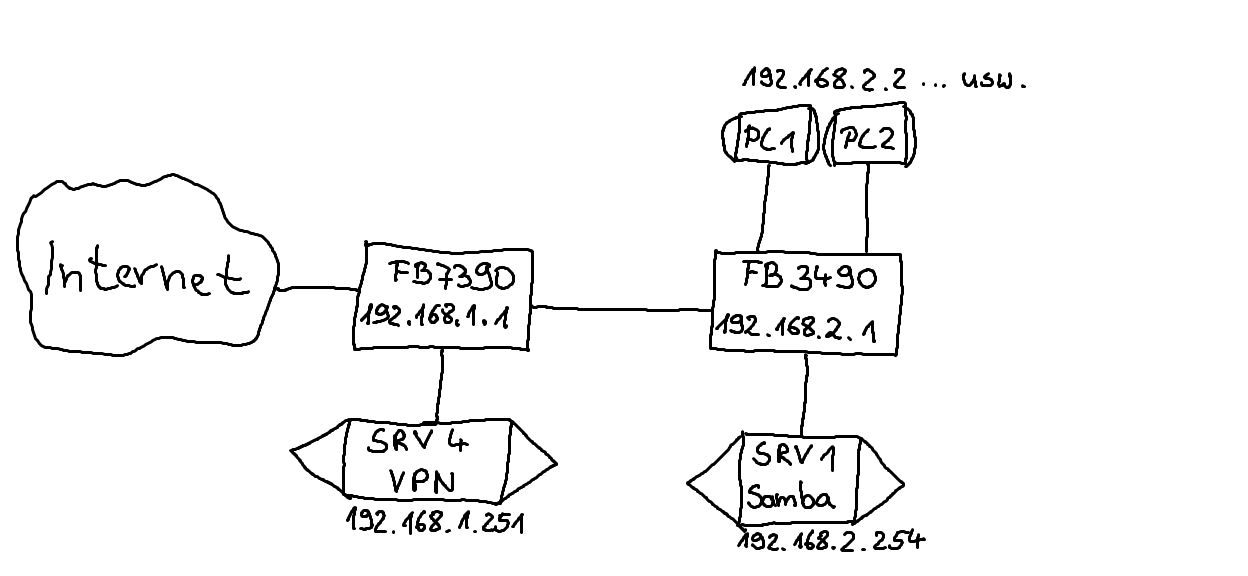

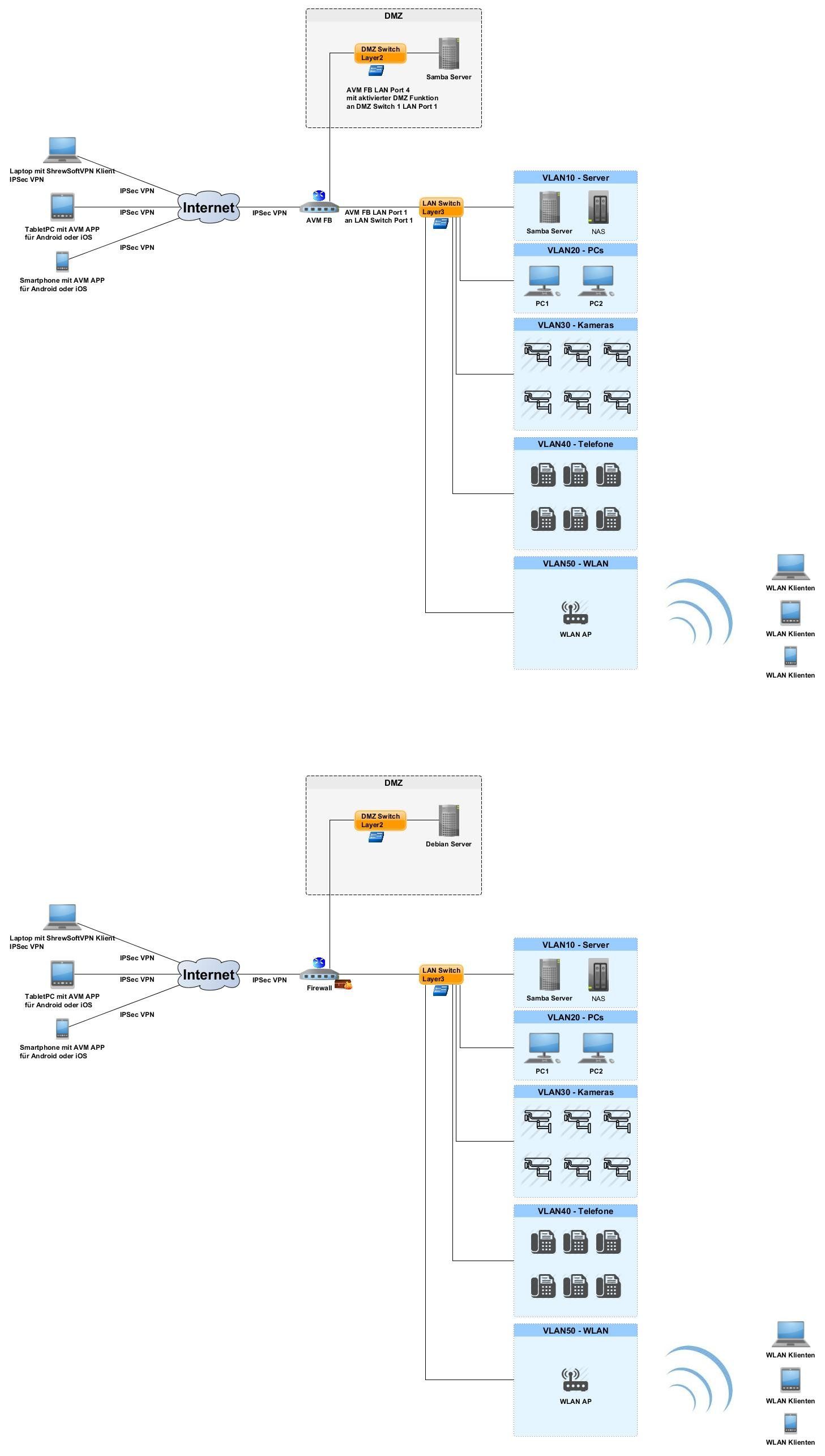

hier ein Bild meines Netzwerkaufbaus:

Auf den Servern läuft jeweils Windows Server 2008R2. Der VPN-Server steht, so zu sagen, in der DMZ.

Von dort ist kein Zugriff auf das Netzwerk der Fritzbox 3490.

Auf der Fritzbox 7390 sind zwei Portfreigaben auf den VPN-Server, welche über PPTP läuft.(für mich Privat ausreichend)

Die Rechner in dem Subnetz der FB-3490 haben ganz normal Zugriff auf die SAMBA-Freigabe des SRV1, logisch. Von FB-3490 gibt es keine Portfreigabe in das Subnetz 192.168.2.0.

Nun will ich aber, wenn ich von Aussen, per VPN, mit meinem Netzwerk verbunden bin, die Freigaben des SRV1 nutzen. Wie bekomme ich das hin ohne das "Sicherheitskonzept" der DMZ auszuhebeln? Den SRV4 kann ich ja nicht per SAMBA mit dem SRV1 verbinden, da müßte ich ja eine Portfreigabe einrichhten.

Danke im voraus für eure mühen.

hier ein Bild meines Netzwerkaufbaus:

Auf den Servern läuft jeweils Windows Server 2008R2. Der VPN-Server steht, so zu sagen, in der DMZ.

Von dort ist kein Zugriff auf das Netzwerk der Fritzbox 3490.

Auf der Fritzbox 7390 sind zwei Portfreigaben auf den VPN-Server, welche über PPTP läuft.(für mich Privat ausreichend)

Die Rechner in dem Subnetz der FB-3490 haben ganz normal Zugriff auf die SAMBA-Freigabe des SRV1, logisch. Von FB-3490 gibt es keine Portfreigabe in das Subnetz 192.168.2.0.

Nun will ich aber, wenn ich von Aussen, per VPN, mit meinem Netzwerk verbunden bin, die Freigaben des SRV1 nutzen. Wie bekomme ich das hin ohne das "Sicherheitskonzept" der DMZ auszuhebeln? Den SRV4 kann ich ja nicht per SAMBA mit dem SRV1 verbinden, da müßte ich ja eine Portfreigabe einrichhten.

Danke im voraus für eure mühen.

Please also mark the comments that contributed to the solution of the article

Content-Key: 283759

Url: https://administrator.de/contentid/283759

Printed on: April 25, 2024 at 22:04 o'clock

10 Comments

Latest comment

Hallo Nico88,

Gibt es einen zwingenden Grund das dort ein VPN Server steht?

Eventuell KabelBW mit DSL light oder so ähnlich?

Denn bei den Stromkosten hast Du das locker in ein paar Jahren wieder raus!

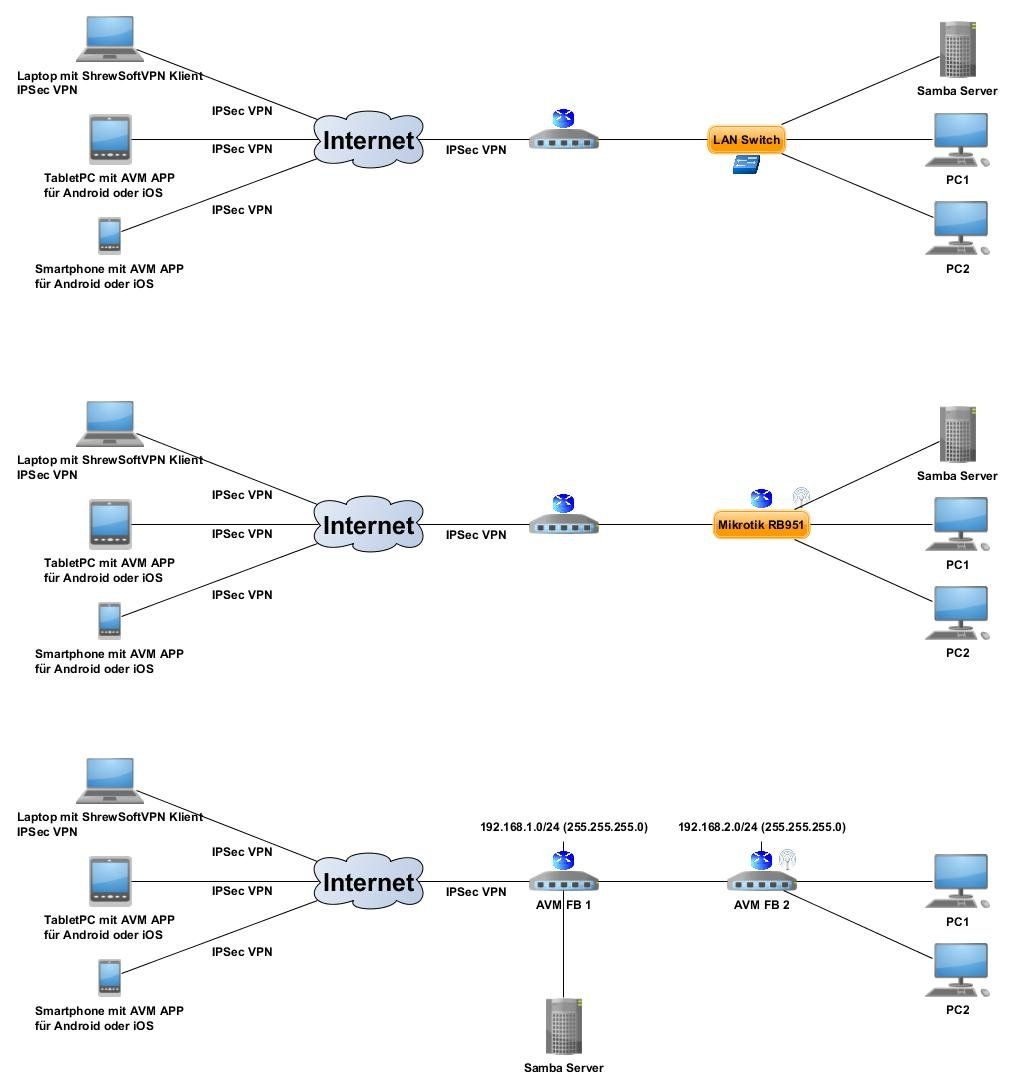

Andern falls sollte man einmal über die Anschaffung eines kleinen 5 oder 8 Port Switches

nachdenken und dann funktioniert das auch alles wieder wo Du Dir das vorstellst.

an der AVM FB sind wohl auch nicht der letzte sicherheitstechnische Schrei!

AVM bietet für iOS und Android APPs an die man schnell installieren kann und

es gibt sogar noch Anleitungen in deutscher Sprache dazu, was will man denn mehr!

Und die nutzen IPSec als VPN Methode und dann fällt der VPN Server ganz weg!

Haus ein wenn man nur einmal aufschließen möchte! Oder sie alle dann doch wieder

offen stehen lässt! Völliger Unsinn! Es gibt zwar einige und sicher auch Sinn volle

Fälle eine Dual homed Lösung aufzubauen oder aber auch eine Routerkaskade

einzusetzen nur dann steht auch immer alles was via VPN erreicht werden soll

hinter dem ersten Gerät (Router oder Firewall) und hinter dem zweiten gerät steht

dann das gesamte restliche LAN, was geschützt und nicht erreichbar sein soll!

und dann sich nur noch via IPSec VPN einwählen und die Ports alle schließen!

Eine DMZ mit offenen Ports am WAN Interface ist schnell angelegt aber sehr

schwer zu sichern und zu verteidigen.

für den großen Haufen!

Das einfachste wird sein den SAMBA Server in die DMZ zu stellen und sich dann

nur noch über IPSec einzuwählen und die Ports geschlossen zu halten.

- einfach umzusetzen

- keine neue Hardware notwendig

- Sicherer als es vorher war und übersichtlicher

Das beste wäre allerdings einen kleinen Switch zu kaufen und dann hinter den ersten

AVM FB Router zu stellen und daran dann alles anzuschließen und sich auch wieder

nur mittels IPSec einzuwählen und die Ports alle zu schließen!

- GS105Ev2 ~25 €

- GS108Ev2 ~35 €

- TP-Link 5 GB LAN Port Switch ~ 20 €

Alternative kann man aber auch einen kleinen MikroTik Router RB951

hinter den Router (AVM FB 1) stellen und dann von dort alles regeln lassen.

Gruß

Dobby

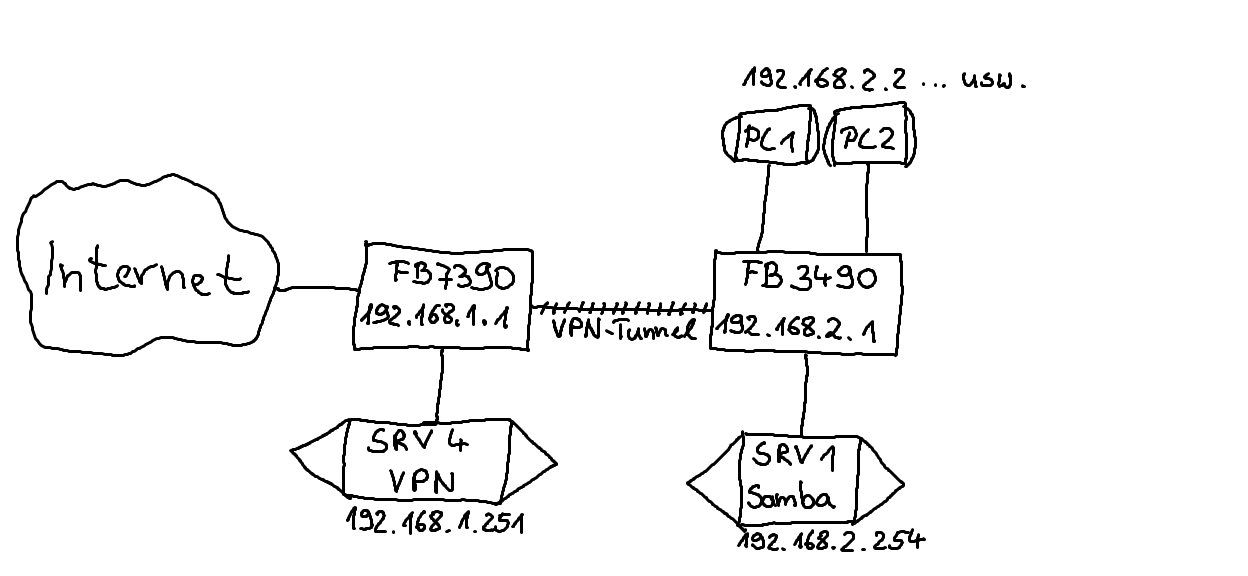

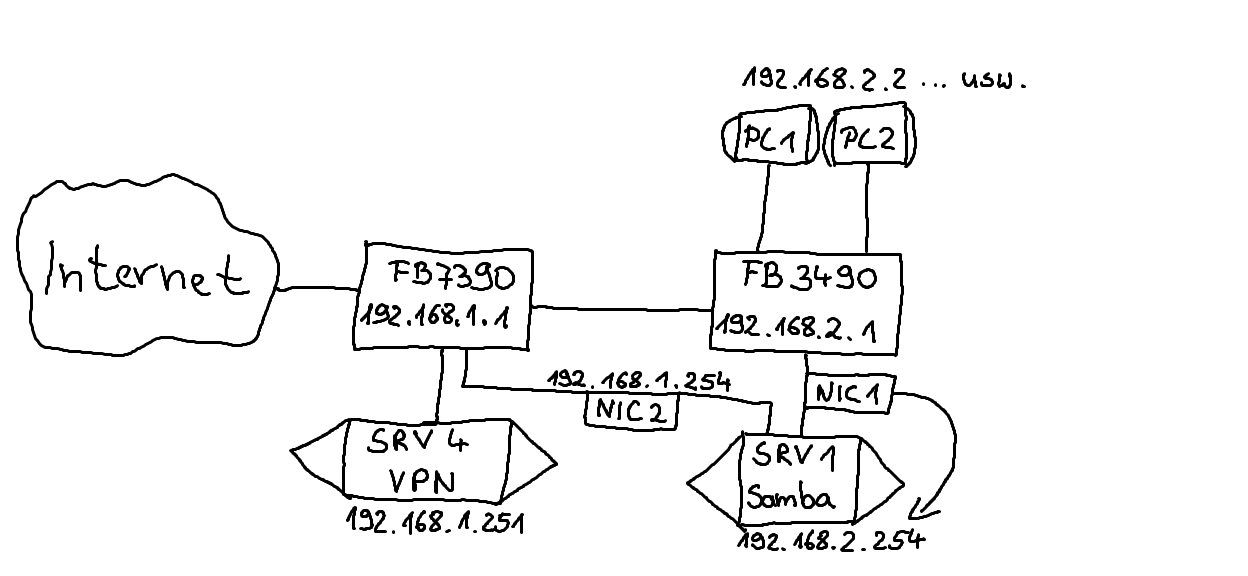

hier ein Bild meines Netzwerkaufbaus:

Danke dafür das vereinfacht vieles!Gibt es einen zwingenden Grund das dort ein VPN Server steht?

Eventuell KabelBW mit DSL light oder so ähnlich?

Auf den Servern läuft jeweils Windows Server 2008R2. Der VPN-Server steht, so

zu sagen, in der DMZ.

Ein kleiner RaspBerry PI 2.0 oder ein Alix board sollten doch eigentlich auch riechen oder?zu sagen, in der DMZ.

Denn bei den Stromkosten hast Du das locker in ein paar Jahren wieder raus!

Von dort ist kein Zugriff auf das Netzwerk der Fritzbox 3490.

Richtig da Du eine Routerkaskade mit Doppel-NAT hast ist das auch richtig so.Andern falls sollte man einmal über die Anschaffung eines kleinen 5 oder 8 Port Switches

nachdenken und dann funktioniert das auch alles wieder wo Du Dir das vorstellst.

Auf der Fritzbox 7390 sind zwei Portfreigaben auf den VPN-Server, welche über PPTP läuft.

(für mich Privat ausreichend)

Mag sein nur PPTP ist geknackt und gilt daher als unsicher und die geöffneten Ports(für mich Privat ausreichend)

an der AVM FB sind wohl auch nicht der letzte sicherheitstechnische Schrei!

AVM bietet für iOS und Android APPs an die man schnell installieren kann und

es gibt sogar noch Anleitungen in deutscher Sprache dazu, was will man denn mehr!

Und die nutzen IPSec als VPN Methode und dann fällt der VPN Server ganz weg!

Die Rechner in dem Subnetz der FB-3490 haben ganz normal Zugriff auf die

SAMBA-Freigabe des SRV1, logisch.

Klar die sind ja auch alle in einem Netzwerk mit nur einem IP Adressbereich.SAMBA-Freigabe des SRV1, logisch.

Von FB-3490 gibt es keine Portfreigabe in das Subnetz 192.168.2.0.

Dito, das braucht auch nicht!Nun will ich aber, wenn ich von Aussen, per VPN, mit meinem Netzwerk verbunden bin,

die Freigaben des SRV1 nutzen.

Und genau da setzt es immer bei mir aus! Warum nur baut man zwei Türen in einemdie Freigaben des SRV1 nutzen.

Haus ein wenn man nur einmal aufschließen möchte! Oder sie alle dann doch wieder

offen stehen lässt! Völliger Unsinn! Es gibt zwar einige und sicher auch Sinn volle

Fälle eine Dual homed Lösung aufzubauen oder aber auch eine Routerkaskade

einzusetzen nur dann steht auch immer alles was via VPN erreicht werden soll

hinter dem ersten Gerät (Router oder Firewall) und hinter dem zweiten gerät steht

dann das gesamte restliche LAN, was geschützt und nicht erreichbar sein soll!

Wie bekomme ich das hin ohne das "Sicherheitskonzept" der DMZ auszuhebeln?

Wenn Du nun so herum fragst sollte man den SAMBA Server in die DMZ stellenund dann sich nur noch via IPSec VPN einwählen und die Ports alle schließen!

Eine DMZ mit offenen Ports am WAN Interface ist schnell angelegt aber sehr

schwer zu sichern und zu verteidigen.

Den SRV4 kann ich ja nicht per SAMBA mit dem SRV1 verbinden, da müßte

ich ja eine Portfreigabe einrichhten.

Und dann wird das DMZ Konzept völlig ad absurdum geführt, sprich ist völligich ja eine Portfreigabe einrichhten.

für den großen Haufen!

Das einfachste wird sein den SAMBA Server in die DMZ zu stellen und sich dann

nur noch über IPSec einzuwählen und die Ports geschlossen zu halten.

- einfach umzusetzen

- keine neue Hardware notwendig

- Sicherer als es vorher war und übersichtlicher

Das beste wäre allerdings einen kleinen Switch zu kaufen und dann hinter den ersten

AVM FB Router zu stellen und daran dann alles anzuschließen und sich auch wieder

nur mittels IPSec einzuwählen und die Ports alle zu schließen!

- GS105Ev2 ~25 €

- GS108Ev2 ~35 €

- TP-Link 5 GB LAN Port Switch ~ 20 €

Alternative kann man aber auch einen kleinen MikroTik Router RB951

hinter den Router (AVM FB 1) stellen und dann von dort alles regeln lassen.

Gruß

Dobby

Die technische Kardinalsfrage: Warum der Unsinn das VPN hinter dem NAT Router zu terminieren obwohl die FritzBox selber ein VPN Router ist der das kann ???

Damit erspart man sich die Frickelei mit Port Forwarding und all den Security Nachteilen da man da Löcher in die Router Firewall bohren muss.

Eigentlich Unsinn....

Wenn schon, dann wenigstens richtige DMZ mit einer kleinen_Firewall aber nicht so ein Kasperkram mit einer Router Kaskade !

Damit erspart man sich die Frickelei mit Port Forwarding und all den Security Nachteilen da man da Löcher in die Router Firewall bohren muss.

Eigentlich Unsinn....

Wenn schon, dann wenigstens richtige DMZ mit einer kleinen_Firewall aber nicht so ein Kasperkram mit einer Router Kaskade !

wie machst du diese tollen Zeichnungen?

yEd Graph Editor der läuft auf MacOS, Linux und Windows.Gruß

Dobby

Hallo nochmal,

nicht mehr sicher, denn vorne sind ja auch schon Ports offen!

und aktiviere dort die DMZ Funktion.

kann man auch ohne geöffnete Ports via IPSec VPN auf den SAMBA Server

zugreifen.

aufstellen und dann eine oder mehrere DMZs anlegen und gut ist es.

Ein kräftiger MikroTik Router kann das auch alles alleine abhandeln

da sind dann eben die beiden AVM FBs nicht das richtige und Deine

Einstellung hinsichtlich des VPNs tun dann noch Ihren Rest.

Gruß

Dobby

Es wäre eben wünschenswert, wenn ich per VPN verbunden bin, auf meine Daten,

die ja geschützt im zweiten Subnetz liegen, zugreifen zu könnte.

Und genau dann muss man wieder Ports öffnen und die Daten sind ebendie ja geschützt im zweiten Subnetz liegen, zugreifen zu könnte.

nicht mehr sicher, denn vorne sind ja auch schon Ports offen!

Wie gesagt, in der DMZ steht der Debian-Server und der benötigt zwingend

eine Portfreigabe.

Dann hänge doch einfach den Debian Server an den LAN Port 4 der AVM FBeine Portfreigabe.

und aktiviere dort die DMZ Funktion.

Demzufolge würde es ein Risiko sein den SAMBA-Server in die DMZ zu stellen.

Eventuell gibt es ja noch einen anderen Weg das umzusetzen.

Der SAMBA Servre könnte dann hinter die erste AVM FB und dannEventuell gibt es ja noch einen anderen Weg das umzusetzen.

kann man auch ohne geöffnete Ports via IPSec VPN auf den SAMBA Server

zugreifen.

Also die Struktur läßt sich leicht verändern, aber der Debian-Server muß

zwingend eine Portfreigabe haben, da führt kein weg vorbei!

Man kann auch nur ein VDSL Modem benutzen und dann einfach eine Firewallzwingend eine Portfreigabe haben, da führt kein weg vorbei!

aufstellen und dann eine oder mehrere DMZs anlegen und gut ist es.

Ein kräftiger MikroTik Router kann das auch alles alleine abhandeln

da sind dann eben die beiden AVM FBs nicht das richtige und Deine

Einstellung hinsichtlich des VPNs tun dann noch Ihren Rest.

Gruß

Dobby

Wir reden an einander vorbei und das ist nicht einmal böse gemeint!

Nicht dass das jetzt falsch verstanden wird.

- Es gibt "Sachen" die man machen kann und die sinnvoll sind.

Ist alles ok

- Es gibt Sachen die man machen kann und die sind alles andere als sinnvoll.

Merkt man nicht so richtig weil es meist ein s.g. "Workaround" und erst einmal hilft

- Und es gibt wenig sinnvolle Sachen die später so oder so zu Problemen führen

und das auch noch tot sicher und kontinuierlich immer mehr Probleme herauf

beschwören bis es irgend wann nicht mehr funktioniert ohne das man in sein

Netzwerk eine klare Struktur rein bringt.

Geht gar nicht nur merkt man selber nicht weil es immer nur Stück für Stück

und dann auch immer komplizierter wird, bis hin zum Gau

Jeder macht das auch irgend wie für sich und hat sicherlich auch ein anderes Verständnis

dafür wie was wohin soll, gar kein Frage nur strukturiert geht eben irgend wie anders!

Alternativ könnte man das auch noch mittels einer Firewall aufziehen, nur dann eben

ohne die AVM FBs, oder eben nur eine als WLAN AP.

Gruß

Dobby

Nicht dass das jetzt falsch verstanden wird.

- Es gibt "Sachen" die man machen kann und die sinnvoll sind.

Ist alles ok

- Es gibt Sachen die man machen kann und die sind alles andere als sinnvoll.

Merkt man nicht so richtig weil es meist ein s.g. "Workaround" und erst einmal hilft

- Und es gibt wenig sinnvolle Sachen die später so oder so zu Problemen führen

und das auch noch tot sicher und kontinuierlich immer mehr Probleme herauf

beschwören bis es irgend wann nicht mehr funktioniert ohne das man in sein

Netzwerk eine klare Struktur rein bringt.

Geht gar nicht nur merkt man selber nicht weil es immer nur Stück für Stück

und dann auch immer komplizierter wird, bis hin zum Gau

Die zwei FB´s per VPN-Tunnel miteinander Verbinden, das können die ja von Haus aus.

Aber beide nur am WAN Port soweit wie ich das weiß.Jeder macht das auch irgend wie für sich und hat sicherlich auch ein anderes Verständnis

dafür wie was wohin soll, gar kein Frage nur strukturiert geht eben irgend wie anders!

Alternativ könnte man das auch noch mittels einer Firewall aufziehen, nur dann eben

ohne die AVM FBs, oder eben nur eine als WLAN AP.

Gruß

Dobby