VPN Verbindung steht - Ping geht nicht durch

Hallo Leute,

Ich habe da ein Problemchen wo ich mir schon ne Woche lang die Zähne ausbeisse.

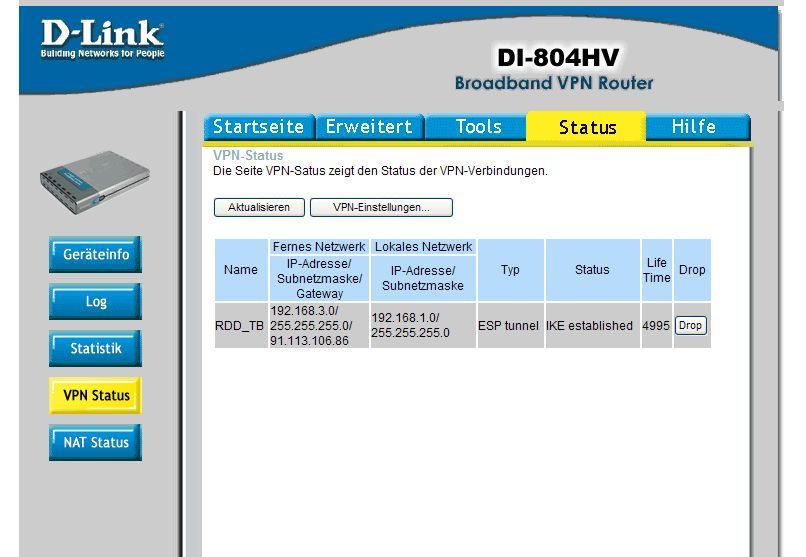

Folgendes Szenario: ich möchte gerne 2 Standorte per VPN verbinden. Ich habe hierzu 2x DI-804HV VPN Router angeschafft. Beide Router habe ich laut D-Link VPN-Anleitung eingerichtet. Die Verbindung wird auch hergestellt. (IKE established)

Leider funktioniert die VPN Verbindung nicht. Es gehen keine Daten durch. Auch kein Ping. (von beiden Richtungen probiert)

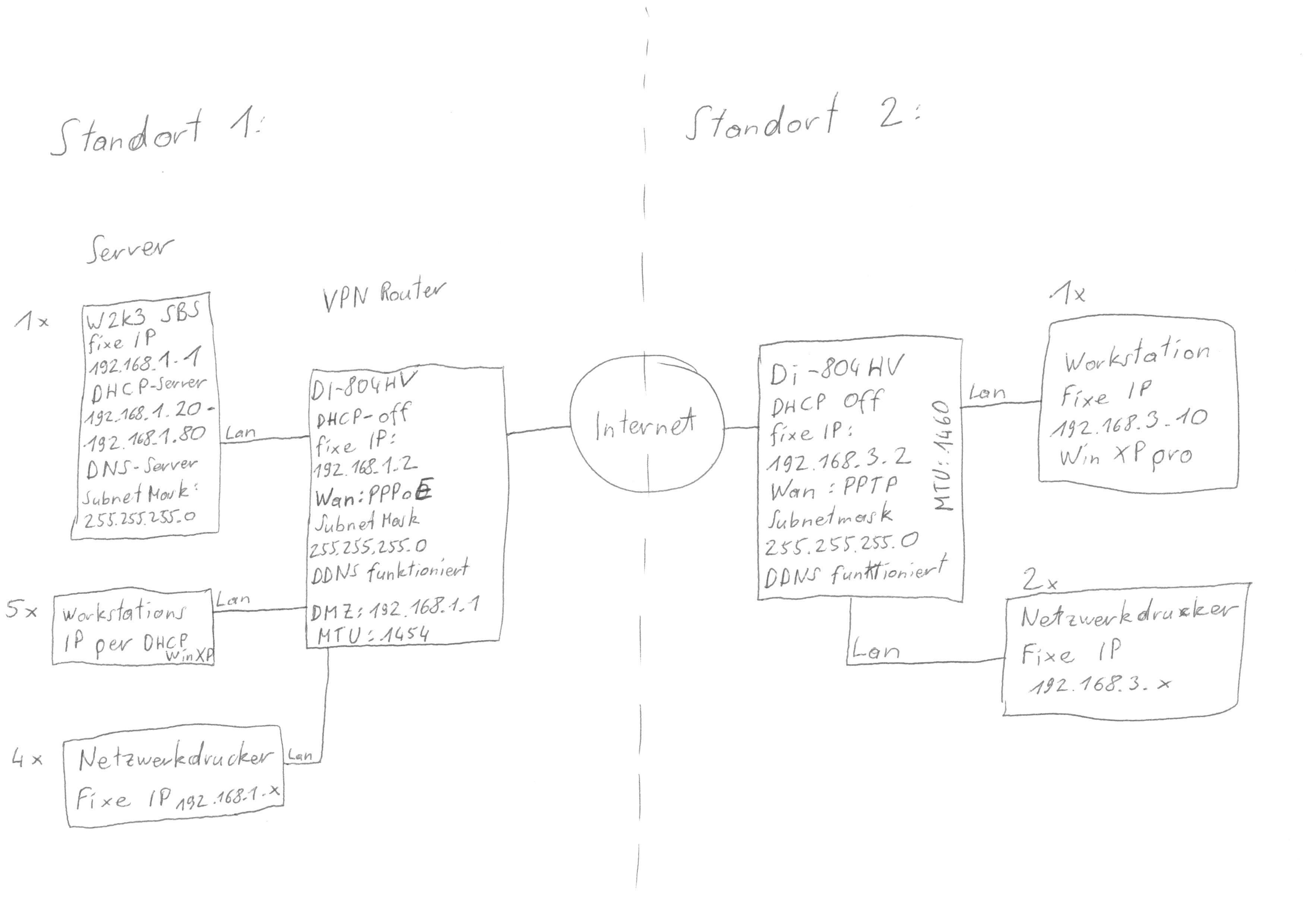

Mein Netzwerk:

VPN Einstellungen:

Kein aggressive mode

Kein xAuth

IKE Proposal: DH-Gruppe 2, 3DES, MD5, Lifetime 3600 sec

IPSec Proposal: DH-Gruppe 2, Protokoll: ESP, 3DES, MD5, Lifetime 5000 sec

Hat jemand eine Ahnung woran es liegen könnte?

Standort 1 ist in Deutschland

Standort 2 ist in Österreich

In Österreich wird die Internetverbindung durch ein PPTP aufgebaut. Kann es daran liegen dass es nicht funktioniert?

Für eure Hilfe bin ich euch sehr dankbar.

Schöne Grüße

Whirly

Ich habe da ein Problemchen wo ich mir schon ne Woche lang die Zähne ausbeisse.

Folgendes Szenario: ich möchte gerne 2 Standorte per VPN verbinden. Ich habe hierzu 2x DI-804HV VPN Router angeschafft. Beide Router habe ich laut D-Link VPN-Anleitung eingerichtet. Die Verbindung wird auch hergestellt. (IKE established)

Leider funktioniert die VPN Verbindung nicht. Es gehen keine Daten durch. Auch kein Ping. (von beiden Richtungen probiert)

Mein Netzwerk:

VPN Einstellungen:

Kein aggressive mode

Kein xAuth

IKE Proposal: DH-Gruppe 2, 3DES, MD5, Lifetime 3600 sec

IPSec Proposal: DH-Gruppe 2, Protokoll: ESP, 3DES, MD5, Lifetime 5000 sec

Hat jemand eine Ahnung woran es liegen könnte?

Standort 1 ist in Deutschland

Standort 2 ist in Österreich

In Österreich wird die Internetverbindung durch ein PPTP aufgebaut. Kann es daran liegen dass es nicht funktioniert?

Für eure Hilfe bin ich euch sehr dankbar.

Schöne Grüße

Whirly

Please also mark the comments that contributed to the solution of the article

Content-Key: 101333

Url: https://administrator.de/contentid/101333

Printed on: April 23, 2024 at 07:04 o'clock

13 Comments

Latest comment

Hallo,

wenn ich das richtig sehe, wird DynDNS verwendet. Und wenn ich mich jetzt noch recht entsinne, ist dafür der Aggrssive Mode zwingend.

Grüße, Steffen

wenn ich das richtig sehe, wird DynDNS verwendet. Und wenn ich mich jetzt noch recht entsinne, ist dafür der Aggrssive Mode zwingend.

Grüße, Steffen

Hallo,

der Tunnel steht ja, aber es gehen keine Daten durch. Daher hätte ich noch folgende Fragen:

-> Arbeitest du bei den Peers mit 'Traffic Lists' oder 'Virtual Interfaces'?

-> Was ist in den Access Lists und Stateful Inspection konfiguriert?

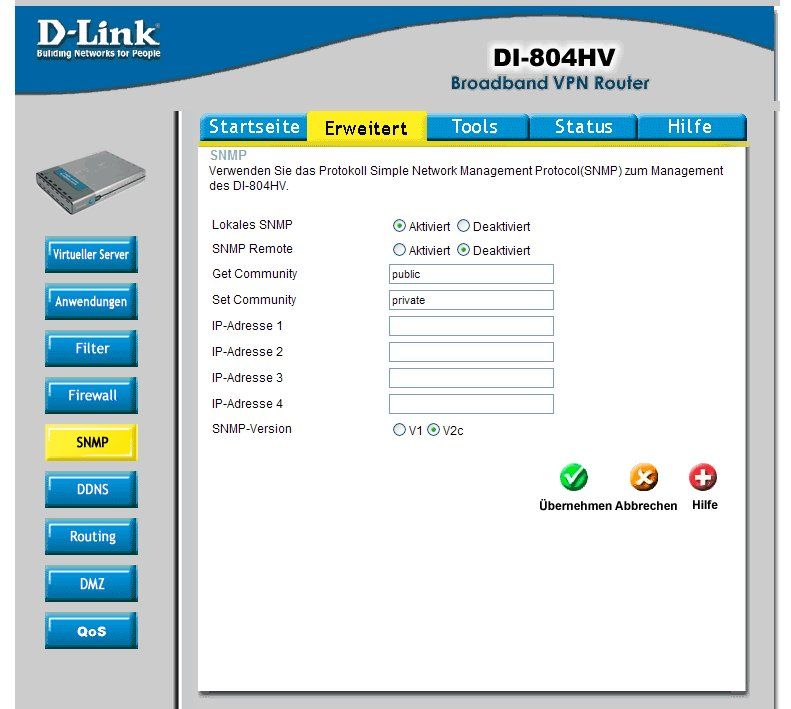

-> Hast du die NAT-Einstellungen mal per SNMP Manager im 'ipNatPreset Table' geprüft (für IPSec gibt es per Default Einträge, die im Setup-Tool nicht sichtbar sind)?

-> Hast du evtl. auf einem der WAN Interfaces mehr als eine IP?

[Nachtrag]

-> Verwendest du evtl. eine Unique Source IP Adress?

[/Nachtrag]

Grüße, Steffen

der Tunnel steht ja, aber es gehen keine Daten durch. Daher hätte ich noch folgende Fragen:

-> Arbeitest du bei den Peers mit 'Traffic Lists' oder 'Virtual Interfaces'?

-> Was ist in den Access Lists und Stateful Inspection konfiguriert?

-> Hast du die NAT-Einstellungen mal per SNMP Manager im 'ipNatPreset Table' geprüft (für IPSec gibt es per Default Einträge, die im Setup-Tool nicht sichtbar sind)?

-> Hast du evtl. auf einem der WAN Interfaces mehr als eine IP?

[Nachtrag]

-> Verwendest du evtl. eine Unique Source IP Adress?

[/Nachtrag]

Grüße, Steffen

Hallo Christian,

habe mich wohl im Thread verirrt (da sind gerade einige VPN-Threads, in welchen ich aktiv bin...) und dabei das Gerät verwechselt.

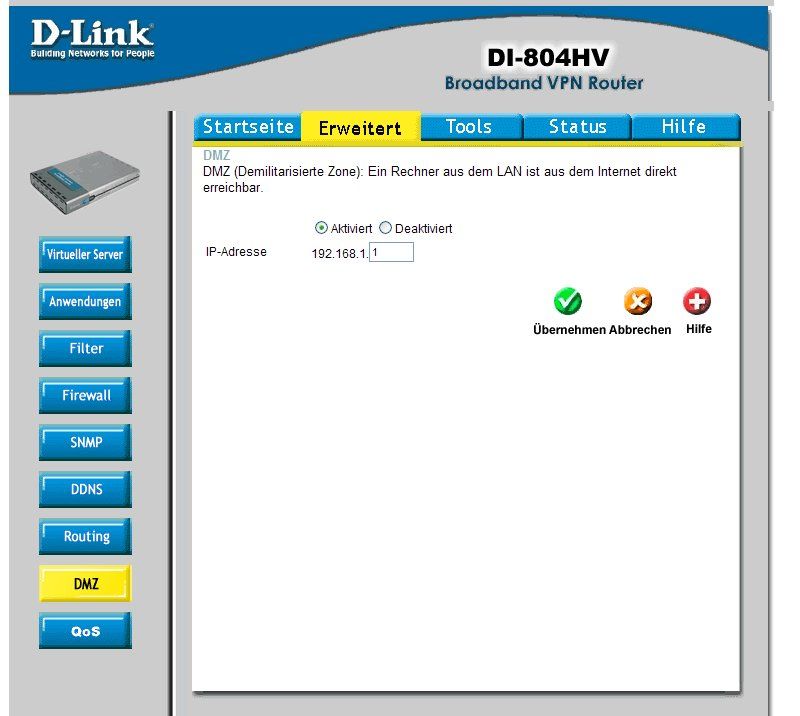

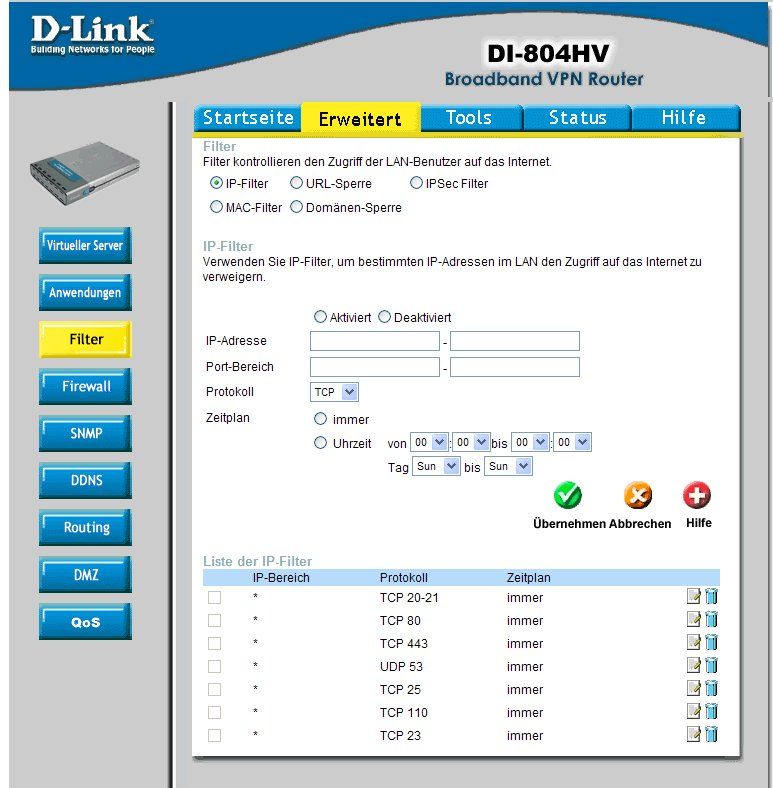

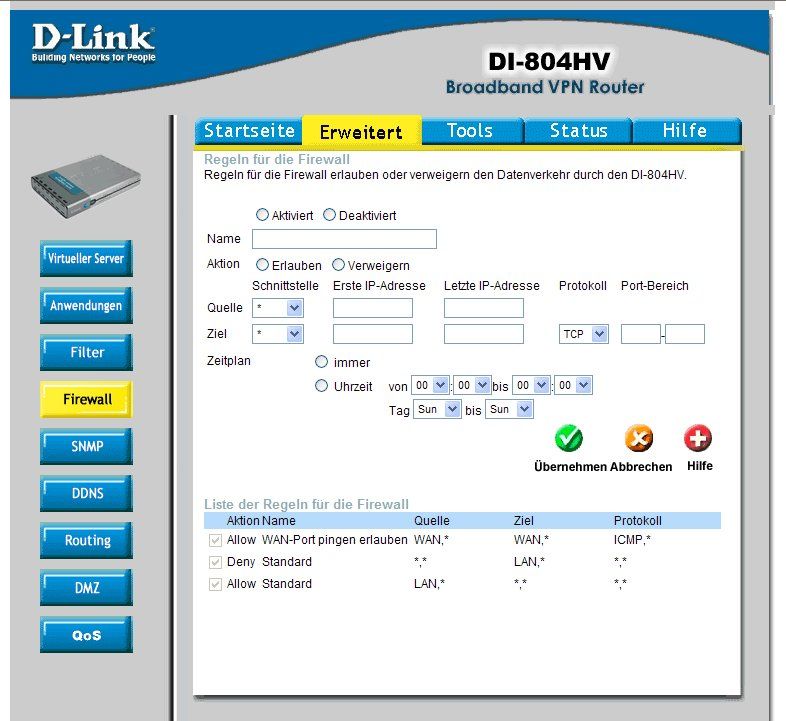

Trotzdem gilt es zunächst die Firewall- und Filter-Settings zu kennen (mit Standardeinstellungen kann ich in dem Fall nichts anfangen, da ich das Gerät selbst nicht einsetze).

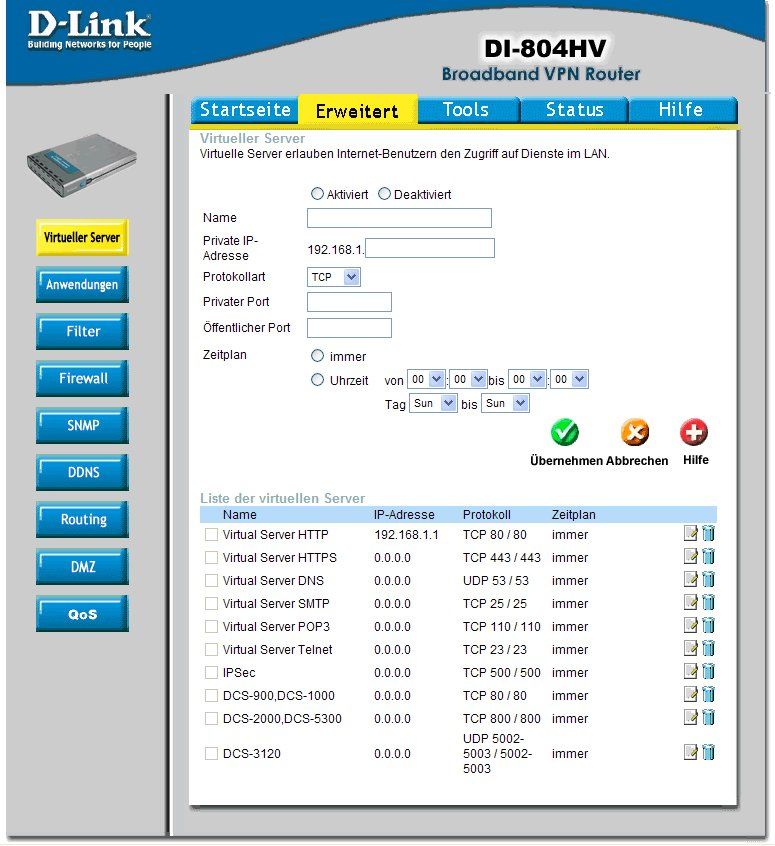

Eine weitere Ursache für Verbindungsprobleme mit etablierten Tunnel sind die NAT-Einstellungen. Vielleicht hast du dazu einen Screenshot.

Sorry für die vorhergehende, etwas irreführende Antwort.

Grüße, Steffen

habe mich wohl im Thread verirrt (da sind gerade einige VPN-Threads, in welchen ich aktiv bin...) und dabei das Gerät verwechselt.

Trotzdem gilt es zunächst die Firewall- und Filter-Settings zu kennen (mit Standardeinstellungen kann ich in dem Fall nichts anfangen, da ich das Gerät selbst nicht einsetze).

Eine weitere Ursache für Verbindungsprobleme mit etablierten Tunnel sind die NAT-Einstellungen. Vielleicht hast du dazu einen Screenshot.

Sorry für die vorhergehende, etwas irreführende Antwort.

Grüße, Steffen

Hallo Christian,

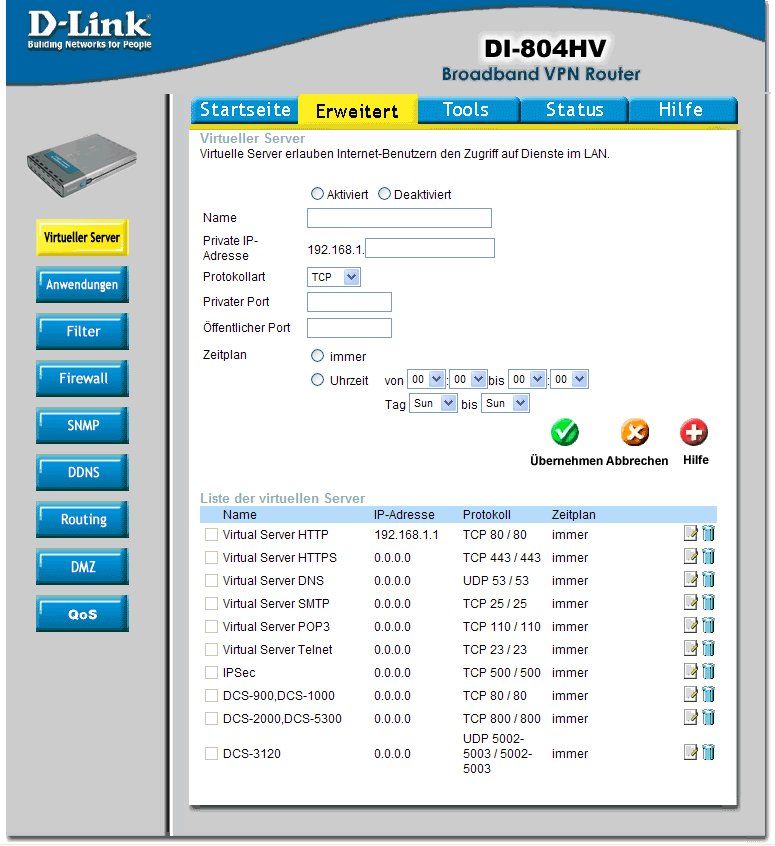

eigentlich müssen für IPSec midesten das Protokoll UDP mit Port 500 und das Protokoll ESP auf den Router selbst weitergeleitet sein (wobei weiterleiten in diesem Zusammenhang wohl falsch ist, da die Adresse nicht geändert wird).

Bei mir sieht das etwa so aus:

Meint in etwa, alles was UDP 500 oder ESP ist, landet auf dem Router selbst.

In deinem Fall scheint zumindest UDP Port 500 richtig gesetzt (auch wenn der Screenshot was falsches anzeigt - TCP 500), da der Verbindungsaufbau klappt. Wenn nun ESP fehlt, scheint zwar der Tunnel etabliert, aber nicht geht durch.

Hoffe es hilft.

Grüße, Steffen

eigentlich müssen für IPSec midesten das Protokoll UDP mit Port 500 und das Protokoll ESP auf den Router selbst weitergeleitet sein (wobei weiterleiten in diesem Zusammenhang wohl falsch ist, da die Adresse nicht geändert wird).

Bei mir sieht das etwa so aus:

| Protocol | SrcAdress | Port | ExtAdress | Port | DesAdress | Port |

| udp | ANY | any | 0.0.0.0 | 500 | 0.0.0.0 | 500 |

| esp | ANY | any | 0.0.0.0 | any | 0.0.0.0 | any |

Meint in etwa, alles was UDP 500 oder ESP ist, landet auf dem Router selbst.

In deinem Fall scheint zumindest UDP Port 500 richtig gesetzt (auch wenn der Screenshot was falsches anzeigt - TCP 500), da der Verbindungsaufbau klappt. Wenn nun ESP fehlt, scheint zwar der Tunnel etabliert, aber nicht geht durch.

Hoffe es hilft.

Grüße, Steffen