VPN Verbindung zwischen pfSense und Fritzbox mit IPsec

Hallo,

ich möchte von zuhause auf das Arbeitsnetz (Schule) mit der Firewall pfSense zugreifen.

Mein Wunsch: VPN Tunnel zuhause aufbauen und dann per Remotedesktop auf mein AdministrationsPC zugreifen.

HomePC: 192.168.178.57 (per DHCP) ---> VPN ---> AdminPC 10.1.11.11 (statisch)

Dazu habe ich als Grundlage folgendes Tutorial von Aqui genommen:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

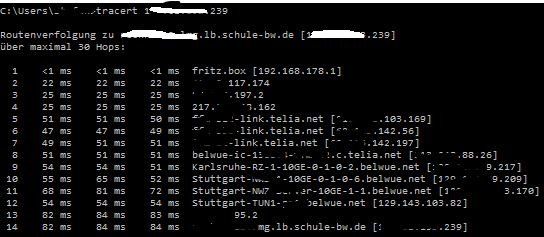

Von Zuhause aus habe ich eine wechselnde externe und interne IP-Addresse und in der

Schule ist eine statische externe IP-Adresse die ich auch per Eingabeaufforderung anpingen kann.

Aus Sicherheitsgründen erfinde ich folgenden ähnlichen IP-Adressbereich der Schule:

131.60.180.224/27

131.60.180.225 ist der Cico Router der auch per Ping von zuhause erreichbar ist

131.60.180.239 ist die PFSENSE Firewall die nicht per Ping von Zuhause erreichbar ist.

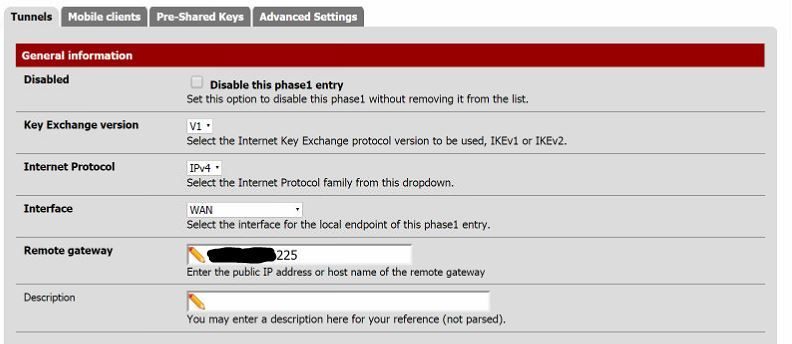

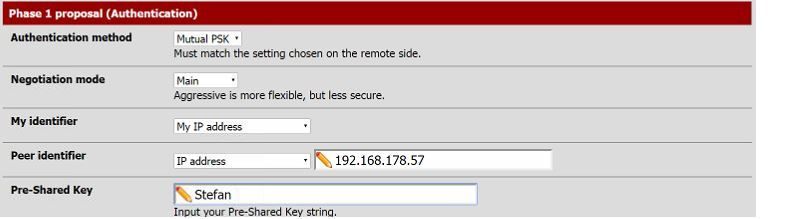

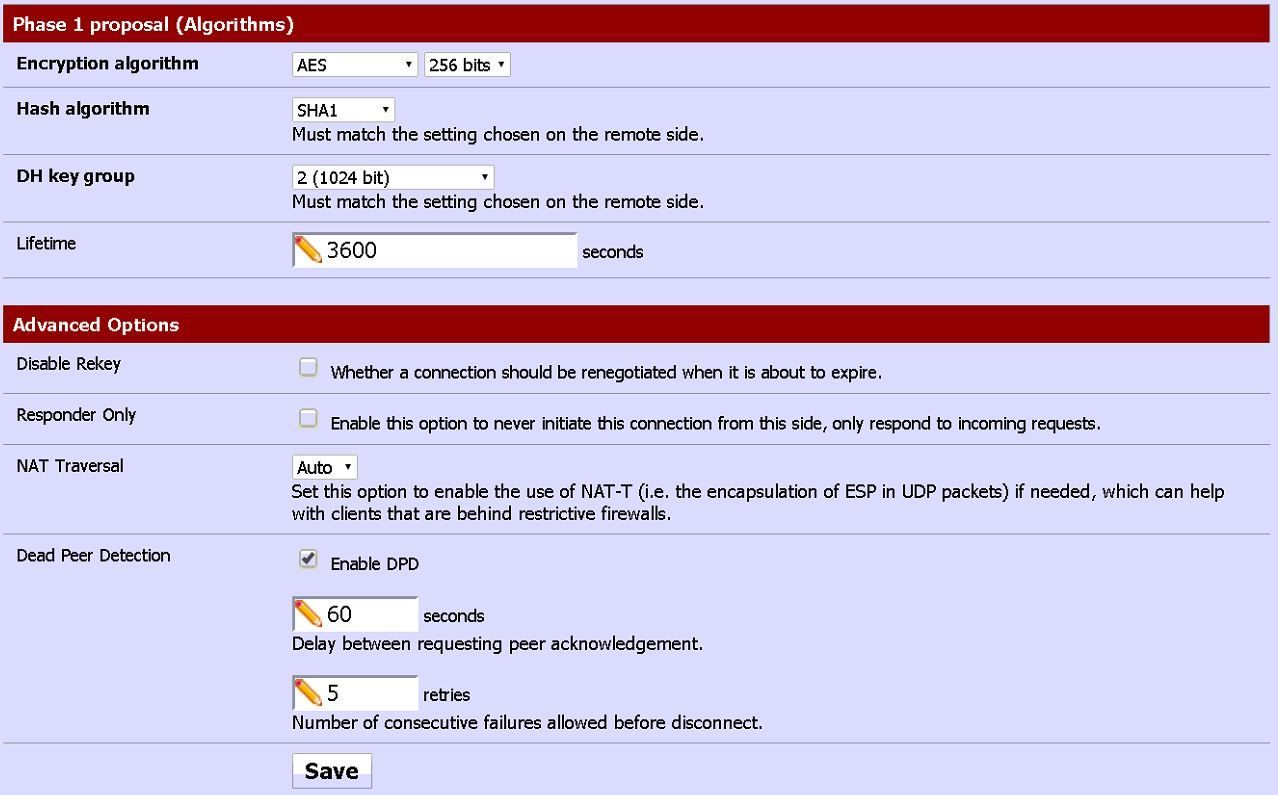

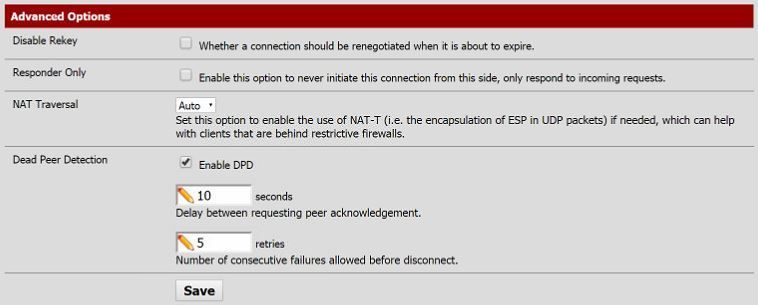

Folgendes habe ich als Test in pfSense eingetragen:

Wie muss ich die Fritzbox konfigurieren?

Es wird eine KEY-ID und Preshared Key verlangt, wo finde ich diese in pfSense?

Fragen allgemein:

1) Ist IPsec für mein Problem die richtige VPN Methode?

2) Stimmt die Konfiguration von pfSense?

3) Wie kann ich jetzt die Fritzbox oder meinen PC dafür konfigurieren?

4) Wo liegt der Unterschied zu OpenVPN?

(habe ich auch probiert einzurichten, jedoch war mir da nicht klar weshalb ich dyndns.org benötige)

Ich freue mich auf eure hilfreichen Tipps und Hinweise.

___________________________________________________________

Update 1:

Danke für die bisherigen Hinweise und Tipps, leider habe ich es noch nicht ganz geschafft. Jedoch bin ich etwas weiter.

Grundsätzlich ist es für mich egal ob ich eine VPN Verbindung zwischen Fritzbox und pfsense habe oder PC und pfsense.

Da ich nur die Anleitung mit der Fritzbox habe versuche ich es hiermit...

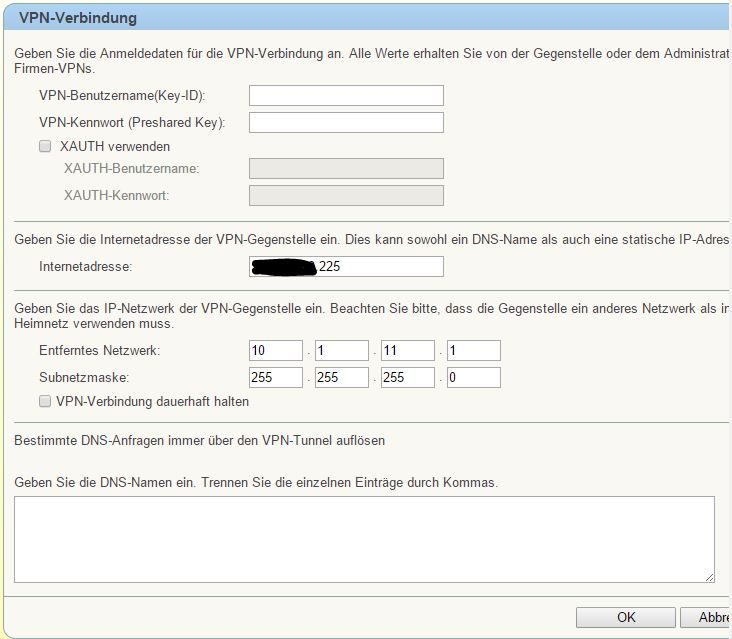

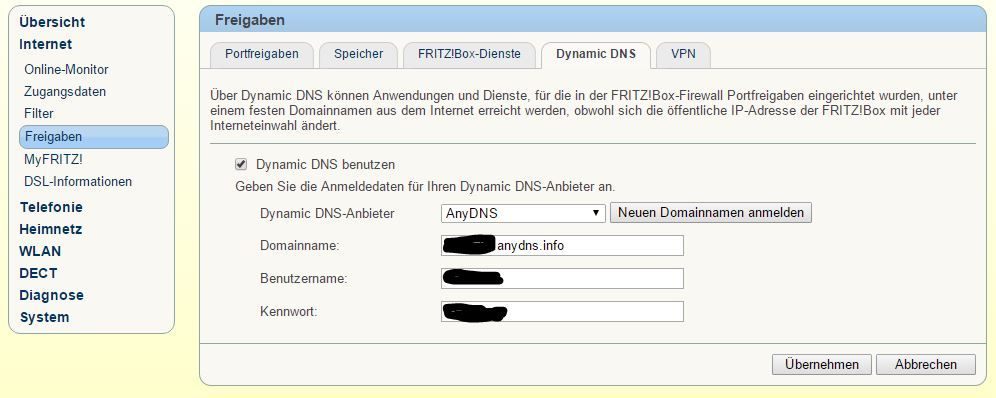

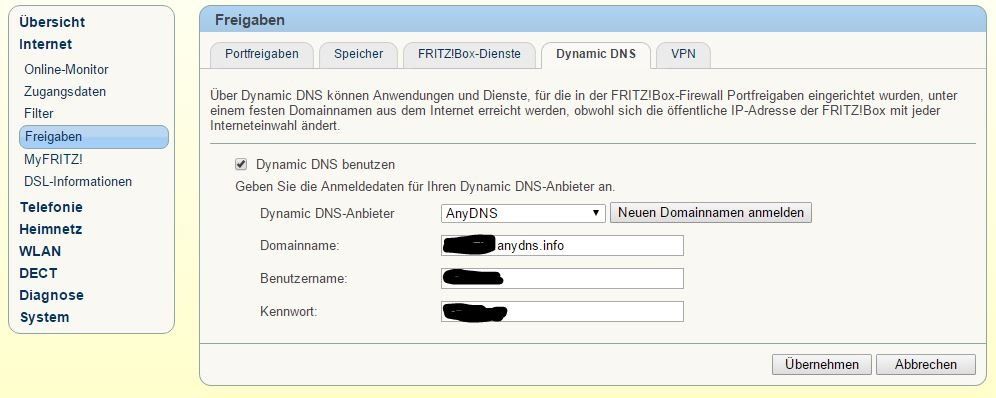

Da ich wie jeder Homeuser eine sich ändernde externe IP habe,

habe ich mich bei anydns.info kostenlos angemeldet und folgende Daten

in meine Fritzbox eingepflegt:

Dabei habe ich die bei anydns angelegten Benutzernamen und PW verwendet.

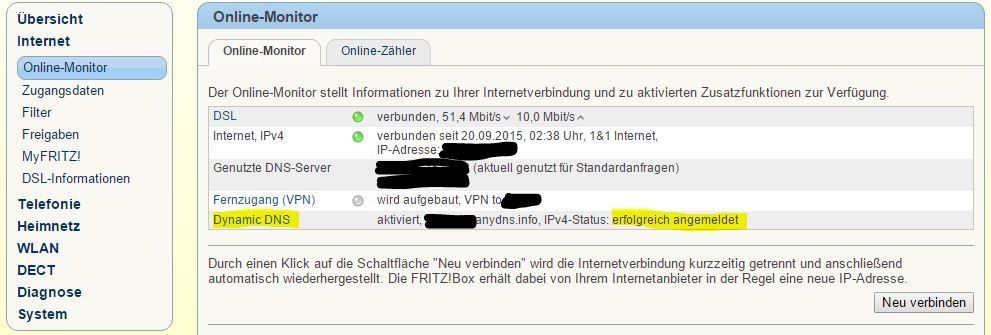

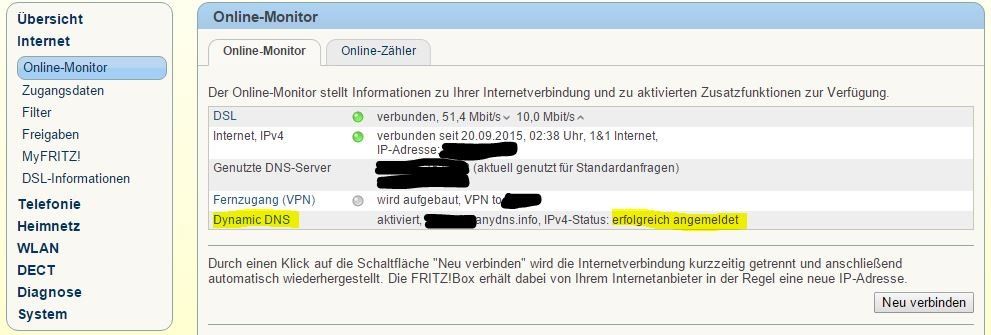

In der Fritzbox zeigt es nun an, dass ich erfolgreich angemeldet sei:

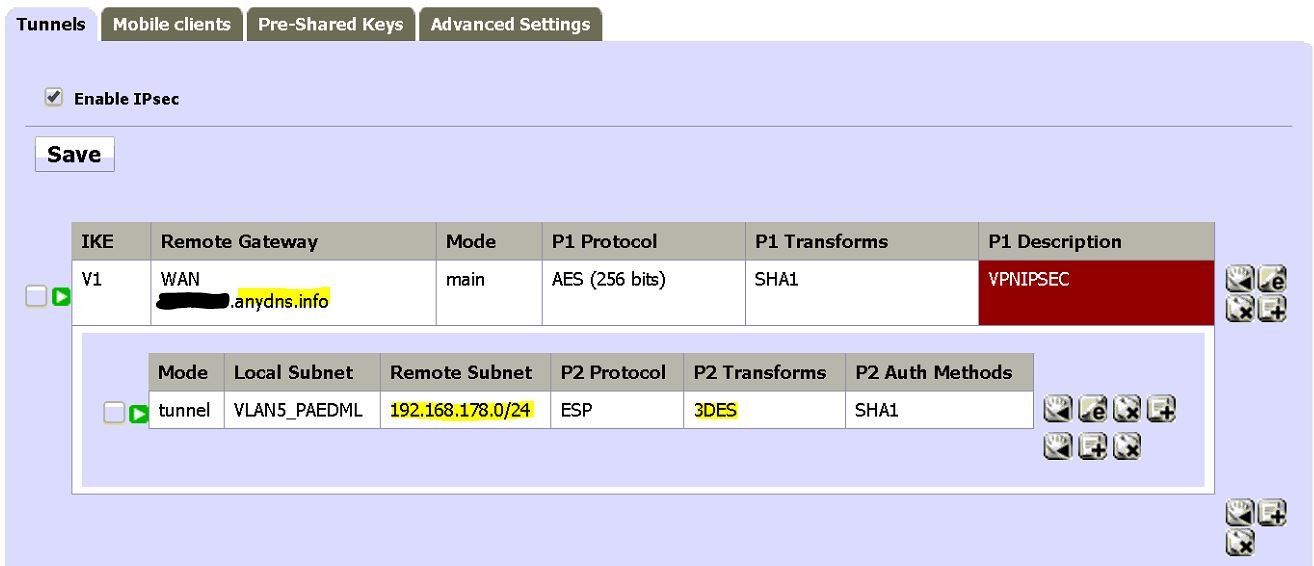

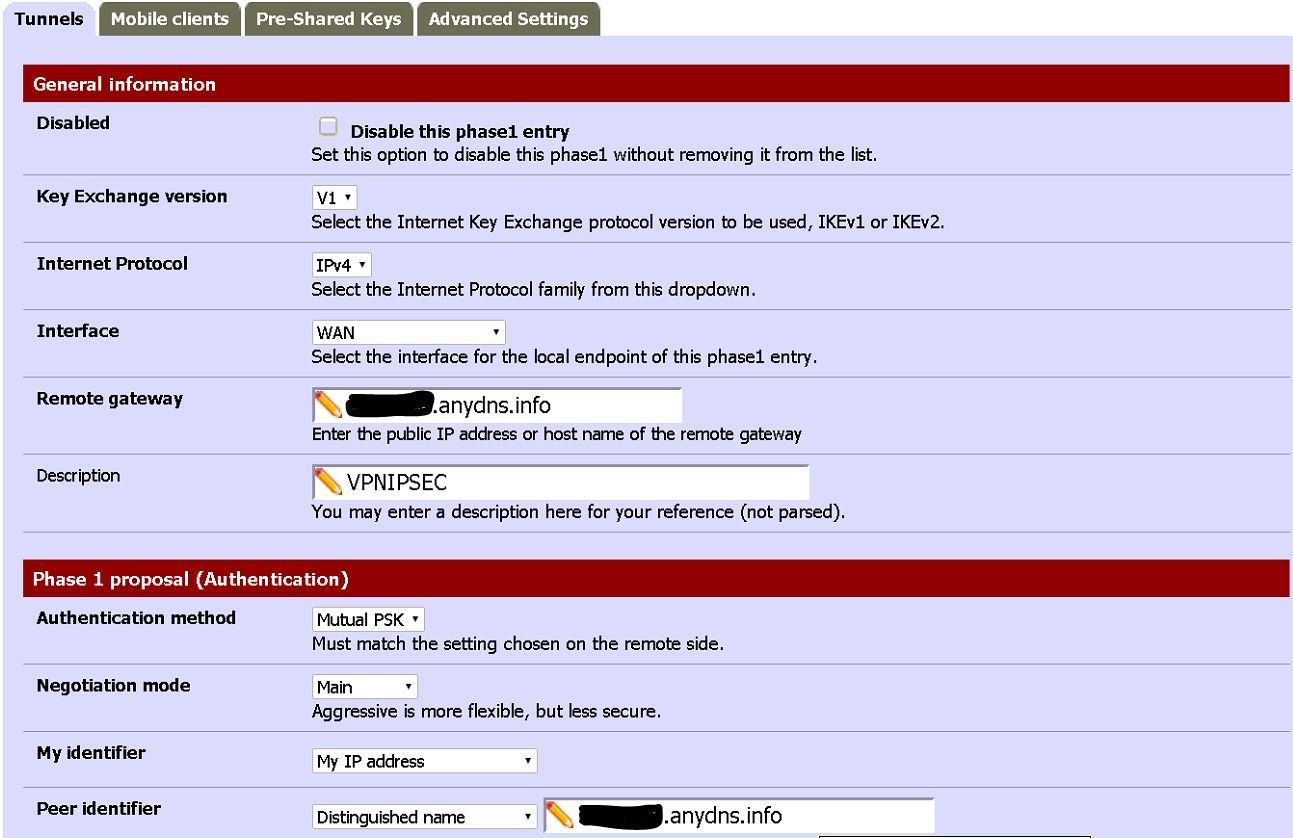

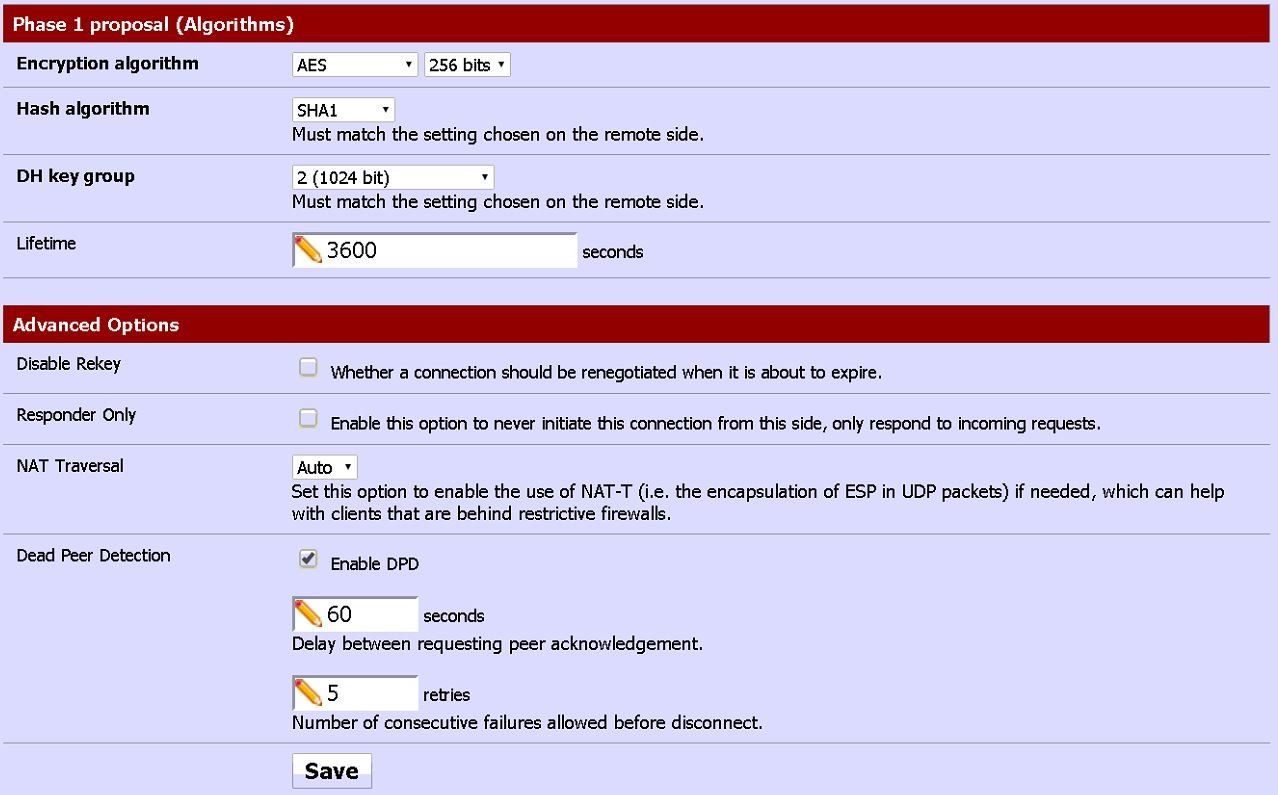

Dann habe ich PFSense so wie in dieser Anleitung beschrieben eingestellt.

Über IPsec und das präzise Zusammenspiel zwischen Fritz Box und pfSense

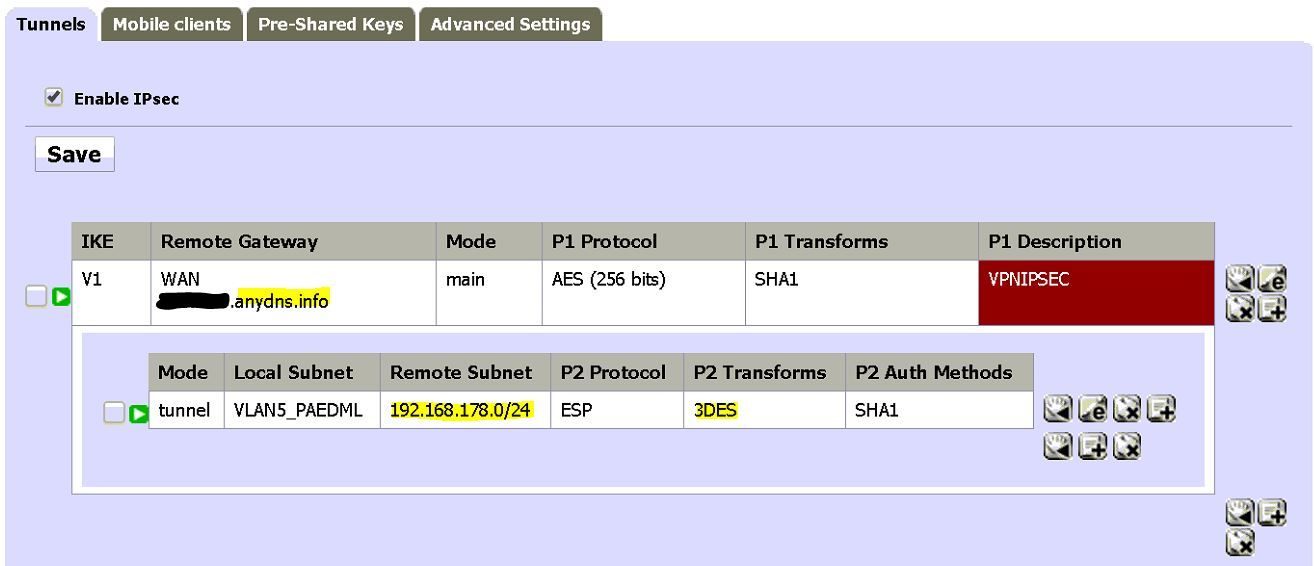

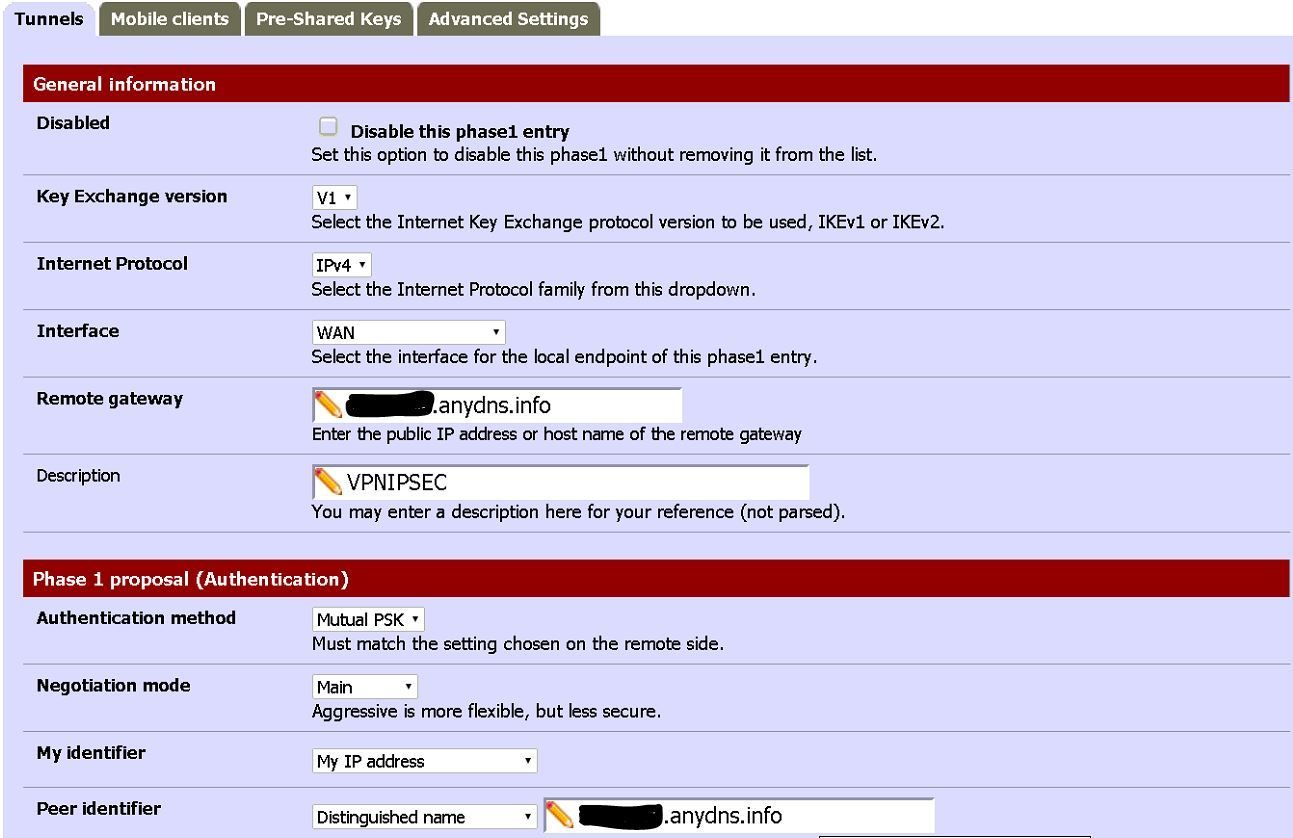

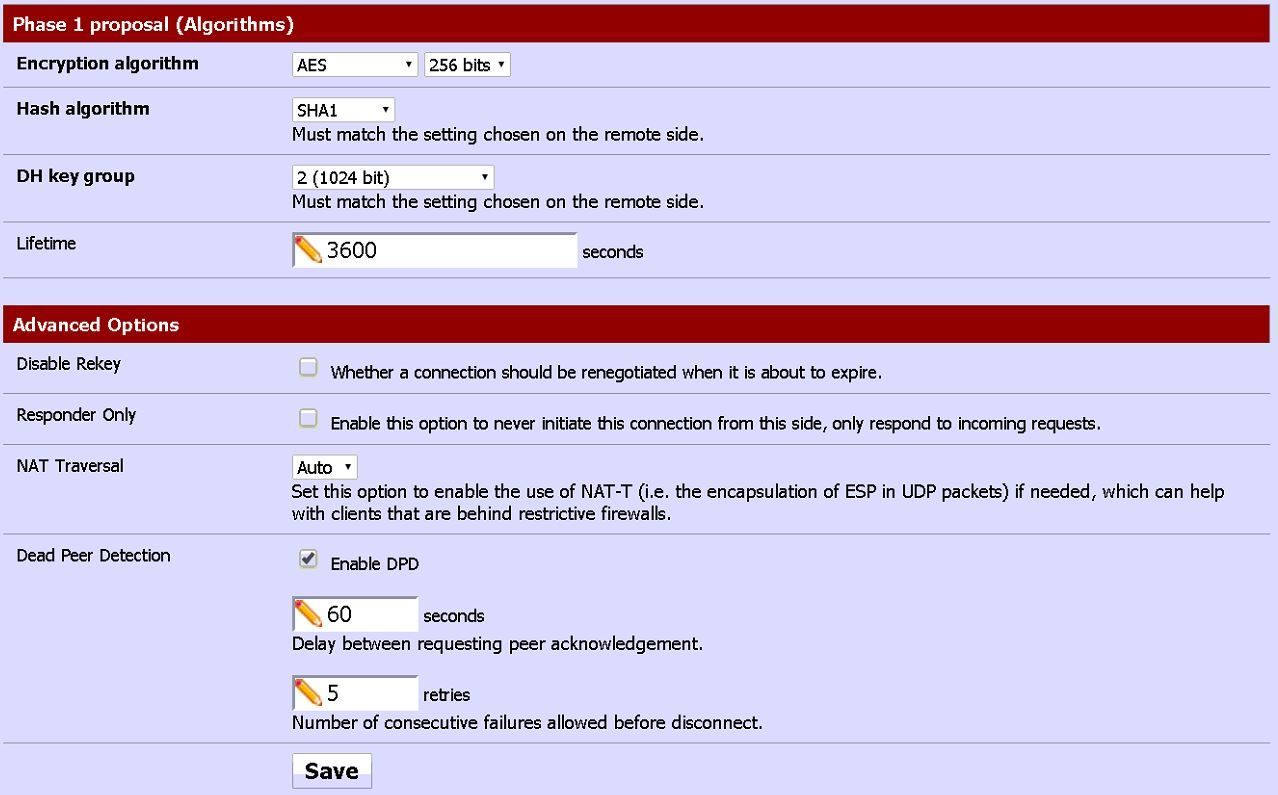

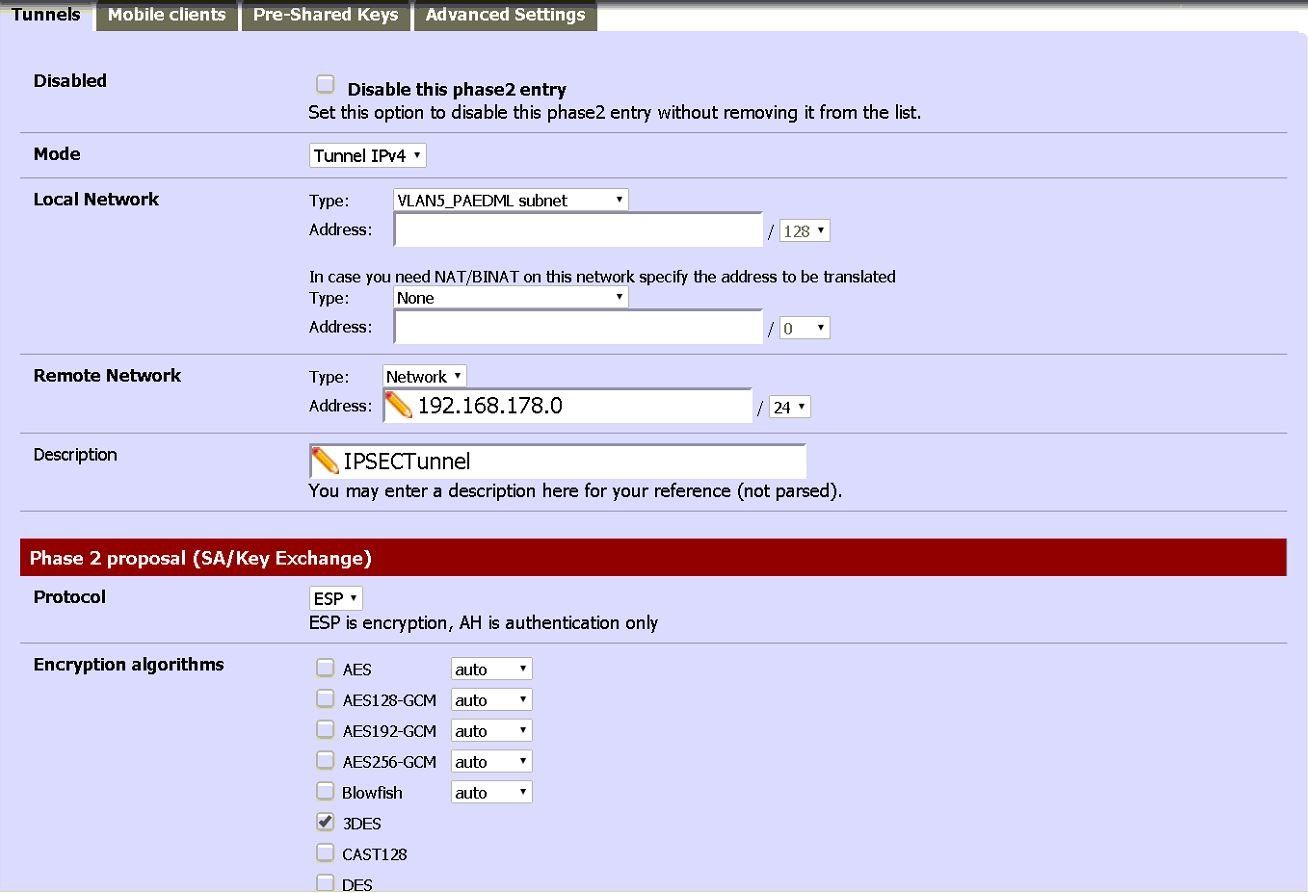

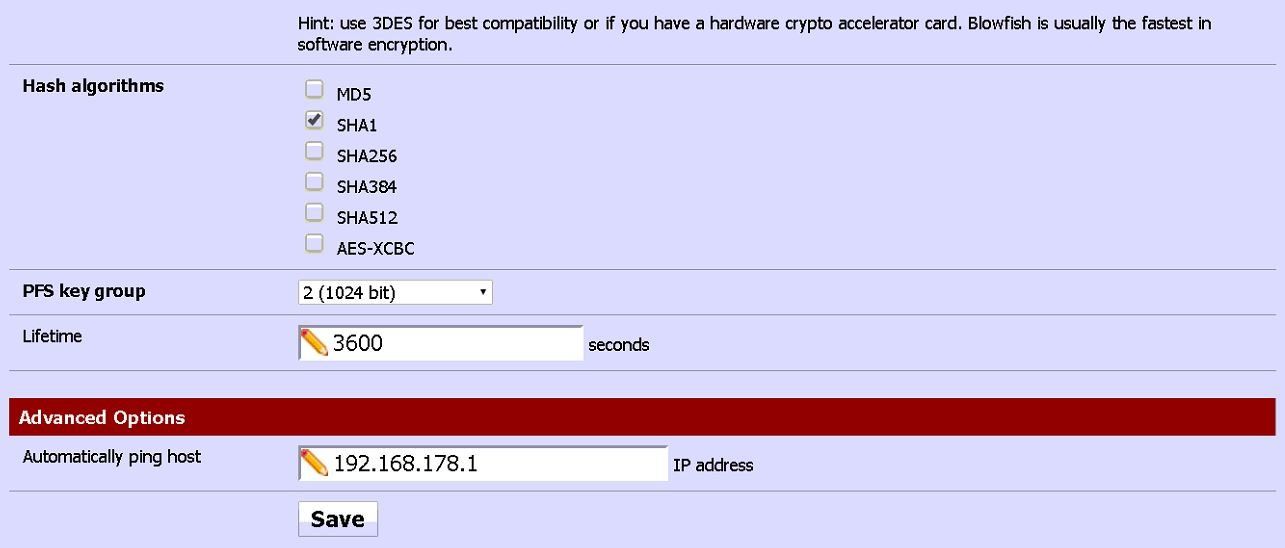

Folgendes ist jetzt eingestellt:

Phase1:

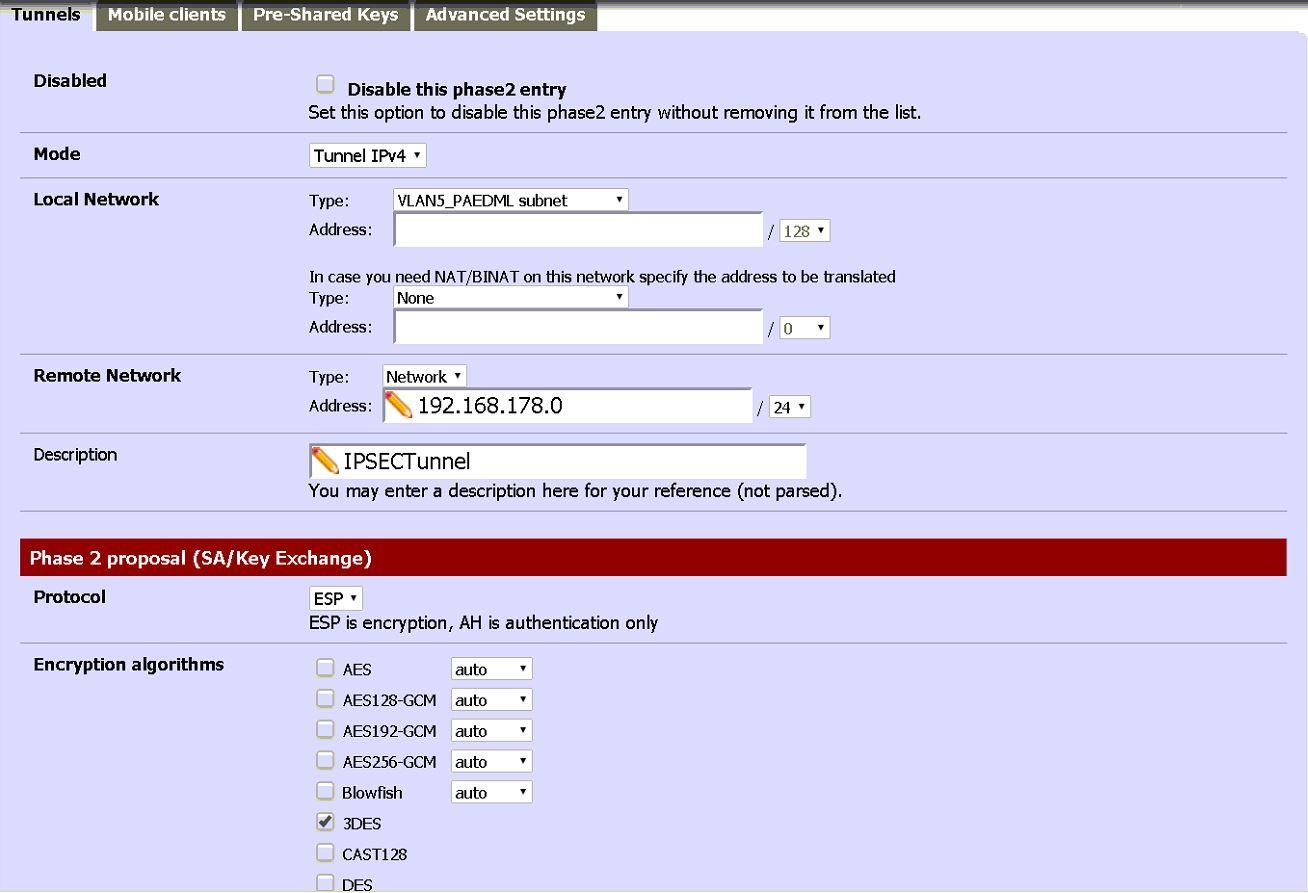

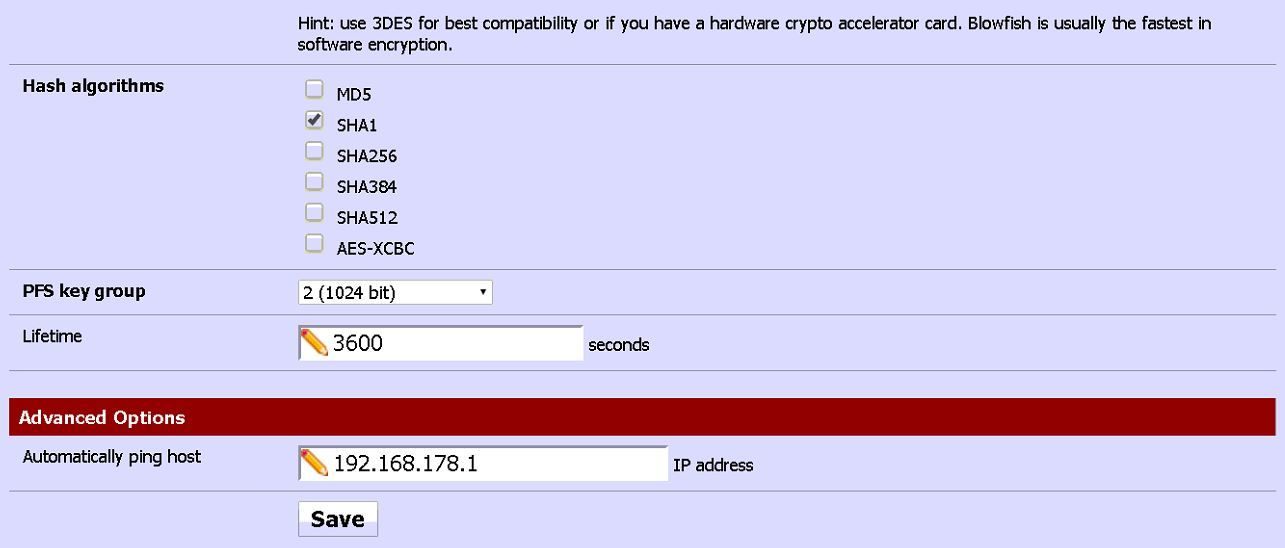

Phase2:

Ist diese Einstellung nun korrekt?

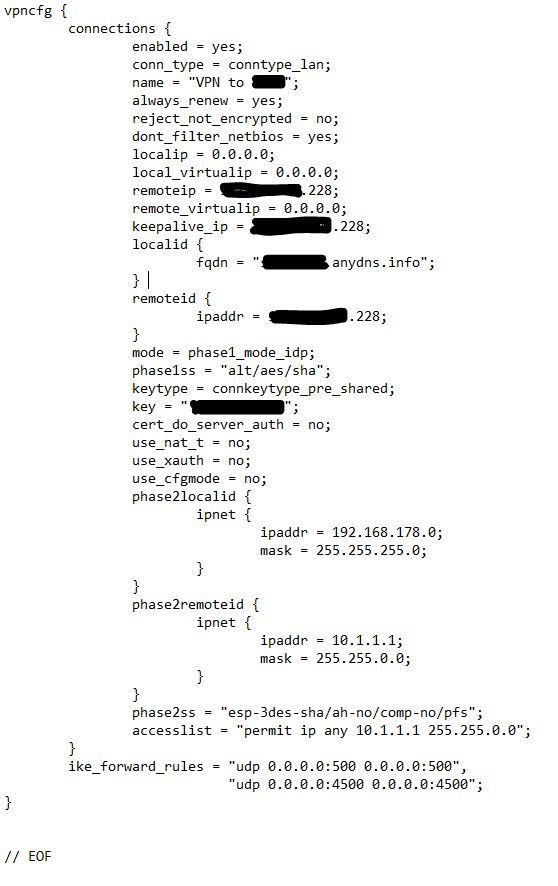

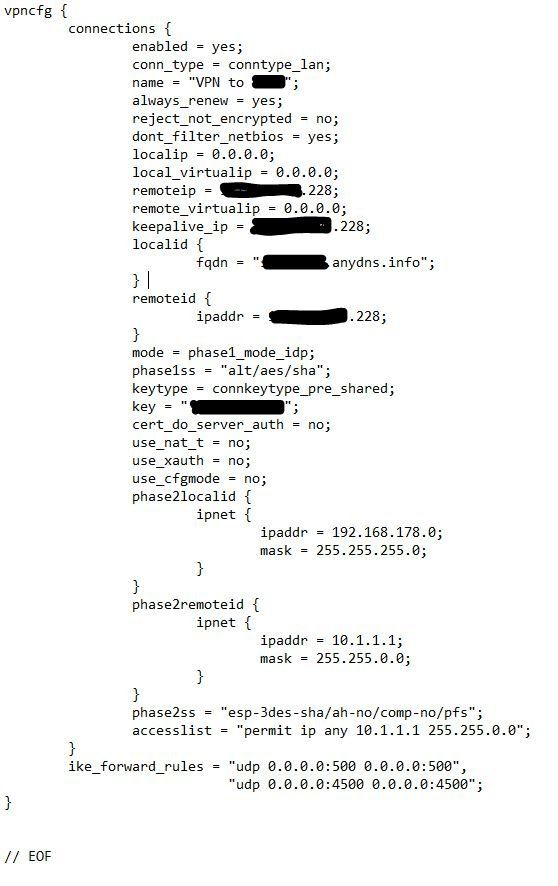

Jetzt müsste ich ja nur noch die Fritzbox konfigurieren, dafür habe ich die Configdatei der Anleitung bearbeitet und in die Fritzbox hochgeladen.

Leider kommt nie das grüne Lämpchen dass ich verbunden bin mit der PFSense ...

dass ich verbunden bin mit der PFSense ...

Ich vermute, dass der Haken noch bei meiner Zweirouterlösung liegt.

Zu der Frage, weshalb ich zwei Router in der Schule habe, liegt an dem Schul-Anschluss. Der Anschluss ist über den Anbieter Belwue.

Dieser hat einen komplett vorkonfigurierten Cisco Router, der folgendes Netz bereit hällt: 131.60.180.224/27

(Ich habe keinen Zugriff auf diesen und kann auch nicht einsehen, um welches Gerät es sich handelt)

Der Cisco Router selbst hat die IP: 131.60.180.225 und ist per Ping von zuhause zu erreichen.

131.60.180.228 ist die PFSENSE Firewall die nicht per Ping von Zuhause erreichbar ist.

Muss ich jetzt diese IP oder die IP der PFSense in die Config Datei einpflegen? Ich habe beides schon ohne Erfolg probiert ...

(Wenn sich jemand wundert, dass die PFSense plötzlich die IP131.60.180.228 und zuvor 239 hatte. Dies liegt daran, dass diese IP von Belwue freigeschalten wurde für einen internen Router ... VPN wird darüber aufjedenfall durchgelassen) (Ping geht jedoch auch nicht von zuhause... Meldung "Zielnetz nicht erreichbar")

Leider komme ich immer noch nicht zum Ziel.

Hoffentlich hat jemand von euch meinen Fehler gesehen und kann mir helfen .

.

_________________________________________________________________________

Update 2:

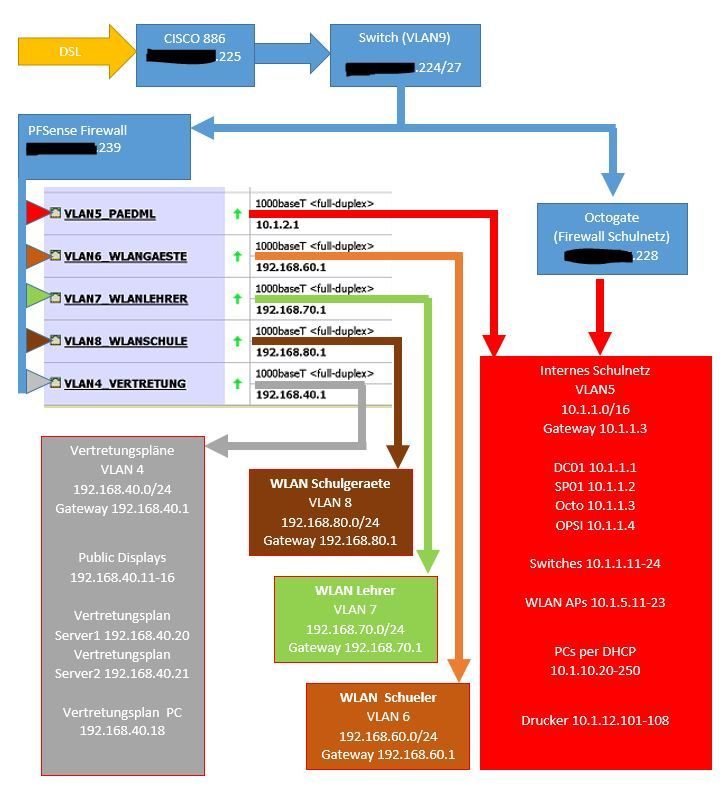

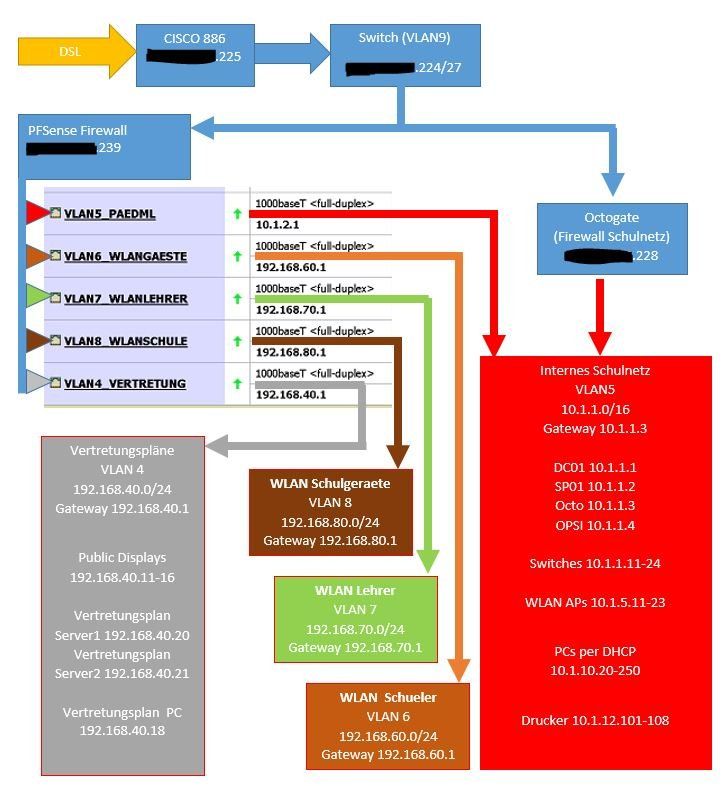

Wo sich meine PFSense nach dem Cisco Router befindet:

Cisco Router: Kein Zugriff - Belwue hat aber alles was benötigt wird freigeschalten:

Port:

UDP 500 /4500

Protokol ESP (Nr. 50)

Protokoll was der Cisco durchlässt:

Die 131.60.180.228 ist die Firewall Internes Netz (Octogate)

und 131.60.180.239 (PFSense) (Siehe mein Übersichtsplan, weiter oben gepostet).

Access Liste von Belwue:

access-lists 102

Extended IP access list 102

10 permit ip 129.143.2.0 0.0.0.255 any (8 matches)

20 permit ip host 193.196.190.141 131.60.180.224 0.0.0.31

(226502 matches)

30 permit tcp any host 131.60.180.228 eq 1723 (4 matches)

40 permit gre any host 131.60.180.228

50 permit tcp any host 131.60.180.228 eq www (57 matches)

60 permit tcp any host 131.60.180.228 eq ftp (6 matches)

70 permit udp any host 131.60.180.228 eq 4290

80 permit udp any host 131.60.180.228 eq 4293

90 permit udp any host 131.60.180.228 eq domain (11 matches)

100 permit tcp any host 131.60.180.228 eq domain (1 match)

110 permit tcp any host 131.60.180.228 eq 123

120 permit udp any host 131.60.180.228 eq ntp (17 matches)

130 permit tcp any host 131.60.180.228 eq 443 (188 matches)

140 permit tcp any host 131.60.180.228 eq 902

150 permit tcp any host 131.60.180.228 eq 143 (1 match)

160 permit tcp any host 131.60.180.228 eq pop3 (22 matches)

170 permit tcp any host 131.60.180.228 eq 995

180 permit tcp any host 131.60.180.228 eq 465

190 permit tcp any host 131.60.180.228 eq 585

200 permit tcp any host 131.60.180.228 eq smtp (49 matches)

210 permit udp any host 131.60.180.228 eq 1194

220 permit tcp any host 131.60.180.228 eq 1863

230 permit tcp any host 131.60.180.228 eq 22 (73 matches)

240 permit tcp any host 131.60.180.228 range 3000 3010

250 permit udp any host 131.60.180.239 eq isakmp (11 matches)

260 permit udp any host 131.60.180.239 eq non500-isakmp (1

match)

270 permit esp any host 131.60.180.239

Von intern in die Welt ist (fast) alles offen:

access-lists 101

Extended IP access list 101

10 deny tcp any any range 135 139 (1352 matches)

20 deny udp any any range 135 netbios-ss (6800524 matches)

30 deny tcp any any eq 445 (3628 matches)

40 deny tcp any any range 4661 4662

50 permit ip 131.60.180.224 0.0.0.31 any (275767155 matches)

== Nach Aussagen von Forumsmitgliedern müsste diese Einstellung auch alles benötigte durchlassen.

Ich bin mir sicher, dass sie dabei recht haben

__________________________________________________

Update3:

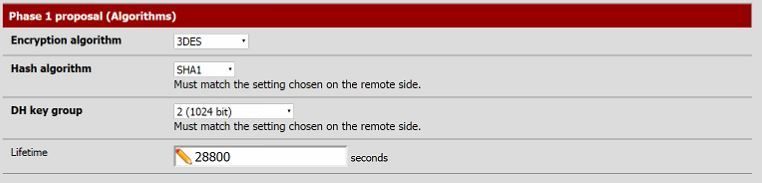

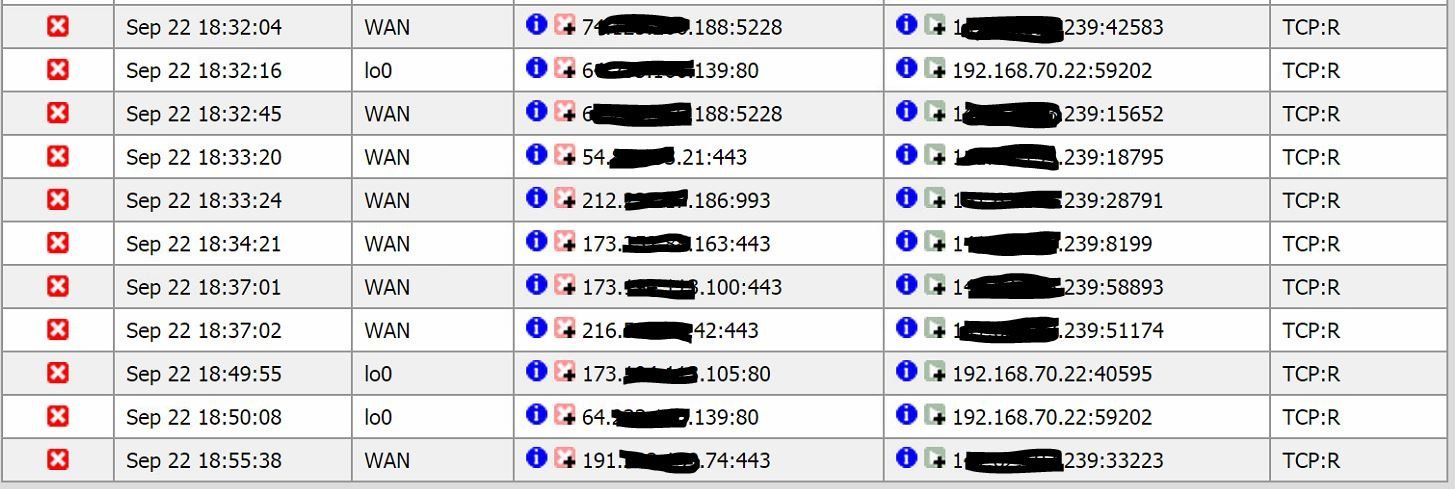

Jetzt habe ich die alle Einstellungen bzgl. VPN gelöscht um mögliche falsche Konfigurationen auszuschließen.

Als Grundlage der Konfiguration habe ich versucht nach aquis Anleitung einzustellen (nur mit 3des).

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

- Ich habe nur unter der Rubrik vpn - ipsec die Phase 1 und 2 eingerichtet (PFSense 2.24)

- Zusätzlich unter der Firewall bei ipsec (alles Zulassen)

Keine Benutzer oder CAs!

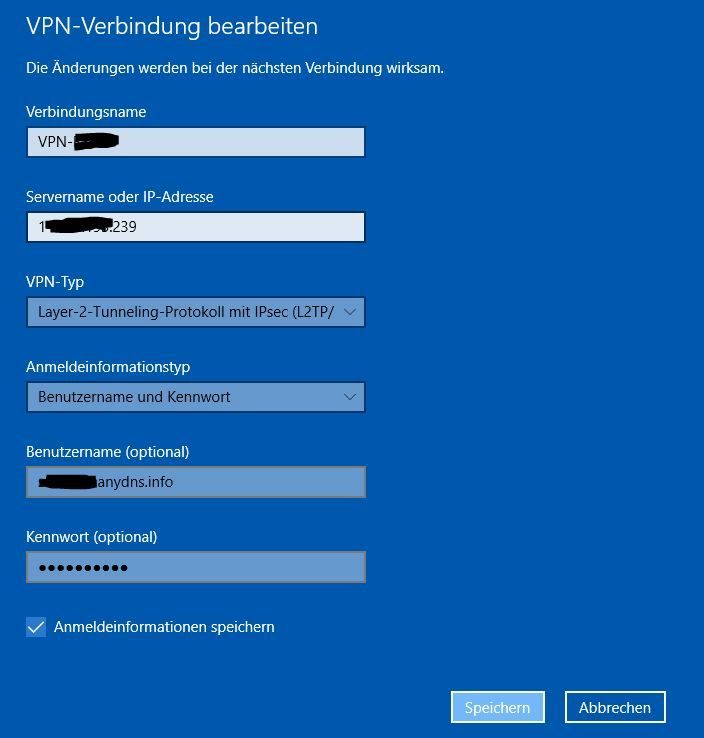

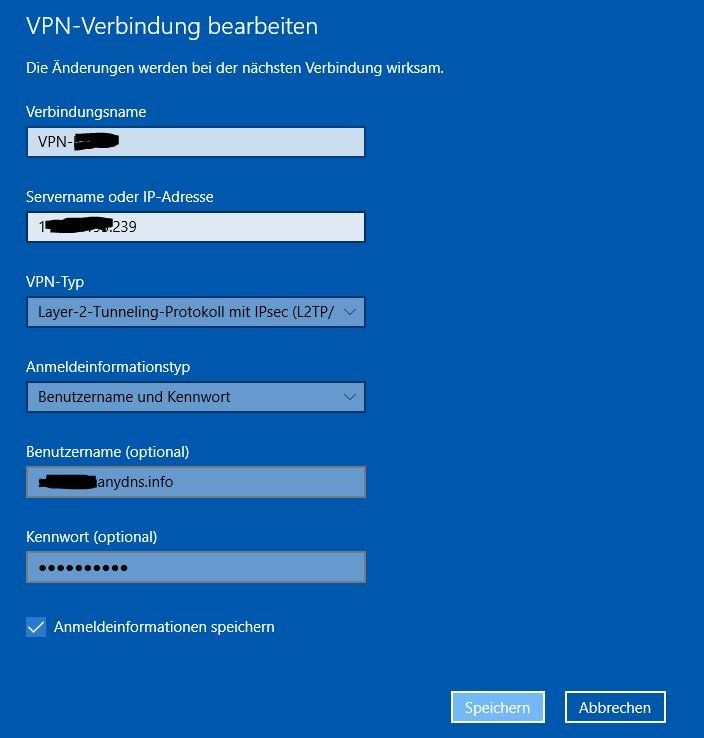

Bezüglich der Verbindung habe ich versucht von meinem PC direkt eine VPN Verbindung zu der PFSense aufzubauen. Dafür habe ich mit Windowsbordmitteln (Version: Win10Pro) VPN Verbindung hinzugefügt:

Benutzername: meine Anydns.info (von Zuhause)

PW: Preshared Key den ich auch in der PFSENSE eingetragen habe.

Bei VPN Typ habe ich auch Auto probiert ...

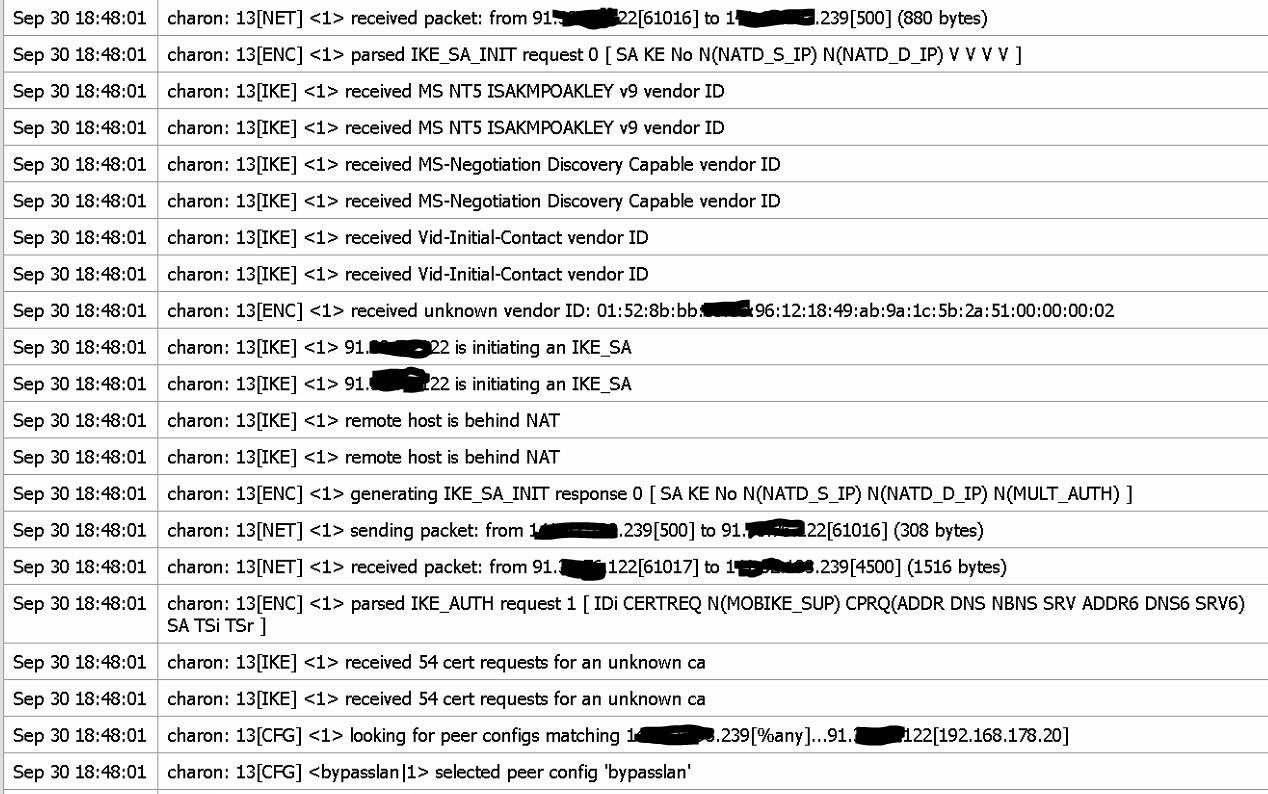

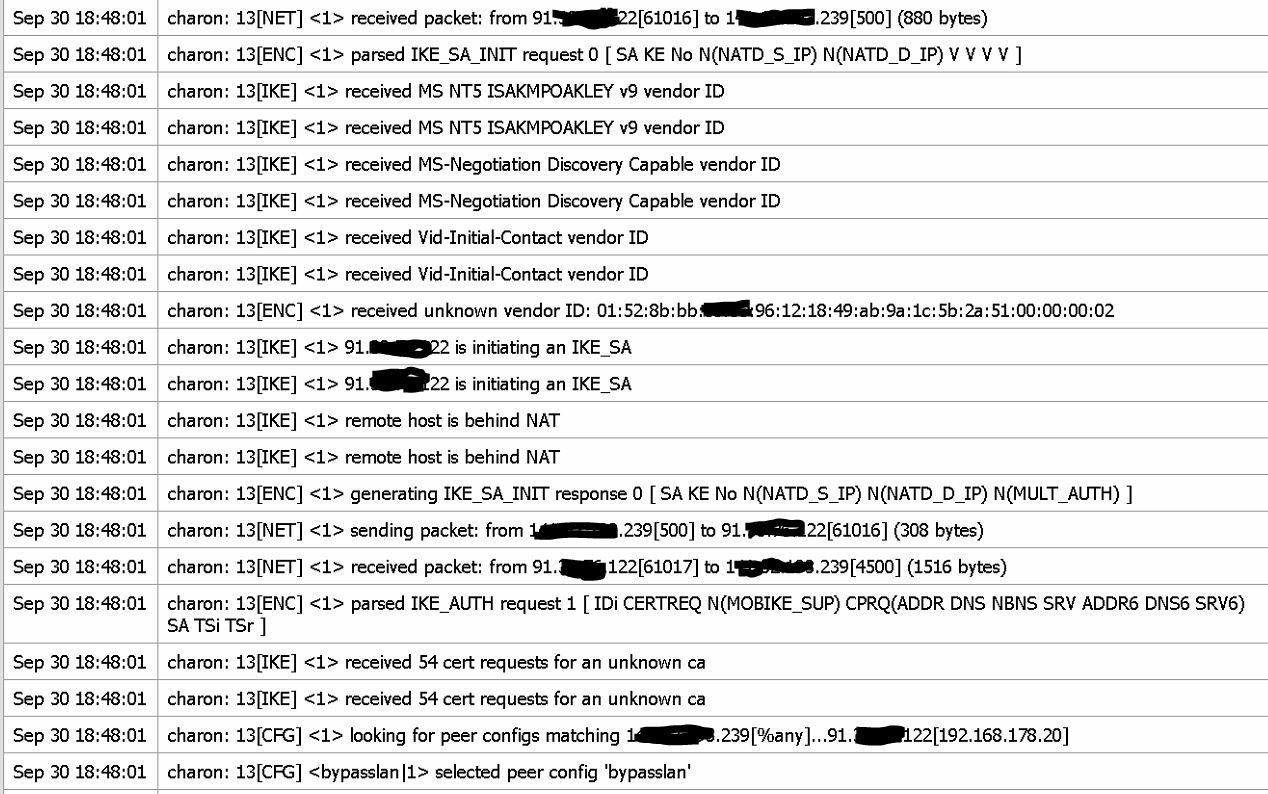

Folgendes Log zeigt die PFSense (bei VPN Typ Auto)

Vermutlich habe ich auf der Seite des PCs es fehlerhaft konfiguriert ...

Leider kommt noch kein Tunnel zustande. Vielleicht könnt Ihr mir mit der Logfile

oder der VPN Konfig des PCs noch Hilfestellung geben ...

ich möchte von zuhause auf das Arbeitsnetz (Schule) mit der Firewall pfSense zugreifen.

Mein Wunsch: VPN Tunnel zuhause aufbauen und dann per Remotedesktop auf mein AdministrationsPC zugreifen.

HomePC: 192.168.178.57 (per DHCP) ---> VPN ---> AdminPC 10.1.11.11 (statisch)

Dazu habe ich als Grundlage folgendes Tutorial von Aqui genommen:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Von Zuhause aus habe ich eine wechselnde externe und interne IP-Addresse und in der

Schule ist eine statische externe IP-Adresse die ich auch per Eingabeaufforderung anpingen kann.

Aus Sicherheitsgründen erfinde ich folgenden ähnlichen IP-Adressbereich der Schule:

131.60.180.224/27

131.60.180.225 ist der Cico Router der auch per Ping von zuhause erreichbar ist

131.60.180.239 ist die PFSENSE Firewall die nicht per Ping von Zuhause erreichbar ist.

Folgendes habe ich als Test in pfSense eingetragen:

Wie muss ich die Fritzbox konfigurieren?

Es wird eine KEY-ID und Preshared Key verlangt, wo finde ich diese in pfSense?

Fragen allgemein:

1) Ist IPsec für mein Problem die richtige VPN Methode?

2) Stimmt die Konfiguration von pfSense?

3) Wie kann ich jetzt die Fritzbox oder meinen PC dafür konfigurieren?

4) Wo liegt der Unterschied zu OpenVPN?

(habe ich auch probiert einzurichten, jedoch war mir da nicht klar weshalb ich dyndns.org benötige)

Ich freue mich auf eure hilfreichen Tipps und Hinweise.

___________________________________________________________

Update 1:

Danke für die bisherigen Hinweise und Tipps, leider habe ich es noch nicht ganz geschafft. Jedoch bin ich etwas weiter.

Grundsätzlich ist es für mich egal ob ich eine VPN Verbindung zwischen Fritzbox und pfsense habe oder PC und pfsense.

Da ich nur die Anleitung mit der Fritzbox habe versuche ich es hiermit...

Da ich wie jeder Homeuser eine sich ändernde externe IP habe,

habe ich mich bei anydns.info kostenlos angemeldet und folgende Daten

in meine Fritzbox eingepflegt:

Dabei habe ich die bei anydns angelegten Benutzernamen und PW verwendet.

In der Fritzbox zeigt es nun an, dass ich erfolgreich angemeldet sei:

Dann habe ich PFSense so wie in dieser Anleitung beschrieben eingestellt.

Über IPsec und das präzise Zusammenspiel zwischen Fritz Box und pfSense

Folgendes ist jetzt eingestellt:

Phase1:

Phase2:

Ist diese Einstellung nun korrekt?

Jetzt müsste ich ja nur noch die Fritzbox konfigurieren, dafür habe ich die Configdatei der Anleitung bearbeitet und in die Fritzbox hochgeladen.

Leider kommt nie das grüne Lämpchen

Ich vermute, dass der Haken noch bei meiner Zweirouterlösung liegt.

Zu der Frage, weshalb ich zwei Router in der Schule habe, liegt an dem Schul-Anschluss. Der Anschluss ist über den Anbieter Belwue.

Dieser hat einen komplett vorkonfigurierten Cisco Router, der folgendes Netz bereit hällt: 131.60.180.224/27

(Ich habe keinen Zugriff auf diesen und kann auch nicht einsehen, um welches Gerät es sich handelt)

Der Cisco Router selbst hat die IP: 131.60.180.225 und ist per Ping von zuhause zu erreichen.

131.60.180.228 ist die PFSENSE Firewall die nicht per Ping von Zuhause erreichbar ist.

Muss ich jetzt diese IP oder die IP der PFSense in die Config Datei einpflegen? Ich habe beides schon ohne Erfolg probiert ...

(Wenn sich jemand wundert, dass die PFSense plötzlich die IP131.60.180.228 und zuvor 239 hatte. Dies liegt daran, dass diese IP von Belwue freigeschalten wurde für einen internen Router ... VPN wird darüber aufjedenfall durchgelassen) (Ping geht jedoch auch nicht von zuhause... Meldung "Zielnetz nicht erreichbar")

Leider komme ich immer noch nicht zum Ziel.

Hoffentlich hat jemand von euch meinen Fehler gesehen und kann mir helfen

_________________________________________________________________________

Update 2:

Wo sich meine PFSense nach dem Cisco Router befindet:

Cisco Router: Kein Zugriff - Belwue hat aber alles was benötigt wird freigeschalten:

Port:

UDP 500 /4500

Protokol ESP (Nr. 50)

Protokoll was der Cisco durchlässt:

Die 131.60.180.228 ist die Firewall Internes Netz (Octogate)

und 131.60.180.239 (PFSense) (Siehe mein Übersichtsplan, weiter oben gepostet).

Access Liste von Belwue:

access-lists 102

Extended IP access list 102

10 permit ip 129.143.2.0 0.0.0.255 any (8 matches)

20 permit ip host 193.196.190.141 131.60.180.224 0.0.0.31

(226502 matches)

30 permit tcp any host 131.60.180.228 eq 1723 (4 matches)

40 permit gre any host 131.60.180.228

50 permit tcp any host 131.60.180.228 eq www (57 matches)

60 permit tcp any host 131.60.180.228 eq ftp (6 matches)

70 permit udp any host 131.60.180.228 eq 4290

80 permit udp any host 131.60.180.228 eq 4293

90 permit udp any host 131.60.180.228 eq domain (11 matches)

100 permit tcp any host 131.60.180.228 eq domain (1 match)

110 permit tcp any host 131.60.180.228 eq 123

120 permit udp any host 131.60.180.228 eq ntp (17 matches)

130 permit tcp any host 131.60.180.228 eq 443 (188 matches)

140 permit tcp any host 131.60.180.228 eq 902

150 permit tcp any host 131.60.180.228 eq 143 (1 match)

160 permit tcp any host 131.60.180.228 eq pop3 (22 matches)

170 permit tcp any host 131.60.180.228 eq 995

180 permit tcp any host 131.60.180.228 eq 465

190 permit tcp any host 131.60.180.228 eq 585

200 permit tcp any host 131.60.180.228 eq smtp (49 matches)

210 permit udp any host 131.60.180.228 eq 1194

220 permit tcp any host 131.60.180.228 eq 1863

230 permit tcp any host 131.60.180.228 eq 22 (73 matches)

240 permit tcp any host 131.60.180.228 range 3000 3010

250 permit udp any host 131.60.180.239 eq isakmp (11 matches)

260 permit udp any host 131.60.180.239 eq non500-isakmp (1

match)

270 permit esp any host 131.60.180.239

Von intern in die Welt ist (fast) alles offen:

access-lists 101

Extended IP access list 101

10 deny tcp any any range 135 139 (1352 matches)

20 deny udp any any range 135 netbios-ss (6800524 matches)

30 deny tcp any any eq 445 (3628 matches)

40 deny tcp any any range 4661 4662

50 permit ip 131.60.180.224 0.0.0.31 any (275767155 matches)

== Nach Aussagen von Forumsmitgliedern müsste diese Einstellung auch alles benötigte durchlassen.

Ich bin mir sicher, dass sie dabei recht haben

__________________________________________________

Update3:

Jetzt habe ich die alle Einstellungen bzgl. VPN gelöscht um mögliche falsche Konfigurationen auszuschließen.

Als Grundlage der Konfiguration habe ich versucht nach aquis Anleitung einzustellen (nur mit 3des).

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

- Ich habe nur unter der Rubrik vpn - ipsec die Phase 1 und 2 eingerichtet (PFSense 2.24)

- Zusätzlich unter der Firewall bei ipsec (alles Zulassen)

Keine Benutzer oder CAs!

Bezüglich der Verbindung habe ich versucht von meinem PC direkt eine VPN Verbindung zu der PFSense aufzubauen. Dafür habe ich mit Windowsbordmitteln (Version: Win10Pro) VPN Verbindung hinzugefügt:

Benutzername: meine Anydns.info (von Zuhause)

PW: Preshared Key den ich auch in der PFSENSE eingetragen habe.

Bei VPN Typ habe ich auch Auto probiert ...

Folgendes Log zeigt die PFSense (bei VPN Typ Auto)

Vermutlich habe ich auf der Seite des PCs es fehlerhaft konfiguriert ...

Leider kommt noch kein Tunnel zustande. Vielleicht könnt Ihr mir mit der Logfile

oder der VPN Konfig des PCs noch Hilfestellung geben ...

Please also mark the comments that contributed to the solution of the article

Content-Key: 283369

Url: https://administrator.de/contentid/283369

Printed on: April 19, 2024 at 04:04 o'clock

17 Comments

Latest comment

Hallo,

OK.

Wie nennt sich dein Cisco?

Auf welchen VPN Server soll denn per VPN (IPSec) Verbunden werden?

Welche genaue Meldung kommt denn bei dir wenn du versuchst der PFSense ein Ping zu entlocken? Aufgrund der Antwort kann schon erkannt werden ob dort ein Gerät dran hängt oder nicht.

https://forum.pfsense.org/index.php?topic=5470.0

Site to Site VPN IPSec PfSense -- Fritzbox Tunnel down nach Disconnect oder Reboot

http://fun.kyco.de/2011/12/04/vpn-ipsec-tunnel-between-a-pfsense-2-0-ro ...

http://znil.net/index.php?title=FritzBox_-_Site_to_Site_VPN_zu_pfSense_ ...

PFSense 2.2?

http://znil.net/index.php?title=FritzBox_-_Site_to_Site_VPN_zu_pfSense_ ...

Gruß,

Peter

OK.

Von Zuhause aus habe ich eine wechselnde externe

Haben doch fast alle eine Dynamische IP mit Zwnagstrennung, oder. Dyndns und Co. helfen da.und interne IP-Addresse

Wieso wechselt die Interne denn laufend, keine Reservierung in der Fritte? Aber egal, wenn du ein Standort - Standort LAN mittels IPsec aufmachst können all deine Rechner von zuhause zur Schule gehen Aus Sicherheitsgründen erfinde ich folgenden ähnlichen IP-Adressbereich der Schule:

Gut erfunden.131.60.180.224/27

OK, 30 nutzbare Hosts.131.60.180.225 ist der Cico Router der auch per Ping von zuhause erreichbar ist

131.60.180.239 ist die PFSENSE Firewall

Warum zwei Router und wie sind die denn eingerichtet bzw. Konfiguriert? Welcher Router macht was131.60.180.239 ist die PFSENSE Firewall

Wie nennt sich dein Cisco?

Auf welchen VPN Server soll denn per VPN (IPSec) Verbunden werden?

die nicht per Ping von Zuhause erreichbar ist.

Ist denn die PFSense auch konfiguriert auf Pings am WAN zu Antworten?Welche genaue Meldung kommt denn bei dir wenn du versuchst der PFSense ein Ping zu entlocken? Aufgrund der Antwort kann schon erkannt werden ob dort ein Gerät dran hängt oder nicht.

Folgendes habe ich als Test in pfSense eingetragen:

http://www.networkmonkey.de/ipsec-vpn-zwischen-pfsense-20-und-avm-route ...https://forum.pfsense.org/index.php?topic=5470.0

Site to Site VPN IPSec PfSense -- Fritzbox Tunnel down nach Disconnect oder Reboot

http://fun.kyco.de/2011/12/04/vpn-ipsec-tunnel-between-a-pfsense-2-0-ro ...

http://znil.net/index.php?title=FritzBox_-_Site_to_Site_VPN_zu_pfSense_ ...

PFSense 2.2?

http://znil.net/index.php?title=FritzBox_-_Site_to_Site_VPN_zu_pfSense_ ...

1) Ist IPsec für mein Problem die richtige VPN Methode?

Ja.3) Wie kann ich jetzt die Fritzbox oder meinen PC dafür konfigurieren?

Willst du ein Standort - Standort VPN oder ein Client zu Standort VPN?4) Wo liegt der Unterschied zu OpenVPN?

Andere Technik?Gruß,

Peter

Step by Step abtippen, feddich:

Über IPsec und das präzise Zusammenspiel zwischen Fritz Box und pfSense

Gruß jodel32

Über IPsec und das präzise Zusammenspiel zwischen Fritz Box und pfSense

Gruß jodel32

Hallo,

Male mal ein Bild wie diese 2 Router (Cisco und PFSense) denn überhaupt verschaltet sind. Kann dir jemand die Bezeichnung vom CISCO ablesen?

Gruß,

Peter

Male mal ein Bild wie diese 2 Router (Cisco und PFSense) denn überhaupt verschaltet sind. Kann dir jemand die Bezeichnung vom CISCO ablesen?

Zu der Frage, weshalb ich zwei Router in der Schule habe, liegt an dem Schul-Anschluss.

OK.komplett vorkonfigurierten Cisco Router, der folgendes Netz bereit hällt: 131.60.180.224/27

Das sind 30 IP Adressen für Hosts, also Geräte welche eine Öffentliche IP bekommen können, nicht müssen.(Ich habe keinen Zugriff auf diesen

OK. Dann ist es umso wichtiger zu sehen wo dieser in dein Netz eingefügt ist.nicht einsehen, um welches Gerät es sich handelt)

Aber vielleicht kann jemand auf das gerät draufschauen (oder drunter) und abschreiben was dort an Bezeichnungen stehen....Der Cisco Router selbst hat die IP: 131.60.180.225 und ist per Ping von zuhause zu erreichen.

OK131.60.180.228 ist die PFSENSE Firewall die nicht per Ping von Zuhause erreichbar ist.

Auch das ist ein Öffentliche IP. Wie ist deine PFSense eingestellt um auf WAN PINGs zu reagieren?**Muss ich jetzt diese IP oder die IP der PFSense in die Config Datei einpflegen?

Die welches dein VPN Server darstellt."Zielnetz nicht erreichbar"

Die Antwort "Zielnetz nicht erreichbar" bedeutet, dass keine Route zum Ziel vorhanden ist. Siehe https://technet.microsoft.com/de-de/library/cc732509(v=ws.10).aspxGruß,

Peter

Dann stelle sicher das der Cisco folgende Ports und Protokolle nicht blockt, ebenso wie die Pfsense an Ihrem WAN-Port:

Wenn du keinen Zugriff auf den Cisco hast, lass es die von Provider bestätigen.

Notfalls einfach mit Wireshark oder der PFSense selber mit einem PacketDump überprüfen, ob überhaupt Pakete am WAN eintreffen.

Gruß jodel32

- UDP 500 /4500

- Protokol ESP (Nr. 50)

Wenn du keinen Zugriff auf den Cisco hast, lass es die von Provider bestätigen.

Notfalls einfach mit Wireshark oder der PFSense selber mit einem PacketDump überprüfen, ob überhaupt Pakete am WAN eintreffen.

Gruß jodel32

Hallo,

Welche Ports genau (TCP/UDP) und welche Protokolle werden denn wohin geleitet? Du hast doch deine PFSense direkt an einer Öffentliche IP, eine aus deinen 30 Hosts. Was genau macht die 886 bei dir wenn du am WAN dort ein /27 Netz anliegen hast? Spielt das ding nur Modem und sonst nichts?

https://www.belwue.de/ hat doch auch Ansprechpartner und dessen Netz ist doch gar nicht so komplex http://www.belwue.de/topology/

http://www.belwue.de/topology/

Gruß,

Peter

Welche Ports genau (TCP/UDP) und welche Protokolle werden denn wohin geleitet? Du hast doch deine PFSense direkt an einer Öffentliche IP, eine aus deinen 30 Hosts. Was genau macht die 886 bei dir wenn du am WAN dort ein /27 Netz anliegen hast? Spielt das ding nur Modem und sonst nichts?

Es handelt sich wie oben beschrieben um ein Cisco 886.

Ja, aber wie ist dessen Konfiguration bzw. was ist dort eingerichtet? Macht der NAT und deine PFSense ebenfalls?Leider komme ich so immer noch nicht weiter

"Leider" ist auch keine Fehlerbeschreibung mit dem irgend jemand etwas mit anfangen kann..... Mal am WAN geschaut was dort überhaupt ankommt?https://www.belwue.de/ hat doch auch Ansprechpartner und dessen Netz ist doch gar nicht so komplex

Gruß,

Peter

Es ist jetzt möglich per Ping PFsense von zuhause zu erreichen.

ICMP ebenfalls freigeschaltet ?PFSense blockt auch kein ICMP ?

Lass dir von Belwue doch einfach mal die CIsco-Config des Routers geben ...

Man häng dich doch einfach mit Wireshark vor die Büchse oder checke die Firewall-Logs der PFSense dann weist du was Sache ist und musst nicht hin und her raten !!!

ich klink mich auch nochmal ein...

du willst eine clientverbindung zu deiner pfsense. kein site2site um 2 schulen zu verbinden... lass die fb da raus, das ist natürlich möglich, aber egal und hier nicht zielführend.

um dich von daheim in die pfsense einzuwählen beachte bitte das bereits verlinkte tutorial von aqui. "clientverbindung mit shrew"

vorausgesetzt, die ports werden nun entsprechend weitergeleitet, bzw. deine pfsense hängt "offen" im netz (wofür sie gebaut ist)

gönn dir etwas zeit, das auszubaldowern, dein setting ist schon etwas anspruchsvoller. teste es evtl.erstmal einfacher mit einer pfsense statt oder hinter deiner fritzbox und einem externen testclient um es zu probieren und hinter dieses ipsecgedöns zu kommen. das ist kein hexenwerk, aber man muss die basics verstehen und getestet haben, um das halbwegs souverän einzurichten...

wenn du hier direkt weitermachen willst: richte doch mal die pfsense für mobile clients ein und den shrew entsprechend. checke die settings zum hundertstenmal. dann poste deine fehlermeldungen.

btw: dein netz 10.1.11.0 sehe ich nicht an der pfsense. hier musst du natürlich noch eine route definieren, oder es ist ein tippfehler?

lg

buc

wenn du die pfsense mit der externen ip pingen kannst, hast du den halben weg geschafft.

lg

buc

du willst eine clientverbindung zu deiner pfsense. kein site2site um 2 schulen zu verbinden... lass die fb da raus, das ist natürlich möglich, aber egal und hier nicht zielführend.

um dich von daheim in die pfsense einzuwählen beachte bitte das bereits verlinkte tutorial von aqui. "clientverbindung mit shrew"

vorausgesetzt, die ports werden nun entsprechend weitergeleitet, bzw. deine pfsense hängt "offen" im netz (wofür sie gebaut ist)

gönn dir etwas zeit, das auszubaldowern, dein setting ist schon etwas anspruchsvoller. teste es evtl.erstmal einfacher mit einer pfsense statt oder hinter deiner fritzbox und einem externen testclient um es zu probieren und hinter dieses ipsecgedöns zu kommen. das ist kein hexenwerk, aber man muss die basics verstehen und getestet haben, um das halbwegs souverän einzurichten...

wenn du hier direkt weitermachen willst: richte doch mal die pfsense für mobile clients ein und den shrew entsprechend. checke die settings zum hundertstenmal. dann poste deine fehlermeldungen.

btw: dein netz 10.1.11.0 sehe ich nicht an der pfsense. hier musst du natürlich noch eine route definieren, oder es ist ein tippfehler?

lg

buc

wenn du die pfsense mit der externen ip pingen kannst, hast du den halben weg geschafft.

lg

buc

was bedeutet "eq non500-isakmp"? port 500 brauchst du. warum "non"?

ich kenne die octogate nicht, aber das "non" stösst mir auf...

du brauchst port 4500 udp, port 500 udp und das esp protokoll. alles im tutorial beschrieben. das alles weiterleiten auf die 131.60.180.239. dann auf dem ipsec interface der pfsense eine regel erstellen die testweise (!) alles erlaubt.

den shrew einrichten, wie im tutorial und im web beschrieben.

wenn die "non" regel besagt, dass die pakete erlaubt sind, ist mit den einstellungen alles gut.

ansonsten: "hau rein" das wird schon. 2h wirst du aber locker noch investieren müssen, auch in aquis zeitrechnung...

lg

buc

ich kenne die octogate nicht, aber das "non" stösst mir auf...

du brauchst port 4500 udp, port 500 udp und das esp protokoll. alles im tutorial beschrieben. das alles weiterleiten auf die 131.60.180.239. dann auf dem ipsec interface der pfsense eine regel erstellen die testweise (!) alles erlaubt.

den shrew einrichten, wie im tutorial und im web beschrieben.

wenn die "non" regel besagt, dass die pakete erlaubt sind, ist mit den einstellungen alles gut.

ansonsten: "hau rein" das wird schon. 2h wirst du aber locker noch investieren müssen, auch in aquis zeitrechnung...

lg

buc

Die Regel besagt permit das non500-isakmp ist ein Alias für Port 4500 für NAT-Traversal ...

Die Firewall sollte also jetzt nicht mehr im Weg stehen ...kümmere ich also um die PFSense wie die Kollegen schon schreiben.

wenn die "non" regel besagt,

Ist keine non-Regel , siehe oben.Die Firewall sollte also jetzt nicht mehr im Weg stehen ...kümmere ich also um die PFSense wie die Kollegen schon schreiben.

Moin,

erstens ist die obige Anleitung nur für ein "reines" IPSec und kein L2TP-IPSec Tunnel. Du musst also in dem Fall ein L2TP-IPSec VPN auf der PFSense konfigurieren weil Windows kein "pures" IPSec (nach IKEv1) machen kann sondern bei reinem IPSec nur nach IKEv2 arbeitet ( das kann die PFSense inzwischen aber dank Strongswan auch https://doc.pfsense.org/index.php/IKEv2_with_EAP-MSCHAPv2)

Gruß jodel32

erstens ist die obige Anleitung nur für ein "reines" IPSec und kein L2TP-IPSec Tunnel. Du musst also in dem Fall ein L2TP-IPSec VPN auf der PFSense konfigurieren weil Windows kein "pures" IPSec (nach IKEv1) machen kann sondern bei reinem IPSec nur nach IKEv2 arbeitet ( das kann die PFSense inzwischen aber dank Strongswan auch https://doc.pfsense.org/index.php/IKEv2_with_EAP-MSCHAPv2)

Gruß jodel32

danke jodel für deine definitorische klarstellung. non-500 ist also 4500. wieder was gelernt.

aber er muss doch gerade kein L2TP via IPSec mehr verwenden, da Windows und Pfsense nun beide IKEv2 beherrschen?

@IT-Stefan: Warum nimmst du nicht die gut dokumentierte Lösung für die Mobile Clients mit Shrew? Das sind viele Schalter, aber die beschriebenen machen das, was du willst.

Die Windows-Lösung geht seit PfSense 2.2x auch, ich habe sie noch nicht getestet, da ich noch auf der 2.1x hänge...

alles wird gut.

buc

aber er muss doch gerade kein L2TP via IPSec mehr verwenden, da Windows und Pfsense nun beide IKEv2 beherrschen?

@IT-Stefan: Warum nimmst du nicht die gut dokumentierte Lösung für die Mobile Clients mit Shrew? Das sind viele Schalter, aber die beschriebenen machen das, was du willst.

Die Windows-Lösung geht seit PfSense 2.2x auch, ich habe sie noch nicht getestet, da ich noch auf der 2.1x hänge...

alles wird gut.

buc